Bulut için Microsoft Defender'da özel güvenlik standartları ve önerileri oluşturma

Bulut için Microsoft Defender'daki güvenlik önerileri, güvenlik duruşunuzu geliştirmenize ve sağlamlaştırmanıza yardımcı olur. Öneriler, Bulut için Defender etkinleştirilmiş Azure abonelikleri, AWS hesapları ve GCP projeleri için tanımlanan güvenlik standartlarına göre yapılan değerlendirmeleri temel alır.

Bu makalede, aşağıdakilerin nasıl yapılacağı açıklanmaktadır:

- KQL sorgusuyla tüm bulutlar (Azure, AWS ve GCP) için özel öneriler oluşturun.

- Özel güvenlik standardına özel öneriler atayın.

Başlamadan önce

- Yeni bir güvenlik standardı oluşturmak için abonelikte Sahip izinlerine sahip olmanız gerekir.

- Özel öneriler oluşturmak için Güvenlik Yöneticisi izinlerine ihtiyacınız vardır.

- KQL tabanlı özel öneriler oluşturmak için Defender CSPM planının etkinleştirilmiş olması gerekir. Tüm müşteriler Azure İlkesi temelinde özel öneriler oluşturabilir.

- Özel öneriler için Azure bulutlarındaki desteği gözden geçirin.

Özellik hakkında daha fazla bilgi edinmek ve KQL sorguları oluşturmaya girişmek için alandaki Bulut için Defender bu bölümünü izlemenizi öneririz.

Özel öneri oluşturma

Düzeltme adımları, önem derecesi ve önerinin atanması gereken standartlar da dahil olmak üzere özel öneriler oluşturun. KQL ile öneri mantığı eklersiniz. Gerektiğinde ince ayar yapabileceğiniz yerleşik sorgu şablonuna sahip basit bir sorgu düzenleyicisi kullanabilir veya KQL sorgunuzu sıfırdan yazabilirsiniz.

Bulut için Defender portalı >Ortam ayarlarında ilgili kapsamı seçin.

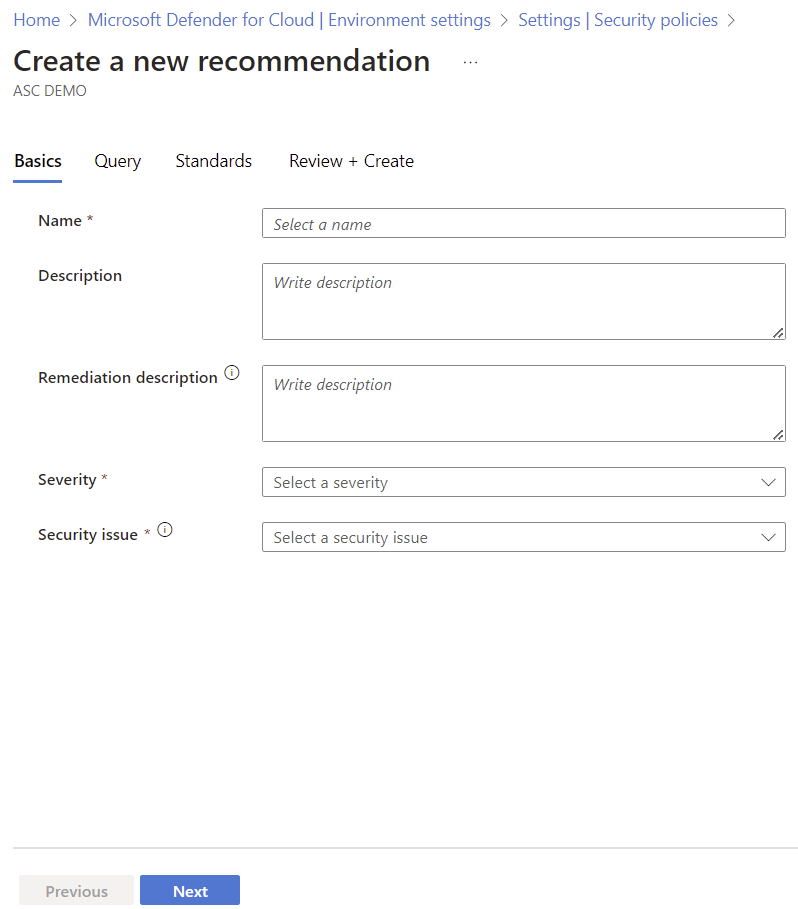

Güvenlik ilkeleri>+ Özel Öneri Oluştur'u>seçin.

Öneri ayrıntıları bölümünde öneri ayrıntılarını (örneğin: ad, önem derecesi) doldurun ve öneriyi uygulamak istediğiniz standartları seçin.

İleri'yi seçin.

Öneri sorgusu'nda bir KQL sorgusu yazın veya Sorgunuzu yapılandırmak için Sorgu düzenleyicisini aç'ı seçin. Sorgu düzenleyicisini kullanmak istiyorsanız aşağıdaki yönergeleri izleyin.

Sorgu hazır olduktan sonra İleri'yi seçin.

Standartlar'da, özel öneriyi eklemek istediğiniz özel standartları seçin.

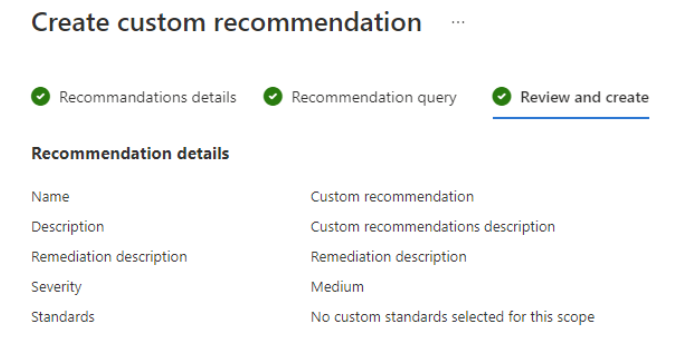

ve Gözden geçir ve oluştur bölümünde önerilerin ayrıntılarını gözden geçirin.

Sorgu düzenleyicisini kullanma

Öneri sorgusu oluşturmak için sorgu düzenleyicisini kullanmanızı öneririz.

- Düzenleyiciyi kullanmak, sorgunuzu kullanmaya başlamadan önce oluşturmanıza ve test etmeye yardımcı olur.

- Sorguyu yapılandırma hakkında yardım alma ve ek yönergeler ve bağlantılar'ı seçin.

- Düzenleyici, kendi sorgunuzu oluşturmanıza yardımcı olmak için kullanabileceğiniz yerleşik öneri sorgularının örneklerini içerir. Veriler API'dekiyle aynı yapıda görünür.

sorgu düzenleyicisinde Yeni sorgu'yu seçerek sorgu oluşturun

Örnek sorgu şablonunu yönergeleriyle birlikte kullanın veya başlamak için örnek bir yerleşik öneri sorgusu seçin.

Oluşturduğunuz sorguyu test etmek için Sorguyu çalıştır'ı seçin.

Sorgu hazır olduğunda düzenleyiciden kesip Öneriler sorgu bölmesine yapıştırın.

Özel standart oluşturma

Özel öneriler bir veya daha fazla özel standarda atanabilir.

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender> Environment ayarlarına gidin.

İlgili kapsamı seçin.

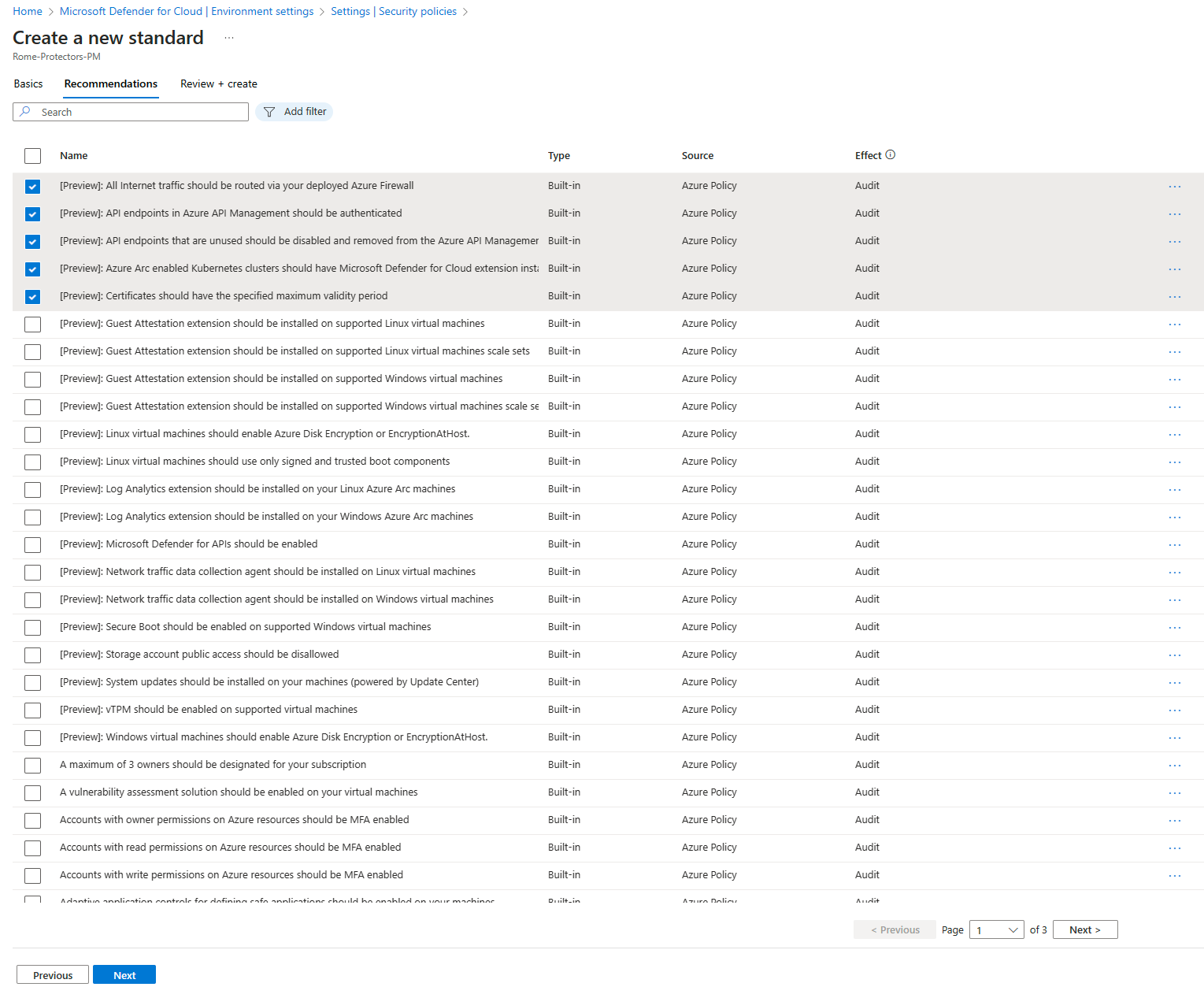

Güvenlik ilkeleri>+ Standart Oluştur'u>seçin.

Öneriler'de, özel standarda eklemek istediğiniz önerileri seçin. Azure abonelikleri için kaynağı da görebilirsiniz.

Oluştur'u belirleyin.

Azure İlkesi (eski) ile özel öneriler oluşturma ve geliştirme

Azure abonelikleri için özel öneriler ve standartlar oluşturabilir ve Azure İlkesi kullanarak bunları geliştirebilirsiniz. Bu eski bir özelliktir ve yeni özel öneriler özelliğini kullanmanızı öneririz.

Özel öneri/standart oluşturma (eski)

bulut için Defender'da Azure İlkesi ilke tanımları ve girişimler oluşturup bunları Bulut için Defender ekleyerek özel öneriler ve standartlar oluşturabilirsiniz.

Bunu şu şekilde yapabilirsiniz:

- Azure İlkesi portalında veya program aracılığıyla bir veya daha fazla ilke tanımı oluşturun.

- Özel ilke tanımlarını içeren bir ilke girişimi oluşturun.

Girişimi özel standart olarak ekleme (eski)

İlke atamaları, azure kaynaklarını bir ilkeye veya girişime atamak için Azure İlkesi tarafından kullanılır.

Sizin için Defender'da özel bir güvenlik standardına girişim eklemek için, burada gösterildiği gibi istek gövdesine eklemeniz "ASC":"true" gerekir. alanı ASC girişimi Bulut için Microsoft Defender ekler.

Bunun nasıl yapıldığını gösteren bir örnek aşağıda verilmiştır.

Özel girişim ekleme örneği

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/<Subscription ID>/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Atamayı kaldırma örneği

Bu örnekte bir atamanın nasıl kaldırılacağı gösterilmektedir:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

Özel önerileri geliştirme (eski)

Bulut için Microsoft Defender ile sağlanan yerleşik öneriler önem derecesi düzeyleri ve düzeltme yönergeleri gibi ayrıntıları içerir. Bu tür bilgileri Azure için özel önerilere eklemek istiyorsanız REST API'sini kullanın.

Ekleyebileceğiniz iki bilgi türü şunlardır:

- RemediationDescription – Dize

- Önem Derecesi – Sabit Listesi [Düşük, Orta, Yüksek]

Meta veriler, özel girişimin parçası olan bir ilke için ilke tanımına eklenmelidir. Gösterildiği gibi 'securityCenter' özelliğinde olmalıdır:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Meta veriler/securityCenter özelliği de dahil olmak üzere başka bir özel ilke örneği aşağıda verilmiştir:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

securityCenter özelliğini kullanmaya yönelik başka bir örnek için REST API belgelerinin bu bölümüne bakın.

İlgili içerik

Kusto sorguları hakkında daha fazla bilgi edinmek için aşağıdaki bağlantıları kullanabilirsiniz: