Kod olarak Altyapı şablonlarını bulut kaynaklarına eşleme

Kod Olarak Altyapı (IaC) şablonlarını bulut kaynaklarına eşlemek tutarlı, güvenli ve denetlenebilir altyapı sağlama sağlamanıza yardımcı olur. Güvenlik tehditlerine hızlı yanıt verme ve tasarıma göre güvenlik yaklaşımını destekler. Çalışma zamanı kaynaklarında yanlış yapılandırmaları bulmak için eşlemeyi kullanabilirsiniz. Ardından, kayma olmamasını sağlamaya yardımcı olmak ve CI/CD metodolojisi aracılığıyla dağıtımı kolaylaştırmak için şablon düzeyinde düzeltin.

Önkoşullar

Bulut için Microsoft Defender IaC şablonlarını bulut kaynaklarına eşlemek üzere ayarlamak için şunları yapmanız gerekir:

- Bulut için Defender yapılandırılmış bir Azure hesabı. Henüz bir Azure hesabınız yoksa ücretsiz olarak bir hesap oluşturun.

- Bulut için Defender'de ayarlanmış bir Azure DevOps ortamı.

- Defender Bulut Güvenliği Duruş Yönetimi (CSPM) etkinleştirildi.

- Azure Pipelines, Microsoft Security DevOps Azure DevOps uzantısını çalıştıracak şekilde ayarlanır.

- IaC şablonları ve bulut kaynakları etiket desteğiyle ayarlanır. IaC şablonlarını otomatik olarak etiketlemek için Yor_trace gibi açık kaynak araçları kullanabilirsiniz.

- Desteklenen bulut platformları: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Desteklenen kaynak kodu yönetim sistemleri: Azure DevOps

- Desteklenen şablon dilleri: Azure Resource Manager, Bicep, CloudFormation, Terraform

Not

Bulut için Microsoft Defender eşleme için yalnızca IaC şablonlarından aşağıdaki etiketleri kullanır:

yor_tracemapping_tag

IaC şablonunuz ile bulut kaynaklarınız arasındaki eşlemeye bakın

IaC şablonunuz ile Bulut Güvenlik Gezgini'ndeki bulut kaynaklarınız arasındaki eşlemeyi görmek için:

Azure Portal’ında oturum açın.

Bulut için Microsoft Defender> Cloud Güvenlik Gezgini'ne gidin.

Açılan menüde tüm bulut kaynaklarınızı arayın ve seçin.

Sorgunuza daha fazla filtre eklemek için öğesini seçin +.

Kimlik ve Erişim kategorisine Sağlama ölçütü alt filtresini ekleyin.

DevOps kategorisinde Kod depoları'nı seçin.

Sorgunuzu derledikten sonra, sorguyu çalıştırmak için Ara'yı seçin.

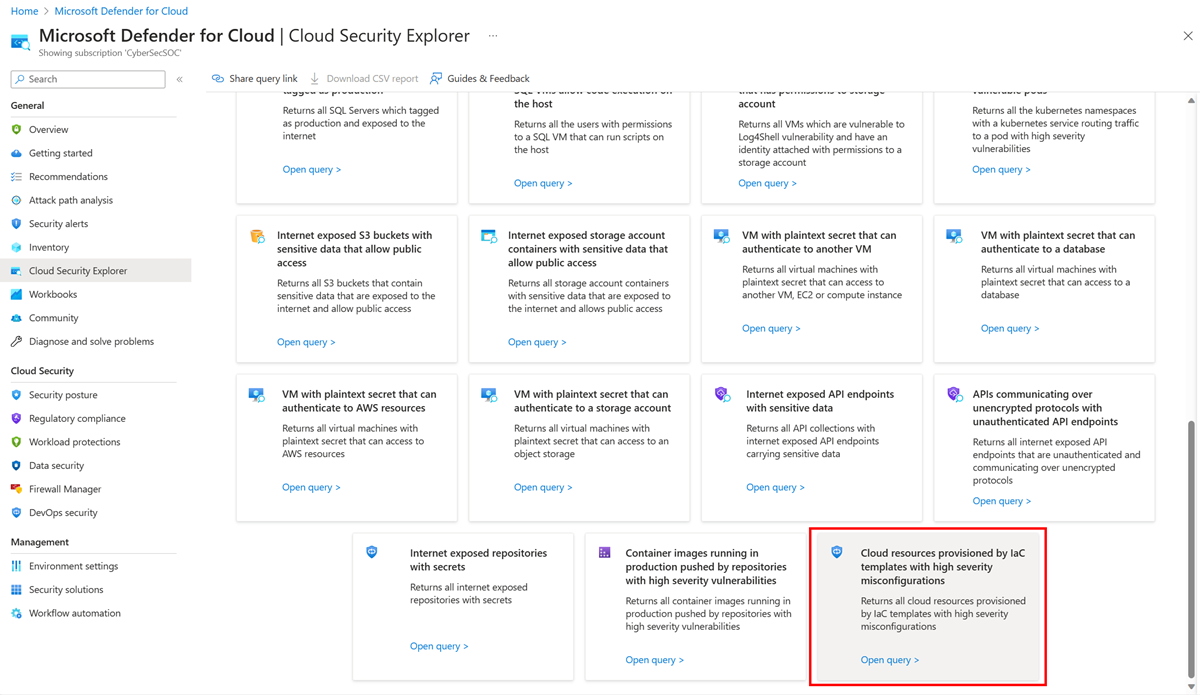

Alternatif olarak, yüksek önem derecesi yanlış yapılandırmalarına sahip IaC şablonları tarafından sağlanan yerleşik Bulut kaynakları şablonunu seçin.

Not

IaC şablonlarınızla bulut kaynaklarınız arasındaki eşlemenin Bulut Güvenlik Gezgini'nde görünmesi 12 saat kadar sürebilir.

(İsteğe bağlı) Örnek IaC eşleme etiketleri oluşturma

Kod depolarınızda örnek IaC eşleme etiketleri oluşturmak için:

Deponuza etiketleri içeren bir IaC şablonu ekleyin.

Örnek bir şablonla başlayabilirsiniz.

Doğrudan ana dala işlemek veya bu işleme için yeni bir dal oluşturmak için Kaydet'i seçin.

Azure işlem hattınıza Microsoft Güvenlik DevOps görevini dahil ettiğinizi onaylayın.

İşlem hattı günlüklerinin bu kaynakta Bir IaC etiketi bulunduğunu belirten bir bulgu gösterdiğini doğrulayın. Bulgu, Bulut için Defender etiketlerin başarıyla bulunduğunu gösterir.

İlgili içerik

- Bulut için Defender'da DevOps güvenliği hakkında daha fazla bilgi edinin.