Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure Güvenlik Duvarı, Azure bulut iş yükleriniz için üst katman tehdit koruması sunan bulutta yerel, akıllı bir ağ güvenlik duvarı güvenlik hizmetidir. Yerleşik yüksek kullanılabilirlik ve sınırsız bulut ölçeklenebilirliği sunan tam durum bilgisi olan bir hizmet olarak güvenlik duvarıdır. Azure Güvenlik Duvarı hem doğu-batı hem de kuzey-güney trafiğini denetler. Bu trafik türlerini anlamak için bkz. doğu-batı ve kuzey-güney trafiği.

Azure Güvenlik Duvarı üç SKU'da kullanılabilir: Temel, Standart ve Premium.

Uyarı

Azure Güvenlik Duvarı, Azure'da Ağ Güvenliği kategorisini oluşturan hizmetlerden biridir. Bu kategorideki diğer hizmetler Azure DDoS Koruması ve Azure Web Uygulaması Güvenlik Duvarı'dır. Her hizmetin kendi benzersiz özellikleri ve kullanım örnekleri vardır. Bu hizmet kategorisi hakkında daha fazla bilgi için bkz. Ağ Güvenliği.

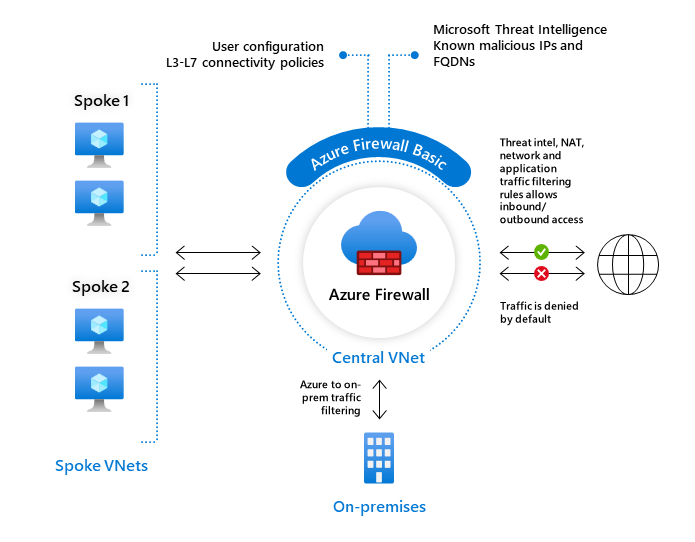

Azure Güvenlik Duvarı Temel

Azure Güvenlik Duvarı Temel, azure bulut ortamlarının güvenliğini sağlamak için küçük ve orta ölçekli işletmeler (SMB) için tasarlanmıştır. Uygun fiyata temel koruma sağlar.

Azure Güvenlik Duvarı Temel'in temel sınırlamaları şunlardır:

- Yalnızca Tehdit Intel uyarı modunu destekler

- Sabit ölçek birimi ve iki sanal makine backend örneği

- Tahmini aktarım hızı 250 Mb/sn olan ortamlar için önerilir

Daha fazla bilgi için bkz . SKU'ya göre Azure Güvenlik Duvarı özellikleri.

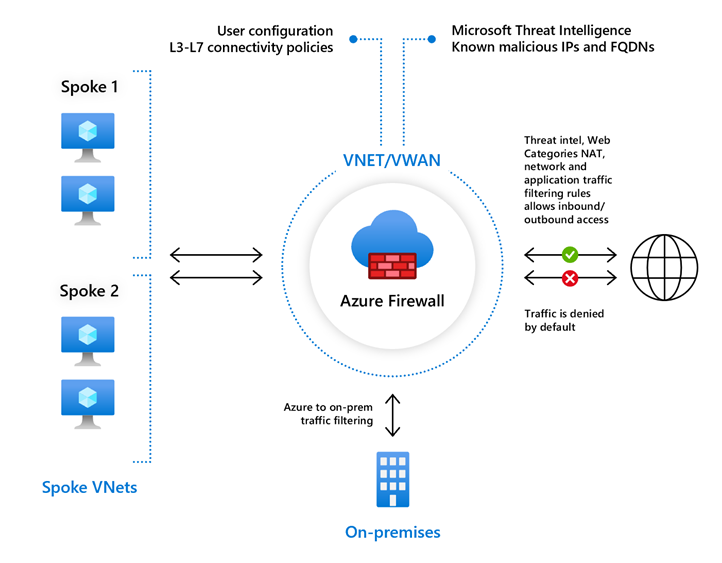

Azure Güvenlik Duvarı Standart

Azure Güvenlik Duvarı Standart, doğrudan Microsoft Siber Güvenlik'ten L3-L7 filtreleme ve tehdit istihbaratı beslemeleri sunar. Yeni ve ortaya çıkan tehditlere karşı korunmak için gerçek zamanlı olarak güncellenen, bilinen kötü amaçlı IP adresleri ve etki alanlarından gelen/giden trafiği uyarabilir ve engelleyebilir.

Daha fazla bilgi için bkz . SKU'ya göre Azure Güvenlik Duvarı özellikleri.

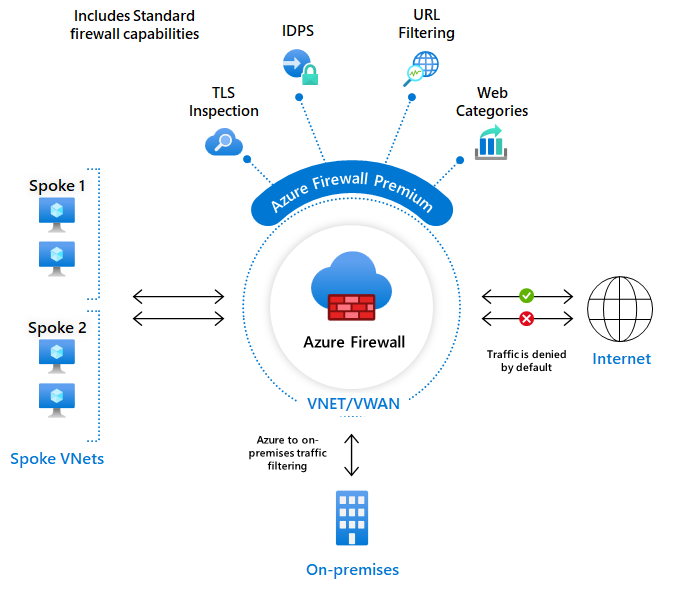

Azure Güvenlik Duvarı Premium

Azure Güvenlik Duvarı Premium, belirli desenleri belirleyerek hızlı saldırı algılama için imza tabanlı IDPS dahil olmak üzere gelişmiş özellikler sağlar. Bu desenler, ağ trafiğindeki bayt dizilerini veya kötü amaçlı yazılımlar tarafından kullanılan bilinen kötü amaçlı yönerge dizilerini içerebilir. 50'den fazla kategoride 67.000'den fazla imza ile gerçek zamanlı olarak güncelleştirilerek kötü amaçlı yazılım, kimlik avı, madeni para madenciliği ve Truva atı saldırıları gibi yeni ve yeni ortaya çıkan açıklara karşı koruma sağlar.

Daha fazla bilgi için bkz . SKU'ya göre Azure Güvenlik Duvarı özellikleri.

Özellik karşılaştırması

Tüm Azure Güvenlik Duvarı SKU özelliklerini karşılaştırmak için bkz. gereksinimlerinizi karşılamak için doğru Azure Güvenlik Duvarı SKU'su seçme.

Azure Güvenlik Duvarı Yöneticisi

Azure Güvenlik Duvarı Yöneticisi, azure güvenlik duvarlarını birden çok abonelikte merkezi olarak yönetmenizi sağlar. Kiracınızdaki güvenlik duvarlarına ortak bir ağ ve uygulama kuralları ve yapılandırma kümesi uygulamak için güvenlik duvarı ilkelerini kullanır.

Güvenlik Duvarı Yöneticisi hem sanal ağ hem de Sanal WAN (Güvenli Sanal Hub) ortamlarında güvenlik duvarlarını destekler. Secure Virtual Hubs, yalnızca birkaç adımla trafiği güvenlik duvarına yönlendirmeyi basitleştirmek için Sanal WAN yol otomasyonu çözümünü kullanır.

Daha fazla bilgi için bkz. Azure Güvenlik Duvarı Yöneticisi.

Fiyatlandırma ve SLA

Fiyatlandırma ayrıntıları için bkz. Azure Güvenlik Duvarı fiyatlandırması.

SLA bilgileri için bkz. Azure Güvenlik Duvarı SLA'sı.

Desteklenen bölgeler

Desteklenen bölgelerin listesi için bkz. Bölgeye göre kullanılabilir Azure ürünleri.

Yenilikler

En son güncelleştirmeler hakkında bilgi edinmek için bkz. Azure güncelleştirmeleri.

Bilinen sorunlar

Bilinen sorunlar için bkz . Azure Güvenlik Duvarı bilinen sorunları.

Sonraki adımlar

- Hızlı Başlangıç: Azure Güvenlik Duvarı ve güvenlik duvarı ilkesi oluşturma - ARM şablonu

- Hızlı Başlangıç: Kullanılabilirlik Alanları ile Azure Güvenlik Duvarı dağıtma - ARM şablonu

- Öğretici: Azure portalını kullanarak Azure Güvenlik Duvarı'nı dağıtma ve yapılandırma

- Öğrenme modülü: Azure Güvenlik Duvarı'na Giriş

- Azure ağ güvenliği hakkında daha fazla bilgi edinin