Log Analytics aracısı ile iş yüklerinizden veri toplama

Log Analytics aracısını ve çalışma alanlarını yapılandırma

Log Analytics aracısı açıkken Bulut için Defender aracıyı desteklenen tüm Azure VM'lerine ve oluşturulan yeni vm'lere dağıtır. Desteklenen platformların listesi için bkz. Bulut için Microsoft Defender'da desteklenen platformlar.

Log Analytics aracısı ile tümleştirmeyi yapılandırmak için:

Bulut için Defender menüsünden Ortam ayarları'nı açın.

Uygun aboneliği seçin.

Defender planlarının İzleme Kapsamı sütununda Ayarlar'ı seçin.

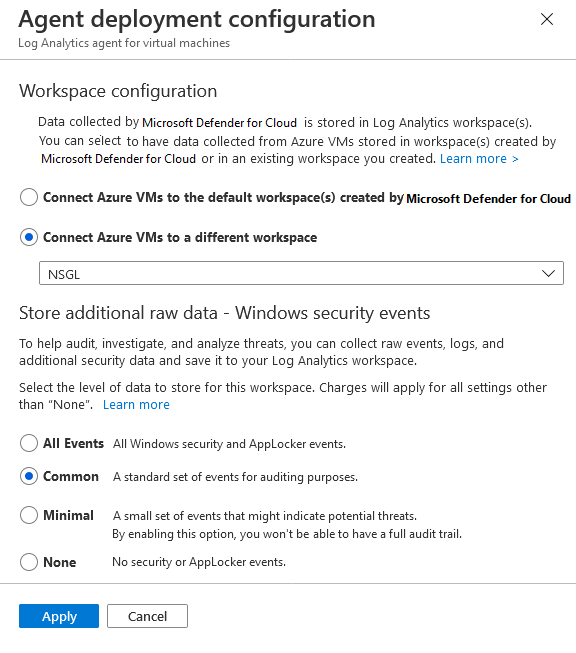

Yapılandırma seçenekleri bölmesinde, kullanılacak çalışma alanını tanımlayın.

Azure VM'lerini Bulut için Defender tarafından oluşturulan varsayılan çalışma alanlarına Bağlan- Bulut için Defender aynı coğrafi konum içinde yeni bir kaynak grubu ve varsayılan çalışma alanı oluşturur ve aracıyı bu çalışma alanına bağlar. Bir abonelik birden çok coğrafi bölgeden VM içeriyorsa Bulut için Defender veri gizliliği gereksinimleriyle uyumluluğu sağlamak için birden çok çalışma alanı oluşturur.

Çalışma alanı ve kaynak grubu için adlandırma kuralı:

- Çalışma Alanı: DefaultWorkspace-[abonelik-kimliği]-[bölge]

- Kaynak Grubu: DefaultResourceGroup-[geo]

Bulut için Defender çözümü, abonelik için ayarlanan fiyatlandırma katmanına göre çalışma alanında otomatik olarak etkinleştirilir.

Bahşiş

Varsayılan çalışma alanlarıyla ilgili sorular için bkz:

Azure VM'lerini farklı bir çalışma alanına Bağlan - Açılan listeden toplanan verileri depolamak için çalışma alanını seçin. Açılan liste, tüm aboneliklerinizdeki tüm çalışma alanlarını içerir. Farklı aboneliklerde çalışan sanal makinelerden veri toplamak ve bunların tümünü seçtiğiniz çalışma alanında depolamak için bu seçeneği kullanabilirsiniz.

Zaten bir Log Analytics çalışma alanınız varsa, aynı çalışma alanını kullanmak isteyebilirsiniz (çalışma alanında okuma ve yazma izinleri gerekir). Kuruluşunuzda merkezi bir çalışma alanı kullanıyorsanız ve bunu güvenlik verisi toplama için kullanmak istiyorsanız bu seçenek kullanışlıdır. Azure İzleyici'de günlük verilerine ve çalışma alanlarına erişimi yönetme hakkında daha fazla bilgi edinin.

Seçili çalışma alanınızda zaten bir "Güvenlik" veya "SecurityCenterFree" çözümü etkinleştirildiyse fiyatlandırma otomatik olarak ayarlanır. Aksi takdirde çalışma alanına bir Bulut için Defender çözümü yükleyin:

- Bulut için Defender menüsünden Ortam ayarları'nı açın.

- Aracıları bağlayacağınız çalışma alanını seçin.

- Tüm Microsoft Defender planlarını açmak için Güvenlik duruşu yönetimini açık olarak ayarlayın veya Tümünü etkinleştir'i seçin.

Windows güvenlik olayları yapılandırmasından depolanacak ham olay verilerinin miktarını seçin:

- Hiçbiri – Güvenlik olayı depolamayı devre dışı bırakın. EnterprisePublishing

- Minimal : Olay hacmini en aza indirmek istediğiniz zaman için küçük bir olay kümesi.

- Ortak : Çoğu müşteriyi karşılayan ve tam denetim kaydı sağlayan bir dizi olay.

- Tüm olaylar – Tüm olayların depolandığından emin olmak isteyen müşteriler için.

Bahşiş

Bu seçenekleri çalışma alanı düzeyinde ayarlamak için bkz . Çalışma alanı düzeyinde güvenlik olayı seçeneğini ayarlama.

Bu seçenekler hakkında daha fazla bilgi için bkz . Log Analytics aracısı için Windows güvenlik olayı seçenekleri.

Yapılandırma bölmesinde Uygula'yı seçin.

Log Analytics aracısı için Windows güvenlik olayı seçenekleri

Bulut için Microsoft Defender'de bir veri toplama katmanı seçtiğinizde, seçilen katmanın güvenlik olayları Log Analytics çalışma alanınızda depolanır; böylece çalışma alanınızdaki olayları araştırabilir, arayabilir ve denetleyebilirsiniz. Log Analytics aracısı, Bulut için Defender tehdit koruması için gereken güvenlik olaylarını da toplar ve analiz eder.

Gereksinimler

Bulut için Defender gelişmiş güvenlik korumaları, Windows güvenlik olayı verilerini depolamak için gereklidir. Gelişmiş koruma planları hakkında daha fazla bilgi edinin.

Log Analytics'te veri depolamak için ücretlendirilebilirsiniz. Daha fazla bilgi için bkz. fiyatlandırma sayfası.

Microsoft Sentinel kullanıcıları için bilgiler

Tek bir çalışma alanı bağlamında güvenlik olayları koleksiyonu Bulut için Microsoft Defender veya Microsoft Sentinel'den yapılandırılabilir, ancak her ikisi birden yapılandırılamaz. Microsoft Sentinel'i Bulut için Microsoft Defender uyarı alan bir çalışma alanına eklemek ve Güvenlik Olaylarını toplamak için şunları yapabilirsiniz:

- Güvenlik Olayları koleksiyonunu olduğu gibi Bulut için Microsoft Defender bırakın. Hem Microsoft Sentinel'de hem de Bulut için Defender bu olayları sorgulayabilecek ve analiz edebileceksiniz. Bağlayıcının bağlantı durumunu izlemek veya Microsoft Sentinel'de yapılandırmasını değiştirmek istiyorsanız, ikinci seçeneği göz önünde bulundurun.

- Bulut için Microsoft Defender'de Güvenlik Olayları koleksiyonunu devre dışı bırakın ve ardından Microsoft Sentinel'e Güvenlik Olayları bağlayıcısını ekleyin. Hem Microsoft Sentinel'de hem de Bulut için Defender olayları sorgulayabilecek ve analiz edebileceksiniz, ancak bağlayıcının bağlantı durumunu izleyebilir veya yapılandırmasını yalnızca Microsoft Sentinel'de değiştirebilirsiniz. Bulut için Defender'da Güvenlik Olayları koleksiyonunu devre dışı bırakmak için Log Analytics aracınızın yapılandırmasında Windows güvenlik olaylarını Yok olarak ayarlayın.

"Ortak" ve "Minimum" için hangi olay türleri depolanır?

Common ve Minimal olay kümeleri, her olayın filtrelenmemiş sıklığı ve kullanımları için müşteri ve sektör standartlarına dayalı tipik senaryoları ele almak üzere tasarlanmıştır.

- Minimal - Bu küme yalnızca başarılı bir ihlali ve düşük hacimli önemli olayları gösterebilecek olayları kapsamaya yöneliktir. Bu kümenin veri hacminin çoğu başarılı kullanıcı oturum açma (olay kimliği 4624), başarısız kullanıcı oturum açma olayları (olay kimliği 4625) ve işlem oluşturma olaylarıdır (olay kimliği 4688). Oturumu kapatma olayları yalnızca denetim için önemlidir ve görece yüksek hacime sahiptir, bu nedenle bu olay kümesine dahil değildir.

- Ortak - Bu küme, düşük hacimli olaylar da dahil olmak üzere tam bir kullanıcı denetim izi sağlamaya yöneliktir. Örneğin, bu küme hem kullanıcı oturum açma olaylarını (olay kimliği 4624) hem de kullanıcı oturum kapatma olaylarını (olay kimliği 4634) içerir. Güvenlik grubu değişiklikleri, önemli etki alanı denetleyicisi Kerberos işlemleri ve sektör kuruluşları tarafından önerilen diğer olaylar gibi denetim eylemlerini içeririz.

Her küme için Güvenlik ve Uygulama Dolabı olay kimliklerinin tam dökümü aşağıdadır:

| Veri katmanı | Toplanan olay göstergeleri |

|---|---|

| Minimal | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Yaygın | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Dekont

- Grup İlkesi Nesnesi (GPO) kullanıyorsanız, denetim ilkelerini İşlem Oluşturma Olayı 4688'i ve olay 4688 içindeki CommandLine alanını etkinleştirmeniz önerilir. İşlem Oluşturma Olayı 4688 hakkında daha fazla bilgi için bkz. Bulut için Defender sık sorulan sorular. Bu denetim ilkeleri hakkında daha fazla bilgi için bkz. Denetim İlkesi Öneriler.

- Uyarlamalı uygulama denetimlerinde veri toplamayı etkinleştirmek için Bulut için Defender tüm uygulamalara izin verecek şekilde Denetim modunda yerel bir AppLocker ilkesi yapılandırılır. Bu, AppLocker'ın daha sonra Bulut için Defender tarafından toplanan ve yararlanılan olaylar oluşturmasına neden olur. Bu ilkenin, zaten yapılandırılmış bir AppLocker ilkesinin bulunduğu makinelerde yapılandırılmayacağını unutmayın.

- Windows Filtreleme Platformu Olay Kimliği 5156'yı toplamak için Denetim Filtreleme Platformu Bağlan ion'ı etkinleştirmeniz gerekir (Auditpol /set /subcategory:"Filtering Platform Bağlan ion" /Success:Enable)

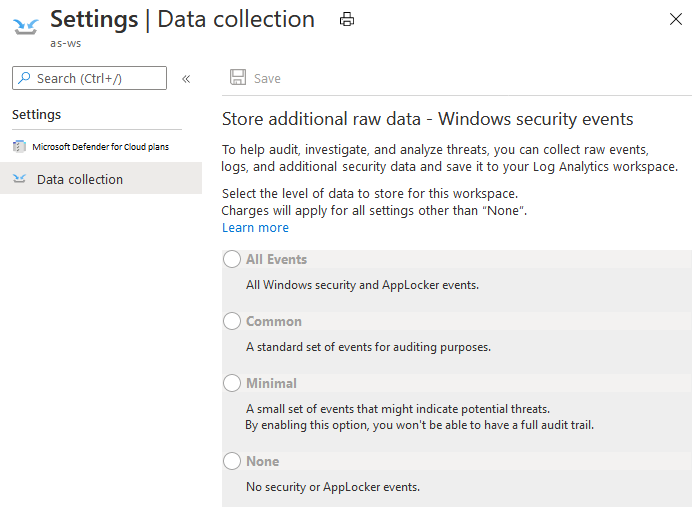

Çalışma alanı düzeyinde güvenlik olayı seçeneğini ayarlama

Çalışma alanı düzeyinde depolanacağı güvenlik olayı verilerinin düzeyini tanımlayabilirsiniz.

Azure portalındaki Bulut için Defender menüsünden Ortam ayarları'nı seçin.

İlgili çalışma alanını seçin. Bir çalışma alanı için yalnızca bu sayfada açıklanan Windows güvenlik olayları veri toplama olaylarıdır.

Depolamak için ham olay verilerinin miktarını seçin ve Kaydet'i seçin.

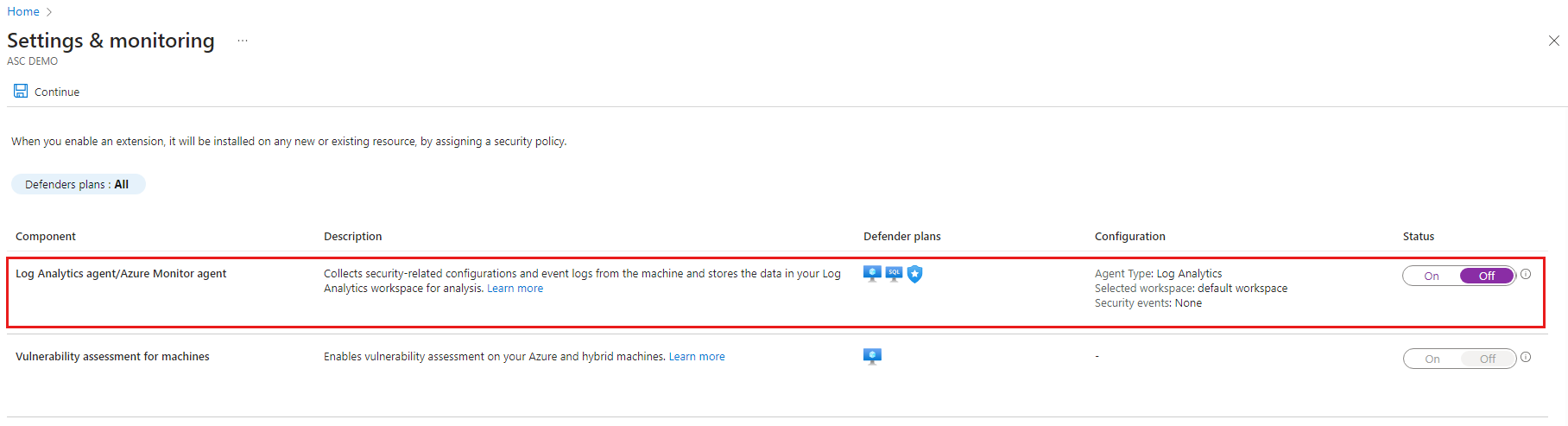

El ile aracı sağlama

Log Analytics aracısını el ile yüklemek için:

Azure portalında Bulut için Defender Ortam Ayarlar sayfasına gidin.

İlgili aboneliği ve ardından Ayarlar ve izleme'yi seçin.

Log Analytics aracısını/Azure İzleyici Aracısını Kapatın.

İsteğe bağlı olarak bir çalışma alanı oluşturun.

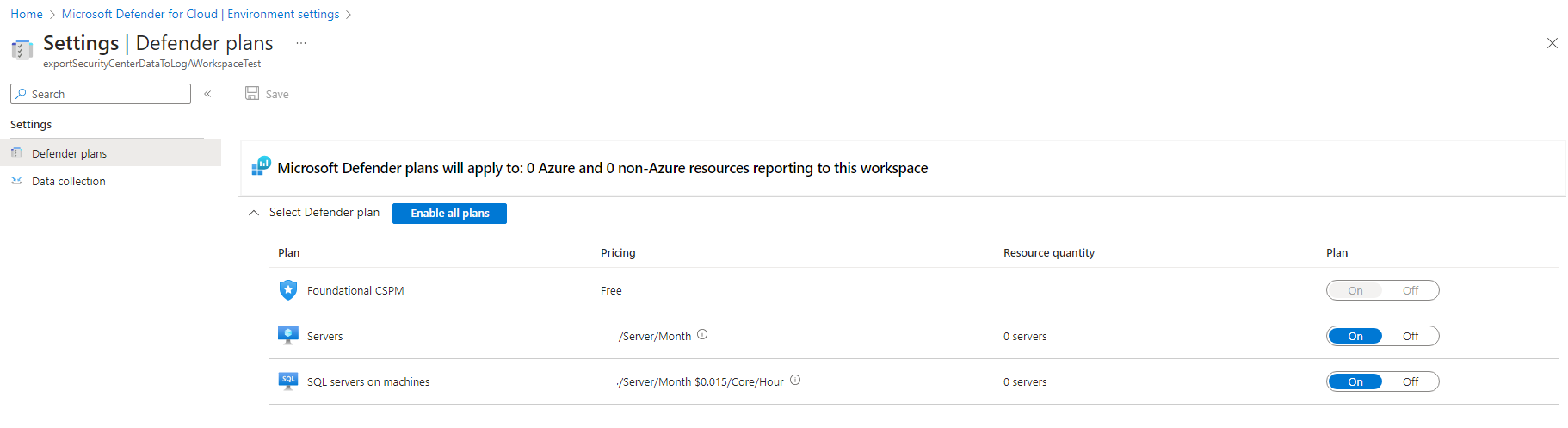

Log Analytics aracısını yüklediğiniz çalışma alanında Bulut için Microsoft Defender etkinleştirin:

Bulut için Defender menüsünden Ortam ayarları'nı açın.

Aracıyı yüklediğiniz çalışma alanını ayarlayın. Çalışma alanının Bulut için Defender kullandığınız abonelikte olduğundan ve çalışma alanı için okuma/yazma izinlerine sahip olduğunuzdan emin olun.

"Sunucular" veya "Makinelerdeki SQL sunucuları" (Temel CSPM ücretsiz varsayılandır) seçeneğini belirleyin ve kaydet'i seçin.

Dekont

Çalışma alanında zaten etkinleştirilmiş bir Security veya SecurityCenterFree çözümü varsa fiyatlandırma otomatik olarak ayarlanır.

Resource Manager şablonu kullanarak aracıları yeni VM'lere dağıtmak için Log Analytics aracısını yükleyin:

Aracıları mevcut VM'lerinize dağıtmak için Azure Sanal Makineler hakkında veri toplama bölümündeki yönergeleri izleyin (Olay ve performans verilerini toplama bölümü isteğe bağlıdır).

Aracıları dağıtmak için PowerShell'i kullanmak için sanal makineler belgelerindeki yönergeleri kullanın:

Bahşiş

Ekleme hakkında daha fazla bilgi için bkz. PowerShell kullanarak Bulut için Microsoft Defender eklemeyi otomatikleştirme.

İzleme bileşenlerini kapatmak için:

- Defender planlarına gidin, uzantıyı kullanan planı kapatın ve Kaydet'i seçin.

- İzleme ayarları olan Defender planları için Defender planının ayarlarına gidin, uzantıyı kapatın ve Kaydet'i seçin.

Dekont

- Uzantıların devre dışı bırakılması, uzantıların etkilenmiş iş yüklerinden kaldırılmasına neden olmaz.

- OMS uzantısını kaldırma hakkında bilgi için bkz. Nasıl yaparım? Bulut için Defender tarafından yüklenen OMS uzantılarını kaldırma.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin