Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Log Analytics çalışma alanında hangi verilere erişebileceğinizi belirleyen faktörler şunlardır:

- Çalışma alanının ayarları.

- Çalışma alanına veri gönderen kaynaklara erişim izinleriniz.

- Çalışma alanına erişmek için kullanılan yöntem.

Bu makalede, Log Analytics çalışma alanında verilere erişimin nasıl yönetileceğini açıklar.

Genel bakış

Erişebileceğiniz verileri tanımlayan faktörler aşağıdaki tabloda açıklanmıştır. Her faktör, sonraki bölümlerde daha ayrıntılı olarak açıklanmıştır.

| Faktör | Açıklama |

|---|---|

| Erişim modu | Çalışma alanına erişmek için kullanılan yöntem. Kullanılabilir verilerin kapsamını ve uygulanan erişim denetimi modunu tanımlar. |

| Erişim denetimi modu | çalışma alanında izinlerin çalışma alanında mı yoksa kaynak düzeyinde mi uygulanacağını tanımlayan ayar. |

| Azure rol tabanlı erişim denetimi (RBAC) | Çalışma alanına veri gönderen çalışma alanı veya kaynak için kişilere veya kullanıcı gruplarına uygulanan izinler. Erişiminiz olan verileri tanımlar. |

| Ayrıntılı RBAC | Koşullara göre tablo ve satır düzeyi erişimi tanımlayan isteğe bağlı izinler. Tüm erişim modları için geçerlidir, ancak yalnızca çalışma alanı erişim denetimi moduyla kullanılmalıdır. |

| Tablo düzeyinde Azure RBAC | Çalışma alanında erişebileceğiniz belirli veri türlerini tanımlayan isteğe bağlı izinler. Tüm erişim modları veya erişim denetimi modları için geçerlidir. |

Erişim modu

Erişim modu, Log Analytics çalışma alanına nasıl eriştiğinizi ifade eder ve geçerli oturum sırasında erişebileceğiniz verileri tanımlar. Mod, Log Analytics'te seçtiğiniz kapsama göre belirlenir.

İki erişim modu vardır:

Çalışma alanı bağlamı: İzniniz olan çalışma alanında tüm günlükleri görüntüleyebilirsiniz. Bu moddaki sorguların kapsamı, çalışma alanında erişiminiz olan tablolardaki tüm veriler olarak belirlenmiştir. Bu erişim modu, günlüklere kapsam olarak çalışma alanıyla erişildiğinde, örneğin Azure portalındaki Azure İzleyici menüsünde Günlükler'i seçtiğinizde kullanılır.

Kaynak bağlamı: Belirli bir kaynak, kaynak grubu veya aboneliğin çalışma alanına eriştiğinizde(örneğin, Azure portalındaki bir kaynak menüsünden Günlükler'i seçtiğinizde), yalnızca erişiminiz olan tüm tablolardaki kaynakların günlüklerini görüntüleyebilirsiniz. Bu moddaki sorguların kapsamı yalnızca bu kaynakla ilişkili veriler olarak belirlenmiş. Bu mod ayrıntılı Azure RBAC'ye de olanak tanır. Azure kaynakları tarafından üretilen her günlük kaydı otomatik olarak ilgili kaynakla ilişkilendirilirken, çalışma alanları bir kaynak bağlamı günlük modeli kullanır.

Kayıtlar yalnızca ilgili kaynakla ilişkiliyse kaynak bağlamı sorgularında kullanılabilir. Bu ilişkilendirmeyi denetlemek için bir sorgu çalıştırın ve _ResourceId sütununun doldurulduğunu doğrulayın.

Aşağıdaki kaynaklarla ilgili bilinen sınırlamalar vardır:

- Azure dışındaki bilgisayarlar: Kaynak bağlamı yalnızca sunucular için Azure Arc ile desteklenir.

- Application Insights: Yalnızca bir çalışma alanı tabanlı Application Insights kaynağı kullanılırken kaynak bağlamı için desteklenir.

- Azure Service Fabric

Erişim modlarını karşılaştırma

Aşağıdaki tabloda erişim modları özetlemektedir:

| Sorun | Çalışma alanı bağlamı | Kaynak bağlamı |

|---|---|---|

| Her model kime yöneliktir? | Merkezi yönetim. Veri toplamayı yapılandırması gereken yöneticiler ve çok çeşitli kaynaklara erişmesi gereken kullanıcılar. Ayrıca şu anda Azure dışındaki kaynaklar için günlüklere erişime ihtiyacı olan kullanıcılar için de gereklidir. |

Uygulama ekipleri. İzlenen Azure kaynaklarının yöneticileri. Filtreleme olmadan kaynaklarına odaklanmalarına olanak tanır. |

| Bir kullanıcının günlükleri görüntüleyebilmesi için neye ihtiyaç duyar? | Çalışma alanı izinleri. Çalışma alanı izinlerini kullanarak erişimi yönetme bölümünde "Çalışma alanı izinleri" bölümüne bakın. |

Kaynağa okuma erişimi. Azure izinlerini kullanarak erişimi yönetme bölümünde "Kaynak izinleri" bölümüne bakın. İzinler kaynak grubundan veya abonelikten devralınabilir veya doğrudan kaynağa atanabilir. Kaynak ile ilgili loglara izin otomatik olarak atanacaktır. Kullanıcı çalışma alanına erişim gerektirmez. |

| İzinlerin kapsamı nedir? | Çalışma alanı. Çalışma alanına erişimi olan kullanıcılar, izinlerine sahip oldukları tablolardan çalışma alanında bulunan tüm günlükleri sorgulayabilir. Bkz. Tablo düzeyinde okuma erişimini ayarlama. |

Azure kaynağı. Kullanıcılar herhangi bir çalışma alanında erişim sahibi oldukları belirli kaynaklar, kaynak grupları veya abonelikler için günlükleri sorgulayabilir, ancak diğer kaynaklar için günlükleri sorgulayamaz. |

| Kullanıcı günlüklere nasıl erişebilir? |

Azure İzleyici menüsünden Günlükler'i seçin. Günlükler seçeneklerinden Log Analytics çalışma alanlarını seçin. Azure İzleyici çalışma kitabından, kaynak türü olarak Log Analytics çalışma alanı seçildiğinde. |

Azure kaynağının menüsünde Günlükler'i seçin. Kullanıcılar bu kaynağın verilerine erişebilir. Azure İzleyici menüsünde Günlükler'i seçin. Kullanıcılar erişim sahibi oldukları tüm kaynakların verilerine erişebilir. Kullanıcıların çalışma alanına erişimi varsa Log Analytics çalışma alanlarındanGünlükler'i seçin. Kaynak türü için kaynak seçildiğinde Azure İzleyici çalışma kitaplarından . |

Erişim denetimi modu

Erişim denetimi modu, her çalışma alanında çalışma alanı için izinlerin nasıl belirlendiğini tanımlayan bir ayardır.

Çalışma alanı izinleri iste. Bu denetim modu ayrıntılı Azure RBAC'ye izin vermez. Çalışma alanına erişmek için kullanıcıya çalışma alanı veya belirli tablolar için izin verilmesi gerekir.

Bir kullanıcı çalışma alanı bağlam modunda çalışma alanına erişirse, erişim izni verilen herhangi bir tablodaki tüm verilere erişebilir. Bir kullanıcı çalışma alanına kaynak bağlamı modunda erişirse, erişim izni verilen herhangi bir tablodaki yalnızca bu kaynakla ilgili verilere erişebilir.

Bu ayar, Mart 2019'da oluşturulan tüm çalışma alanları için varsayılan ayardır.

Kaynak veya çalışma alanı izinlerini kullanın. Bu denetim modu ayrıntılı Azure RBAC'ye izin verir. Kullanıcılara yalnızca Azure

readizni atayarak görüntüleyebileceği kaynaklarla ilişkili verilere erişim izni verilebilir.Kullanıcı çalışma alanı bağlam modunda çalışma alanına eriştiğinde çalışma alanı izinleri uygulanır. Kullanıcı çalışma alanına kaynak bağlamı modunda eriştiğinde, yalnızca kaynak izinleri doğrulanır ve çalışma alanı izinleri yoksayılır. Çalışma alanı izinlerinden kaldırarak ve kaynak izinlerinin tanınmasına izin vererek bir kullanıcı için Azure RBAC'yi etkinleştirin.

Bu ayar, Mart 2019'da oluşturulan tüm çalışma alanları için varsayılan ayardır.

Not

Bir kullanıcı yalnızca çalışma alanı için kaynak izinlerine sahipse, çalışma alanı erişim modunun Kaynak veya çalışma alanı izinlerini kullan olarak ayarlandığını varsayarak yalnızca kaynak bağlamı modunu kullanarak çalışma alanına erişebilir.

Çalışma alanı için erişim denetimi modunu yapılandırma

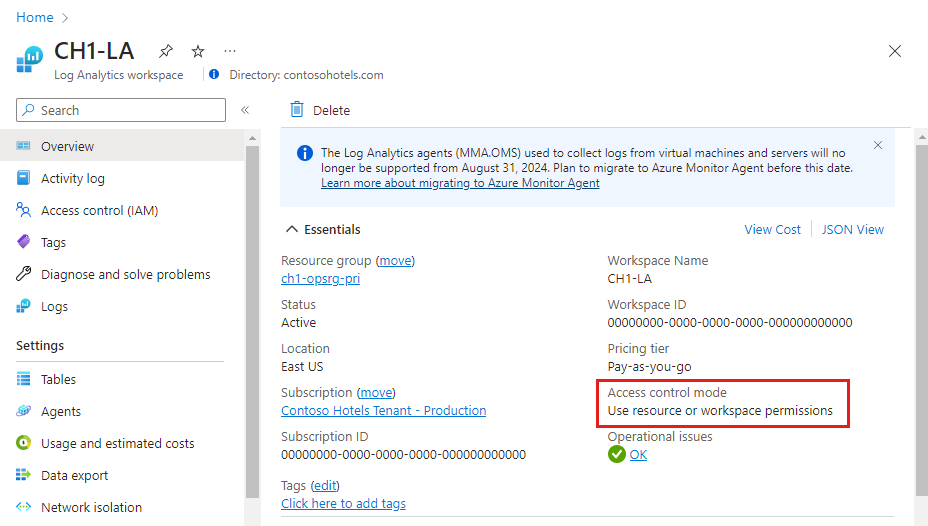

Log Analytics çalışma alanı menüsünde çalışma alanının Genel Bakış sayfasında geçerli çalışma alanı erişim denetimi modunu görüntüleyin.

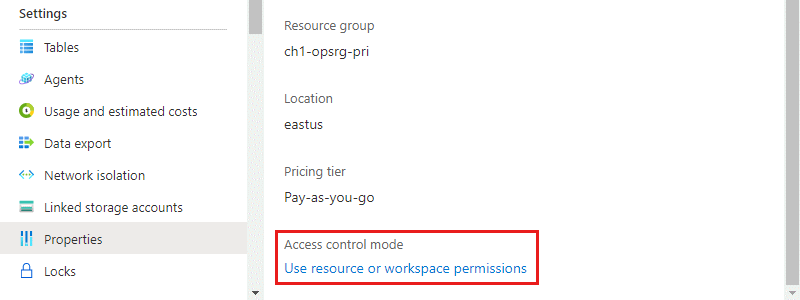

Çalışma alanının Özellikler sayfasında bu ayarı değiştirin. Çalışma alanını yapılandırma izinleriniz yoksa ayarın değiştirilmesi devre dışı bırakılır.

Azure RBAC

Çalışma alanına erişim, Azure RBAC kullanılarak yönetilir. Azure izinlerini kullanarak Log Analytics çalışma alanına erişim vermek için Azure abonelik kaynaklarınıza erişimi yönetmek için Azure rolleri atama bölümündeki adımları izleyin.

Çalışma alanı izinleri

Her çalışma alanının kendisiyle ilişkilendirilmiş birden çok hesabı olabilir. Her hesabın birden çok çalışma alanına erişimi olabilir. Aşağıdaki tabloda farklı çalışma alanı eylemleri için Azure izinleri listelanmaktadır:

| Eylem | Gereken Azure izinleri | Notlar |

|---|---|---|

| Fiyatlandırma katmanını değiştirin. | Microsoft.OperationalInsights/workspaces/*/write |

|

| Azure portalında bir çalışma alanı oluşturun. | Microsoft.Resources/deployments/* Microsoft.OperationalInsights/workspaces/* |

|

| Çalışma alanı temel özelliklerini görüntüleyin ve portalda çalışma alanı bölmesine girin. | Microsoft.OperationalInsights/workspaces/read |

|

| Herhangi bir arabirimi kullanarak günlükleri sorgula. | Microsoft.OperationalInsights/workspaces/query/read |

|

| Sorguları kullanarak tüm günlük türlerine erişebilirsiniz. | Microsoft.OperationalInsights/workspaces/query/*/read |

|

| Belirli bir günlük tablosuna erişme - eski yöntem | Microsoft.OperationalInsights/workspaces/query/<table_name>/read |

|

| Bu çalışma alanına günlük göndermeye izin vermek için çalışma alanı anahtarlarını okuyun. | Microsoft.OperationalInsights/workspaces/sharedKeys/action |

|

| Özet kuralı oluşturma veya güncelleştirme | Microsoft.Operationalinsights/workspaces/summarylogs/write |

|

| İzleme çözümleri ekleyin ve kaldırın. | Microsoft.Resources/deployments/*Microsoft.OperationalInsights/*Microsoft.OperationsManagement/*Microsoft.Automation/*Microsoft.Resources/deployments/*/writeBu izinlerin kaynak grubu veya abonelik düzeyinde verilmiş olması gerekir. |

|

| Yedekleme ve Site Recovery çözümü kutucuklarındaki verileri görüntüleyin. | Yönetici/Ortak yönetici Klasik dağıtım modelini kullanarak dağıtılan kaynaklara erişir. |

|

| Bir arama işi çalıştırın. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/searchJobs/write |

|

| Verileri uzun süreli saklamadan geri yükleme. | Microsoft.OperationalInsights/workspaces/tables/writeMicrosoft.OperationalInsights/workspaces/restoreLogs/write |

|

| Özet kuralı oluşturma veya düzenleme | Microsoft.Operationalinsights/workspaces/summarylogs/yaz |

Yerleşik roller

Kullanıcıları farklı kapsamlarda erişim vermek için bu rollere atayın:

- Abonelik: Abonelikteki tüm çalışma alanlarına erişim

- Kaynak grubu: Kaynak grubundaki tüm çalışma alanlarına erişim

- Kaynak: Yalnızca belirtilen çalışma alanına erişim

Doğru erişim denetimi sağlamak için kaynak düzeyinde (çalışma alanı) atamalar oluşturun. Gereken özel izinlere sahip rolleri oluşturmak için özel rolleri kullanın.

Not

Kullanıcı rolüne kullanıcı eklemek ve kaldırmak için Microsoft.Authorization/*/Delete iznine ve Microsoft.Authorization/*/Write iznine sahip olmanız gerekir.

Log Analytics Okuyucusu

Log Analytics Okuyucusu rolünün üyeleri, tüm Azure kaynaklarında Azure tanılama yapılandırması dahil olmak üzere tüm izleme verilerini ve izleme ayarlarını görüntüleyebilir. Üyelerin atanan kapsam içindeki kaynaklar hakkındaki tüm verileri görüntülemesine izin verir, örneğin:

- Tüm izleme verilerini görüntüleyin ve arayın.

- Tüm Azure kaynakları üzerinde Azure tanılama yapılandırmasını görüntüleme dahil olmak üzere, izleme ayarlarını görüntüleyin.

Log Analytics Okuyucusu rolü aşağıdaki Azure eylemlerini içerir:

| Tür | İzin | Açıklama |

|---|---|---|

| Eylem | */read |

Tüm Azure kaynaklarını ve kaynak yapılandırmasını görüntüleme olanağı. Aşağıdakileri görüntülemeyi içerir: - Sanal makine uzantısı durum bilgisi. - Kaynaklarda Azure tanılama yapılandırması. - Tüm kaynakların tüm özellikleri ve ayarları. Çalışma alanları için, çalışma alanı ayarlarını okumak ve verileri sorgulamak için tam kısıtlanmamış izinlere izin verir. Yukarıdaki listede daha ayrıntılı seçeneklere bakın. |

| Eylem | Microsoft.Support/* |

Destek taleplerini açabilme. |

| Eylem Yok | Microsoft.OperationalInsights/workspaces/sharedKeys/read |

Veri toplama API'sini kullanmak ve aracıları yüklemek için gereken çalışma alanı anahtarının okunmasını engeller. Bu, kullanıcının çalışma alanına yeni kaynaklar eklemesini engeller. |

Log Analytics Katkı Sağlayıcı

Log Analytics Katkıda Bulunan rolünün üyeleri aşağıdakileri yapabilir:

- Log Analytics Okuyucusu rolü tarafından verilen tüm izleme verilerini okuyun.

- Azure kaynakları için izleme ayarlarını düzenleyin, örneğin:

- VM uzantısını VM'lere ekleme.

- Tüm Azure kaynaklarında Azure tanılamasını yapılandırma.

- Otomasyon hesaplarını oluşturun ve yapılandırın. İzin, kaynak grubu veya abonelik düzeyinde verilmelidir.

- Yönetim çözümleri ekleyin ve kaldırın. İzin, kaynak grubu veya abonelik düzeyinde verilmelidir.

- Depolama hesabı anahtarlarını okuyun.

- Azure Depolama Servisi'nden günlüklerin toplanmasını yapılandırın.

- Veri dışarı aktarma kurallarını yapılandırın.

- Arama görevi başlatın.

- Verileri uzun süreli saklamadan geri yükleme.

Uyarı

Bir sanal makine üzerinde tam denetim elde etmek için bir sanal makineye sanal makine uzantısı eklemek için bu izni kullanabilirsiniz.

Log Analytics Katkıda Bulunanı rolü aşağıdaki Azure eylemlerini içerir:

| İzin | Açıklama |

|---|---|

*/read |

Tüm Azure kaynaklarını ve kaynak yapılandırmasını görüntüleme olanağı. Aşağıdakileri görüntülemeyi içerir: - Sanal makine uzantısı durum bilgisi. - Kaynaklarda Azure tanılama yapılandırması. - Tüm kaynakların tüm özellikleri ve ayarları. Çalışma alanları için, çalışma alanı ayarlarını okumak ve verileri sorgulamak için tam kısıtlanmamış izinlere izin verir. Yukarıdaki listede daha ayrıntılı seçeneklere bakın. |

Microsoft.Automation/automationAccounts/* |

Runbook'ları ekleme ve düzenleme dahil olmak üzere Azure Otomasyonu hesapları oluşturma ve yapılandırma olanağı. |

Microsoft.ClassicCompute/virtualMachines/extensions/*Microsoft.Compute/virtualMachines/extensions/* |

Microsoft Monitoring Agent uzantısı ve Linux için OMS Aracısı uzantısı dahil olmak üzere sanal makine uzantılarını ekleyin, güncelleştirin ve kaldırın. |

Microsoft.ClassicStorage/storageAccounts/listKeys/actionMicrosoft.Storage/storageAccounts/listKeys/action |

Depolama hesabı anahtarını görüntüleyin. Log Analytics'i Azure Depolama hesaplarından günlükleri okuyacak şekilde yapılandırmak için gereklidir. |

Microsoft.Insights/alertRules/* |

Uyarı kurallarını ekleyin, güncelleştirin ve kaldırın. |

Microsoft.Insights/diagnosticSettings/* |

Azure kaynaklarında tanılama ayarlarını ekleyin, güncelleştirin ve kaldırın. |

Microsoft.OperationalInsights/* |

Log Analytics çalışma alanları için yapılandırma ekleyin, güncelleştirin ve kaldırın. Çalışma alanı gelişmiş ayarlarını düzenlemek için kullanıcının Microsoft.OperationalInsights/workspaces/write gerekir. |

Microsoft.OperationsManagement/* |

Yönetim çözümleri ekleyin ve kaldırın. |

Microsoft.Resources/deployments/* |

Dağıtımları oluştur ve sil. Çözümleri, çalışma alanlarını ve otomasyon hesaplarını eklemek ve kaldırmak için gereklidir. |

Microsoft.Resources/subscriptions/resourcegroups/deployments/* |

Dağıtımları oluştur ve sil. Çözümleri, çalışma alanlarını ve otomasyon hesaplarını eklemek ve kaldırmak için gereklidir. |

Kaynak izinleri

Kaynak bağlamındaki bir çalışma alanından veri okumak veya çalışma alanına veri göndermek için kaynakta şu izinlere sahip olmanız gerekir:

| İzin | Açıklama |

|---|---|

Microsoft.Insights/logs/*/read |

Kaynak için tüm günlük verilerini görüntüleme imkanı |

Microsoft.Insights/logs/<tableName>/readÖrnek: Microsoft.Insights/logs/Heartbeat/read |

Bu kaynak için belirli bir tabloyu görüntüleme olanağı - eski yöntem |

Microsoft.Insights/diagnosticSettings/write |

Bu kaynak için günlüklerin ayarlanmasına izin vermek için tanılama ayarını yapılandırma olanağı |

/read izni, genellikle yerleşik Okuyucu ve * gibi, */read veya izinlerini içeren bir rolden verilir. Belirli eylemleri veya ayrılmış yerleşik rolleri içeren özel roller bu izni içermeyebilir.

Özel rol örnekleri

Log Analytics çalışma alanı için yerleşik rolleri kullanmaya ek olarak, daha ayrıntılı izinler atamak için özel roller oluşturabilirsiniz. Aşağıda bazı yaygın örnekler verilmiştir.

Örnek 1: Kullanıcıya kaynaklarından günlük verilerini okuma izni verme.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcılara

*/readveyaMicrosoft.Insights/logs/*/readkaynaklarına yönelik izinler verin. Çalışma alanında Log Analytics Okuyucusu rolü zaten atanmışsa bu yeterlidir.

Örnek 2: Bir kullanıcıya, kaynaklarındaki günlük verilerini okuma izni ve bir arama işi çalıştırma izni verme.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcılara

*/readveyaMicrosoft.Insights/logs/*/readkaynaklarına yönelik izinler verin. Çalışma alanında Log Analytics Okuyucusu rolü zaten atanmışsa bu yeterlidir. - Kullanıcılara çalışma alanında aşağıdaki izinleri verin:

-

Microsoft.OperationalInsights/workspaces/tables/write: Arama sonuçları tablosunu (_SRCH) oluşturabilmek için gereklidir. -

Microsoft.OperationalInsights/workspaces/searchJobs/write: Arama işi işleminin yürütülmesine izin vermek için gereklidir.

-

Örnek 3: Kullanıcıya kaynaklarından günlük verilerini okuma izni verin ve günlükleri Log Analytics çalışma alanına gönderecek şekilde yapılandırın.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcılara çalışma alanında aşağıdaki izinleri verin:

Microsoft.OperationalInsights/workspaces/readveMicrosoft.OperationalInsights/workspaces/sharedKeys/action. Bu izinlerle, kullanıcılar çalışma alanı düzeyinde sorgu gerçekleştiremez. Yalnızca çalışma alanını numaralandırabilir ve tanılama ayarları veya aracı yapılandırması için hedef olarak kullanabilirler. - Kullanıcılara kaynakları için aşağıdaki izinleri verin:

Microsoft.Insights/logs/*/readveMicrosoft.Insights/diagnosticSettings/write. Kendilerine Log Analytics Katkıda Bulunan rolü veya Okuyucu rolü atanmışsa ya da bu kaynak üzerinde*/readizinler verilmişse, bu yeterlidir.

Örnek 4: Kullanıcıya kaynaklarından günlük verilerini okuma izni verin, ancak günlükleri Log Analytics çalışma alanına gönderme veya güvenlik olaylarını okuma izni verme.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcılara kaynakları için aşağıdaki izinleri verin:

Microsoft.Insights/logs/*/read. - Kullanıcıların SecurityEvent türünü okumasını engellemek için aşağıdaki NonAction değerini ekleyin:

Microsoft.Insights/logs/SecurityEvent/read. NonAction, okuma izni (Microsoft.Insights/logs/*/read) sağlayan eylemle aynı özel rolde olmalıdır. Kullanıcı, okuma eylemini bu kaynağa, aboneliğe veya kaynak grubuna atanmış başka bir rolden devralırsa, tüm günlük türlerini okuyabilir. Bu senaryo, örneğin Okuyucu veya Katılımcı rolü*/readile mevcut olan bir durumu devraldıklarında da geçerlidir.

Örnek 5: Kullanıcıya kaynaklarından günlük verilerini ve Log Analytics çalışma alanında tüm Microsoft Entra oturum açma ve Güncelleştirme Yönetimi çözümü günlük verilerini okuma izni verin.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcılara çalışma alanında aşağıdaki izinleri verin:

-

Microsoft.OperationalInsights/workspaces/read: Kullanıcının çalışma alanını numaralandırabilmesi ve Azure portalında çalışma alanı bölmesini açabilmesi için gereklidir -

Microsoft.OperationalInsights/workspaces/query/read: Sorgu yürütebilen her kullanıcı için gereklidir -

Microsoft.OperationalInsights/workspaces/query/SigninLogs/read: Microsoft Entra oturum açma günlüklerini okuyabilmek için -

Microsoft.OperationalInsights/workspaces/query/Update/read: Güncelleştirme Yönetimi çözüm günlüklerini okuyabilmek için -

Microsoft.OperationalInsights/workspaces/query/UpdateRunProgress/read: Güncelleştirme Yönetimi çözüm günlüklerini okuyabilmek için -

Microsoft.OperationalInsights/workspaces/query/UpdateSummary/read: Güncelleştirme Yönetimi günlüklerini okuyabilmek için -

Microsoft.OperationalInsights/workspaces/query/Heartbeat/read: Güncelleştirme Yönetimi çözümlerini kullanabilmek için gereklidir -

Microsoft.OperationalInsights/workspaces/query/ComputerGroup/read: Güncelleştirme Yönetimi çözümlerini kullanabilmek için gereklidir - Kullanıcılara kaynakları için aşağıdaki izinleri verin:

*/read, Okuyucu rolüne atanmış veyaMicrosoft.Insights/logs/*/read

-

Örnek 6: Kullanıcının verileri uzun süreli saklamadan geri yüklemesini kısıtlayın.

- Çalışma alanı veya kaynak izinlerini kullanmak için çalışma alanı erişim denetimi modunu yapılandırın.

- Kullanıcıyı Log Analytics Katkısı rolüne atayın.

- Kullanıcıların uzun süreli saklamadan verileri geri yüklemesini engellemek için aşağıdaki NonAction öğesini ekleyin:

Microsoft.OperationalInsights/workspaces/restoreLogs/write

Ayrıntılı RBAC ayarlama

Bu, tablo ve satır düzeyi erişim denetimi için önerilen yöntemdir. Daha fazla bilgi için bkz. Azure İzleyici'de ayrıntılı rol tabanlı erişim denetimi (RBAC).

Tablo düzeyinde okuma erişimini ayarlama

Ayrıntılı RBAC, tablo düzeyinde okuma erişiminin tüm özelliklerine sahiptir. Yeni erişim denetimi yapılandırması için en iyi yöntem ayrıntılı RBAC uygulamaktır. Yalnızca tablo düzeyinde denetim sağlayan yönteme başvurmak için bkz. Tablo düzeyinde okuma erişimini yönetme.

Sonraki adımlar

- Veri merkezinizdeki veya diğer bulut ortamınızdaki bilgisayarlardan veri toplamak için bkz . Log Analytics aracısına genel bakış .

- Azure sanal makinelerinden veri toplamayı yapılandırmak için Azure sanal makineleri hakkında veri toplama bölümüne bakın.