OT algılayıcısı üzerinde ara sunucu ayarlarını yapılandırma

Bu makale, IoT için Microsoft Defender ile OT izleme için dağıtım yolunu açıklayan bir dizi makaleden biridir ve Azure'a bağlanmak için OT algılayıcınızda ara sunucu ayarlarını yapılandırmayı açıklar.

Aşağıdaki durumlarda bu adımı atlayabilirsiniz:

Hava ile kaplı ortamda ve yerel olarak yönetilen sensörlerde çalışıyorsanız

OT algılayıcınız ile Azure arasında doğrudan bağlantı kullanıyorsanız. Bu durumda, algılayıcınızı bulut yönetimi için sağlarken gerekli tüm adımları zaten gerçekleştirdiniz

Ön koşullar

Bu makalede açıklanan adımları gerçekleştirmek için şunlar gerekir:

Ot ağ algılayıcısı yüklendi, yapılandırıldı ve etkinleştirildi.

IoT algılayıcıları için buluta bağlı Defender için desteklenen bağlantı yöntemlerini ve her algılayıcı için kullanmak istediğiniz bağlantı yöntemini içeren OT site dağıtımı planı hakkında bilgi.

Yönetici kullanıcı olarak OT algılayıcısına erişim. Daha fazla bilgi için bkz . IoT için Defender ile OT izleme için şirket içi kullanıcılar ve roller.

Bu adım, dağıtım ve bağlantı ekipleriniz tarafından gerçekleştirilir.

OT algılayıcınızda ara sunucu ayarlarını yapılandırma

Bu bölümde, OT algılayıcı konsolunuzda mevcut bir ara sunucu için ayarların nasıl yapılandırıldığı açıklanmaktadır. Henüz bir proxy'niz yoksa aşağıdaki yordamları kullanarak bir proxy yapılandırın:

- Azure proxy'si ayarlama

- Ara sunucu zincirleme yoluyla Bağlan

- Çoklu bulut ortamları için bağlantıyı ayarlama

OT algılayıcınızda ara sunucu ayarlarını tanımlamak için:

OT algılayıcınızda oturum açın ve Sistem ayarları > Algılayıcı Ağı Ayarlar'i seçin.

Ara Sunucuyu Etkinleştir seçeneğini açın ve ara sunucunuz için aşağıdaki ayrıntıları girin:

- Ara Sunucu Konağı

- Proxy Bağlantı Noktası

- Proxy Kullanıcı Adı (isteğe bağlı)

- Proxy Parolası (isteğe bağlı)

Örnek:

uygunsa, SSL/TLS proxy sunucusuna erişim için bir proxy kimlik doğrulama sertifikası yüklemek üzere İstemci sertifikası'na tıklayın.

Dekont

SSL/TLS trafiğini inceleyen ara sunucular için, örneğin Zscaler ve Palo Alto Prisma gibi hizmetleri kullanırken istemci SSL/TLS sertifikası gerekir.

Kaydet'i seçin.

Azure proxy'si ayarlama

Aşağıdaki durumlarda algılayıcınızı IoT için Defender'a bağlamak için bir Azure ara sunucusu kullanabilirsiniz:

- Algılayıcınızla Azure arasında özel bağlantıya ihtiyacınız var

- Siteniz ExpressRoute aracılığıyla Azure'a bağlı

- Siteniz bir VPN üzerinden Azure'a bağlı

Zaten yapılandırılmış bir ara sunucunuz varsa algılayıcı konsolunuzda ara sunucu ayarlarını tanımlamaya doğrudan devam edin.

Henüz yapılandırılmış bir proxy'niz yoksa, Azure sanal ağınızda bir proxy ayarlamak için bu bölümdeki yordamları kullanın.

Ön koşullar

Başlamadan önce şunları yaptığınızdan emin olun:

Günlükleri izlemek için Log Analytics çalışma alanı

Azure VNET'e uzak site bağlantısı

Algılayıcınızdan IoT için Defender için gerekli uç noktalara 443 numaralı bağlantı noktasında giden HTTPS trafiğine izin verilir. Daha fazla bilgi için bkz . Bulut yönetimi için OT algılayıcıları sağlama.

Microsoft bulut hizmetlerine erişmek için güvenlik duvarı izinlerine sahip bir ara sunucu kaynağı. Bu makalede açıklanan yordam, Azure'da barındırılan bir Squid sunucusu kullanır.

Önemli

IoT için Microsoft Defender, Squid veya diğer ara sunucu hizmetleri için destek sunmaz. Ara sunucu hizmetini ayarlamak ve bakımını yapmak müşterinin sorumluluğundadır.

Algılayıcı proxy ayarlarını yapılandırma

Bu bölümde, Azure VNET'inizde BIR OT algılayıcısı ile kullanmak üzere bir proxy'nin nasıl yapılandırıldığı açıklanır ve aşağıdaki adımlar yer alır:

- NSG günlükleri için depolama hesabı tanımlama

- Sanal ağları ve alt ağları tanımlama

- Sanal veya yerel ağ geçidi tanımlama

- Ağ güvenlik gruplarını tanımlama

- Azure sanal makine ölçek kümesi tanımlama

- Azure yük dengeleyici oluşturma

- NAT ağ geçidi yapılandırma

1. Adım: NSG günlükleri için depolama hesabı tanımlama

Azure portalında aşağıdaki ayarlarla yeni bir depolama hesabı oluşturun:

| Area | Ayarlar |

|---|---|

| Temel Bilgiler | Performans: Standart Hesap türü: Blob depolama Çoğaltma: LRS |

| Ağ | Bağlan ivity yöntemi: Genel uç nokta (seçili ağ) Sanal Ağ'lerde: Yok Yönlendirme Tercihi: Microsoft ağ yönlendirmesi |

| Veri Koruma | Tüm seçeneklerin temizlenmiş kalmasını sağlayın |

| Gelişmiş | Tüm varsayılan değerleri koru |

2. Adım: Sanal ağları ve alt ağları tanımlama

Aşağıdaki sanal ağı ve kapsanan alt ağları oluşturun:

| Ad | Önerilen boyut |

|---|---|

MD4IoT-VNET |

Bastion ile /26 veya /25 |

| Alt ağlar: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (isteğe bağlı) |

/26 |

3. Adım: Sanal veya yerel ağ geçidi tanımlama

Şirket içi ağınızı Azure'a nasıl bağladığınıza bağlı olarak sanal ağ geçitleri için bir VPN veya ExpressRoute Ağ Geçidi oluşturun ya da yerel bir ağ geçidi oluşturun.

Ağ geçidini GatewaySubnet daha önce oluşturduğunuz alt ağa ekleyin.

Daha fazla bilgi için bkz.

- VPN ağ geçitleri hakkında

- Portalı kullanarak ExpressRoute bağlantı hattına bir sanal ağı bağlama

- Azure portalını kullanarak yerel ağ geçidi ayarlarını değiştirme

4. Adım: Ağ güvenlik gruplarını tanımlama

NSG oluşturun ve aşağıdaki gelen kuralları tanımlayın:

Algılayıcılarınızdan (kaynaklardan) yük dengeleyicinin özel IP adresine (hedef) giden trafiğe izin veren bir kural

100oluşturun. bağlantı noktasınıtcp3128kullanın.Sistem kuralının

409565001bir kopyası olarak kural oluşturun. Bunun nedeni kuralın65001üzerine kuralın4096yazılmasıdır.Mikro segmentlere ayırma için tüm trafiği reddetmek için kural

4096oluşturun.isteğe bağlı. Bastion kullanıyorsanız, Bastion SSH'nin sunuculara izin vermek için kural

4094oluşturun. Kaynak olarak Bastion alt akını kullanın.

NSG'yi daha önce oluşturduğunuza

ProxyserverSubnetatayın.NSG günlüğünüzü tanımlayın:

Yeni NSG'nizi ve ardından Tanılama ayarı Tanılama ayarı >ekle'yi seçin.

Tanılama ayarınız için bir ad girin. Kategori altında allLogs'ı seçin.

Log Analytics çalışma alanına gönderildi'yi ve ardından kullanmak istediğiniz Log Analytics çalışma alanını seçin.

NSG akış günlüklerini göndermek için öğesini seçin ve ardından aşağıdaki değerleri tanımlayın:

Temel Bilgiler sekmesinde:

- Anlamlı bir ad girin

- Daha önce oluşturduğunuz depolama hesabını seçin

- Gerekli saklama günlerinizi tanımlama

Yapılandırma sekmesinde:

- Sürüm 2'yi seçin

- Trafik Analizini Etkinleştir'i seçin

- Log Analytics çalışma alanınızı seçin

5. Adım: Azure sanal makine ölçek kümesi tanımlama

Gerektiğinde sanal makine sayısını otomatik olarak artırabileceğiniz veya azaltabileceğiniz yük dengeli bir sanal makine grubu oluşturmak ve yönetmek için bir Azure sanal makine ölçek kümesi tanımlayın.

Daha fazla bilgi için bkz. Sanal makine ölçek kümeleri nedir?

Algılayıcı bağlantınızla kullanılacak bir ölçek kümesi oluşturmak için:

Aşağıdaki parametre tanımlarıyla bir ölçek kümesi oluşturun:

- Düzenleme Modu: Tekdüzen

- Güvenlik Türü: standart

- Görüntü: Ubuntu server 18.04 LTS – 1. Nesil

- Boyut: Standard_DS1_V2

- Kimlik doğrulaması: Şirket standardınıza göre

Disk ayarları için varsayılan değeri koruyun.

Daha önce oluşturduğunuz ancak henüz yük dengeleyici tanımlamadığınız alt ağda bir ağ arabirimi

Proxyserveroluşturun.Ölçeklendirme ayarlarınızı aşağıdaki gibi tanımlayın:

- İlk örnek sayısını 1 olarak tanımlama

- Ölçeklendirme ilkesini El ile olarak tanımlama

Aşağıdaki yönetim ayarlarını tanımlayın:

- Yükseltme modu için Otomatik - örnek yükseltmeye başlar'ı seçin

- Önyükleme tanılamalarını devre dışı bırakma

- Kimlik ve Microsoft Entra Id ayarlarını temizleyin

- Fazla Sağlama'ya tıklayın

- Etkin otomatik işletim sistemi yükseltmeleri'ni seçin

Aşağıdaki sistem durumu ayarlarını tanımlayın:

- Uygulama durumu izlemeyi etkinleştir'i seçin

- TCP protokol ve bağlantı noktası 3128'i seçin

Gelişmiş ayarlar altında, Yayma algoritmasını Maksimum Yayma olarak tanımlayın.

Özel veri betiği için aşağıdakileri yapın:

Kullandığınız bağlantı noktasına ve hizmetlere bağlı olarak aşağıdaki yapılandırma betiğini oluşturun:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allKodlanmış dosyanın içeriğini kopyalayın ve aşağıdaki yapılandırma betiğini oluşturun:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

6. Adım: Azure yük dengeleyici oluşturma

Azure Load Balancer, karma tabanlı dağıtım algoritması kullanarak gelen trafiği iyi durumdaki sanal makine örnekleri arasında dağıtan 4. katman yük dengeleyicidir.

Daha fazla bilgi için Bkz . Azure Load Balancer belgeleri.

Algılayıcı bağlantınız için bir Azure yük dengeleyici oluşturmak için:

Yük dengeleyicinin İnternet'e kapatılmasını sağlamak için standart bir SKU ve İç tür ile bir yük dengeleyici oluşturun.

Daha önce oluşturduğunuz alt ağda dinamik bir ön uç IP adresi

proxysrvtanımlayın ve kullanılabilirliği alanlar arası yedekli olarak ayarlayın.Arka uç için, daha önce oluşturduğunuz sanal makine ölçek kümesini seçin.

Algılayıcıda tanımlanan bağlantı noktasında, ön uç IP adresini arka uç havuzuna bağlayan bir TCP yük dengeleme kuralı oluşturun. Varsayılan bağlantı noktası 3128'dir.

Yeni bir sistem durumu yoklaması oluşturun ve 3128 numaralı bağlantı noktasında bir TCP sistem durumu yoklaması tanımlayın.

Yük dengeleyici günlüğünüzü tanımlayın:

Azure portalında, oluşturduğunuz yük dengeleyiciye gidin.

Tanılama ayarı Tanılama ayarı>ekle'yi seçin.

Anlamlı bir ad girin ve kategoriyi allMetrics olarak tanımlayın.

Log Analytics çalışma alanına gönderildi'yi ve ardından Log Analytics çalışma alanınızı seçin.

7. Adım: NAT ağ geçidi yapılandırma

Algılayıcı bağlantınız için bir NAT ağ geçidi yapılandırmak için:

Yeni bir NAT Ağ Geçidi oluşturun.

Giden IP sekmesinde Yeni bir genel IP adresi oluştur'u seçin.

Alt ağ sekmesinde, daha önce oluşturduğunuz alt ağı seçin

ProxyserverSubnet.

Proxy'niz artık tamamen yapılandırıldı. OT algılayıcınızda ara sunucu ayarlarını tanımlayarak devam edin.

Ara sunucu zincirleme yoluyla Bağlan

Aşağıdaki durumlarda ara sunucu zincirleme kullanarak algılayıcınızı Azure'da IoT için Defender'a bağlayabilirsiniz:

- Algılayıcınızın OT ağından buluta ulaşması için bir ara sunucu gerekir

- Birden çok algılayıcının Azure'a tek bir noktadan bağlanmasını istiyorsunuz

Zaten yapılandırılmış bir ara sunucunuz varsa algılayıcı konsolunuzda ara sunucu ayarlarını tanımlamaya doğrudan devam edin.

Henüz yapılandırılmış bir proxy'niz yoksa, proxy zincirlemenizi yapılandırmak için bu bölümdeki yordamları kullanın.

Daha fazla bilgi için bkz . Ara sunucu zincirleme ile ara sunucu bağlantıları.

Ön koşullar

Başlamadan önce, site ağı içinde ara sunucu işlemi çalıştıran bir konak sunucunuz olduğundan emin olun. Ara sunucu işlemine hem algılayıcı hem de zincirdeki bir sonraki ara sunucu tarafından erişilebilir olmalıdır.

Açık kaynak Squid proxy'sini kullanarak bu yordamı doğruladık. Bu proxy, bağlantı için HTTP tüneli ve HTTP CONNECT komutunu kullanır. Bu bağlantı yöntemi için CONNECT komutunu destekleyen diğer tüm ara sunucu zincirleme bağlantıları kullanılabilir.

Önemli

IoT için Microsoft Defender, Squid veya diğer ara sunucu hizmetleri için destek sunmaz. Ara sunucu hizmetini ayarlamak ve bakımını yapmak müşterinin sorumluluğundadır.

Ara sunucu zincirleme bağlantısını yapılandırma

Bu yordamda, Ubuntu sunucusundaki en son Squid sürümünü kullanarak algılayıcılarınızla IoT için Defender arasında bir bağlantının nasıl yükleneceği ve yapılandırıldığı açıklanır.

Her algılayıcıda proxy ayarlarınızı tanımlayın:

OT algılayıcınızda oturum açın ve Sistem ayarları > Algılayıcı Ağı Ayarlar'i seçin.

Ara Sunucuyu Etkinleştir seçeneğini açın ve ara sunucu konağınızı, bağlantı noktanızı, kullanıcı adınızı ve parolanızı tanımlayın.

Squid proxy'sini yükleyin:

Proxy Ubuntu makinenizde oturum açın ve bir terminal penceresi başlatın.

Sisteminizi güncelleştirin ve Squid'i yükleyin. Örnek:

sudo apt-get update sudo apt-get install squidSquid yapılandırma dosyasını bulun. Örneğin, veya

/etc/squid/conf.d/konumunda/etc/squid/squid.confve dosyayı bir metin düzenleyicisinde açın.Squid yapılandırma dosyasında şu metni arayın:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.dosyasına ve

http_access allow <sensor-name>ekleyinacl <sensor-name> src <sensor-ip>. Örnek:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Sensör için ek çizgiler ekleyerek gerektiğinde daha fazla algılayıcı ekleyin.

Başlatma sırasında başlamak için Squid hizmetini yapılandırın. Çalıştır:

sudo systemctl enable squid

Proxy'nizi IoT için Defender'a Bağlan. 443 numaralı bağlantı noktasındaki giden HTTPS trafiğinin algılayıcınızdan IoT için Defender için gerekli uç noktalara gönderilmesine izin verildiğinden emin olun.

Daha fazla bilgi için bkz . Bulut yönetimi için OT algılayıcıları sağlama.

Proxy'niz artık tamamen yapılandırıldı. OT algılayıcınızda ara sunucu ayarlarını tanımlayarak devam edin.

Çoklu bulut ortamları için bağlantıyı ayarlama

Bu bölümde, bir veya daha fazla genel buluta dağıtılan algılayıcılardan algılayıcınızı Azure'da IoT için Defender'a nasıl bağlayacağınız açıklanmaktadır. Daha fazla bilgi için bkz . Çoklu bulut bağlantıları.

Ön koşullar

Başlamadan önce AWS veya Google Cloud gibi genel bir buluta dağıtılan ve SPAN trafiğini izleyecek şekilde yapılandırılmış bir algılayıcınız olduğundan emin olun.

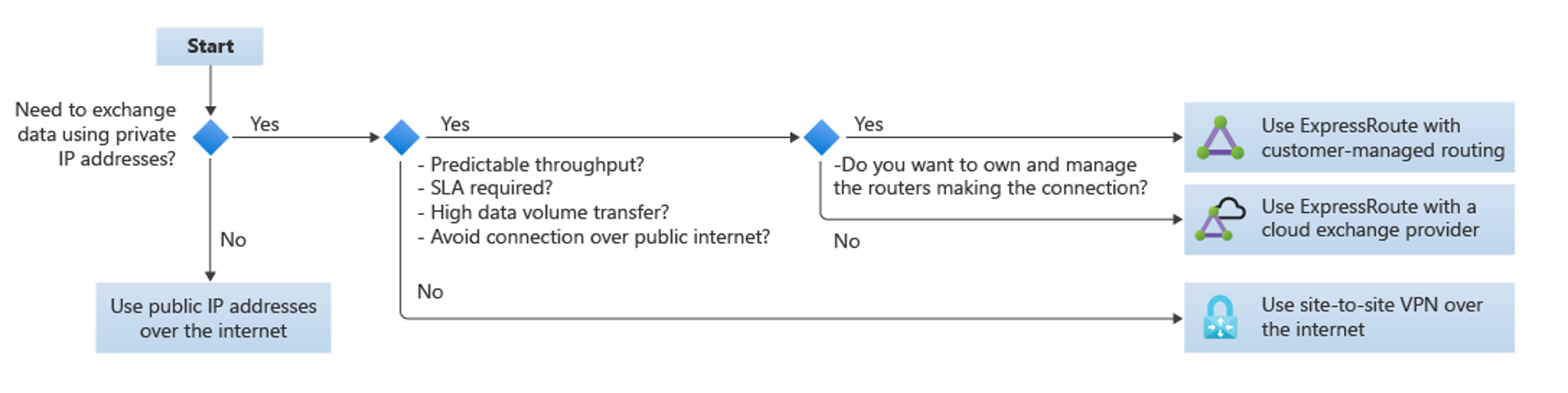

Çoklu bulut bağlantı yöntemi seçme

Hangi bağlantı yönteminin kullanılacağını belirlemek için aşağıdaki akış grafiğini kullanın:

Özel IP adreslerini kullanarak veri alışverişinde bulunmanız gerekmiyorsa İnternet üzerinden genel IP adreslerini kullanın

İnternet üzerinden siteden siteye VPN'i yalnızca aşağıdakilerden herhangi birini gerektirmediğinizde* kullanın:

- Tahmin edilebilir aktarım hızı

- SLA

- Yüksek veri hacmi aktarımları

- Genel İnternet üzerinden bağlantılardan kaçının

Öngörülebilir aktarım hızı, SLA, yüksek veri hacmi aktarımları gerekiyorsa veya genel İnternet üzerinden bağlantılardan kaçınmak için ExpressRoute'u kullanın.

Bu durumda:

- Bağlantıyı yapan yönlendiricilere sahip olmak ve bunları yönetmek istiyorsanız, müşteri tarafından yönetilen yönlendirme ile ExpressRoute'u kullanın.

- Bağlantıyı yapan yönlendiricilere sahip olmanız ve bunları yönetmeniz gerekmiyorsa ExpressRoute'u bir bulut değişim sağlayıcısıyla kullanın.

Yapılandırma

Azure Bulut Benimseme Çerçevesi önerilen yöntemlerden birini kullanarak algılayıcınızı buluta bağlanacak şekilde yapılandırın. Daha fazla bilgi için bkz. Diğer bulut sağlayıcılarına Bağlan üretkenlik.

VPC'lerinizle IoT için Defender arasında özel bağlantıyı etkinleştirmek için VPN bağlantısı üzerinden VPC'nizi bir Azure VNET'e bağlayın. Örneğin bir AWS VPC'den bağlanıyorsanız TechCommunity blogumuza bakın: Azure ile AWS arasında yalnızca yönetilen çözümleri kullanarak VPN oluşturma.

VPC ve VNET'iniz yapılandırıldıktan sonra OT algılayıcınızda ara sunucu ayarlarını tanımlayın.

Sonraki adımlar

OT algılayıcınızdaki şirket içi kullanıcıları yönetmek için bir Active Directory bağlantısı yapılandırmanızı ve snmp aracılığıyla algılayıcı sistem durumu izlemesini ayarlamanızı öneririz.

Dağıtım sırasında bu ayarları yapılandırmazsanız, daha sonra döndürebilir ve yapılandırabilirsiniz. Daha fazla bilgi için bkz.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin