Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Şirket içi veya üçüncü taraf veri merkezi gibi Azure dışında barındırılan uygulamalar, Azure hizmetlerinde kimlik doğrulaması yapmak için Microsoft Entra Id aracılığıyla bir uygulama hizmet sorumlusu kullanmalıdır. İlerideki bölümlerde şunları öğrenirsiniz:

- Hizmet sorumlusu oluşturmak için bir uygulamayı Microsoft Entra'ya kaydetme

- Kapsam izinlerine roller atama

- Uygulama kodunuzdan hizmet ilkesi kullanarak kimlik doğrulaması yapma

Ayrılmış uygulama hizmet sorumlularını kullanmak, Azure kaynaklarına erişirken en az ayrıcalık ilkesine uymanızı sağlar. İzinler, geliştirme sırasında uygulamanın belirli gereksinimleriyle sınırlıdır ve diğer uygulamalar veya hizmetler için amaçlanan Azure kaynaklarına yanlışlıkla erişimi önler. Bu yaklaşım, uygulama geliştirme ortamında aşırı ayrıcalıklı olmadığından emin olarak üretime taşındığında karşılaşılan sorunları önlemeye de yardımcı olur.

Uygulamanın barındırılacağı her ortam için farklı bir uygulama kaydı oluşturulmalıdır. Bu, her hizmet sorumlusu için ortama özgü kaynak izinlerinin yapılandırılmasına olanak tanır ve bir ortama dağıtılan bir uygulamanın başka bir ortamdaki Azure kaynaklarıyla konuşmamasını sağlar.

Uygulamayı Azure'a kaydetme

Uygulama hizmet sorumlusu nesneleri, Azure portalı ya da Azure CLI kullanılarak Azure'da bir uygulama kaydı aracılığıyla oluşturulur.

Azure portalında arama çubuğunu kullanarak Uygulama kayıtları sayfasına gidin.

Uygulama kayıtları sayfasında + Yeni kayıt'ı seçin.

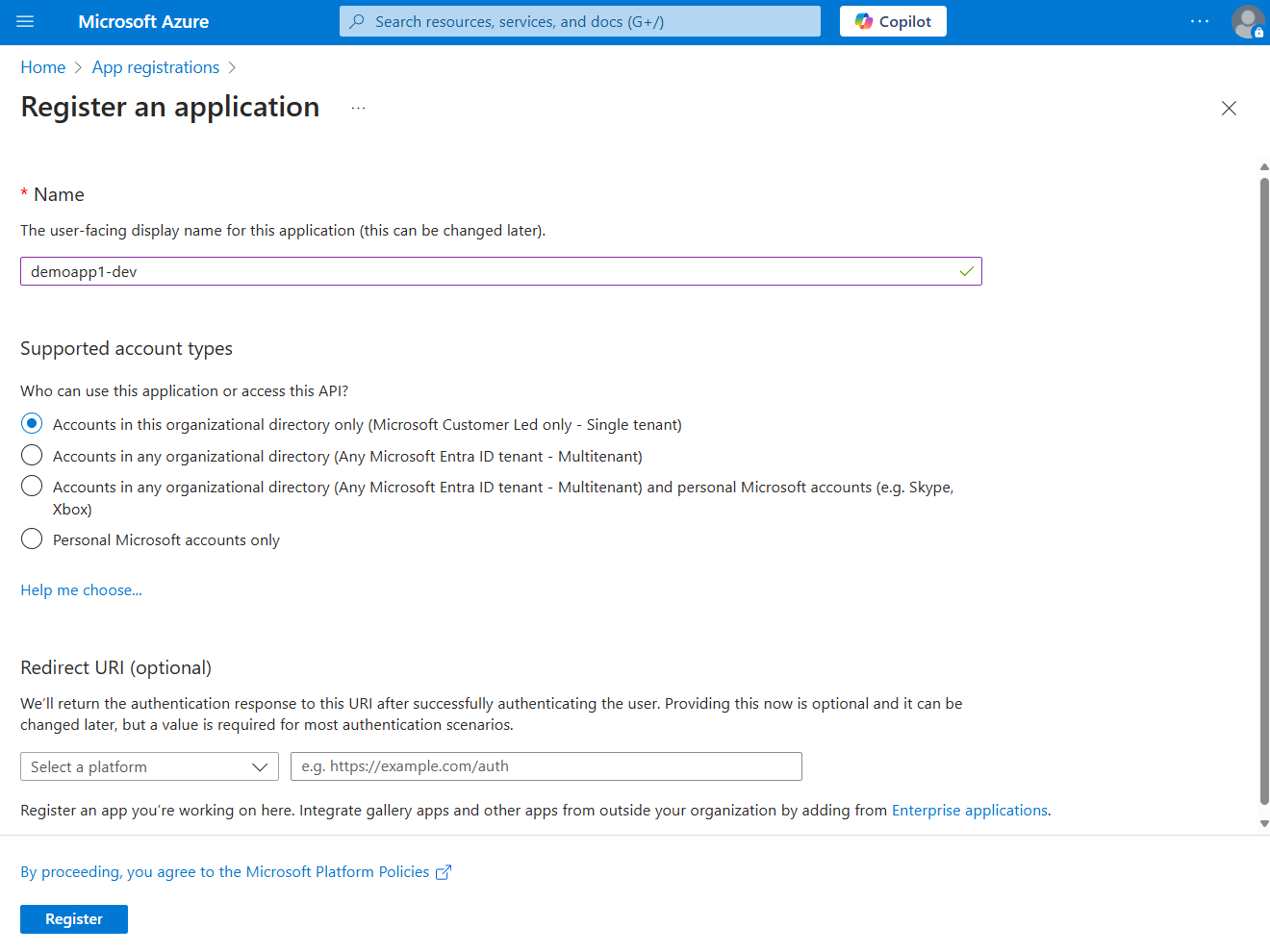

Uygulamayı kaydetme sayfasında:

- Adı alanı için uygulama adını ve hedef ortamı içeren açıklayıcı bir değer girin.

- Desteklenen hesap türleri için yalnızca bu kuruluş dizinindeki hesaplar (Yalnızca Microsoft Müşteri Liderliğinde - Tek kiracı) veya gereksinimlerinize en uygun seçeneğiseçin.

Uygulamanızı kaydetmek ve hizmet sorumlusunu oluşturmak için Kaydet seçin.

Uygulamanızın Uygulama kaydı sayfasında Uygulama (istemci) kimliği ve Dizin (kiracı) kimliği kopyalayın ve bunları uygulama kodu yapılandırmalarınızda daha sonra kullanmak üzere geçici bir konuma yapıştırın.

Uygulamanızın kimlik bilgilerini ayarlamak için Sertifika veya gizli dizi ekle'yi seçin.

Sertifikalar ve gizli anahtarlar sayfasında + Yeni istemci gizli anahtar'ı seçin.

İstemci sırrı ekle panosunda açılan panelde:

-

Açıklama için değerini

Currentgirin. -

Süre sonu değeri için varsayılan önerilen değerini

180 daysbırakın. - Gizli diziyi eklemek için Ekle'yi seçin.

-

Açıklama için değerini

Sertifikalar & gizli anahtarları sayfasında, istemci gizli anahtarının Değer özelliğini gelecekte kullanmak üzere kopyalayın.

Uyarı

İstemci gizli anahtarı değeri, uygulama kaydı oluşturulduktan sonra yalnızca bir kez görüntülenir. Bu istemci sırrını geçersiz kılmadan daha fazla istemci sırrı ekleyebilirsiniz; ancak bu değeri yeniden görüntüleyebilmenin bir yolu yoktur.

Uygulama hizmet sorumlusuna rol atama

Ardından, uygulamanızın hangi kaynaklar üzerinde hangi rollere (izinlere) ihtiyacı olduğunu belirleyin ve bu rolleri oluşturduğunuz hizmet sorumlusuna atayın. Roller kaynak, kaynak grubu veya abonelik kapsamında atanabilir. Bu örnekte, çoğu uygulama tüm Azure kaynaklarını tek bir kaynak grubunda gruplandırdığından kaynak grubu kapsamında rollerin nasıl atandığı gösterilmektedir.

Azure portalında, uygulamanızı içeren kaynak grubunun Genel Bakış sayfasına gidin.

Sol gezinti bölmesinden Erişim denetimi (IAM) seçin.

Erişim denetimi (IAM) sayfasında + Ekle'yi ve ardından açılan menüden Rol ataması ekle'yi seçin. Rol ataması ekle sayfasında rolleri yapılandırmak ve atamak için birkaç sekme bulunur.

Rol sekmesinde, atamak istediğiniz rolü bulmak için arama kutusunu kullanın. Rolü seçin ve ardından İleri'yi seçin.

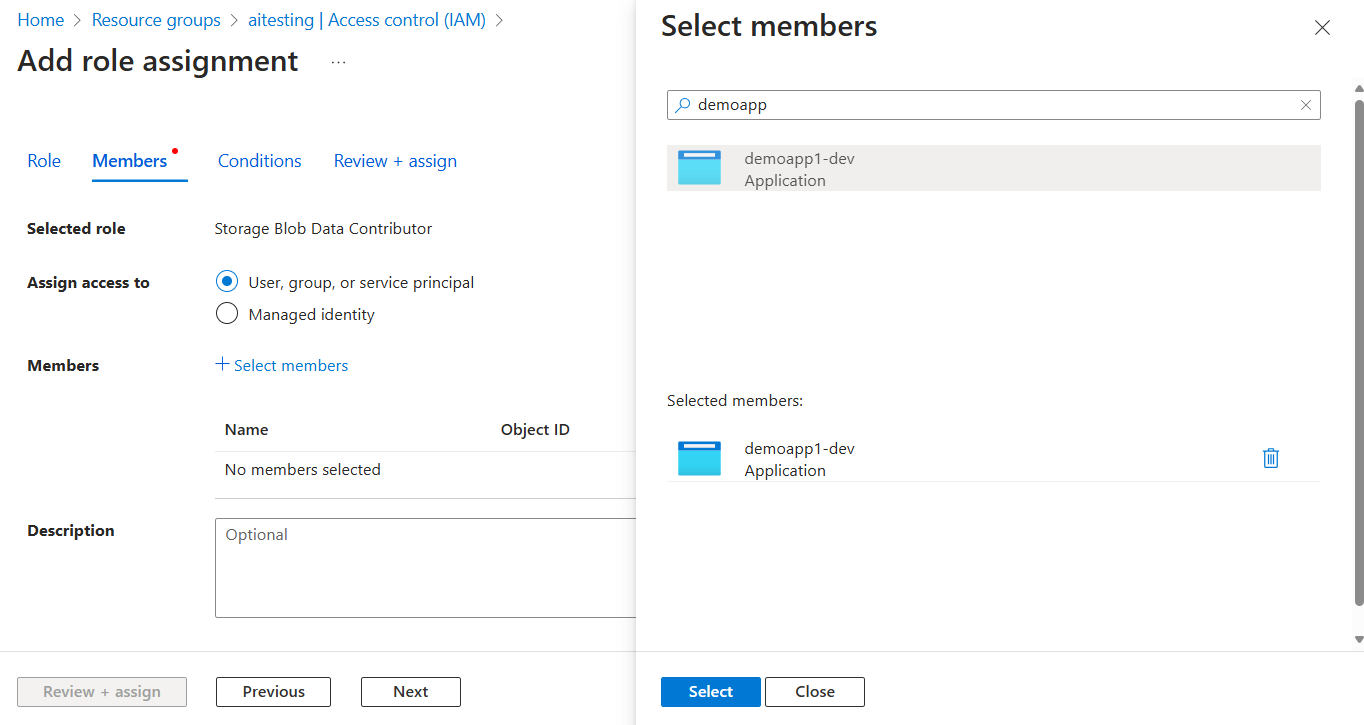

Üyeler sekmesinde:

- Değere erişim ata için Kullanıcı, grup veya hizmet sorumlusu öğesini seçin.

- Üyeler değeri için + Üyeleri seç'i seçerek Üyeleri seçin açılır penceresini açın.

- Daha önce oluşturduğunuz hizmet sorumlusunu arayın ve filtrelenen sonuçlardan seçin. Grubu seçmek ve açılır menü panelini kapatmak için Seç'i seçin.

- Gözden Geçir ve Ata'yı, Üyeler sekmesinin alt kısmında seçin.

Gözden geçir ve ata sekmesinde, sayfanın alt kısmında Gözden geçir ve ata seçeneğini seçin.

Uygulama ortamı değişkenlerini ayarlama

Çalışma zamanında, Azure Identity kitaplığındakiDefaultAzureCredential, EnvironmentCredentialve ClientSecretCredentialgibi bazı kimlik bilgileri, ortam değişkenlerinde kurala göre hizmet sorumlusu bilgilerini arar. Araçlarınıza ve ortamınıza bağlı olarak JavaScript ile çalışırken ortam değişkenlerini yapılandırmanın birden çok yolu vardır.

Seçtiğiniz yaklaşımdan bağımsız olarak, hizmet sorumlusu için aşağıdaki ortam değişkenlerini yapılandırın:

-

AZURE_CLIENT_ID: Azure'da kayıtlı uygulamayı tanımlamak için kullanılır. -

AZURE_TENANT_ID: Microsoft Entra kiracısının kimliği. -

AZURE_CLIENT_SECRET: Uygulama için oluşturulan gizli kimlik bilgisi.

Visual Studio Code'da ortam değişkenleri projenizin launch.json dosyasında ayarlanabilir. Bu değerler uygulama başlatıldığında otomatik olarak çekilir. Ancak bu yapılandırmalar dağıtım sırasında uygulamanızla birlikte hareket etmediğinden, hedef barındırma ortamınızda ortam değişkenleri ayarlamanız gerekir.

"configurations": [

{

"env": {

"NODE_ENV": "development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

}

Uygulamanızdan Azure hizmetlerinde kimlik doğrulaması

Azure Kimlik kitaplığı, farklı senaryoları ve Microsoft Entra kimlik doğrulama akışlarını TokenCredential desteklemeye uyarlanmış uygulamaları gibi çeşitli kimlik bilgileri sağlar. Önümüzdeki adımlarda, hizmet sorumlularıyla yerel olarak ve üretimde çalışırken ClientSecretCredential'ın nasıl kullanılacağı gösterilmektedir.

Kodu uygulama

Node.js projesine @azure/kimlik paketini ekleyin:

npm install @azure/identity

Azure hizmetlerine çeşitli Azure SDK istemci kitaplıklarından özel istemci sınıfları kullanılarak erişilir. Uygulamanızda Azure SDK istemci nesnesi oluşturan tüm JavaScript kodları için şu adımları izleyin:

- sınıfını

ClientSecretCredentialmodülden içeri aktarın@azure/identity. - ,

ClientSecretCredentialvetenantIdileclientIdbirclientSecretnesne oluşturun. -

ClientSecretCredentialÖrneği Azure SDK istemci nesnesi oluşturucusna geçirin.

Bu yaklaşımın bir örneği aşağıdaki kod kesiminde gösterilmiştir:

import { BlobServiceClient } from '@azure/storage-blob';

import { ClientSecretCredential } from '@azure/identity';

// Authentication

const tenantId = process.env.AZURE_TENANT_ID;

const clientId = process.env.AZURE_CLIENT_ID;

const clientSecret = process.env.AZURE_CLIENT_SECRET;

// Azure Storage account name

const accountName = process.env.AZURE_STORAGE_ACCOUNT_NAME;

if (!tenantId || !clientId || !clientSecret || !accountName) {

throw Error('Required environment variables not found');

}

const credential = new ClientSecretCredential(tenantId, clientId, clientSecret);

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

credential

);

Alternatif bir yaklaşım, nesneyi doğrudan Azure SDK istemci oluşturucusna geçirmektir ClientSecretCredential :

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

new ClientSecretCredential(tenantId, clientId, clientSecret)

);