Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

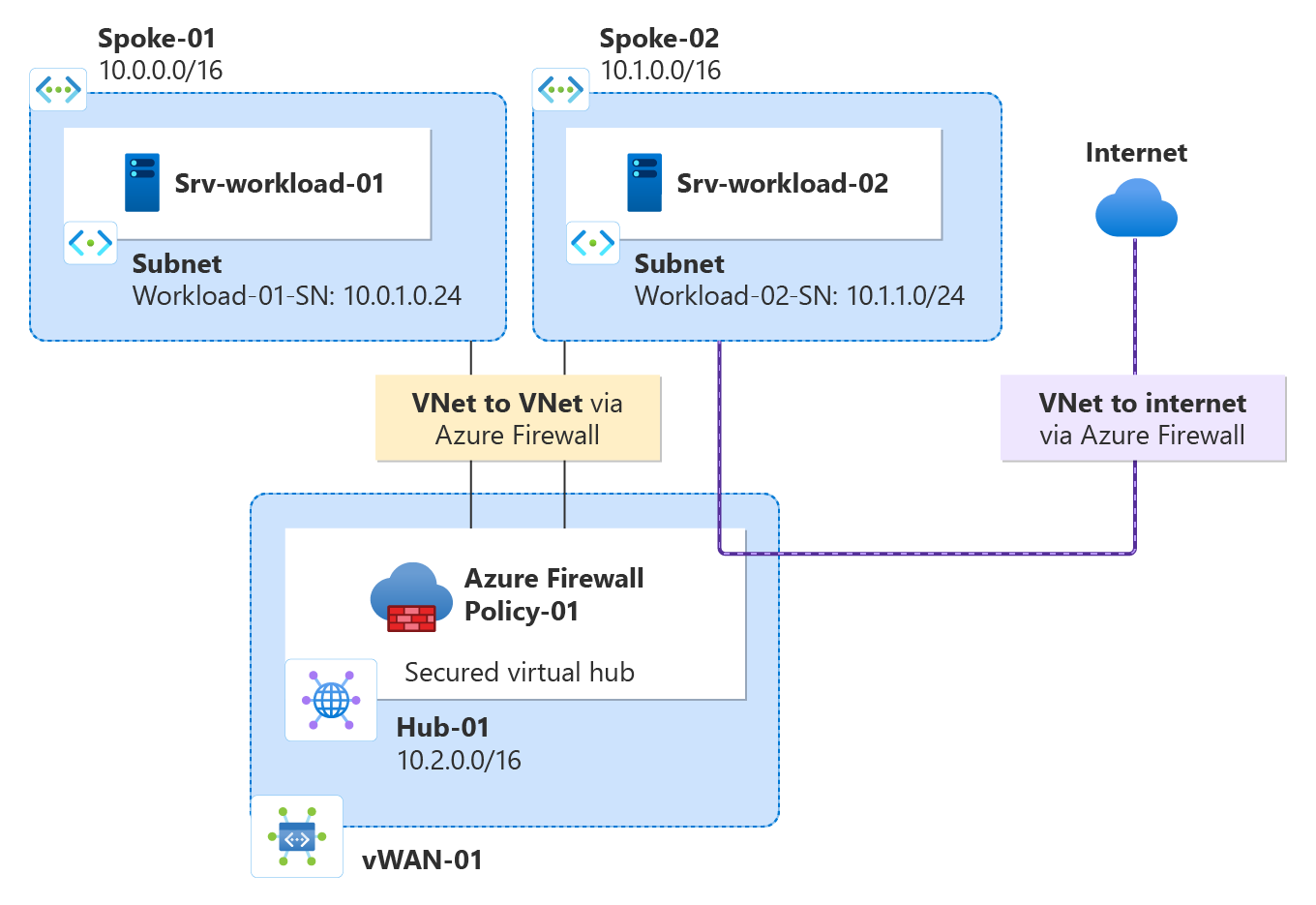

Azure Güvenlik Duvarı Yöneticisi'ni kullanarak özel IP adreslerine, Azure PaaS'a ve İnternet'e yönelik bulut ağ trafiğinizin güvenliğini sağlamak için güvenli sanal hub'lar oluşturabilirsiniz. Güvenlik duvarına trafik yönlendirme otomatiktir, bu nedenle kullanıcı tanımlı yollar (UDR) oluşturmanıza gerek yoktur.

Güvenlik Duvarı Yöneticisi, merkez sanal ağ mimarisini de destekler. Güvenli sanal hub ile hub sanal ağ mimarisi türlerinin karşılaştırması için bkz. Azure Güvenlik Duvarı Yöneticisi mimari seçenekleri nelerdir?

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Uç sanal ağını oluşturma

- Güvenli bir sanal hub oluşturma

- Merkez-uç sanal ağlarını bağlama

- Trafiği hub'ınıza yönlendirme

- Sunucuları dağıtma

- Güvenlik duvarı ilkesi oluşturma ve hub'ınızın güvenliğini sağlama

- Güvenlik duvarını test etme

Önemli

Bu öğreticideki yordam, yeni bir Azure Sanal WAN güvenli hub oluşturmak için Azure Güvenlik Duvarı Yöneticisi'ni kullanır. Mevcut bir hub'ı yükseltmek için Güvenlik Duvarı Yöneticisi'ni kullanabilirsiniz, ancak Azure Güvenlik Duvarı için Azure Kullanılabilirlik Alanları yapılandıramazsınız. Sanal WAN hub'da Azure Güvenlik Duvarı yapılandırma bölümünde açıklandığı gibi Azure portalını kullanarak mevcut bir hub'ı güvenli bir hub'a dönüştürmek de mümkündür. Ancak Azure Güvenlik Duvarı Yöneticisi gibi Kullanılabilirlik Alanları yapılandıramazsınız. Mevcut bir hub'ı yükseltmek ve Azure Güvenlik Duvarı için Kullanılabilirlik Alanları belirtmek için (önerilir), Öğretici: Azure PowerShell kullanarak sanal hub'ınızın güvenliğini sağlama makalesindeki yükseltme yordamını izlemeniz gerekir.

Önkoşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Merkez-uç mimarisi oluşturma

İlk olarak, sunucularınızı yerleştirebileceğiniz uç sanal ağları oluşturun.

İki uçlu sanal ağ ve alt ağ oluşturma

İki sanal ağın her birinde bir iş yükü sunucusu vardır ve güvenlik duvarı tarafından korunur.

Azure portalı giriş sayfasında Kaynak oluştur'u seçin.

Sanal ağ'ı arayın, seçin ve Oluştur'u seçin.

Aşağıdaki ayarlarla bir sanal ağ oluşturun:

Ayar Value Abonelik Aboneliğinizi seçin Kaynak grubu Yeni oluştur'u seçin, ad olarak fw-manager-rg yazın ve Tamam'ı seçin Sanal ağın adı Uç-01 Bölge Doğu ABD İleri'yi ve ardından İleri'yi seçin.

Ağ sekmesinde aşağıdaki ayarlarla alt ağlar oluşturun:

Ayar Value IPv4 adres alanı ekleme 10.0.0.0/16 (varsayılan) Alt ağlar İş yükü alt ağı Veri Akışı Adı İş Yükü-01-SN Başlangıç adresi 10.0.1.0/24 Bastion alt ağı Veri Akışı Adı AzureBastionSubnet Başlangıç adresi 10.0.2.0/26 Kaydet, Gözden Geçir ve oluştur'u ve ardından Oluştur'u seçin.

fw-manager-rg kaynak grubunda benzer bir sanal ağ oluşturmak için bu yordamı yineleyin:

| Ayar | Value |

|---|---|

| Veri Akışı Adı | Uç-02 |

| Adres alanı | 10.1.0.0/16 |

| Alt ağ adı | İş Yükü-02-SN |

| Başlangıç adresi | 10.1.1.0/24 |

Güvenli sanal hub oluşturma

Güvenlik Duvarı Yöneticisi'nı kullanarak güvenli sanal hub'ınızı oluşturun.

Azure portalı giriş sayfasında Tüm hizmetler'i seçin.

Arama kutusuna Güvenlik Duvarı Yöneticisi yazın ve Güvenlik Duvarı Yöneticisi'ni seçin.

Güvenlik Duvarı Yöneticisi sayfasında Dağıtımlar'ın altında Sanal hub'lar'ı seçin.

Güvenlik Duvarı Yöneticisi'ne | Sanal hub'lar sayfasında Yeni güvenli sanal hub oluştur'u seçin.

Yeni güvenli sanal hub oluştur sayfasında aşağıdaki bilgileri girin:

Ayar Value Abonelik Aboneliğinizi seçin. Kaynak grubu fw-manager-rg öğesini seçin Bölge Doğu ABD Güvenli sanal hub adı Hub-01 Hub adres alanı 10.2.0.0/16 Yeni vWAN'ı seçin.

Ayar Value Yeni sanal WAN adı Vwan-01 Tür Standart Güvenilen Güvenlik İş Ortaklarını etkinleştirmek için VPN ağ geçidini dahil etme Onay kutusunu temiz bırakın. İleri: Azure Güvenlik Duvarı'i seçin.

Varsayılan Azure Güvenlik DuvarıEtkin ayarını kabul edin.

Azure Güvenlik Duvarı katman için Standart'ı seçin.

İstediğiniz Kullanılabilirlik Alanları birleşimini seçin.

Önemli

Sanal WAN, hub'ın içinde kullanıma sunulan merkezlerden ve hizmetlerden oluşan bir koleksiyondur. İstediğiniz kadar Sanal WAN dağıtabilirsiniz. Sanal WAN hub'ında VPN, ExpressRoute gibi birden çok hizmet vardır. Bölge Kullanılabilirlik Alanları destekliyorsa, bu hizmetlerin her biri Azure Güvenlik Duvarı dışında Kullanılabilirlik Alanları arasında otomatik olarak dağıtılır. Azure Sanal WAN dayanıklılığıyla uyumlu hale getirmek için tüm kullanılabilir Kullanılabilirlik Alanları seçmeniz gerekir.

Genel IP adresi sayısını belirtin metin kutusuna 1 yazın veya mevcut bir genel IP adresini (önizleme) bu güvenlik duvarıyla ilişkilendirin.

Güvenlik Duvarı İlkesi'nin altında Varsayılan Reddetme İlkesi'nin seçili olduğundan emin olun. Bu makalenin devamında ayarlarınızı iyileştirebilirsiniz.

İleri: Güvenlik İş Ortağı Sağlayıcısı'nı seçin.

Varsayılan Güvenilen Güvenlik OrtağıDevre Dışı ayarını kabul edin ve İleri: Gözden geçir + oluştur'u seçin.

Oluştur'u belirleyin.

Not

Güvenli bir sanal hub oluşturmak 30 dakika kadar sürebilir.

Dağıtım tamamlandıktan sonra güvenlik duvarı genel IP adresini bulabilirsiniz.

- Güvenlik Duvarı Yöneticisi'ne tıklayın.

- Sanal hub'lar'ı seçin.

- hub-01'i seçin.

- AzureFirewall_Hub-01'i seçin.

- Daha sonra kullanmak için genel IP adresini not edin.

Merkez-uç sanal ağlarını bağlama

Artık merkez-uç sanal ağlarını eşleyebilirsiniz.

fw-manager-rg kaynak grubunu ve ardından Vwan-01 sanal WAN'ını seçin.

Bağlantı'nın altında Sanal ağ bağlantıları'nı seçin.

Ayar Value Bağlantı adı merkez-uç-01 Hub'lar Hub-01 Kaynak grubu fw-manager-rg Sanal ağ Uç-01 Oluştur'u belirleyin.

Spoke-02 sanal ağını aşağıdaki ayarlarla bağlamak için önceki adımları yineleyin:

Ayar Value Bağlantı adı merkez-uç-02 Hub'lar Hub-01 Kaynak grubu fw-manager-rg Sanal ağ Uç-02

Sunucuları dağıtma

Azure portalında Kaynak oluştur'u seçin.

Ubuntu Server 22.04 LTS'yi arayın ve seçin.

Sanal makine oluştur'u> seçin.

Sanal makine için şu değerleri girin:

Ayar Value Kaynak grubu fw-manager-rg Sanal makine ismi Srv-workload-01 Bölge (ABD) Doğu ABD Resim Ubuntu Server 22.04 LTS - x64 Gen2 Doğrulama türü SSH ortak anahtarı Kullanıcı adı azureuser SSH ortak anahtar kaynağı Yeni anahtar çifti oluşturma Anahtar çifti adı srv-workload-01_key Gelen bağlantı noktası kuralları'nın altında, Genel gelen bağlantı noktaları için Yok'a tıklayın.

Diğer varsayılanları kabul edin ve İleri: Diskler'i seçin.

Disk varsayılanlarını kabul edin ve İleri: Ağ'ı seçin.

Sanal ağ için Uç-01'i ve alt ağ için Workload-01-SN'yi seçin.

Genel IP için Yok'a tıklayın.

Diğer varsayılanları kabul edin ve İleri: Yönetim'i seçin.

İleri:İzleme'yi seçin.

Önyükleme tanılamasını devre dışı bırakmak için Devre Dışı Bırak'ı seçin.

Diğer varsayılanları kabul edin ve Gözden geçir + oluştur'u seçin.

Özet sayfasındaki ayarları gözden geçirin ve Oluştur'u seçin.

İstendiğinde özel anahtar dosyasını indirin ve kaydedin (örneğin, srv-workload-01_key.pem).

Srv-Workload-02 adlı başka bir sanal makineyi yapılandırmak için aşağıdaki tabloda yer alan bilgileri kullanın. Yapılandırmanın geri kalanı Srv-workload-01 sanal makinesiyle aynıdır, ancak srv-workload-02_key gibi farklı bir anahtar çifti adı kullanır.

| Ayar | Value |

|---|---|

| Sanal ağ | Uç-02 |

| Alt ağ | İş Yükü-02-SN |

Sunucular dağıtıldıktan sonra bir sunucu kaynağı seçin ve Ağ'da her sunucunun özel IP adresini not edin.

Sunuculara Nginx yükleme

Sanal makineler dağıtıldıktan sonra web bağlantısını daha sonra doğrulamak için Nginx'i her iki sunucuya da yükleyin.

Azure portalında Srv-workload-01 sanal makinesine gidin.

Çalıştır komutu>RunShellScript'i seçin.

Aşağıdaki komutu çalıştırın:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-01</h1>' | sudo tee /var/www/html/index.htmlAynı adımları Srv-workload-02 için yineleyin ve echo komutundaki konak adını değiştirin:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-02</h1>' | sudo tee /var/www/html/index.html

Azure Bastion’ı dağıtma

Sanal makinelere güvenli bir şekilde bağlanmak için Uç-01 sanal ağında Azure Bastion'ı dağıtın.

Azure portalında Bastions'ı arayın ve seçin.

Oluştur'u belirleyin.

Bastion'ı aşağıdaki ayarlarla yapılandırın:

Ayar Value Abonelik Aboneliğinizi seçin Kaynak grubu fw-manager-rg Veri Akışı Adı Bastion-01 Bölge Doğu ABD Katman Geliştirici Sanal ağ Uç-01 Alt ağ AzureBastionSubnet (10.0.2.0/26) Gözden geçir + oluştur'u seçin, ardından oluştur'u seçin.

Not

Azure Bastion dağıtımının tamamlanması yaklaşık 10 dakika sürebilir.

Güvenlik duvarı ilkesi oluşturma ve hub'ınızın güvenliğini sağlama

Güvenlik duvarı ilkesi, trafiği bir veya daha fazla Güvenli sanal hub'a yönlendirmek için kural koleksiyonlarını tanımlar. Güvenlik duvarı ilkenizi oluşturur ve ardından hub'ınızın güvenliğini sağlarsınız.

Güvenlik Duvarı Yöneticisi'nden Azure Güvenlik Duvarı ilkeleri seçin.

Azure Güvenlik Duvarı İlkesi Oluştur'u seçin.

Kaynak grubu için fw-manager-rg öğesini seçin.

İlke ayrıntıları'nın altında, İlke-01Ad türü ve Bölge için Doğu ABD'yi seçin.

İlke katmanı için Standart'ı seçin.

İleri: DNS Ayarları'nı seçin.

İleri: TLS İncelemesi'ne tıklayın.

İleri: Kurallar'ı seçin.

Kurallar sekmesinde Kural koleksiyonu ekle'yi seçin.

Kural koleksiyonu ekle sayfasında aşağıdaki bilgileri girin.

Ayar Value Veri Akışı Adı App-RC-01 Kural koleksiyonu türü Uygulama Öncelik 100 Kural koleksiyonu eylemi İzin ver Kural Adı Allow-msft Kaynak türü IP adresi Kaynak * Protokol http,https Hedef türü FQDN Hedef *.microsoft.com Ekle'yi seçin.

Uç sanal ağları arasında SSH ve HTTP trafiğine izin vermek için bir Ağ kuralı ekleyin.

Kural koleksiyonu ekle'yi seçin ve aşağıdaki bilgileri girin.

Ayar Value Veri Akışı Adı sanal ağ erişimi Kural koleksiyonu türü Ağ Öncelik 100 Kural koleksiyonu eylemi İzin ver Kural Adı SSH-HTTP'ye İzin Ver Kaynak türü IP adresi Kaynak 10.0.0.0/16,10.1.0.0/16 Protokol TCP Hedef Bağlantı Noktaları 22,80 Hedef Türü IP Adresi Hedef 10.0.0.0/16,10.1.0.0/16 Ekle'yi ve ardından İleri: IDPS'yi seçin.

IDPS sayfasında İleri: Tehdit Bilgileri'ni seçin

Tehdit Bilgileri sayfasında varsayılanları kabul edin ve Gözden Geçir ve Oluştur'u seçin:

Seçiminizi onaylamak için gözden geçirin ve oluştur'u seçin.

İlkeyi ilişkilendirme

Güvenlik duvarı ilkesini hub ile ilişkilendirin.

- Güvenlik Duvarı Yöneticisi'nden Azure Güvenlik Duvarı İlkeler'i seçin.

- İlke-01 onay kutusunu seçin.

- İlişkilendirmeleri yönet, Hub'ları ilişkilendir'i seçin.

- hub-01'i seçin.

- Ekle'yi seçin.

Trafiği hub'ınıza yönlendirme

Şimdi ağ trafiğinin güvenlik duvarınız üzerinden yönlendirilmesini sağlamanız gerekir.

Güvenlik Duvarı Yöneticisi'nden Sanal hub'lar'ı seçin.

Hub-01'i seçin.

Ayarlar'ın altında Güvenlik yapılandırması'nı seçin.

İnternet trafiği'nin altında Azure Güvenlik Duvarı'ı seçin.

Özel trafik'in altında Azure Güvenlik Duvarı yoluyla gönder'i seçin.

Not

Bir sanal ağdaki veya şirket içi daldaki özel ağlar için genel IP adresi aralıkları kullanıyorsanız, bu IP adresi ön eklerini açıkça belirtmeniz gerekir. Özel Trafik Ön Ekleri bölümünü seçin ve RFC1918 adres ön eklerinin yanına ekleyin.

Hub'lar arası'nın altında Etkin'i seçerek Sanal WAN yönlendirme amacı özelliğini etkinleştirin. Yönlendirme amacı, Sanal WAN Hub'da dağıtılan Azure Güvenlik Duvarı aracılığıyla daldan dala (şirket içi) trafiği yönlendirmek için Sanal WAN yapılandırabileceğiniz mekanizmadır. Yönlendirme amacı özelliğiyle ilişkili önkoşullar ve dikkat edilmesi gerekenler hakkında daha fazla bilgi için Yönlendirme Amacı belgelerine bakın.

Kaydet'i seçin.

Uyarı iletişim kutusunda Tamam'ı seçin.

Hub'lar arası kullanmak için Geçiş iletişim kutusunda Tamam'ı seçin.

Not

Rota tablolarının güncelleştirilmiş olması birkaç dakika sürer.

İki bağlantının hem İnternet hem de özel trafiğin güvenliğini Azure Güvenlik Duvarı gösterdiğini doğrulayın.

Güvenlik duvarını test etme

Güvenlik duvarı kurallarını test etmek için Azure Bastion'ı kullanarak Srv-Workload-01'e bağlanın ve hem uygulama hem de ağ kurallarının çalıştığını doğrulayın.

Uygulama kuralını test edin

Şimdi, beklendiği gibi çalıştığını onaylamak için güvenlik duvarı kurallarını test edin.

Azure portalında Srv-workload-01 sanal makinesine gidin.

Bastion ile Bağlan'ı> seçin.

azureuser kullanıcı adını sağlayın ve VM'yi oluştururken indirdiğiniz özel anahtar

.pemdosyasını karşıya yükleyin.SSH oturumu açmak için Bağlan'ı seçin.

SSH oturumunda, Microsoft'a erişimi test etmek için aşağıdaki komutu çalıştırın:

curl https://www.microsoft.comErişime izin verildiğinden emin olarak HTML içeriğinin döndürüldiğini görmeniz gerekir.

Google'a erişimi test edin (engellenmelidir):

curl https://www.google.comİsteğin zaman aşımına uğraması veya başarısız olması gerekir, bu da güvenlik duvarının bu siteyi engellediğini gösterir.

Şimdi güvenlik duvarı uygulama kuralının çalıştığını doğruladınız:

- İzin verilen bir FQDN'ye göz atabilir ancak diğerlerine göz atamazsınız.

Ağ kuralını test edin

Şimdi HTTP kullanarak Srv-Workload-01'denSrv-Workload-02'ye bağlanarak ağ kuralını test edin.

Srv-Workload-02'de Nginx web sunucusuna HTTP bağlantısını test edin:

curl http://<Srv-Workload-02-private-IP>Web sunucusu tarafından döndürülen durumu görmeniz gerekir.

Kaynakları temizleme

Güvenlik duvarı kaynaklarınızı sınamayı bitirdiğinizde fw-manager-rg kaynak grubunu silip güvenlik duvarıyla ilgili tüm kaynakları silin.