Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Virtual WAN Hub yönlendirme amacı, trafiği Azure Firewall, Network Virtual Appliances gibi hattaki güvenlik çözümlerine veya Virtual WAN hub içerisinde dağıtılan hizmet olarak yazılım (SaaS) çözümlerine yönlendirecek basit ve deklaratif yönlendirme politikaları kurmanıza olanak tanır.

Arka plan

Yönlendirme Niyeti ve Yönlendirme Politikaları, Sanal WAN hub'ını, internete giden ve özel trafiği (Noktadan siteye VPN, Siteden siteye VPN, ExpressRoute, Sanal Ağ ve Ağ Sanal Cihazı) Azure Güvenlik Duvarı, Yeni Nesil Güvenlik Duvarı (NGFW), Ağ Sanal Cihazı (NVA) veya sanal hub içine konuşlandırılmış güvenlik yazılımı hizmeti (SaaS) çözümüne yönlendirecek şekilde yapılandırmanıza olanak tanır.

Yönlendirme Politikaları iki türdür: İnternet Trafiği ve Özel Trafik Yönlendirme Politikaları. Her bir Sanal WAN Hub'ı, en fazla bir İnternet Trafik Yönlendirme Politikası ve bir Özel Trafik Yönlendirme Politikası ile her biri tek bir Sonraki Adım kaynağına sahip olabilir. Özel Trafik hem şube hem de Sanal Ağ adres ön eklerini içerirken, Yönlendirme Politikaları bunları Yönlendirme Niyeti kavramları içinde tek bir varlık olarak kabul eder.

İnternet Trafik Yönlendirme Politikası: Bir Sanal WAN merkezi üzerinde bir İnternet Trafik Yönlendirme Politikası yapılandırıldığında, o Sanal WAN Merkezine yapılan tüm şube (Uzak Kullanıcı VPN (Noktadan siteye VPN), Siteden siteye VPN ve ExpressRoute) ve Sanal Ağ bağlantıları, Yönlendirme Politikasının bir parçası olarak belirtilen Azure Güvenlik Duvarı, Üçüncü Taraf Güvenlik Sağlayıcısı, Ağ Sanal Cihazı veya SaaS çözümüne internet kaynaklı trafiği yönlendirir.

Başka bir deyişle, bir Internet Trafik Yönlendirme Politikası bir Sanal WAN hubında yapılandırıldığında, Sanal WAN tüm girişlere, Geçiş Kapılarına ve Ağ Sanal Cihazlarına (hub veya girişte konuşlandırılmış) varsayılan (0.0.0.0/0) bir yol duyurur.

Özel Trafik Yönlendirme Politikası: Bir Özel Trafik Yönlendirme Politikası, Sanal WAN merkezinde yapılandırıldığında, merkezler arası trafik dahil olmak üzere Sanal WAN Merkezine giriş ve çıkış yapan tüm şube ve Sanal Ağ trafiği, bir Sonraki Nokta Azure Firewall, Ağ Sanal Cihazı veya SaaS çözümü kaynağına iletilir.

Başka bir deyişle, Özel Trafik Yönlendirme Politikası Sanal WAN Merkezi'nde yapılandırıldığında, tüm şube-şube, şube-sanal ağ, sanal ağ-şube ve merkezler arası trafik, Sanal WAN Merkezi'nde dağıtılan Azure Güvenlik Duvarı, Ağ Sanal Aygıtı veya SaaS çözümü aracılığıyla yönlendirilir.

Kullanım örnekleri

Aşağıdaki bölüm, Yönlendirme Politikalarının Güvenli Sanal WAN merkezlerine uygulandığı iki yaygın senaryoyu açıklar.

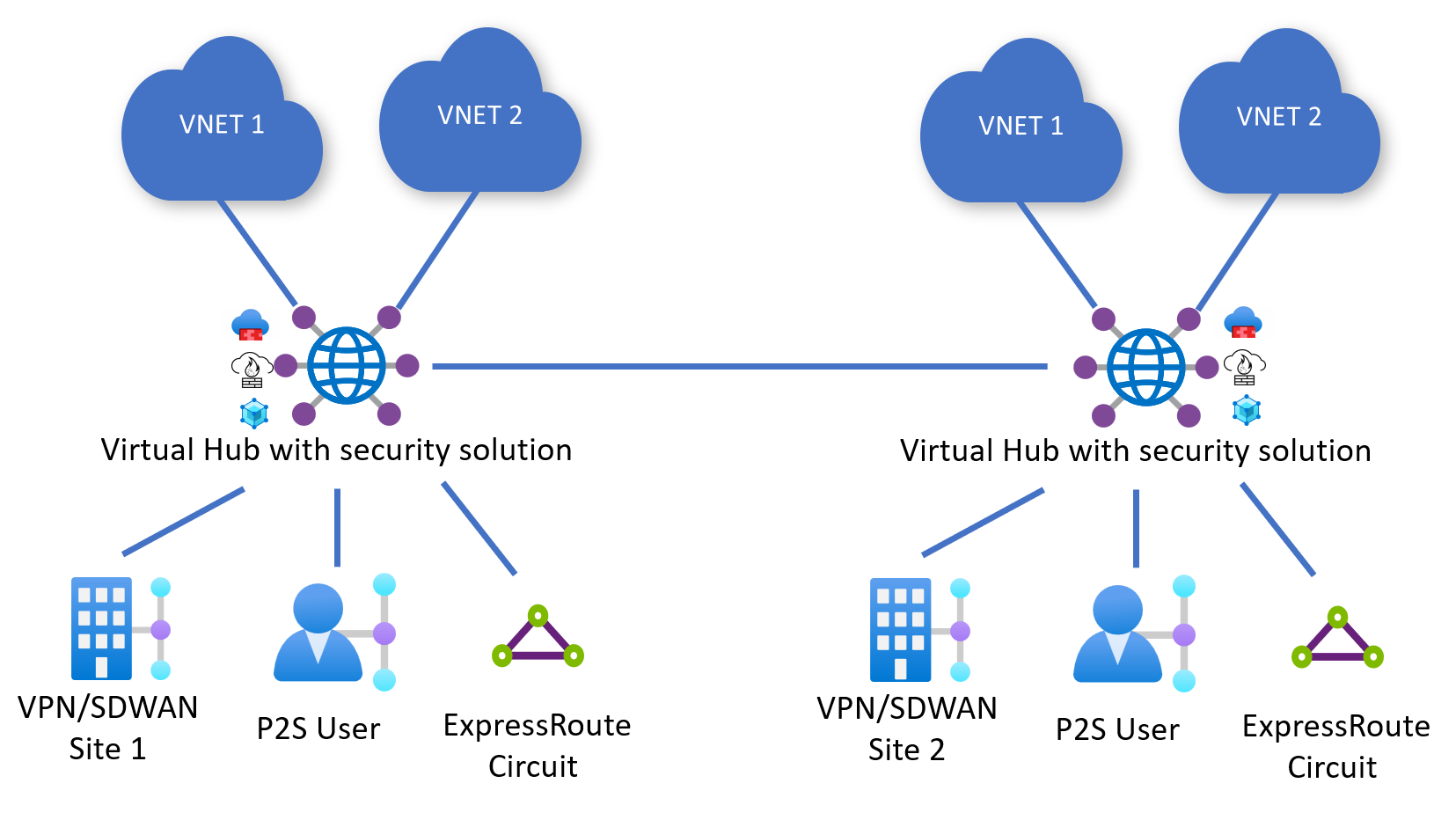

Tüm Sanal WAN Hub'larının güvenliği sağlanır (Azure Güvenlik Duvarı, NVA veya SaaS çözümü ile dağıtılır)

Bu senaryoda, tüm Sanal WAN merkezleri, içinde bir Azure Güvenlik Duvarı, NVA veya SaaS çözümü ile dağıtılır. Bu senaryoda, her bir Sanal WAN Hub'ında bir İnternet Trafik Yönlendirme Politikası, bir Özel Trafik Yönlendirme Politikası veya her ikisini yapılandırabilirsiniz.

Aşağıdaki yapılandırmayı göz önünde bulundurun, burada Hub 1 ve Hub 2, hem Özel hem de İnternet Trafiği için Yönlendirme Politikalarına sahiptir.

Hub 1 yapılandırması:

- Sonraki Geçiş Merkezi 1 Azure Güvenlik Duvarı, NVA veya SaaS çözümü ile Özel Trafik Politikası

- Next Hop Hub 1 Azure Güvenlik Duvarı, NVA veya SaaS çözümü ile İnternet Trafik İlkesi

Hub 2 yapılandırması:

- Azure Güvenlik Duvarı, NVA veya SaaS çözümü içeren Sonraki Atlama Merkezi 2 ile Özel Trafik Politikası

- Next Hop Hub 2 Azure Güvenlik Duvarı, NVA veya SaaS çözümü ile İnternet Trafik İlkesi

Böyle bir yapılandırmadan kaynaklanan trafik akışları aşağıdaki gibidir.

Uyarı

İnternet trafiği çıkış yapmalıdır, çünkü varsayılan rota (0.0.0.0/0) hub'lar arasında yayılmaz ve çıkış yerel güvenlik çözümü üzerinden hub'da olmalıdır.

| Başlangıç | İçin | Hub 1 Sanal Ağlar (VNets) | Hub 1 şubeleri | Hub 2 sanal ağları | Merkez 2 şube | İnternet |

|---|---|---|---|---|---|---|

| Hub 1 Sanal Ağlar (VNets) | → | Hub 1 AzFW veya NVA | Hub 1 AzFW veya NVA | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 AzFW, NVA veya SaaS |

| Merkez 1 Şubeleri | → | Hub 1 AzFW, NVA veya SaaS | Hub 1 AzFW, NVA veya SaaS | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 AzFW, NVA veya SaaS |

| Hub 2 sanal ağları | → | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS |

| Merkez 2 Şube | → | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 1 ve 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2AzFW, NVA veya SaaS |

Hem güvenli hem de normal Sanal WAN Hub'ları dağıtma

Bu senaryoda, WAN'daki tüm merkezler Güvenli Sanal WAN Merkezleri (içlerinde bir güvenlik çözümü bulunan merkezler) değildir.

Sanal WAN'da Hub 1 (Normal) ve Hub 2 (Güvenli) yapılandırmasının dağıtıldığı aşağıdaki yapılandırmayı dikkate alın. Hub 2, hem özel trafik hem de internet trafiği için yönlendirme politikalarına sahiptir.

Hub 1 Yapılandırması:

- Yönlendirme Politikaları yapılandırılamaz (Azure Firewall, NVA, veya SaaS çözümü ile birlikte dağıtılmamışsa)

Hub 2 Yapılandırması:

- Sonraki Adım Hub 2, Azure Güvenlik Duvarı, NVA veya SaaS çözümüyle Özel Trafik Politikası.

- Internet Trafik Politikası ve Next Hop Hub 2, Azure Firewall, NVA veya SaaS çözümü.

Böyle bir yapılandırmadan kaynaklanan trafik akışları aşağıdaki gibidir. Şube ve Sanal Ağlar, Hub 1'e bağlı olanların hub'da konuşlandırılmış bir güvenlik çözümü yoluyla internete erişemiyor çünkü varsayılan rota (0.0.0.0/0) hub'lar arasında yayılmıyor.

| Başlangıç | İçin | Hub 1 Sanal Ağlar (VNets) | Hub 1 şubeleri | Hub 2 sanal ağları | Merkez 2 şube | İnternet |

|---|---|---|---|---|---|---|

| Hub 1 Sanal Ağlar (VNets) | → | Doğrudan | Doğrudan | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | - |

| Merkez 1 Şubeleri | → | Doğrudan | Doğrudan | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | - |

| Hub 2 sanal ağları | → | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS |

| Merkez 2 Şube | → | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS | Hub 2 AzFW, NVA veya SaaS |

Bilinen sınırlamalar

- Aşağıdaki tablo, farklı Azure ortamlarında yönlendirme amacının kullanılabilirliğini açıklar.

- Yönlendirme niyeti, 21 Vianet tarafından işletilen Microsoft Azure'da mevcut değil.

- Palo Alto Cloud NGFW yalnızca Azure Public'te mevcuttur. Viacom tarafından sağlanan Azure Kamu ve Microsoft Azure'da Cloud NGFW'nin kullanılabilirliği hakkında Palo Alto Networks'e ulaşın.

- Tüm Azure Government bölgelerinde Ağ Sanal Aygıtları mevcut değildir. Azure Government'da kullanılabilirlik hakkında NVA ortağınızla iletişime geçin.

| Bulut Ortamı | Azure Güvenlik Duvarı | Ağ Sanal Gereci | SaaS çözümleri |

|---|---|---|---|

| Azure Açık | Evet | Evet | Evet |

| Azure Government (Kamu için Azure) | Evet | Sınırlı | Hayır |

| Microsoft Azure, 21 Vianet tarafından işletilmektedir | Hayır | Hayır | Hayır |

- Routing Intent, tüm bağlantılar (Sanal Ağ, Site-to-site VPN, Point-to-site VPN ve ExpressRoute) için yönlendirme tablosu ilişkilerini ve yayılımını yöneterek yönlendirmeyi basitleştirir. Bu nedenle, özel yönlendirme tabloları ve özelleştirilmiş ilkeler içeren sanal WAN'ler Yönlendirme Amacı yapıları ile kullanılamaz.

- Site-to-site VPN tünellerinin ExpressRoute devreleri üzerinden çalıştığı şifreli ExpressRoute, yönlendirme amacının yapılandırıldığı hub'larda desteklenir. Azure Güvenlik Duvarı, VPN tünel uç noktaları (Site-to-site VPN Ağ Geçidi özel IP ve şirket içi VPN cihazı özel IP) arasında trafiğe izin verecek şekilde yapılandırılmışsa desteklenir. Daha fazla bilgi için gerekli yapılandırmalar hakkında Yönlendirme amacıyla Şifrelenmiş ExpressRoute başlıklı bölüme bakın.

- Routing Niyeti ile desteklenmeyen bağlantı kullanım durumları şunlardır:

- VarsayılanYolTablosundaki bir Sanal Ağ bağlantısına işaret eden statik yollar, yönlendirme amacı ile birlikte kullanılamaz. Ancak BGP eşleme özelliğini kullanabilirsiniz.

- "Özel yönlendirme politikalarında belirtilen bir sonraki geçiş kaynağına, 'statik rota yayılımı' ile Virtual Network bağlantısındaki statik rotalar uygulanmaz." Sanal Ağ bağlantılarında özel yönlendirme politikası sonraki adım için statik yolların uygulanmasına yönelik destek yol haritasında yer alıyor.

- Aynı Sanal WAN hub'ında hem SD-WAN bağlantı NVA'sı hem de ayrı bir Güvenlik Duvarı NVA veya SaaS çözümü dağıtma özelliği şu anda yol haritasındadır. Yönlendirme amacı bir sonraki hedef olarak SaaS çözümü veya Güvenlik Duvarı NVA ile yapılandırıldığında, SD-WAN NVA ve Azure arasındaki bağlantı etkilenir. Bunun yerine, SD-WAN NVA ve Güvenlik Duvarı NVA veya SaaS çözümünü farklı Sanal Merkezlere dağıtın. Alternatif olarak, SD-WAN NVA'yı hub'a bağlı bir konuşlandırılmış Sanal Ağ içinde dağıtabilir ve sanal hub BGP eşleştirme yeteneklerinden faydalanabilirsiniz.

- Yalnızca bir Sonraki Nesil Güvenlik Duvarı veya hem Sonraki Nesil Güvenlik Duvarı hem de SD-WAN işlevine sahip ağ geçidi cihazları olan Network Virtual Appliances (NVAs), yönlendirme amaçları için sonraki atlama kaynağı olarak belirtilebilir. Şu anda checkpoint, fortinet-ngfw, fortinet-ngfw-and-sdwan ve cisco-tdv-vwan-nva yönlendirme amacı için bir sonraki atlama olarak yapılandırılmaya uygun tek NVA'lardır. Başka bir NVA belirtmeye çalışırsanız, Yönlendirme Niyeti oluşturma başarısız olur. NVA türünü kontrol etmek için Sanal Hub -> Ağ Sanal Cihazları'na gidip Tedarikçi alanına bakarak kontrol edebilirsiniz. Palo Alto Networks Cloud NGFW Yönlendirme Niyeti için bir sonraki atlama noktası olarak da desteklenir, ancak SaaS çözümü türünde bir sonraki atlama noktası olarak kabul edilir.

- Hub'a konuşlandırılmış bir güvenlik çözümü aracılığıyla trafikleri yönlendirmek isteyen ve birden fazla ExpressRoute devresini Sanal WAN'a bağlamak isteyen Yönlendirme Niyeti kullanıcıları, bu kullanım senaryosunu etkinleştirmek için destek talebi oluşturabilirler. Daha fazla bilgi için ExpressRoute devreleri arasında bağlantıyı etkinleştirme kısmına bakınız.

Sanal Ağ adres alanı sınırları

Uyarı

Tek bir Sanal WAN merkezine bağlanabilecek Sanal Ağ adres alanlarının maksimum sayısı ayarlanabilir. Azure destek talebi açarak limit artışı talebinde bulunun. Sınırlar, Sanal WAN merkezi düzeyinde uygulanır. Birden fazla Sanal WAN hub'ınız varsa ve bunlar için limit artırımı gerekiyorsa, Sanal WAN dağıtımınızda bulunan tüm Sanal WAN hub'ları için limit artışı talep edin.

Yönlendirme amacı kullanan müşteriler için, tek bir Sanal WAN merkezine doğrudan bağlı tüm Sanal Ağlardaki adres aralıklarının maksimum sayısı 400'dür. Bu sınır, bir Sanal WAN dağıtımındaki her Sanal WAN hub'ına ayrı ayrı uygulanır. Bu sınıra dahil edilmeyen, aynı Sanal WAN içindeki diğer Sanal WAN hub'larına (uzaktaki) bağlı Sanal Ağ adres alanlarıdır.

Bir merkeze bağlı doğrudan bağlı Sanal Ağ adres alanlarının sayısı sınırı aştığında, Sanal Merkezde yönlendirme amacının etkinleştirilmesi veya güncellenmesi başarısız olacaktır. Rota niyetiyle yapılandırılmış olan hub'lar için, sanal ağ adres alanlarının bir sanal ağ adres alanı güncellemesi gibi bir işlem sonucunda sınırı aşması durumunda, yeni bağlanan adres alanı yönlendirilebilir olmayabilir.

Sınır belgesel sınırının %90'ını aşarsa veya planlı bir ağ genişletmesi veya dağıtım operasyonlarınız varsa, tüm yerel olarak bağlı Sanal Ağlar arasındaki adres alanlarının toplam sayısı sınırın üzerine çıkarsa, sınırı artırmak için proaktif bir şekilde talepte bulunun.

Aşağıdaki tablo, sanal ağ adres alanı hesaplamalarına örnekler sağlar.

| Sanal Merkez | Sanal Ağ Sayısı | Sanal Ağ başına adres alanları | Sanal Merkez'e bağlı Sanal Ağ adres alanlarının toplam sayısı | Önerilen Eylem |

|---|---|---|---|---|

| Hub #1 | 200 | 1 | 200 | Eyleme gerek yok, adres alanı sayısını izleyin. |

| Hub #2 | Yüz elli | 3 | 450 | Yönlendirme amacını kullanmak için limit artırımı talep edin. |

| Hub #3 | 370 | 1 | 370 | İstek sınırı artışı. |

Tek bir Sanal WAN hub'ına bağlı Sanal Ağlardaki adres alanlarının sayısını yaklaşık olarak ayarlamak için aşağıdaki PowerShell betiğini kullanabilirsiniz. Tüm Sanal WAN'ınızdaki Sanal WAN merkezleri için bu komutu çalıştırın. Bağlı Sanal Ağ adres alanlarında uyarıları izlemenize ve yapılandırmanıza olanak sağlayan bir Azure İzleyici ölçümü yol haritasında yer alır.

Sanal WAN Hub'ının kaynak kimliğini, ortamınıza uygun olacak şekilde betikte değiştirdiğinizden emin olun. Kiracılar arası Sanal Ağ bağlantılarınız varsa, Sanal WAN Sanal Ağ bağlantı nesnesini ve bağlı Sanal Ağ kaynağını okuyabilmek için yeterli izinlere sahip olduğunuzdan emin olun.

$hubVNETconnections = Get-AzVirtualHubVnetConnection -ParentResourceId "/subscriptions/<subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualHubs/<virtual hub name>"

$addressSpaceCount = 0

foreach($connection in $hubVNETconnections) {

try{

$resourceURI = $connection.RemoteVirtualNetwork.Id

$RG = ($resourceURI -split "/")[4]

$name = ($resourceURI -split "/")[8]

$VNET = Get-AzVirtualNetwork -Name $name -ResourceGroupName $RG -ErrorAction "Stop"

$addressSpaceCount += $VNET.AddressSpace.AddressPrefixes.Count

}

catch{

Write-Host "An error occurred while processing VNET connected to Virtual WAN hub with resource URI: " -NoNewline

Write-Host $resourceURI

Write-Host "Error Message: " -ForegroundColor Red

Write-Host $_.Exception.Message -ForegroundColor Red

}

finally{

}

}

Write-Host "Total Address Spaces in VNETs connected to this Virtual WAN Hub: " -ForegroundColor Green -NoNewline

Write-Host $addressSpaceCount -ForegroundColor Green

Hususlar

Şu anda Sanal WAN hub'ında Yönlendirme Amacı olmadan Azure Güvenlik Duvarı'nı kullanan müşteriler, Azure Güvenlik Duvarı Yöneticisi'ni, Sanal WAN hub yönlendirme portalını veya diğer Azure yönetim araçlarını (PowerShell, CLI, REST API) kullanarak yönlendirme amacını etkinleştirebilir.

Yönlendirme amacını etkinleştirmeden önce aşağıdakileri göz önünde bulundurun:

- Yönlendirme amacı, yalnızca özel yönlendirme tablolarının ve bir sonraki adım Sanal Ağ Bağlantısı olan varsayılanYönlendirmeTablosu içinde statik rotaların bulunmadığı hub'larda yapılandırılabilir. Daha fazla bilgi için ön koşullar'a bakın.

- Yönlendirme niyetini etkinleştirmeden önce ağ geçitlerinizin, bağlantılarınızın ve yönlendirme tablolarınızın bir kopyasını kaydedin. Sistem, önceki yapılandırmaları otomatik olarak kaydedip uygulamayacak. Daha fazla bilgi için geri alma stratejisi'ne bakın.

- Yönlendirme niyeti, defaultRouteTable içindeki statik yolları değiştirir. Azure portalı optimizasyonları nedeniyle, yönlendirme niyeti yapılandırıldıktan sonra varsayılan Yönlendirme Tablosunun durumu, yönlendirme niyetini REST, CLI veya PowerShell kullanarak yapılandırmanız durumunda farklı olabilir. Daha fazla bilgi için statik rotalar'a bakın.

- Yönlendirme niyetinin etkinleştirilmesi, ön eklerin şirket içi ağlara ilan edilmesini etkiler. Daha fazla bilgi için ön ek ilanları görün.

- Destek talebi oluşturarak, bir merkeze yerleştirilen Güvenlik Duvarı cihazı aracılığıyla ExpressRoute devreleri arasında bağlantı sağlanmasını etkinleştirebilirsiniz. Bu bağlantı modelini etkinleştirmek, ExpressRoute devrelerine duyurulan ön ekleri değiştirir. Daha fazla bilgi için bkz. ExpressRoute Hakkında .

- Sanal WAN'da, hub içerisinde konuşlandırılan güvenlik cihazları aracılığıyla hub'lar arası trafik incelemesini etkinleştiren tek mekanizma yönlendirme amacıdır. Sanal WAN merkezlerinde dağıtılan güvenlik cihazları arasında trafiğin simetrik yönlendirildiğinden emin olmak için, merkezler arası trafik denetimi, tüm merkezlerde yönlendirme amacının etkinleştirilmesini gerektirir.

- Yönlendirme amacı, Sanal Ağ ve şirket içi trafiği, yönlendirme politikasında belirtilen bir sonraki atlama kaynağına gönderir. Virtual WAN, yapılandırılmış yönlendirme politikasına uygun olarak şirket içi ve Sanal Ağ trafiğinizi yönlendirmek için Azure platformunun temelini programlar ve trafiği Sanal Merkez yönlendiricisi üzerinden işlemez. Yönlendirme amacıyla yönlendirilen paketler yönlendirici tarafından işlenmediğinden, yönlendirme amacına göre yapılandırılmış merkezlerde veri düzlemi paket yönlendirmesi için ek yönlendirme altyapı birimleri tahsis etmeniz gerekmez. Buna karşın, Virtual WAN Hub'a bağlı Virtual Networks içindeki Sanal Makinelerin sayısına bağlı olarak ek yönlendirme altyapısı birimleri tahsis etmeniz gerekebilir.

- Yönlendirme amacı, özel ve internet yönlendirme politikaları için farklı sonraki hop kaynaklarını yapılandırmanıza olanak tanır. Örneğin, özel yönlendirme politikaları için bir sonraki geçiş noktası olarak hub'daki Azure Güvenlik Duvarı'nı ve internet yönlendirme politikası için bir sonraki geçiş noktası olarak hub'daki bir NVA veya SaaS çözümünü ayarlayabilirsiniz. SaaS çözümleri ve Güvenlik Duvarı NVA'ları, Sanal WAN merkezinin aynı alt ağında dağıtıldığından, aynı merkezde Güvenlik Duvarı NVA ile SaaS çözümleri dağıtmak, yatay ölçeklenebilirlik için daha az IP adresi olduğu için SaaS çözümlerinin yatay ölçeklenebilirliğini etkileyebilir. Ayrıca, her Sanal WAN merkezinde en fazla bir SaaS çözümü dağıtabilirsiniz.

Önkoşullar

Yönlendirme amacı ve politikalarını etkinleştirmek için, Sanal Merkezinizin aşağıdaki ön koşulları karşılaması gerekir:

- Sanal Hub ile özelleştirilmiş yönlendirme tabloları dağıtılmamıştır. Var olan tek yönlendirme tabloları noneRouteTable ve defaultRouteTable'dir.

- Sonraki adım Sanal Ağ Bağlantısı ile statik rotalar oluşturamazsınız. Varsayılan Yönlendirme Tablosunda, sonraki geçiş Azure Güvenlik Duvarı olan statik yönlendirmelere sahip olabilirsiniz.

Üstteki gereksinimleri karşılamayan merkezler için yönlendirme niyetini yapılandırma seçeneği kullanılamaz.

Azure Güvenlik Duvarı Yöneticisinde yönlendirme niyetini kullanmak (merkezler arası seçeneği etkinleştirmek) ek bir gereksinime sahiptir:

- Azure Güvenlik Duvarı Yöneticisi tarafından oluşturulan yollar, private_traffic, internet_traffic veya all_traffic adlandırma kurallarına göre adlandırılır. Bu nedenle, defaultRouteTable'deki tüm rotalar bu kurala uymalıdır.

Geri Alma Stratejisi

Uyarı

Bir hub'dan yönlendirme niyet yapılandırması tamamen kaldırıldığında, hub'a olan tüm bağlantılar, varsayılan etiketin yayılmasına ayarlanır (bu, Sanal WAN'deki tüm varsayılanYönRouterTabloları için geçerlidir). Sonuç olarak, Virtual WAN'da Yönlendirme Niyeti uygulamayı düşünüyorsanız, mevcut yapılandırmalarınızın (ağ geçitleri, bağlantılar, yönlendirme tabloları) bir kopyasını kaydetmelisiniz, böylece orijinal yapılandırmaya geri dönmek isterseniz bu kopyayı uygulayabilirsiniz. Sistem önceki yapılandırmanızı otomatik olarak geri yüklemez.

Yönlendirme Niyeti, bir hub içindeki tüm bağlantıların yol ilişkilerini ve yayılımlarını yöneterek yönlendirmeyi ve yapılandırmayı basitleştirir.

Aşağıdaki tablo, yönlendirme amacı yapılandırıldığında tüm bağlantıların ilişkilendirilmiş rota tablosunu ve yayılmış rota tablolarını açıklar.

| Yönlendirme Niyeti yapılandırması | İlişkili yönlendirme tablosu | Yayılmış yönlendirme tabloları |

|---|---|---|

| İnternet | varsayılan yönlendirme tablosu | varsayılan etiket (Sanal WAN'daki tüm hub'ların varsayılan yol tablosu) |

| Özel | varsayılan yönlendirme tablosu | noneRouteTable |

| İnternet ve Özel | varsayılan yönlendirme tablosu | noneRouteTable |

Statik yönlendirmeler defaultRouteTable'de

Aşağıdaki bölüm, bir merkez üzerinde yönlendirme niyeti etkinleştirildiğinde defaultRouteTable içindeki statik yolların nasıl yönetileceğini açıklar. Routing Intent'in defaultRouteTable üzerinde yaptığı değişiklikler geri döndürülemez.

Geçiş yönlendirme niyetini kaldırırsanız, önceki yapılandırmanızı elle geri yüklemeniz gerekecek. Bu yüzden, yönlendirme amacını etkinleştirmeden önce yapılandırmanızın bir anlık görüntüsünü kaydetmenizi öneririz.

Azure Güvenlik Duvarı Yöneticisi ve Sanal WAN Hub Portalı

Merkezde yönlendirme niyeti etkinleştirildiğinde, yapılandırılmış yönlendirme politikalarına karşılık gelen statik rotalar, defaultRouteTable'da otomatik olarak oluşturulur. Bu rotalar şunlardır:

| Rota Adı | Ön Ekler | Sonraki Atlama Kaynağı |

|---|---|---|

| _politika_ÖzelTrafik | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Güvenlik Duvarı |

| _politika_TopluTaşıma | 0.0.0.0/0 | Azure Güvenlik Duvarı |

Uyarı

VarsayılanYönlendirmeTablosu'ndaki statik yollar, 0.0.0.0/0 veya RFC1918 süper ağları (10.0.0.0/8, 192.168.0.0/16 ve 172.16.0.0/12) ile tam olarak eşleşmeyen ön ekler içeriyorsa, otomatik olarak private_traffic adlı tek bir statik yolda birleştirilir. Varsayılan Rota Tablosundaki RFC1918 süper ağları veya 0.0.0.0/0 ile eşleşen ön ekler, politika türünden bağımsız olarak, yönlendirme niyeti yapılandırılır yapılandırılmaz her zaman otomatik olarak kaldırılır.

Örneğin, yönlendirme niyetini yapılandırmadan önce defaultRouteTable'ın sahip olduğu aşağıdaki yolları içeren bir senaryoyu düşünün.

| Rota Adı | Ön Ekler | Sonraki Atlama Kaynağı |

|---|---|---|

| özel_trafik | 192.168.0.0/16, 172.16.0.0/12, 40.0.0.0/24, 10.0.0.0/24 | Azure Güvenlik Duvarı |

| internet'e | 0.0.0.0/0 | Azure Güvenlik Duvarı |

| ek_özel | 10.0.0.0/8, 50.0.0.0/24 | Azure Güvenlik Duvarı |

Bu hub üzerinde yönlendirme amacının etkinleştirilmesi, varsayılanYolTablosu'nun aşağıdaki nihai durumuna neden olacaktır. RFC1918 veya 0.0.0.0/0 olmayan tüm ön ekler, private_traffic adlı tek bir güzergâhta birleştirilir.

| Rota Adı | Ön Ekler | Sonraki Atlama Kaynağı |

|---|---|---|

| _politika_ÖzelTrafik | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Güvenlik Duvarı |

| _politika_TopluTaşıma | 0.0.0.0/0 | Azure Güvenlik Duvarı |

| özel_trafik | 40.0.0.0/24, 10.0.0.0/24, 50.0.0.0/24 | Azure Güvenlik Duvarı |

Diğer yöntemler (PowerShell, REST, CLI)

Portal dışı yöntemler kullanılarak yönlendirme amacı oluşturmaya çalışıldığında, bu işlem otomatik olarak defaultRouteTable içinde karşılık gelen politik rotaları oluşturur ve aynı zamanda 0.0.0.0/0 veya RFC1918 süper ağları (10.0.0.0/8, 192.168.0.0/16 veya 172.16.0.0/12) ile tam eşleşen statik rotalardaki tüm ön ekleri kaldırır. Ancak, diğer statik yollar otomatik olarak birleştirilmez.

Örneğin, yönlendirme niyetini yapılandırmadan önce defaultRouteTable'ın sahip olduğu aşağıdaki yolları içeren bir senaryoyu düşünün.

| Rota Adı | Ön Ekler | Sonraki Atlama Kaynağı |

|---|---|---|

| firewall_route_ 1 | 10.0.0.0/8 | Azure Güvenlik Duvarı |

| güvenlik duvarı_yönlendirme_2 | 192.168.0.0/16, 10.0.0.0/24 | Azure Güvenlik Duvarı |

| firewall_route_3 | 40.0.0.0/24 | Azure Güvenlik Duvarı |

| internet'e | 0.0.0.0/0 | Azure Güvenlik Duvarı |

Aşağıdaki tablo, yönlendirme niyeti oluşturma başarılı olduktan sonra varsayılan Rota Tablosu'nun son durumunu temsil eder. Otomatik olarak kaldırılan firewall_route_1 ve to_internet rotalarında, yalnızca 10.0.0.0/8 ve 0.0.0.0/0 ön ekleri bulunduklarına dikkat edin. firewall_route_2, o ön ekin bir RFC1918 toplu ön ek olduğu için 192.168.0.0/16'yı kaldırmak üzere değiştirildi.

| Rota Adı | Ön Ekler | Sonraki Atlama Kaynağı |

|---|---|---|

| _politika_ÖzelTrafik | 10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12 | Azure Güvenlik Duvarı |

| _politika_TopluTaşıma | 0.0.0.0/0 | Azure Güvenlik Duvarı |

| güvenlik duvarı_yönlendirme_2 | 10.0.0.0/24 | Azure Güvenlik Duvarı |

| firewall_route_3 | 40.0.0.0/24 | Azure Güvenlik Duvarı |

On-premises reklama ön ek ekle

Aşağıdaki bölüm, Yönlendirme Niyeti bir Sanal Merkezde yapılandırıldıktan sonra Sanal WAN'ın şirket içi ortama nasıl yönleri tanıttığını açıklar.

İnternet yönlendirme politikası

Uyarı

0.0.0.0/0 varsayılan rotası sanal merkezler arasında tanıtılmamaktadır.

Sanal Hub üzerinde Internet yönlendirme politikalarını etkinleştirirseniz, 0.0.0.0/0 varsayılan rotası, Varsayılan rotayı yay veya Internet güvenliğini etkinleştir bayrağı doğru olarak ayarlanmışsa hub'a olan tüm bağlantılara (Sanal Ağ ExpressRoute, Site-to-site VPN, Point-to-site VPN, hub'daki NVA ve BGP bağlantıları) ilan edilir. Varsayılan rotayı öğrenmemesi gereken tüm bağlantılar için bu bayrağı false olarak ayarlayabilirsiniz.

Özel yönlendirme politikası

Sanal merkez, Özel Yönlendirme politikası ile yapılandırıldığında, Sanal WAN, yerel şirket içi bağlantılara aşağıdaki şekilde rotalar bildirir:

- Mevcut hub'a bağlı olan yerel hub'ın Sanal Ağları, ExpressRoute, Site-to-site VPN, Noktadan siteye VPN, Merkezdeki NVA veya BGP bağlantılarından öğrenilen ön eklerle eşleşen rotalar.

- Uzaktan hub Sanal Ağlar, ExpressRoute, Site-to-site VPN, Point-to-site VPN, hub içi NVA veya Özel Yönlendirme politikalarının yapılandırıldığı BGP bağlantılarından öğrenilen öneklerle ilgili yollar.

- Uzak hub Sanal Ağlar, ExpressRoute, Site-to-site VPN, Point-to-site VPN, hub içinde-NVA ve Yönlendirme Niyeti'nin yapılandırılmadığı BGP bağlantılarından öğrenilen öneklere karşılık gelen yollar, ve uzak bağlantılar yerel hub'ın defaultRouteTable'ına yayıldığında.

- Bir ExpressRoute devresinden öğrenilen ön ekler, Global Reach etkinleştirilmedikçe diğer ExpressRoute devrelerine ilan edilmez. Hub'da dağıtılan bir güvenlik çözümü aracılığıyla ExpressRoute geçişini etkinleştirmek istiyorsanız bir destek talebi açın. Daha fazla bilgi için bkz . ExpressRoute bağlantı hatları arasında bağlantıyı etkinleştirme.

Ana yönlendirme senaryoları

Aşağıdaki bölümde, bir Sanal WAN hub'ına yönlendirme amacını yapılandırırken birkaç temel yönlendirme senaryosu ve yönlendirme davranışı açıklanmaktadır.

ExpressRoute devreleri arasında yönlendirme amacıyla transit bağlantı

Sanal WAN içindeki ExpressRoute bağlantı hatları arasında geçiş bağlantısı iki farklı yapılandırmayla sağlanır. Bu iki yapılandırma uyumlu olmadığından, müşterilerin iki ExpressRoute bağlantı hattı arasındaki aktarım bağlantısını desteklemek için bir yapılandırma seçeneği belirlemesi gerekir.

Uyarı

ExpressRoute'dan ExpressRoute'a aktarım bağlantısını özel yönlendirme ilkelerine sahip hub'daki bir Güvenlik Duvarı gereci aracılığıyla etkinleştirmek için Microsoft Desteği ile bir destek olayı açın. Bu seçenek, Global Reach ile uyumlu değildir ve Virtual WAN'a bağlı olan tüm ExpressRoute devreleri arasında uygun taşıma yönlendirmesinin sağlanması için Global Reach'in devre dışı bırakılmasını gerektirir.

- ExpressRoute Global Reach: ExpressRoute Global Reach, iki Global Reach etkin devrenin, Virtual Hub'a geçmeden doğrudan birbirleri arasında trafik göndermelerine izin verir.

- Routing Intent özel yönlendirme politikası: Özel yönlendirme politikalarını yapılandırmak, iki ExpressRoute devresinin merkezde konuşlandırılmış bir güvenlik çözümü aracılığıyla birbirine trafik göndermesine imkan tanır.

Bağlantı, özel yönlendirme politikası içeren yönlendirme amacı ile hub'da bulunan bir Güvenlik Duvarı cihazı üzerinden ExpressRoute devreleri arasında, aşağıdaki yapılandırmalarda mevcuttur:

- Her iki ExpressRoute devresi de aynı merkeze bağlıdır ve o merkezde özel bir yönlendirme politikası yapılandırılmıştır.

- ExpressRoute devreleri farklı hub'lara bağlıdır ve her iki hub'da özel bir yönlendirme politikası yapılandırılmıştır. Bu nedenle, her iki merkez de bir güvenlik çözümü kurulmuş olmalıdır.

ExpressRoute ile Yönlendirme Hususları

Uyarı

Aşağıdaki yönlendirme dikkate almaları, merkezdeki bir güvenlik cihazı aracılığıyla ExpressRoute'dan ExpressRoute'a bağlantı sağlamak için Microsoft Desteği tarafından etkinleştirilen aboneliklerdeki tüm Sanal merkezler için geçerlidir.

ExpressRoute devreleri arasında transit bağlantı, sanal merkezde dağıtılan bir güvenlik duvarı cihazı kullanılarak etkinleştirildikten sonra, ExpressRoute şirket içi ortamına nasıl yolların reklam edileceği konusunda aşağıdaki davranış değişikliklerini bekleyebilirsiniz:

- Sanal WAN, ExpressRoute ile bağlantılı şirket içi ağlara, RFC1918 kapsamlı önekleri (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) otomatik olarak duyurur. Bu toplu yollar, önceki bölümde açıklanan yollara ek olarak ilan edilmektedir.

- Sanal WAN, varsayılan rotatablosundaki tüm statik rotaları otomatik olarak ExpressRoute devre bağlantısına sahip şirket içi ortamlara tanıtır. Bu, Sanal WAN'ın, özel trafik ön eki metin kutusuna girilen yolları yerel ağ ortamında ilan ettiği anlamına gelir.

Bu yol tanıtımı değişiklikleri nedeniyle, ExpressRoute'a bağlı şirket içi yapıların RFC1918 toplama adres aralıkları (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) için tam adres aralıklarını tanıtamaz. Daha geniş süper ağlar ve Özel Trafik metin kutusundaki herhangi bir ön ek yerine, daha spesifik alt ağlar (RFC1918 aralıkları içinde) tanıttığınızdan emin olun.

Ayrıca, ExpressRoute devreleriniz Azure'a RFC1918 olmayan bir ön ek sunuyorsa, Özel Trafik Ön Eki metin kutusuna koyduğunuz adres aralıklarının ExpressRoute tarafından duyurulan yollardan daha az spesifik olduğundan emin olun. Örneğin, ExpressRoute Bağlantı Hattı şirket içinden 40.0.0.0/24'ün reklamını alıyorsa, Özel Trafik Ön Eki metin kutusuna bir /23 CIDR aralığı veya daha büyük bir aralık koyun (örnek: 40.0.0.0/23).

Merkezi birime konuşlandırılmış bir güvenlik aygıtı aracılığıyla ExpressRoute'ten ExpressRoute transit bağlantısı etkinleştirildiğinde, diğer kurum içi (Site-to-site VPN, Point-to-site VPN, NVA) konumlara yapılan yönlendirme ilanları etkilenmez.

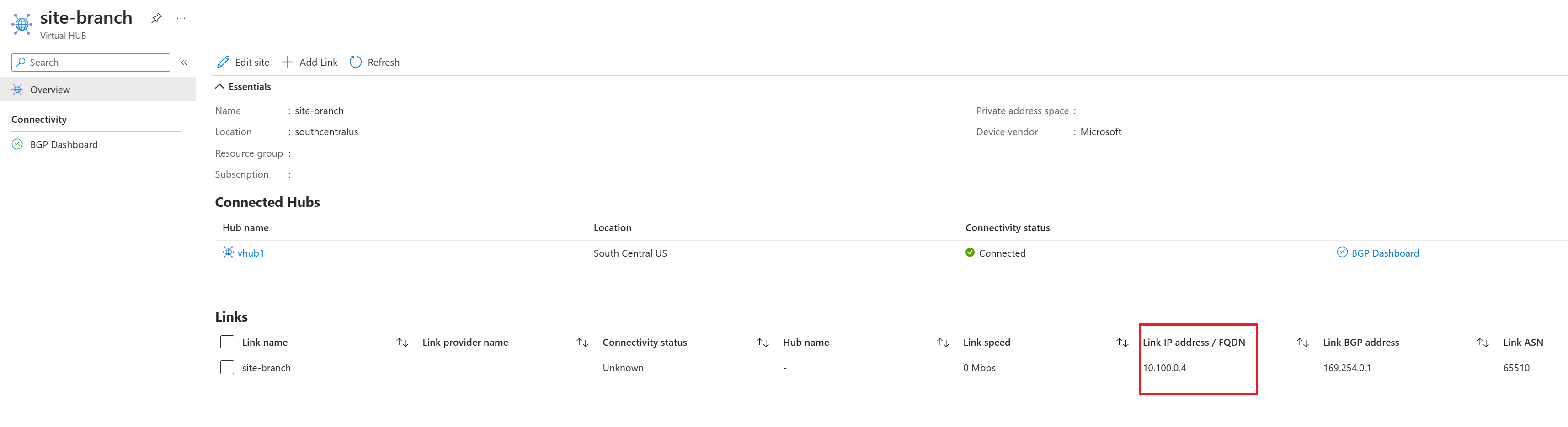

Şifrelenmiş ExpressRoute

tr-TR: ExpressRoute şebekesi üzerinde çalışan ve yönlendirme amacıyla özel yönlendirme ilkeleri kullanan Şifrelenmiş ExpressRoute (siteden siteye VPN tüneli) ile çalışmak için, Sanal WAN Siteden Siteye VPN Ağ Geçidinin (kaynak) tünelin özel IP adresleri ile şirket içi VPN cihazı (hedef) arasında trafiğe izin verecek bir güvenlik duvarı kuralı yapılandırın. Güvenlik Duvarı cihazında derin paket incelemesi kullanan müşteriler için, bu özel IP'ler arasındaki trafiği derin paket incelemesinden hariç tutmak önerilir.

VPN yapılandırmasını indiripvpnSiteConnections - gatewayConfiguration ->> IPAddresses'ı görüntüleyerek Sanal WAN Site-to-site VPN Gateway'in tünel özel IP adreslerini alabilirsiniz. IPAddresses alanında listelenen IP adresleri, ExpressRoute üzerinden VPN tünellerini sonlandırmak için kullanılan Site-to-site VPN Gateway'in her bir örneğine atanan özel IP adresleridir. Aşağıdaki örnekte, Ağ Geçidi üzerindeki tünel IP'leri 192.168.1.4 ve 192.168.1.5'tir.

"vpnSiteConnections": [

{

"hubConfiguration": {

"AddressSpace": "192.168.1.0/24",

"Region": "South Central US",

"ConnectedSubnets": [

"172.16.1.0/24",

"172.16.2.0/24",

"172.16.3.0/24",

"192.168.50.0/24",

"192.168.0.0/24"

]

},

"gatewayConfiguration": {

"IpAddresses": {

"Instance0": "192.168.1.4",

"Instance1": "192.168.1.5"

},

"BgpSetting": {

"Asn": 65515,

"BgpPeeringAddresses": {

"Instance0": "192.168.1.15",

"Instance1": "192.168.1.12"

},

"CustomBgpPeeringAddresses": {

"Instance0": [

"169.254.21.1"

],

"Instance1": [

"169.254.21.2"

]

},

"PeerWeight": 0

}

}

Yerinde cihazların VPN sonlandırması için kullandığı özel IP adresleri, VPN site bağlantısı parçası olarak belirtilen IP adresleridir.

Yukarıdaki örnek VPN yapılandırması ve VPN sitesini kullanarak, aşağıdaki trafiklere izin vermek için güvenlik duvarı kuralları oluşturun. VPN Gateway IP'lerinin kaynak IP olması ve şirket içi VPN cihazının yapılandırılan kurallarda hedef IP olması gerekir.

| Kural Parametresi | Değer |

|---|---|

| Kaynak IP | 192.168.1.4 ve 192.168.1.5 |

| Kaynak Portu | * |

| Hedef IP Adresi | 10.100.0.4 |

| Hedef Bağlantı Noktası | * |

| Protokol | HERHANGİ |

Şifrelenmiş ExpressRoute Performansı

Hub'a konuşlandırılan bir sonraki geçiş güvenlik cihazı üzerinden VPN ESP paketlerini yönlendiren Şifreli ExpressRoute ile özel yönlendirme politikalarını yapılandırma. Sonuç olarak, Şifrelenmiş ExpressRoute maksimum VPN tüneli veri akışı kapasitesinin her iki yönde de (şirket içinden alınan ve Azure'a gönderilen) 1 Gbps olmasını bekleyebilirsiniz. En yüksek VPN tüneli aktarım hızına ulaşmak için aşağıdaki dağıtım iyileştirmelerini göz önünde bulundurun:

- Azure Firewall Standard veya Azure Firewall Basic yerine Azure Firewall Premium'u dağıtın.

- Azure Güvenlik Duvarı'nın, vpn tüneli uç noktaları (yukarıdaki örnekte 192.168.1.4 ve 192.168.1.5) arasındaki trafiğe izin veren kuralı işlediğinden emin olmak için kuralın Azure Güvenlik Duvarı ilkenizde en yüksek önceliğe sahip olmasını sağlayın. Daha fazla bilgi için Azure Güvenlik Duvarı kural işleme mantığı hakkında Azure Güvenlik Duvarı kural işleme mantığı sayfasına bakın.

- VPN tünel uç noktaları arasındaki trafik için derin paket kapatın. Azure Güvenlik Duvarı'nı, derin paket denetiminden trafiği hariç tutacak şekilde yapılandırma hakkında bilgi için IDPS atlama listesi belgelerine başvurun.

- VPN cihazlarını yapılandırarak hem IPSEC Şifreleme hem de Bütünlük için GCMAES256 kullanın ve performansı maksimize edin.

Çift rollü bağlantı ve güvenlik duvarı NVA'ları için NVA örneklerine doğrudan yönlendirme

Uyarı

Sanal WAN'da özel yönlendirme politikalarıyla kullanılan çift rollü NVA'ya yönelik doğrudan yönlendirme, yalnızca Sanal Ağlar arasındaki trafiği ve Sanal WAN merkezinde konuşlandırılmış NVA üzerinden BGP ile öğrenilen rotaları kapsar. ExpressRoute ve VPN geçiş bağlantısı, NVA'ya bağlı şirket içi sistemlere doğrudan NVA örneklerine yönlendirilmez, bunun yerine çift rollerli NVA'nın yük dengeleyicisi üzerinden yönlendirilir.

Belirli Ağ Sanal Aygıtları, aynı cihaz üzerinde hem bağlantı (SD-WAN) hem de güvenlik (NGFW) yeteneklerine sahip olabilir. Bu NVAlar, çift rol üstlenen NVAlar olarak kabul edilir. NVA'nızın NVA ortakları altında çift rolde olan bir NVA olup olmadığını kontrol edin.

Özel yönlendirme politikaları çift rol NVA'lar için yapılandırıldığında, Virtual WAN, bu Virtual WAN hub'ının NVA cihazından öğrenilen yolları, doğrudan bağlı (yerel) Sanal Ağlar ile Virtual WAN içindeki diğer Sanal Hub'lara, NVA'nın İç Yük Dengeleyicisi yerine bir sonraki atlama olarak NVA örneği ile otomatik olarak ilan eder.

Aktif-pasif NVA yapılandırmaları için, NVAların yalnızca bir instance'ı belirli bir ön ek için Virtual WAN'a bir rota ilan ediyorsa (ya da instance'lardan birinden öğrenilen rotaların AS-PATH uzunluğu daima en kısaysa), Virtual WAN, bir Azure Sanal Ağı'ndan çıkış trafiğinin daima aktif (veya tercih edilen) NVA instance'ına yönlendirildiğini garanti eder.

Aktif-aktif NVA yapılandırmaları için (birden fazla NVA örneği aynı ön eki aynı AS-PATH uzunluğu ile ilan ederse), Azure, trafikleri Azure'dan şirket içi ortamlara yönlendirmek için otomatik olarak ECMP gerçekleştirir. Azure'ın yazılım tanımlı ağ platformu, akış düzeyinde simetriyi garanti etmez, bu da Azure'a gelen akış ve Azure'dan giden akışın NVA'nın farklı örneklerine düşebileceği anlamına gelir. Bu, durumsal güvenlik duvarı denetimi tarafından düşürülen asimetrik yönlendirmeyle sonuçlanır. Bu nedenle, bir NVA asimetrik yönlendirmeyi desteklemiyor ya da oturum paylaşımı/senkronizasyonu desteği sağlamıyorsa, bir NVA'nın çift rol üstlendiği etkin-aktif bağlantı modellerinin kullanılması önerilmez. Daha fazla bilgi için, NVA'nızın asimetrik yönlendirme veya oturum durumu paylaşımı/senkronizasyonu destekleyip desteklemediğini öğrenmek amacıyla NVA sağlayıcınızla iletişime geçin.

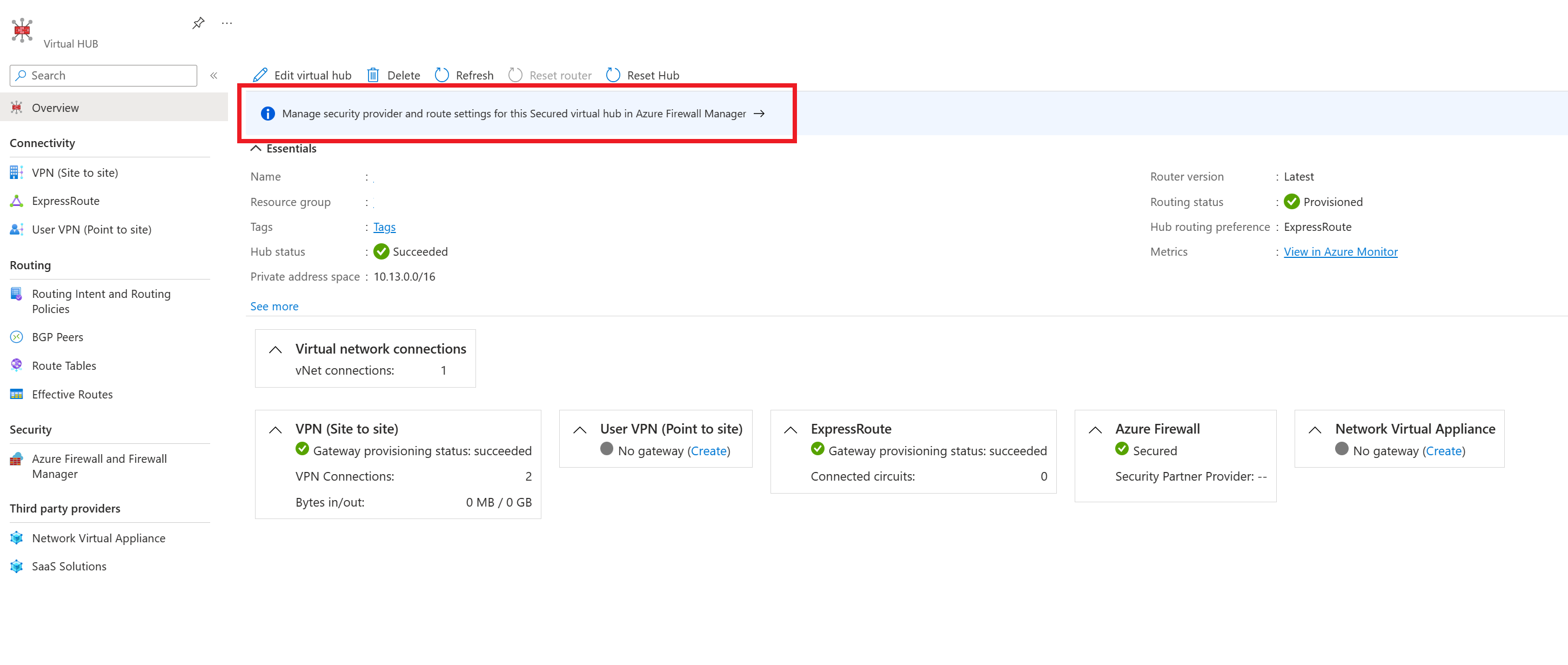

Azure portal üzerinden yönlendirme niyetini yapılandırma

Yönlendirme niyeti ve yönlendirme politikaları, Azure portalı üzerinden Azure Firewall Manager veya Sanal WAN portalı kullanılarak yapılandırılabilir. Azure Firewall Manager portalı, sonraki geçiş kaynağı olarak Azure Firewall ile yönlendirme ilkelerini yapılandırmanıza olanak tanır. Virtual WAN portalı, sanal hub içinde dağıtılan Azure Firewall, Ağ Sanal Cihazları veya SaaS çözümleri ile bir sonraki adım kaynağı olarak yönlendirme politikalarını yapılandırmanıza olanak tanır.

Sanal WAN güvenli hub'ında Azure Güvenlik Duvarı'nı kullanan müşteriler, yönlendirme amacını kullanmak için Azure Güvenlik Duvarı Yöneticisi'nin 'Merkezler arası etkinleştirme' ayarını 'Etkin' olarak ayarlayabilir veya Doğrudan Sanal WAN portalını kullanarak Azure Güvenlik Duvarı'nı yönlendirme amacı ve ilkeleri için bir sonraki atlama kaynağı olarak yapılandırabilir. Her iki portal deneyimindeki yapılandırmalar eşdeğerdir ve Azure Güvenlik Duvarı Yöneticisi'ndeki değişiklikler, Otomatik olarak Sanal WAN portalında yansıtılır ve bunun tersi de geçerlidir.

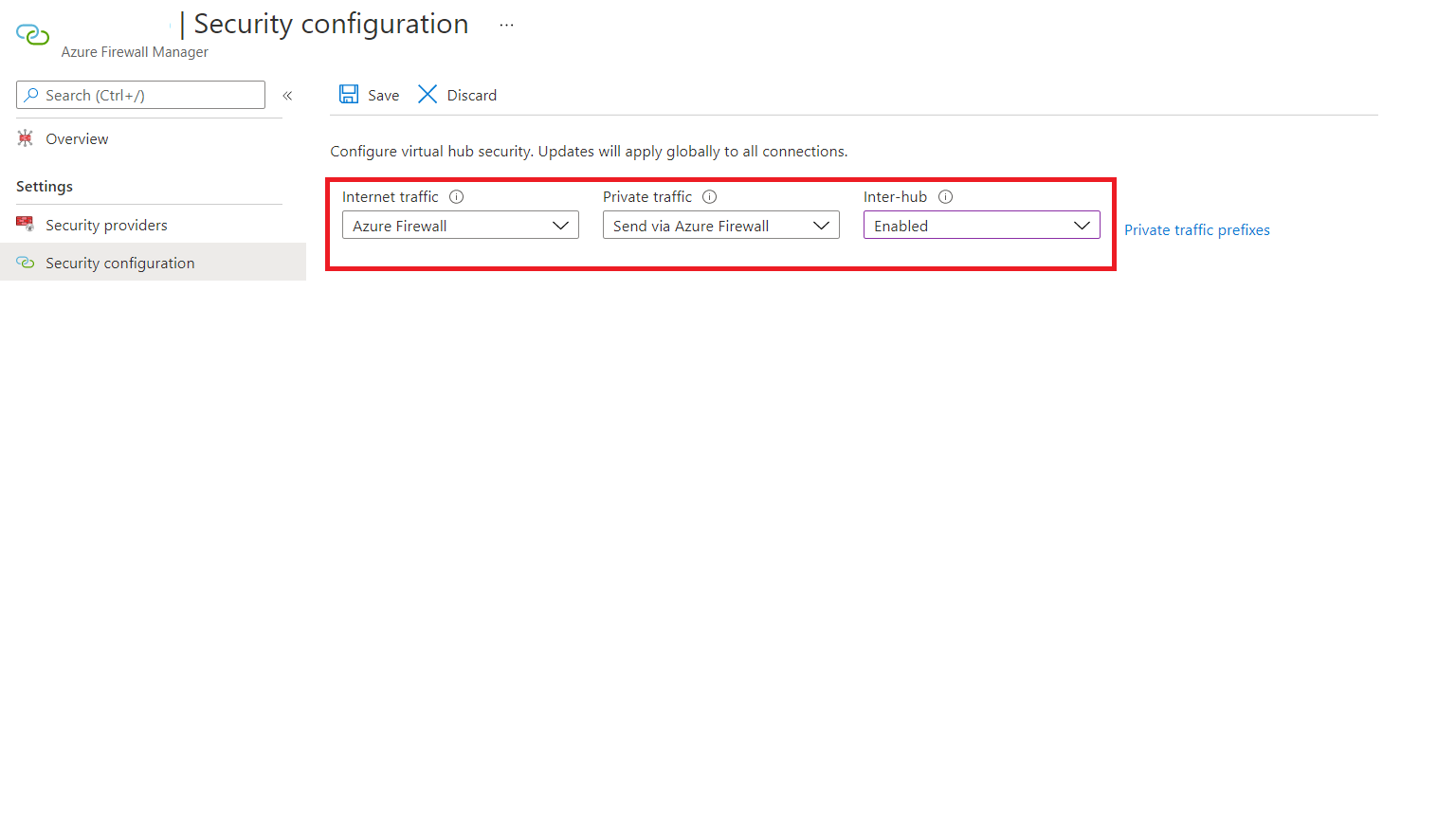

Azure Güvenlik Duvarı Yöneticisi aracılığıyla yönlendirme amacı ve ilkelerini yapılandırın

Aşağıdaki adımlar, Azure Firewall Yöneticisini kullanarak Sanal Hub'ınızda yönlendirme amacı ve yönlendirme politikalarının nasıl yapılandırılacağını açıklamaktadır. Azure Firewall Yöneticisi yalnızca Azure Firewall türündeki bir sonraki yön kaynaklarını destekler.

Yapılandırmak istediğiniz Sanal WAN Hub'ına gidin ve Yönlendirme Politikalarını ayarlayın.

Güvenlik altında, Güvenli Sanal hub ayarları'nı ve ardından Azure Güvenlik Duvarı Yöneticisi'nde bu Güvenli sanal hub için Güvenlik sağlayıcısını ve rota ayarlarını yönet seçeneğini seçin.

Menüden Yönlendirme Politikalarınızı yapılandırmak istediğiniz Hub'ı seçin.

Ayarlar altında Güvenlik yapılandırması seçin

İnternet Trafik Yönlendirme Politikası yapılandırmak istiyorsanız, Azure Güvenlik Duvarı veya ilgili İnternet Güvenliği sağlayıcısını İnternet Trafiği için açılır listeden seçin. Aksi takdirde, Hiçbiri'ni seçin

Özel Trafik Yönlendirme Politikası (şube ve Sanal Ağ trafiği için) oluşturmak istiyorsanız, Özel Trafik için açılır menüden Azure Güvenlik Duvarı seçeneğini seçin. Aksi halde, Azure Güvenlik Duvarını Atla'yı seçin.

Özel Trafik Yönlendirme Politikası yapılandırmak ve şubeler veya sanal ağlar için IANA dışı RFC1918 ön eklerini duyurmak istiyorsanız, Özel Trafik Ön Ekleri seçeneğini tıklayın ve açılan metin kutusuna IANA dışı RFC1918 ön ek aralıklarını belirtin. Seç. Bitti.

Inter-hub'u Etkin olarak seçin. Bu seçeneği etkinleştirmek, Yönlendirme İlkelerinizin bu Sanal WAN Hub'ının Yönlendirme Niyeti'ne uygulanmasını sağlar.

Kaydetseçeneğini seçin.

Diğer Güvenli Sanal WAN hub'ları için Yönlendirme politikalarını yapılandırmak istediğinizde, 2-8 arasındaki adımları tekrarlayın.

Bu noktada test trafiği göndermeye hazırsınız. Güvenlik yapılandırmalarınıza göre trafiği izin vermek veya engellemek için Güvenlik Duvarı Politikalarınızın uygun şekilde yapılandırıldığından emin olun.

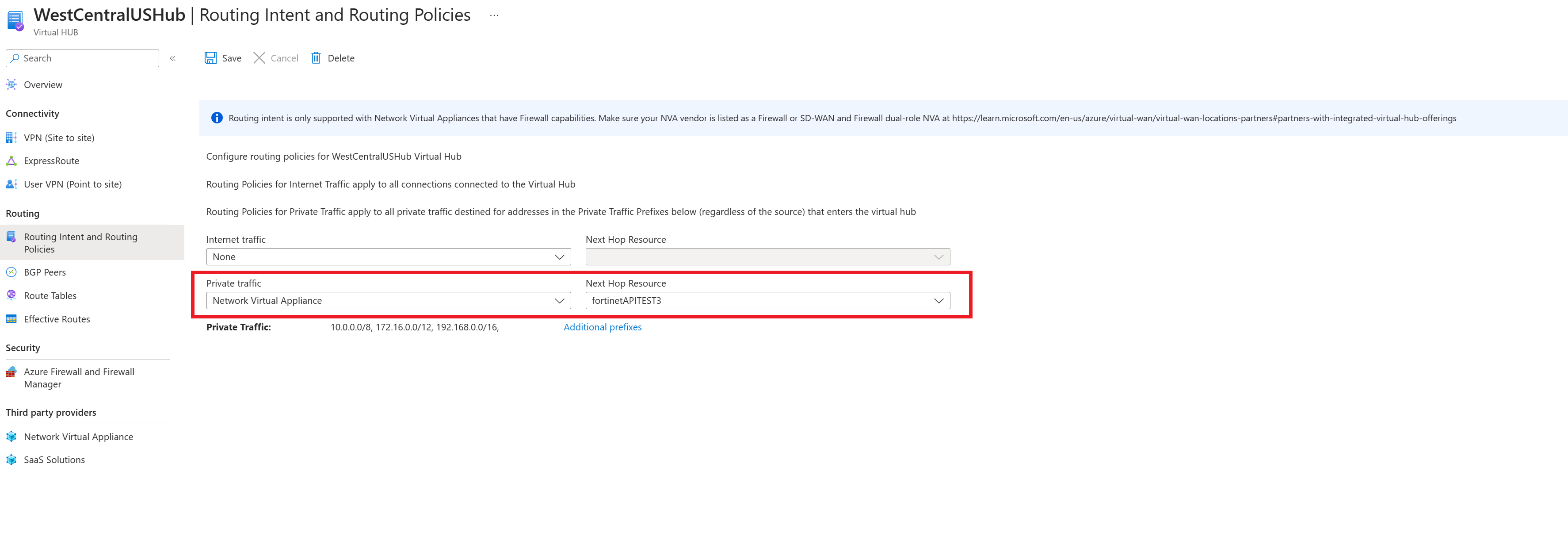

Sanal WAN portalı üzerinden yönlendirme niyetini ve ilkeleri yapılandırın.

Aşağıdaki adımlar, Virtual WAN portalını kullanarak Sanal Merkezinizde yönlendirme niyetlerini ve yönlendirme politikalarını nasıl yapılandıracağınızı açıklar.

3. Adım'da Önkoşullar bölümündeki onay e-postasıyla sağlanan özel portal bağlantısından, yönlendirme politikalarını yapılandırmak istediğiniz Sanal WAN hub'ına gidin.

Yönlendirme altında, Yönlendirme Politikaları seçin.

Eğer Özel Trafik Yönlendirme Politikası'nı (şube ve Sanal Ağ Trafiği için) yapılandırmak istiyorsanız, Özel Trafik altında Azure Güvenlik Duvarı, Ağ Sanal Cihazı veya SaaS çözümleri seçin. Sonraki Bağlantı Kaynağı altında, ilgili sonraki bağlantı kaynağını seçin.

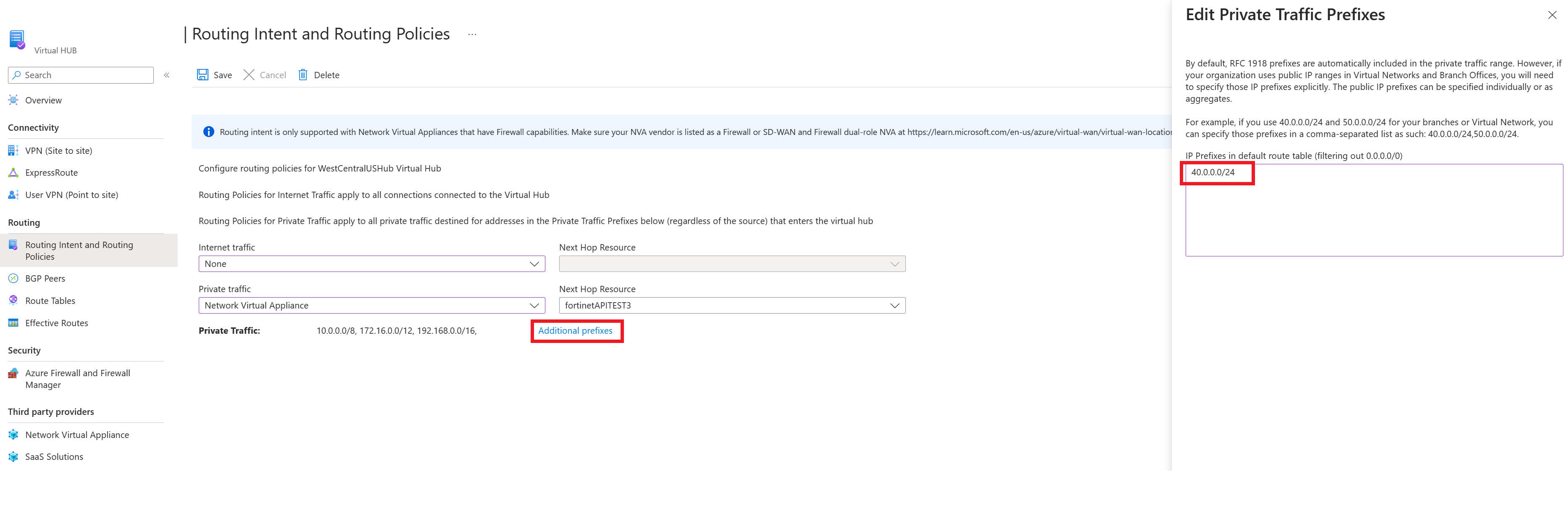

Özel Trafik Yönlendirme Politikasını yapılandırmak ve IANA dışı RFC1918 Ön Eklerini kullanan şubeler veya sanal ağlarınız varsa, Ek Ön Ekler'i seçin ve açılan metin kutusuna IANA dışı RFC1918 ön ek aralıklarını belirtin. Seç. Bitti. Tüm merkezlere doğru yolların ilan edilmesini sağlamak için Özel Yönlendirme Politikaları ile yapılandırılmış tüm Sanal Merkezlerdeki Özel Trafik önek kutusuna aynı öneki eklediğinizden emin olun.

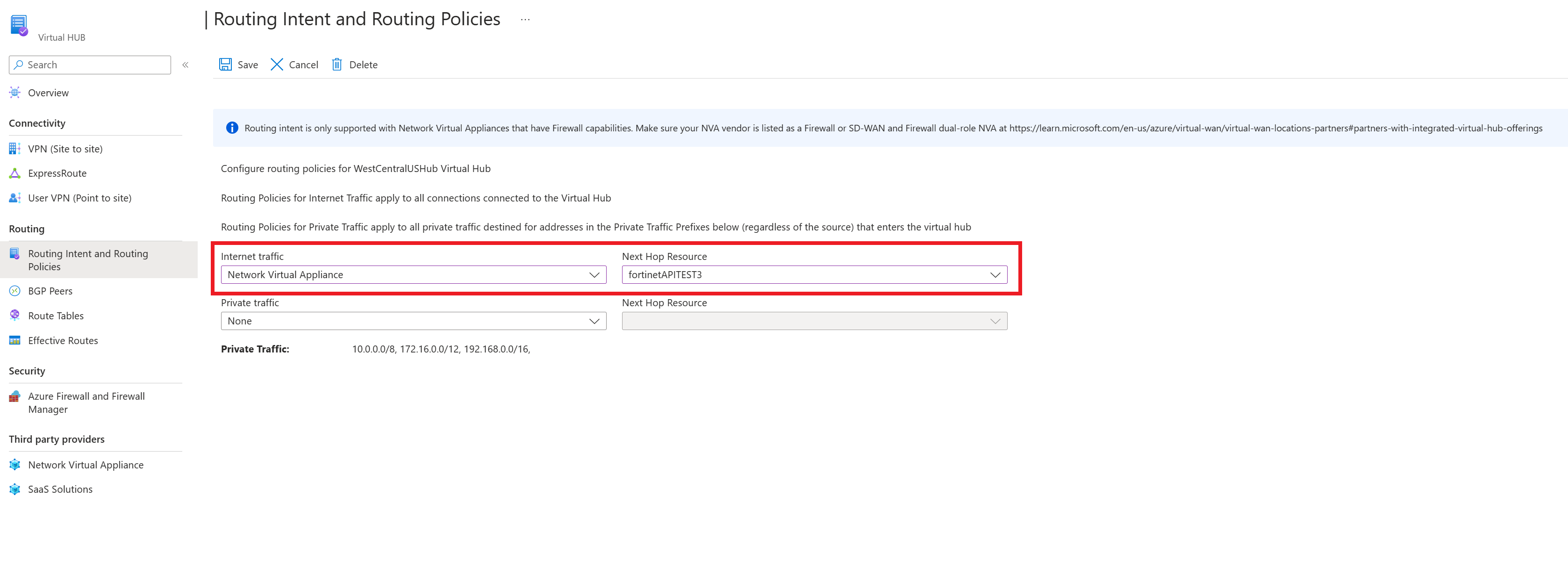

İnternet Trafik Yönlendirme Politikasını yapılandırmak istiyorsanız, Azure Firewall, Ağ Sanal Cihazı veya SaaS çözümü seçeneklerinden birini seçin. Sonraki Bağlantı Kaynağı altında, ilgili sonraki bağlantı kaynağını seçin.

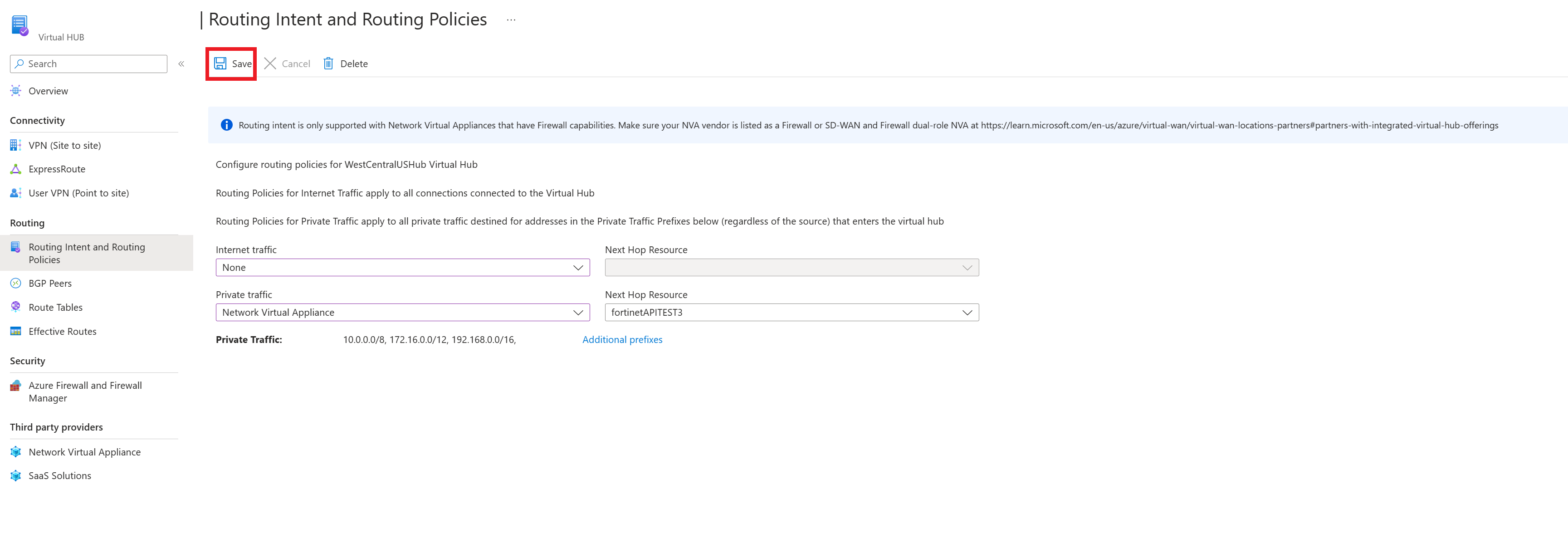

Yönlendirme niyetinizi ve yönlendirme politikaları yapılandırmanızı uygulamak için, Kaydet'e tıklayın.

Routing politikalarını yapılandırmak istediğiniz tüm hub'lar için tekrarlayın.

Bu noktada test trafiği göndermeye hazırsınız. Güvenlik yapılandırmalarınıza göre trafiği izin vermek/engellemek için Güvenlik Duvarı Politikalarınızın uygun şekilde yapılandırıldığından emin olun.

Bicep dosyası kullanarak yönlendirme amacını yapılandırma

Şablon ve adımlar hakkında bilgi için Bicep dosyasına bakın.

Sorun Giderme

Aşağıdaki bölüm, Virtual WAN Hub'unuzda yönlendirme amacı ve politikalar ayarladığınızda sorun gidermenin yaygın yollarını açıklar.

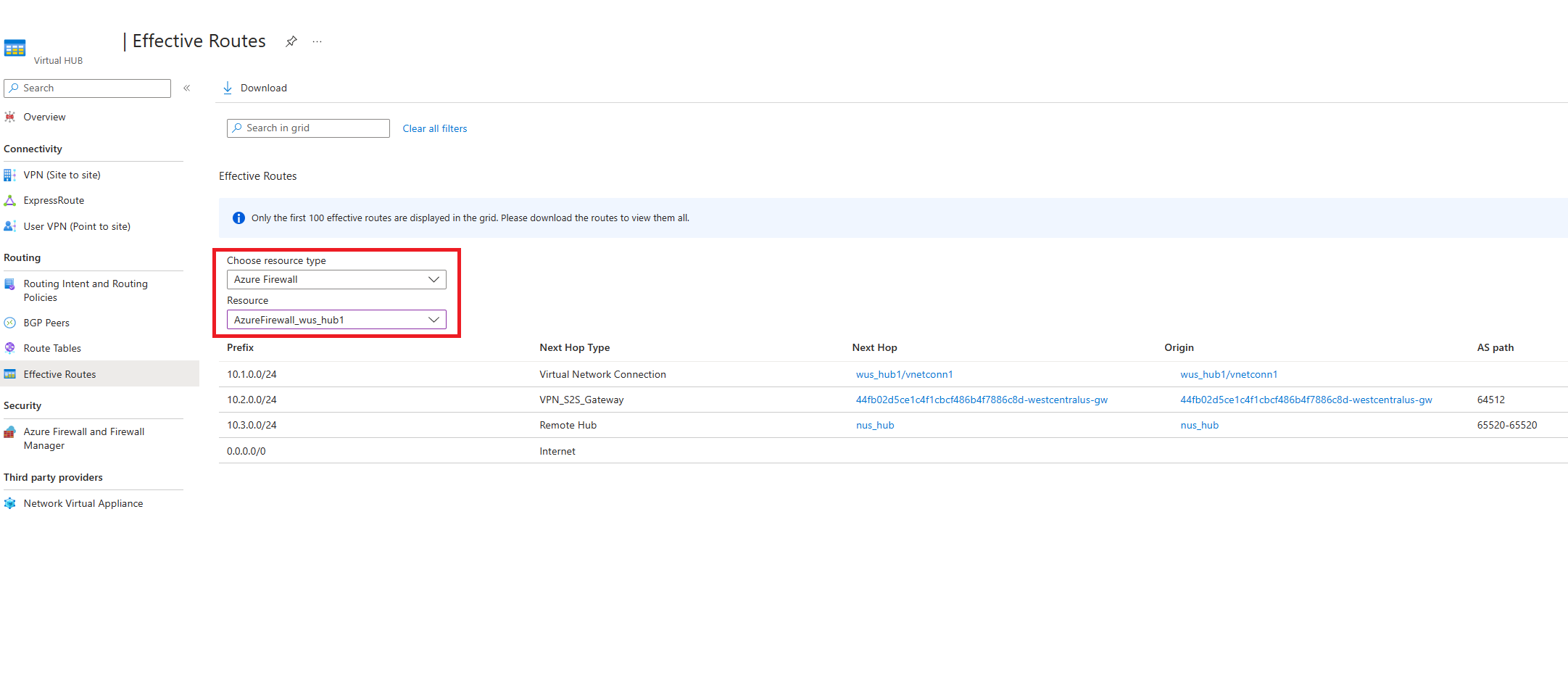

Etkili Rotalar

Uyarı

Sanal WAN yönlendirme niyeti üzerindeki etkili yolların, yalnızca özel yönlendirme politikasında belirtilen sonraki geçiş kaynağı için desteklenmesi sağlanır. Eğer hem özel hem de internet yönlendirme politikalarını kullanıyorsanız, özel yönlendirme politikasında belirlenen bir sonraki atlama noktasındaki etkili yolları kontrol edin ve bu yolları, internet yönlendirme politikasında bir sonraki atlama kaynağındaki Virtual WAN programlarının etkili yollarına göre kontrol edin. Yalnızca internet yönlendirme politikalarını kullanıyorsanız, internet yönlendirme politikası sonraki atlama kaynağında programlanmış olan rotaları görmek için defaultRouteTable'deki etkili rotaları kontrol edin.

Sanal Hub üzerinde özel yönlendirme politikaları yapılandırıldığında, şirket içi ve Sanal Ağlar arasındaki tüm trafik, Sanal Hub içindeki Azure Firewall, Ağ Sanal Aygıtı veya SaaS çözümü tarafından incelenir.

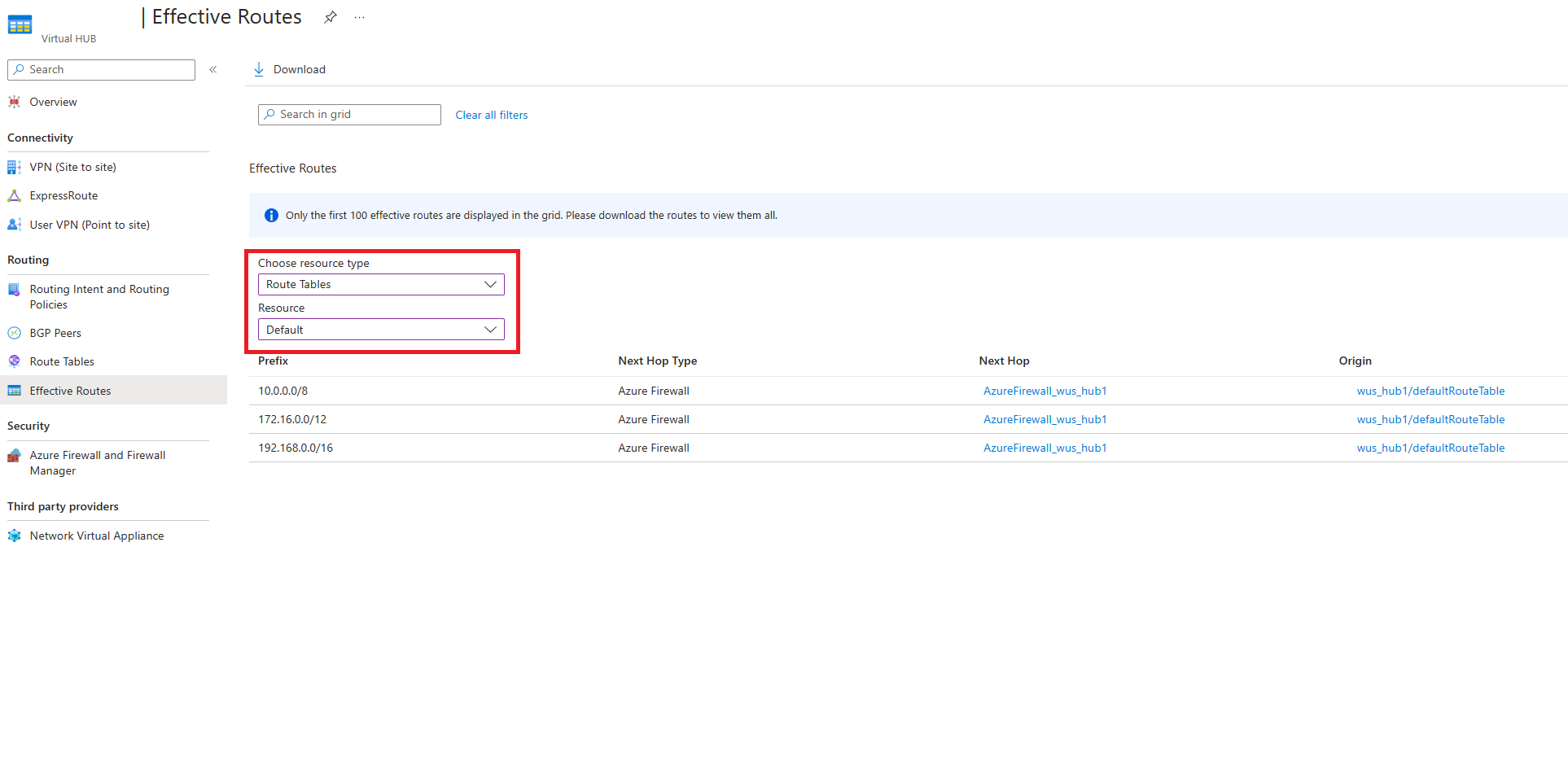

Varsayılan Rotasyon Tablosunun (defaultRouteTable) etkin rotaları, sonraki durak olarak Azure Güvenlik Duvarı veya Ağ Sanal Aygıtı ile birlikte RFC1918 birleştirilmiş ön eklerini (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) gösterir. Bu, Sanal Ağlar ve şubeler arasındaki tüm trafiğin inceleme için hub'daki Azure Güvenlik Duvarı, NVA veya SaaS çözümüne yönlendirildiğini yansıtır.

Güvenlik Duvarı paketi inceledikten sonra (ve Güvenlik Duvarı kural yapılandırmasına göre paket izin verildikten sonra), Sanal WAN paketi nihai hedefine iletir. İncelenen paketleri iletmek için Virtual WAN'in hangi yolları kullandığını görmek için, Güvenlik Duvarı veya Ağ Sanal Cihazının etkili rota tablosunu görüntüleyin.

Firewall etkin rota tablosu, yanlış yapılandırmalar veya belirli şubeler ve sanal ağlarla ilgili sorunlar gibi ağınızdaki sorunları daraltmanıza ve izole etmenize yardımcı olur.

Yapılandırma sorunlarını giderme

Yapılandırma sorunlarını gideriyorsanız, aşağıdakileri göz önünde bulundurun:

- Varsayılan Yönlendirme Tablosunda (defaultRouteTable) veya sonraki adım Sanal Ağ bağlantısıyla gümrük rotalama tabloları veya statik rotalar olmadığından emin olun.

- Dağıtımınız yukarıdaki gereksinimleri karşılamıyorsa Yönlendirme amacını yapılandırma seçeneği Azure portalında gri gösterilir.

- CLI, PowerShell veya REST kullanıyorsanız yönlendirme amacı oluşturma işlemi başarısız olur. Başarısız yönlendirme amacını silin, özel yönlendirme tabloları ve statik yönlendirmeleri kaldırın ve ardından yeniden yaratmayı deneyin.

- Azure Güvenlik Duvarı Yöneticisi'ni kullanıyorsanız defaultRouteTable'daki mevcut yolların private_traffic, internet_traffic veya all_traffic olarak adlandırıldığından emin olun. Yönlendirme amacını yapılandırma seçeneği (hub'lar arası etkinleştirme) yollar farklı adlandırılırsa gri görüntülenir.

- Bir hub üzerinde yönlendirme amacı yapılandırıldıktan sonra, mevcut bağlantılar için yapılan güncellemelerin veya hub'a yapılan yeni bağlantıların, isteğe bağlı ilişkilendirilmiş ve yayılmış yol tablosu alanlarının boş olarak ayarlandığından emin olun. İsteğe bağlı ilişkilendirmeleri ve yaymaları boş olarak ayarlamak, Azure portalı aracılığıyla gerçekleştirilen tüm işlemler için otomatik olarak yapılır.

Veri yolu sorunlarını giderme

Varsayılan olarak, Bilinen Sınırlamalar bölümünü zaten incelediğinizi kabul ederek, veri yolu ve bağlantıyı sorun gidermek için bazı yollar şunlardır:

- Etkili Rotalar ile Sorun Giderme

- Özel Yönlendirme Politikaları yapılandırıldıysa, RFC1918 toplulukları (10.0.0.0/8, 192.168.0.0/16, 172.16.0.0/12) için varsayılanYönlendirmeTablosunun efektif rotalarında bir sonraki atlama Güvenlik Duvarı olan rotaları ve özel trafik kutucuğunda belirtilen ön ekleri görmelisiniz. Tüm Sanal Ağ ve yerleşik ön eklerin, defaultRouteTable içindeki statik yolların alt ağları olduğundan emin olun. Eğer bir yerel ağ veya Sanal Ağ, defaultRouteTable'deki etkin yollar içerisinde bulunmayan bir adres alanı kullanıyorsa, önekini özel trafik kutusuna ekleyin.

- İnternet Trafik Yönlendirme Politikaları yapılandırıldıysa, defaultRouteTable'ın etkin rotaları arasında varsayılan (0.0.0.0/0) rotanın görünüyor olması gerekir.

- Varsayılan Yönlendirme Tablosunun etkin yollarının doğru ön eklerine sahip olduğunu doğruladıktan sonra, Ağ Sanal Cihazı veya Azure Güvenlik Duvarı'nın Etkin Yollarını görüntüleyin. Güvenlik Duvarı üzerindeki etkili yollar, Sanal WAN'ın hangi yolları seçtiğini ve Güvenlik Duvarının paketleri hangi hedeflere iletebileceğini gösterir. Eksik veya yanlış durumda olan önekleri tespit etmek, veri yolu problemlerini daraltmaya ve doğru VPN, ExpressRoute, NVA veya BGP bağlantısını sorun gidermek için işaret etmeye yardımcı olur.

- Senaryo-özel sorun giderme:

- Sanal WAN'ınızda güvenli olmayan bir hub (Azure Güvenlik Duvarı veya NVA olmayan bir hub) varsa, güvenli olmayan hub'a olan bağlantıların, yönlendirme amacıyla yapılandırılmış hub'ların defaultRouteTable'ına yayıldığından emin olun. Propagasyonlar varsayılanYönlendirmeTablosu'na ayarlanmazsa, güvenli hub'a olan bağlantılar güvensiz hub'a paket gönderemez.

- Internet Yönlendirme Politikalarınız yapılandırılmışsa, 0.0.0.0/0 varsayılan rotasını öğrenmesi gereken tüm bağlantılar için 'Varsayılan Rotayı Yay' veya 'İnternet Güvenliğini Etkinleştir' ayarının 'true' olarak ayarlandığından emin olun. Bu ayarın 'false' olarak ayarlandığı bağlantılar, Internet Yönlendirme Politikaları yapılandırılmış olsa bile, 0.0.0.0/0 rotasını öğrenmeyecektir.

- Sanal Hub'a bağlı Sanal Ağlarda dağıtılmış Özel Uç Noktaları kullanıyorsanız, varsayılan olarak kurum içinden Sanal WAN hub'a bağlı Sanal Ağlarda dağıtılmış Özel Uç Noktaları hedefleyen trafik, yönlendirme niyetiyle belirlenen bir sonraki adımı, yani Azure Güvenlik Duvarı, NVA veya SaaS'yi atlar. Ancak, Bu, Asimetrik Yönlendirme ile sonuçlanır (bu da, şirket içi ve Özel Uç Noktalar arasında bağlantı kaybına yol açabilir) çünkü Spoke Sanal Ağlarındaki Özel Uç Noktalar, şirket içi trafiği Güvenlik Duvarına yönlendirir. Özel Uç Noktaların dağıtıldığı alt ağlarda yönlendirme simetrisini sağlamak için Özel uç noktalar için Yönlendirme Tablosu ağ politikalarını etkinleştirin. Özel Trafik metin kutusuna Özel Uç Nokta özel IP adreslerine karşılık gelen /32 rotalarını yapılandırmak, özel yönlendirme politikaları merkezde yapılandırıldığında trafik simetrisini sağlamayacaktır.

- Özel Yönlendirme İlkeleri ile Şifrelenmiş ExpressRoute kullanıyorsanız, Güvenlik Duvarı cihazınızın Sanal WAN Siteden siteye VPN Gateway özel IP tüneli uç noktası ile şirket içi VPN cihazı arasında trafiğe izin verecek şekilde yapılandırılmış bir kuralı olduğundan emin olun. ESP (şifrelenmiş dış) paketleri, Azure Güvenlik Duvarı günlüklerinde kaydedilmelidir. Yönlendirme amacı olan Encrypted ExpressRoute hakkında daha fazla bilgi için Bkz. Encrypted ExpressRoute belgeleri.

- Konuşlandırılan sanal ağlarınızda kullanıcı tanımlı yönlendirme tabloları kullanıyorsanız, yönlendirme tablosunda "Ağ geçidi yönlendirmelerini yay" seçeneğinin "Evet" olarak ayarlandığından emin olun. "Bağlantılı sanal WAN'a bağlı konuşlandırılmış sanal ağlardaki iş yüklerine rotaları duyurabilmesi için sanal WAN üzerinde 'Ağ geçidi rotalarını yay' seçeneği etkinleştirilmelidir." Kullanıcı tanımlı yönlendirme tablosu ayarları hakkında daha fazla bilgi için Sanal Ağ kullanıcı tanımlı yönlendirme belgelerine bakın.

Azure Güvenlik Duvarı yönlendirme sorunlarını giderme

- Azure Güvenlik Duvarı'nın sağlama durumunun succeeded olduğundan emin olun, sonra yönlendirme amacını yapılandırmayı deneyin.

- Eğer dallarınızda/Sanal Ağlarınızda IANA RFC1918 dışı önekler kullanıyorsanız, bu önekleri "Özel Önekler" metin kutusunda belirttiğinizden emin olun. Yapılandırılmış "Private Prefixes", yönlendirme amacıyla yapılandırılmış Virtual WAN içindeki diğer merkezlere otomatik olarak yayılmaz. Bağlantıyı sağlamak için, yönlendirme amacı taşıyan her bir hub'daki "Özel Önekler" metin kutusuna bu önekleri ekleyin.

- Güvenlik Duvarı Yöneticisi'ndeki Özel Trafik Ön Ekleri metin kutusunun bir parçası olarak RFC1918 olmayan adresleri belirttiyseniz, güvenlik duvarınızda SNAT ilkelerini RFC1918 olmayan özel trafik için SNAT'yi devre dışı bırakmak üzere yapılandırmanız gerekebilir. Daha fazla bilgi için Azure Firewall SNAT aralıkları bölümüne bakın.

- Azure Firewall günlüklerini yapılandırın ve görüntüleyin, ağ trafiğinizi analiz etmeye ve sorun gidermeye yardımcı olmak için. Azure Güvenlik Duvarı için izleme nasıl ayarlanacağı hakkında daha fazla bilgi için Azure Güvenlik Duvarı tanılama bölümüne bakın. Farklı güvenlik duvarı günlüklerine genel bakış için bkz. Azure Güvenlik Duvarı günlükleri ve ölçümleri.

- Daha fazla bilgi için Azure Güvenlik Duvarı Belgeleri'ni inceleyin.

Ağ Sanal Aygıtlarını Sorun Giderme

- Ağ Sanal Aygıtının hazırlama durumunun başarılı olduğundan emin olun, ardından yönlendirme amacını yapılandırmayı deneyin.

- Bağlı on-premises veya Sanal Ağlarınızda IANA RFC1918 olmayan önekler kullanıyorsanız, bu önekleri "Özel Önekler" metin kutusunda belirttiğinizden emin olun. Yapılandırılmış "Private Prefixes", yönlendirme amacıyla yapılandırılmış Virtual WAN içindeki diğer merkezlere otomatik olarak yayılmaz. Bağlantıyı sağlamak için, yönlendirme amacı taşıyan her bir hub'daki "Özel Önekler" metin kutusuna bu önekleri ekleyin.

- Özel Trafik Ön Ekleri metin kutusunun parçası olarak RFC1918 olmayan adresler belirttiyseniz, RFC1918 olmayan belirli özel trafik için SNAT'yi devre dışı bırakmak üzere NVA'nızda SNAT ilkelerini yapılandırmanız gerekebilir.

- NVA Güvenlik Duvarı kayıtlarını kontrol ederek trafiğin Güvenlik Duvarı kurallarınız tarafından engellenip engellenmediğini kontrol edin.

- Daha fazla destek ve rehberlik için NVA sağlayıcınıza başvurun.

Hizmet olarak sunulan yazılım sorun giderme

- SaaS çözümünün sağlama durumunun "başarılı" olduğundan emin olun ve yönlendirme amacını yapılandırmaya çalışmadan önce kontrol edin.

- Daha fazla sorun giderme ipuçları için Sanal WAN dokümantasyonunda sorun giderme bölümüne veya Palo Alto Networks Bulut NGFW dokümantasyonuna bakın.

Sonraki adımlar

Daha fazla sanal hub yönlendirme bilgisi için Sanal hub yönlendirme hakkında bölümüne bakın. Daha fazla bilgi için, Virtual WAN SSS'ye bakın.