Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede Azure Güvenlik Duvarı SKU'nuzu Standart ve Premium arasında nasıl değiştirdiğiniz gösterilmektedir. Gelişmiş güvenlik özelliklerinden yararlanmak için Standart'tan Premium'a yükseltebilir veya bu özellikler artık gerekli olmadığında Premium'dan Standart'a düşürebilirsiniz. Azure Güvenlik Duvarı Premium, IDPS, TLS incelemesi ve URL filtreleme gibi gelişmiş tehdit koruma özellikleri sağlar.

Güvenlik duvarı SKU'nuzu iki yöntemden birini kullanarak değiştirebilirsiniz:

- Kolay SKU değiştirme yöntemi (önerilir): Azure portalı, PowerShell veya Terraform kullanarak sıfır kapalı kalma süresi yükseltme veya düşürme

- El ile geçiş yöntemi: Karmaşık senaryolar veya kolay SKU değişikliği kullanılamadığında adım adım geçiş

Azure Güvenlik Duvarı Premium özellikleri hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı Premium özellikleri.

Önkoşullar

Başlamadan önce aşağıdakilere sahip olduğunuzdan emin olun:

- Mevcut Azure Güvenlik Duvarı dağıtımına sahip bir Azure aboneliği

- Güvenlik duvarı kaynaklarını değiştirmek için uygun izinler (Ağ Katkıda Bulunanı rolü veya üzeri)

- Azure PowerShell modülü sürüm 6.5.0 veya üzeri (PowerShell yöntemleri için)

- Planlı bakım penceresi (el ile geçiş yöntemi için)

Önemli

Bu makale yalnızca Azure Güvenlik Duvarı Standart ve Premium SKU'ları için geçerlidir. Azure Güvenlik Duvarı Temel SKU'su SKU değişikliklerini desteklemez ve Premium'a yükseltme öncesinde önce Standart SKU'ya geçirilmelidir. Zamanlanmış bakım zamanlarında her zaman SKU değişiklik işlemleri gerçekleştirin ve önce işlemi üretim dışı bir ortamda iyice test edin.

Kolay SKU değiştirme yöntemi (önerilir)

Azure Güvenlik Duvarı SKU'nuzu sıfır kapalı kalma süresiyle değiştirmenin en kolay yolu , SKU'yu Değiştir özelliğini kullanmaktır. Bu yöntem hem Standart'tan Premium'a yükseltmeyi hem de Premium'dan Standart'a düşürmeyi destekler.

Kolay SKU değişikliği ne zaman kullanılır?

Aşağıdaki durumlarda kolay SKU değiştirme yöntemini kullanın:

- Güvenlik duvarı ilkesine sahip bir Azure Güvenlik Duvarınız var (Klasik kurallar değil)

- Güvenlik duvarınız desteklenen bir bölgeye dağıtıldı

- Kapalı kalma süresini en aza indirmek istiyorsunuz (bu yöntemle sıfır kapalı kalma süresi)

- Karmaşık özel yapılandırmaları olmayan standart bir dağıtımınız var

- Eski sürüme düşürmek için: Premium ilkeniz Standart ile uyumlu olmayan Premium'a özel özellikler kullanmıyor

SKU değişiklikleri için ilkeyle ilgili dikkat edilmesi gerekenler

Premium'a yükseltme

Yükseltme işlemi sırasında güvenlik duvarı ilkenizin nasıl işleneceğini seçin:

- Mevcut Premium ilkesi: Yükseltilen güvenlik duvarına eklemek için önceden var olan bir Premium ilkesi seçin

- Mevcut Standart ilke: Geçerli Standart ilkenizi kullanın. Sistem, otomatik olarak çoğaltır ve Premium politika olarak yükseltir

- Yeni Premium ilkesi oluşturma: Sistemin geçerli yapılandırmanıza göre yeni bir Premium ilkesi oluşturmasına izin verin

Standart sürüme düşürme

Premium'dan Standart'a düşürme sırasında aşağıdaki ilke gereksinimlerini göz önünde bulundurun:

Önemli

Standart SKU'ya düşürmeden önce premium özel özellikler kaldırılmalıdır veya devre dışı bırakılmalıdır.

Eski sürüme düşürmeden önce ele alınması gereken premium özellikler:

- TLS incelemesi: TLS inceleme kurallarını devre dışı bırakma ve ilişkili sertifikaları kaldırma

- IDPS (İzinsiz Giriş Algılama ve Önleme): IDPS modunu Uyarı ve Reddetme modundan Yalnızca Uyarı veya Kapalı olarak değiştirme

- URL filtreleme: Mümkün olduğunda URL filtreleme kurallarını FQDN filtrelemesiyle değiştirin

- Web kategorileri: Web kategorisi kurallarını kaldırma veya belirli FQDN kurallarıyla değiştirme

Politika işleme seçenekleri:

- Mevcut Standart ilkesini kullan: Premium özellikler içermeyen önceden var olan bir Standart ilkesi seçin

- Yeni Standart ilkesi oluşturma: Sistem, Premium'a özgü özellikleri otomatik olarak kaldırarak yeni bir Standart ilkesi oluşturabilir

- Geçerli ilkeyi değiştirme: Premium özelliklerini eski sürüme düşürmeden önce geçerli ilkenizden el ile kaldırma

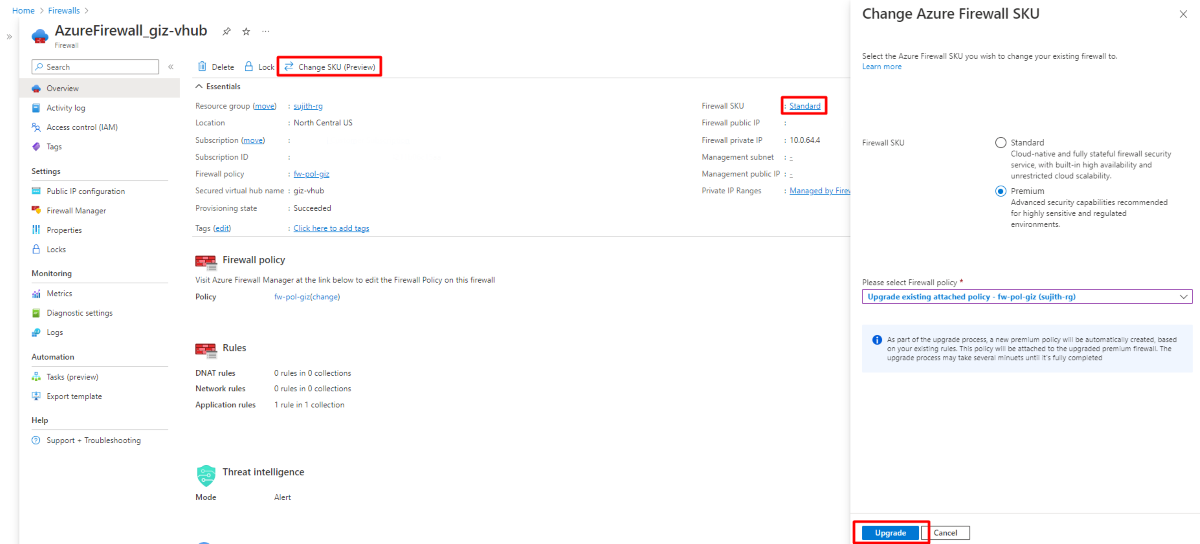

Azure portalını kullanarak SKU'yu değiştirme

Azure portalını kullanarak güvenlik duvarı SKU'nuzu değiştirmek için:

Premium'a yükseltme

- Azure portalınaoturum açın.

- Azure Güvenlik Duvarı kaynağınıza gidin.

- Genel Bakış sayfasında SKU'yu Değiştir'i seçin.

- SKU değişikliği iletişim kutusunda, hedef SKU olarak Premium'ı seçin.

- İlke seçeneğinizi belirtin:

- Mevcut bir Premium ilkeyi seçin veya

- Sistemin geçerli Standart ilkenizi Premium'a yükseltmesine izin ver

- Yükseltmeye başlamak için Kaydet'i seçin.

Standart sürüme düşürme

- Azure portalınaoturum açın.

- Azure Güvenlik Duvarı Premium kaynağınıza gidin.

- Sürüm düşürmeden önce: Güvenlik duvarı ilkenizin Premium'a özel özellikler (TLS incelemesi, IDPS Uyarısı ve Reddetme modu, URL filtreleme, web kategorileri) içermediğinden emin olun.

- Genel Bakış sayfasında SKU'yu Değiştir'i seçin.

- SKU değişikliği iletişim kutusunda hedef SKU olarak Standart'ı seçin.

- İlke seçeneğinizi belirtin:

- Mevcut bir Standart ilkeyi seçin veya

- Sistemin yeni bir Standart ilkesi oluşturmasına izin ver (Premium özellikler otomatik olarak kaldırılır)

- Kaydet'i seçerek düşürmeyi başlatın.

SKU değişiklik işlemi genellikle kesinti olmadan birkaç dakika içinde tamamlanır.

PowerShell ve Terraform SKU değişikliği

SKU değişikliklerini şunları kullanarak da gerçekleştirebilirsiniz:

-

PowerShell: Özelliğini "Premium" veya "Standart" olarak değiştirin

sku_tier -

Terraform: Yapılandırmanızdaki özniteliği istenen SKU'ya güncelleştirin

sku_tier

Sınırlamalar

Kolay SKU değiştirme yöntemi aşağıdaki sınırlamalara sahiptir:

Genel sınırlamalar:

- Azure Güvenlik Duvarı Temel SKU'su desteklenmiyor - Temel SKU kullanıcılarının önce Standart'a geçiş yapması gerekir

- Belirli karmaşık yapılandırmalara sahip güvenlik duvarları için kullanılamaz

- Bazı bölgelerde sınırlı kullanılabilirlik

- Mevcut güvenlik duvarı ilkesini gerektirir (Klasik kurallar için kullanılamaz)

Eski sürüme özgü sınırlamalar:

- Premium özellikler (TLS incelemesi, IDPS Uyarısı ve Reddetme modu, URL filtreleme, web kategorileri) sürüm düşürmeden önce kaldırılmalıdır

- Premium ilkeniz uyumsuz özellikler içeriyorsa, ilkeyi değiştirmeniz veya yeni bir Standart ilke oluşturmanız gerekir

- Bazı kural yapılandırmalarında, sürüm düşürmeden sonra el ile ayarlama gerekebilir

Senaryonuz için kolay SKU değiştirme yöntemi kullanılamıyorsa, sonraki bölümde açıklanan el ile geçiş yöntemini kullanın.

El ile geçiş yöntemi

Kolay yükseltme yöntemi kullanılamıyorsa veya dağıtımınız için uygun değilse, el ile geçiş yöntemini kullanabilirsiniz. Bu yaklaşım daha fazla kontrol sağlar ancak kesinti süresi gerektirir.

El ile geçiş ne zaman kullanılır?

Aşağıdaki durumlarda el ile geçişi kullanın:

- Senaryonuz/durumunuz için hızlı güncelleme kullanılamıyor

- Geçiş gerektiren Klasik güvenlik duvarı kurallarınız var

- Karmaşık özel yapılandırmalarınız var

- Geçiş işlemi üzerinde tam denetime sahip olmanız gerekir

- Güvenlik duvarınız Güneydoğu Asya'da Erişilebilirlik Alanları ile dağıtıldı

Performansla ilgili dikkat edilmesi gerekenler

Standart SKU'dan geçiş yaparken performans dikkate alınır. IDPS ve TLS denetimi yoğun işlem gerektiren işlemlerdir. Premium SKU, Standart SKU ile karşılaştırılabilir daha yüksek aktarım hızına ölçeklendirilen daha güçlü bir VM SKU'su kullanır. Azure Güvenlik Duvarı Performansı hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı Performansı.

Microsoft, güvenlik duvarı hizmeti performansının beklentilerinizi karşıladığından emin olmak için müşterilerin Azure dağıtımlarında tam ölçekli test gerçekleştirmelerini önerir.

Kapalı kalma süresiyle ilgili dikkat edilmesi gerekenler

Manuel geçiş yöntemini kullanırken durdurma/başlatma işlemi esnasında yaşanabilecek (genellikle 20-30 dakika süren) kesintiler nedeniyle bir bakım penceresi planlayın.

Geçiş adımlarına genel bakış

Başarılı bir el ile geçiş için aşağıdaki genel adımlar gereklidir:

- Mevcut Standart ilkenize veya klasik kurallarınıza göre yeni Premium ilke oluşturma

- Durdurma/başlatma kullanarak Azure Güvenlik Duvarı'nı Standart'tan Premium'a geçirme

- Premium ilkesini Premium Güvenlik Duvarınıza ekleme

1. Adım: Klasik kuralları Standart ilkeye geçirme

Klasik güvenlik duvarı kurallarınız varsa, önce Azure portalını kullanarak bunları bir Standart ilkesine geçirin:

- Azure portalından standart güvenlik duvarınızı seçin.

- Genel Bakış sayfasında Güvenlik duvarı ilkesine geçir'i seçin.

- Güvenlik duvarı ilkesine geçiş sayfasında Gözden geçir ve oluştur'u seçin.

- Oluştur'i seçin.

Dağıtımın tamamlanması birkaç dakika sürer.

Azure PowerShell kullanarak mevcut Klasik kuralları da geçirebilirsiniz. Daha fazla bilgi için bkz . PowerShell kullanarak Azure Güvenlik Duvarı yapılandırmalarını Azure Güvenlik Duvarı ilkesine geçirme.

2. Adım: PowerShell kullanarak Premium ilkesi oluşturma

Mevcut Bir Standart ilkeden yeni bir Premium ilkesi oluşturmak için aşağıdaki PowerShell betiğini kullanın:

Önemli

Betik, Tehdit Bilgileri ve SNAT özel aralıkları ayarlarını geçirmez. Devam etmeden önce bu ayarları not almanız ve daha sonra elle aktarmanız gerekir.

<#

.SYNOPSIS

Given an Azure firewall policy id the script will transform it to a Premium Azure firewall policy.

The script will first pull the policy, transform/add various parameters and then upload a new premium policy.

The created policy will be named <previous_policy_name>_premium if no new name provided else new policy will be named as the parameter passed.

.Example

Transform-Policy -PolicyId /subscriptions/XXXXX-XXXXXX-XXXXX/resourceGroups/some-resource-group/providers/Microsoft.Network/firewallPolicies/policy-name -NewPolicyName <optional param for the new policy name>

#>

param (

#Resource id of the azure firewall policy.

[Parameter(Mandatory=$true)]

[string]

$PolicyId,

#new filewallpolicy name, if not specified will be the previous name with the '_premium' suffix

[Parameter(Mandatory=$false)]

[string]

$NewPolicyName = ""

)

$ErrorActionPreference = "Stop"

$script:PolicyId = $PolicyId

$script:PolicyName = $NewPolicyName

function ValidatePolicy {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Object]

$Policy

)

Write-Host "Validating resource is as expected"

if ($null -eq $Policy) {

Write-Error "Received null policy"

exit(1)

}

if ($Policy.GetType().Name -ne "PSAzureFirewallPolicy") {

Write-Error "Resource must be of type Microsoft.Network/firewallPolicies"

exit(1)

}

if ($Policy.Sku.Tier -eq "Premium") {

Write-Host "Policy is already premium" -ForegroundColor Green

exit(1)

}

}

function GetPolicyNewName {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Microsoft.Azure.Commands.Network.Models.PSAzureFirewallPolicy]

$Policy

)

if (-not [string]::IsNullOrEmpty($script:PolicyName)) {

return $script:PolicyName

}

return $Policy.Name + "_premium"

}

function TransformPolicyToPremium {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[Microsoft.Azure.Commands.Network.Models.PSAzureFirewallPolicy]

$Policy

)

$NewPolicyParameters = @{

Name = (GetPolicyNewName -Policy $Policy)

ResourceGroupName = $Policy.ResourceGroupName

Location = $Policy.Location

BasePolicy = $Policy.BasePolicy.Id

ThreatIntelMode = $Policy.ThreatIntelMode

ThreatIntelWhitelist = $Policy.ThreatIntelWhitelist

PrivateRange = $Policy.PrivateRange

DnsSetting = $Policy.DnsSettings

SqlSetting = $Policy.SqlSetting

ExplicitProxy = $Policy.ExplicitProxy

DefaultProfile = $Policy.DefaultProfile

Tag = $Policy.Tag

SkuTier = "Premium"

}

Write-Host "Creating new policy"

$premiumPolicy = New-AzFirewallPolicy @NewPolicyParameters

Write-Host "Populating rules in new policy"

foreach ($ruleCollectionGroup in $Policy.RuleCollectionGroups) {

$ruleResource = Get-AzResource -ResourceId $ruleCollectionGroup.Id

$ruleToTransform = Get-AzFirewallPolicyRuleCollectionGroup -AzureFirewallPolicy $Policy -Name $ruleResource.Name

$ruleCollectionGroup = @{

FirewallPolicyObject = $premiumPolicy

Priority = $ruleToTransform.Properties.Priority

Name = $ruleToTransform.Name

}

if ($ruleToTransform.Properties.RuleCollection.Count) {

$ruleCollectionGroup["RuleCollection"] = $ruleToTransform.Properties.RuleCollection

}

Set-AzFirewallPolicyRuleCollectionGroup @ruleCollectionGroup

}

}

function ValidateAzNetworkModuleExists {

Write-Host "Validating needed module exists"

$networkModule = Get-InstalledModule -Name "Az.Network" -MinimumVersion 4.5 -ErrorAction SilentlyContinue

if ($null -eq $networkModule) {

Write-Host "Please install Az.Network module version 4.5.0 or higher, see instructions: https://github.com/Azure/azure-powershell#installation"

exit(1)

}

$resourceModule = Get-InstalledModule -Name "Az.Resources" -MinimumVersion 4.2 -ErrorAction SilentlyContinue

if ($null -eq $resourceModule) {

Write-Host "Please install Az.Resources module version 4.2.0 or higher, see instructions: https://github.com/Azure/azure-powershell#installation"

exit(1)

}

Import-Module Az.Network -MinimumVersion 4.5.0

Import-Module Az.Resources -MinimumVersion 4.2.0

}

ValidateAzNetworkModuleExists

$policy = Get-AzFirewallPolicy -ResourceId $script:PolicyId

ValidatePolicy -Policy $policy

TransformPolicyToPremium -Policy $policy

Kullanım örneği:

Transform-Policy -PolicyId /subscriptions/XXXXX-XXXXXX-XXXXX/resourceGroups/some-resource-group/providers/Microsoft.Network/firewallPolicies/policy-name

3. Adım: Durdurma/başlatma kullanarak Azure Güvenlik Duvarı'nı geçirme

Güvenlik duvarı ilkesiyle Azure Güvenlik Duvarı Standart SKU'su kullanıyorsanız, Güvenlik Duvarı SKU'nuzu Premium'a geçirmek için Ayırma/Serbest Bırakma yöntemini kullanabilirsiniz. Bu geçiş yaklaşımı hem sanal ağ Hub'larında hem de Güvenli Hub Güvenlik Duvarlarında desteklenir.

Uyarı

En düşük Azure PowerShell sürüm gereksinimi 6.5.0'dır. Daha fazla bilgi için bkz. Az 6.5.0.

Sanal ağ Hub Güvenlik Duvarı'nı taşıma

Standart Güvenlik Duvarı'nı serbest bırakma:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Deallocate()

Set-AzFirewall -AzureFirewall $azfw

Güvenlik Duvarı Premium’u tahsis etme (tek genel IP adresi):

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "<resource-group-name>" -Name "<Virtual-Network-Name>"

$publicip = Get-AzPublicIpAddress -Name "<Firewall-PublicIP-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Allocate($vnet,$publicip)

Set-AzFirewall -AzureFirewall $azfw

Güvenlik Duvarı Premium (birden çok genel IP adresi) tahsis etme:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "RG Name" -Name "VNet Name"

$publicip1 = Get-AzPublicIpAddress -Name "Public IP1 Name" -ResourceGroupName "RG Name"

$publicip2 = Get-AzPublicIpAddress -Name "Public IP2 Name" -ResourceGroupName "RG Name"

$azfw.Allocate($vnet,@($publicip1,$publicip2))

Set-AzFirewall -AzureFirewall $azfw

Zorlamalı Tünel Modunda Premium Güvenlik Duvarı Ayırma:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Sku.Tier="Premium"

$vnet = Get-AzVirtualNetwork -ResourceGroupName "<resource-group-name>" -Name "<Virtual-Network-Name>"

$publicip = Get-AzPublicIpAddress -Name "<Firewall-PublicIP-name>" -ResourceGroupName "<resource-group-name>"

$mgmtPip = Get-AzPublicIpAddress -ResourceGroupName "<resource-group-name>"-Name "<Management-PublicIP-name>"

$azfw.Allocate($vnet,$publicip,$mgmtPip)

Set-AzFirewall -AzureFirewall $azfw

Güvenli Hub Güvenlik Duvarını Taşıma

Standart Güvenlik Duvarı'nı serbest bırakma:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$azfw.Deallocate()

Set-AzFirewall -AzureFirewall $azfw

Güvenlik Duvarı Premium'u Ayırın:

$azfw = Get-AzFirewall -Name "<firewall-name>" -ResourceGroupName "<resource-group-name>"

$hub = get-azvirtualhub -ResourceGroupName "<resource-group-name>" -name "<vWANhub-name>"

$azfw.Sku.Tier="Premium"

$azfw.Allocate($hub.id)

Set-AzFirewall -AzureFirewall $azfw

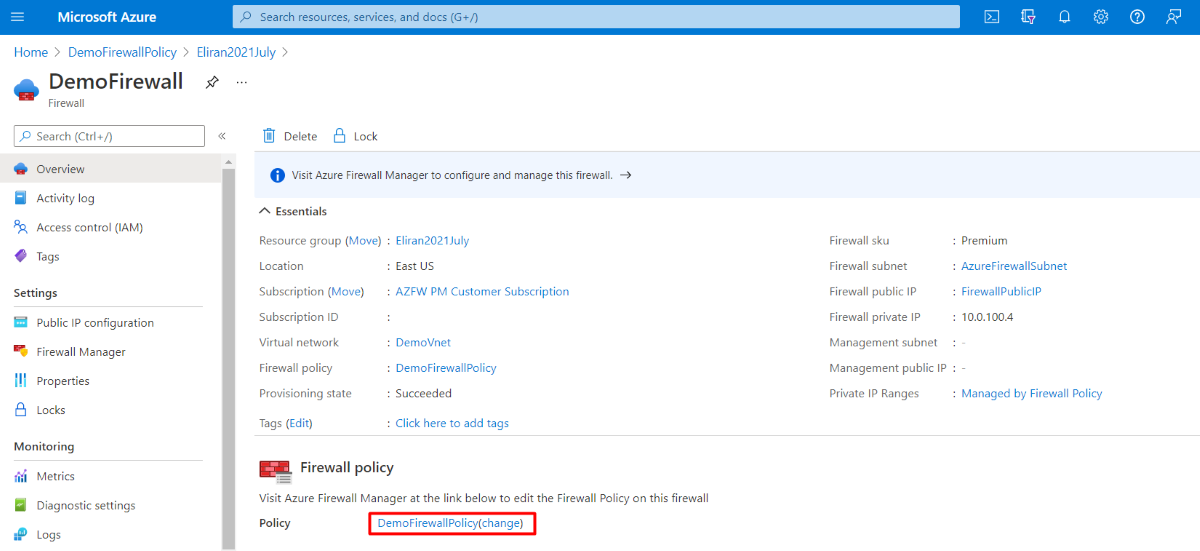

4. Adım: Premium ilkesi ekleme

Güvenlik duvarını Premium'a yükselttikten sonra Azure portalını kullanarak Premium ilkesini ekleyin:

- Azure portalında Premium güvenlik duvarınıza gidin.

- Genel Bakış sayfasında Güvenlik duvarı ilkesi'ni seçin.

- Yeni oluşturduğunuz Premium ilkenizi seçin.

- Kaydetseçeneğini seçin.

Terraform geçişi

Azure Güvenlik Duvarı'nı dağıtmak için Terraform kullanıyorsanız Terraform kullanarak Azure Güvenlik Duvarı Premium'a geçiş yapabilirsiniz. Daha fazla bilgi için bkz . Terraform kullanarak Azure Güvenlik Duvarı Standard'ı Premium'a geçirme.

SKU değişiklik sorunlarını giderme

Yaygın sorunlar ve çözümler

- Kolay SKU değişikliği kullanılamıyor: Bu makalede açıklanan el ile geçiş yöntemini kullanın

- İlke geçiş hataları: Doğru PowerShell modülü sürümlerinin yüklü olduğundan emin olun

- Beklenenden uzun kapalı kalma süresi: Ağ bağlantısını ve kaynak kullanılabilirliğini denetleme

- Yükseltmeden sonra performans sorunları: Performansla ilgili önemli noktaları gözden geçirin ve kapsamlı testler yapın

- Premium özellikler tarafından engellenen eski sürüme düşürme: Eski sürüme düşürmeyi denemeden önce Premium'a özel özellikleri kaldırma veya devre dışı bırakma

Eski sürüme düşürme sorunlarını giderme

Premium'dan Standart sürüme düşüremiyorsanız:

Premium özellikleri denetleme: Güvenlik duvarı ilkenizin şunları içermediğini doğrulayın:

- TLS inceleme kuralları

- Uyarı ve Reddetme modunda IDPS

- URL filtreleme kuralları

- Web kategorisi kuralları

Politika değişikliği seçenekleri:

- Premium özellikleri olmayan yeni bir Standart ilke oluşturma

- Premium özellikleri kaldırmak için mevcut ilkenizi değiştirme

- Uyumsuz kuralları belirlemek ve kaldırmak için Azure PowerShell kullanma

Doğrulama adımları:

# Check current firewall policy for Premium features $policy = Get-AzFirewallPolicy -ResourceGroupName "myResourceGroup" -Name "myPolicy" # Review policy settings for Premium features $policy.ThreatIntelMode $policy.IntrusionDetection $policy.TransportSecurity

Bilinen sınırlamalar

- Güneydoğu Asya'da dağıtılan Standart güvenlik duvarının Kullanılabilirlik Alanları ile yükseltilmesi şu anda el ile geçiş için desteklenmemaktadır

- Kolay SKU değişikliği Temel SKU güvenlik duvarlarını desteklemez - Temel SKU'su olan kullanıcıların Premium'a yükseltmeden önce Standart SKU'ya geçmeleri gerekir

- Bazı özel yapılandırmalar el ile geçiş yaklaşımı gerektirebilir

- Etkin Premium özellikleriyle sürüm düşürme işlemi, bu özellikler kaldırılana kadar başarısız oluyor