Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure Güvenlik Duvarı, Azure Sanal Ağ kaynaklarınızı koruyan yönetilen, bulut tabanlı bir güvenlik hizmetidir. Her biri farklı kullanım örnekleri ve güvenlik gereksinimleri için tasarlanmış üç SKU sunar: Temel, Standart ve Premium.

Bu makale, özellikleri anlamanıza ve ihtiyaçlarınıza uygun sürümü seçmenize yardımcı olmak için SKU tarafından düzenlenen tüm Azure Güvenlik Duvarı özelliklerine kapsamlı bir genel bakış sağlar.

Özellik karşılaştırma tablosu

Aşağıdaki tabloda tüm Azure Güvenlik Duvarı SKU'larında özellikler karşılaştırlanmaktadır:

| Kategori | Özellik | Temel | Standart | Premium |

|---|---|---|---|---|

| Temel güvenlik duvarı özellikleri | Durumlu güvenlik duvarı (5'li kural) | ✓ | ✓ | ✓ |

| Ağ adresi çevirisi (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Yerleşik yüksek kullanılabilirlik | ✓ | ✓ | ✓ | |

| Erişilebilirlik bölgeleri | ✓ | ✓ | ✓ | |

| Filtreleme ve inceleme | HTTPS/SQL için uygulama düzeyi FQDN filtrelemesi (SNI tabanlı) | ✓ | ✓ | ✓ |

| Ağ düzeyinde FQDN filtreleme – tüm bağlantı noktaları ve protokoller | ✓ | ✓ | ||

| Ağ trafiği filtreleme kuralları | ✓ | ✓ | ✓ | |

| Web içeriği filtreleme (web kategorileri) | ✓ | ✓ | ||

| URL filtreleme (tam yol - SSL sonlandırma işlemi dahil) | ✓ | |||

| Giden TLS sonlandırma (TLS iletme ara sunucusu) | ✓ | |||

| Gelen TLS sonlandırma (TLS ters proxy) | Azure Application Gateway'i kullanma | |||

| Tehdit koruması | Tehdit bilgileri tabanlı filtreleme (bilinen kötü amaçlı IP adresi/etki alanları) | Yalnızca uyarı | Uyarı ve Reddetme | Uyarı ve Reddetme |

| Tam olarak yönetilen IDPS | ✓ | |||

| DNS | DNS ara sunucusu + özel DNS | ✓ | ✓ | |

| Performans ve ölçeklendirme | Bulut ölçeklenebilirliği (trafik büyüdükçe otomatik ölçeklendirme) | 250 Mb/sn'ye kadar | 30 Gb/sn'ye kadar | 100 Gb/sn'ye kadar |

| Yağ akışı desteği | Mevcut Değil | 1 Gb/sn | 10 Gb/sn | |

| Yönetim ve izleme | Güvenlik Duvarı Yöneticisi aracılığıyla merkezi yönetim | ✓ | ✓ | ✓ |

| İlke analizi (zaman içinde kural yönetimi) | ✓ | ✓ | ✓ | |

| SIEM entegrasyonu dahil olmak üzere, tam günlük kaydı. | ✓ | ✓ | ✓ | |

| Kolay ilke yönetimi için hizmet etiketleri ve FQDN etiketleri | ✓ | ✓ | ✓ | |

| REST/PowerShell/CLI/templates/Terraform kullanarak kolay DevOps tümleştirmesi | ✓ | ✓ | ✓ | |

| Gelişmiş ağ | Birden çok genel IP adresi | ✓ | En fazla 250 | En fazla 250 |

| Zorlamalı tünel oluşturma | ✓ | ✓ | ||

| Zorlamalı Tünel Modunda genel IP adresi olmadan dağıtım | ✓ | ✓ | ||

| Uyumluluk | Sertifikalar (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Ödeme Kartı Endüstri Veri Güvenliği Standardı (PCI DSS) uyumluluğu | ✓ |

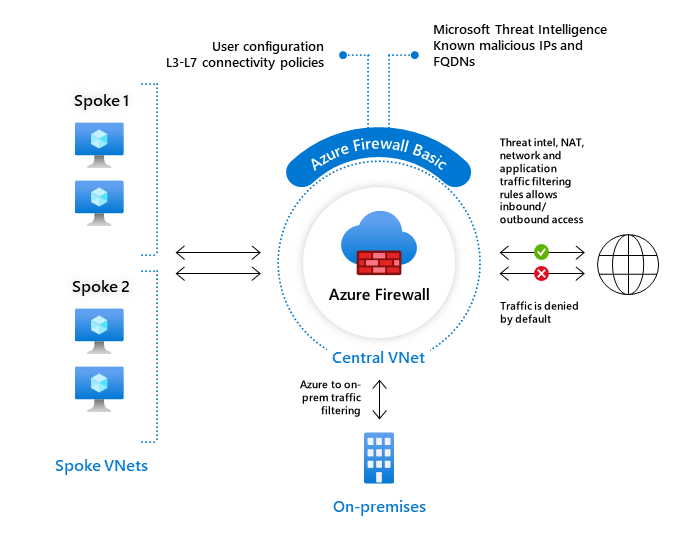

Azure Güvenlik Duvarı Temel özellikleri

Azure Güvenlik Duvarı Temel, azure bulut ortamlarını uygun bir fiyata temel koruma ile güvenli hale getirmek için küçük ve orta ölçekli işletmeler (SMB) için tasarlanmıştır.

Temel özellikler

Yerleşik yüksek kullanılabilirlik: Yüksek kullanılabilirlik yerleşiktir, bu nedenle ek yük dengeleyici gerekmez ve yapılandırmanız gereken bir şey yoktur.

Kullanılabilirlik Alanları: Azure Güvenlik Duvarı, dağıtım sırasında daha fazla kullanılabilirlik için birden çok Kullanılabilirlik Alanına yayılacak şekilde yapılandırılabilir. Ayrıca yakınlık nedeniyle Azure Güvenlik Duvarı'nı belirli bir bölgeyle ilişkilendirebilirsiniz.

Uygulama FQDN filtreleme kuralları: Giden HTTP/S trafiğini veya Azure SQL trafiğini joker karakterler de dahil olmak üzere belirtilen tam etki alanı adları (FQDN) listesiyle sınırlayabilirsiniz. Bu özellik Aktarım Katmanı Güvenliği (TLS) sonlandırması gerektirmez.

Ağ trafiği filtreleme kuralları: Kaynak ve hedef IP adresine, bağlantı noktasına ve protokole göre ağ filtreleme kurallarını merkezi olarak oluşturabilir veya reddedebilirsiniz. Azure Güvenlik Duvarı tamamen durum bilgili olduğundan, farklı bağlantı türleri için geçerli paketleri ayırt edebilir.

FQDN etiketleri: FQDN etiketleri , güvenlik duvarınız üzerinden iyi bilinen Azure hizmet ağı trafiğine izin vermenizi kolaylaştırır. Örneğin, bir uygulama kuralı oluşturabilir ve Windows Update'ten gelen ağ trafiğinin güvenlik duvarınızdan akmasına izin vermek için Windows Update etiketini ekleyebilirsiniz.

Hizmet etiketleri: Hizmet etiketi , güvenlik kuralı oluşturma karmaşıklığını en aza indirmeye yardımcı olmak için bir grup IP adresi ön ekini temsil eder. Microsoft, hizmet etiketi tarafından kapsadığı adres ön eklerini yönetir ve adresler değiştikçe hizmet etiketini otomatik olarak güncelleştirir.

Tehdit bilgileri (yalnızca uyarı modu): Güvenlik duvarınızın bilinen kötü amaçlı IP adresleri ve etki alanlarından gelen/giden trafikle ilgili uyarıda bulunabilmesi için tehdit bilgileri tabanlı filtreleme etkinleştirilebilir. Temel SKU'da bu özellik yalnızca uyarılar sağlar ve trafiği reddedemez.

Giden SNAT desteği: Tüm giden sanal ağ trafiği IP adresleri Azure Güvenlik Duvarı genel IP'sine (Kaynak Ağ Adresi Çevirisi) çevrilir. Sanal ağınızdan uzak İnternet hedeflerine giden trafiği tanımlayabilir ve bu trafiğe izin vekleyebilirsiniz.

Gelen DNAT desteği: Güvenlik duvarı genel IP adresinize gelen İnternet ağ trafiği çevrilerek (Hedef Ağ Adresi Çevirisi olarak) sanal ağlarınızdaki özel IP adreslerine filtrelenir.

Birden çok genel IP adresi: Gelişmiş DNAT ve SNAT senaryoları için birden çok genel IP adresini güvenlik duvarınızla ilişkilendirebilirsiniz.

Azure İzleyici günlüğü: Tüm olaylar Azure İzleyici ile tümleşiktir ve günlükleri bir depolama hesabına arşivlemenize, olayları olay hub'ınıza aktarmanıza veya Azure İzleyici günlüklerine göndermenize olanak sağlar.

Sertifikalar: Azure Güvenlik Duvarı Temel, Ödeme Kartı Sektörü (PCI), Hizmet Kuruluşu Denetimleri (SOC) ve Uluslararası Standartlaştırma Kuruluşu (ISO) ile uyumludur.

Temel sınırlamalar

- Aktarım Hızı: 250 Mb/sn ile sınırlıdır

- DNS ara sunucusu: Kullanılamaz (yalnızca Azure DNS kullanır)

- Tehdit bilgileri: Yalnızca uyarı modu (trafiği reddedemez)

- Ağ FQDN filtrelemesi: Desteklenmez (yalnızca uygulama FQDN filtrelemesi)

- Web kategorileri: Desteklenmez

- Zorlamalı tünel oluşturma: Desteklenmez

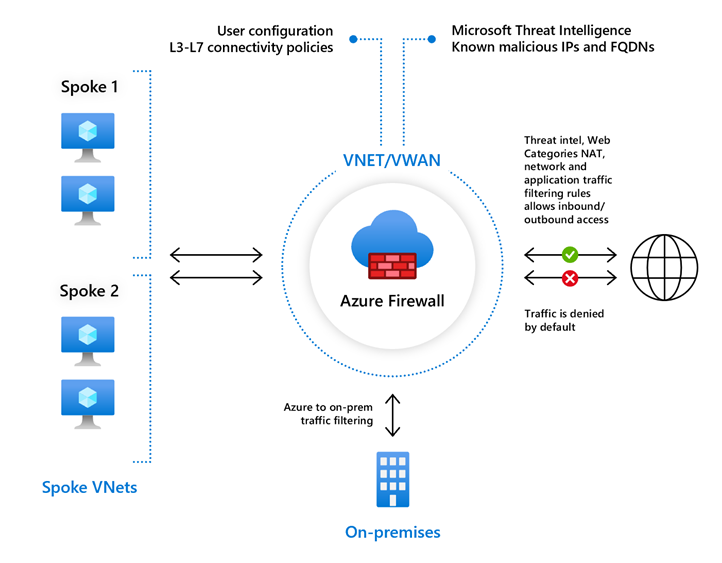

Azure Güvenlik Duvarı Standart özellikleri

Azure Güvenlik Duvarı Standart, 30 Gb/sn'ye kadar yoğun trafiği yönetmek için otomatik ölçeklendirme ile Katman 3-Katman 7 güvenlik duvarı özelliklerine ihtiyaç duyan müşteriler için uygundur. Tehdit bilgileri, DNS ara sunucusu, özel DNS ve web kategorileri gibi kurumsal özellikleri içerir.

Temel Standart özellikler

Standart, tüm Temel özelliklerin yanı sıra şunları içerir:

Kısıtlanmamış bulut ölçeklenebilirliği: Azure Güvenlik Duvarı, değişen ağ trafiği akışlarına uyum sağlamak için gereken ölçeği genişletebilir, böylece en yoğun trafiğiniz için bütçe (30 Gb/sn'ye kadar) gerekmez.

Ağ düzeyinde FQDN filtrelemesi: DNS çözümlemesini temel alan ağ kurallarında tam etki alanı adlarını (FQDN) kullanabilirsiniz. Bu özellik, herhangi bir TCP/UDP protokolü (NTP, SSH, RDP ve daha fazlası dahil) ile FQDN'leri kullanarak giden trafiği filtrelemenizi sağlar.

Tehdit bilgileri (uyarı ve reddetme): Güvenlik duvarınızın bilinen kötü amaçlı IP adresleri ve etki alanlarından gelen/giden trafiği uyarıp reddetmesi için tehdit bilgileri tabanlı filtreleme etkinleştirilebilir. IP adresleri ve etki alanları, Microsoft Tehdit Analizi akışından alınır.

DNS ara sunucusu: DNS proxy'si etkinleştirildiğinde, Azure Güvenlik Duvarı sanal ağlardan dns sorgularını işleyebilir ve istediğiniz DNS sunucusuna iletebilir. Bu işlevsellik, ağ kurallarında güvenilir FQDN filtrelemesi için çok önemlidir.

Özel DNS: Özel DNS, Azure Güvenlik Duvarı'nı kendi DNS sunucunuzu kullanacak şekilde yapılandırmanıza olanak tanırken, güvenlik duvarı giden bağımlılıklarının Azure DNS ile çözümlenmeye devam etmesini sağlar. Tek bir DNS sunucusu veya birden çok sunucu yapılandırabilirsiniz.

Zorlamalı tünel: Azure Güvenlik Duvarı'nı, İnternet'e bağlı tüm trafiği doğrudan İnternet'e gitmek yerine belirlenen bir sonraki atlamaya yönlendirecek şekilde yapılandırabilirsiniz. Örneğin, İnternet'e geçirilmeden önce ağ trafiğini işlemek için şirket içi uç güvenlik duvarınız veya başka bir ağ sanal gerecine (NVA) sahip olabilirsiniz.

Zorlamalı Tünel modunda genel IP adresi olmadan dağıtma: Azure Güvenlik Duvarı tarafından işlemleri için kullanılan bir yönetim NIC'sini oluşturan Zorlamalı Tünel modunda Azure Güvenlik Duvarı'nı dağıtabilirsiniz. Kiracı veri yolu ağı genel IP adresi olmadan yapılandırılabilir ve İnternet trafiği zorunlu tünel ile başka bir güvenlik duvarına yönlendirilebilir veya engellenebilir.

Web kategorileri: Web kategorileri yöneticilerin kumar web siteleri, sosyal medya web siteleri ve diğerleri gibi web sitesi kategorilerine kullanıcı erişimine izin vermesine veya erişimi reddetmesine olanak tanır. Standart'ta kategorilere ayırma yalnızca FQDN'yi temel alır.

Gelişmiş birden çok genel IP desteği: Güvenlik duvarınızla en fazla 250 genel IP adresi ilişkilendirebilirsiniz.

Premium ile karşılaştırıldığında standart sınırlamalar

- TLS denetimi: Desteklenmez

- IDPS: Desteklenmez

- URL filtreleme: Desteklenmez (yalnızca FQDN filtrelemesi)

- Gelişmiş web kategorileri: Yalnızca temel FQDN tabanlı kategorilere ayırma

- Performans: Premium için 30 Gb/sn ile 100 Gb/sn ile sınırlıdır

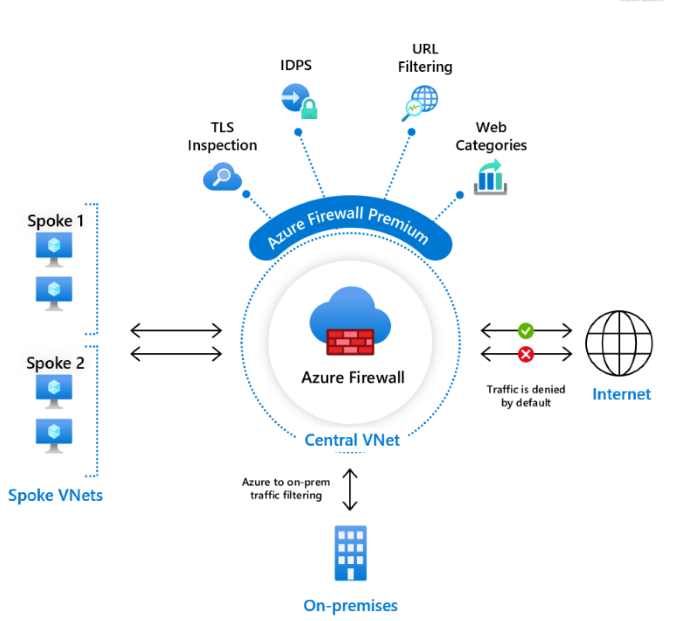

Azure Güvenlik Duvarı Premium özellikleri

Azure Güvenlik Duvarı Premium, ödeme ve sağlık sektörleri gibi son derece hassas ve düzenlenmiş ortamlar için uygun gelişmiş tehdit koruması sunar. Tüm Standart özelliklerin yanı sıra gelişmiş güvenlik özellikleri içerir.

Temel Premium özellikler

Premium, tüm Standart özelliklerin yanı sıra şunları içerir:

TLS incelemesi: Giden trafiğin şifresini çözer, işler, sonra yeniden şifreler ve hedefe gönderir. Azure Güvenlik Duvarı Premium, HTTPS'deki kötü amaçlı etkinlikleri algılamak, uyarmak ve azaltmak için TLS bağlantılarını sonlandırır ve inceler. İki TLS bağlantısı oluşturur: biri web sunucusuyla, diğeri de istemciyle.

- Giden TLS İncelemesi: Azure'da barındırılan bir iç istemciden İnternet'e gönderilen kötü amaçlı trafiğe karşı koruma sağlar.

- TLS İncelemesiEast-West: Azure iş yüklerini, şirket içi ağa giden/giden trafik de dahil olmak üzere Azure'da gönderilen olası kötü amaçlı trafiğe karşı korur.

IDPS (İzinsiz Giriş Algılama ve Önleme Sistemi): Ağ yetkisiz erişim algılama ve önleme sistemi (IDPS), ağınızı kötü amaçlı etkinlikler için izler, bilgileri günlüğe kaydeder, raporlar ve isteğe bağlı olarak engeller. Azure Güvenlik Duvarı Premium aşağıdakilerle imza tabanlı IDPS sunar:

- 50'den fazla kategoride 67.000'den fazla kural

- Günlük 20 ile 40'ın üzeri yeni kural yayınlandı

- Gelişmiş kötü amaçlı yazılım algılama tekniklerini kullanarak düşük yanlış pozitif oranı

- En fazla 10.000 IDPS kuralını özelleştirme desteği

- Trafik yönü belirleme için özel IP aralıkları yapılandırması

URL filtreleme: Azure Güvenlik Duvarı'nın FQDN filtreleme özelliğini yalnızca

www.contoso.com/a/cyerinewww.contoso.comurl'nin tamamını dikkate almak için genişletir. TLS denetimi etkinleştirildiğinde HEM HTTP hem de HTTPS trafiğine URL filtreleme uygulanabilir.Gelişmiş web kategorileri: Kumar veya sosyal medya gibi gelişmiş ayrıntı düzeyine sahip web sitesi kategorilerine kullanıcı erişimine izin verir veya erişimi reddeder. Premium, yalnızca FQDN'leri inceleyen Standart'ın aksine, hem HTTP hem de HTTPS trafiği için tüm URL'yi temel alan kategorilerle eşleşir.

Örneğin, Azure Güvenlik Duvarı

www.google.com/newsiçin bir HTTPS isteğini yakalarsa:- Güvenlik Duvarı Standart: Yalnızca FQDN bölümü incelendiğinden

www.google.comArama Altyapısı olarak kategorilere ayrılmıştır - Güvenlik Duvarı Premium: Url'nin tamamı incelendiğinden

www.google.com/newsHaber kategorisine ayrılmıştır

- Güvenlik Duvarı Standart: Yalnızca FQDN bölümü incelendiğinden

Gelişmiş performans: Azure Güvenlik Duvarı Premium daha güçlü bir sanal makine SKU'su kullanır ve 10 Gb/sn yağ akışı desteğiyle 100 Gb/sn'ye kadar ölçeklendirilebilir.

PCI DSS uyumluluğu: Premium SKU, Ödeme Kartı Endüstri Veri Güvenliği Standardı (PCI DSS) gereksinimlerine uyar ve ödeme kartı verilerini işlemeye uygun hale getirir.

Yalnızca premium özellikler

- IDPS Özel IP aralıkları: Trafiğin gelen, giden veya iç (East-West) olup olmadığını belirlemek için özel IP adresi aralıklarını yapılandırın

- IDPS imza kuralları: Modlarını Devre Dışı, Uyarı veya Uyarı ve Reddetme olarak değiştirerek imzaları özelleştirme

- Web kategorisi araması: Web Kategorisi Denetimi özelliğini kullanarak FQDN veya URL kategorisini tanımlama

- Kategori değişikliği istekleri: Farklı kategorilerde olması gereken FQDN'ler veya URL'ler için kategori değişiklikleri isteme

- TLS inceleme sertifikası yönetimi: TLS denetimi için müşteri tarafından sağlanan CA sertifikaları desteği

Tüm SKU'larda ortak özellikler

Yerleşik yüksek kullanılabilirlik ve Kullanılabilirlik Alanları

Tüm Azure Güvenlik Duvarı SKU'ları şunları içerir:

- Ek yük dengeleyici gerektirmeden yerleşik yüksek kullanılabilirlik

- Daha fazla kullanılabilirlik için Kullanılabilirlik Alanları dağıtımı desteği

- Birden çok Kullanılabilirlik Alanı arasında dağıtım için ek maliyet yoktur

Ağ Adresi Çevirisi (NAT)

Tüm SKU'lar destekler.

- Kaynak NAT (SNAT): Tüm giden sanal ağ trafiği IP adresleri Azure Güvenlik Duvarı genel IP'sine çevrilir

- Hedef NAT (DNAT): Güvenlik duvarı genel IP adresinize gelen İnternet ağ trafiği, özel IP adreslerine yönlendirilir ve filtrelenir.

Yönetim ve izleme

Tüm SKU'lar şunları içerir:

- Azure İzleyici tümleştirmesi: Tüm olaylar günlüğe kaydetme ve izleme için Azure İzleyici ile tümleştirilir

- Azure Güvenlik Duvarı Çalışma Kitabı: Azure Güvenlik Duvarı veri analizi için esnek tuval

- Merkezi yönetim: Azure Güvenlik Duvarı Yöneticisi desteği

- Politika analitiği: Zaman içinde kural yönetimi ve analizi

- DevOps tümleştirmesi: REST/PowerShell/CLI/templates/Terraform desteği

Uyumluluk ve sertifikalar

Tüm SKU'lar şunlardır:

- Ödeme Kartı Sektörü (PCI) uyumlu

- Hizmet Kuruluşu Denetimleri (SOC) ile uyumlu

- Uluslararası Standardizasyon Kuruluşu (ISO) uyumlu

Premium ayrıca ödeme işleme ortamları için PCI DSS uyumluluğu sağlar.