Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Azure Güvenlik Duvarı'nı genel veya iç Azure Standart Yük Dengeleyici ile bir sanal ağ ile tümleştirebilirsiniz.

Tercih edilen tasarım, kurulumu basitleştirdiğinden Azure Güvenlik Duvarınızla iç yük dengeleyici kullanmaktır. Zaten dağıtılmış bir genel yük dengeleyiciniz varsa ve bunu kullanmaya devam etmek istiyorsanız, işlevselliği kesintiye uğratabilecek olası asimetrik yönlendirme sorunlarına dikkat edin.

Azure Load Balancer hakkında daha fazla bilgi için bkz . Azure Load Balancer nedir?

Genel yük dengeleyici

Genel yük dengeleyici ile yük dengeleyici genel ön uç IP adresiyle dağıtılır.

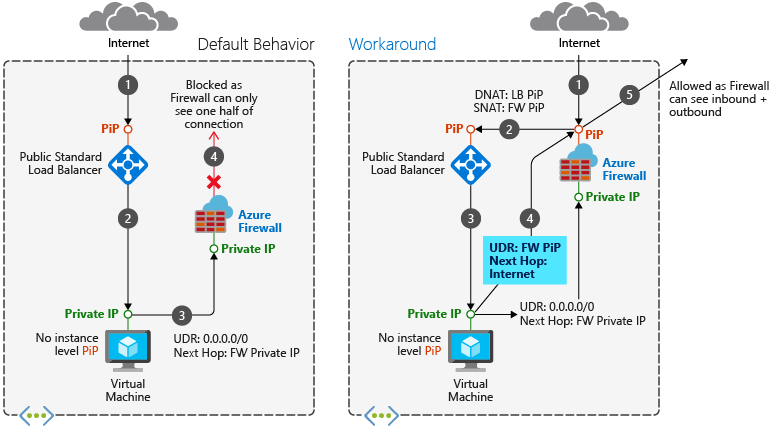

Asimetrik yönlendirme

Asimetrik yönlendirme, bir paketin hedefe giden bir yolu izlediği ve kaynağa geri dönerken başka bir yol izlediği yerdir. Bu sorun, bir alt ağın güvenlik duvarının özel IP adresine giden varsayılan bir yolu olduğunda ve genel yük dengeleyici kullandığınızda oluşur. Bu durumda, gelen yük dengeleyici trafiği genel IP adresi üzerinden alınır, ancak dönüş yolu güvenlik duvarının özel IP adresinden geçer. Güvenlik duvarı durum izleyen bir yapıya sahip olduğundan ve böyle bir oturumun farkında olmadığından, geri dönen paketi düşürür.

Yönlendirme sorununu düzeltme

Senaryo 1: NAT Ağ Geçidi olmayan Azure Güvenlik Duvarı

Azure Güvenlik Duvarı'nı bir alt ağa dağıtırken alt ağ için varsayılan bir yol oluşturmanız gerekir. Bu yol paketleri güvenlik duvarının AzureFirewallSubnet'te bulunan özel IP adresi üzerinden yönlendirir. Ayrıntılı adımlar için bkz. Azure portalını kullanarak Azure Güvenlik Duvarı'nı dağıtma ve yapılandırma. Güvenlik duvarını yük dengeleyici senaryonuzla tümleştirirken İnternet trafiğinizin güvenlik duvarının genel IP adresi üzerinden girdiğinden emin olun. Güvenlik duvarı, yük dengeleyicinin genel IP adresine kendi kurallarını ve NAT paketlerini uygular. Paketler güvenlik duvarının genel IP adresine ulaştığında ancak özel IP adresiyle (varsayılan yolu kullanarak) geri döndüğünde sorun ortaya çıkar.

Asimetrik yönlendirmeyi önlemek için güvenlik duvarının genel IP adresi için belirli bir yol ekleyin. Güvenlik duvarının genel IP adresine yönelik paketler İnternet üzerinden yönlendirilir ve güvenlik duvarının özel IP adresine giden varsayılan yol atlanır.

Yol tablosu örneği

Örneğin, aşağıdaki yol tablosu genel IP adresi 203.0.113.136 ve özel IP adresi 10.0.1.4 olan bir güvenlik duvarının yollarını gösterir.

Senaryo 2: NAT Ağ Geçidi ile Azure Güvenlik Duvarı

Bazı senaryolarda, giden bağlantı için SNAT (Kaynak Ağ Adresi Çevirisi) bağlantı noktası sınırlamalarını aşmak için Azure Güvenlik Duvarı alt ağında bir NAT Ağ Geçidi yapılandırabilirsiniz. Bu gibi durumlarda, Nat Gateway'in genel IP adresi Azure Güvenlik Duvarı'nın genel IP adresinden öncelikli olduğundan Senaryo 1'deki yol yapılandırması çalışmaz.

Daha fazla bilgi için bkz. AZURE Güvenlik Duvarı ile NAT Ağ Geçidi Tümleştirmesi.

Bir NAT Ağ Geçidi Azure Güvenlik Duvarı alt ağıyla ilişkilendirildiğinde, İnternet'ten gelen trafik Azure Güvenlik Duvarı'nın genel IP adresine gelir. Ardından Azure Güvenlik Duvarı, trafiği yük dengeleyicinin genel IP adresine iletmeden önce kaynak IP'yi (SNAT) NAT Gateway'in genel IP adresine değiştirir.

NAT Ağ Geçidi olmadan Azure Güvenlik Duvarı, trafiği yük dengeleyicinin genel IP adresine iletmeden önce kaynak IP adresini kendi genel IP adresiyle değiştirir.

Önemli

Kaynak (AKS/VM) alt ağıyla ilişkilendirilmiş Ağ Güvenlik Grubu (NSG) kurallarında NAT Gateway'in genel IP adresine veya genel IP ön eklerine izin verin.

NAT Ağ Geçidi ile yönlendirme tablosu örneği

Sonraki atlama olarak İnternet ile Azure Güvenlik Duvarı genel IP adresi yerine NAT Gateway genel IP adresini kullanmak üzere dönüş yolu için bir yol eklemeniz gerekir.

Örneğin, aşağıdaki yol tablosu genel IP adresi 198.51.100.101 olan nat ağ geçidinin yollarını ve özel IP adresi 10.0.1.4 olan bir güvenlik duvarını gösterir.

NAT kuralı örneği

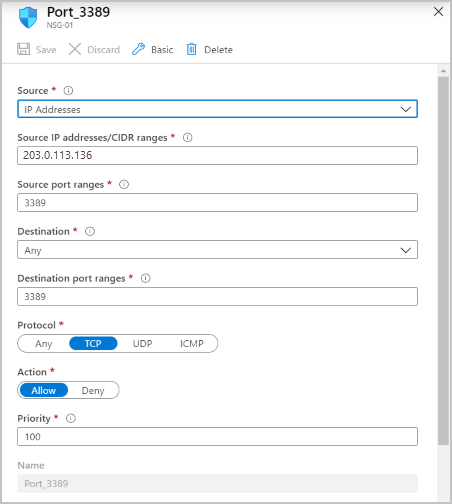

Her iki senaryoda da NAT kuralı RDP (Uzak Masaüstü Protokolü) trafiğini güvenlik duvarının genel IP adresinden (203.0.113.136) yük dengeleyicinin genel IP adresine (203.0.113.220) çevirir:

Sağlık incelemeleri

80 numaralı bağlantı noktasında TCP (Aktarım Denetimi Protokolü) sistem durumu yoklamaları veya HTTP/HTTPS yoklamaları kullanıyorsanız yük dengeleyici havuzundaki konaklarda çalışan bir web hizmeti olduğunu unutmayın.

İç yük dengeleyici

İç yük dengeleyici özel bir ön uç IP adresiyle dağıtılır.

Bu senaryoda asimetrik yönlendirme sorunları yoktur. Gelen paketler güvenlik duvarının genel IP adresine ulaşır, yük dengeleyicinin özel IP adresine çevrilir ve aynı yol kullanılarak güvenlik duvarının özel IP adresine geri döner.

Bu senaryoyu genel yük dengeleyici senaryosuna benzer şekilde, ancak güvenlik duvarı genel IP adresi ana bilgisayar yoluna gerek kalmadan dağıtın.

Arka uç havuzundaki sanal makineler, Azure Güvenlik Duvarı üzerinden giden İnternet bağlantısına sahip olabilir. Bir sonraki geçiş noktası olarak güvenlik duvarıyla sanal makinenin alt ağında kullanıcı tanımlı bir yol yapılandırın.

Ek güvenlik

Yük dengeli senaryonuzun güvenliğini daha da geliştirmek için ağ güvenlik gruplarını (NSG) kullanın.

Örneğin, yük dengeli sanal makinelerin bulunduğu arka uç alt ağına bir NSG oluşturun. Güvenlik duvarının genel IP adresinden ve bağlantı noktasından gelen trafiğe izin verin. Bir NAT Ağ Geçidi Azure Güvenlik Duvarı alt ağıyla ilişkilendirilmişse NAT Gateway'in genel IP adresinden ve bağlantı noktasından gelen trafiğe izin verin.

NSG'ler hakkında daha fazla bilgi için bkz . Güvenlik grupları.

Sonraki adımlar

- Azure Güvenlik Duvarı dağıtmayı ve yapılandırmayı öğrenin.