Front Door (klasik) özel etki alanı üzerinde HTTPS'yi yapılandırma

Önemli

Azure Front Door (klasik) 31 Mart 2027'de kullanımdan kaldırılacaktır. Hizmet kesintisini önlemek için Azure Front Door (klasik) profillerinizi Mart 2027'ye kadar Azure Front Door Standard veya Premium katmanına geçirmeniz önemlidir. Daha fazla bilgi için bkz . Azure Front Door (klasik) kullanımdan kaldırma.

Bu makalede, ön uç konakları bölümünde Front Door (klasik) ile ilişkili özel bir etki alanı için HTTPS protokollerinin nasıl etkinleştirileceği gösterilmektedir. Özel etki alanınızda HTTPS protokollerini kullanarak (örneğin, https://www.contoso.com), hassas verilerinizin İnternet üzerinden gönderildiğinde TLS/SSL şifrelemesi yoluyla güvenli bir şekilde teslim edildiğinden emin olursunuz. Web tarayıcınız HTTPS kullanarak bir web sitesine bağlandığında, web sitesinin güvenlik sertifikasını doğrular ve geçerli bir sertifika yetkilisi tarafından verildiğini doğrular. Bu işlem güvenlik sağlar ve web uygulamalarınızı kötü amaçlı saldırılara karşı korur.

Azure Front Door, varsayılan olarak Front Door varsayılan ana bilgisayar adında HTTPS'yi destekler. Örneğin, bir Front Door (gibi https://contoso.azurefd.net) oluşturursanız HTTPS, adresine yapılan https://contoso.azurefd.netistekler için otomatik olarak etkinleştirilir. Ancak, 'www.contoso.com' özel etki alanını ekledikten sonra, bu ön uç konağı için ek olarak HTTPS'yi etkinleştirmeniz gerekir.

Özel HTTPS özelliğinin en önemli niteliklerinden bazıları şunlardır:

Ek maliyet yok: Sertifika alma veya yenileme için maliyet yoktur ve HTTPS trafiği için ek maliyet yoktur.

Basit etkinleştirme: Tek tıklamayla sağlama özelliği Azure portalından kullanılabilir. Özelliği etkinleştirmek için REST API’yi veya diğer geliştirici araçlarını kullanabilirsiniz.

Eksiksiz sertifika yönetimi kullanılabilir: Sizin için tüm sertifika tedariki ve yönetimi gerçekleştirilir. Sertifikalar süresi dolmadan önce otomatik olarak sağlanır ve yenilenir ve bu da sertifikanın süresinin dolması nedeniyle hizmet kesintisi riskini ortadan kaldırır.

Bu öğreticide aşağıdakilerin nasıl yapılacağını öğreneceksiniz:

- Özel etki alanınızda HTTPS protokolünü etkinleştirme.

- AFD tarafından yönetilen sertifikayı kullanma

- Kendi sertifikanızı, yani özel bir TLS/SSL sertifikanızı kullanın

- Etki alanını doğrulama

- Özel etki alanınızda HTTPS protokolünü devre dışı bırakma

Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz . Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Önkoşullar

Bu öğreticideki adımları tamamlayabilmeniz için öncelikle bir Front Door oluşturmalı ve en az bir özel etki alanı eklemelisiniz. Daha fazla bilgi için bkz. Öğretici: Front Door’unuza özel etki alanı ekleme.

TLS/SSL sertifikaları

Front Door (klasik) özel etki alanında içeriği güvenli bir şekilde teslim etmek üzere HTTPS protokolunu etkinleştirmek için TLS/SSL sertifikası kullanmanız gerekir. Azure Front Door tarafından yönetilen bir sertifika kullanmayı veya kendi sertifikanızı kullanmayı seçebilirsiniz.

Seçenek 1 (varsayılan): Front Door tarafından yönetilen bir sertifika kullanın

Azure Front Door tarafından yönetilen bir sertifika kullandığınızda, HTTPS özelliği birkaç ayar değişikliğiyle açılabilir. Azure Front Door, tedarik ve yenileme gibi sertifika yönetimi görevlerini tamamen yerine getirmektedir. Özelliği etkinleştirmenizin ardından işlem hemen başlar. Özel etki alanı önceden Front Door’un varsayılan ön uç konağına ({hostname}.azurefd.net) eşlendiyse başka bir eylem gerekmez. Front Door adımları işler ve isteğinizi otomatik olarak tamamlar. Ancak özel etki alanınız başka bir yerde eşlendiyse, etki alanı sahipliğinizi doğrulamak için e-posta kullanmanız gerekir.

Özel bir etki alanı üzerinde HTTPS'yi etkinleştirmek için aşağıdaki adımları uygulayın:

Azure portaldaFront Door profilinize göz atın.

Ön uç konakları listesinde, özel etki alanınızın eklenmesi için HTTPS’yi etkinleştirmek istediğiniz özel etki alanını seçin.

Özel etki alanı HTTPS'sinin altında Etkin'i ve ardından sertifika kaynağı olarak Front Door yönetilen'i seçin.

Kaydet'i seçin.

Etki alanını doğrulamaya devam edin.

Not

- Azure Front Door tarafından yönetilen sertifikalar için DigiCert'in 64 karakter sınırı zorlanır. Bu sınır aşılırsa doğrulama başarısız olur.

- Front Door tarafından yönetilen sertifika aracılığıyla HTTPS'nin etkinleştirilmesi apex/root etki alanları için desteklenmez (örnek: contoso.com). Bu senaryo için kendi sertifikanızı kullanabilirsiniz. Diğer ayrıntılar için lütfen Seçenek 2 ile devam edin.

Seçenek 2: Kendi sertifikanızı kullanın

HTTPS özelliğini etkinleştirmek için kendi sertifikanızı kullanabilirsiniz. Bu işlem, sertifikalarınızı güvenli bir şekilde depolamanıza olanak tanıyan Azure Key Vault ile tümleştirme yoluyla gerçekleştirilir. Azure Front Door, sertifikanızı almak için bu güvenli mekanizmayı kullanır ve fazladan birkaç adım gerektirir. TLS/SSL sertifikanızı oluştururken, Microsoft Güvenilen CA Listesi'nin parçası olan izin verilen sertifika yetkilisine (CA) sahip eksiksiz bir sertifika zinciri oluşturmanız gerekir. İzin verilmeyen bir CA kullanıyorsanız isteğiniz reddedilir. Tam zinciri olmayan bir sertifika sunulursa, bu sertifikayı içeren isteklerin beklendiği gibi çalışacağı garanti edilmez.

Anahtar kasanızı ve sertifikanızı hazırlama

Ön kapınızla aynı Azure aboneliğinde bir anahtar kasası hesabınızın olması gerekir. Yoksa, bir anahtar kasası hesabı oluşturun.

Uyarı

Azure Front Door şu anda yalnızca Front Door yapılandırmasıyla aynı abonelikteki Key Vault hesaplarını desteklemektedir. Front Door’dan farklı bir abonelik altındaki Key Vault’un seçilmesi hatayla sonuçlanır.

Anahtar kasanızda ağ erişim kısıtlamaları etkinleştirildiyse, anahtar kasanızı, güvenilir Microsoft hizmetlerinin güvenlik duvarını atlamasına izin verecek şekilde yapılandırmanız gerekir.

Anahtar kasanızın Key Vault erişim ilkesi izin modelini kullanacak şekilde yapılandırılması gerekir.

Zaten bir sertifikanız varsa, sertifikayı doğrudan anahtar kasanıza yükleyebilirsiniz. Aksi takdirde doğrudan Azure Key Vault aracılığıyla, Azure Key Vault'un tümleştirildiğini iş ortağı sertifika yetkililerinin (CA) birinden yeni bir sertifika oluşturun. Sertifikanızı gizli dizi yerine sertifika nesnesi olarak karşıya yükleyin.

Not

Front Door, üç nokta eğrisi (EC) şifreleme algoritmalarına sahip sertifikaları desteklemez. Sertifikanın yaprak ve ara sertifikalara sahip eksiksiz bir sertifika zinciri olması ve kök CA'nın Microsoft Güvenilen CA listesinin bir parçası olması gerekir.

Azure Front Door’u kaydetme

Azure PowerShell'i veya Azure CLI'yi kullanarak Azure Front Door hizmet sorumlusunu Microsoft Entra Id'nize bir uygulama olarak kaydedin.

Not

- Bu eylem, Microsoft Entra Id'de en az Uygulama Yönetici istrator rolü izinleri gerektirir. Kaydın Microsoft Entra kiracısı başına yalnızca bir kez gerçekleştirilmesi gerekir.

- Uygulama kimliği, Azure tarafından özellikle Azure Front Door (klasik) için atanır.

- Azure Front Door (klasik), Azure Front Door Standard/Premium katmanından farklı bir Uygulama Kimliğine sahiptir.

- Atanan rol, farklı bir kapsam tanımlamadığınız sürece yalnızca seçilen abonelik içindir.

Azure PowerShell

Gerekirse yerel makinenizdeki PowerShell’de Azure PowerShell’i yükleyin.

PowerShell’de aşağıdaki komutu çalıştırın:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Gerekirse yerel makinenize Azure CLI yükleyin.

CLI'da aşağıdaki komutu çalıştırın:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Anahtar kasanıza Azure Front Door erişimi verme

Azure Front Door'a, Azure Key Vault hesabınızdaki sertifikalara erişme yetkisi verin.

Anahtar kasası hesabınızda Erişim ilkeleri'ni seçin.

Yeni bir erişim ilkesi oluşturmak için Oluştur'u seçin.

Gizli dizi izinleri'nde Alma'yı seçerek Front Door'un sertifikayı almasına izin verin.

Sertifika izinleri'nde Alma'yı seçerek Front Door'un sertifikayı almasına izin verin.

Sorumlu seç bölümünde ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037'yi arayın ve Microsoft.Azure.Frontdoor’u seçin. İleri'yi seçin.

Uygulama bölümünde İleri'yi seçin.

Gözden geçir + oluştur bölümünde Oluştur'u seçin.

Not

Anahtar kasanız ağ erişim kısıtlamalarıyla korunuyorsa, güvenilir Microsoft hizmetleri anahtar kasanıza erişmesine izin verin.

Azure Front Door artık bu anahtar kasasına ve içerdiği sertifikalara erişebilir.

Dağıtım için Azure Front Door sertifikasını seçin

Portalda Front Door’unuza dönün.

Özel etki alanları listesinde, HTTPS'yi etkinleştirmek istediğiniz özel etki alanını seçin.

Özel etki alanı sayfası görünür.

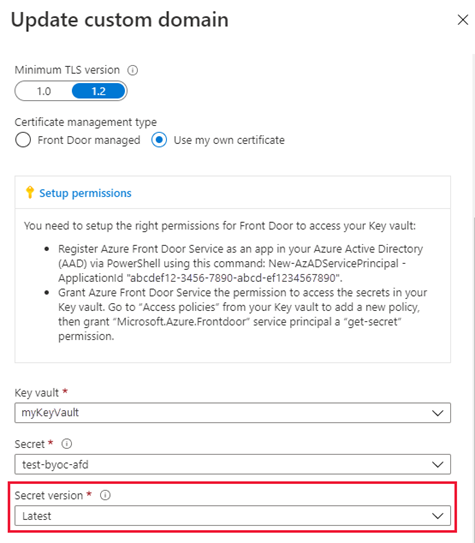

Sertifika yönetimi türü bölümünde Kendi sertifikamı kullan’ı seçin.

Azure Front Door için, Key Vault hesabı aboneliğinin Front Door ile aynı olması gerekir. Bir anahtar kasası, Gizli dizi ve Gizli sürüm seçin.

Azure Front Door şu bilgileri listeler:

- Abonelik kimliğiniz için anahtar kasası hesapları.

- Seçilen anahtar kasası altındaki gizli diziler.

- Kullanılabilir gizli dizi sürümleri.

Not

Sertifikanın daha yeni bir sürümü Key Vault’unuzda kullanılabilir olduğunda sertifikanın otomatik olarak en son sürüme döndürülmesi için gizli sürümü 'Latest' olarak ayarlayın. Belirli bir sürüm seçilirse, sertifika döndürme için yeni sürümü el ile yeniden seçmeniz gerekir. Sertifikanın/gizli dizinin yeni sürümünün dağıtılması 72 - 96 saat sürer.

Uyarı

Bu yalnızca Azure portalı uyarısıdır. Hizmet sorumlunuzu Key Vault üzerinde GET iznine sahip olacak şekilde yapılandırmanız gerekir. Kullanıcının portal açılan listesinde sertifikayı görebilmesi için kullanıcı hesabının Key Vault'ta LIST ve GET izinlerine sahip olması gerekir. Bir kullanıcı bu izinlere sahip değilse portalda erişilemez bir hata iletisi görür. Erişilemeyen bir hata iletisinin sertifika otomatik döndürmesi veya herhangi bir HTTPS işlevi üzerinde herhangi bir etkisi yoktur. Sertifikada veya sürümde değişiklik yapmayı düşünmüyorsanız, bu hata iletisi için hiçbir eylem gerekmez. Bu sayfadaki bilgileri değiştirmek istiyorsanız bkz . Hesabınızı LİSTE'ye eklemek için Key Vault'a izin verme ve Key Vault'un GET iznini alma.

Kendi sertifikanızı kullanıyorsanız etki alanı doğrulaması gerekmez. Yayılma için bekleme adımına ilerleyin.

Etki alanını doğrulama

Kullanımda olan ve CNAME kaydıyla özel uç noktanıza eşlenen özel bir etki alanınız varsa veya kendi sertifikanızı kullanıyorsanız, Özel etki alanı Front Door'unuza eşlendi bölümüne geçin. Aksi takdirde, etki alanınız için CNAME kayıt girdisi artık yoksa veya afdverify alt etki alanını içeriyorsa, Özel etki alanı Front Door'unuzla eşlenmedi bölümüne geçin.

Özel etki alanı bir CNAME kaydı kullanılarak Front Door’unuzla eşlendi

Front Door’unuzun ön uç konaklarına özel etki alanı eklediğinizde etki alanı kayıt yetkilinizin DNS tablosunda, Front Door’unuzun varsayılan .azurefd.net konak adıyla eşlenecek bir CNAME kaydı oluşturmuş oldunuz. Bu CNAME kaydı hala varsa ve afdverify alt etki alanını içermiyorsa, DigiCert Sertifika Yetkilisi özel etki alanınızın sahipliğini otomatik olarak doğrulamak için bunu kullanır.

Kendi sertifikanızı kullanıyorsanız etki alanı doğrulaması gerekmez.

CNAME kaydınız, Ad’ın özel etki alanınız, Değer’in ise Front Door’unuzun varsayılan .azurefd.net konak adı olduğu aşağıdaki biçimde olmalıdır:

| Adı | Tür | Değer |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

CNAME kayıtları hakkında daha fazla bilgi için bkz. CNAME DNS kaydı oluşturma.

CNAME kaydınız doğru biçimdeyse DigiCert, özel etki alanı adınızı otomatik olarak doğrular ve etki alanı adınız için ayrılmış bir sertifika oluşturur. DigitCert size doğrulama e-postası göndermez ve isteğinizi onaylamanız gerekmez. Sertifika bir yıl geçerlidir ve süresi dolmadan önce otomatik olarak yeniden oluşturulur. Yayılma için bekleme adımına ilerleyin.

Otomatik doğrulama genellikle birkaç dakika sürer. Bir saat içinde etki alanınızı doğrulanmış olarak görmüyorsanız destek bileti açın.

Not

DNS sağlayıcınız ile bir Sertifika Yetkilisi Yetkilendirme (CAA) kaydınız varsa bunun geçerli CA olarak DigiCert‘i içermesi gerekir. CAA kaydı; etki alanı sahiplerinin DNS sağlayıcıları ile hangi CA'ların, etki alanları için sertifika vermeye yetkili olduğunu belirtmesini sağlar. Bir CA, CAA kaydına sahip bir etki alanı için sertifika siparişi alırsa ve bu CA, sertifika vermeye yetkili olarak listelenmemişse bu CA’nın, söz konusu etki alanına veya alt etki alanına sertifika vermesi yasaklanır. CAA kayıtlarını yönetme ile ilgili bilgi için bkz. CAA kayıtlarını yönetme. CAA kayıt aracı için bkz. CAA Kayıt Yardımcısı.

Özel etki alanı Front Door'unuza eşlenmedi

Uç noktanız için CNAME kaydı girişi artık mevcut değilse veya afdverify alt etki alanını içeriyorsa bu adımın diğer yönergelerini uygulayın.

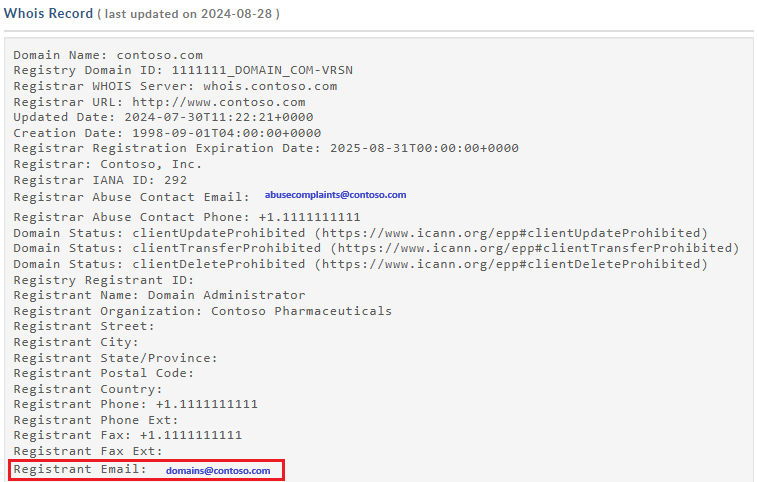

Özel etki alanınızda HTTPS'yi etkinleştirdikten sonra, DigiCert CA etki alanının WHOIS kayıt yetkilisi bilgisine göre kayıt yetkilisiyle iletişim kurarak etki alanınızın sahipliğini doğrular. İletişim, WHOIS kaydında belirtilen e-posta adresi (varsayılan) veya telefon numarası aracılığıyla kurulur. HTTPS özel etki alanınızda etkin olmadan önce etki alanı doğrulamayı tamamlamanız gerekir. Etki alanını onaylamak için altı iş gününüz vardır. Altı iş günü içinde onaylanmayan istekler otomatik olarak iptal edilir. DigiCert etki alanı doğrulaması alt etki alanı düzeyinde çalışır. Her alt etki alanının sahipliğini ayrı ayrı kanıtlamanız gerekir.

DigiCert ayrıca diğer e-posta adreslerine bir doğrulama e-postası gönderir. WHOIS kayıt yetkilisi bilgileri özelse doğrudan şu adreslerden birini kullanarak onaylayabildiğinizi doğrulayın:

<admin@your-domain-name.com> administrator@<your-domain-name.com> webmaster@<your-domain-name.com> hostmaster@<your-domain-name.com> postmaster@<your-domain-name.com>

Birkaç dakika içinde sizden isteği onaylamanızı isteyen, aşağıdaki örneğe benzer bir e-posta alırsınız. İstenmeyen posta filtresi kullanıyorsanız, izin verilenler listesine ekleyin no-reply@digitalcertvalidation.com . Belirli senaryolarda, DigiCert size e-posta göndermek için WHOIS kayıt şirketi bilgilerinden etki alanı kişilerini getiremeyebilir. E-postayı 24 saat içinde almazsanız Microsoft destek ekibine başvurun.

Onay bağlantısını seçtiğinizde çevrimiçi bir onay formuna yönlendirilirsiniz. Formdaki yönergeleri uygulayın. İki doğrulama seçeneğiniz vardır:

contoso.com gibi aynı kök etki alanı için aynı hesap üzerinden verilen gelecekteki tüm siparişleri onaylayabilirsiniz. Aynı kök etki alanı için daha fazla özel etki alanı eklemeyi planlıyorsanız bu yaklaşım önerilir.

Yalnızca bu istekte kullanılan söz konusu ana bilgisayar adını onaylayabilirsiniz. Sonraki istekler için ek onay gereklidir.

DigiCert onaydan sonra özel etki alanı adınız için sertifika oluşturma işlemlerini tamamlar. Sertifika bir yıl geçerlidir ve süresi dolmadan önce otomatik olarak yenilenir.

Yayılma için bekleme

Etki alanı doğrulandıktan sonra özel etki alanı HTTPS özelliğinin etkinleştirilmesi 6-8 saate kadar sürebilir. İşlem tamamlandığında, Azure portalındaki özel HTTPS durumu Etkin olarak ayarlanır ve özel etki alanı iletişim kutusundaki dört işlem adımı tamamlandı olarak işaretlenir. Özel etki alanınız artık HTTPS’yi kullanmak için hazırdır.

İşlem ilerleme durumu

Aşağıdaki tabloda, HTTPS’yi etkinleştirdiğinizde oluşan işlem ilerleme durumunu gösterir. HTTPS’yi etkinleştirmenizin ardından özel etki alanı iletişim kutusunda dört işlem adımı görünür. Her adım etkin hale geldikçe, adım ilerledikçe adımın altında daha fazla alt adım ayrıntısı görünür. Bu alt işlemlerin tümü gerçekleşmez. Bir adım başarıyla tamamlandıktan sonra adımın yanında yeşil bir onay işareti görünür.

| İşlem adımı | İşlem alt adımı ayrıntıları |

|---|---|

| 1. İstek gönderiliyor | İstek gönderiliyor |

| HTTPS isteğiniz gönderiliyor. | |

| HTTPS isteğiniz başarıyla gönderildi. | |

| 2. Etki alanı doğrulaması | Etki alanı, Front Door'unuzun varsayılan .azurefd.net ön uç konağına eşlenen CNAME ise otomatik olarak doğrulanır. Aksi takdirde, etki alanınızın kayıt kaydında (WHOIS kayıt şirketi) listelenen e-postaya bir doğrulama isteği gönderilir. Etki alanını mümkün olan en kısa süre içinde doğrulayın. |

| Etki alanı sahipliğiniz başarıyla doğrulandı. | |

| Etki alanı doğrulama isteğinin süresi doldu. (Müşteri büyük olasılıkla 6 gün içinde yanıt vermedi.) ETKI alanınızda HTTPS etkinleştirilmez. * | |

| Etki alanı sahipliği doğrulama isteği müşteri tarafından reddedildi. ETKI alanınızda HTTPS etkinleştirilmez. * | |

| 3. Sertifika sağlama | Sertifika yetkilisi şu anda etki alanınızdaki HTTPS'nin etkinleştirilmesi için gereken sertifikayı veriyor. |

| Sertifika verildi ve şu anda Front Door’unuz için dağıtılıyor. Bu işlemin tamamlanması birkaç dakika ile bir saat arasında sürebilir. | |

| Sertifika, Front Door’unuz için başarıyla dağıtıldı. | |

| 4. Tamamlandı | HTTPS, etki alanınızda başarıyla etkinleştirildi. |

* Bir hata oluşmadığı sürece bu ileti görünmez.

İstek gönderilmeden önce hata oluşursa, aşağıdaki hata iletisi görüntülenir:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Sık sorulan sorular

Sertifika sağlayıcısı kimdir ve ne tür bir sertifika kullanılır?

Özel etki alanınız için Digicert tarafından sağlanan ayrılmış/tek bir sertifika kullanılır.

IP tabanlı veya SNI TLS/SSL kullanıyor musunuz?

Azure Front Door, SNI TLS/SSL kullanır.

DigiCert’ten etki alanı doğrulama e-postası almazsam ne olur?

Özel etki alanınız için doğrudan uç nokta ana bilgisayar adınıza işaret eden bir CNAME girdiniz varsa (ve afdverify alt etki alanı adını kullanmıyorsanız), etki alanı doğrulama e-postası almazsınız. Doğrulama otomatik olarak gerçekleşir. Ancak CNAME girişiniz yoksa ve e-postayı 24 saat içinde almazsanız Microsoft destek ekibine başvurun.

Ayrılmış sertifika kullanmak, SAN sertifikasından daha mı güvenlidir?

SAN sertifikası, ayrılmış sertifika ile aynı şifreleme ve güvenlik standartlarını uygular. Verilen tüm TLS/SSL sertifikaları, gelişmiş sunucu güvenliği için SHA-256 kullanır.

DNS sağlayıcım ile Sertifika Yetkilisi Yetkilendirme kaydı kullanmam gerekir mi?

Hayır, sertifika yetkilisi yetkilendirme kaydı şu anda gerekli değildir. Ancak, varsa, geçerli CA olarak DigiCert’i içermelidir.

Kaynakları temizleme

Önceki adımlarda özel etki alanınızda HTTPS protokolünü etkinleştirdiniz. Özel etki alanınızı artık HTTPS ile kullanmak istemiyorsanız, şu adımları uygulayarak HTTPS'yi devre dışı bırakabilirsiniz:

HTTPS özelliğini devre dışı bırakma

Azure portalında Azure Front Door yapılandırmanıza göz atın.

Ön uç konakları listesinde, HTTPS'yi devre dışı bırakmak istediğiniz özel etki alanını seçin.

HTTPS'yi devre dışı bırakmak için Devre Dışı'yı ve ardından Kaydet'i seçin.

Yayılma için bekleme

Özel etki alanı HTTPS özelliği devre dışı bırakıldıktan sonra bu işlemin geçerli olması 6-8 saate kadar sürebilir. İşlem tamamlandığında Azure portalındaki özel HTTPS durumu Devre Dışı olarak ayarlanır ve özel etki alanı iletişim kutusundaki üç işlem adımı tamamlandı olarak işaretlenir. Özel etki alanınız artık HTTPS’yi kullanamaz.

İşlem ilerleme durumu

Aşağıdaki tabloda, HTTPS’yi devre dışı bıraktığınızda oluşan işlem ilerleme durumunu gösterir. HTTPS’yi devre dışı bırakmanızın ardından özel etki alanı iletişim kutusunda üç işlem adımı görünür. Her adım etkin hale geldikçe, adımın altında daha fazla ayrıntı görüntülenir. Bir adım başarıyla tamamlandıktan sonra adımın yanında yeşil bir onay işareti görünür.

| İşlem ilerleme durumu | İşlem ayrıntıları |

|---|---|

| 1. İstek gönderiliyor | İsteğiniz gönderiliyor |

| 2. Sertifika sağlamayı kaldırma | Sertifika siliniyor |

| 3. Tamamlandı | Sertifika silindi |

Sonraki adımlar

Front Door'unuz için coğrafi filtreleme ilkesi ayarlamayı öğrenmek için sonraki öğreticiye geçin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin