Microsoft Rights Management bağlayıcısını yükleme ve yapılandırma

Microsoft Rights Management (RMS) bağlayıcısını yüklemenize ve yapılandırmanıza yardımcı olması için aşağıdaki bilgileri kullanın. Bu yordamlar, Microsoft Rights Management bağlayıcısını dağıtma makalesinin 1. ve 4. adımlarını kapsar.

Başlamadan önce:

Bu dağıtımın önkoşullarını gözden geçirip denetlediğinizden emin olun.

Bağlayıcınızın kurulum ve yapılandırmayı tamamlayabilmesi için doğru Azure bağımsız bulut örneğinin farkında olduğunuzdan emin olun.

RMS bağlayıcısını yükleme

RMS bağlayıcısını çalıştırmak için bilgisayarları (en az iki) tanımlayın. Bu bilgisayarların önkoşullarda listelenen en düşük belirtimi karşılaması gerekir.

Dekont

Kiracı başına (Microsoft 365 kiracısı veya Microsoft Entra kiracısı) tek bir RMS bağlayıcısı (yüksek kullanılabilirlik için birden çok sunucudan oluşan) yükleyin. Active Directory RMS'nin aksine, her ormana bir RMS bağlayıcısı yüklemeniz gerekmez.

RMS bağlayıcısının kaynak dosyalarını Microsoft İndirme Merkezi'nden indirin.

RMS bağlayıcısını yüklemek için RMS Bağlan orSetup.exe dosyasını indirin.

Ayrıca, RMS bağlayıcısı için sunucu yapılandırma aracını kullanmak istiyorsanız, şirket içi sunucularınızda kayıt defteri ayarlarının yapılandırmasını otomatikleştirmek için Gen Bağlan orConfig.ps1 dosyasını da indirin.

RMS bağlayıcısını yüklemek istediğiniz bilgisayarda RMS Bağlan orSetup.exe dosyasını yönetici ayrıcalıklarıyla çalıştırın.

Microsoft Rights Management Bağlan veya Kurulum'un Hoş Geldiniz sayfasında Microsoft Rights Management bağlayıcısını bilgisayara yükle'yi seçin ve İleri'ye tıklayın.

Son Kullanıcı Lisans Sözleşmesi koşullarını okuyup kabul edin ve İleri'ye tıklayın.

Kimlik Doğrulaması sayfasında çözümünüzle eşleşen Bulut ortamını seçin. Örneğin, Azure ticari teklifi için AzureCloud'ı seçin. Aksi takdirde, aşağıdaki seçeneklerden birini belirleyin:

- AzureChinaCloud: 21Vianet tarafından sağlanan Azure

- AzureUSGovernment: Azure Kamu (GCC High/DoD)

- AzureUSGovernment2: Azure Kamu 2

- AzureUSGovernment3: Azure Kamu 3

Hesabınızda oturum açmak için Oturum Aç'ı seçin. RMS bağlayıcısını yapılandırmak için yeterli ayrıcalıklara sahip bir hesabın kimlik bilgilerini girdiğinizden emin olun.

Aşağıdaki ayrıcalıklardan birine sahip bir hesap kullanabilirsiniz:

Kiracınızın genel yöneticisi: Microsoft 365 kiracınızın veya Microsoft Entra kiracınızın genel yöneticisi olan bir hesap.

Azure Rights Management genel yöneticisi: Microsoft Entra Id'de Azure RMS genel yönetici rolü atanmış bir hesap.

Azure Rights Management bağlayıcı yöneticisi: Microsoft Entra Id'de kuruluşunuz için RMS bağlayıcısını yükleme ve yönetme hakları verilmiş bir hesap.

Azure Rights Management genel yönetici rolü ve Azure Rights Management bağlayıcısı yönetici rolü, Add-AipServiceRoleBased Yönetici istrator cmdlet'i kullanılarak hesaplara atanır.

Dekont

Ekleme denetimleri uyguladıysanız, belirttiğiniz hesabın içeriği koruyabildiğinden emin olun.

Örneğin, içeriği koruma özelliğini "BT departmanı" grubuyla kısıtladıysanız, burada belirttiğiniz hesap bu grubun bir üyesi olmalıdır. Aksi takdirde şu hata iletisini görürsünüz: Yönetim hizmetinin ve kuruluşun konumunu bulma girişimi başarısız oldu. Kuruluşunuz için Microsoft Rights Management hizmetinin etkinleştirildiğinden emin olun.

Bahşiş

RMS bağlayıcısını en az ayrıcalıklarla çalıştırmak için, bu amaçla azure RMS bağlayıcısı yönetici rolünü atayabileceğiniz ayrılmış bir hesap oluşturun. Daha fazla bilgi için bkz . RMS bağlayıcısı için ayrılmış hesap oluşturma.

Sihirbazın son sayfasında aşağıdakileri yapın ve son'a tıklayın:

Yüklediğiniz ilk bağlayıcı buysa, şu anda sunucuları yetkilendirmek için Bağlayıcı yönetici konsolunu başlat'ı seçmeyin. İkinci (veya son) RMS bağlayıcınızı yükledikten sonra bu seçeneği belirleyin. Bunun yerine sihirbazı en az bir bilgisayarda yeniden çalıştırın. En az iki bağlayıcı yüklemeniz gerekir.

İkinci (veya son) bağlayıcınızı yüklediyseniz sunucuları yetkilendirmek için Bağlayıcı yönetici konsolunu başlat'ı seçin.

RMS bağlayıcısı yükleme işlemi sırasında tüm önkoşul yazılımları doğrulanır ve yüklenir, henüz yoksa Internet Information Services (IIS) yüklenir ve bağlayıcı yazılımı yüklenir ve yapılandırılır. Azure RMS ayrıca aşağıdakiler oluşturularak yapılandırma için hazırlanır:

Azure RMS ile iletişim kurmak için bağlayıcıyı kullanma yetkisine sahip boş bir sunucu tablosu. Bu tabloya daha sonra sunucu ekleyin.

Bağlayıcı için Azure RMS ile işlemleri yetkilendirilen bir dizi güvenlik belirteci . Bu belirteçler Azure RMS'den indirilir ve kayıt defterindeki yerel bilgisayara yüklenir. Bunlar, veri koruma uygulaması programlama arabirimi (DPAPI) ve Yerel Sistem hesabı kimlik bilgileri kullanılarak korunur.

RMS bağlayıcısı için ayrılmış bir hesap oluşturma

Bu yordamda, RMS bağlayıcısı yüklemesi sırasında oturum açarken kullanmak üzere Azure RMS bağlayıcısını mümkün olan en düşük ayrıcalıklarla çalıştırmak için ayrılmış bir hesabın nasıl oluşturulacağı açıklanır.

Henüz yapmadıysanız AIPService PowerShell modülünü indirip yükleyin. Daha fazla bilgi için bkz . AIPService PowerShell modülünü yükleme.

Yönetici olarak çalıştır komutuyla Windows PowerShell'i başlatın ve Bağlan-AipService komutunu kullanarak koruma hizmetine bağlanın:

Connect-AipService //provide Microsoft 365 tenant administratoror Azure RMS global administrator credentialsAşağıdaki parametrelerden yalnızca birini kullanarak Add-AipServiceRoleBased Yönetici istrator komutunu çalıştırın:

Add-AipServiceRoleBasedAdministrator -EmailAddress <email address> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -ObjectId <object id> -Role"ConnectorAdministrator"Add-AipServiceRoleBasedAdministrator -SecurityGroupDisplayName <group Name> -Role"ConnectorAdministrator"Örneğin şunu çalıştırın:

Add-AipServiceRoleBasedAdministrator -EmailAddressmelisa@contoso.com -Role "ConnectorAdministrator"

Bu komutlar bağlayıcı yöneticisi rolünü atasa da, bunun yerine Genel Yönetici istrator rolünü de kullanabilirsiniz.

Yüklemenizi doğrulama

RMS bağlayıcısı için web hizmetlerinin çalışır durumda olup olmadığını doğrulamak için:

Bir web tarayıcısından http:// connectoraddress>/_wmcs/certification/servercertification.asmx adresine bağlanın< ve connectoraddress> değerini RMS bağlayıcısının yüklü olduğu sunucu adresi veya adıyla değiştirin.<

Başarılı bir bağlantı bir ServerCertificationWebService sayfası görüntüler.

Kullanıcının RMS veya AIP korumalı belgeleri okuma veya değiştirme yeteneğini doğrulamak için:

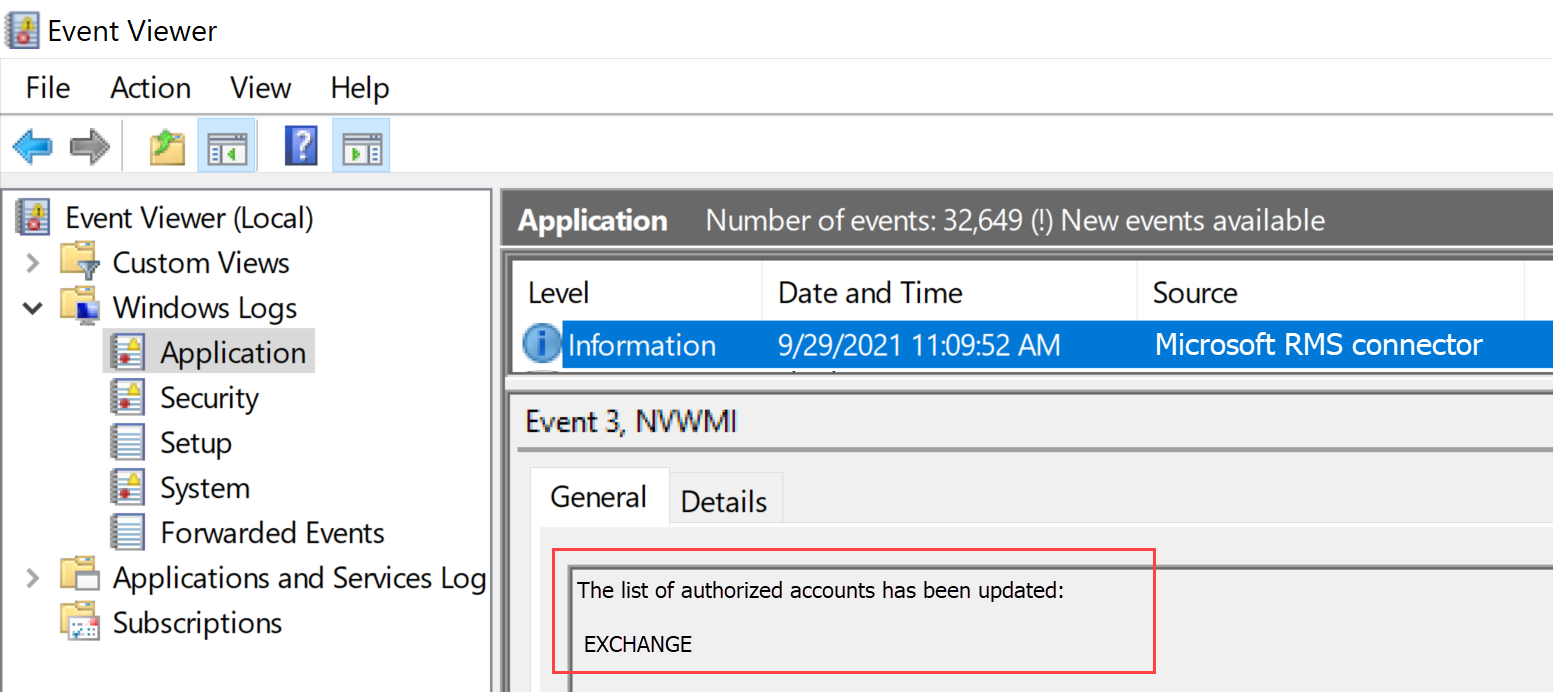

RMS bağlayıcı makinesinde Olay Görüntüleyicisi açın ve Uygulama Windows Günlüğü'ne gidin. Microsoft RMS Bağlan veya kaynağından Bilgi Düzeyi içeren bir girdi bulun.

Girdide aşağıdakine benzer bir ileti olmalıdır:

The list of authorized accounts has been updated

RMS bağlayıcısını kaldırmanız gerekiyorsa, sistem ayarları sayfasından veya sihirbazı yeniden çalıştırıp kaldırma seçeneğini belirleyerek kaldırın.

Yükleme sırasında herhangi bir sorunla karşılaşırsanız, yükleme günlüğünü denetleyin: %LocalAppData%\Temp\Microsoft Rights Management connector_<date ve time.log>

Örneğin, yükleme günlüğünüz C:\Users\Yönetici istrator\AppData\Local\Temp\Microsoft Rights Management connector_20170803110352.log gibi görünebilir

Sunucuları RMS bağlayıcısını kullanacak şekilde yetkilendirme

RMS bağlayıcısını en az iki bilgisayara yüklediğinizde, RMS bağlayıcısını kullanmak istediğiniz sunucuları ve hizmetleri yetkilendirmeye hazırsınızdır. Örneğin, Exchange Server 2013 veya SharePoint Server 2013 çalıştıran sunucular.

Bu sunucuları tanımlamak için RMS bağlayıcısı yönetim aracını çalıştırın ve izin verilen sunucular listesine girdiler ekleyin. Microsoft Rights Management bağlayıcısı Kurulum sihirbazının sonunda sunucuları yetkilendirmek için Bağlayıcı yönetim konsolunu başlat'ı seçtiğinizde bu aracı çalıştırabilir veya sihirbazdan ayrı olarak çalıştırabilirsiniz.

Bu sunucuları yetkilerken aşağıdaki noktalara dikkat edin:

Eklediğiniz sunuculara özel ayrıcalıklar verilir. Bağlayıcı yapılandırmasında Exchange Server rolü için belirttiğiniz tüm hesaplara Azure RMS'de süper kullanıcı rolü verilir ve bu da onlara bu RMS kiracısının tüm içeriğine erişim verir. Gerekirse süper kullanıcı özelliği bu noktada otomatik olarak etkinleştirilir. Ayrıcalıkların yükseltilmesi güvenlik riskini önlemek için, yalnızca kuruluşunuzun Exchange sunucuları tarafından kullanılan hesapları belirtmeye dikkat edin. SharePoint sunucuları veya FCI kullanan dosya sunucuları olarak yapılandırılan tüm sunuculara normal kullanıcı ayrıcalıkları verilir.

Bir Active Directory güvenlik veya dağıtım grubu veya birden çok sunucu tarafından kullanılan bir hizmet hesabı belirterek birden çok sunucuyu tek bir girdi olarak ekleyebilirsiniz. Bu yapılandırmayı kullandığınızda, sunucu grubu aynı RMS sertifikalarını paylaşır ve bunların tümü, herhangi birinin koruduğu içerik için sahip olarak kabul edilir. Yönetim ek yüklerini en aza indirmek için, kuruluşunuzun Exchange sunucularını veya SharePoint sunucu grubunu yetkilendirmek için tek tek sunucular yerine tek bir grubun bu yapılandırmasını kullanmanızı öneririz.

Bağlayıcıyı kullanmasına izin verilen sunucular sayfasında Ekle'yi seçin.

Dekont

Sunucuları yetkilendirmek, Hizmet veya sunucu bilgisayar hesapları için ServerCertification.asmx'e NTFS haklarını el ile uygulama ve Exchange hesaplarına el ile kullanıcı süper hakları vermenin AD RMS yapılandırmasıyla Azure RMS'deki eşdeğer yapılandırmadır. Bağlayıcıda ServerCertification.asmx'e NTFS hakları uygulamak gerekli değildir.

İzin verilen sunucular listesine sunucu ekleme

Sunucunun bağlayıcıyı kullanmasına izin ver sayfasında, nesnenin adını girin veya yetkilendirilecek nesneyi tanımlamak için göz atın.

Doğru nesneyi yetkilendirmeniz önemlidir. Bir sunucunun bağlayıcıyı kullanabilmesi için, yetkilendirme için şirket içi hizmeti (örneğin, Exchange veya SharePoint) çalıştıran hesabın seçilmesi gerekir. Örneğin, hizmet yapılandırılmış bir hizmet hesabı olarak çalışıyorsa, söz konusu hizmet hesabının adını listeye ekleyin. Hizmet Yerel Sistem olarak çalışıyorsa, bilgisayar nesnesinin adını ekleyin (örneğin, SERVERNAME$). En iyi yöntem olarak, bu hesapları içeren bir grup oluşturun ve tek tek sunucu adları yerine grubu belirtin.

Farklı sunucu rolleri hakkında daha fazla bilgi:

Exchange çalıştıran sunucular için: Bir güvenlik grubu belirtmeniz gerekir ve Exchange'in ormandaki tüm Exchange sunucularını otomatik olarak oluşturduğu ve koruduğu varsayılan grubu (Exchange Sunucuları) kullanabilirsiniz.

SharePoint çalıştıran sunucular için:

SharePoint 2010 sunucusu Yerel Sistem olarak çalışacak şekilde yapılandırılmışsa (hizmet hesabı kullanmıyorsa), Active Directory Etki Alanı Hizmetleri'nde el ile bir güvenlik grubu oluşturun ve bu yapılandırmadaki sunucunun bilgisayar adı nesnesini bu gruba ekleyin.

SharePoint sunucusu bir hizmet hesabı kullanacak şekilde yapılandırılmışsa (SharePoint 2010 için önerilen uygulama ve SharePoint 2016 ve SharePoint 2013 için tek seçenek), aşağıdakileri yapın:

SharePoint'in yönetici konsolundan yapılandırılmasını sağlamak için SharePoint Central Yönetici istration hizmetini çalıştıran hizmet hesabını ekleyin.

SharePoint Uygulama Havuzu için yapılandırılan hesabı ekleyin.

Bahşiş

Bu iki hesap farklıysa, yönetim ek yüklerini en aza indirmek için her iki hesabı içeren tek bir grup oluşturmayı göz önünde bulundurun.

Dosya Sınıflandırma Altyapısı kullanan dosya sunucuları için, ilişkili hizmetler Yerel Sistem hesabı olarak çalışır, bu nedenle bilgisayar hesabını dosya sunucuları (örneğin, SERVERNAME$) veya bu bilgisayar hesaplarını içeren bir grup için yetkilendirmeniz gerekir.

Listeye sunucu eklemeyi bitirdiğinizde Kapat'a tıklayın.

Henüz yapmadıysanız, rms bağlayıcısının yüklü olduğu sunucular için yük dengelemeyi yapılandırmanız ve bu sunucular ile az önce yetkilendirdiğiniz sunucular arasındaki bağlantılar için HTTPS kullanıp kullanmayabileceğinizi düşünmeniz gerekir.

Yük dengelemeyi ve yüksek kullanılabilirliği yapılandırma

RMS bağlayıcısının ikinci veya son örneğini yükledikten sonra, bir bağlayıcı URL sunucusu adı tanımlayın ve bir yük dengeleme sistemi yapılandırın.

Bağlayıcı URL sunucusu adı, denetlediğiniz bir ad alanı altında herhangi bir ad olabilir. Örneğin, rmsconnector.contoso.com için DNS sisteminizde bir girdi oluşturabilir ve bu girdiyi yük dengeleme sisteminizde bir IP adresi kullanacak şekilde yapılandırabilirsiniz. Bu ad için özel bir gereksinim yoktur ve bağlayıcı sunucularında yapılandırılması gerekmez. Exchange ve SharePoint sunucularınız bağlayıcıyla İnternet üzerinden iletişim kurmayacaksa, bu adın İnternet'te çözümlenmesi gerekmez.

Önemli

Exchange veya SharePoint sunucularını bağlayıcıyı kullanacak şekilde yapılandırdıktan sonra bu adı değiştirmenizi öneririz, çünkü bu sunucuları tüm IRM yapılandırmalarından temizlemeniz ve sonra yeniden yapılandırmanız gerekir.

Ad DNS'de oluşturulduktan ve bir IP adresi için yapılandırıldıktan sonra, trafiği bağlayıcı sunucularına yönlendiren bu adres için yük dengelemeyi yapılandırın. Bu amaçla, Windows Server'daki Ağ Yükü Dengeleme (NLB) özelliğini içeren herhangi bir IP tabanlı yük dengeleyiciyi kullanabilirsiniz. Daha fazla bilgi için bkz . Yük Dengeleme Dağıtım Kılavuzu.

NLB kümesini yapılandırmak için aşağıdaki ayarları kullanın:

Bağlantı noktaları: 80 (HTTP için) veya 443 (HTTPS için)

HTTP mi yoksa HTTPS mi kullanılacağı hakkında daha fazla bilgi için sonraki bölüme bakın.

Benzinim: Yok

Dağıtım yöntemi: Eşittir

Yük dengeli sistem (RMS bağlayıcı hizmetini çalıştıran sunucular için) için tanımladığınız bu ad, daha sonra şirket içi sunucuları Azure RMS kullanacak şekilde yapılandırdığınızda kuruluşunuzun RMS bağlayıcı adıdır.

RMS bağlayıcısını HTTPS kullanacak şekilde yapılandırma

Dekont

Bu yapılandırma adımı isteğe bağlıdır, ancak ek güvenlik için önerilir.

RMS bağlayıcısı için TLS veya SSL kullanımı isteğe bağlı olsa da, HTTP tabanlı güvenliğe duyarlı hizmetler için bunu öneririz. Bu yapılandırma, bağlayıcıyı çalıştıran sunucuların kimliğini, bağlayıcıyı kullanan Exchange ve SharePoint sunucularınızda doğrular. Ayrıca, bu sunuculardan bağlayıcıya gönderilen tüm veriler şifrelenir.

RMS bağlayıcısının TLS kullanmasını sağlamak için, RMS bağlayıcısını çalıştıran her sunucuya, bağlayıcı için kullandığınız adı içeren bir sunucu kimlik doğrulama sertifikası yükleyin. Örneğin, DNS'de tanımladığınız RMS bağlayıcınızın adı rmsconnector.contoso.com ise, ortak ad olarak sertifika konusunda rmsconnector.contoso.com içeren bir sunucu kimlik doğrulama sertifikası dağıtın. Veya sertifika alternatif adında DNS değeri olarak rmsconnector.contoso.com belirtin. Sertifikanın sunucunun adını içermesi gerekmez. Ardından IIS'de bu sertifikayı Varsayılan Web Sitesine bağlayın.

HTTPS seçeneğini kullanırsanız, bağlayıcıyı çalıştıran tüm sunucuların Exchange ve SharePoint sunucularınızın güvendiği bir kök CA'ya zincirleyen geçerli bir sunucu kimlik doğrulama sertifikasına sahip olduğundan emin olun. Ayrıca, bağlayıcı sunucuları için sertifikaları veren sertifika yetkilisi (CA) bir sertifika iptal listesi (CRL) yayımlarsa, Exchange ve SharePoint sunucularının bu CRL'yi indirebilmesi gerekir.

Bahşiş

Sunucu kimlik doğrulama sertifikası istemenize ve yüklemenize yardımcı olmak ve bu sertifikayı IIS'deki Varsayılan Web Sitesine bağlamak için aşağıdaki bilgileri ve kaynakları kullanabilirsiniz:

Bu sunucu kimlik doğrulama sertifikalarını dağıtmak için Active Directory Sertifika Hizmetleri (AD CS) ve bir kuruluş sertifika yetkilisi (CA) kullanıyorsanız, web sunucusu sertifika şablonunu çoğaltıp kullanabilirsiniz. Bu sertifika şablonu, sertifika konu adı isteğinde Sağlanan'ı kullanır; başka bir deyişle, sertifikayı istediğinizde sertifika konu adı veya konu alternatif adı için RMS bağlayıcı adının FQDN'sini sağlayabilirsiniz.

Tek başına CA kullanıyorsanız veya bu sertifikayı başka bir şirketten satın alırsanız TechNet'teki Web Sunucusu (IIS) belge kitaplığında Internet Server Sertifikalarını Yapılandırma (IIS 7) konusuna bakın.

IIS'yi sertifikayı kullanacak şekilde yapılandırmak için TechNet'teki Web Sunucusu (IIS) belge kitaplığındaki Siteye Bağlama Ekleme (IIS 7) bölümüne bakın.

Bir web proxy sunucusu için RMS bağlayıcısını yapılandırma

Bağlayıcı sunucularınız doğrudan İnternet bağlantısı olmayan bir ağa yüklenmişse ve giden İnternet erişimi için bir web proxy sunucusunun el ile yapılandırılmasını gerektiriyorsa, RMS bağlayıcısı için bu sunucularda kayıt defterini yapılandırmanız gerekir.

RMS bağlayıcısını web proxy sunucusu kullanacak şekilde yapılandırmak için

RMS bağlayıcısını çalıştıran her sunucuda Regedit gibi bir kayıt defteri düzenleyicisi açın.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AADRM\Bağlan or adresine gidin

ProxyAddress dize değerini ekleyin ve bu değerin Verilerini http://< MyProxyDomainOrIPaddress>:<MyProxyPort olarak ayarlayın>

Örneğin: https://proxyserver.contoso.com:8080

Kayıt defteri düzenleyicisini kapatın ve ardından sunucuyu yeniden başlatın veya IIS'yi yeniden başlatmak için bir IISReset komutu gerçekleştirin.

RMS bağlayıcısı yönetim aracını yönetim bilgisayarlarına yükleme

RMS bağlayıcısı yönetim aracını, RMS bağlayıcısı yüklü olmayan bir bilgisayardan çalıştırabilirsiniz. Bu bilgisayar aşağıdaki gereksinimleri karşılıyorsa:

Windows Server 2019, 2016, 2012 veya Windows Server 2012 R2 (tüm sürümler), Windows 11, Windows 10, Windows 8.1, Windows 8 çalıştıran bir fiziksel veya sanal bilgisayar.

En az 1 GB RAM.

En az 64 GB disk alanı.

En az bir ağ arabirimi.

Bir güvenlik duvarı (veya web ara sunucusu) aracılığıyla İnternet'e erişim.

.NET 4.7.2

RMS bağlayıcısı yönetim aracını yüklemek için, 64 bit bilgisayar için aşağıdaki dosyayı çalıştırın: RMS Bağlan orSetup.exe

Bu dosyaları henüz indirmediyseniz, bunu Microsoft İndirme Merkezi'nden yapabilirsiniz.

Daha fazla bilgi için bkz . RMS bağlayıcısı için önkoşullar.

RMS bağlayıcısı yüklemesini güncelleştirme

RMS bağlayıcısının yeni bir sürümünü yüklemek hem önceki sürümleri otomatik olarak kaldırır hem de gerekli .NET 4.7.2'yi yükler. Herhangi bir sorunla karşılaşırsanız, önceki bir sürümü el ile kaldırmak ve .NET 4.7.2'yi yüklemek için aşağıdaki yönergeleri kullanın.

RMS bağlayıcı makinenizde, Microsoft Rights Management Bağlan veya kaldırmak için Uygulamalar ve Özellikler ayarları sayfasını kullanın.

Eski sistemlerde, Denetim Masası > Program ve Özellikler sayfasında yükleme kaldırma seçeneklerini bulabilirsiniz.

Microsoft Rights Management bağlayıcısını kaldırmak için sihirbazda gezinin ve sonunda Son'u seçin.

Makinenizde .NET 4.7.2'nin yüklü olduğunu doğrulayın. Daha fazla bilgi için bkz . Nasıl yapılır: Hangi .NET Framework sürümlerinin yüklü olduğunu belirleme.

Gerekirse .NET sürüm 4.7.2'yi indirip yükleyin.

İstendiğinde makinenizi yeniden başlatın ve ardından yeni RMS bağlayıcısı sürümünü yüklemeye devam edin.

Azure RMS Bağlan or için TLS 1.2'yi zorunlu kılma

Microsoft, RMS Hizmetleri'nde TLS 1.0 ve TLS 1.1 dahil olmak üzere eski, güvenli olmayan TLS protokollerini 1 Mart 2022'de varsayılan olarak devre dışı bırakacaktır. Bu değişikliğe hazırlanmak için RMS Bağlan veya sunucularınızda bu eski protokoller için desteği kapatmak ve sistemin beklendiği gibi çalışmaya devam ettiğinden emin olmak isteyebilirsiniz.

Bu bölümde, RMS Bağlan or sunucularında Aktarım Katmanı Güvenliği (TLS) 1.0 ve 1.1'i devre dışı bırakma ve TLS 1.2 kullanımını zorlama adımları açıklanmaktadır.

TLS 1.0 ve 1.1'i kapatma ve TLS 1.2 kullanımını zorlama

RMS Bağlan veya makinedeki .NET framework'ün 4.7.2 sürümü olduğundan emin olun. Daha fazla bilgi için bkz . .NET framework sürüm 4.7.2.

RMS Bağlan veya en son kullanılabilir sürümünü indirin ve yükleyin. Daha fazla bilgi için bkz . RMS bağlayıcısını yükleme.

RMS Bağlan veya sunucularınızı yeniden başlatın ve RMS Bağlan veya işlevselliğini test edin. Örneğin, şirket içi RMS kullanıcılarının şifrelenmiş belgelerini okuyabildiğinden emin olun.

Daha fazla bilgi için bkz.

- Aktarım Katmanı Güvenliği (TLS) kayıt defteri ayarları

- Microsoft 365 için TLS 1.0 ve 1.1'i devre dışı bırakma

TLS 1.2 kullanımını doğrulama (gelişmiş)

Bu yordam, TLS 1.2'nin kullanıldığını doğrulamaya yönelik bir örnek sağlar ve Fiddler hakkında önceden bilgi gerektirir.

RMS Bağlan veya makinenize Fiddler'ı indirin ve yükleyin.

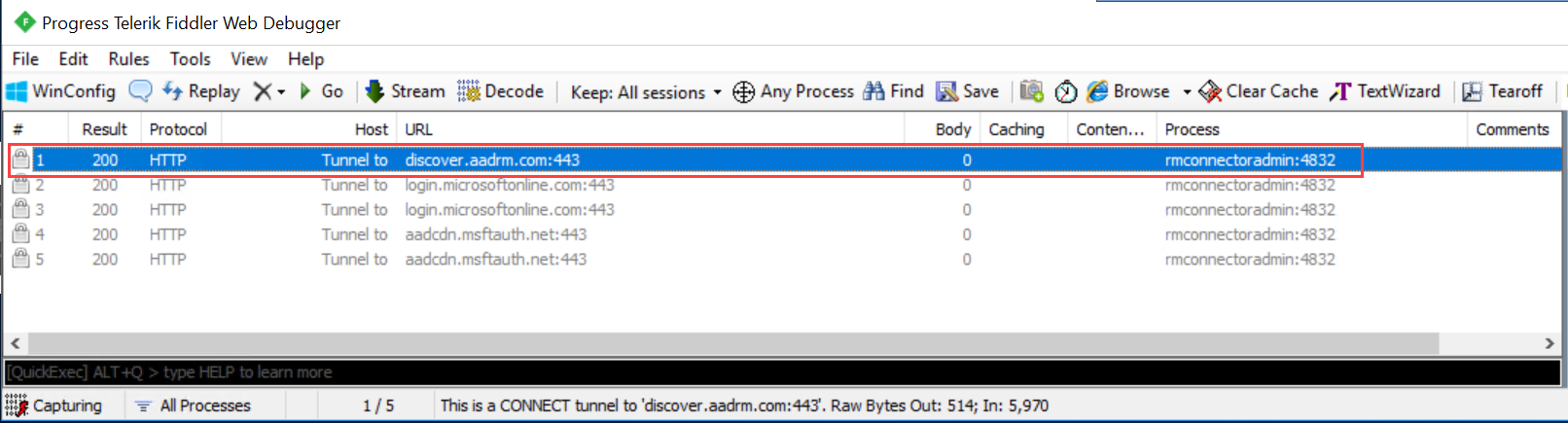

Fiddler'ı açın ve ardından Microsoft RMS Bağlan veya yönetim araçlarını açın.

Doğrulamayı tamamlamak için gerçekten oturum açmanız gerekmesine rağmen Oturum aç'ı seçin.

Soldaki Fiddler penceresinde msconnectoradmin işlemini bulun. Bu işlem, discover.aadrm.com ile güvenli bir bağlantı kurmaya çalışmalıdır.

Örneğin:

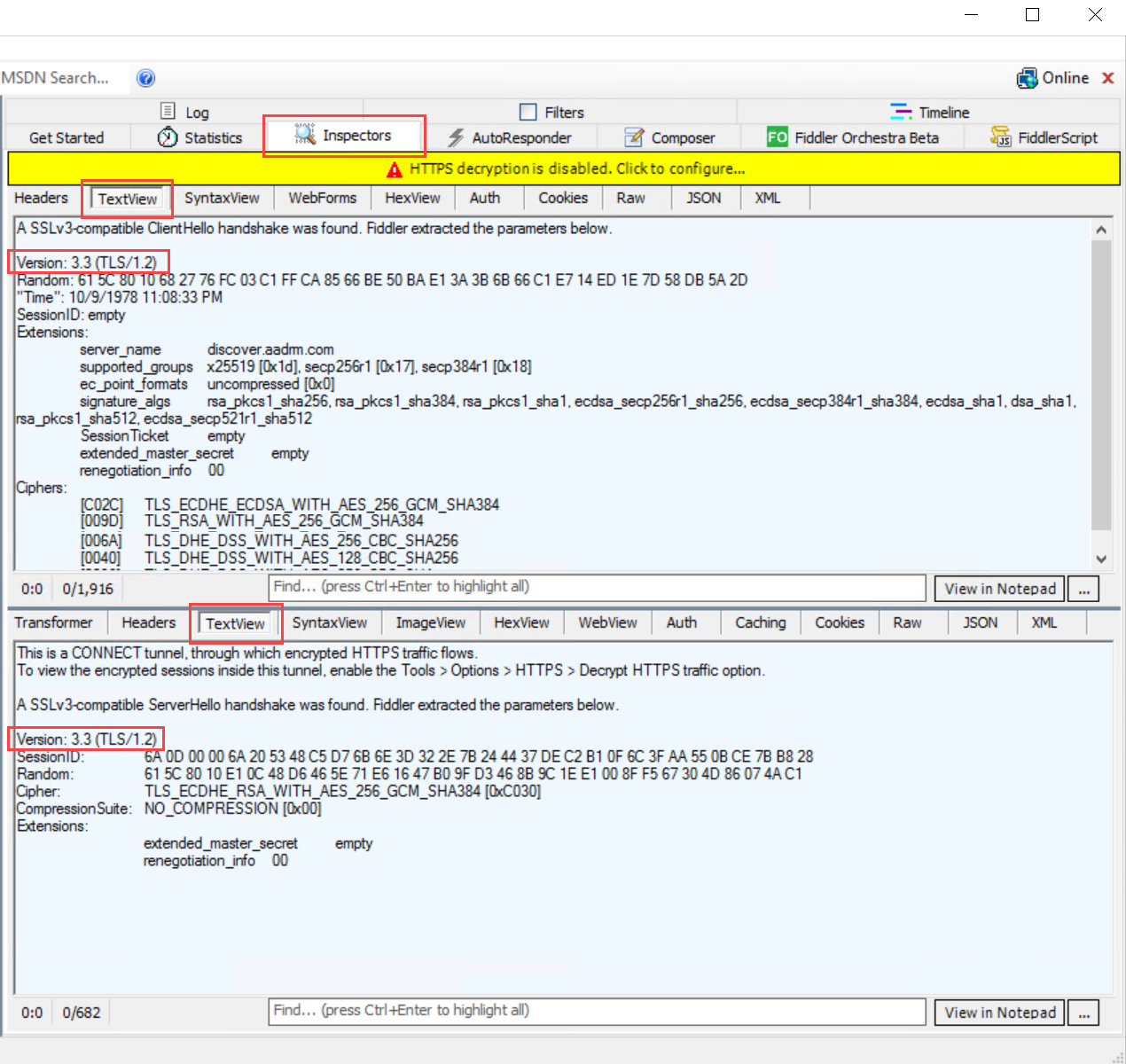

Sağ taraftaki Fiddler penceresinde Denetçiler sekmesini seçin ve hem istek hem de yanıt için Metin Görünümü sekmelerini görüntüleyin.

Bu sekmelerde, iletişimin TLS 1.2 kullanılarak gerçekleştirildiğini unutmayın. Örneğin:

TLS 1.2 kullanımını el ile zorlama

TLS 1.2 kullanımını el ile zorlamanız gerekiyorsa, önceki sürümlerin kullanımını kapatın, RMS bağlayıcı makinenizde aşağıdaki PowerShell betiğini çalıştırın.

Dikkat

Bu bölümdeki betiğin kullanılması, TLS 1.2 öncesi iletişimi makine bazında kapatır. Makinedeki diğer hizmetler TLS 1.0 veya 1.2 gerektiriyorsa, bu betik bu hizmetlerdeki işlevselliği bozabilir.

$ProtocolList = @("SSL 2.0", "SSL 3.0", "TLS 1.0", "TLS 1.1", "TLS 1.2")

$ProtocolSubKeyList = @("Client", "Server")

$DisabledByDefault = "DisabledByDefault"

$Enabled = "Enabled"

$registryPath = "HKLM:\\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\"

foreach ($Protocol in $ProtocolList) {

foreach ($key in $ProtocolSubKeyList) {

$currentRegPath = $registryPath + $Protocol + "\" + $key

Write-Host " Current Registry Path $currentRegPath"

if (!(Test-Path $currentRegPath)) {

Write-Host "creating the registry"

New-Item -Path $currentRegPath -Force | out-Null

}

if ($Protocol -eq "TLS 1.2") {

Write-Host "Working for TLS 1.2"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "0" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "1" -PropertyType DWORD -Force | Out-Null

}

else {

Write-Host "Working for other protocol"

New-ItemProperty -Path $currentRegPath -Name $DisabledByDefault -Value "1" -PropertyType DWORD -Force | Out-Null

New-ItemProperty -Path $currentRegPath -Name $Enabled -Value "0" -PropertyType DWORD -Force | Out-Null

}

}

}

Sonraki adımlar

RMS bağlayıcısı yüklenip yapılandırıldığına göre, şirket içi sunucularınızı bunu kullanacak şekilde yapılandırmaya hazırsınız. Microsoft Rights Management bağlayıcısı için sunucuları yapılandırma bölümüne gidin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin