Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Key Vault ile kimlik doğrulaması, belirli bir güvenlik sorumlusunun kimliğini doğrulamakla sorumlu olan Microsoft Entra Id ile birlikte çalışır.

Güvenlik sorumlusu, Azure kaynaklarına erişim isteyen bir kullanıcı, grup, hizmet veya uygulamayı temsil eden bir nesnedir. Azure, her güvenlik sorumlusuna benzersiz bir nesne kimliği atar.

Kullanıcı güvenlik sorumlusu, Microsoft Entra Id'de profili olan bir kişiyi tanımlar.

Grup güvenlik sorumlusu, Microsoft Entra Id'de oluşturulan bir kullanıcı kümesini tanımlar. Gruba atanan tüm roller veya izinler, gruptaki tüm kullanıcılara verilir.

Hizmet sorumlusu, bir uygulamayı veya hizmeti tanımlayan bir güvenlik sorumlusu türüdür; yani kullanıcı veya grup yerine bir kod parçasıdır. Hizmet sorumlusu nesne kimliği kullanıcı adı gibi davranır; hizmet sorumlusunun istemci gizli dizisi , parolası gibi davranır.

Uygulamalar için hizmet sorumlusu edinmenin iki yolu vardır:

Önerilen: Uygulama için sistem tarafından atanan yönetilen kimliği etkinleştirin.

Yönetilen kimlik sayesinde Azure, uygulamanın hizmet sorumlusunu dahili olarak yönetir ve uygulamanın kimliğini diğer Azure hizmetleriyle otomatik olarak doğrular. Yönetilen kimlik, çeşitli hizmetlere dağıtılan uygulamalar için kullanılabilir.

Daha fazla bilgi için bkz. Yönetilen kimliğe genel bakış. Ayrıca, belirli hizmetler (App Service, Azure İşlevleri, Sanal Makineler vb.) için yönetilen kimliği etkinleştirmeyi açıklayan makalelere bağlantı sağlayan yönetilen kimliği destekleyen Azure hizmetleri konusuna bakın.

Yönetilen kimliği kullanamıyorsanız, hızlı başlangıç: Azure kimlik platformuna uygulama kaydetme başlığı altında açıklandığı gibi uygulamayı Microsoft Entra kiracınıza kaydedersiniz. Kayıt ayrıca tüm kiracılarda uygulamayı tanımlayan ikinci bir uygulama nesnesi oluşturur.

Key Vault güvenlik duvarını yapılandırma

Varsayılan olarak, Key Vault genel IP adresleri aracılığıyla kaynaklara erişim sağlar. Daha fazla güvenlik için belirli IP aralıklarına, hizmet uç noktalarına, sanal ağlara veya özel uç noktalara erişimi de kısıtlayabilirsiniz.

Daha fazla bilgi için bkz . Güvenlik duvarının arkasındaki Azure Key Vault'a erişme.

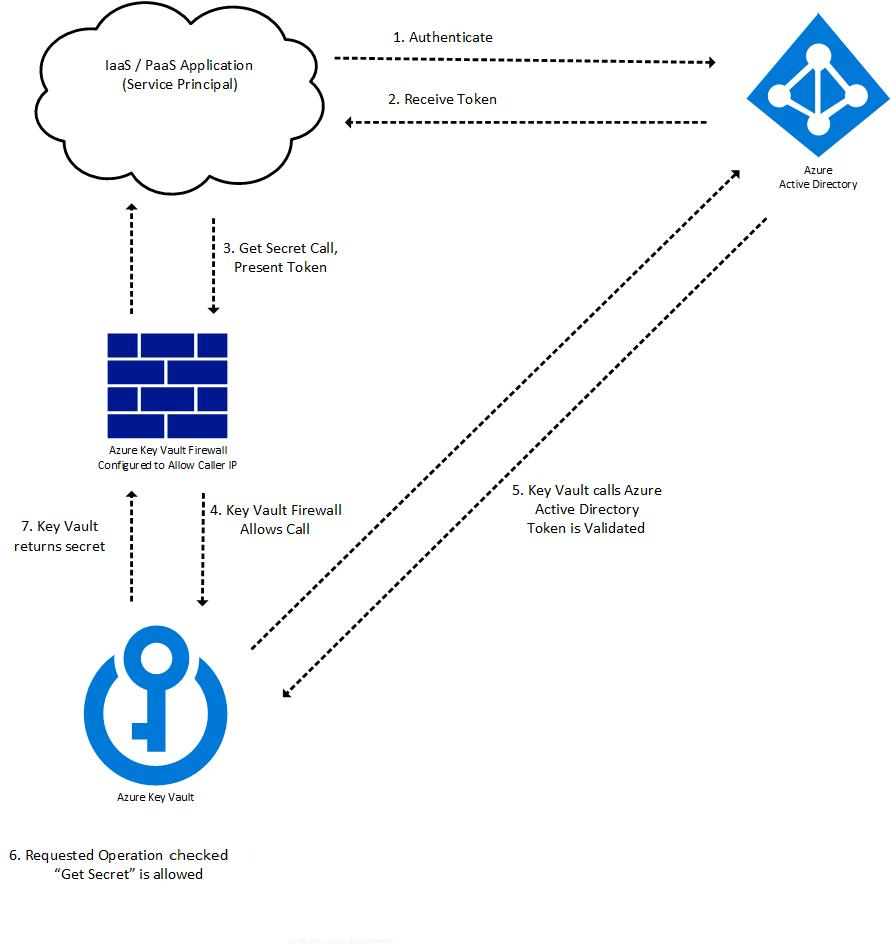

Kimlik doğrulaması ile Key Vault istek işlemi akışı

Key Vault kimlik doğrulaması, Key Vault üzerindeki her istek işleminin bir parçası olarak gerçekleşir. Belirteç alındıktan sonra sonraki çağrılar için yeniden kullanılabilir. Kimlik doğrulama akışı örneği:

Belirteç, Microsoft Entra Kimliği ile kimlik doğrulaması isteğinde bulunabilir, örneğin:

- Yönetilen kimliğe sahip sanal makine veya App Service uygulaması gibi bir Azure kaynağı, erişim belirteci almak için REST uç noktasıyla iletişim kurar.

- Kullanıcı, kullanıcı adı ve parola kullanarak Azure portalında oturum açar.

Microsoft Entra Id ile kimlik doğrulaması başarılı olursa, güvenlik sorumlusuna bir OAuth belirteci verilir.

Key Vault'un uç noktası (URI) aracılığıyla Key Vault REST API'sine yapılan çağrı.

Key Vault Güvenlik Duvarı aşağıdaki ölçütleri denetler. Herhangi bir ölçüt karşılanırsa, aramaya izin verilir. Aksi takdirde çağrı engellenir ve yasak bir yanıt döndürülür.

- Güvenlik duvarı devre dışı bırakılır ve Key Vault'un genel uç noktasına genel İnternet'ten erişilebilir.

- Arayan, güvenlik duvarını atlamasına olanak sağlayan bir Key Vault Güvenilen Hizmetidir.

- Arayan, güvenlik duvarında IP adresine, sanal ağa veya hizmet uç noktasına göre listelenir.

- Arayan, yapılandırılmış özel bağlantı bağlantısı üzerinden Key Vault'a ulaşabilir.

Güvenlik duvarı aramaya izin veriyorsa Key Vault, güvenlik sorumlusunun erişim belirtecini doğrulamak için Microsoft Entra Id'yi çağırır.

Key Vault, güvenlik sorumlusunun istenen işlem için gerekli izne sahip olup olmadığını denetler. Aksi takdirde Key Vault yasak bir yanıt döndürür.

Key Vault istenen işlemi yürütür ve sonucu döndürür.

Aşağıdaki diyagramda, bir uygulamanın Key Vault "Gizli Dizi Al" API'sini çağırma işlemi gösterilmektedir:

Uyarı

Gizli bilgiler, sertifikalar ve anahtarlar için Key Vault SDK istemcileri, erişim belirteci olmaksızın Key Vault'a ek bir çağrıda bulunur; bu da kiracı bilgilerini almak için 401 Yetkisiz yanıtına yol açar. Daha fazla bilgi için bkz . Kimlik doğrulaması, istekler ve yanıtlar

Uygulama kodunda Key Vault'a kimlik doğrulaması

Key Vault SDK'sı, aynı koda sahip ortamlarda Key Vault'ta sorunsuz kimlik doğrulamasına olanak tanıyan Azure Identity istemci kitaplığını kullanıyor

Azure Identity istemci kitaplıkları

| .NET | Piton | Java | JavaScript |

|---|---|---|---|

| Azure Kimlik SDK'sı .NET | Python için Azure Kimlik SDK'sı | Azure Kimlik SDK'sı Java | Azure Kimlik SDK'sı JavaScript |

En iyi yöntemler ve geliştirici örnekleri hakkında daha fazla bilgi için bkz. Kodda Key Vault'ta kimlik doğrulaması yapma