Güvenli çalışma alanı kullanırken ağ trafiği akışı

Azure Machine Learning çalışma alanınızı ve ilişkili kaynakları bir Azure sanal ağına yerleştirdiğinizde, kaynaklar arasındaki ağ trafiği değişir. Sanal ağ olmadan ağ trafiği genel İnternet üzerinden veya Azure veri merkezinden akar. Bir sanal ağ tanıttıktan sonra, ağ güvenliğini sağlamlaştırmak da isteyebilirsiniz. Örneğin, sanal ağ ile genel İnternet arasındaki gelen ve giden iletişimleri engellemek isteyebilirsiniz. Ancak Azure Machine Learning için genel İnternet'te bazı kaynaklara erişim gerekir. Örneğin, dağıtımlar ve yönetim işlemleri için Azure Resource Manager'ı kullanır.

Bu makalede, genel İnternet'e gelen ve genel İnternet'ten gelen gerekli trafik listelenir. Ayrıca aşağıdaki senaryolarda istemci geliştirme ortamınızla güvenli bir Azure Machine Learning çalışma alanı arasında ağ trafiğinin nasıl aktığı da açıklanmaktadır:

Çalışmak için Azure Machine Learning stüdyosu kullanma:

- Çalışma alanınız

- AutoML

- Tasarımcı

- Veri kümeleri ve veri depoları

Azure Machine Learning stüdyosu, web tarayıcınızda kısmen çalışan web tabanlı bir kullanıcı arabirimidir. Modeli eğitmek, tasarımcıyı kullanmak veya veri kümelerini görüntülemek gibi görevleri gerçekleştirmek için Azure hizmetlerine çağrı yapar. Bu çağrılardan bazıları Azure Machine Learning SDK'sını, Azure CLI'yı, REST API'yi veya Visual Studio Code'ı kullandığınızdan farklı bir iletişim akışı kullanır.

çalışmak için Azure Machine Learning stüdyosu, Azure Machine Learning SDK'sı, Azure CLI veya REST API'yi kullanarak:

- İşlem örnekleri ve kümeleri

- Azure Kubernetes Service (AKS)

- Azure Machine Learning'in yönettiği Docker görüntüleri

Bir senaryo veya görev burada listelenmiyorsa, güvenli bir çalışma alanıyla veya çalışma alanı olmadan aynı şekilde çalışmalıdır.

Varsayımlar

Bu makalede aşağıdaki yapılandırma varsayılır:

- Azure Machine Learning çalışma alanı, sanal ağ ile iletişim kurmak için özel bir uç nokta kullanır.

- Çalışma alanının kullandığı Azure depolama hesabı, anahtar kasası ve kapsayıcı kayıt defteri de sanal ağ ile iletişim kurmak için özel bir uç nokta kullanır.

- İstemci iş istasyonları sanal ağa erişmek için bir VPN ağ geçidi veya Azure ExpressRoute kullanır.

Gelen ve giden gereksinimleri

| Senaryo | Gerekli gelen | Gerekli giden | Ek yapılandırma |

|---|---|---|---|

| Çalışma alanına stüdyodan erişme | Uygulanamaz |

|

Özel bir DNS sunucusu kullanmanız gerekebilir. Daha fazla bilgi için bkz . Çalışma alanınızı özel dns sunucusuyla kullanma. |

| AutoML' yi, tasarımcıyı, veri kümesini ve stüdyodaki veri depolarını kullanma | Uygulanamaz | Uygulanamaz |

|

| İşlem örneği ve işlem kümesi kullanma |

|

|

Güvenlik duvarı kullanıyorsanız kullanıcı tanımlı yollar oluşturun. Daha fazla bilgi için bkz . Gelen ve giden ağ trafiğini yapılandırma. |

| Azure Kubernetes Service'i kullanma | Uygulanamaz | AKS'nin giden yapılandırması hakkında bilgi için bkz . Azure Kubernetes Service çıkarım ortamının güvenliğini sağlama. | |

| Azure Machine Learning'in yönettiği Docker görüntülerini kullanma | Uygulanamaz | Microsoft Yapıt Kayıt Defteri | Çalışma alanınızın kapsayıcı kayıt defteri sanal ağın arkasındaysa, çalışma alanını görüntü oluşturmak için işlem kümesi kullanacak şekilde yapılandırın. Daha fazla bilgi için bkz . Sanal ağlarla Azure Machine Learning çalışma alanının güvenliğini sağlama. |

Depolama hesaplarının amaçları

Azure Machine Learning birden çok depolama hesabı kullanır. Her birinin farklı verileri depolaması ve farklı bir amacı vardır:

Depolama alanınız: Azure aboneliğinizdeki depolama hesapları model, eğitim verileri, eğitim günlükleri ve Python betikleri gibi verilerinizi ve yapıtlarınızı depolar. Örneğin, çalışma alanınızın varsayılan depolama hesabı aboneliğinizdedir. Azure Machine Learning işlem örneği ve işlem kümesi, 445 (SMB) ve 443 (HTTPS) bağlantı noktaları üzerinden bu depolamadaki dosya ve blob verilerine erişmektedir.

İşlem örneği veya işlem kümesi kullanırken depolama hesabınız SMB protokolü aracılığıyla dosya paylaşımı olarak bağlanır. İşlem örneği ve kümesi, veriler, modeller, Jupyter not defterleri ve veri kümeleri gibi öğeleri depolamak için bu dosya paylaşımını kullanır. İşlem örneği ve küme, depolama hesabına erişirken özel uç noktayı kullanır.

Microsoft depolama: Azure Machine Learning işlem örneği ve işlem kümesi Azure Batch'e dayanır. Microsoft aboneliğinde bulunan depolama alanına erişiyorlar. Bu depolama yalnızca işlem örneğinin veya kümenin yönetimi için kullanılır. Verilerinizin hiçbiri burada depolanmaz. İşlem örneği ve işlem kümesi, 443 (HTTPS) bağlantı noktasını kullanarak bu depolamadaki blob, tablo ve kuyruk verilerine erişmektedir.

Machine Learning ayrıca meta verileri bir Azure Cosmos DB örneğinde depolar. Varsayılan olarak, bu örnek bir Microsoft aboneliğinde barındırılır ve Microsoft tarafından yönetilir. İsteğe bağlı olarak Azure aboneliğinizde bir Azure Cosmos DB örneği kullanabilirsiniz. Daha fazla bilgi için bkz . Azure Machine Learning ile veri şifreleme.

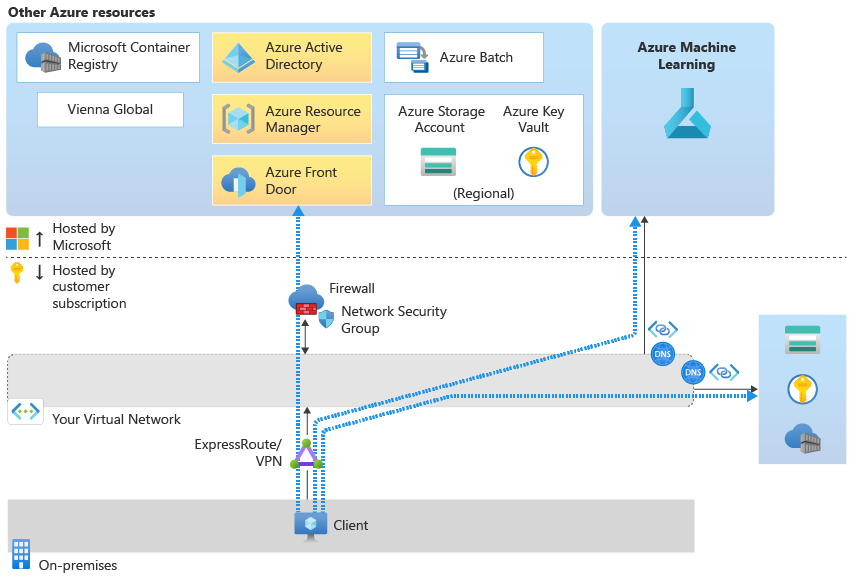

Senaryo: Çalışma alanına stüdyodan erişme

Not

Bu bölümdeki bilgiler, Azure Machine Learning stüdyosu çalışma alanını kullanmaya özgüdür. Azure Machine Learning SDK'sını, REST API'sini, Azure CLI'yı veya Visual Studio Code'ı kullanıyorsanız, bu bölümdeki bilgiler sizin için geçerli değildir.

Çalışma alanınıza stüdyodan eriştiğinizde ağ trafiği akışları aşağıdaki gibidir:

- Kaynaklarda kimlik doğrulaması yapmak için yapılandırma Microsoft Entra Id kullanır.

- Yönetim ve dağıtım işlemleri için yapılandırma Azure Resource Manager'ı kullanır.

- Azure Machine Learning'e özgü görevler için yapılandırma, Azure Machine Learning hizmetini kullanır.

- Azure Machine Learning stüdyosu erişim için yapılandırma Azure Front Door kullanır.

- Çoğu depolama işlemi için trafik, çalışma alanınız için varsayılan depolamanın özel uç noktası üzerinden akar. Bu makalenin Studio bölümündeki AutoML'yi, tasarımcıyı, veri kümesini ve veri depolarını kullanma bölümünde özel durumlar ele alınmaktadır.

- Ayrıca, sanal ağ içindeki kaynakların adlarını çözümlemenizi sağlayan bir DNS çözümü yapılandırmanız gerekir. Daha fazla bilgi için bkz . Çalışma alanınızı özel dns sunucusuyla kullanma.

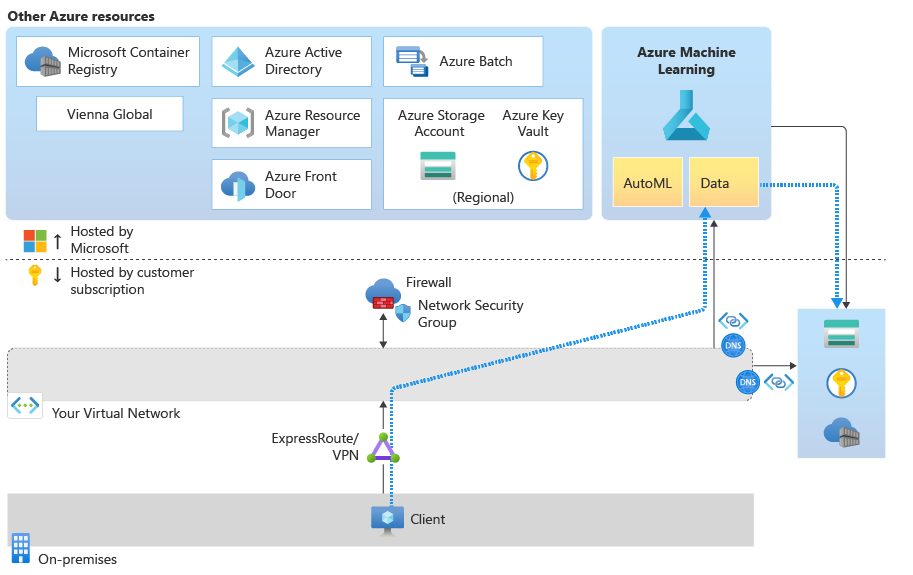

Senaryo: AutoML' yi, tasarımcıyı, veri kümesini ve stüdyodaki veri depolarını kullanma

aşağıdaki Azure Machine Learning stüdyosu özellikleri veri profili oluşturmayı kullanır:

- Veri kümesi: Stüdyodan veri kümesini keşfedin.

- Tasarım Aracı: Modül çıktı verilerini görselleştirin.

- AutoML: Veri önizlemesini veya profilini görüntüleyin ve bir hedef sütun seçin.

- Etiketleme: Makine öğrenmesi projesine yönelik verileri hazırlamak için etiketleri kullanın.

Veri profili oluşturma, Azure Machine Learning yönetilen hizmetinin çalışma alanınız için varsayılan Azure depolama hesabına erişme özelliğine bağlıdır. Yönetilen hizmet sanal ağınızda olmadığından sanal ağdaki depolama hesabına doğrudan erişemez. Bunun yerine, çalışma alanı depolamaya erişmek için bir hizmet sorumlusu kullanır.

İpucu

Çalışma alanını oluştururken bir hizmet sorumlusu sağlayabilirsiniz. Oluşturmazsanız, sizin için bir tane oluşturulur ve çalışma alanınızla aynı ada sahiptir.

Depolama hesabına erişime izin vermek için, depolama hesabını çalışma alanınız için bir kaynak örneğine izin verecek şekilde yapılandırın veya güvenilen hizmetler listesinden Azure hizmetlerinin bu depolama hesabına erişmesine izin ver'i seçin. Bu ayar, yönetilen hizmetin Azure veri merkezi ağı üzerinden depolamaya erişmesine olanak tanır.

Ardından, depolama hesabının özel uç noktasına okuyucu rolüne çalışma alanının hizmet sorumlusunu ekleyin. Azure, çalışma alanı ve depolama alt ağı bilgilerini doğrulamak için bu rolü kullanır. Bunlar aynıysa Azure erişime izin verir. Son olarak hizmet sorumlusu, depolama hesabına Blob veri katkıda bulunanı erişimi de gerektirir.

Daha fazla bilgi için Azure Machine Learning çalışma alanının sanal ağlarla güvenliğini sağlama bölümünün "Azure depolama hesaplarının güvenliğini sağlama" bölümüne bakın.

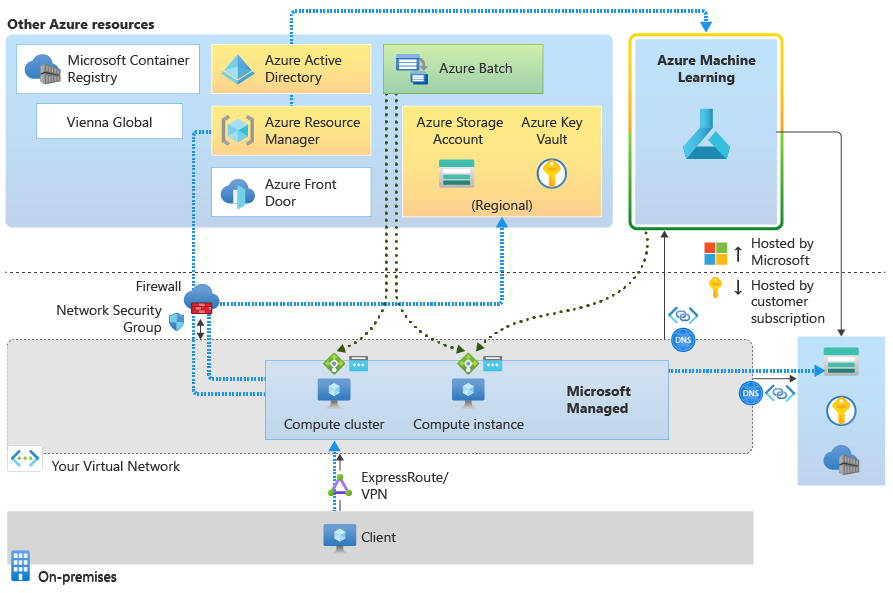

Senaryo: İşlem örneği ve işlem kümesi kullanma

Azure Machine Learning işlem örneği ve işlem kümesi, Microsoft'un barındırmış olduğu yönetilen hizmetlerdir. Bunlar, Azure Batch hizmetinin üzerine kurulmuştur. Microsoft tarafından yönetilen bir ortamda mevcut olsalar da, sanal ağınıza da eklenmiştir.

Bir işlem örneği veya işlem kümesi oluşturduğunuzda, sanal ağınızda aşağıdaki kaynaklar da oluşturulur:

Gerekli giden kuralları olan bir ağ güvenlik grubu. Bu kurallar, Azure Machine Learning 'den (44224 numaralı bağlantı noktasında TCP) ve Azure Batch'ten (29876-29877 numaralı bağlantı noktalarında TCP) gelen erişime izin verir.

Önemli

Sanal ağa İnternet erişimini engellemek için güvenlik duvarı kullanıyorsanız, güvenlik duvarını bu trafiğe izin verecek şekilde yapılandırmanız gerekir. Örneğin, Azure Güvenlik Duvarı ile kullanıcı tanımlı yollar oluşturabilirsiniz. Daha fazla bilgi için bkz . Gelen ve giden ağ trafiğini yapılandırma.

Genel IP adresine sahip bir yük dengeleyici.

Ayrıca aşağıdaki hizmet etiketlerine giden erişime izin verin. Her etiket için değerini işlem örneğinizin veya kümenizin Azure bölgesiyle değiştirin region :

Storage.region: Bu giden erişim, Azure Batch tarafından yönetilen sanal ağın içindeki Azure depolama hesabına bağlanmak için kullanılır.Keyvault.region: Bu giden erişim, Azure Batch tarafından yönetilen sanal ağın içindeki Azure Key Vault hesabına bağlanmak için kullanılır.

İşlem örneğinizden veya kümenizden veri erişimi, sanal ağınız için depolama hesabının özel uç noktasından geçer.

İşlem örneğinde Visual Studio Code kullanıyorsanız diğer giden trafiğe izin vermelisiniz. Daha fazla bilgi için bkz . Gelen ve giden ağ trafiğini yapılandırma.

Senaryo: Çevrimiçi uç noktaları kullanma

Yönetilen çevrimiçi uç noktalar için gelen ve giden iletişim için güvenliği ayrı ayrı yapılandırabilirsiniz.

Gelen iletişim

Uç nokta üzerindeki bayrağını kullanarak çevrimiçi uç noktanın puanlama URL'si ile gelen iletişimin public_network_access güvenliğini sağlamaya yardımcı olabilirsiniz. bayrağını ayarlayarak disabled , çevrimiçi uç noktanın yalnızca Azure Machine Learning çalışma alanının özel uç noktası üzerinden istemcinin sanal ağından trafik almasını sağlar.

public_network_access Azure Machine Learning çalışma alanının bayrağı, çevrimiçi uç noktanın görünürlüğünü de yönetir. Bu bayrak ise disabledpuanlama uç noktalarına yalnızca çalışma alanı için özel uç nokta içeren sanal ağlardan erişilebilir. Bu bayrak ise enabledpuanlama uç noktasına sanal ağdan ve genel ağlardan erişilebilir.

Giden iletişim

Azure Machine Learning çalışma alanınız için yönetilen sanal ağ yalıtımını kullanarak çalışma alanı düzeyindeki bir dağıtımdan giden iletişimin güvenliğini sağlamaya yardımcı olabilirsiniz. Bu ayarın kullanılması, Azure Machine Learning'in çalışma alanı için yönetilen bir sanal ağ oluşturmasına neden olur. Çalışma alanının yönetilen sanal ağındaki tüm dağıtımlar, giden iletişim için sanal ağın özel uç noktalarını kullanabilir.

Giden iletişimin güvenliğini sağlamaya yönelik eski ağ yalıtım yöntemi, bir dağıtımın egress_public_network_access bayrağı devre dışı bırakılarak çalıştı. Bunun yerine çalışma alanı tarafından yönetilen bir sanal ağ kullanarak dağıtımlar için giden iletişimin güvenliğini sağlamaya yardımcı olmanız önerilir. Eski yaklaşımdan farklı olarak, egress_public_network_access dağıtımınızla çalışma alanı tarafından yönetilen bir sanal ağ kullandığınızda dağıtım bayrağı artık uygulanmaz. Bunun yerine, çalışma alanının yönetilen sanal ağı için ayarladığınız kurallar giden iletişimi denetler.

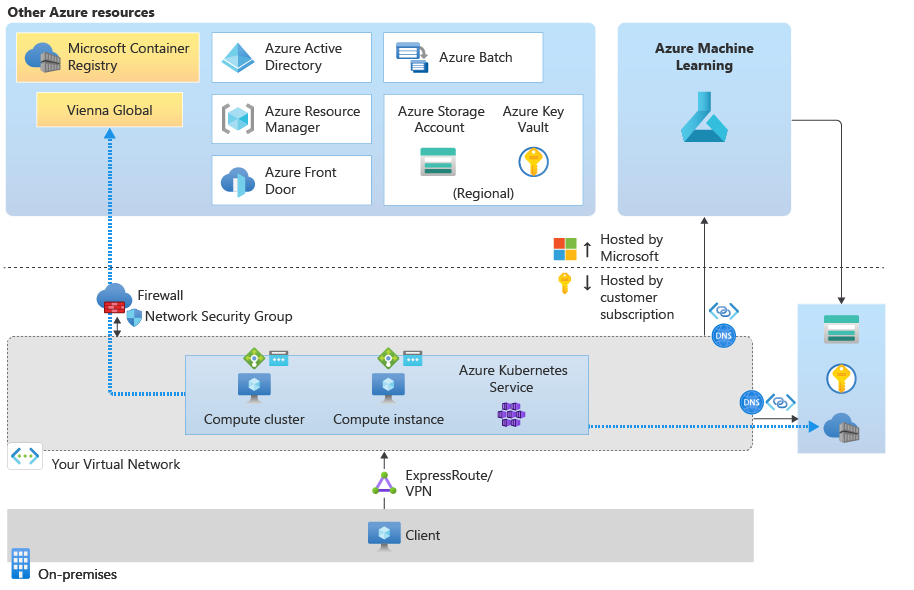

Senaryo: Azure Kubernetes Service'i kullanma

Azure Kubernetes Service için gerekli giden yapılandırma hakkında bilgi için bkz . Sanal ağlarla Azure Machine Learning çıkarım ortamının güvenliğini sağlama.

Not

Azure Kubernetes Service yük dengeleyici, Azure Machine Learning'in oluşturduğu yük dengeleyiciyle aynı değildir. Modelinizi yalnızca sanal ağda kullanılabilen güvenli bir uygulama olarak barındırmak istiyorsanız Azure Machine Learning'in oluşturduğu iç yük dengeleyiciyi kullanın. Genel erişime izin vermek istiyorsanız Azure Machine Learning'in oluşturduğu genel yük dengeleyiciyi kullanın.

Modeliniz dış veri kaynağı gibi ek gelen veya giden bağlantı gerektiriyorsa trafiğe izin vermek için bir ağ güvenlik grubu veya güvenlik duvarınızı kullanın.

Senaryo: Azure Machine Learning'in yönettiği Docker görüntülerini kullanma

Azure Machine Learning, modelleri eğitmek veya çıkarım yapmak için kullanabileceğiniz Docker görüntüleri sağlar. Bu görüntüler Microsoft Yapıt Kayıt Defteri üzerinde barındırılır.

Sağladığınız kapsayıcı kayıt defteri gibi kendi Docker görüntülerinizi sağlarsanız Artifact Registry ile giden iletişime ihtiyacınız yoktur.

İpucu

Kapsayıcı kayıt defterinizin güvenliği sanal ağda sağlanıyorsa Azure Machine Learning, Docker görüntüleri oluşturmak için bunu kullanamaz. Bunun yerine, görüntü oluşturmak için bir Azure Machine Learning işlem kümesi belirtmeniz gerekir. Daha fazla bilgi için bkz . Sanal ağlarla Azure Machine Learning çalışma alanının güvenliğini sağlama.

Sonraki adımlar

Ağ trafiğinin güvenli bir yapılandırmada nasıl aktığını öğrendiğinize göre, sanal ağ yalıtımı ve gizlilik hakkındaki genel bakış makalesini okuyarak Azure Machine Learning'in bir sanal ağda güvenliğini sağlama hakkında daha fazla bilgi edinin.

En iyi yöntemler hakkında bilgi için kurumsal güvenlik için Azure Machine Learning en iyi yöntemleri makalesine bakın.