SUPI gizlemeyi etkinleştirme

Abonelik kalıcı tanımlayıcısı (SUPI), bir cihaz için benzersiz, kalıcı bir tanımlayıcıdır. Bu tanımlayıcının düz metin olarak iletilmesini önlemek için şifreleme yoluyla gizlenebilir. Şifrelenmiş değer, abonelik gizli tanımlayıcısı (SUCI) olarak bilinir. Şifreleme (SUPI gizleme) kayıt sırasında UE tarafından gerçekleştirilir ve kullanıcının izlenmesini önlemek için her seferinde yeni bir SUCI oluşturulur. Şifre çözme (SUCI çözme), paket çekirdeğindeki Birleşik Veri Yönetimi (UDM) ağ işlevi tarafından gerçekleştirilir.

SUPI gizlenmesi için bir ev ağı ortak anahtarı (HNPK) ve buna karşılık gelen bir özel anahtar gerekir. Ortak anahtar SIM'de depolanır. Özel anahtar Azure Key Vault'ta depolanır ve paket çekirdeğinde yapılandırılmış bir URL tarafından başvurulur. Bu nasıl yapılır kılavuzunda, paket çekirdeğini SUCI ayrıştırma için özel bir anahtarla yapılandırmayı öğreneceksiniz.

SUPI gizleme ve SUCI ayrıştırma 3GPP TS 33.501'de tanımlanır: 5G Sistemi için güvenlik mimarisi ve yordamları.

Önemli

Bazı kullanıcı ekipmanlarının çalışması için SUPI gizlenmesi gerekebilir. Ayrıntılar için donanım satıcınızın belgelerine bakın.

Önkoşullar

Özel mobil ağ dağıtmak için önkoşul görevlerini tamamlama bölümünde tanımladığınız etkin aboneliğe erişimi olan bir hesabı kullanarak Azure portalında oturum açabildiğinizi doğrulayın. Bu hesabın abonelik kapsamında yerleşik Katkıda Bulunan rolüne sahip olması gerekir.

Özel mobil ağınıza karşılık gelen Mobil Ağ kaynağının adını belirleyin.

Hangi SUPI koruma düzenini kullanmak istediğinizi belirleyin (A profili veya B profili).

SIM'lerinizi ortak anahtarlarla programlamayı tartışmak için SIM satıcınıza başvurun. Hangi SUPI koruma düzeninin kullanılacağını (A profili veya B profili) ve hangi anahtar tanımlayıcılarını kullanacağınızı kabul etmeniz gerekir.

Ev ağı özel anahtarları oluşturma

Bash'te OpenSSL aracını kullanarak A profili veya B profili için ortak ve özel anahtar çifti oluşturabilirsiniz.

Profil A

SUPI koruma şeması Profil A kullanılırken anahtar bir X25519 Özel Anahtar olmalıdır.

Azure Cloud Shell'i kullanarak Azure CLI'da oturum açın ve açılan menüden Bash'i seçin.

Bir anahtar çifti oluşturun ve özel anahtarı adlı

hnpk_profile_a.pembir dosyaya kaydedin:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemİlgili ortak anahtarı alın ve adlı

hnpk_profile_a.pubbir dosyaya kaydedin:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Profil B

SUPI koruma şeması Profil B kullanılırken anahtar, prime256v1 eğrisi kullanan elips Eğrisi Özel Anahtarı olmalıdır.

Azure Cloud Shell'i kullanarak Azure CLI'da oturum açın ve açılan menüden Bash'i seçin.

Bir anahtar çifti oluşturun ve özel anahtarı adlı

hnpk_profile_b.pembir dosyaya kaydedin:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemİlgili ortak anahtarı alın ve adlı

hnpk_profile_b.pubbir dosyaya kaydedin:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Azure Key Vault'a ev ağı özel anahtarları ekleme

Ev ağı özel anahtarları Azure Key Vault'ta depolanır.

Önemli

Portal çok satırlı girişleri desteklemediğinden anahtarları karşıya yüklemek için Azure komut satırını kullanmanız gerekir.

Özel anahtarlarınızı barındırmak için bir Azure Key Vault oluşturun veya mevcut bir kasayı seçin. Key Vault'un yetkilendirme için rol tabanlı erişim denetimi (RBAC) kullandığından emin olun. Kullanıcının Key Vault Gizli DiziLeri Yetkilisi rolüne ihtiyacı olacaktır.

Özel anahtarı Key Vault'a gizli dizi olarak yükleyerek bu anahtarı tanımlamak için bir ad belirtin:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Gizli dizi tanımlayıcı URL'sini not edin. Bu komut çıkışındadır veya portalda Key Vault'unuza gidip gizli diziyi seçebilirsiniz. Paket çekirdeğini bu URL ile yapılandırmanız gerekir.

Tüm ek özel anahtarlar için yineleyin.

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

Kullanıcı tarafından atanan bir yönetilen kimlik oluşturun. UAMI kaynak kimliğini not edin.

Key Vault Gizli Dizileri Atama Yönetilen kimlik için Key Vault'a kullanıcı erişimi .

Portalda Mobil Ağ kaynağına gidin ve sol taraftaki Ayarlar menüsünden Kimlik'i seçin. Kullanıcı tarafından atanan yönetilen kimliği mobil ağa eklemek için Ekle'yi seçin.

Paket çekirdeğinde ev ağı özel anahtarlarını yapılandırma

Azure Portal’ında oturum açın.

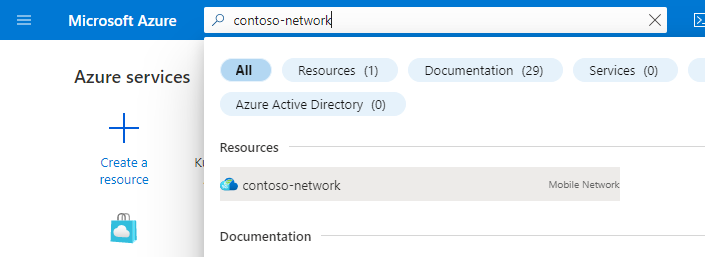

SIM'leri sağlamak istediğiniz özel mobil ağı temsil eden Mobil Ağ kaynağını arayın ve seçin.

Mobil ağı değiştir'i seçin.

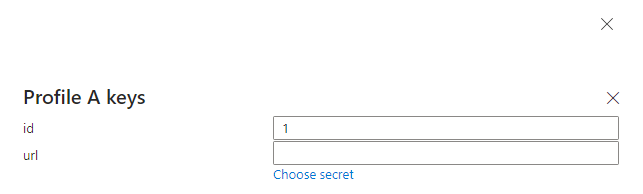

Ev ağı ortak anahtar yapılandırması'nın altında, Profil A veya Profil B için Ekle'yi seçin.

Önemli ayrıntıları ekleyin.

- 1 ile 255 arasında bir kimlik seçin ve kimlik alanına girin. Kimlik, SIM satıcınızla anlaşıldığında olduğu gibi SIM'lerde sağlanan anahtar tanımlayıcısıyla eşleşmelidir.

- Url alanına özel anahtar gizli dizisinin URL'sini girin veya açılan menüden seçmek için Gizli dizi seç'i seçin.

Ekle'yi seçin.

Tüm ek özel anahtarlar için yineleyin.

Mobil Ağ kaynağına dönün. Şimdi Giriş ağı ortak anahtarları gösterilmelidir : başarılı.

Paket Çekirdeği Denetim Düzlemi kaynağına gidin. Artık Giriş ağı özel anahtar sağlama : başarılı ifadesini göstermelidir.

SUPI gizlemesini devre dışı bırakma

SUPI gizlemesini devre dışı bırakmanız gerekiyorsa, Mobil Ağ kaynağından yapılandırmayı kaldırın.

Dönen tuşlar

Ortak anahtar SIM'de kalıcı olarak depolanır, bu nedenle anahtarı değiştirmek için yeni SIM'ler vermeniz gerekir. Bu nedenle, yeni bir kimlikle yeni bir anahtar çifti oluşturmanızı ve yeni SIM'ler vermenizi öneririz. Tüm eski SIM'ler hizmet dışı bırakıldıktan sonra, eski anahtarlar için paket çekirdeği yapılandırmasını kaldırabilirsiniz.

Sonraki adımlar

Ağdaki SUPI gizleme işleminin gerçekleştirildiğini onaylamak için dağıtılmış izlemeyi kullanabilirsiniz.