SAP RISE ile Bağlan üretkenlik

RISE içinde çalıştırılan ve ayrı bir sanal ağda çalışan SAP ortamınızla, bu makalede kullanılabilir bağlantı seçenekleri sunuyoruz.

SAP RISE/ECS ile sanal ağ eşlemesi

Sanal ağ (vnet) eşlemesi, tümü özel ağ adres alanında olmak üzere iki sanal ağ arasında güvenli bir şekilde bağlanmanın en yüksek performanslı yoludur. Eşlenen ağlar, bağlantı amacıyla tek bir ağ olarak görünür ve uygulamaların birbirleriyle konuşmasına olanak tanır. Farklı sanal ağlarda, aboneliklerde, Azure kiracılarında veya bölgelerinde çalışan uygulamalar doğrudan iletişim kurabilir. Tek bir sanal ağdaki ağ trafiği gibi eşleme trafiği de özel bir adres alanında kalır ve İnternet'ten geçiş yapmaz.

SAP RISE/ECS dağıtımları için, müşterinin mevcut Azure ortamıyla bağlantı kurmanın tercih edilen yolu sanal eşlemedir. Birincil avantajlar şunlardır:

- SAP RISE ortamı ile Azure'da çalışan kendi uygulama ve hizmetleri arasında en düşük ağ gecikme süresi ve en yüksek aktarım hızı.

- SAP RISE için mevcut Azure ağ hub'larını kullanmak yerine farklı şirket içi iletişim yolu ile fazladan karmaşıklık ve maliyet yoktur.

Sanal ağ eşlemesi SAP yönetilen ortamınızla aynı bölge içinde, aynı zamanda iki Azure bölgesi arasında genel sanal ağ eşlemesi aracılığıyla da ayarlanabilir. SAP RISE/ECS birçok Azure bölgesinde kullanılabilir durumda olduğundan, gecikme süresi ve eşleme maliyetiyle ilgili dikkat edilmesi gerekenler nedeniyle bölge, müşteri sanal ağlarında çalışan iş yüküyle eşleşmelidir. Ancak, bazı senaryoların (örneğin, genel olarak mevcut bir şirket için merkezi S/4HANA dağıtımı) ağları küresel olarak eşlemesi de gerekir. Bu tür küresel olarak dağıtılmış SAP ortamı için, sap RISE eşlemesi ile her coğrafyada ağ hub'larınıza yerel olarak sap RISE eşlemesi yaparak kendi Azure ortamınızda çok bölgeli ağ mimarisini kullanmanızı öneririz.

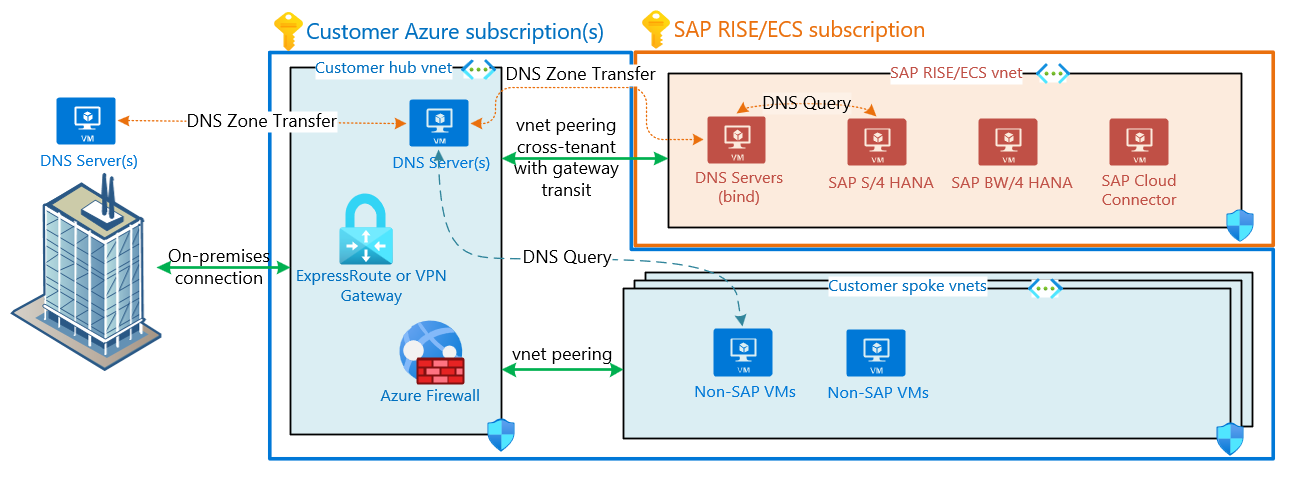

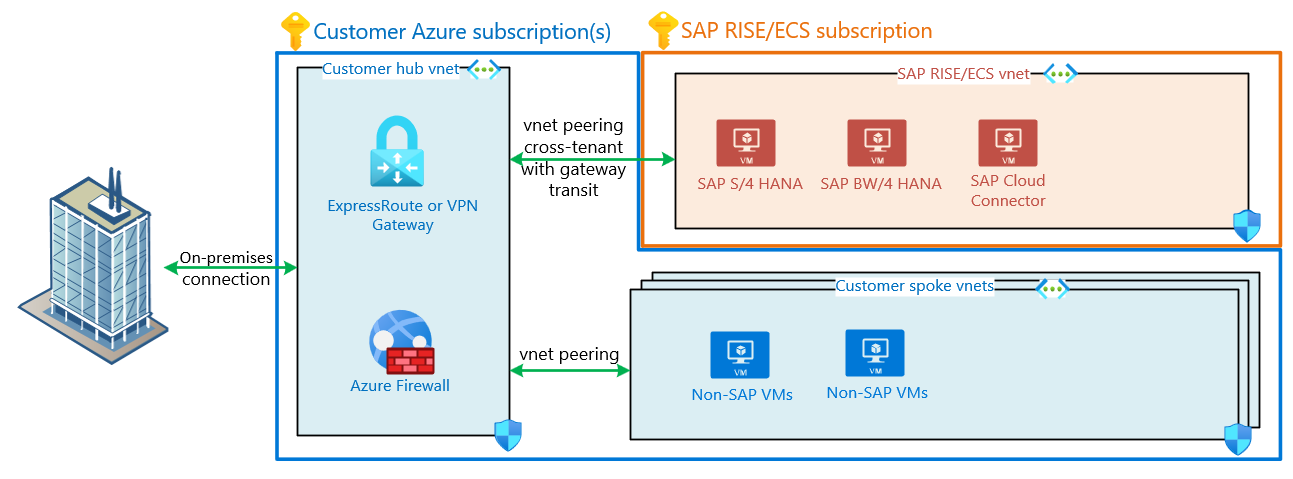

Bu diyagramda tipik bir SAP müşteri merkezi ve uç sanal ağları gösterilmektedir. Kiracılar arası sanal ağ eşlemesi SAP RISE'u ve müşterinin merkez sanal ağlarını bağlar.

Hem SAP hem de müşteri sanal ağları ağ güvenlik grupları (NSG) ile korunarak eşleme aracılığıyla SAP ve veritabanı bağlantı noktaları üzerinde iletişime izin verir. Eşlenen sanal ağlar arasındaki iletişim, bu NSG'ler aracılığıyla güvenli hale getirildiğinden, müşterinin SAP ortamıyla ve ortamından gelen iletişim sınırlandırılır.

SAP RISE/ECS SAP'nin Azure kiracısında ve aboneliklerinde çalıştığından, farklı kiracılar arasında sanal ağ eşlemesini ayarlayın. Sap tarafından sağlanan ağın Azure kaynak kimliğiyle eşlemeyi ayarlayarak ve SAP'nin eşlemeyi onaylamasını sağlayarak bu yapılandırmayı gerçekleştirirsiniz. Karşı Microsoft Entra kiracısından bir kullanıcıyı konuk kullanıcı olarak ekleyin, konuk kullanıcı davetini kabul edin ve Sanal ağ eşlemesi oluşturma - farklı abonelikler sayfasında belgelenen işlemi izleyin. Tam olarak gerekli adımlar için SAP temsilcinize başvurun. Bu işlemin hızlı bir şekilde tamamlanması için kuruluşunuzdaki ağ, kullanıcı yönetimi ve mimariyle ilgilenen ilgili ekiplerle etkileşime geçin.

VPN sanal adan sanal ağa

Sanal ağ eşlemeye alternatif olarak, HEM SAP RISE/ECS aboneliğinde hem de müşterilerin sahip olduğu VPN ağ geçitleri arasında sanal özel ağ (VPN) bağlantısı kurulabilir. Bu iki VPN ağ geçidi arasında sanal ağdan sanal ağa bağlantı kurarak iki ayrı sanal ağ arasında hızlı iletişim kurabilirsiniz. İlgili ağlar ve ağ geçitleri farklı Azure bölgelerinde bulunabilir.

Bu diyagramda tipik bir SAP müşteri merkezi ve uç sanal ağları gösterilmektedir. SAP RISE sanal ağında bulunan VPN ağ geçidi, sanal ağdan sanal ağa bağlantı yoluyla müşterinin hub sanal ağında bulunan ağ geçidine bağlanır.

Sanal ağ eşlemesi önerilen ve daha tipik bir dağıtım modeli olsa da, VPN sanal ağdan sanal ağa müşteri ile SAP RISE/ECS sanal ağları arasında karmaşık bir sanal eşlemeyi kolaylaştırabilir. VPN Gateway, müşterinin ağına yalnızca giriş noktası işlevi görür ve merkezi bir ekip tarafından yönetilir ve güvenliği sağlanır. Ağ aktarım hızı, her iki tarafta da seçilen ağ geçidi SKU'su ile sınırlıdır. Dayanıklılık gereksinimlerini karşılamak için, bu tür bağlantılarda alanlar arası yedekli sanal ağ geçitlerinin kullanıldığından emin olun.

Ağ Güvenlik Grupları hem müşteri hem de SAP sanal ağında etkindir. Eşleme mimarisiyle aynıdır ve gerektiğinde SAP NetWeaver ve HANA bağlantı noktalarıyla iletişim sağlar. VPN bağlantısını ayarlama ve hangi ayarların kullanılması gerektiği hakkında ayrıntılı bilgi için SAP temsilcinize başvurun.

Şirket içi Bağlan

Mevcut bir müşteri Azure dağıtımıyla, şirket içi ağ ExpressRoute (ER) veya VPN aracılığıyla zaten bağlanır. Aynı şirket içi ağ yolu genellikle SAP RISE/ECS tarafından yönetilen iş yükleri için kullanılır. Tercih edilen mimari, müşterinin sanal ağ hub'ına bağlı bir uç ağı olarak görülen bağlı SAP RISE sanal ağı ile bu amaçla müşterinin mevcut ER/VPN Ağ Geçitlerini kullanmaktır.

Bu diyagramda tipik bir SAP müşteri merkezi ve uç sanal ağları gösterilmektedir. Bağlan bir bağlantıyla şirket içindedir. Kiracılar arası sanal ağ eşlemesi SAP RISE sanal ağını müşterinin hub ağına bağlar. Sanal ağ eşlemesi uzak ağ geçidi aktarımını etkinleştirerek SAP RISE sanal ağına şirket içinden erişilmesini sağlar.

Bu mimariyle, müşteri iş yüklerine ağ bağlantısını yöneten merkezi ilkeler ve güvenlik kuralları SAP RISE/ECS tarafından yönetilen iş yükleri için de geçerlidir. Aynı şirket içi ağ yolu hem müşterinin hem de SAP RISE/ECS sanal ağı için kullanılır.

Şu anda şirket içi bağlantı için Azure yoksa, RISE iş yükü için hangi bağlantı modellerinin mümkün olduğu hakkında ayrıntılı bilgi için SAP temsilcinize başvurun. SAP RISE/ECS doğrudan RISE içinde şirket içi bir bağlantı kurarsa, bu tür şirket içi bağlantı yalnızca SAP yönetilen sanal ağına ulaşmak için kullanılabilir. SAP RISE içindeki bu tür ayrılmış ExpressRoute veya VPN bağlantısı, müşterinin kendi Azure sanal ağlarına erişmek için kullanılamaz.

Not

Bir sanal ağın yerel veya uzak olmak üzere yalnızca bir ağ geçidi olabilir. Uzak ağ geçidi geçişi kullanılarak SAP RISE arasında sanal ağ eşlemesi kurulduğunda, SAP RISE/ECS sanal ağına hiçbir ağ geçidi eklenemez. SAP RISE/ECS sanal ağındaki başka bir sanal ağ geçidiyle birlikte uzak ağ geçidi geçişi ile sanal ağ eşlemesinin birleşimi mümkün değildir.

SAP RISE yönetilen iş yükleriyle Sanal WAN

Hem SAP RISE/ECS sanal ağına hem de şirket içi ağa bağlantı içeren bir merkez-uç ağ mimarisi kullanmaya benzer şekilde, Azure Sanal Wan (vWAN) hub'ı da aynı amaçla kullanılabilir. RISE iş yükü, vWAN ağ hub'ına bağlı bir uç ağıdır. Daha önce açıklanan SAP RISE bağlantı seçenekleri ( sanal ağ eşlemesi ve VPN sanal ağdan sanal ağa – vWAN ile kullanılabilir.

vWAN ağ hub'ı müşteri tarafından kendi aboneliğinde dağıtılır ve yönetilir. Müşteri ayrıca sap RISE eşlenmiş uç sanal ağına erişimle vWAN ağ hub'ı üzerinden şirket içi bağlantıyı ve yönlendirmeyi tamamen yönetir.

SAP RISE'a geçiş sırasında Bağlan üretkenlik

SAP ortamınızın SAP RISE'a geçişi birkaç ay veya daha uzun bir süre boyunca birkaç aşamada gerçekleştirilir. Sap ortamlarınızdan bazıları zaten geçirilir ve üretken bir şekilde kullanılırken, diğer SAP sistemlerini geçiş için hazırlarsınız. Çoğu müşteri projesinde, en büyük ve en kritik sistemler projenin ortasında veya sonunda geçirilir. Veri geçişi veya veritabanı çoğaltması için geniş bant genişliğine sahip olmayı göz önünde bulundurmanız ve kullanıcılarınızın zaten üretken olan RISE ortamlarına giden ağ yolunu etkilememesi gerekir. Zaten geçirilen SAP sistemlerinin, sap ortamıyla şirket içinde veya mevcut hizmet sağlayıcısında iletişim kurması gerekebilir.

SAP RISE'a geçiş planlamanız sırasında, her aşamada SAP sistemlerinin kullanıcı tabanınız için nasıl ulaşılabilir olduğunu ve RISE/ECS sanal ağına veri aktarımının nasıl yönlendirilmiş olduğunu planlayın. Genellikle mevcut hizmet sağlayıcısı ve kurumsal ağınızla kendi bağlantısı olan veri merkezleri gibi birden çok konum ve taraf söz konusudur. SAP verilerinin daha sonraki aşamalarda iş açısından en kritik sistemler için nasıl geçirildiğinden emin olmadan VPN bağlantıları ile geçici çözümler oluşturulmadığından emin olun.

SAP RISE/ECS yönetilen iş yükleriyle DNS tümleştirmesi

Müşteriye ait ağların bulut tabanlı altyapıyla tümleştirilmesi ve sorunsuz bir ad çözümleme kavramının sağlanması, başarılı bir proje uygulamasının önemli bir parçasıdır. Bu diyagramda SAP'ye ait aboneliklerin, sanal ağların ve DNS altyapısının müşterinin yerel ağı ve DNS hizmetleriyle ortak tümleştirme senaryolarından biri açıklanır. Bu kurulumda Azure hub'ı veya şirket içi DNS sunucuları tüm DNS girdilerini barındırıyor. DNS altyapısı tüm kaynaklardan (şirket içi istemciler, müşterinin Azure hizmetleri ve SAP yönetilen ortamları) gelen DNS isteklerini çözebilir.

Tasarım açıklaması ve özellikleri:

SAP'ye ait sanal ağlar için özel DNS yapılandırması

RISE/PCE Azure sanal ağ ana bilgisayarı DNS sunucuları içindeki iki VM

Müşterilerin SAP yönetilen ortamını çalıştıran sanal makineler için ad atamak ve ileri ve ters DNS girişleri oluşturmak için SAP'ye bir alt etki alanı/bölge (örneğin, ecs.contoso.com) sağlaması ve temsilci ataması gerekir. SAP DNS sunucuları, temsilci olarak atanan bölge için ana DNS rolüne sahip

DNS girişlerini RISE/PCE ortamından çoğaltmak için birincil yöntem, SAP DNS sunucusundan müşterinin DNS sunucularına DNS bölgesi aktarımıdır.

Müşterinin Azure sanal ağları, Azure hub sanal ağında bulunan müşteri DNS sunucularına başvuran özel DNS yapılandırması da kullanıyor.

İsteğe bağlı olarak, müşteriler Azure sanal ağlarında özel bir DNS ileticisi ayarlayabilir. Daha sonra bu iletici, Azure hizmetlerinden gelen DNS isteklerini temsilci olarak atanan bölgeye (örnek ecs.contoso.com) hedeflenen SAP DNS sunucularına yönlendirir.

DNS bölgesi aktarımı, müşteriler merkez sanal ağlarında özel DNS çözümü (örneğin AD DS veya BIND sunucuları) çalıştırdığında tasarımlar için geçerlidir.

Not

Hem Azure tarafından sağlanan DNS hem de Azure özel bölgeleri DNS bölge aktarımı özelliğini desteklemediğinden , SAP RISE/PCE/ECS DNS sunucularından DNS çoğaltmasını kabul etmek için kullanılamaz. Ayrıca SAP genellikle temsilci seçilen bölge için dış DNS hizmet sağlayıcılarını desteklemez.

SAP, Azure'da SAP RISE ile DNS uygulamasıyla ilgili bir blog gönderisi yayımladı, ayrıntılar için buraya bakın.

SAP için Azure DNS kullanımı hakkında daha fazla bilgi edinmek için, SAP RISE/ECS kullanımı dışında aşağıdaki blog gönderisindeki ayrıntılara bakın.

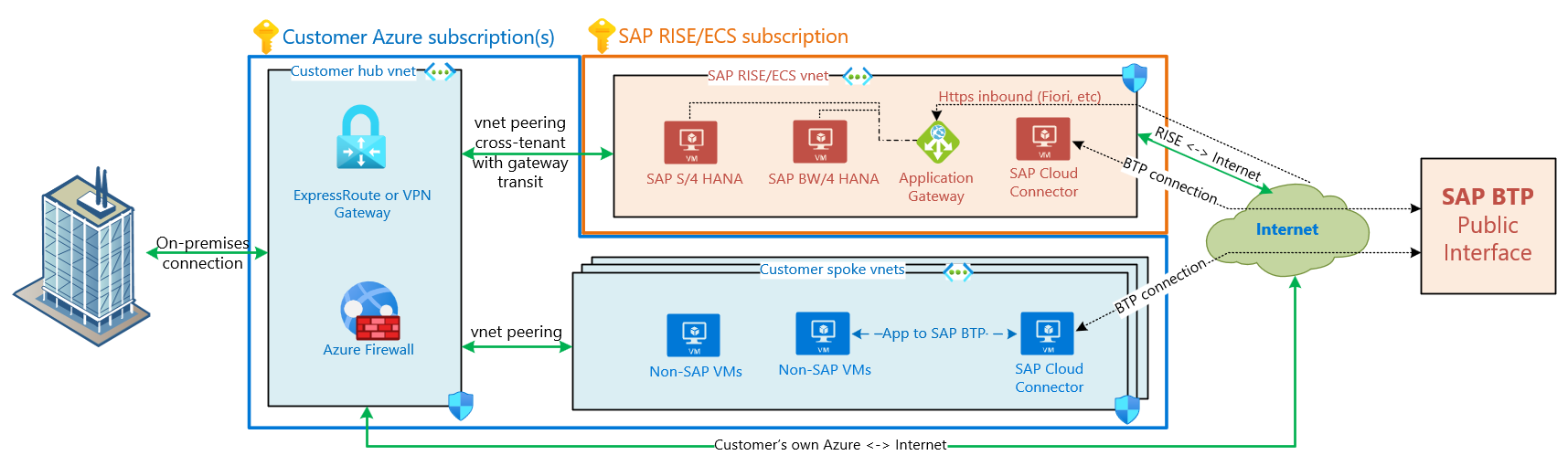

SAP RISE/ECS ile İnternet giden ve gelen bağlantılar

Dış uygulamalar ve arabirimlerle iletişim kurabilen SAP iş yükleri, İnternet'e yönelik bir ağ çıkış yolu gerektirebilir. Benzer şekilde, şirketinizin kullanıcı tabanının (örneğin SAP Fiori) SAP ortamına bir İnternet girişi veya gelen bağlantılara ihtiyacı vardır. SAP RISE yönetilen iş yükleri için, bu tür https/RFC/diğer iletişim yollarının gereksinimlerini keşfetmek için SAP temsilcinizle birlikte çalışın. İNTERNET'e/İnternet'ten ağ iletişimi, SAP RISE/ECS müşterileri için varsayılan olarak etkin değildir ve varsayılan ağ yalnızca özel IP aralıklarını kullanır. İnternet bağlantısı, müşterinin SAP ortamını en iyi şekilde korumak için SAP ile planlama gerektirir.

SAP RISE ile İnternet'e bağlı veya gelen trafiği etkinleştirirseniz, ağ iletişimi, kullanım ve ağ protokollerine bağlı olarak NSG'ler, ASG'ler, Web Uygulaması Güvenlik Duvarı (WAF) ile Application Gateway, proxy sunucuları ve diğerleri gibi çeşitli Azure teknolojileri aracılığıyla korunur. Bu hizmetler tamamen SAP RISE/ECS sanal ağı ve aboneliği içinde SAP aracılığıyla yönetilir. İnternet'e giden ve İnternet'ten SAP RISE ağ yolu genellikle yalnızca SAP RISE/ECS sanal ağında kalır ve müşterinin kendi sanal ağlarına/sanal ağlarından geçiş yapmaz.

Müşterinin kendi sanal ağındaki uygulamalar doğrudan ilgili sanal ağdan veya müşterinin Azure Güvenlik Duvarı, Azure Uygulaması lication Gateway, NAT Gateway ve diğerleri gibi merkezi olarak yönetilen hizmetleri aracılığıyla İnternet'e bağlanır. SAP RISE/ECS olmayan uygulamalardan SAP BTP'ye Bağlan üretkenlik, sizin tarafınızda aynı ağ İnternet bağlı yolunu kullanır. Bu tür bir tümleştirme için bir SAP Cloud Bağlan er gerekiyorsa, bunu müşterinin VM'lerinde çalıştırın. Başka bir deyişle SAP BTP veya genel uç nokta iletişimleri, SAP RISE iş yükü söz konusu değilse müşterilerin kendileri tarafından yönetilen bir ağ yolundadır.

SAP BTP bağlantısı

SAP Business Technology Platform (BTP), genellikle İnternet üzerinden genel IP/ana bilgisayar adı üzerinden erişilen çok sayıda uygulama sağlar. Müşterinin Azure aboneliklerinde çalışan hizmetleri, merkezi güvenlik duvarı veya giden genel IP'ler gibi yapılandırılmış giden erişim yöntemi aracılığıyla BTP'ye erişiyor. ANCAK SAP Veri Zekası gibi bazı SAP BTP hizmetleri, genel uç nokta yerine ayrı bir sanal ağ eşlemesi aracılığıyla erişilen tasarımla sağlanır.

SAP, Azure'da SAP BTP kullanan müşteriler için Özel Bağlantı Hizmeti sunar. SAP Özel Bağlantı Hizmeti, SAP BTP hizmetlerini özel bir IP aralığı üzerinden müşterinin Azure ağına bağlar ve bu nedenle İnternet yerine özel bağlantı hizmeti aracılığıyla özel olarak erişilebilir. SAP RISE/ECS iş yükleri için bu hizmetin kullanılabilirliği için SAP ile iletişime geçin.

SAP BTP Özel Bağlantı Hizmeti ve özel bağlantı yöntemlerinin mimarisiyle ilgili SAP belgelerine ve bir dizi blog gönderisine bakın ve azure için BTP Özel Bağlantı Hizmetini Kullanmaya Başlama adlı SAP blog serisinde DNS ve sertifikalarla ilgilenin.

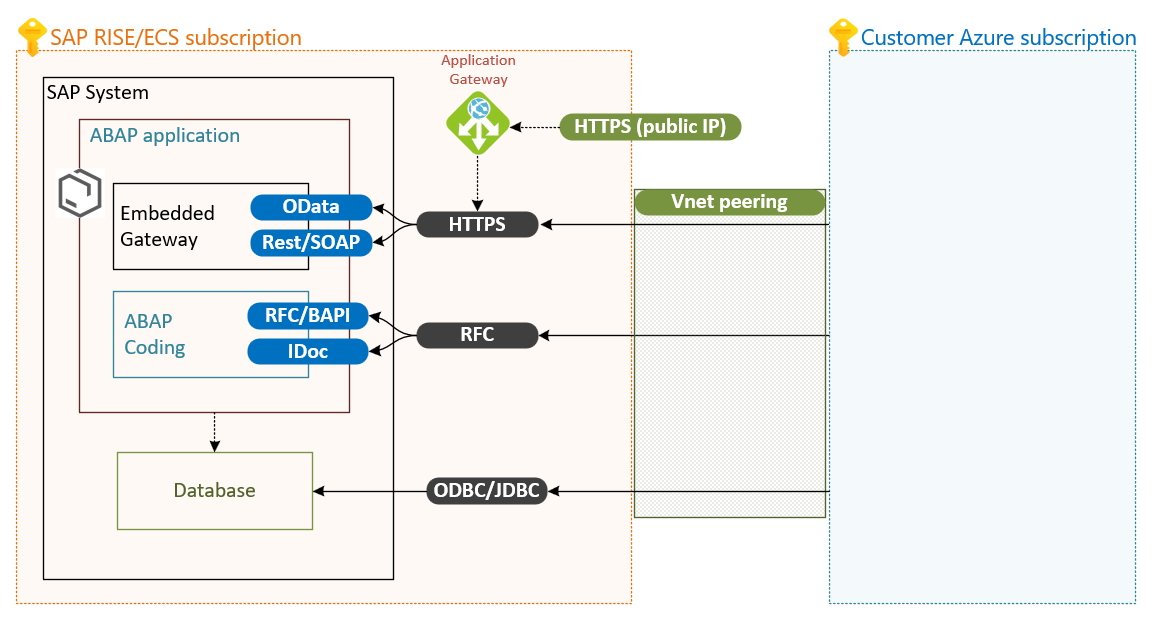

SAP RISE ile ağ iletişim bağlantı noktaları

Müşteri sanal ağına erişimi olan tüm Azure hizmetleri, kullanılabilir bağlantı noktaları aracılığıyla SAP RISE/ECS aboneliğinde çalışan SAP ortamıyla iletişim kurabilir.

SAP RISE/ECS sistemindeki açık bağlantı noktalarının diyagramı. BAPI ve IDoc için RFC bağlantıları, OData ve Rest/SOAP için https. SAP HANA'ya doğrudan veritabanı bağlantıları için ODBC/JDBC. Özel sanal ağ eşlemesi aracılığıyla tüm bağlantılar. SAP aracılığıyla yönetilen olası bir seçenek olarak https için genel IP'ye sahip Application Gateway.

SAP RISE'daki SAP sisteminize, KULLANıMınız için SAP tarafından yapılandırıldığı ve açıldığı gibi açık ağ bağlantı noktaları üzerinden erişilebilir. https, RFC ve JDBC/ODBC protokolleri özel ağ adresi aralıkları aracılığıyla kullanılabilir. Ayrıca uygulamalar, SAP RISE tarafından yönetilen Azure uygulama ağ geçidi tarafından kullanıma sunulan genel kullanıma açık bir IP üzerinden https üzerinden erişebilir. Uygulama ağ geçidi ve NSG açık bağlantı noktalarının ayrıntıları ve ayarları için SAP'ye başvurun.

Kullanılabilir bağlantının SAP ortamınızı Azure hizmetleriyle genişletmenize nasıl olanak sağladığını öğrenmek için bkz. Azure hizmetlerini SAP RISE ile tümleştirme.

Sonraki adımlar

Belgelere göz atın: