Azure AI Search'ten dizin oluşturucu bağlantılarına izin vermek için IP güvenlik duvarı kurallarını yapılandırma

Dizin oluşturucu adına, arama hizmeti dizin oluşturma sırasında verileri çekmek için dış Azure kaynağına giden çağrılar gönderir. Azure kaynağınız gelen çağrıları filtrelemek için IP güvenlik duvarı kuralları kullanıyorsa, güvenlik duvarınızda dizin oluşturucu isteklerini kabul eden bir gelen kuralı oluşturmanız gerekir.

Bu makalede, arama hizmetinizin IP adresini bulma ve Azure Depolama hesabında gelen IP kuralı yapılandırma adımları açıklanmaktadır. Azure Depolama'a özgü olsa da bu yaklaşım, Azure Cosmos DB ve Azure SQL gibi veri erişimi için IP güvenlik duvarı kurallarını kullanan diğer Azure kaynakları için de çalışır.

Not

Yalnızca Azure Depolama için geçerlidir. IP güvenlik duvarı kurallarını tanımlamak istiyorsanız depolama hesabınız ve arama hizmetiniz farklı bölgelerde olmalıdır. Kurulumunuz buna izin vermiyorsa, bunun yerine güvenilen hizmet özel durumunu veya kaynak örneği kuralını deneyin.

Dizin oluşturuculardan desteklenen herhangi bir Azure kaynağına özel bağlantılar için paylaşılan bir özel bağlantı ayarlamanızı öneririz. Özel bağlantılar, Genel İnternet'i tamamen atlayarak Microsoft omurga ağına gider.

Arama hizmeti IP adresi alma

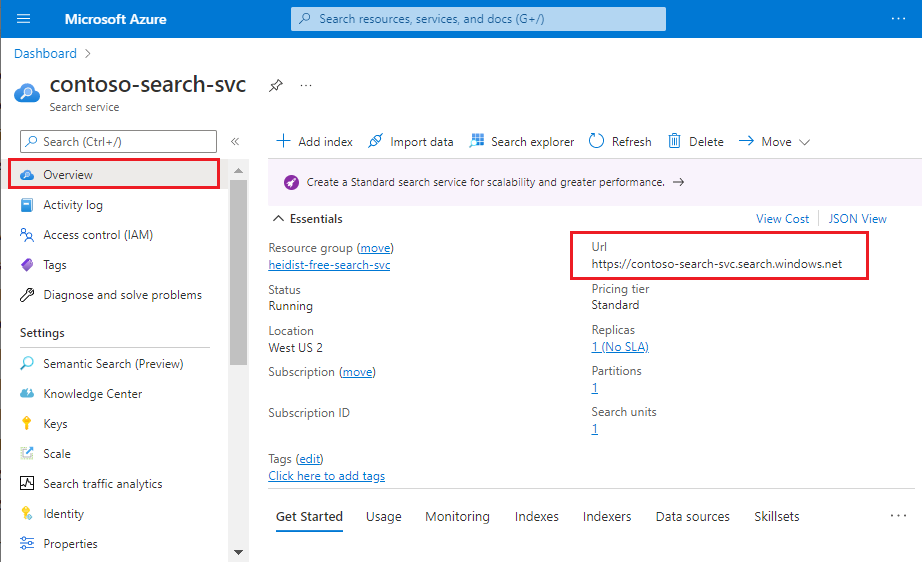

Arama hizmetinizin tam etki alanı adını (FQDN) alın. Bu şuna benzer

<search-service-name>.search.windows.net: . Azure portalında arama hizmetinizi arayarak FQDN'yi bulabilirsiniz.

Komut isteminde FQDN'nin (

nslookupveya birping) işlemini gerçekleştirerek arama hizmetinin IP adresini arayın. FQDN ön ekinihttps://kaldırdığınızdan emin olun.Sonraki adımda bir gelen kuralında belirtebilmeniz için IP adresini kopyalayın. Aşağıdaki örnekte, kopyalamanız gereken IP adresi "150.0.0.1" şeklindedir.

nslookup contoso.search.windows.net Server: server.example.org Address: 10.50.10.50 Non-authoritative answer: Name: <name> Address: 150.0.0.1 aliases: contoso.search.windows.net

İstemci IP adresinizden erişime izin ver

Dizin oluşturma ve sorgu isteklerini arama hizmetine ileden istemci uygulamaları bir IP aralığında temsil edilmelidir. Azure'da genel olarak bir hizmetin FQDN'sine ping atarak IP adresini belirleyebilirsiniz (örneğin, ping <your-search-service-name>.search.windows.net arama hizmetinin IP adresini döndürür).

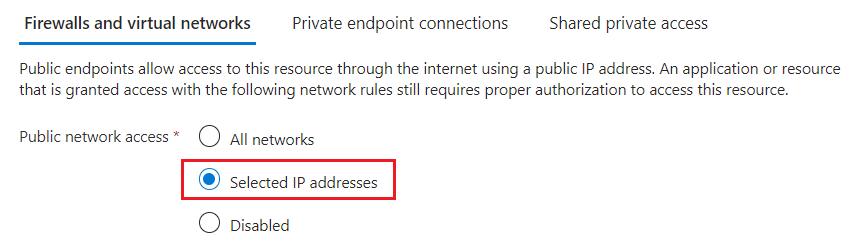

Geçerli bilgisayarınızdaki Azure portalından hizmete erişime izin vermek için istemci IP adresinizi ekleyin. Sol gezinti bölmesindeki Ağ bölümüne gidin. Genel Ağ Erişimi'ni Seçili ağlar olarak değiştirin ve güvenlik duvarı altında İstemci IP adresinizi ekleyin seçeneğini işaretleyin.

Azure portal IP adresini alma

Dizin oluşturucu oluşturmak için portalı veya Verileri İçeri Aktarma sihirbazını kullanıyorsanız portal için de bir gelen kuralına ihtiyacınız vardır.

Portalın IP adresini almak için, traffic manager'ın etki alanı olan üzerinde stamp2.ext.search.windows.net(veya ping) gerçekleştirin nslookup . nslookup için, IP adresi yanıtın "Yetkili olmayan yanıt" bölümünde görünür.

Aşağıdaki örnekte, kopyalamanız gereken IP adresi "52.252.175.48" şeklindedir.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Farklı bölgelerdeki hizmetler farklı trafik yöneticilerine bağlanır. Etki alanı adından bağımsız olarak, ping'den döndürülen IP adresi, bölgenizdeki Azure portalı için bir gelen güvenlik duvarı kuralı tanımlarken kullanılacak doğru adrestir.

Ping için istek zaman aşımına uğradı, ancak YANıTta IP adresi görünür. Örneğin, "Ping azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]" iletisinde IP adresi "52.252.175.48" şeklindedir.

"AzureCognitiveSearch" hizmet etiketi için IP adreslerini alma

Ayrıca, çok kiracılı yürütme ortamından gelen isteklere izin veren bir gelen kuralı da oluşturmanız gerekir. Bu ortam Microsoft tarafından yönetilir ve arama hizmetinizi bunaltabilecek yoğun işlem gerektiren işleri boşaltmak için kullanılır. Bu bölümde, bu gelen kuralı oluşturmak için gereken IP adresi aralığının nasıl alınacağı açıklanmaktadır.

Azure AI Arama'yı destekleyen her bölge için bir IP adresi aralığı tanımlanır. Çok kiracılı yürütme ortamından kaynaklanan isteklerin başarılı olduğundan emin olmak için tam aralığı belirtin.

Bu IP adresi aralığını hizmet etiketinden AzureCognitiveSearch alabilirsiniz.

Bulma API'sini veya indirilebilir JSON dosyasını kullanın. Arama hizmeti Azure Genel bulutuysa Azure Genel JSON dosyasını indirin.

JSON dosyasını açın ve "AzureCognitiveSearch" araması yapın. WestUS2'deki bir arama hizmeti için, çok kiracılı dizin oluşturucu yürütme ortamının IP adresleri şunlardır:

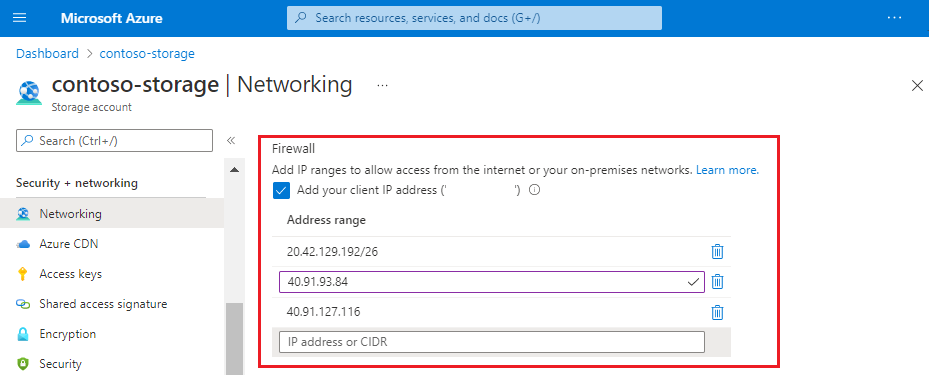

{ "name": "AzureCognitiveSearch.WestUS2", "id": "AzureCognitiveSearch.WestUS2", "properties": { "changeNumber": 1, "region": "westus2", "regionId": 38, "platform": "Azure", "systemService": "AzureCognitiveSearch", "addressPrefixes": [ "20.42.129.192/26", "40.91.93.84/32", "40.91.127.116/32", "40.91.127.241/32", "51.143.104.54/32", "51.143.104.90/32", "2603:1030:c06:1::180/121" ], "networkFeatures": null } },IP adreslerinin "/32" soneki olması için "/32" öğesini bırakın (kural tanımında 40.91.93.84/32 40.91.93.84 olur). Diğer tüm IP adresleri ayrıntılı olarak kullanılabilir.

Bölgenin tüm IP adreslerini kopyalayın.

IP güvenlik duvarı kurallarına IP adresleri ekleme

Artık gerekli IP adreslerine sahip olduğunuz için gelen kuralları ayarlayabilirsiniz. Bir depolama hesabının güvenlik duvarı kuralına IP adresi aralıkları eklemenin en kolay yolu Azure portalından geçmektir.

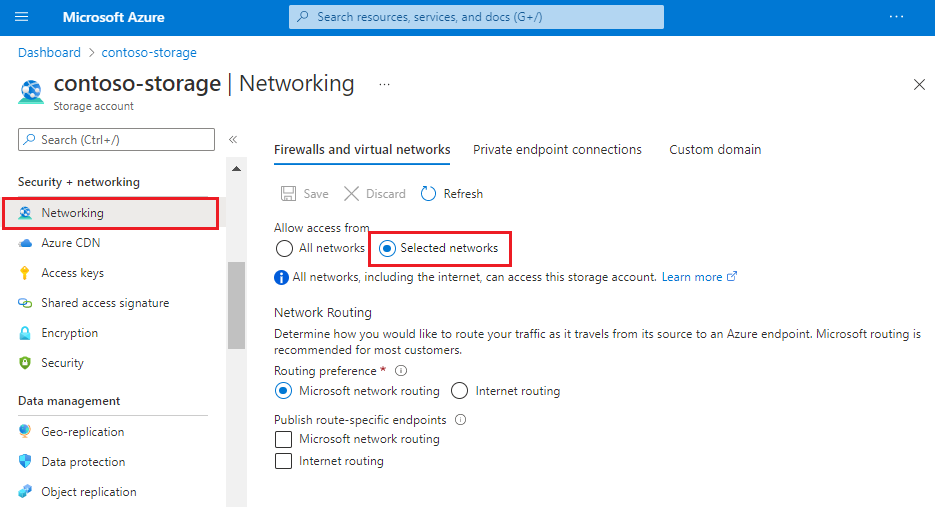

Portalda depolama hesabını bulun ve sol gezinti bölmesinde Ağ'ı açın.

Güvenlik duvarı ve sanal ağlar sekmesinde Seçili ağlar'ı seçin.

Daha önce adres aralığına alınan IP adreslerini ekleyin ve Kaydet'i seçin. Arama hizmeti, Azure portalı (isteğe bağlı) ve bölgeniz için "AzureCognitiveSearch" hizmet etiketi için tüm IP adreslerinin kuralları olmalıdır.

Güvenlik duvarı kurallarının güncelleştirilmesi beş ile on dakika sürebilir ve bundan sonra dizin oluşturucuların güvenlik duvarının arkasındaki depolama hesabı verilerine erişebilmesi gerekir.

Belirteç kimlik doğrulaması ile ağ güvenliğini destekleme

Güvenlik duvarları ve ağ güvenliği, verilere ve işlemlere yetkisiz erişimi önlemenin ilk adımıdır. Yetkilendirme sonraki adımınız olmalıdır.

Microsoft Entra ID kullanıcılarının ve gruplarının hizmetinize okuma ve yazma erişimini belirleyen rollere atandığı rol tabanlı erişim önerilir. Yerleşik rollerin açıklaması ve özel roller oluşturmaya yönelik yönergeler için bkz. Rol tabanlı erişim denetimlerini kullanarak Azure AI Search'e Bağlan.

Anahtar tabanlı kimlik doğrulamasına ihtiyacınız yoksa API anahtarlarını devre dışı bırakmanızı ve rol atamalarını özel olarak kullanmanızı öneririz.

Sonraki Adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin