Güvenilir hizmet olarak Azure Depolama dizin oluşturucu bağlantıları oluşturma

Azure AI Search'te, Azure bloblarına erişen dizin oluşturucular bloblara güvenli bir şekilde erişmek için güvenilen hizmet özel durumunu kullanabilir. Bu mekanizma, IP güvenlik duvarı kurallarını kullanarak dizin oluşturucu erişimi veremeyen müşterilere depolama hesaplarındaki verilere erişmek için basit, güvenli ve ücretsiz bir alternatif sunar.

Not

Azure Depolama bir güvenlik duvarının arkasındaysa ve Azure AI Search ile aynı bölgedeyse, arama hizmetinizden gelen istekleri kabul eden bir gelen kuralı oluşturamazsınız. Bu senaryonun çözümü, bu makalede açıklandığı gibi aramanın güvenilir bir hizmet olarak bağlanmasıdır.

Önkoşullar

Sistem tarafından atanan yönetilen kimliğe sahip bir arama hizmeti (bkz. hizmet kimliğini denetleme).

Güvenilen Microsoft hizmetleri bu depolama hesabı ağına erişmesine izin ver seçeneğine sahip bir depolama hesabı (bkz. ağ ayarlarını denetleme).

Azure Depolama'da arama hizmeti sistem tarafından atanan yönetilen kimliğe izinler veren bir Azure rol ataması (bkz. izinleri denetleme).

Not

Azure AI Search'te güvenilir hizmet bağlantısı, Azure Depolama'daki bloblar ve ADLS 2. Nesil ile sınırlıdır. Azure Tablo Depolama ve Azure Dosyalar dizin oluşturucu bağlantıları için desteklenmez.

Güvenilir bir hizmet bağlantısı, sistem tarafından yönetilen bir kimlik kullanmalıdır. Kullanıcı tarafından atanan yönetilen kimlik şu anda bu senaryo için desteklenmiyor.

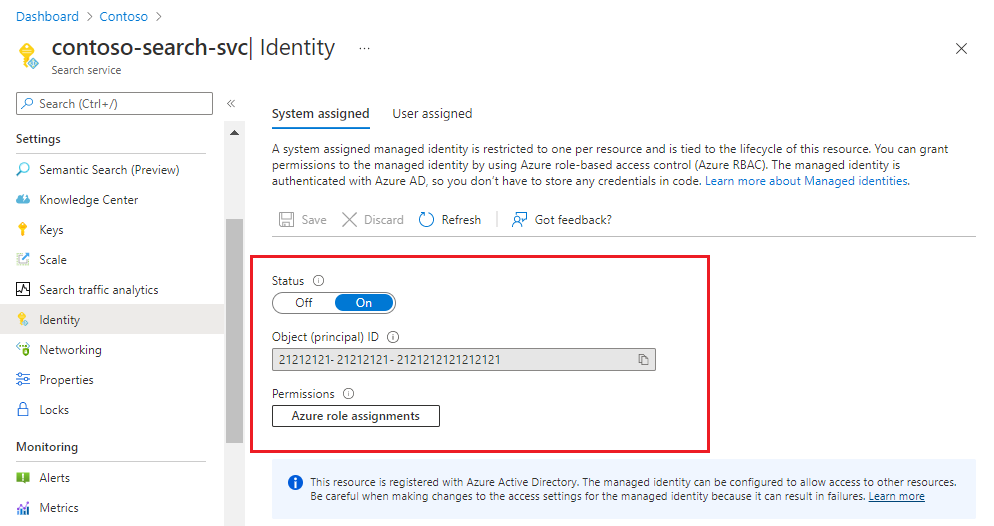

Hizmet kimliğini denetleme

Azure portalında oturum açın ve arama hizmetinizi bulun.

Kimlik sayfasında sistem tarafından atanan kimliğin etkinleştirildiğinden emin olun. Şu anda önizleme aşamasında olan kullanıcı tarafından atanan yönetilen kimliklerin güvenilen bir hizmet bağlantısı için çalışmayacağını unutmayın.

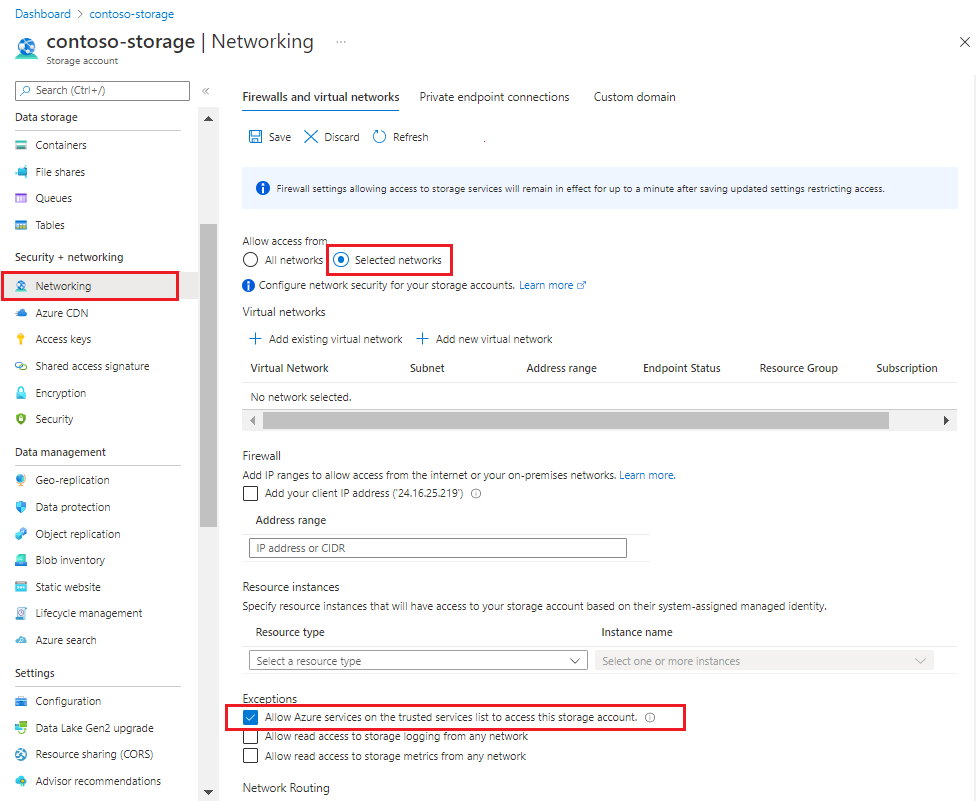

Ağ ayarlarını denetleme

Azure portalında oturum açın ve depolama hesabınızı bulun.

Sol gezinti bölmesinde Güvenlik + ağ altında Ağ'ı seçin.

Güvenlik duvarları ve sanal ağlar sekmesinde Seçili ağlardan erişime izin verin.

Aşağı kaydırarak Özel Durumlar bölümüne gelin.

Güvenilen hizmetler listesindeki Azure hizmetlerinin bu depolama hesabına erişmesine izin ver onay kutusunun seçili olduğundan emin olun.

Arama hizmetinizin depolama hesabına rol tabanlı erişimi olduğunu varsayarsak, Azure Depolama bağlantıları IP güvenlik duvarı kurallarıyla güvenli hale getirildiğinde bile verilere erişebilir.

İzinleri denetleme

Sistem tarafından yönetilen kimlik bir Microsoft Entra hizmet sorumlusudur. Atamanın en az Depolama Blob Veri Okuyucusu'na ihtiyacı vardır.

Erişim Denetimi altındaki sol gezinti bölmesinde tüm rol atamalarını görüntüleyin ve Depolama Blob Veri Okuyucusu'na arama hizmeti sistem kimliğine atandığından emin olun.

Yazma erişimi gerekiyorsa Depolama Blob Veri Katkıda Bulunanı ekleyin.

Yazma erişimi gerektiren özellikler zenginleştirme önbelleği, hata ayıklama oturumları ve bilgi deposu içerir.

Bağlantıyı ayarlama ve test edin

Bağlantıyı test etmenin en kolay yolu, Verileri içeri aktarma sihirbazını çalıştırmaktır.

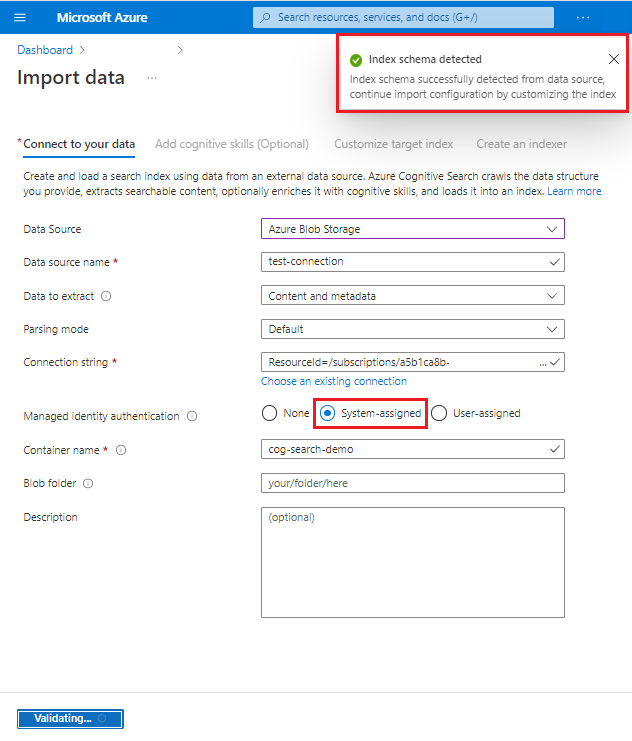

Azure Blob Depolama veya Azure Data Lake Storage 2. Nesil seçerek Verileri içeri aktarma sihirbazını başlatın.

Depolama hesabınıza bir bağlantı seçin ve ardından Sistem tarafından atanan'ı seçin. Bağlantıyı çağırmak için İleri'yi seçin. Dizin şeması algılanırsa bağlantı başarılı olur.