Azure Genel Bulutu'nda yalıtım

Azure, paylaşılan fiziksel altyapıda uygulamaları ve sanal makineleri (VM) çalıştırmanıza olanak tanır. Uygulamaları bulut ortamında çalıştırmanın en önemli ekonomik motivasyonlarından biri, paylaşılan kaynakların maliyetini birden çok müşteriye dağıtabilmektir. Çok kiracılı bu uygulama, düşük maliyetlerle farklı müşteriler arasında kaynakları katlayarak verimliliği artırır. Ne yazık ki, rastgele ve kötü amaçlı olabilecek bir kullanıcıya ait olabilecek hassas uygulamalarınızı ve VM'lerinizi çalıştırmak için fiziksel sunucuları ve diğer altyapı kaynaklarını paylaşma riskini de beraberinde getirmekte.

Bu makalede Azure'ın hem kötü amaçlı hem de kötü amaçlı olmayan kullanıcılara karşı nasıl yalıtım sağladığı ve mimarlara çeşitli yalıtım seçenekleri sunarak bulut çözümlerinin mimarisini oluşturmak için bir kılavuz olarak nasıl hizmet verdiği özetlenmiştir.

Kiracı Düzeyi Yalıtımı

Bulut bilişimin birincil avantajlarından biri, ölçek ekonomisine yol açan, aynı anda çok sayıda müşteri arasında paylaşılan, ortak bir altyapı kavramıdır. Bu kavram çok kiracılı olarak adlandırılır. Microsoft, Microsoft Cloud'un çok kiracılı mimarisinin güvenlik, gizlilik, gizlilik, bütünlük ve kullanılabilirlik standartlarını Azure desteği sağlamak için sürekli çalışır.

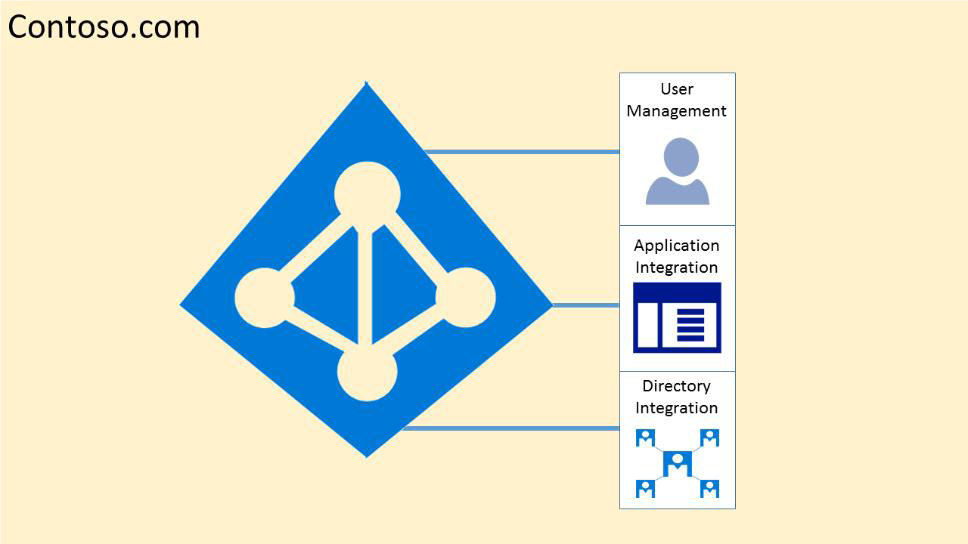

Bulutun etkin olduğu çalışma alanında kiracı, bulut hizmetinin belirli bir örneğine sahip olan ve o örneği yöneten bir istemci veya kuruluş olarak tanımlanabilir. Microsoft Azure tarafından sağlanan kimlik platformuyla kiracı, kuruluşunuzun bir Microsoft bulut hizmetine kaydolduğunda aldığı ve sahip olduğu özel bir Microsoft Entra Id örneğidir.

Her Microsoft Entra dizini ayrıdır ve diğer Microsoft Entra dizinlerinden farklıdır. Kurumsal ofis binasının yalnızca kuruluşunuza özgü güvenli bir varlık olması gibi, Microsoft Entra dizini de yalnızca kuruluşunuz tarafından kullanılmak üzere güvenli bir varlık olarak tasarlanmıştır. Microsoft Entra mimarisi, müşteri verilerini ve kimlik bilgilerini birlikte karıştırmadan yalıtır. Bu, bir Microsoft Entra dizininin kullanıcılarının ve yöneticilerinin başka bir dizindeki verilere yanlışlıkla veya kötü amaçlı olarak erişemeyecekleri anlamına gelir.

Azure Kiracısı

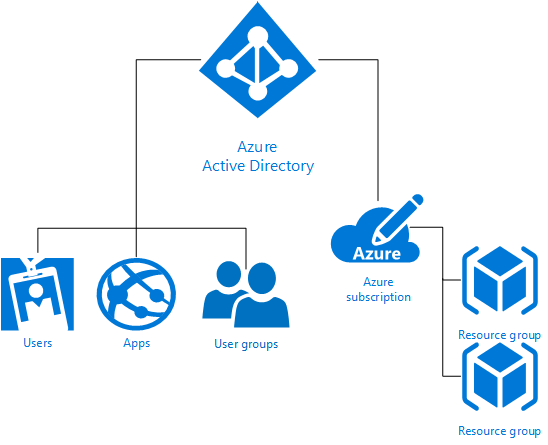

Azure kiracısı (Azure Aboneliği), "müşteri/faturalama" ilişkisini ve Microsoft Entra Kimliği'ndeki benzersiz bir kiracıyı ifade eder. Microsoft Azure'da kiracı düzeyinde yalıtım, Microsoft Entra Kimliği ve azure tarafından sunulan rol tabanlı erişim denetimi kullanılarak elde edilir. Her Azure aboneliği bir Microsoft Entra diziniyle ilişkilendirilir.

Bu dizindeki kullanıcılar, gruplar ve uygulamalar Azure aboneliğindeki kaynakları yönetebilir. Bu erişim haklarını Azure portalını, Azure komut satırı araçlarını ve Azure Yönetim API'lerini kullanarak atayabilirsiniz. Microsoft Entra kiracısı, hiçbir müşterinin kötü amaçlı veya yanlışlıkla ortak kiracılara erişebilmesi veya bu kiracıların güvenliğini aşmaması için güvenlik sınırları kullanılarak mantıksal olarak yalıtılır. Microsoft Entra Id, konak düzeyinde paket filtreleme ve Windows Güvenlik Duvarı'nın istenmeyen bağlantıları ve trafiği engellediği ayrılmış bir ağ kesiminde yalıtılmış "çıplak" sunucularda çalışır.

Microsoft Entra ID'deki verilere erişim için bir güvenlik belirteci hizmeti (STS) aracılığıyla kullanıcı kimlik doğrulaması gerekir. Kullanıcının varlığı, etkin durumu ve rolüyle ilgili bilgiler, yetkilendirme sistemi tarafından hedef kiracıya istenen erişimin bu oturumda bu kullanıcı için yetkilendirilip yetkilendirilmediğini belirlemek için kullanılır.

Kiracılar ayrı kapsayıcılardır ve bunlar arasında ilişki yoktur.

Kiracı yöneticisi bunu federasyon aracılığıyla vermediği veya diğer kiracılardan kullanıcı hesapları sağlamadığı sürece kiracılar arasında erişim yoktur.

Microsoft Entra hizmetini oluşturan sunuculara fiziksel erişim ve Microsoft Entra Id'nin arka uç sistemlerine doğrudan erişim kısıtlanmıştır.

Microsoft Entra kullanıcılarının fiziksel varlıklara veya konumlara erişimi yoktur ve bu nedenle aşağıda belirtilen mantıksal Azure RBAC ilke denetimlerini atlamaları mümkün değildir.

Tanılama ve bakım ihtiyaçları için tam zamanında ayrıcalık yükseltme sistemi kullanan bir işletimsel model gereklidir ve kullanılır. Microsoft Entra Privileged Identity Management (PIM), uygun yönetici kavramını tanıtır. Uygun yöneticiler , her gün değil, şimdi ve sonra ayrıcalıklı erişime ihtiyaç duyan kullanıcılar olmalıdır. Bu rol, kullanıcı erişime ihtiyaç duyana kadar devre dışıdır ancak kullanıcı bir etkinleştirme işlemini tamamladıktan sonra önceden belirlenen süre boyunca etkin bir yönetici olur.

Microsoft Entra ID, her kiracıyı kendi korumalı kapsayıcısında barındırır ve yalnızca kiracının sahip olduğu ve yönettiği kapsayıcının ilkeleri ve izinleri vardır.

Kiracı kapsayıcıları kavramı, portallardan kalıcı depolamaya kadar tüm katmanlarda dizin hizmetine derinlemesine yerleşmiştir.

Birden çok Microsoft Entra kiracısının meta verileri aynı fiziksel diskte depolansa bile, kapsayıcılar arasında dizin hizmeti tarafından tanımlanandan başka bir ilişki yoktur ve bu da kiracı yöneticisi tarafından dikte edilir.

Azure rol tabanlı erişim denetimi (Azure RBAC)

Azure rol tabanlı erişim denetimi (Azure RBAC), Azure için ayrıntılı erişim yönetimi sağlayarak bir Azure aboneliğinde bulunan çeşitli bileşenleri paylaşmanıza yardımcı olur. Azure RBAC, kuruluşunuzdaki görevleri ayırmanıza ve kullanıcıların işlerini gerçekleştirmek için gerekenlere göre erişim vermenize olanak tanır. Azure aboneliğinde veya kaynaklarında herkese sınırsız izin vermek yerine yalnızca belirli eylemlere izin vekleyebilirsiniz.

Azure RBAC'nin tüm kaynak türleri için geçerli olan üç temel rolü vardır:

Sahip , başkalarına erişim yetkisi verme hakkı da dahil olmak üzere tüm kaynaklara tam erişime sahiptir.

Katkıda bulunan her tür Azure kaynağı oluşturabilir ve yönetebilir ancak başkalarına erişim izni veremez.

Okuyucu mevcut Azure kaynaklarını görüntüleyebilir.

Azure'daki Azure rollerinin geri kalanı belirli Azure kaynaklarının yönetimine izin verir. Örneğin Sanal Makine Katılımcısı rolü, kullanıcının sanal makine oluşturmasını ve yönetmesini sağlar. Sanal makinenin bağlandığı Azure Sanal Ağ veya alt ağa erişim vermez.

Azure yerleşik rolleri , Azure'da kullanılabilen rolleri listeler. Her yerleşik rolün kullanıcılara iznini veren işlemleri ve kapsamı belirtir. Daha fazla denetim için kendi rollerinizi tanımlamak istiyorsanız bkz. Azure RBAC'de Özel roller oluşturma.

Microsoft Entra ID için diğer bazı özellikler şunlardır:

Microsoft Entra ID, nerede barındırıldığına bakılmaksızın SSO'dan SaaS uygulamalarına olanak tanır. Bazı uygulamalar Microsoft Entra Id ile birleştirilir ve diğerleri parola SSO kullanır. Federasyon uygulamaları kullanıcı sağlamayı ve parola kasasını da destekleyebilir.

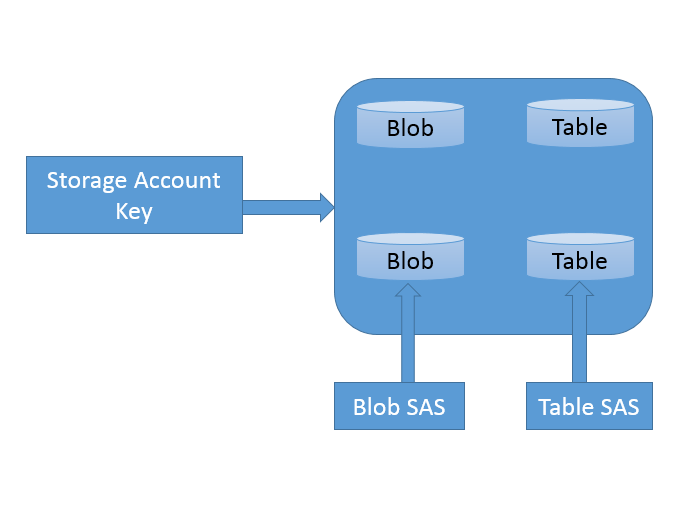

Azure Storage verilerine erişim, kimlik doğrulaması ile denetlenir. Her depolama hesabının birincil anahtarı (depolama hesabı anahtarı veya SAK) ve ikincil gizli anahtar (paylaşılan erişim imzası veya SAS) vardır.

Microsoft Entra Id, Active Directory Federasyon Hizmetleri (AD FS), eşitleme ve şirket içi dizinlerle çoğaltma kullanarak federasyon aracılığıyla Hizmet Olarak Kimlik sağlar.

Microsoft Entra çok faktörlü kimlik doğrulaması , kullanıcıların mobil uygulama, telefon araması veya kısa mesaj kullanarak oturum açmaları doğrulamasını gerektirir. Multi-Factor Authentication Sunucusu ile şirket içi kaynakların güvenliğini sağlamaya yardımcı olmak için ve ayrıca SDK'yı kullanan özel uygulamalar ve dizinlerle birlikte Microsoft Entra Id ile kullanılabilir.

Microsoft Entra Domain Services , etki alanı denetleyicileri dağıtmadan Azure sanal makinelerini bir Active Directory etki alanına eklemenizi sağlar. Şirket Active Directory kimlik bilgilerinizle bu sanal makinelerde oturum açabilir ve tüm Azure sanal makinelerinizde güvenlik temellerini zorunlu kılmak için Grup İlkesi'ni kullanarak etki alanına katılmış sanal makineleri yönetebilirsiniz.

Azure Active Directory B2C , yüz milyonlarca kimliğe ölçeklendirilen tüketiciye yönelik uygulamalar için yüksek oranda kullanılabilir bir genel kimlik yönetimi hizmeti sağlar. Bu hizmet mobil platformlar ve web platformlarıyla tümleştirilebilir. Tüketicileriniz, mevcut sosyal hesaplarını kullanarak veya kimlik bilgileri oluşturarak özelleştirilebilir deneyimler aracılığıyla tüm uygulamalarınızda oturum açabilir.

Microsoft Yöneticilerinden Yalıtım ve Veri Silme

Microsoft, verilerinizi uygunsuz erişimden veya yetkisiz kişilerin kullanımından korumak için güçlü önlemler alır. Bu operasyonel süreçler ve denetimler, verilerinize erişimi yöneten sözleşmeye dayalı taahhütler sunan Çevrimiçi Hizmet Koşulları tarafından desteklenir.

- Microsoft mühendislerinin buluttaki verilerinize varsayılan erişimi yoktur. Bunun yerine, yalnızca gerektiğinde yönetim gözetimi altında erişim verilir. Bu erişim dikkatle denetlenir ve günlüğe kaydedilir ve artık gerekli olmadığında iptal edilir.

- Microsoft, kendi adına sınırlı hizmet sağlamak için diğer şirketleri işe alabilir. Alt yükleniciler müşteri verilerine yalnızca sağlamak üzere kiraladığımız hizmetleri sunmak için erişebilir ve bunları başka herhangi bir amaçla kullanmaları yasaktır. Ayrıca, sözleşmeyle müşterilerimizin bilgilerinin gizliliğini korumakla da ilişkilidir.

ISO/IEC 27001 gibi denetlenmiş sertifikalara sahip iş hizmetleri, yalnızca meşru iş amaçları için, erişimin kanıtlandığı örnek denetimler gerçekleştiren Microsoft ve onaylanmış denetim firmaları tarafından düzenli olarak doğrulanır. İstediğiniz zaman ve herhangi bir nedenle kendi müşteri verilerinize erişebilirsiniz.

Herhangi bir veriyi silerseniz, Microsoft Azure önbelleğe alınmış veya yedek kopyaları da dahil olmak üzere verileri siler. Kapsam içi hizmetler için bu silme işlemi, saklama süresinin bitimini izleyen 90 gün içinde gerçekleşir. (Kapsam içi hizmetler, Çevrimiçi Hizmet Koşulları.)

Depolama için kullanılan bir disk sürücüsünde donanım hatası varsa, Microsoft onu değiştirme veya onarım için üreticiye iade etmeden önce güvenli bir şekilde silinir veya yok edilir . Verilerin herhangi bir yolla kurtarılmamasını sağlamak için sürücüdeki verilerin üzerine yazılır.

İşlem Yalıtımı

Microsoft Azure, uygulamanızın veya kuruluşunuzun ihtiyaçlarını karşılamak için ölçeği otomatik olarak artırıp azaltabilen çok çeşitli işlem örnekleri ve hizmetleri içeren çeşitli bulut tabanlı bilgi işlem hizmetleri sağlar. Bu işlem örneği ve hizmeti, müşterilerin talep edecekleri yapılandırma esnekliğinden ödün vermeden verilerin güvenliğini sağlamak için birden çok düzeyde yalıtım sunar.

Yalıtılmış Sanal Makine Boyutları

Azure Compute, belirli bir donanım türüyle sınırlanmış ve tek bir müşteriye ayrılmış olan sanal makine boyutları sunar. Yalıtılmış boyutlar belirli bir donanım nesli üzerinde çalışır ve donanım oluşturma devre dışı bırakıldığında veya yeni donanım oluşturma kullanılabilir olduğunda kullanımdan kaldırılır.

Yalıtılmış sanal makine boyutları, diğer müşterilerin iş yüklerinden yüksek düzeyde yalıtım gerektiren iş yükleri için en uygun olanıdır. Bu, uyumluluk ve mevzuat gereksinimlerini karşılamak için bazen gereklidir. Yalıtılmış bir boyut kullanmak, sanal makinenizin söz konusu sunucu örneğinde çalışan tek makine olduğunu garanti eder.

Ayrıca, Yalıtılmış boyutlu VM'ler büyük olduğundan, müşteriler iç içe sanal makineler için Azure desteği kullanarak bu VM'lerin kaynaklarını alt bölümlere ayırmayı seçebilir.

Geçerli Yalıtılmış sanal makine teklifleri şunlardır:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

Not

Yalıtılmış VM Boyutları, donanımın kullanımdan kaldırılması nedeniyle sınırlı bir kullanım ömrüne sahiptir.

Yalıtılmış VM Boyutlarının Kullanımdan Kaldırılması

Yalıtılmış VM boyutlarının donanım sınırlı ömürleri vardır. Azure, boyutların resmi kullanımdan kaldırma tarihinden 12 ay önce anımsatıcılar verir ve göz önünde bulundurmanız için güncelleştirilmiş bir yalıtılmış teklif sağlar. Aşağıdaki boyutlarda kullanımdan kaldırma duyuruldu.

| Size | Yalıtım Kullanımdan Kaldırma Tarihi |

|---|---|

| Standard_DS15_v2 | 15 Mayıs 2021 Cumartesi |

| Standard_D15_v2 | 15 Mayıs 2021 Cumartesi |

| Standard_G5 | 15 Şubat 2022 Salı |

| Standard_GS5 | 15 Şubat 2022 Salı |

| Standard_E64i_v3 | 15 Şubat 2022 Salı |

| Standard_E64is_v3 | 15 Şubat 2022 Salı |

| Standard_M192is_v2 | 31 Mart 2027, Saat 2027, Şubat 2027, Saat 20:00 |

| Standard_M192ims_v2 | 31 Mart 2027, Saat 2027, Şubat 2027, Saat 20:00 |

| Standard_M192ids_v2 | 31 Mart 2027, Saat 2027, Şubat 2027, Saat 20:00 |

| Standard_M192idms_v2 | 31 Mart 2027, Saat 2027, Şubat 2027, Saat 20:00 |

SSS

S: Boyut kullanımdan kaldırılacak mı yoksa yalnızca "yalıtım" özelliği mi olacak?

Y: Yalıtılmış olarak yayımlanan ancak adında "i" olmayan herhangi bir boyut, farklı bir şekilde bildirilmediği sürece VM boyutlarının yalıtım özelliği kullanımdan kaldırılır. Adında "i" olan boyutlar kullanım dışı bırakılacaktır.

S: Sanal makinem nonisolated donanıma geldiğinde kapalı kalma süresi var mı?

Y: Yalnızca yalıtımın kullanım dışı olduğu ancak boyutun kullanım dışı bırakıldığı VM boyutları için herhangi bir eylem gerekmez ve kapalı kalma süresi olmaz. Aksine yalıtım gerekiyorsa, duyuru önerilen değiştirme boyutunu içerir. Değiştirme boyutunu seçmek için müşterilerin VM'lerini yeniden boyutlandırması gerekir.

S: Çözümlenmemiş bir sanal makineye geçmek için herhangi bir maliyet değişikliği var mı?

Y: Hayır

S: Diğer yalıtılmış boyutlar ne zaman kullanımdan kaldırmaya devam edecek?

Y: Yalıtılmış boyutun resmi kullanımdan kaldırılmasından 12 ay önce anımsatıcılar sunuyoruz. En son duyurumuz Standard_G5, Standard_GS5, Standard_E64i_v3 ve Standard_E64i_v3 yalıtım özelliğinin kullanımdan kaldırılmasını içerir.

S: Gümüş veya Altın Dayanıklılık Katmanlarına dayanan bir Azure Service Fabric Müşterisiyim. Bu değişiklik beni etkiliyor mu?

Y: Hayır. Service Fabric'in Dayanıklılık Katmanları tarafından sağlanan garantiler , bu değişiklik sonrasında bile çalışmaya devam edecektir. Başka nedenlerle fiziksel donanım yalıtımına ihtiyacınız varsa, yukarıda açıklanan eylemlerden birini gerçekleştirmeniz gerekebilir.

S: D15_v2 veya DS15_v2 yalıtımın kullanımdan kaldırılması için kilometre taşları nelerdir?

A:

| Tarih | Eylem |

|---|---|

| 15 Mayıs 2020, Saat 1 | D/DS15_v2 yalıtım kullanımdan kaldırma duyurusu |

| 15 Mayıs 2021 Cumartesi | D/DS15_v2 yalıtım garantisi kaldırıldı |

1 Bu boyutları kullanan mevcut müşteri, sonraki adımlarla ilgili ayrıntılı yönergeleri içeren bir duyuru e-postası alır.

S: G5, Gs5, E64i_v3 ve E64is_v3 yalıtımın kullanımdan kaldırılması için kilometre taşları nelerdir?

A:

| Tarih | Eylem |

|---|---|

| 15 Şubat 20211 | G5/GS5/E64i_v3/E64is_v3 yalıtım kullanımdan kaldırma duyurusu |

| 28 Şubat 2022, Şubat 2022 | G5/GS5/E64i_v3/E64is_v3 yalıtım garantisi kaldırıldı |

1 Bu boyutları kullanan mevcut müşteri, sonraki adımlarla ilgili ayrıntılı yönergeleri içeren bir duyuru e-postası alır.

Sonraki adımlar

Müşteriler, iç içe sanal makineler için Azure desteği kullanarak bu Yalıtılmış sanal makinelerin kaynaklarını daha fazla alt bölümlere ayırmayı da seçebilir.

Ayrılmış konaklar

Azure, önceki bölümde açıklanan yalıtılmış konaklara ek olarak ayrılmış konaklar da sunar. Azure'daki ayrılmış konaklar, bir veya daha fazla sanal makine barındırabilen ve tek bir Azure aboneliğine ayrılmış fiziksel sunucular sağlayan bir hizmettir. Ayrılmış konaklar, fiziksel sunucu düzeyinde donanım yalıtımı sağlar. Konaklarınıza başka hiçbir VM yerleştirilmez. Ayrılmış konaklar aynı veri merkezlerine dağıtılır ve diğer, yalıtılmamış konaklarla aynı ağı ve temel depolama altyapısını paylaşır. Daha fazla bilgi için bkz. Azure ayrılmış konaklarının ayrıntılı genel bakışı.

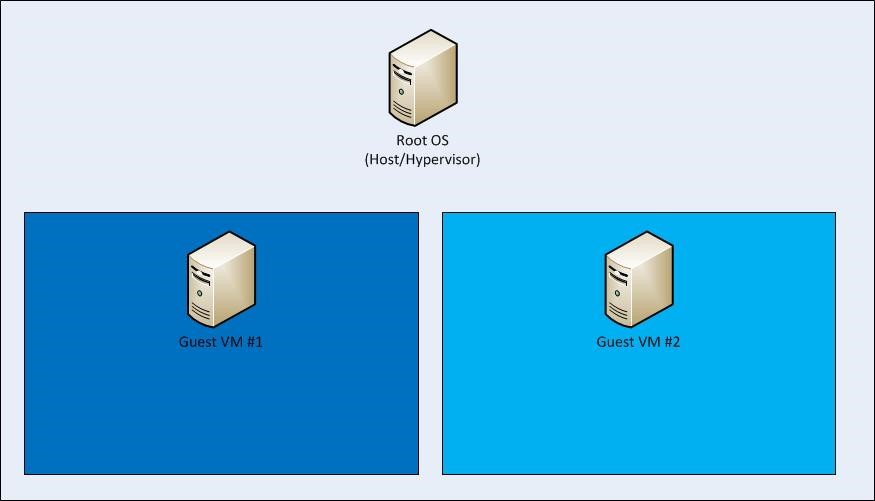

Kök VM ve Konuk VM'ler Arasında Hyper-V ve Kök İşletim Sistemi Yalıtımı

Azure'ın işlem platformu makine sanallaştırmayı temel alır; yani tüm müşteri kodları bir Hyper-V sanal makinesinde yürütülür. Her Azure düğümünde (veya ağ uç noktasında), doğrudan donanım üzerinde çalışan ve bir düğümü değişken sayıda Konuk Sanal Makineler (VM) olarak bölen bir Hiper Yönetici vardır.

Her düğümün ayrıca Konak işletim sistemini çalıştıran özel bir Kök VM'si vardır. Kritik bir sınır, kök VM'nin konuk VM'lerden ve konuk VM'lerin birbirlerinden yalıtılarak hiper yönetici ve kök işletim sistemi tarafından yönetilmesidir. Hiper yönetici/kök işletim sistemi eşleştirmesi, konuk VM'lere güçlü yalıtım sağlamak için Microsoft'un onlarca yıllık işletim sistemi güvenlik deneyiminden ve Microsoft'un Hyper-V'sinden daha yeni öğrenilmesinden yararlanıyor.

Azure platformu, sanallaştırılmış bir ortam kullanır. Kullanıcı örnekleri, fiziksel konak sunucusuna erişimi olmayan tek başına sanal makineler olarak çalışır.

Azure hiper yöneticisi bir mikro çekirdek gibi davranır ve VM Bus adlı paylaşılan bellek arabirimini kullanarak konuk sanal makinelerden gelen tüm donanım erişim isteklerini işlenmek üzere konağa geçirir. Bu, kullanıcıların sistemde ham okuma/yazma/yürütme erişimine sahip olmasını önler ve sistem kaynaklarının paylaşımıyla ilgili riskleri azaltır.

Gelişmiş VM yerleştirme algoritması ve yan kanal saldırılarına karşı koruma

Herhangi bir VM arası saldırı iki adımdan oluşur: saldırgan denetimli bir VM'yi kurban VM'lerden biriyle aynı konağa yerleştirmek ve ardından hassas kurban bilgilerini çalmak ya da doyumsuzluk veya vandalizm performansını etkilemek için yalıtım sınırını ihlal etmek. Microsoft Azure, gelişmiş bir VM yerleştirme algoritması kullanarak her iki adımda da koruma sağlar ve gürültülü komşu VM'ler de dahil olmak üzere bilinen tüm yan kanal saldırılarına karşı koruma sağlar.

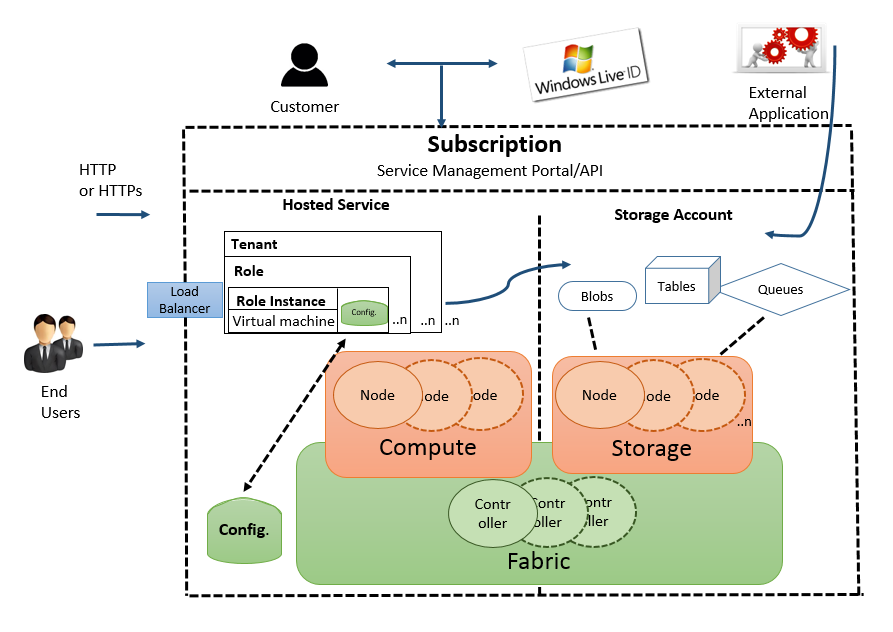

Azure Fabric Denetleyicisi

Azure Fabric Denetleyicisi, altyapı kaynaklarını kiracı iş yüklerine ayırmadan sorumludur ve konaktan sanal makinelere tek yönlü iletişimleri yönetir. Azure doku denetleyicisinin sanal makine yerleştirme algoritması son derece karmaşıktır ve fiziksel konak düzeyi olarak tahmin etmek neredeyse imkansızdır.

Azure hiper yöneticisi, sanal makineler arasında bellek ve işlem ayrımı uygular ve ağ trafiğini konuk işletim sistemi kiracılarına güvenli bir şekilde yönlendirir. Bu, VM düzeyinde ve yan kanal saldırısı olasılığını ortadan kaldırır.

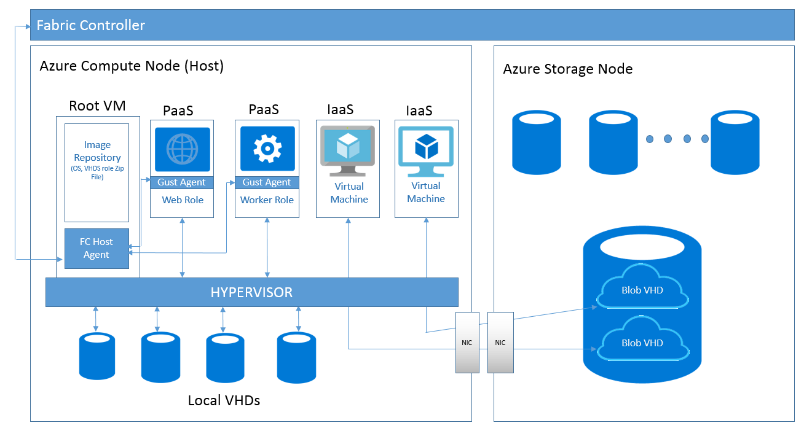

Azure'da kök VM özeldir: Doku aracısını (FA) barındıran kök işletim sistemi adı verilen sağlamlaştırılmış bir işletim sistemi çalıştırır. FA'lar, müşteri VM'lerindeki konuk işletim sistemlerinde konuk aracıları (GA) yönetmek için kullanılır. FA'lar depolama düğümlerini de yönetir.

Azure hiper yöneticisi, kök işletim sistemi/FA ve müşteri VM'leri/GA'ları koleksiyonu bir işlem düğümünden oluşur. FA'lar, işlem ve depolama düğümlerinin dışında bulunan bir yapı denetleyicisi (FC) tarafından yönetilir (işlem ve depolama kümeleri ayrı FC'ler tarafından yönetilir). Müşteri, çalıştığı sırada uygulamanın yapılandırma dosyasını güncelleştirirse, FC SK ile iletişim kurar ve ardından GA'larla iletişim kurar ve bu da uygulamaya yapılandırma değişikliğini bildirir. Donanım arızası durumunda FC, kullanılabilir donanımı otomatik olarak bulur ve vm'yi orada yeniden başlatır.

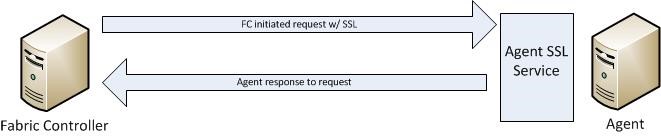

Doku Denetleyicisinden aracıya iletişim tek yönlüdür. Aracı, yalnızca denetleyiciden gelen isteklere yanıt veren SSL korumalı bir hizmet uygular. Denetleyiciye veya diğer ayrıcalıklı iç düğümlere bağlantı başlatamaz. FC tüm yanıtları güvenilmezmiş gibi ele alır.

Yalıtım, Konuk VM'lerden Kök VM'den ve Birbirlerinden Konuk VM'lerden genişletilir. daha fazla koruma için işlem düğümleri de depolama düğümlerinden yalıtılır.

Hiper yönetici ve konak işletim sistemi, güvenilmeyen sanal makinelerin sahte trafik oluşturamayacağından veya bunlara adreslenmeyen trafiği alamayacağından, trafiği korumalı altyapı uç noktalarına yönlendiremediğinden veya uygunsuz yayın trafiği gönderip alamayacağından emin olmak için ağ paketi sağlar.

Doku Denetleyicisi Aracısı tarafından VM'yi Yalıtmak için Yapılandırılan Ek Kurallar

Varsayılan olarak, bir sanal makine oluşturulduğunda tüm trafik engellenir ve ardından yapı denetleyicisi aracısı paket filtresini, yetkili trafiğe izin verecek kurallar ve özel durumlar ekleyecek şekilde yapılandırır.

Programlanmış iki kural kategorisi vardır:

- Makine yapılandırması veya altyapı kuralları: Varsayılan olarak tüm iletişim engellenir. Sanal makinenin DHCP ve DNS trafiği gönderip almasına izin veren özel durumlar vardır. Sanal makineler ayrıca trafiği "genel" İnternet'e gönderebilir ve trafiği aynı Azure Sanal Ağ ve işletim sistemi etkinleştirme sunucusundaki diğer sanal makinelere gönderebilir. sanal makinelerin izin verilen giden hedefleri listesi Azure yönlendirici alt ağları, Azure yönetimi ve diğer Microsoft özelliklerini içermez.

- Rol yapılandırma dosyası: Bu, kiracının hizmet modeline göre gelen Erişim Denetim Listelerini (ACL' ler) tanımlar.

VLAN Yalıtımı

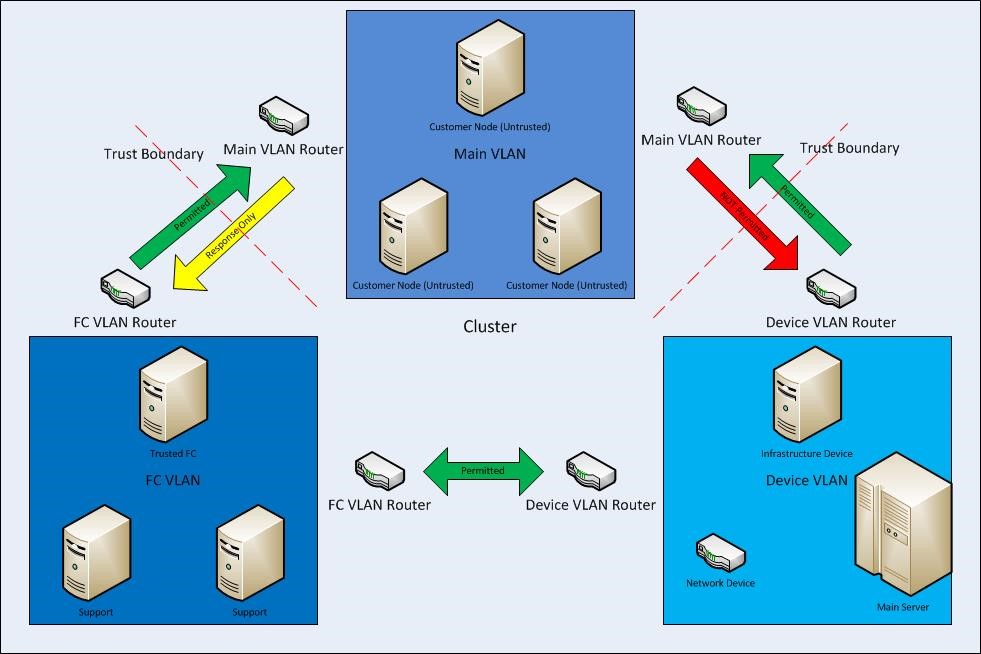

Her kümede üç VLAN vardır:

- Ana VLAN – güvenilmeyen müşteri düğümleri arasında bağlantı kurar

- FC VLAN – güvenilir FC'ler ve destekleyici sistemler içerir

- Cihaz VLAN– güvenilir ağ ve diğer altyapı cihazlarını içerir

FC VLAN'dan ana VLAN'a iletişim izni verilir, ancak ana VLAN'dan FC VLAN'a başlatılamaz. Ana VLAN'dan cihaz VLAN'sına iletişim de engellenir. Bu, müşteri kodunu çalıştıran bir düğümün güvenliği aşılmış olsa bile FC veya cihaz VLAN'larında düğümlere saldıramayacağını garanti eder.

Depolama Yalıtımı

İşlem ve Depolama Arasında Mantıksal Yalıtım

Microsoft Azure, temel tasarımının bir parçası olarak VM tabanlı hesaplamayı depolamadan ayırır. Bu ayrım, hesaplama ve depolamanın bağımsız olarak ölçeklendirilmesini sağlayarak çok kiracılılık ve yalıtım sağlamayı kolaylaştırır.

Bu nedenle Azure Depolama, mantıksal olarak dışında Azure İşlem'e ağ bağlantısı olmayan ayrı donanımlarda çalışır. Bu, bir sanal disk oluşturulduğunda tüm kapasitesi için disk alanı ayrılmamış olduğu anlamına gelir. Bunun yerine, sanal disk üzerindeki adresleri fiziksel disk üzerindeki alanlara eşleyen bir tablo oluşturulur ve bu tablo başlangıçta boştur. Bir müşteri sanal diske ilk kez veri yazdığında, fiziksel diskteki alan ayrılır ve tabloya bir işaretçi yerleştirilir.

Depolama Erişimi denetimini kullanarak yalıtım

Azure Depolama'daki Erişim Denetimi'nin basit bir erişim denetimi modeli vardır. Her Azure aboneliği bir veya daha fazla Depolama Hesabı oluşturabilir. Her Depolama Hesabının, bu Depolama Hesabındaki tüm verilere erişimi denetlemek için kullanılan tek bir gizli anahtar vardır.

Azure Depolama verilerine (Tablolar dahil) erişim, kapsamlı erişim sağlayan bir SAS (Paylaşılan Erişim İmzası) belirteci aracılığıyla denetlenebilir. SAS, SAK (Depolama Hesabı Anahtarı) ile imzalanan bir sorgu şablonu (URL) aracılığıyla oluşturulur. Bu imzalı URL başka bir işleme (temsilci olarak) verilebilir ve bu işlem sorgunun ayrıntılarını doldurabilir ve depolama hizmetinin isteğini yapabilir. SAS, depolama hesabının gizli anahtarını göstermeden istemcilere zaman tabanlı erişim vermenizi sağlar.

SAS, depolama hesabımızdaki nesnelere belirli bir süre ve belirli bir izin kümesiyle sınırlı bir istemci izni verebileceğimiz anlamına gelir. Hesap erişim anahtarlarınızı paylaşmak zorunda kalmadan bu sınırlı izinleri verebiliriz.

IP Düzeyinde Depolama Yalıtımı

Güvenlik duvarları oluşturabilir ve güvenilen istemcileriniz için bir IP adresi aralığı tanımlayabilirsiniz. BIR IP adresi aralığıyla, yalnızca tanımlı aralık içinde BIR IP adresine sahip istemciler Azure Depolama'ya bağlanabilir.

IP depolama verileri, IP depolamaya ayrılmış veya ayrılmış bir trafik tüneli ayırmak için kullanılan bir ağ mekanizması aracılığıyla yetkisiz kullanıcılardan korunabilir.

Şifreleme

Azure, verileri korumak için aşağıdaki şifreleme türlerini sunar:

- Aktarım sırasında şifreleme

- Bekleme sırasında şifreleme

Aktarım Sırasında Şifreleme

Aktarımdaki şifreleme, ağlar arasında iletilen verileri koruma mekanizmasıdır. Azure Depolama ile şunları kullanarak verilerin güvenliğini sağlayabilirsiniz:

- Azure Depolama içine veya dışına veri aktarırken HTTPS gibi aktarım düzeyinde şifreleme.

- Azure Dosya paylaşımları için SMB 3.0 şifrelemesi gibi kablo şifrelemesi.

- İstemci tarafı şifrelemesi, verileri depolama alanına aktarilmeden önce şifrelemek ve depolama alanı dışına aktarıldıktan sonra verilerin şifresini çözmek için.

Bekleme Sırasında Şifreleme

Birçok kuruluş için bekleyen veri şifreleme, veri gizliliği, uyumluluk ve veri hakimiyetine yönelik zorunlu bir adımdır. "Beklemede" olan verilerin şifrelenmesini sağlayan üç Azure özelliği vardır:

- Depolama Hizmeti Şifrelemesi , depolama hizmetinin Verileri Azure Depolama'ya yazarken otomatik olarak şifrelemesini istemenizi sağlar.

- İstemci tarafı Şifrelemesi , bekleyen şifreleme özelliğini de sağlar.

- Linux VM'leri için Azure Disk Şifrelemesi ve Windows VM'leri için Azure Disk Şifrelemesi.

Daha fazla bilgi için bkz . Yönetilen disk şifreleme seçeneklerine genel bakış.

Azure Disk Şifrelemesi

Linux VM'leri için Azure Disk Şifrelemesi ve Windows VM'leri için Azure Disk Şifrelemesi, VM disklerinizi (önyükleme ve veri diskleri dahil) Azure Key Vault'ta denetlediğiniz anahtarlar ve ilkelerle şifreleyerek kurumsal güvenlik ve uyumluluk gereksinimlerini karşılamanıza yardımcı olur.

Windows için Disk Şifreleme çözümü Microsoft BitLocker Sürücü Şifrelemesi'ni ve Linux çözümü de dm-crypt'i temel alır.

Çözüm, IaaS VM'leri Microsoft Azure'da etkinleştirildiğinde aşağıdaki senaryoları destekler:

- Azure Key Vault ile tümleştirme

- Standart katman VM'ler: A, D, DS, G, GS vb. seri IaaS VM'leri

- Windows ve Linux IaaS VM'lerinde şifrelemeyi etkinleştirme

- Windows IaaS VM'leri için işletim sistemi ve veri sürücülerinde şifrelemeyi devre dışı bırakma

- Linux IaaS VM'leri için veri sürücülerinde şifrelemeyi devre dışı bırakma

- Windows istemci işletim sistemi çalıştıran IaaS VM'lerinde şifrelemeyi etkinleştirme

- Bağlama yolları olan birimlerde şifrelemeyi etkinleştirme

- mdadm kullanılarak disk şeritleme (RAID) ile yapılandırılan Linux VM'lerinde şifrelemeyi etkinleştirme

- Veri diskleri için LVM(Mantıksal Birim Yöneticisi) kullanarak Linux VM'lerinde şifrelemeyi etkinleştirme

- Depolama alanları kullanılarak yapılandırılan Windows VM'lerinde şifrelemeyi etkinleştirme

- Tüm Azure genel bölgeleri desteklenir

Çözüm, sürümde aşağıdaki senaryoları, özellikleri ve teknolojiyi desteklemez:

- Temel katman IaaS VM'leri

- Linux IaaS VM'leri için işletim sistemi sürücüsünde şifrelemeyi devre dışı bırakma

- Klasik VM oluşturma yöntemi kullanılarak oluşturulan IaaS VM'leri

- Şirket içi Anahtar Yönetim Merkezi tümleştirme

- Azure Dosyalar (paylaşılan dosya sistemi), Ağ Dosya Sistemi (NFS), dinamik birimler ve yazılım tabanlı RAID sistemleriyle yapılandırılan Windows VM'leri

SQL Veritabanı Yalıtımı

SQL Veritabanı, piyasa lideri Microsoft SQL Server altyapısını temel alan ve görev açısından kritik iş yüklerini üstlenebilen, Microsoft bulutu tabanlı bir ilişkisel veritabanı hizmetidir. SQL Veritabanı, sıfıra yakın yönetime sahip hesap düzeyinde, coğrafya/bölge tabanlı ve ağa dayalı tahmin edilebilir veri yalıtımı sunar.

SQL Veritabanı Uygulama Modeli

Microsoft SQL Veritabanı, SQL Server teknolojilerini temel alan bulut tabanlı bir ilişkisel veritabanı hizmetidir. Bulutta Microsoft tarafından barındırılan yüksek oranda kullanılabilir, ölçeklenebilir, çok kiracılı bir veritabanı hizmeti sağlar.

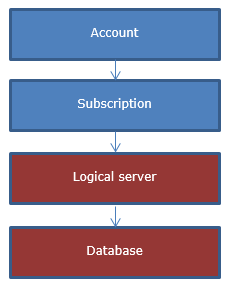

Uygulama açısından bakıldığında, SQL Veritabanı aşağıdaki hiyerarşiyi sağlar: Her düzeyin aşağıda bire çok düzey kapsaması vardır.

Hesap ve abonelik, faturalama ve yönetimi ilişkilendirmek için Kullanılan Microsoft Azure platformu kavramlarıdır.

Mantıksal SQL sunucuları ve veritabanları SQL Veritabanı özgü kavramlardır ve SQL Veritabanı kullanılarak, sağlanan OData ve TSQL arabirimleri kullanılarak veya Azure portalı aracılığıyla yönetilir.

SQL Veritabanı içindeki sunucular fiziksel veya VM örnekleri değildir, bunun yerine "mantıksal ana" veritabanında depolanan veritabanı koleksiyonları, paylaşım yönetimi ve güvenlik ilkeleridir.

Mantıksal ana veritabanları şunlardır:

- Sunucuya bağlanmak için kullanılan SQL oturum açma bilgileri

- Güvenlik duvarı kuralları

Aynı sunucudaki veritabanları için faturalama ve kullanımla ilgili bilgilerin kümedeki aynı fiziksel örnekte yer alması garanti edilmediğinden, uygulamalar bağlanırken hedef veritabanı adını sağlamalıdır.

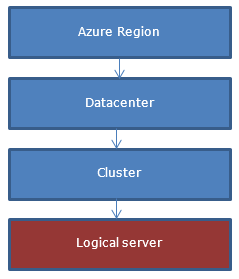

Müşteri açısından bakıldığında, gerçek sunucu oluşturma işlemi bölgedeki kümelerden birinde gerçekleşirken, bir sunucu coğrafi grafik bölgesinde oluşturulur.

Ağ Topolojisi aracılığıyla yalıtım

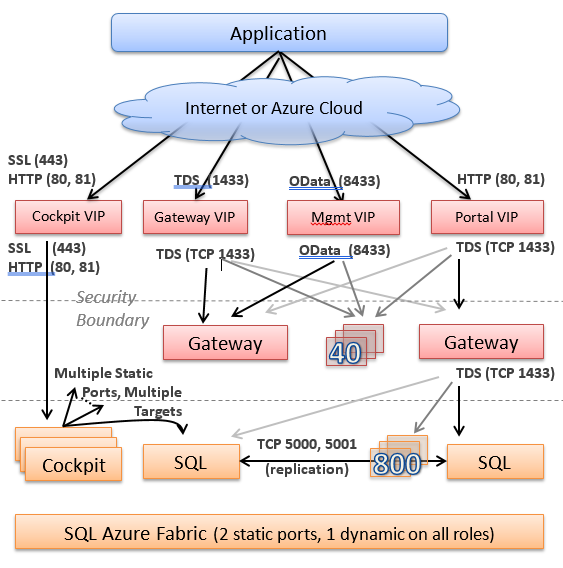

Bir sunucu oluşturulduğunda ve DNS adı kaydedildiğinde, DNS adı sunucunun yerleştirildiği veri merkezinde "Ağ Geçidi VIP" olarak adlandırılan adresi gösterir.

VIP'nin (sanal IP adresi) arkasında durum bilgisi olmayan ağ geçidi hizmetlerinden oluşan bir koleksiyonumuz vardır. Genel olarak ağ geçitleri, birden çok veri kaynağı (ana veritabanı, kullanıcı veritabanı vb.) arasında koordinasyon gerektiğinde devreye girmektedir. Ağ geçidi hizmetleri aşağıdakileri uygular:

- TDS bağlantı ara sunucusu oluşturma. Buna arka uç kümesinde kullanıcı veritabanını bulma, oturum açma sırasını uygulama ve ardından TDS paketlerini arka uç ve arkaya iletme dahildir.

- Veritabanı yönetimi. Bu, CREATE/ALTER/DROP veritabanı işlemlerini gerçekleştirmek için bir iş akışı koleksiyonu uygulamayı içerir. Veritabanı işlemleri, TDS paketleri veya açık OData API'leri algılama yoluyla çağrılabilir.

- CREATE/ALTER/DROP oturum açma/kullanıcı işlemleri

- OData API aracılığıyla sunucu yönetimi işlemleri

Ağ geçitlerinin arkasındaki katmana "arka uç" adı verilir. Bu, tüm verilerin yüksek oranda kullanılabilir bir şekilde depolandığı yerdir. Her veri parçasının bir "bölüme" veya "yük devretme birimine" ait olduğu ve her birinin en az üç çoğaltmaya sahip olduğu söylenir. Çoğaltmalar SQL Server altyapısı tarafından depolanır ve çoğaltılır ve genellikle "doku" olarak adlandırılan bir yük devretme sistemi tarafından yönetilir.

Genellikle, arka uç sistemi güvenlik önlemi olarak diğer sistemlere giden iletişim kurmaz. Bu, ön uç (ağ geçidi) katmanındaki sistemlere ayrılmıştır. Ağ geçidi katmanı makineleri, saldırı yüzeyini derinlemesine savunma mekanizması olarak en aza indirmek için arka uç makinelerinde sınırlı ayrıcalıklara sahiptir.

Makine İşlevi ve Erişime Göre Yalıtım

SQL Veritabanı, farklı makine işlevlerinde çalışan hizmetlerden oluşur. SQL Veritabanı, trafiğin yalnızca arka uca gidip çıkmaması genel ilkesiyle "arka uç" Bulut Veritabanı ve "ön uç" (Ağ Geçidi/Yönetim) ortamlarına ayrılır. Ön uç ortamı diğer hizmetlerin dış dünyasıyla iletişim kurabilir ve genel olarak arka uçta yalnızca sınırlı izinlere sahiptir (çağırması gereken giriş noktalarını çağırmak için yeterlidir).

Ağ Yalıtımı

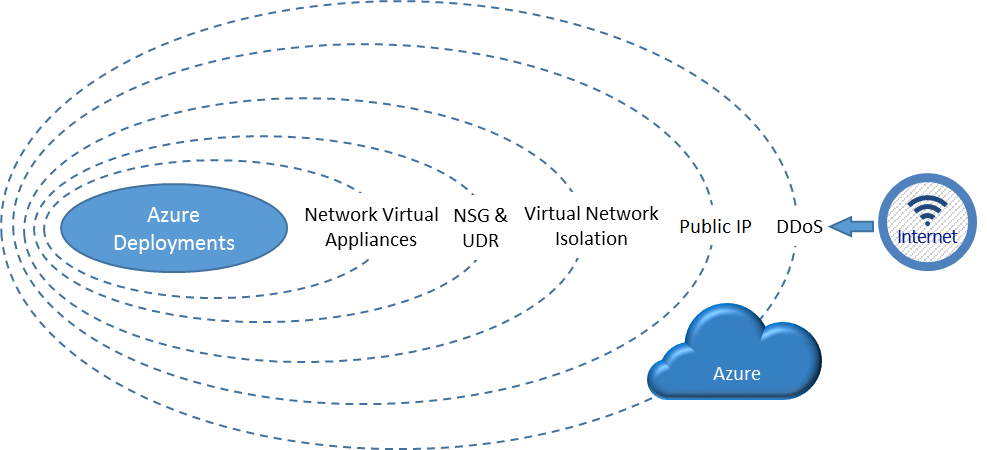

Azure dağıtımında birden çok ağ yalıtımı katmanı vardır. Aşağıdaki diyagramda Azure'ın müşterilere sağladığı çeşitli ağ yalıtımı katmanları gösterilmektedir. Bu katmanlar hem Azure platformunda hem de müşteri tanımlı özelliklerde yereldir. İnternet'ten gelen Azure DDoS, Azure'a yönelik büyük ölçekli saldırılara karşı yalıtım sağlar. Bir sonraki yalıtım katmanı, bulut hizmetinden sanal ağa hangi trafiğin geçebileceğini belirlemek için kullanılan müşteri tanımlı genel IP adresleridir (uç noktalar). Yerel Azure sanal ağ yalıtımı, diğer tüm ağlardan tam yalıtım sağlar ve trafiğin yalnızca kullanıcı tarafından yapılandırılmış yollar ve yöntemler üzerinden akmasını sağlar. Bu yollar ve yöntemler, korunan ağdaki uygulama dağıtımlarını korumak üzere yalıtım sınırları oluşturmak için NSG'lerin, UDR'nin ve ağ sanal gereçlerinin kullanılabildiği bir sonraki katmandır.

Trafik yalıtımı: Sanal ağ , Azure platformundaki trafik yalıtım sınırıdır. Bir sanal ağdaki sanal makineler (VM'ler), her iki sanal ağ da aynı müşteri tarafından oluşturulmuş olsa bile farklı bir sanal ağdaki VM'lere doğrudan iletişim kuramaz. Yalıtım, müşteri VM'lerinin ve iletişimin bir sanal ağ içinde özel kalmasını sağlayan kritik bir özelliktir.

Alt ağ , IP aralığına göre sanal ağda ile ek bir yalıtım katmanı sunar. Sanal ağdaki IP adresleri, bir sanal ağı kuruluş ve güvenlik için birden çok alt ağa bölebilirsiniz. Bir sanal ağ içindeki alt ağlara (aynı veya farklı) dağıtılan VM'ler ve PaaS rolü örnekleri, ek bir yapılandırma gerektirmeden birbirleriyle iletişim kurabilir. Ayrıca, NSG'nin erişim denetimi listesinde (ACL) yapılandırılan kurallara göre bir VM örneğine yönelik ağ trafiğine izin verecek veya trafiği reddedecek şekilde ağ güvenlik grubunu (NSG) yapılandırabilirsiniz. NSG'ler alt ağlarla veya bu alt ağların içindeki tekil VM örnekleriyle ilişkili olabilir. NSG bir alt ağ ile ilişkili olduğunda ACL kuralları bu alt ağdaki tüm VM örnekleri için geçerli olur.

Sonraki Adımlar

Windows Azure Sanal Ağ s'de Makineler için Ağ Yalıtımı Seçenekleri hakkında bilgi edinin. Bu, belirli bir arka uç ağı veya alt ağındaki makinelerin yalnızca belirli istemcilerin veya diğer bilgisayarların izin verilen IP adresleri listesine göre belirli bir uç noktaya bağlanmasına izin verebileceği klasik ön uç ve arka uç senaryolarını içerir.

Azure'da sanal makine yalıtımı hakkında bilgi edinin. Azure İşlem, belirli bir donanım türüne göre yalıtılmış ve tek bir müşteriye ayrılmış sanal makine boyutları sunar.