Güvenli Önyükleme

Güvenli Önyükleme, Birleşik Genişletilebilir Üretici Yazılımı Arabirimi'nin (UEFI) yüklemeden önce tüm alt düzey üretici yazılımı ve yazılım bileşenlerinin doğrulanması gereken bir özelliğidir. Önyükleme sırasında UEFI Güvenli Önyükleme, UEFI üretici yazılımı sürücüleri (seçenek ROM'ları olarak da bilinir), Genişletilebilir Bellenim Arabirimi (EFI) uygulamaları ve işletim sistemi sürücüleri ve ikilileri de dahil olmak üzere her bir önyükleme yazılımının imzasını denetler. İmzalar Özgün Donanım Üreticisi (OEM) tarafından geçerli veya güvenilirse, makine önyüklemesi ve üretici yazılımı işletim sistemine denetim verir.

Bileşenler ve işlem

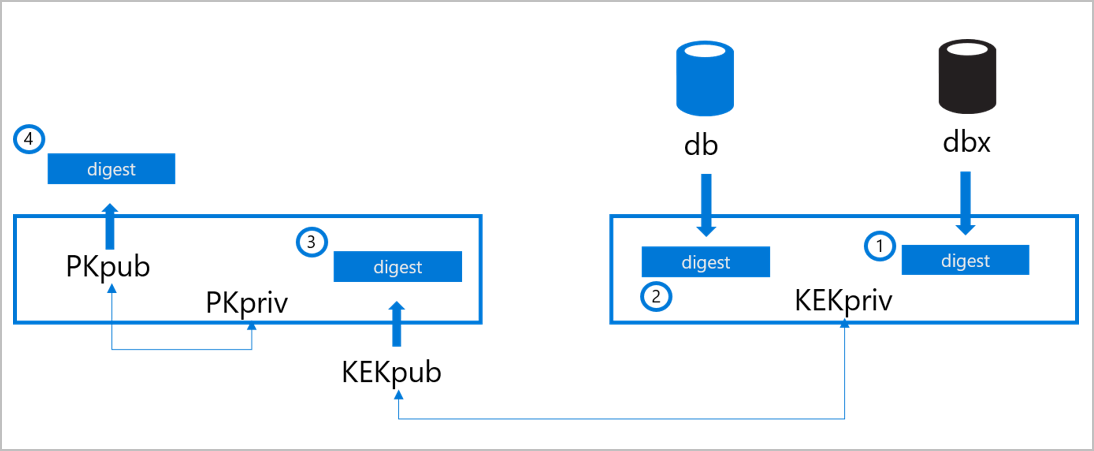

Güvenli Önyükleme şu kritik bileşenlere dayanır:

- Platform anahtarı (PK) - Platform sahibi (Microsoft) ile üretici yazılımı arasında güven oluşturur. Genel yarısı PKpub, özel yarısı PKpriv'dir.

- Anahtar kayıt anahtarı veritabanı (KEK) - İşletim sistemi ile platform üretici yazılımı arasında güven oluşturur. Genel yarısı KEKpub, özel yarısı ISE KEKpriv'dir.

- İmza veritabanı (db) - Platform üretici yazılımıyla etkileşime geçmek için yetkilendirilmiş üretici yazılımı ve yazılım kodu modüllerinin güvenilir imzalayanlar (ortak anahtarlar ve sertifikalar) özetlerini tutar.

- İptal edilen imzalar veritabanı (dbx) – Kötü amaçlı, savunmasız, güvenliği aşılmış veya güvenilmeyen olduğu belirlenen kod modüllerinin iptal edilmiş özetlerini tutar. İmza veritabanında bir karma varsa ve iptal edilen imzalar veritabanındaysa, iptal edilen imzalar veritabanı önceliklidir.

Aşağıdaki şekilde ve işlemde bu bileşenlerin nasıl güncelleştirilmiş olduğu açıklanmaktadır:

OEM, Güvenli Önyükleme özetlerini üretim sırasında makinenin kalıcı olmayan RAM'inde (NV-RAM) depolar.

- İmza veritabanı (db) UEFI uygulamalarının, işletim sistemi yükleyicilerinin (Microsoft İşletim Sistemi Yükleyicisi veya Önyükleme Yöneticisi gibi) ve güvenilen UEFI sürücülerinin imzalayanları veya görüntü karmalarıyla doldurulur.

- İptal edilen imzalar veritabanı (dbx), artık güvenilir olmayan modüllerin özetleriyle doldurulur.

- Anahtar kayıt anahtarı (KEK) veritabanı, imza veritabanını güncelleştirmek ve imza veritabanını iptal etmek için kullanılabilecek imzalama anahtarlarıyla doldurulur. Veritabanları, doğru anahtarla imzalanan güncelleştirmeler veya üretici yazılımı menüleri kullanılarak fiziksel olarak mevcut yetkili bir kullanıcı tarafından yapılan güncelleştirmeler aracılığıyla düzenlenebilir.

- Db, dbx ve KEK veritabanları eklendikten ve son üretici yazılımı doğrulaması ve testi tamamlandıktan sonra OEM üretici yazılımını düzenlemeye karşı kilitler ve bir platform anahtarı (PK) oluşturur. PK, KEK güncelleştirmelerini imzalamak veya Güvenli Önyükleme'yi kapatmak için kullanılabilir.

Önyükleme işleminin her aşamasında üretici yazılımı, önyükleme yükleyicisi, işletim sistemi, çekirdek sürücüleri ve diğer önyükleme zinciri yapıtlarının özetleri hesaplanıp kabul edilebilir değerlerle karşılaştırılır. Güvenilmeyen olduğu bulunan üretici yazılımı ve yazılımların yüklenmesine izin verilmez. Bu nedenle, düşük düzeyli kötü amaçlı yazılım ekleme veya önyükleme öncesi kötü amaçlı yazılım saldırıları engellenebilir.

Azure filosunda Güvenli Önyükleme

Bugün, müşteri iş yüklerini barındırmak için Azure işlem filosuna eklenen ve dağıtılan her makine, Güvenli Önyükleme etkin fabrika katlarından gelir. Güvenli Önyükleme etkinleştirmesinin yanlışlıkla veya kötü amaçlı olarak geri döndürülmemesini sağlamak için donanım derleme ve tümleştirme işlem hattında hedeflenen araçlar ve işlemler her aşamada yer alır.

Db ve dbx özetlerinin doğru olduğundan emin olmak aşağıdakileri sağlar:

- Bootloader, veritabanı girdilerinden birinde var

- Önyükleyicinin imzası geçerli

- Güvenilir yazılımla konak önyüklemesi

KEKpub ve PKpub imzalarını doğrulayarak, yalnızca güvenilen tarafların hangi yazılımın güvenilir olarak kabul edildiğine ilişkin tanımları değiştirme iznine sahip olduğunu onaylayabiliriz. Son olarak, güvenli önyüklemenin etkin olduğundan emin olarak bu tanımların zorunlu kılındığını doğrulayabiliriz.

Sonraki adımlar

Platform bütünlüğünü ve güvenliğini sağlamak için neler yaptığımız hakkında daha fazla bilgi edinmek için bkz:

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin