Azure tehdit koruması

Azure, Microsoft Entra Id, Azure İzleyici günlükleri ve Bulut için Microsoft Defender gibi hizmetler aracılığıyla yerleşik tehdit koruması işlevleri sunar. Bu güvenlik hizmetleri ve özellikleri koleksiyonu, Azure dağıtımlarınızda neler olduğunu anlamak için basit ve hızlı bir yol sağlar.

Azure, uygulama dağıtımlarınızın gereksinimlerini karşılayacak şekilde güvenliği yapılandırmak ve özelleştirmek için çok çeşitli seçenekler sunar. Bu makalede bu gereksinimlerin nasıl karşılanması anlatılmaktadır.

Microsoft Entra Kimlik Koruması

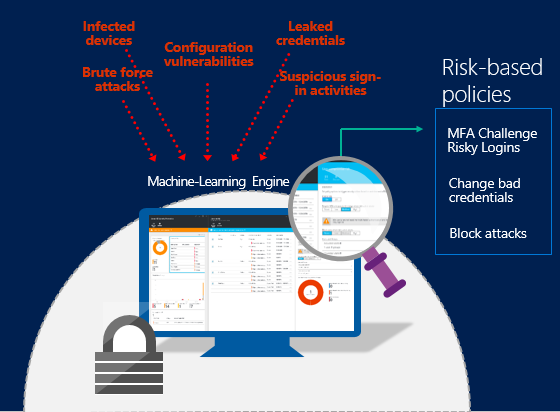

Microsoft Entra Kimlik Koruması, kuruluşunuzun kimliklerini etkileyebilecek risk algılamalarına ve olası güvenlik açıklarına genel bakış sağlayan bir Microsoft Entra ID P2 sürümü özelliğidir. Kimlik Koruması, Microsoft Entra Anormal Etkinlik Raporları aracılığıyla kullanılabilen mevcut Microsoft Entra anomali algılama özelliklerini kullanır ve gerçek zamanlı anomalileri algılayan yeni risk algılama türleri sunar.

Kimlik Koruması, bir kimliğin gizliliğinin tehlikeye girdiğini gösterebilecek anomalileri ve risk algılamalarını algılamak için uyarlamalı makine öğrenmesi algoritmaları ve buluşsal yöntemler kullanır. Kimlik Koruması bu verileri kullanarak, bu risk algılamalarını araştırabilmeniz ve uygun düzeltme veya azaltma eylemi gerçekleştirebilmeniz için raporlar ve uyarılar oluşturur.

Kimlik Koruması özellikleri

Microsoft Entra Kimlik Koruması bir izleme ve raporlama aracından daha fazlasıdır. Kuruluşunuzun kimliklerini korumak için, belirtilen risk düzeyine ulaşıldığında algılanan sorunlara otomatik olarak yanıt veren risk tabanlı ilkeler yapılandırabilirsiniz. Bu ilkeler, Microsoft Entra ID ve EMS tarafından sağlanan diğer Koşullu Erişim denetimlerine ek olarak, parola sıfırlamaları ve çok faktörlü kimlik doğrulama zorlaması gibi uyarlamalı düzeltme eylemlerini otomatik olarak engelleyebilir veya başlatabilir.

Azure Identity Protection'ın hesaplarınızın ve kimliklerinizin güvenliğini sağlamaya yardımcı olabileceği yollardan bazıları şunlardır:

Risk algılamalarını ve riskli hesapları algılama

- Makine öğrenmesi ve buluşsal kuralları kullanarak altı risk algılama türünü algılama.

- Kullanıcı risk düzeylerini hesaplama.

- Güvenlik açıklarını vurgulayarak genel güvenlik duruşunu geliştirmek için özel öneriler sağlayın.

- Risk algılamaları için bildirim gönderin.

- İlgili ve bağlamsal bilgileri kullanarak risk algılamalarını araştırma.

- Araştırmaları izlemek için temel iş akışları sağlayın.

- Parola sıfırlama gibi düzeltme eylemlerine kolay erişim sağlayın.

Risk tabanlı, koşullu erişim ilkeleri

- Oturum açma işlemleri engellenerek veya çok faktörlü kimlik doğrulaması zorlukları gerektirerek riskli oturum açma işlemleri azaltılmış olabilir.

- Riskli kullanıcı hesaplarını engelleyin veya güvenliğini sağlayın.

- Kullanıcıların çok faktörlü kimlik doğrulamasına kaydolmasını gerektir.

Microsoft Entra Privileged Identity Management

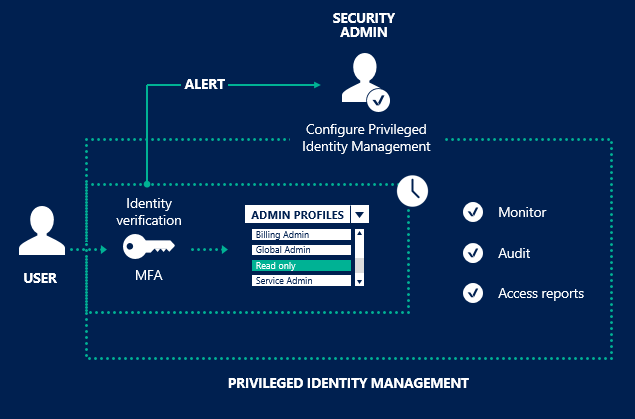

Microsoft Entra Privileged Identity Management (PIM) ile kuruluşunuzdaki erişimi yönetebilir, denetleyebilir ve izleyebilirsiniz. Bu özellik, Microsoft Entra Id ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft çevrimiçi hizmetler kaynaklara erişimi içerir.

PIM şunları kullanmanıza yardımcı olur:

Microsoft Entra yöneticileri ve Microsoft 365 ve Intune gibi Microsoft çevrimiçi hizmetler tam zamanında (JIT) yönetim erişimi hakkında uyarılar ve raporlar alın.

Yönetici erişim geçmişi ve yönetici atamalarındaki değişiklikler hakkında raporlar alın.

Ayrıcalıklı bir role erişim hakkında uyarılar alın.

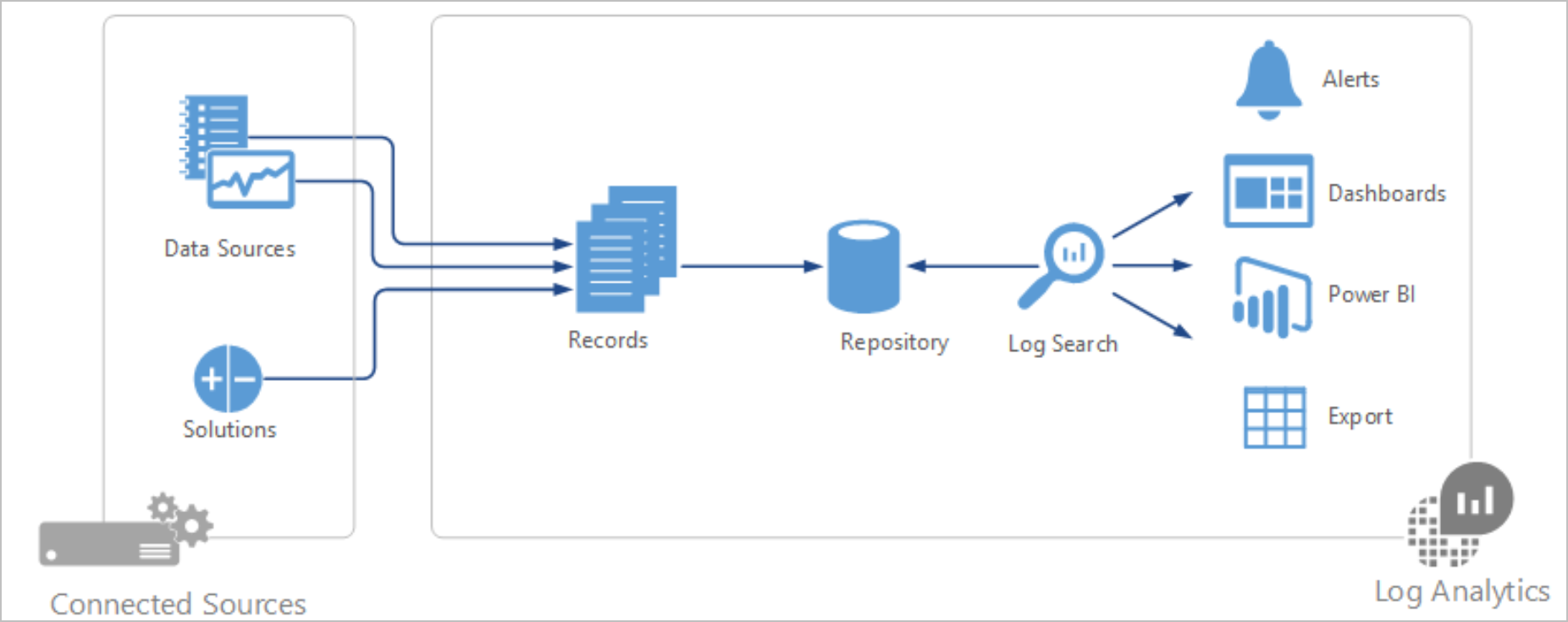

Azure İzleyici günlükleri

Azure İzleyici günlükleri , şirket içi ve bulut altyapınızı yönetmenize ve korumanıza yardımcı olan Microsoft bulut tabanlı bir BT yönetim çözümüdür. Azure İzleyici günlükleri bulut tabanlı bir hizmet olarak uygulandığından, altyapı hizmetlerine minimum yatırımla hızlı bir şekilde çalışır duruma gelebilirsiniz. Yeni güvenlik özellikleri otomatik olarak sunulur ve sürekli bakım ve yükseltme maliyetlerinden tasarruf edilir.

Bütünsel güvenlik ve uyumluluk duruşu

Bulut için Microsoft Defender, dikkatinizi gerektiren önemli sorunlara yönelik yerleşik arama sorguları ile kuruluşunuzun BT güvenlik duruşuna kapsamlı bir görünüm sağlar. Bu pano, size bilgisayarlarınızın güvenlik durumuyla ilgili yüksek düzeyde öngörü sağlar. Son 24 saat, 7 gün veya başka bir özel zaman çerçevesine ait tüm olayları da görüntüleyebilirsiniz.

Azure İzleyici günlükleri, yazılım güncelleştirme değerlendirmesi, kötü amaçlı yazılımdan koruma değerlendirmesi ve yapılandırma temelleri dahil olmak üzere BT İşlemleri bağlamında her ortamın genel güvenlik duruşunu hızlı ve kolay bir şekilde anlamanıza yardımcı olur. Güvenlik ve uyumluluk denetim süreçlerini kolaylaştırmak için güvenlik günlüğü verilerine kolayca erişilebilir.

İçgörü ve analiz

Azure İzleyici günlüklerinin merkezinde, Azure tarafından barındırılan depo bulunur.

Veri kaynaklarını yapılandırarak ve aboneliğinize çözümler ekleyerek bağlı kaynaklardan depoya veri toplarsınız.

Veri kaynaklarının ve çözümlerin her biri kendi özellik kümesiyle ayrı kayıt türleri oluşturur, ancak yine de bunları depodaki sorgularda birlikte analiz edebilirsiniz. Çeşitli kaynaklar tarafından toplanan çeşitli verilerle çalışmak için aynı araçları ve yöntemleri kullanabilirsiniz.

Azure İzleyici günlükleriyle etkileşiminizin çoğu, herhangi bir tarayıcıda çalışan ve toplanan verileri analiz edip üzerinde işlem yapmak için yapılandırma ayarlarına ve birden çok araça erişmenizi sağlayan Azure portalı üzerinden gerçekleştirilir. Portaldan şunları kullanabilirsiniz:

- Toplanan verileri analiz etmek için sorgular oluşturduğunuz günlük aramaları .

- En değerli aramalarınızın grafik görünümleriyle özelleştirebileceğiniz panolar.

- Ek işlevsellik ve analiz araçları sağlayan çözümler.

Çözümler, Azure İzleyici günlüklerine işlevsellik ekler. Bunlar öncelikli olarak bulutta çalışır ve log analytics deposunda toplanan verilerin analizini sağlar. Çözümler ayrıca günlük aramalarıyla veya çözümün log analytics panosunda sağladığı ek bir kullanıcı arabirimi kullanılarak analiz edilebilecek yeni kayıt türlerini de tanımlayabilir.

Bulut için Defender bu tür çözümlerin bir örneğidir.

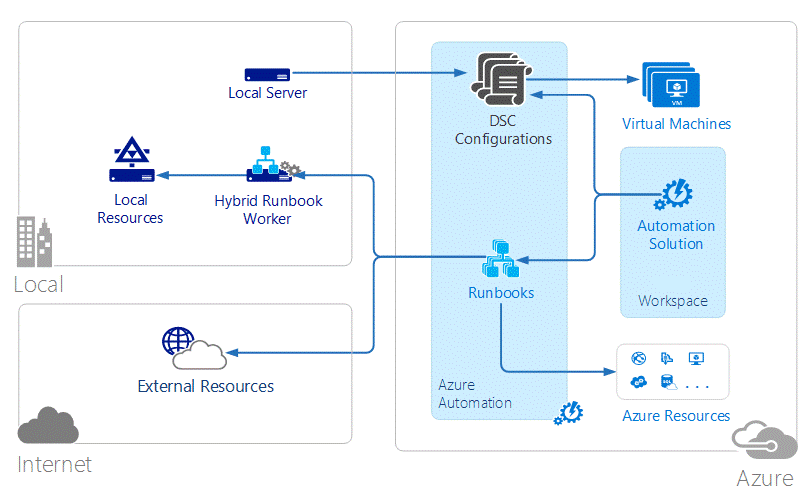

Otomasyon ve denetim: Güvenlik yapılandırması kaymalarıyla ilgili uyarı

Azure Otomasyonu, PowerShell'i temel alan ve bulutta çalışan runbook'larla yönetim işlemlerini otomatikleştirir. Runbook'lar yerel kaynakların yönetilmesi için yerel veri merkezinizdeki bir sunucuda da yürütülebilir. Azure Otomasyonu, PowerShell İstenen Durum Yapılandırması (DSC) ile yapılandırma yönetimi sağlar.

Azure'da barındırılan DSC kaynakları oluşturup yönetebilir ve bunları bulut ve şirket içi sistemlere uygulayabilirsiniz. Bunu yaparak, güvenlik yapılandırmalarının ilke içinde kalmasını sağlamaya yardımcı olmak için yapılandırmalarını tanımlayıp otomatik olarak zorunlu kılabilir veya kaymayla ilgili raporlar alabilirsiniz.

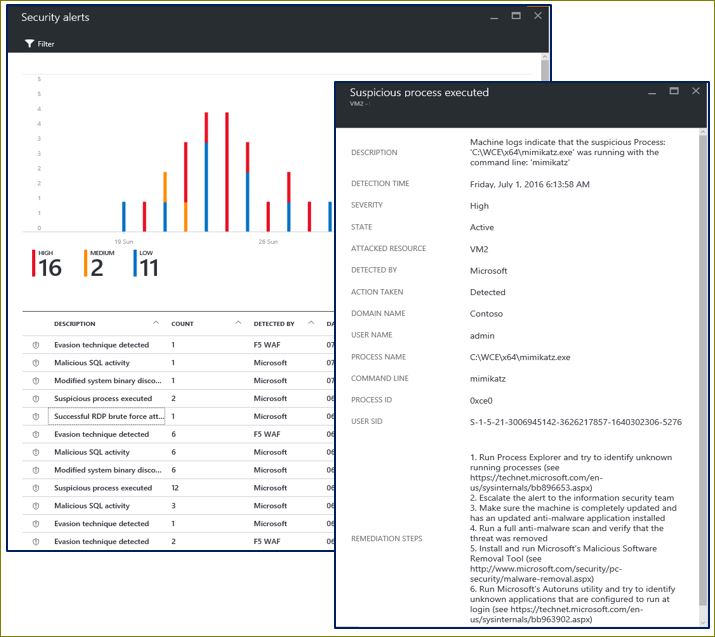

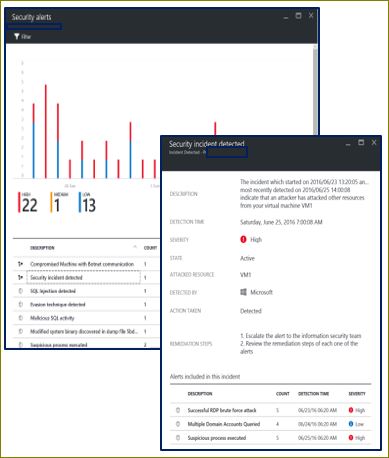

Bulut için Microsoft Defender

Bulut için Microsoft Defender, hibrit bulut ortamınızı korumaya yardımcı olur. Bağlı kaynaklarınızın sürekli güvenlik değerlendirmelerini gerçekleştirerek, bulunan güvenlik açıkları için ayrıntılı güvenlik önerileri sağlayabilir.

Bulut için Defender önerileri Microsoft bulut güvenliği karşılaştırması: Ortak uyumluluk çerçevelerine dayalı güvenlik ve uyumluluk için en iyi yöntemler için Microsoft tarafından yazılmış, Azure'a özgü yönergeler kümesi. Bu yaygın olarak saygıdeğer karşılaştırma, İnternet Güvenliği Merkezi (CIS) ve Ulusal Standartlar ve Teknoloji Enstitüsü'nden (NIST) gelen ve bulut merkezli güvenliğe odaklanan denetimleri temel alır.

Bulut için Defender gelişmiş güvenlik özelliklerini etkinleştirmek, Azure'ınızın gelişmiş, akıllı, korumasını, hibrit ve çoklu bulut kaynaklarını ve iş yüklerini getirir. Bulut için Microsoft Defender'ın gelişmiş güvenlik özellikleri hakkında daha fazla bilgi edinin.

Bulut için Defender'daki iş yükü koruma panosu, çeşitli Microsoft Defender planları tarafından sağlanan tümleşik bulut iş yükü koruma özelliklerinin görünürlüğünü ve denetimini sağlar:

Microsoft güvenlik araştırmacıları sürekli olarak tehditleri araştırmaktadır. Bunlar Microsoft’un bulut ve şirket içindeki genel varlığından edinilen kapsamlı bir telemetri kümesine erişebilmektedir. Geniş kapsamlı ve çeşitlilik barındıran bu veri kümeleri Microsoft’un yeni saldırı modellerini ve şirket içi müşteri ve kuruluş ürünlerinin yanı sıra çevrimiçi hizmetleri üzerindeki eğilimleri keşfetmesini sağlamaktadır.

Bu nedenle Bulut için Defender, saldırganlar yeni ve giderek karmaşık hale gelen açıklardan yararlandıkça algılama algoritmalarını hızla güncelleştirebilir. Bu yaklaşım, hızlı hareket eden bir tehdit ortamına ayak uydurmanıza yardımcı olur.

Bulut için Microsoft Defender kaynaklarınızdan, ağdan ve bağlı iş ortağı çözümlerinden güvenlik bilgilerini otomatik olarak toplar. Tehditleri belirlemek için bu bilgileri analiz eder ve birden çok kaynaktan gelen bilgilerle bağıntı oluşturur.

Güvenlik uyarıları, tehditlerin nasıl düzeltildiğine ilişkin önerilerle birlikte Bulut için Defender önceliklendirilir.

Bulut için Defender, imza tabanlı yaklaşımların çok ötesinde gelişmiş güvenlik analizi kullanır. Büyük veri ve makine öğrenmesi teknolojilerindeki atılımlar, tüm buluttaki olayları değerlendirmek için kullanılır. Gelişmiş analiz, el ile yapılan yaklaşımlarla tanımlanması imkansız olabilecek tehditleri algılayabilir ve saldırıların evrimini tahmin edebilir. Bu güvenlik analizi türleri sonraki bölümlerde ele alınmıştır.

Tehdit bilgileri

Microsoft'un büyük miktarda genel tehdit bilgilerine erişimi vardır.

Telemetri, Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Dijital Suçlar Birimi (DCU) ve Microsoft Güvenlik Yanıt Merkezi (MSRC) gibi birden çok kaynaktan akar.

Araştırmacılar ayrıca büyük bulut hizmeti sağlayıcıları arasında paylaşılan tehdit bilgileri bilgilerini alır ve üçüncü tarafların tehdit bilgileri akışlarına abone olur. Bulut için Microsoft Defender, bu bilgileri sizi bilinen kötü aktörlerden gelen tehditlere karşı uyarmak için kullanabilir. Bazı Örnekler:

Makine öğrenmesinin gücünden yararlanma: Bulut için Microsoft Defender, Azure dağıtımlarınızı hedefleyen tehditleri algılamak için kullanılabilecek bulut ağı etkinliği hakkında çok miktarda veriye erişebilir.

Deneme yanılma algılaması: Makine öğrenmesi, Secure Shell (SSH), Uzak Masaüstü Protokolü (RDP) ve SQL bağlantı noktalarına yönelik deneme yanılma saldırılarını algılamasına olanak tanıyan, uzaktan erişim girişimlerinin geçmiş desenini oluşturmak için kullanılır.

Giden DDoS ve botnet algılama: Bulut kaynaklarını hedefleyen saldırıların yaygın hedeflerinden biri, diğer saldırıları yürütmek için bu kaynakların işlem gücünü kullanmaktır.

Yeni davranış analizi sunucuları ve VM'ler: Bir sunucu veya sanal makine tehlikeye girdikten sonra saldırganlar algılama, kalıcılık sağlama ve güvenlik denetimlerini izleme gibi işlemlerden kaçınırken bu sistemde kötü amaçlı kod yürütmek için çok çeşitli teknikler uygular.

Azure SQL Veritabanı Tehdit Algılama: Azure SQL Veritabanı için tehdit algılama, veritabanlarına erişmeye veya veritabanlarına erişmeye yönelik olağan dışı ve zararlı olabilecek girişimleri gösteren anormal veritabanı etkinliklerini tanımlar.

Davranış analizi

Davranış analizi, verileri analiz eden ve bilinen modeller koleksiyonuyla karşılaştıran bir tekniktir. Ancak, bu desenler basit imzalar değildir. Bunlar, çok büyük veri kümelerine uygulanan karmaşık makine öğrenmesi algoritmaları aracılığıyla belirlenir.

Desenler ayrıca uzman analistler tarafından kötü amaçlı davranışların dikkatli bir şekilde analiziyle belirlenir. Bulut için Microsoft Defender, sanal makine günlükleri, sanal ağ cihaz günlükleri, doku günlükleri, kilitlenme dökümleri ve diğer kaynakların analizine dayalı olarak güvenliği aşılmış kaynakları belirlemek için davranış analizini kullanabilir.

Buna ek olarak, desenler yaygın bir kampanyanın destekleyici kanıtını kontrol etmek için diğer sinyallerle ilişkilendirilir. Bu bağıntı yerleşik tehlike göstergeleriyle tutarlı olayları tanımlamaya yardımcı olur.

Bazı Örnekler:

Şüpheli işlem yürütme: Saldırganlar tespit edilmeden kötü amaçlı yazılım yürütmeye yönelik çeşitli teknikler kullanmaktadır. Örneğin, bir saldırgan kötü amaçlı yazılımlara meşru sistem dosyalarıyla aynı adları verebilir, ancak bu dosyaları alternatif bir konuma yerleştirebilir, zararsız bir dosyaya benzer bir ad kullanabilir veya dosyanın gerçek uzantısını maskeler. Bulut için Defender modelleri, bunlar gibi aykırı değerleri algılamak için davranışları işler ve işlem yürütmelerini izler.

Gizli kötü amaçlı yazılım ve kötüye kullanım girişimleri: Gelişmiş kötü amaçlı yazılımlar, diske hiçbir zaman yazmayarak veya diskte depolanan yazılım bileşenlerini şifreleyerek geleneksel kötü amaçlı yazılımdan koruma ürünlerinden kaçınabilir. Ancak, kötü amaçlı yazılımın çalışması için bellekte izler bırakması gerektiğinden, bu tür kötü amaçlı yazılımlar bellek analizi kullanılarak algılanabilir. Yazılım kilitlendiğinde bir kilitlenme dökümü kilitlenme sırasında belleğin bir kısmını yakalar. Bulut için Microsoft Defender, kilitlenme bilgi dökümündeki belleği analiz ederek yazılımdaki güvenlik açıklarından yararlanmak, gizli verilere erişmek ve makinenizin performansını etkilemeden güvenliği aşılmış bir makinede kalıcı olarak kalıcı hale getirmek için kullanılan teknikleri algılayabilir.

Yanal hareket ve iç keşif: Güvenliği aşılmış bir ağda kalıcı hale getirmek ve değerli verileri bulup toplamak için saldırganlar genellikle güvenliği aşılmış makineden aynı ağ içindeki diğer kişilere yanal olarak geçiş yapmaya çalışır. Bulut için Defender uzaktan komut yürütme, ağ yoklama ve hesap numaralandırması gibi bir saldırganın ağ içindeki konumunu genişletme girişimlerini keşfetmek için işlem ve oturum açma etkinliklerini izler.

Kötü amaçlı PowerShell betikleri: PowerShell, saldırganlar tarafından çeşitli amaçlarla hedef sanal makinelerde kötü amaçlı kod yürütmek için kullanılabilir. Bulut için Defender PowerShell etkinliğini şüpheli etkinlik kanıtı olarak inceler.

Giden saldırılar: Saldırganlar genellikle bulut kaynaklarını ek saldırılar yerleştirmek üzere kullanma amacıyla bulut kaynaklarını hedefler. Örneğin güvenliği aşılmış sanal makineler, diğer sanal makinelere karşı deneme yanılma saldırıları başlatmak, istenmeyen posta göndermek veya açık bağlantı noktalarını ve internet üzerindeki diğer cihazları taramak için kullanılabilir. Bulut için Defender, ağ trafiğine makine öğrenmesi uygulayarak giden ağ iletişimlerinin normu ne zaman aştığını algılayabilir. İstenmeyen posta algılandığında, Bulut için Defender olağan dışı e-posta trafiğini Microsoft 365'ten alınan zekayla ilişkilendirerek postanın büyük olasılıkla kötü amaçlı mı yoksa meşru bir e-posta kampanyasının sonucu mu olduğunu belirler.

Anomali algılama

Bulut için Microsoft Defender tehditleri tanımlamak için anomali algılamayı da kullanır. Davranış analizinden (büyük veri kümelerinden türetilmiş bilinen modellere bağlıdır) farklı olarak anormallik algılama daha fazla “kişiselleştirilmiştir” ve dağıtımlarınıza özel taban çizgilerine odaklanır. Makine öğrenmesi, dağıtımlarınızın normal etkinliğini belirlemek için uygulanır ve ardından bir güvenlik olayını temsil edebilecek aykırı koşulları tanımlamak için kurallar oluşturulur. Örnek:

- Gelen RDP/SSH deneme yanılma saldırıları: Dağıtımlarınızda her gün birçok oturum açma işlemi olan meşgul sanal makineler ve varsa az sayıda oturum açma işlemi olan diğer sanal makineler olabilir. Bulut için Microsoft Defender bu sanal makineler için temel oturum açma etkinliğini belirleyebilir ve makine öğrenmesini kullanarak normal oturum açma etkinliklerini tanımlayabilir. Oturum açmayla ilgili özellikler için tanımlanan temelde herhangi bir tutarsızlık varsa, bir uyarı oluşturulabilir. Yine machine learning neyin önemli olduğunu belirler.

Sürekli tehdit bilgisi izleme

Bulut için Microsoft Defender, tehdit manzarasındaki değişiklikleri sürekli izleyen dünyanın her yanında güvenlik araştırması ve veri bilimi ekipleriyle birlikte çalışır. Buna aşağıdaki girişimler dahildir:

Tehdit zekası izleme: Tehdit bilgileri mevcut veya yeni ortaya çıkan tehditler hakkında mekanizmalar, göstergeler, etkiler ve eyleme dönüştürülebilir öneriler içerir. Bu bilgiler güvenlik topluluğunda paylaşılır ve Microsoft iç ve dış kaynaklardan gelen tehdit bilgileri akışlarını sürekli izler.

Sinyal paylaşımı: Microsoft'un bulut ve şirket içi hizmet, sunucu ve istemci uç nokta cihazlarından oluşan geniş portföyündeki güvenlik ekiplerinden alınan içgörüler paylaşılır ve analiz edilir.

Microsoft güvenlik uzmanları: Microsoft genelinde adli tıp ve web saldırısı algılama gibi özel güvenlik alanlarında çalışan ekiplerle sürekli etkileşim.

Algılama ayarı: Algoritmalar gerçek müşteri veri kümelerinde çalıştırılır ve güvenlik araştırmacıları sonuçları doğrulamak için müşterilerle birlikte çalışır. Doğru ve yanlış pozitifler kullanılarak machine learning algoritmaları iyileştirilir.

Bu birleşik çalışmalar, anında yararlanabileceğiniz yeni ve geliştirilmiş algılamalarda doruk noktası oluşturur. Yapmanız gereken bir şey yok.

Depolama için Microsoft Defender

Depolama için Microsoft Defender, depolama hesaplarınıza erişmeye veya bu hesaplardan yararlanmaya yönelik olağan dışı ve zararlı olabilecek girişimleri algılayan, Azure'a özel bir güvenlik zekası katmanıdır. Bağlamsal güvenlik uyarıları sağlamak için gelişmiş tehdit algılama özelliklerini ve Microsoft Threat Intelligence verilerini kullanır. Bu uyarılar, algılanan tehditleri azaltmaya ve gelecekteki saldırıları önlemeye yönelik adımları da içerir.

Tehdit koruması özellikleri: Diğer Azure hizmetleri

Sanal makineler: Microsoft kötü amaçlı yazılımdan koruma

Azure için Microsoft kötü amaçlı yazılımdan koruma, uygulamalar ve kiracı ortamları için insan müdahalesi olmadan arka planda çalışacak şekilde tasarlanmış tek aracılı bir çözümdür. Kötü amaçlı yazılımdan koruma izleme de dahil olmak üzere temel varsayılan olarak güvenli veya gelişmiş özel yapılandırma ile uygulama iş yüklerinizin gereksinimlerine göre koruma dağıtabilirsiniz. Azure kötü amaçlı yazılımdan koruma, tüm Azure PaaS sanal makinelerine otomatik olarak yüklenen Azure sanal makineleri için bir güvenlik seçeneğidir.

Microsoft kötü amaçlı yazılımdan koruma temel özellikleri

Uygulamalarınız için Microsoft kötü amaçlı yazılımdan koruma yazılımı dağıtan ve etkinleştiren Azure özellikleri şunlardır:

Gerçek zamanlı koruma: Kötü amaçlı yazılım yürütmeyi algılamak ve engellemek için bulut hizmetlerindeki ve sanal makinelerdeki etkinlikleri izler.

Zamanlanmış tarama: Etkin olarak çalışan programlar da dahil olmak üzere kötü amaçlı yazılımları algılamak için düzenli aralıklarla hedeflenen tarama gerçekleştirir.

Kötü amaçlı yazılım düzeltmesi: Kötü amaçlı dosyaları silme veya kaldırma ve kötü amaçlı kayıt defteri girdilerini temizleme gibi algılanan kötü amaçlı yazılımlara otomatik olarak davranır.

İmza güncelleştirmeleri: Korumanın önceden belirlenmiş bir sıklıkta güncel olduğundan emin olmak için en son koruma imzalarını (virüs tanımları) otomatik olarak yükler.

Kötü Amaçlı Yazılımdan Koruma Altyapısı güncelleştirmeleri: Microsoft Kötü Amaçlı Yazılımdan Koruma Altyapısı'nı otomatik olarak güncelleştirir.

Kötü amaçlı yazılımdan koruma platformu güncelleştirmeleri: Microsoft kötü amaçlı yazılımdan koruma platformunu otomatik olarak güncelleştirir.

Etkin koruma: Algılanan tehditler ve şüpheli kaynaklar hakkındaki telemetri meta verilerini Microsoft Azure'a bildirerek gelişen tehdit ortamına hızlı yanıt verilmesini sağlar ve Microsoft etkin koruma sistemi aracılığıyla gerçek zamanlı zaman uyumlu imza teslimi sağlar.

Örnek raporlama: Hizmeti iyileştirmeye ve sorun gidermeyi etkinleştirmeye yardımcı olmak için Microsoft kötü amaçlı yazılımdan koruma hizmetine örnekler sağlar ve raporlar.

Dışlamalar: Uygulama ve hizmet yöneticilerinin belirli dosyaları, işlemleri ve sürücüleri korumadan dışlama ve performans ve diğer nedenlerle tarama amacıyla yapılandırmalarına olanak tanır.

Kötü amaçlı yazılımdan koruma olay koleksiyonu: kötü amaçlı yazılımdan koruma hizmeti durumunu, şüpheli etkinlikleri ve işletim sistemi olay günlüğünde gerçekleştirilen düzeltme eylemlerini kaydeder ve bunları müşterinin Azure depolama hesabında toplar.

Azure SQL Veritabanı Tehdit Algılama

Azure SQL Veritabanı Tehdit Algılama, Azure SQL Veritabanı hizmetinde yerleşik olarak bulunan yeni bir güvenlik zekası özelliğidir. Anormal veritabanı etkinliklerini öğrenmek, profil oluşturmak ve algılamak için 24 saat çalışmak Azure SQL Veritabanı Tehdit Algılama, veritabanına yönelik olası tehditleri tanımlar.

Güvenlik görevlileri veya diğer atanan yöneticiler, şüpheli veritabanı etkinlikleri hakkında anında bildirim alabilir. Her bildirim şüpheli etkinliğin ayrıntılarını sağlar ve tehdidi daha fazla araştırmayı ve azaltmayı önerir.

Şu anda Azure SQL Veritabanı Tehdit Algılama olası güvenlik açıklarını ve SQL ekleme saldırılarını ve anormal veritabanı erişim düzenlerini algılar.

Bir tehdit algılama e-posta bildirimi aldıktan sonra, kullanıcılar postadaki ayrıntılı bir bağlantı aracılığıyla ilgili denetim kayıtlarında gezinip görüntüleyebilir. Bağlantı, aşağıdakilere göre şüpheli olayın zamanına ilişkin ilgili denetim kayıtlarını gösteren bir denetim görüntüleyicisi veya önceden yapılandırılmış bir denetim Excel şablonu açar:

Anormal veritabanı etkinlikleriyle veritabanı/sunucu için depolamayı denetleyin.

Olay sırasında denetim günlüğünü yazmak için kullanılan ilgili denetim depolama tablosu.

Olay oluşumunun hemen ardından saatin kayıtlarını denetleyin.

Olay sırasında benzer bir olay kimliğine sahip kayıtları denetleyin (bazı algılayıcılar için isteğe bağlı).

SQL Veritabanı tehdit algılayıcıları aşağıdaki algılama yöntemlerinden birini kullanır:

Belirlenimci algılama: SQL istemci sorgularında bilinen saldırılarla eşleşen şüpheli desenleri (kural tabanlı) algılar. Bu metodoloji yüksek algılamaya ve düşük hatalı pozitife sahiptir, ancak "atomik algılamalar" kategorisine girdiğinden sınırlı kapsama sahiptir.

Davranış algılama: Veritabanında en son 30 gün içinde görünmeyen anormal davranış olan anormal etkinliği algılar. SQL istemcisi anormal etkinliğine örnek olarak başarısız oturum açma veya sorgularda ani artış, ayıklanan yüksek miktarda veri, olağan dışı kurallı sorgular veya veritabanına erişmek için kullanılan tanıdık olmayan IP adresleri verilebilir.

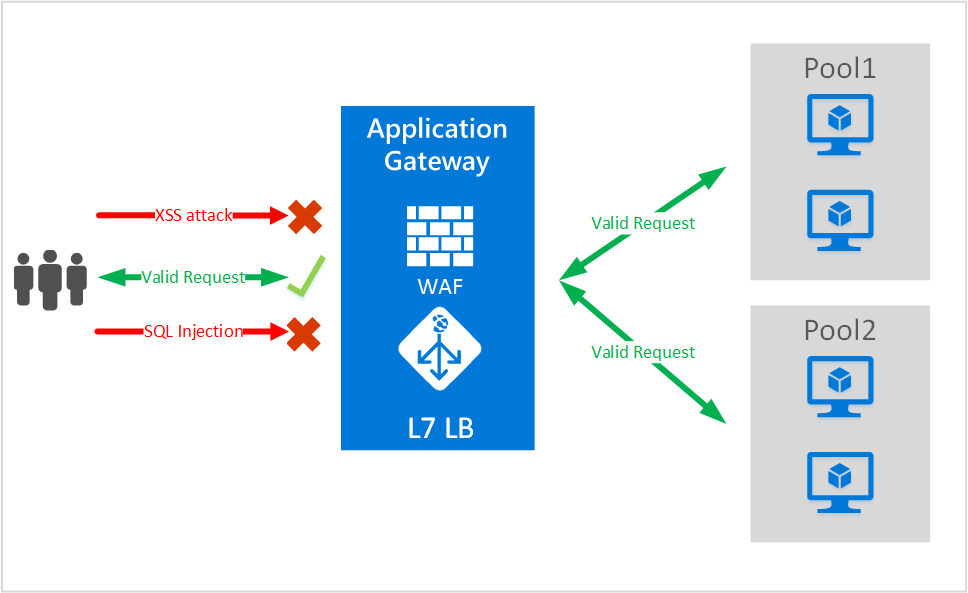

Application Gateway Web Uygulaması Güvenlik Duvarı

Web uygulaması güvenlik duvarı (WAF), standart uygulama teslim denetimi işlevleri için bir uygulama ağ geçidi kullanan web uygulamalarına koruma sağlayan bir Application Gateway özelliğidir. Web Uygulaması Güvenlik Duvarı bunu çoğuna karşı koruyarak yaparWeb Uygulaması Güvenlik Projesi 'ni (OWASP) ilk 10 yaygın web güvenlik açığı açın.

Korumalar şunlardır:

SQL ekleme koruması.

Siteler arası betik koruması.

Komut ekleme, HTTP isteği kaçakçılığı, HTTP yanıt bölme ve uzak dosya ekleme saldırısı gibi Yaygın Web Saldırıları Koruması.

HTTP protokolü ihlallerine karşı koruma.

Eksik konak kullanıcı aracısı ve kabul üst bilgileri gibi HTTP protokolü anomalilerine karşı koruma.

Botlara, tarayıcılara ve tarayıcılara karşı önleme.

Yaygın uygulama yanlış yapılandırmalarının (Apache, IIS vb.) algılanması.

Uygulama ağ geçidinizde WAF'yi yapılandırmak aşağıdaki avantajları sağlar:

Arka uç kodunda değişiklik yapmadan web uygulamanızı web güvenlik açıklarından ve saldırılarından korur.

Bir uygulama ağ geçidinin arkasında aynı anda birden çok web uygulamasını korur. Uygulama ağ geçidi en fazla 20 web sitesi barındırmayı destekler.

Uygulama ağ geçidi WAF günlükleri tarafından oluşturulan gerçek zamanlı raporları kullanarak web uygulamalarını saldırılara karşı izler.

Uyumluluk gereksinimlerini karşılamaya yardımcı olur. Bazı uyumluluk denetimleri, İnternet'e yönelik tüm uç noktaların bir WAF çözümü tarafından korunmasını gerektirir.

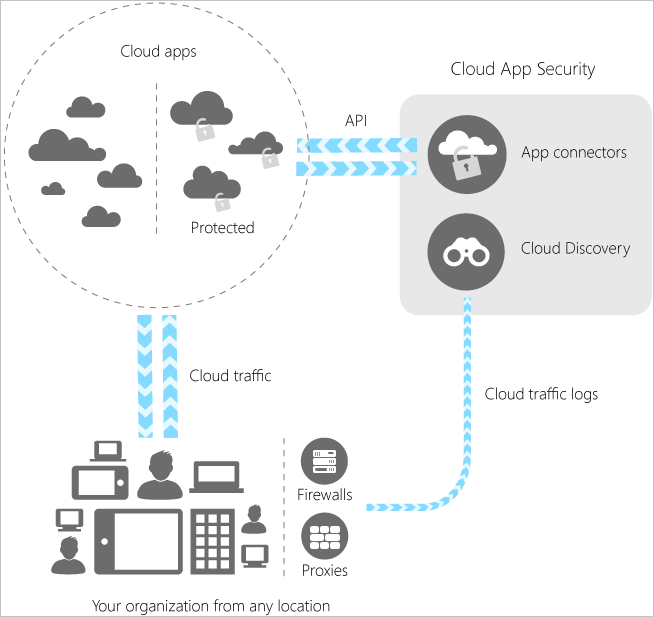

Bulut Uygulamaları için Defender

Bulut için Defender Uygulamaları, Microsoft Bulut Güvenliği yığınının kritik bir bileşenidir. Bulut uygulamalarının sözlerinden tam olarak yararlanmaya devam ettikçe kuruluşunuza yardımcı olabilecek kapsamlı bir çözümdür. Etkinlikle ilgili gelişmiş görünürlük sayesinde denetiminizi korur. Ayrıca, bulut uygulamaları genelinde kritik veri korumasını artırmaya da yardımcı olur.

Kuruluşunuz, gölge BT’yi ortaya çıkarmaya, riskleri değerlendirmeye, ilkeleri zorunlu tutmaya, etkinlikleri araştırmaya ve tehditleri durdurmaya yardımcı olan araçlarla kritik verilerin denetimini elde tutarak buluta daha güvenli bir şekilde geçebilir.

| Kategori | Açıklama |

|---|---|

| Keşfetme | Bulut için Defender Uygulamaları ile gölge BT'leri ortaya çıkarın. Bulut ortamınızdaki uygulamaları, etkinlikleri, kullanıcıları, verileri ve dosyaları bularak görünürlük kazanın. Bulutunuza bağlı olan üçüncü taraf uygulamalarını keşfedin. |

| Araştır | Riskli uygulamaları, belirli kullanıcıları ve ağınızdaki dosyaları derinlemesine incelemek üzere bulut inceleme araçlarını kullanarak bulut uygulamalarınızı araştırın. Buluttan toplanan verilerdeki modelleri bulun. Bulutunuzu izlemek için raporlar oluşturun. |

| Control | Ağ bulut trafiği üzerinde en yüksek denetim düzeyine ulaşmak için ilkeler ve uyarılar ayarlayarak riski azaltın. Kullanıcılarınızı güvenli, tasdikli bulut uygulaması alternatiflerine geçirmek için Bulut için Defender Uygulamaları kullanın. |

| Koruma | Uygulamaları tasdik etmek veya yasaklamak, veri kaybı önlemeyi zorlamak, izinleri ve paylaşımı denetlemek ve özel raporlar ve uyarılar oluşturmak için Bulut için Defender Uygulamaları kullanın. |

| Control | Ağ bulut trafiği üzerinde en yüksek denetim düzeyine ulaşmak için ilkeler ve uyarılar ayarlayarak riski azaltın. Kullanıcılarınızı güvenli, tasdikli bulut uygulaması alternatiflerine geçirmek için Bulut için Defender Uygulamaları kullanın. |

Bulut için Defender Apps, bulutunuzla görünürlüğü şu şekilde tümleştirir:

Bulut ortamınızı ve kuruluşunuzun kullandığı bulut uygulamalarını eşlemek ve tanımlamak için Cloud Discovery'yi kullanma.

Bulutunuzda uygulamaları tasdik etme ve yasaklama.

Bağlandığınız uygulamaların görünürlüğü ve idaresi için sağlayıcı API'lerinden yararlanan, dağıtımı kolay uygulama bağlayıcılarını kullanma.

İlkeleri ayarlayıp sürekli ince ayar yaparak sürekli denetim sahibi olmanıza yardımcı olur.

Bu kaynaklardan veri toplarken Bulut için Defender Uygulamalar bu kaynak üzerinde karmaşık analizler çalıştırır. Anormal etkinlikler hakkında derhal uyarı verir ve bulut ortamınızda derin görünürlük edinmenizi sağlar. Bulut için Defender Uygulamalarında bir ilke yapılandırabilir ve bunu bulut ortamınızdaki her şeyi korumak için kullanabilirsiniz.

Azure Market aracılığıyla üçüncü taraf tehdit koruma özellikleri

Web Uygulaması Güvenlik Duvarı

Web Uygulaması Güvenlik Duvarı gelen web trafiğini inceler ve SQL eklemelerini, siteler arası betikleri, kötü amaçlı yazılım yüklemelerini, uygulama DDoS saldırılarını ve web uygulamalarınızı hedefleyen diğer saldırıları engeller. Ayrıca veri kaybı önleme (DLP) için arka uç web sunucularından gelen yanıtları da inceler. Tümleşik erişim denetimi altyapısı, yöneticilerin kuruluşlara güçlü kimlik doğrulaması ve kullanıcı denetimi sağlayan kimlik doğrulaması, yetkilendirme ve hesaplama (AAA) için ayrıntılı erişim denetimi ilkeleri oluşturmasına olanak tanır.

Web Uygulaması Güvenlik Duvarı aşağıdaki avantajları sağlar:

SQL eklemelerini, Siteler Arası Betikleri, kötü amaçlı yazılım yüklemelerini, uygulama DDoS'larını veya uygulamanıza yönelik diğer saldırıları algılar ve engeller.

Kimlik doğrulaması ve erişim denetimi.

Hassas verileri algılamak için giden trafiği tarar ve bilgilerin sızdırılmasını maskeleyebilir veya engelleyebilir.

Önbelleğe alma, sıkıştırma ve diğer trafik iyileştirmeleri gibi özellikleri kullanarak web uygulaması içeriğinin teslimini hızlandırır.

Azure Market kullanılabilen web uygulaması güvenlik duvarlarının örnekleri için bkz. Barracuda WAF, Brocade sanal web uygulaması güvenlik duvarı (vWAF), Imperva SecureSphere ve ThreatSTOP IP güvenlik duvarı.

Sonraki adım

- Günümüzün tehditlerine yanıt verme: Azure kaynaklarınızı hedefleyen etkin tehditleri belirlemeye yardımcı olur ve hızla yanıt vermek için ihtiyacınız olan içgörüleri sağlar.