Azure Uygulaması lication Gateway'de Azure Web Uygulaması Güvenlik Duvarı nedir?

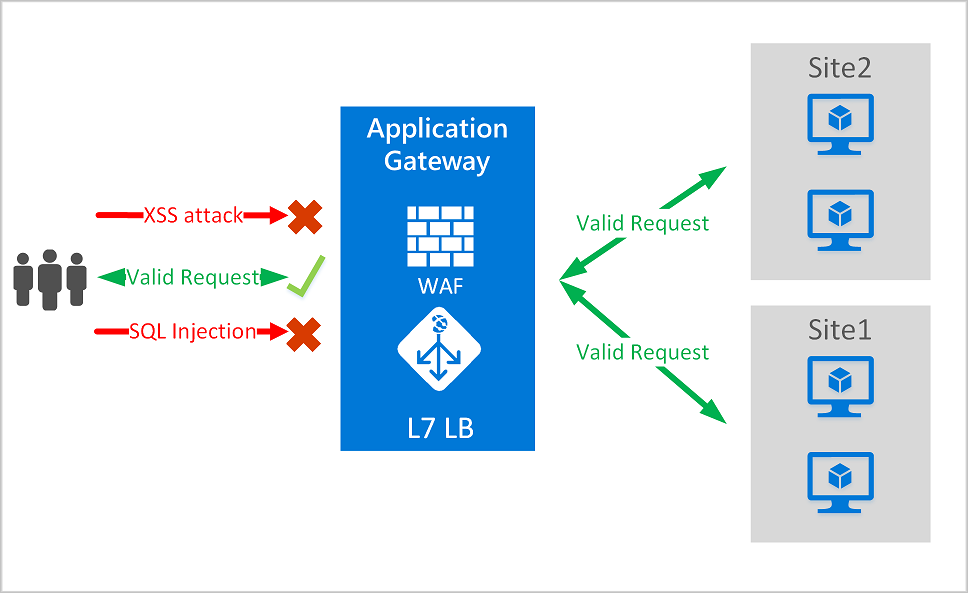

Azure Uygulaması lication Gateway üzerindeki Azure Web Uygulaması Güvenlik Duvarı (WAF), web uygulamalarınızı yaygın açıklara ve güvenlik açıklarına karşı etkin bir şekilde korur. Web uygulamaları kötü amaçlı saldırılar için daha sık hedef haline geldikçe, bu saldırılar genellikle SQL ekleme ve siteler arası betik oluşturma gibi iyi bilinen güvenlik açıklarından yararlanıyor.

Application Gateway'de WAF, Open Web Application Security Project'ten (OWASP) alınan Temel Kural Kümesi'ni (CRS) temel alır.

Aşağıdaki WAF özelliklerinin tümü bir WAF ilkesinin içinde yer alır. Birden çok ilke oluşturabilirsiniz ve bunlar bir Application Gateway ile, tek tek dinleyicilerle veya Application Gateway'de yol tabanlı yönlendirme kurallarıyla ilişkilendirilebilir. Bu şekilde gerekirse Application Gateway'inizin arkasındaki her site için ayrı ilkeler oluşturabilirsiniz. WAF ilkeleri hakkında daha fazla bilgi için bkz . WAF İlkesi oluşturma.

Not

Application Gateway, WAF sku'sunun iki sürümüne sahiptir: Application Gateway WAF_v1 ve Application Gateway WAF_v2. WAF ilke ilişkilendirmeleri yalnızca Application Gateway WAF_v2 sku'su için desteklenir.

Application Gateway bir uygulama teslim denetleyicisi (ADC) olarak çalışır. Daha önce Güvenli Yuva Katmanı (SSL), sonlandırma, tanımlama bilgisi tabanlı oturum benzimi, hepsini bir kez deneme yük dağıtımı, içerik tabanlı yönlendirme, birden çok web sitesi barındırma özelliği ve güvenlik geliştirmeleri olarak bilinen Aktarım Katmanı Güvenliği (TLS) sunar.

Application Gateway, TLS ilke yönetimi ve uçtan uca TLS desteği aracılığıyla güvenliği artırır. WAF'yi Application Gateway ile tümleştirerek uygulama güvenliğini iyileştirir. Bu birleşim, web uygulamalarınızı yaygın güvenlik açıklarına karşı etkin bir şekilde korur ve merkezi olarak yönetilebilir, yapılandırılması kolay bir konum sunar.

Sosyal haklar

Bu bölümde, Application Gateway'de WAF'nin sağladığı temel avantajlar açıklanmaktadır.

Koruma

Arka uç kodunda değişiklik yapmadan web uygulamalarınızı web güvenlik açıklarından ve saldırılarından koruyun.

Aynı anda birden çok web uygulamasını koruyun. Application Gateway örneği, bir web uygulaması güvenlik duvarı tarafından korunan en fazla 40 web sitesi barındırabilir.

Aynı WAF'nin arkasındaki farklı siteler için özel WAF ilkeleri oluşturun.

IP Saygınlığı kural kümesiyle web uygulamalarınızı kötü amaçlı botlardan koruyun.

Uygulamanızı DDoS saldırılarına karşı koruyun. Daha fazla bilgi için bkz . Uygulama DDoS Koruması.

İzleme

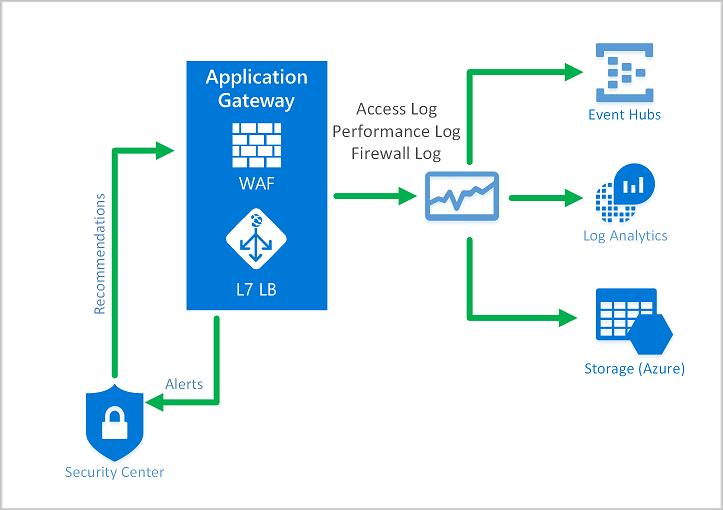

Gerçek zamanlı WAF günlüğü kullanarak web uygulamalarınıza yönelik saldırıları izleyin. Günlük, WAF uyarılarını izlemek ve eğilimleri kolayca izlemek için Azure İzleyici ile tümleşiktir.

Application Gateway WAF, Bulut için Microsoft Defender ile tümleşiktir. Bulut için Defender tüm Azure, karma ve çoklu bulut kaynaklarınızın güvenlik durumunun merkezi bir görünümünü sağlar.

Özelleştirme

WAF kurallarını ve kural gruplarını uygulama gereksinimlerinize uyacak şekilde özelleştirin ve hatalı pozitif sonuçları ortadan kaldırın.

Siteye özgü yapılandırmaya izin vermek için WAF'nizin arkasındaki her site için bir WAF İlkesini ilişkilendirme

Uygulamanızın gereksinimlerine uygun özel kurallar oluşturma

Özellikler

- SQL ekleme koruması.

- Siteler arası betik koruması.

- Komut ekleme, HTTP isteği kaçakçılığı, HTTP yanıt bölme ve uzak dosya ekleme gibi diğer yaygın web saldırılarına karşı koruma.

- HTTP protokolü ihlallerine karşı koruma.

- Eksik konak kullanıcı aracısı ve kabul üst bilgileri gibi HTTP protokolü anomalilerine karşı koruma.

- Tarayıcılara ve tarayıcılara karşı koruma.

- Yaygın uygulama yanlış yapılandırmalarının algılanması (örneğin, Apache ve IIS).

- Alt ve üst sınırlarla yapılandırılabilir istek boyutu sınırları.

- Dışlama listeleri, WAF değerlendirmesinden belirli istek özniteliklerini atlamanıza olanak tanır. Yaygın bir örnek, kimlik doğrulaması veya parola alanları için kullanılan Active Directory tarafından eklenen belirteçlerdir.

- Uygulamalarınızın belirli gereksinimlerine uygun özel kurallar oluşturun.

- Belirli ülkelerin/bölgelerin uygulamalarınıza erişmesine izin vermek veya bunları engellemek için trafiği coğrafi olarak filtreleyin.

- Bot risk azaltma kural kümesiyle uygulamalarınızı botlardan koruyun.

- İstek gövdesinde JSON ve XML'yi inceleme

WAF ilkesi ve kuralları

Application Gateway'de bir Web Uygulaması Güvenlik Duvarı etkinleştirmek için bir WAF ilkesi oluşturmanız gerekir. Bu ilke, tüm yönetilen kuralların, özel kuralların, dışlamaların ve dosya karşıya yükleme sınırı gibi diğer özelleştirmelerin bulunduğu yerdir.

Bir WAF ilkesi yapılandırabilir ve bu ilkeyi koruma için bir veya daha fazla uygulama ağ geçidiyle ilişkilendirebilirsiniz. WAF ilkesi iki tür güvenlik kuralından oluşur:

Oluşturduğunuz özel kurallar

Azure tarafından yönetilen önceden yapılandırılmış kural kümesi koleksiyonu olan yönetilen kural kümeleri

Her ikisi de mevcut olduğunda, özel kurallar yönetilen bir kural kümesindeki kurallar işlenmeden önce işlenir. Kural eşleşme koşulundan, öncelikten ve eylemden oluşur. Desteklenen eylem türleri şunlardır: ALLOW, BLOCK ve LOG. Yönetilen ve özel kuralları birleştirerek belirli uygulama koruma gereksinimlerinizi karşılayan tam olarak özelleştirilmiş bir ilke oluşturabilirsiniz.

İlke içindeki kurallar öncelik sırasına göre işlenir. Öncelik, işlenmek üzere kuralların sırasını tanımlayan benzersiz bir tamsayıdır. Daha küçük tamsayı değeri daha yüksek bir önceliği belirtir ve bu kurallar daha yüksek bir tamsayı değerine sahip kurallardan önce değerlendirilir. Bir kural eşleştirildikten sonra, kuralda tanımlanan ilgili eylem isteğe uygulanır. Böyle bir eşleşme işlendikten sonra, düşük önceliğe sahip kurallar daha fazla işlenmez.

Application Gateway tarafından sunulan bir web uygulamasının genel düzeyde, site düzeyinde veya URI düzeyinde kendisiyle ilişkilendirilmiş bir WAF ilkesi olabilir.

Çekirdek kural kümeleri

Application Gateway CRS 3.2, CRS 3.1 ve CRS 3.0 dahil olmak üzere birden çok kural kümesini destekler. Bu kurallar web uygulamalarınızı kötü amaçlı etkinliklerden korur.

Daha fazla bilgi için bkz . Web uygulaması güvenlik duvarı CRS kural grupları ve kuralları.

Özel kurallar

Application Gateway özel kuralları da destekler. Özel kurallarla, WAF'ten geçen her istek için değerlendirilen kendi kurallarınızı oluşturabilirsiniz. Bu kurallar, yönetilen kural kümelerindeki kuralların geri kalanından daha yüksek önceliklidir. Bir dizi koşul karşılanırsa, izin vermek veya engellemek için bir eylem gerçekleştirilir.

Coğrafi eşleşme işleci artık özel kurallar için kullanılabilir. Daha fazla bilgi için bkz . coğrafi eşleşme özel kuralları .

Özel kurallar hakkında daha fazla bilgi için bkz . Application Gateway için Özel Kurallar.

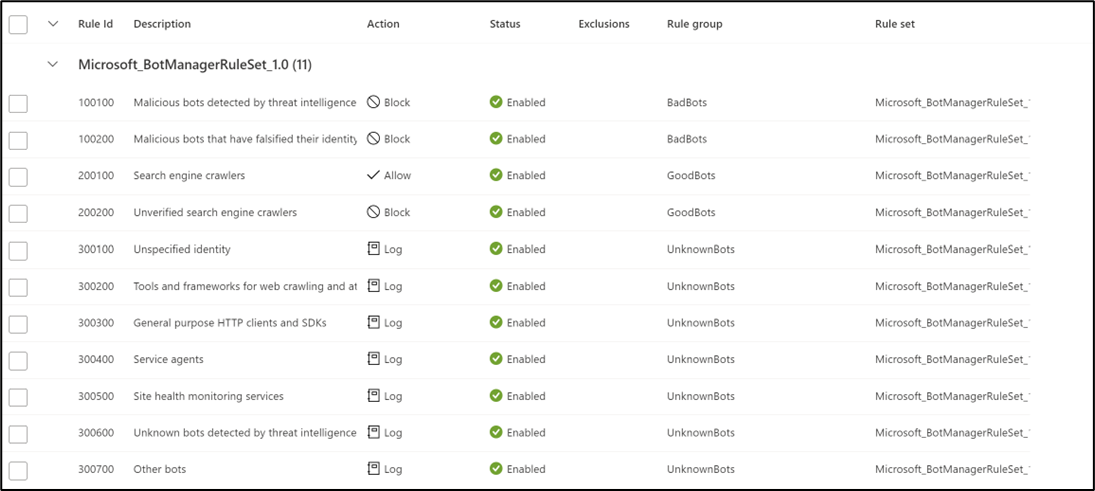

Bot koruma kuralı kümesi

Yönetilen bot koruma kuralı kümesini etkinleştirerek tüm bot kategorilerinden gelen isteklerde özel eylemler gerçekleştirebilirsiniz.

Üç bot kategorisi desteklenir:

Kötü

Kötü botlar, kötü amaçlı IP adreslerinden gelen botları ve kimliklerini tahrif eden botları içerir. Kötü amaçlı IP'leri olan hatalı botlar, Microsoft Threat Intelligence akışının yüksek güvenilirlikli IP Güvenlik Ihlal Göstergelerinden kaynaklanmaktadır.

İyi

İyi botlar Googlebot, bingbot ve diğer güvenilir kullanıcı aracıları gibi doğrulanmış arama motorlarını içerir.

Bilinmiyor

Bilinmeyen botlar, daha fazla doğrulama yapılmadan yayımlanmış kullanıcı aracıları aracılığıyla sınıflandırılır. Örneğin, pazar çözümleyicisi, akış getiricileri ve veri toplama aracıları. Bilinmeyen botlar, Microsoft Threat Intelligence akışının orta düzeyde güvenilirlikte olan GüvenlikTen Ödün Verme IP Göstergelerinden kaynaklanan kötü amaçlı IP adreslerini de içerir.

WAF platformu bot imzalarını etkin bir şekilde yönetir ve dinamik olarak güncelleştirir.

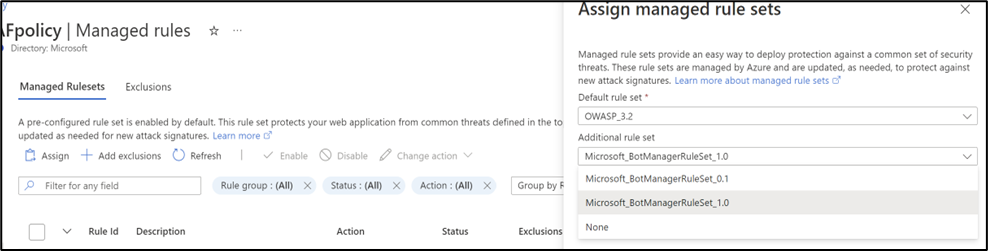

Yönetilen Kural Kümeleri altındaki Ata seçeneğini kullanarak Microsoft_BotManagerRuleSet_1.0 atayabilirsiniz:

Bot koruması etkinleştirildiğinde, yapılandırdığınız eyleme göre bot kurallarıyla eşleşen gelen istekleri engeller, izin verir veya günlüğe kaydeder. Kötü amaçlı botları engeller, doğrulanmış arama altyapısı gezinmelerine izin verir, bilinmeyen arama motoru gezginlerini engeller ve bilinmeyen botları varsayılan olarak günlüğe kaydeder. Farklı bot türlerini engellemek, izin vermek veya günlüğe kaydetmek için özel eylemler ayarlama seçeneğiniz vardır.

WAF günlüklerine depolama hesabından, olay hub'ından, log analytics'ten erişebilir veya günlükleri bir iş ortağı çözümüne gönderebilirsiniz.

WAF modları

Application Gateway WAF, aşağıdaki iki modda çalışacak şekilde yapılandırılabilir:

- Algılama modu: Tüm tehdit uyarılarını izler ve günlüğe kaydeder. Tanılama bölümünde Application Gateway için günlüğe kaydetme tanılamasını açarsınız. Ayrıca WAF günlüğünün seçili ve açık olduğundan da emin olmanız gerekir. Web uygulaması güvenlik duvarı, Algılama modunda çalışırken gelen istekleri engellemez.

- Önleme modu: Kuralların algı yaptığı yetkisiz erişimleri ve saldırıları engeller. Saldırgan "403 yetkisiz erişim" özel durumu alır ve bağlantı kapatılır. Önleme modu bu tür saldırıları WAF günlüklerine kaydeder.

Not

Yeni dağıtılan WAF'yi bir üretim ortamında kısa bir süre için Algılama modunda çalıştırmanız önerilir. Bu, Önleme moduna geçişten önce güvenlik duvarı günlüklerini alma ve özel durumları veya özel kuralları güncelleştirme fırsatı sağlar. Bu, beklenmeyen engellenen trafiğin oluşmasını azaltmaya yardımcı olabilir.

WAF altyapıları

Azure web uygulaması güvenlik duvarı (WAF) altyapısı, trafiği inceleyen ve bir isteğin olası bir saldırıyı temsil eden bir imza içerip içermediğini belirleyen bileşendir. CRS 3.2 veya üzerini kullandığınızda, WAF'niz size daha yüksek performans ve gelişmiş özellik kümesi sağlayan yeni WAF altyapısını çalıştırır. CRS'nin önceki sürümlerini kullandığınızda WAF'niz eski bir altyapı üzerinde çalışır. Yeni özellikler yalnızca yeni Azure WAF altyapısında kullanılabilir.

WAF eylemleri

İstek bir kural koşuluyla eşleştiğinde hangi eylemin çalıştırileceğini seçebilirsiniz. Aşağıdaki eylemler desteklenir:

- İzin ver: İstek WAF'dan geçer ve arka uca iletilir. Daha düşük öncelikli kurallar bu isteği engelleyebilir. İzin verme eylemleri yalnızca Bot Yöneticisi kural kümesi için geçerlidir ve Çekirdek Kural Kümesi için geçerli değildir.

- Engelle: İstek engellenir ve WAF, isteği arka uca iletmeden istemciye bir yanıt gönderir.

- Günlük: İstek WAF günlüklerine kaydedilir ve WAF düşük öncelikli kuralları değerlendirmeye devam eder.

- Anomali puanı: Bu, bu eyleme sahip bir kural eşleştiğinde toplam anomali puanının artırıldığı CRS kural kümesi için varsayılan eylemdir. Anomali puanlaması Bot Yöneticisi kural kümesi için geçerli değildir.

Anomali Puanlama modu

OWASP,trafiğin engellenip engellenmeyeceğine karar vermek için iki moda sahiptir: Geleneksel mod ve Anomali Puanlama modu.

Geleneksel modda, herhangi bir kuralla eşleşen trafik, diğer kural eşleşmelerinden bağımsız olarak kabul edilir. Bu modu anlamak kolaydır. Ancak belirli bir istekle eşleşen kural sayısı hakkında bilgi eksikliği bir sınırlamadır. Bu nedenle Anomali Puanlama modu kullanıma sunulmuştur. OWASP 3 için varsayılan değerdir.x.

Anomali Puanlama modunda, güvenlik duvarı Önleme modundayken herhangi bir kuralla eşleşen trafik hemen engellenmez. Kuralların belirli bir önem derecesi vardır: Kritik, Hata, Uyarı veya Bildirim. Bu önem derecesi, anomali puanı olarak adlandırılan istek için sayısal bir değeri etkiler. Örneğin, bir Uyarı kuralı eşleşmesi puana 3 katkıda bulunur. Bir Kritik kural eşleşmesi 5'e katkıda bulunur.

| Önem | Değer |

|---|---|

| Kritik | 5 |

| Hata | 4 |

| Uyarı | 3 |

| Not | 2 |

Anomali Puanı'nın trafiği engellemesi için 5 eşiği vardır. Bu nedenle, Application Gateway WAF'nin Önleme modunda bile bir isteği engellemesi için tek bir Kritik kural eşleşmesi yeterlidir. Ancak bir Uyarı kuralı eşleşmesi Anomali Puanı'nı yalnızca 3 artırır ve bu da trafiği engellemek için tek başına yeterli değildir.

Not

WAF kuralı trafikle eşleştiğinde günlüğe kaydedilen ileti "Eşleştirildi" eylem değerini içerir. Eşleşen tüm kuralların toplam anomali puanı 5 veya daha büyükse ve WAF ilkesi Önleme modunda çalışıyorsa, istek "Engellendi" eylem değeriyle zorunlu bir anomali kuralı tetikler ve istek durdurulur. Ancak WAF ilkesi Algılama modunda çalışıyorsa, istek "Algılandı" eylem değerini tetikler ve istek günlüğe kaydedilir ve arka uçtan geçirilir. Daha fazla bilgi için bkz. Azure Uygulaması lication Gateway için Web Uygulaması Güvenlik Duvarı (WAF) sorunlarını giderme.

Yapılandırma

Azure portalını, REST API'lerini, Azure Resource Manager şablonlarını ve Azure PowerShell'i kullanarak tüm WAF ilkelerini yapılandırabilir ve dağıtabilirsiniz. Ayrıca Güvenlik Duvarı Yöneticisi tümleştirmesini (önizleme) kullanarak Azure WAF ilkelerini uygun ölçekte yapılandırabilir ve yönetebilirsiniz. Daha fazla bilgi için bkz. Web Uygulaması Güvenlik Duvarı ilkelerini yönetmek için Azure Güvenlik Duvarı Yöneticisi'ni kullanma (önizleme).

WAF izleme

Uygulama ağ geçidinizin durumunu izlemek önemlidir. WAF'nizi ve koruduğu uygulamaları Bulut için Microsoft Defender, Azure İzleyici ve Azure İzleyici günlükleriyle tümleştirerek bunu destekleyebilirsiniz.

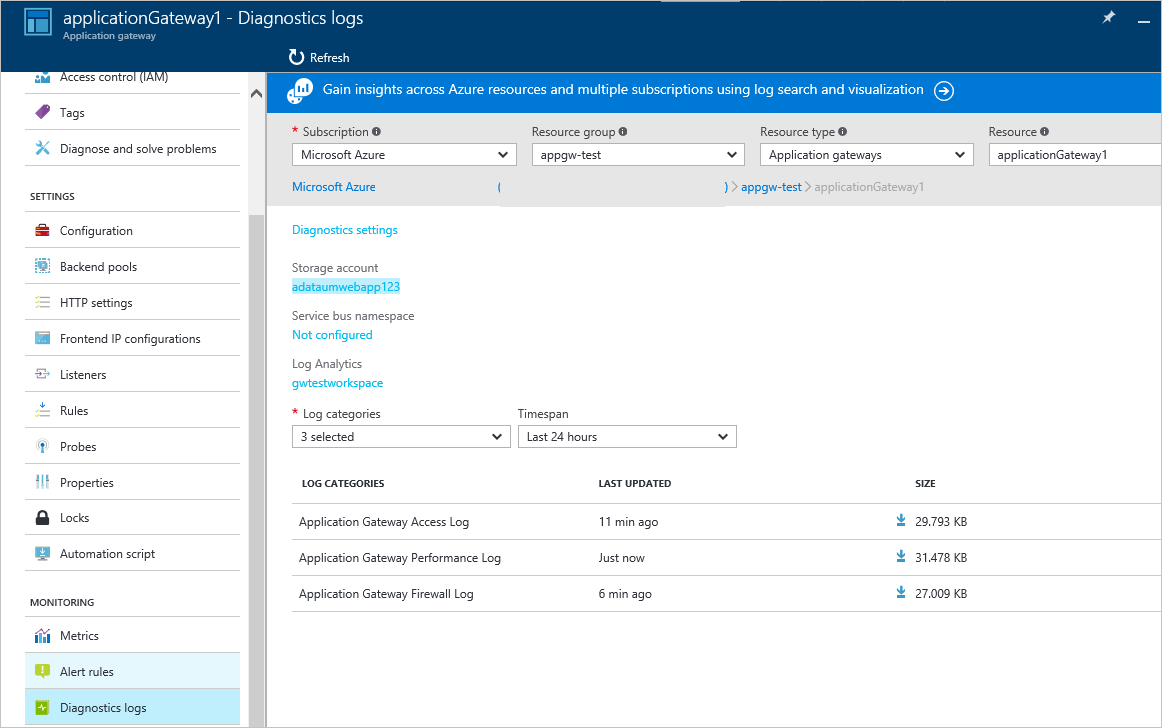

Azure İzleyici

Application Gateway günlükleri Azure İzleyici ile tümleştirilir. Bu, WAF uyarıları ve günlükleri de dahil olmak üzere tanılama bilgilerini izlemenizi sağlar. Bu özelliğe portaldaki Application Gateway kaynağının Tanılama sekmesinden veya doğrudan Azure İzleyici üzerinden erişebilirsiniz. Günlükleri etkinleştirme hakkında daha fazla bilgi edinmek için bkz . Application Gateway tanılaması.

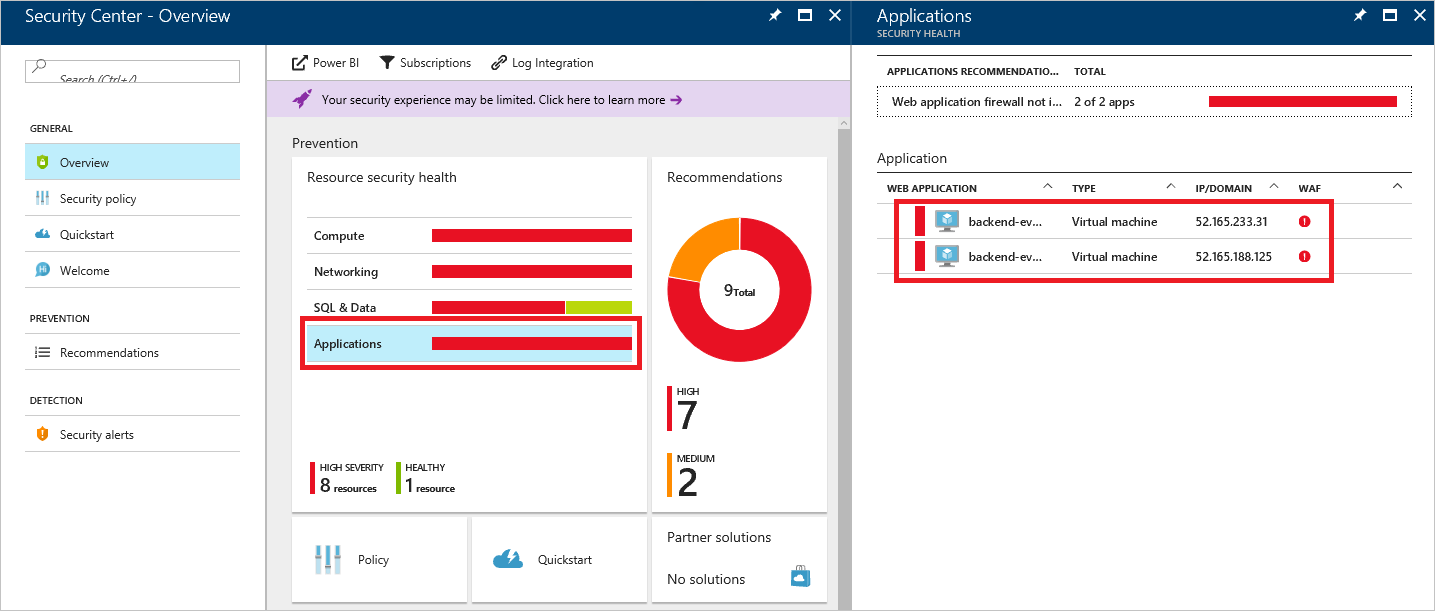

Microsoft Defender for Cloud

Bulut için Defender tehditleri önlemenize, algılamanıza ve yanıtlamanıza yardımcı olur. Azure kaynaklarınızın güvenliği üzerinde daha fazla görünürlük ve denetim sağlar. Application Gateway, Bulut için Defender ile tümleşiktir. Bulut için Defender korumasız web uygulamalarını algılamak için ortamınızı tarar. Bu güvenlik açığı bulunan kaynakları korumak için Application Gateway WAF'yi önerebilir. Güvenlik duvarlarını doğrudan Bulut için Defender oluşturursunuz. Bu WAF örnekleri Bulut için Defender ile tümleştirilmiştir. Raporlama için Bulut için Defender uyarı ve sistem durumu bilgileri gönderir.

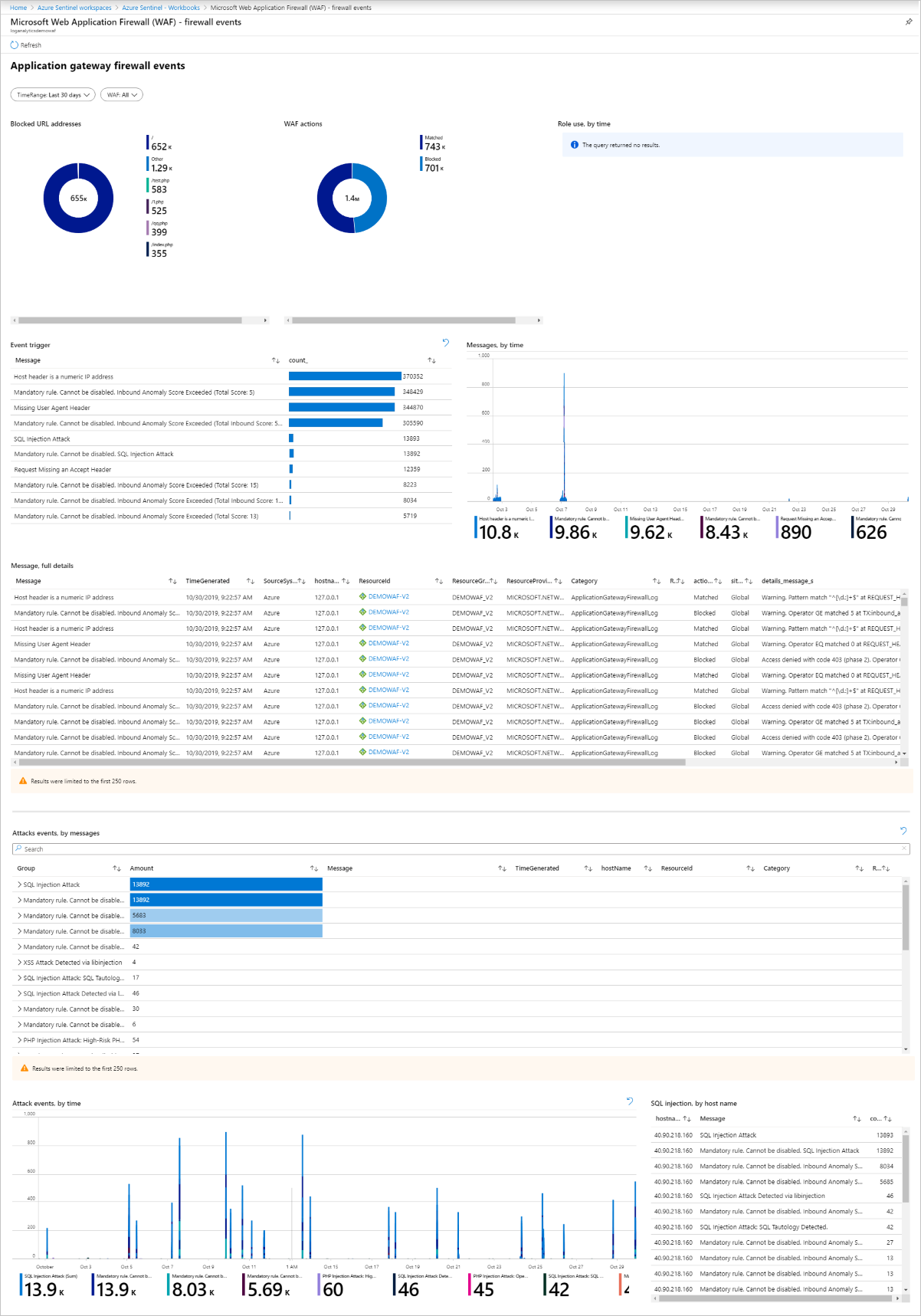

Microsoft Sentinel

Microsoft Sentinel ölçeklenebilir, bulutta yerel, güvenlik bilgileri olay yönetimi (SIEM) ve güvenlik düzenleme otomatik yanıtı (SOAR) çözümüdür. Microsoft Sentinel, kuruluş genelinde akıllı güvenlik analizi ve tehdit bilgileri sunarak uyarı algılama, tehdit görünürlüğü, proaktif tehdit avcılığı ve tehdit yanıtı için tek bir çözüm sunar.

Yerleşik Azure WAF güvenlik duvarı olayları çalışma kitabıyla, WAF'nizdeki güvenlik olaylarına genel bir bakış elde edebilirsiniz. Buna olaylar, eşleşen ve engellenen kurallar ve güvenlik duvarı günlüklerinde günlüğe kaydedilen diğer her şey dahildir. Günlüğe kaydetme hakkında daha fazla bilgi aşağıdadır.

WAF için Azure İzleyici Çalışma Kitabı

Bu çalışma kitabı, birkaç filtrelenebilir panelde güvenlikle ilgili WAF olaylarının özel görselleştirmesini sağlar. Application Gateway, Front Door ve CDN gibi tüm WAF türleriyle çalışır ve WAF türüne veya belirli bir WAF örneğine göre filtrelenebilir. ARM Şablonu veya Galeri Şablonu aracılığıyla içeri aktarma. Bu çalışma kitabını dağıtmak için bkz . WAF Çalışma Kitabı.

Günlük Kaydı

Application Gateway WAF, algılandığı her tehdit hakkında ayrıntılı raporlama sağlar. Günlüğe kaydetme, Azure Tanılama günlüklerle tümleşiktir. Uyarılar .json biçiminde kaydedilir. Bu günlükler Azure İzleyici günlükleriyle tümleştirilebilir.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "52.161.109.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/1496a758-b2ff-43ef-b738-8e9eb5161a86/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Application Gateway WAF SKU fiyatlandırması

Fiyatlandırma modelleri WAF_v1 ve WAF_v2 SKU'lar için farklıdır. Daha fazla bilgi edinmek için Application Gateway fiyatlandırma sayfasına bakın.

Yenilikler

Azure Web Uygulaması Güvenlik Duvarı ile ilgili yenilikler hakkında bilgi edinmek için bkz. Azure güncelleştirmeleri.

Sonraki adımlar

- WAF yönetilen kuralları hakkında daha fazla bilgi edinin

- Özel Kurallar hakkında daha fazla bilgi edinin

- Azure Front Door'da Web Uygulaması Güvenlik Duvarı hakkında bilgi edinin

- Azure ağ güvenliği hakkında daha fazla bilgi edinin

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin