Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Amazon Web Services (AWS) hizmet günlüğü bağlayıcısı iki sürümde kullanılabilir: CloudTrail yönetimi ve veri günlükleri için eski bağlayıcı ve aşağıdaki AWS hizmetlerinden günlükleri bir S3 demetinden çekerek alabilen yeni sürüm (bağlantılar AWS belgelerine yöneliktir):

- Amazon Virtual Private Cloud (VPC) - VPC Akış Günlükleri

- Amazon GuardDuty - Bulgu -ları

- AWS CloudTrail - Yönetim ve veri olayları

- AWS CloudWatch - CloudWatch günlükleri

Bu sekmede, iki yöntemden birini kullanarak AWS S3 bağlayıcısını yapılandırma adımları açıklanmaktadır:

- Otomatik kurulum (Önerilen)

- El ile kurulum

Önkoşullar

Microsoft Sentinel çalışma alanında yazma izniniz olmalıdır.

Microsoft Sentinel'de İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin. Daha fazla bilgi için Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme başlığına bakın.

Makinenize PowerShell ve AWS CLI yükleyin (yalnızca otomatik kurulum için):

- PowerShell için yükleme yönergeleri

- AWS CLI için yükleme yönergeleri (AWS belgelerinden)

Seçtiğiniz AWS hizmetindeki günlüklerin Microsoft Sentinel tarafından kabul edilen biçimi kullandığından emin olun:

- Amazon VPC: Üst bilgiyle GZIP formatında .csv dosyası; sınırlayıcı: boşluk.

- Amazon GuardDuty: json-line ve GZIP biçimleri.

- AWS CloudTrail: GZIP biçiminde .json dosyası.

- CloudWatch: Üst bilgi olmadan GZIP biçiminde dosya .csv. Günlüklerinizi bu biçime dönüştürmeniz gerekiyorsa bu CloudWatch lambda işlevini kullanabilirsiniz.

Otomatik kurulum

Microsoft Sentinel, ekleme işlemini basitleştirmek için bağlayıcının AWS tarafının kurulumunu (gerekli AWS kaynakları, kimlik bilgileri ve izinler) otomatikleştirmek için bir PowerShell betiği sağlamıştır.

Betik:

Aws'de Microsoft Entra ID kullanıcılarının kimliğini doğrulamak için bir OIDC web kimliği sağlayıcısı oluşturur. Bir web kimliği sağlayıcısı zaten varsa, betik Microsoft Sentinel'i mevcut sağlayıcıya hedef kitle olarak ekler.

OIDC kimliği doğrulanmış kullanıcılara belirli bir S3 kovası ve SQS kuyruğundaki günlüklerinize erişim vermek için gerekli en düşük izinlere sahip bir IAM varsayılan rolü oluşturur.

Belirtilen AWS hizmetlerinin günlükleri o S3 depolama birimine ve bildirim iletilerini o SQS kuyruğuna göndermesini sağlar.

Gerekirse, bu amacı gerçekleştirmek için S3 bucket'ını ve SQS kuyruğunu oluşturur.

Gerekli IAM izin ilkelerini yapılandırarak yukarıda oluşturulan IAM rolüne uygular.

Azure Kamu bulutları için özel bir betik, IAM'nin varsayılan rolünü atadığı farklı bir OIDC web kimliği sağlayıcısı oluşturur.

Yönergeler

Bağlayıcıyı ayarlamak üzere betiği çalıştırmak için aşağıdaki adımları kullanın:

Microsoft Sentinel gezinti menüsünden Veri bağlayıcıları'nı seçin.

Veri bağlayıcıları galerisinden Amazon Web Services S3'i seçin.

Bağlayıcıyı görmüyorsanız Microsoft Sentinel'deki İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin.

Bağlayıcının ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

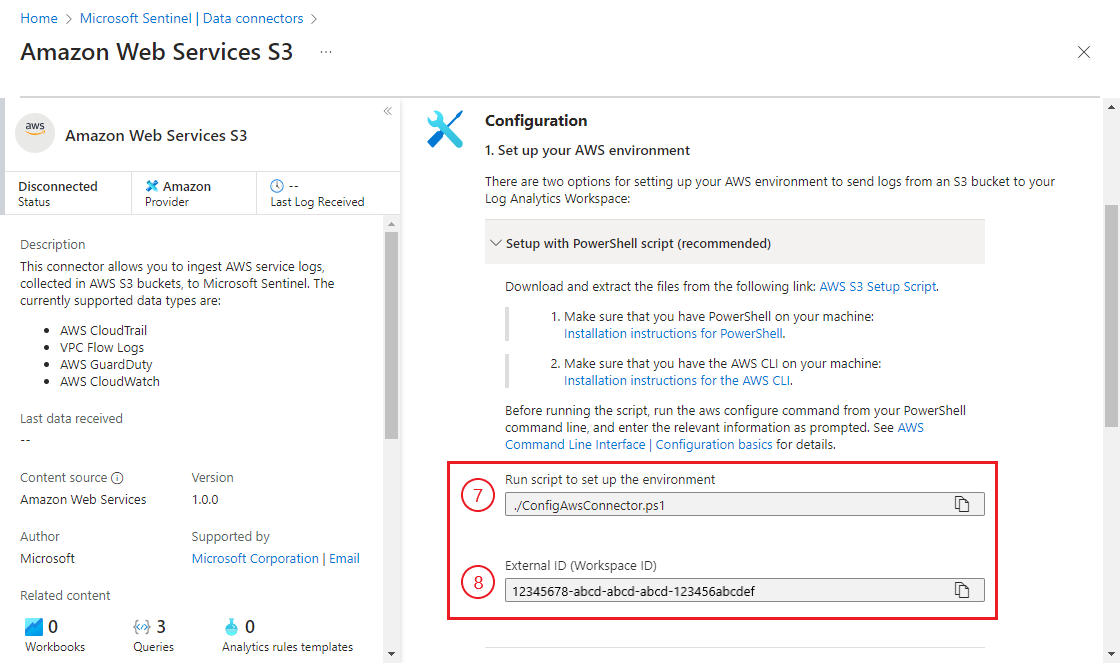

Yapılandırma bölümünde, 1'in altında. AWS ortamınızı ayarlayın, PowerShell betiğiyle Kurulum (önerilen) seçeneğini genişletin.

Bağlayıcı sayfasından AWS S3 Kurulum Betiğini (bağlantı ana kurulum betiğini ve yardımcı betikleri içeren bir zip dosyasını indirir) indirip ayıklamak için ekrandaki yönergeleri izleyin.

Uyarı

AWS loglarını bir Azure Kamu bulutuna aktarmak için bunun yerine bu özel AWS S3 Gov Kurulum Komut Dosyasını indirip ayıklayın.

Betiği çalıştırmadan önce PowerShell komut satırınızdan komutunu çalıştırın

aws configureve istendiği gibi ilgili bilgileri girin. Bkz. AWS Komut Satırı Arabirimi | Ayrıntılar için yapılandırma temel bilgileri (AWS belgelerinden).Artık komut dosyasını çalıştırın. Bağlayıcı sayfasından komutu kopyalayın ("Ortamı ayarlamak için betiği çalıştır" altında) ve komut satırınıza yapıştırın.

Betik, Çalışma Alanı Kimliğinizi girmeye yönlendirir. Bu kimlik bağlayıcı sayfasında görünür. Onu kopyalayıp betiğin komut istemine yapıştırın.

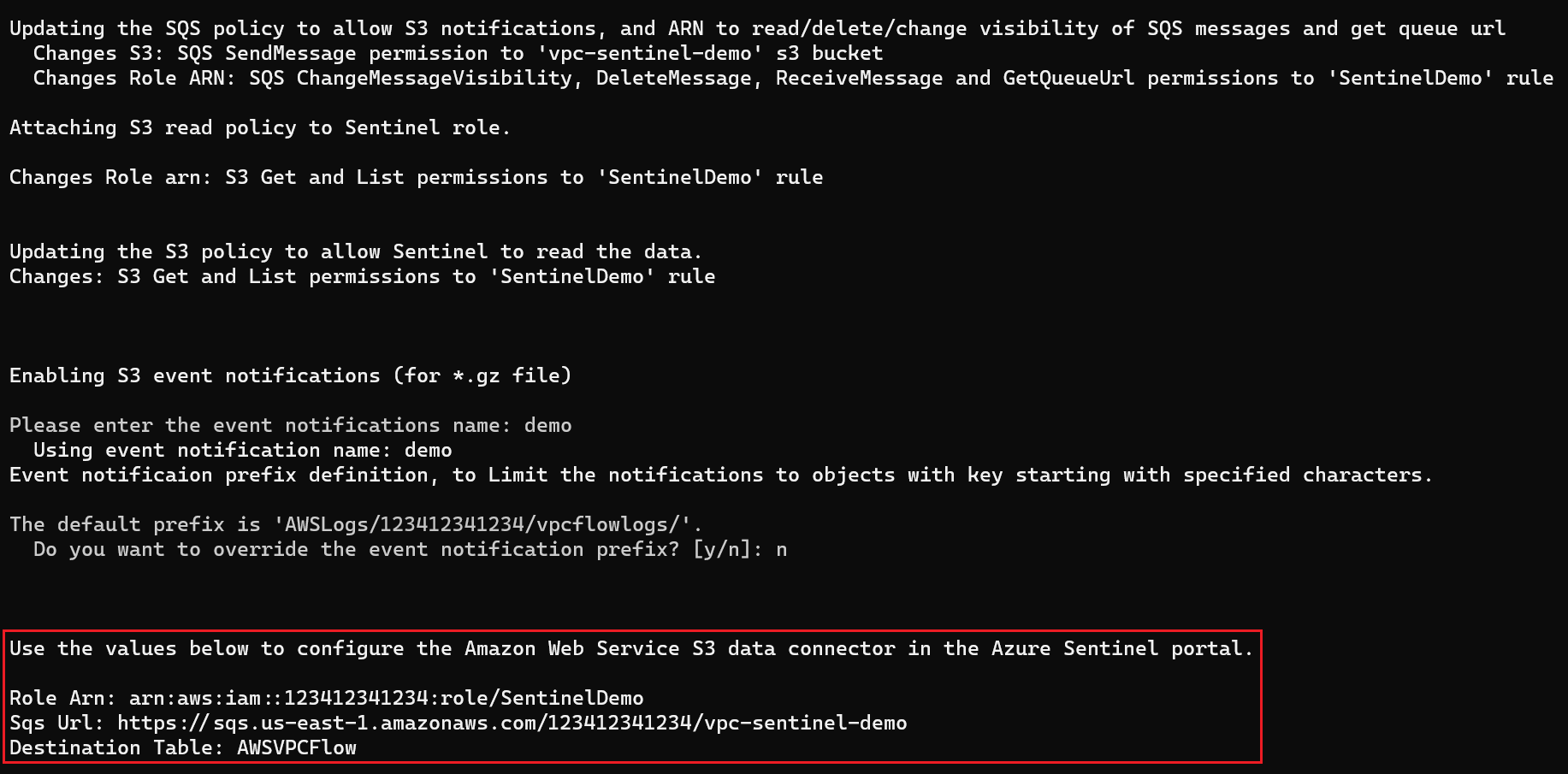

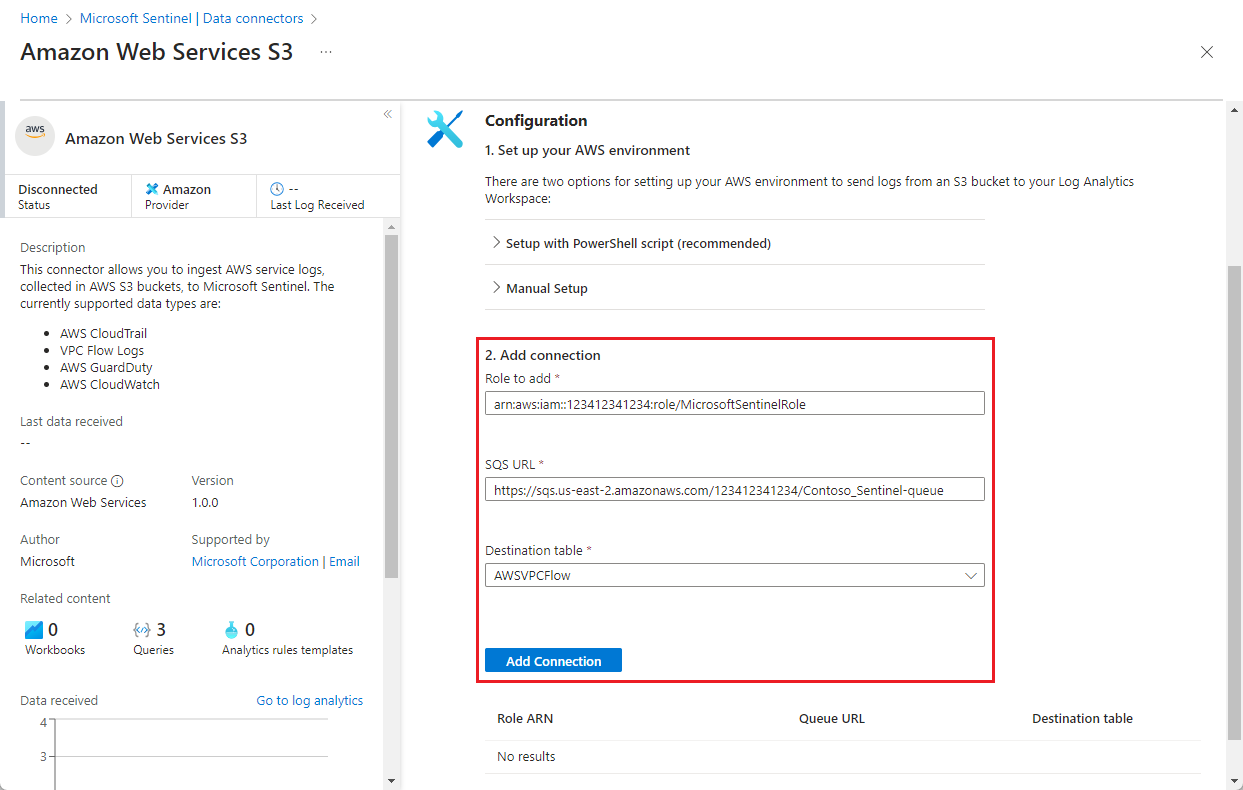

Betiğin çalışması tamamlandığında, betiğin çıktısından Rol ARN'sini ve SQS URL'sini kopyalayın (aşağıdaki ilk ekran görüntüsünde yer alan örneğe bakın) ve bağlayıcı sayfasındaki 2. Bağlantı ekle bölümüne yapıştırın (aşağıdaki ikinci ekran görüntüsüne bakın).

Hedef tablo açılan listesinden bir veri türü seçin. Bu, bağlayıcıya hangi AWS hizmetinin günlüklerini topladığını ve alınan verileri hangi Log Analytics tablosuna depoladığını bildirir. Ardından Bağlantı ekle seçeneğini seçin.

Uyarı

Betik çalıştırmasının tamamlanması 30 dakika kadar sürebilir.

El ile kurulum

Bu bağlayıcıyı dağıtmak için otomatik kurulum betiğini kullanmanızı öneririz. Hangi nedenle olursa olsun bu kolaylıklardan yararlanmak istemiyorsanız, bağlayıcıyı el ile ayarlamak için aşağıdaki adımları izleyin.

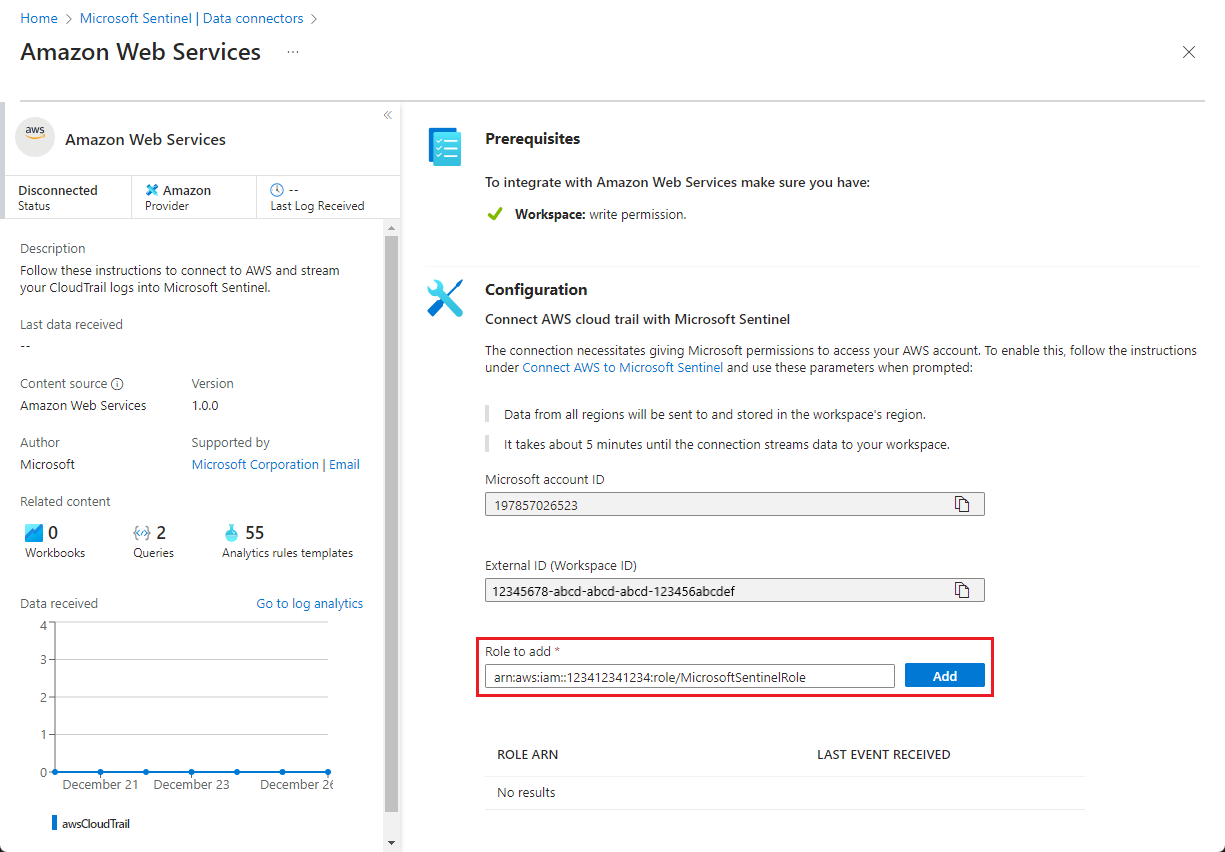

AWS günlüklerini Microsoft Sentinel'e toplamak için Amazon Web Services ortamınızı ayarlama bölümünde açıklandığı gibi AWS ortamınızı ayarlayın.

AWS konsolunda:

Kimlik ve Erişim Yönetimi (IAM) hizmetine girin ve Roller listesine gidin. Yukarıda oluşturduğunuz rolü seçin.

ARN'yi panonuza kopyalayın.

Basit Kuyruk Hizmeti'ni girin, oluşturduğunuz SQS kuyruğunu seçin ve kuyruğun URL'sini panonuza kopyalayın.

Microsoft Sentinel'de gezinti menüsünden Veri bağlayıcıları'nı seçin.

Veri bağlayıcıları galerisinden Amazon Web Services S3'i seçin.

Bağlayıcıyı görmüyorsanız Microsoft Sentinel'deki İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin. Daha fazla bilgi için Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme başlığına bakın.

Bağlayıcının ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

2'nin altında. Bağlantı ekle:

- İki adım önce kopyaladığınız IAM rol ARN'sini Eklemek için Rol alanına yapıştırın.

- Son adımda kopyaladığınız SQS kuyruğunun URL'sini SQS URL'si alanına yapıştırın.

- Hedef tablo açılan listesinden bir veri türü seçin. Bu, bağlayıcıya hangi AWS hizmetinin günlüklerini topladığını ve alınan verileri hangi Log Analytics tablosuna depoladığını bildirir.

- Bağlantı ekle'yi seçin.

Bilinen sorunlar ve sorun giderme

Bilinen sorunlar

Farklı günlük türleri aynı S3 kovasında depolanabilir, ancak aynı yolda depolanmamalıdır.

Her SQS kuyruğu bir ileti türüne işaret etmelidir. GuardDuty bulgularını ve VPC akış günlüklerini entegre etmek istiyorsanız, her tür için ayrı kuyruklar oluşturun.

Tek bir SQS kuyruğu, bir S3 kovasında yalnızca bir yola hizmet verebilir. Günlükleri birden çok yolda depoluyorsanız, her yol için kendine ait bir SQS kuyruğu gerekir.

Sorun giderme

Amazon Web Services S3 bağlayıcısı sorunlarını gidermeyi öğrenin.

Lambda işlevi kullanarak biçimlendirilmiş CloudWatch olaylarını S3'e gönderme (isteğe bağlı)

BulutWatch günlükleriniz Microsoft Sentinel tarafından kabul edilen biçime - üst bilgi içermeyen bir GZIP formatında .csv dosyası - uygun değilse, CloudWatch olaylarını Microsoft Sentinel tarafından kabul edilen biçimde bir S3 deposuna göndermek için AWS'deki lambda işlevini kullanarak kaynak kodunu görüntüleyin.

Lambda işlevi Python 3.9 çalışma zamanını ve x86_64 mimarisini kullanır.

Lambda işlevini dağıtmak için:

AWS Yönetim Konsolu'nda lambda hizmetini seçin.

İşlev oluştur'u seçin.

İşlev için bir ad yazın ve çalışma zamanı olarak Python 3.9'ı seçin ve mimari olarak x86_64.

İşlev oluştur'u seçin.

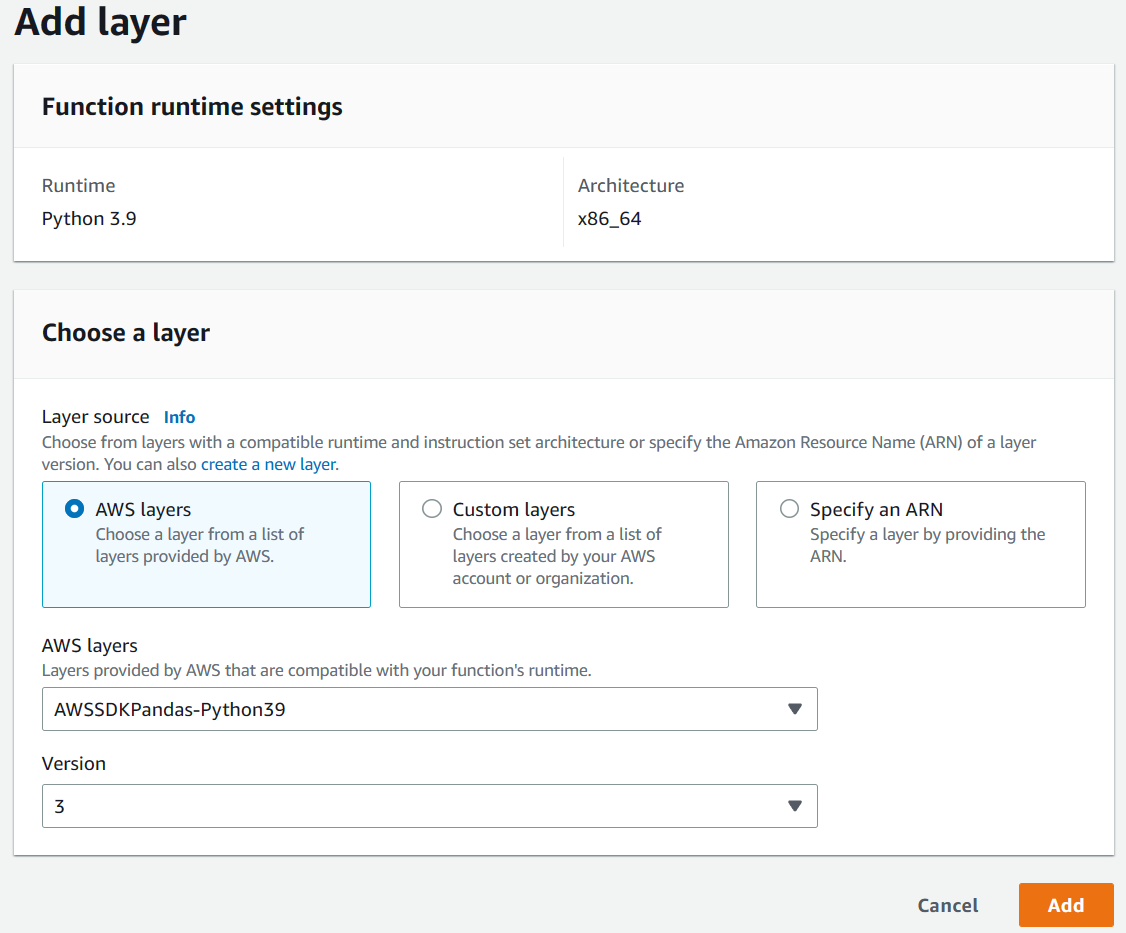

Katman seçin'in altında bir katman seçin ve Ekle'yi seçin.

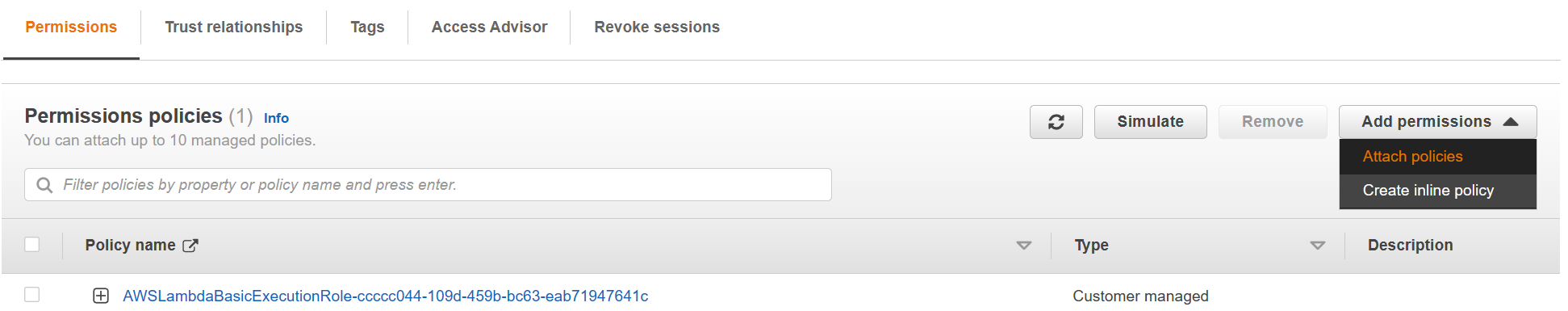

İzinler'i seçin ve Yürütme rolü'nin altında Rol adı'yı seçin.

İzin ilkeleri'nin altında İzin ekle İlke ekle'yi

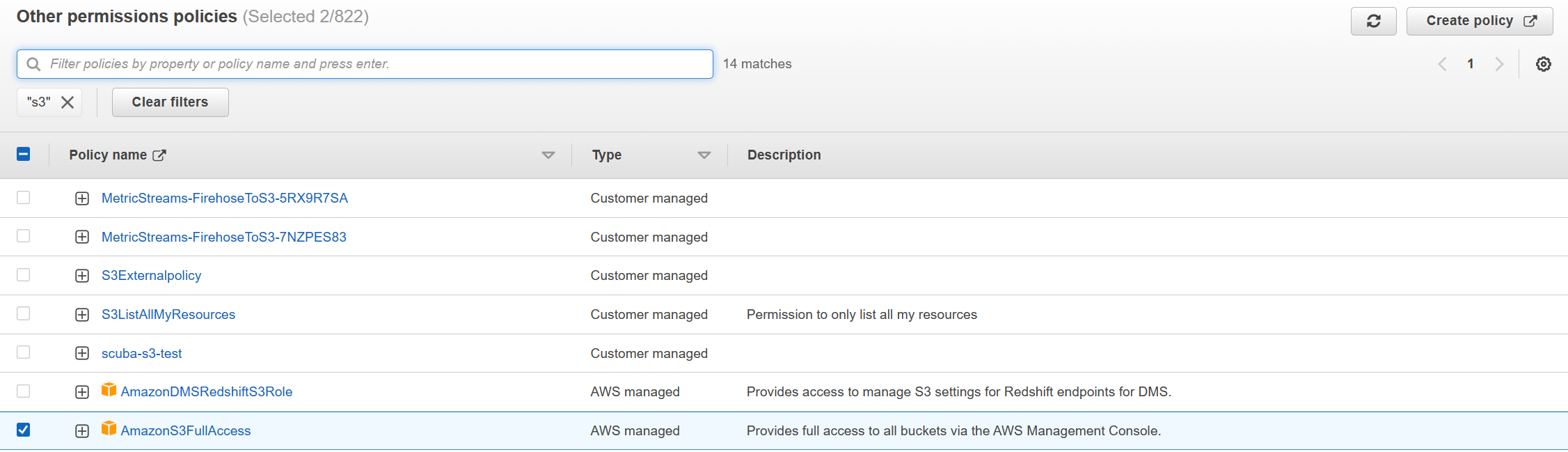

AmazonS3FullAccess ve CloudWatchLogsReadOnlyAccess ilkelerini arayın ve ekleyin.

İşleve dönün, Kod'ı seçin ve kod bağlantısını Kod kaynağı altına yapıştırın.

Parametreler için varsayılan değerler ortam değişkenleri kullanılarak ayarlanır. Gerekirse, bu değerleri doğrudan kodda el ile ayarlayabilirsiniz.

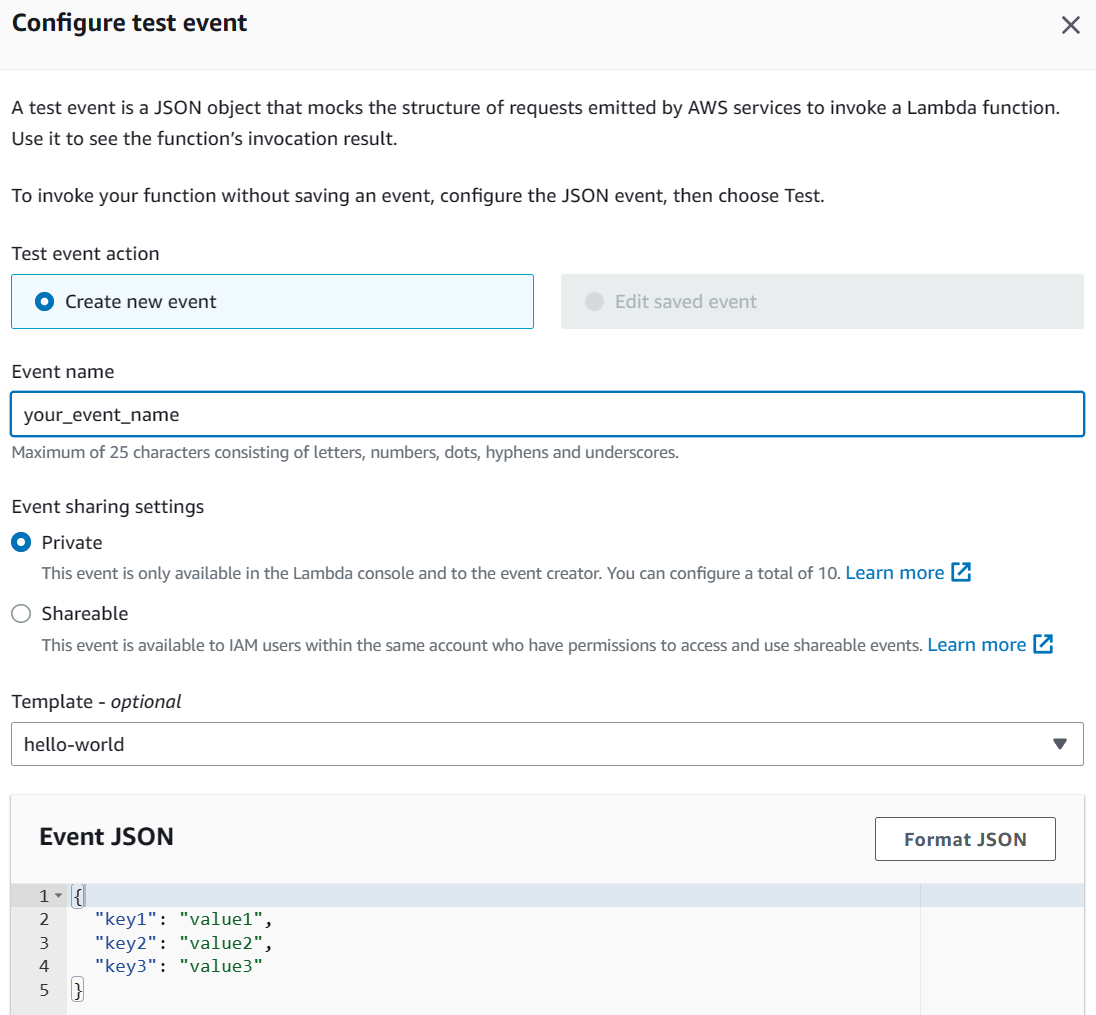

Dağıt'ı ve ardından Test'i seçin.

Gerekli alanları doldurarak bir olay oluşturun.

Olayın S3 demetinde nasıl göründüğünü görmek için Test'i seçin.

Sonraki Adımlar

Bu belgede, günlüklerini Microsoft Sentinel'e almak için AWS kaynaklarına bağlanmayı öğrendiniz. Microsoft Sentinel hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Verilerinize ve olası tehditlere nasıl görünürlük elde etmeyi öğrenin.

- Microsoft Sentinel ile tehditleri algılamaya başlayın.

- Verilerinizi izlemek için çalışma kitaplarını kullanın.