AWS hizmet günlüğü verilerini almak için Microsoft Sentinel'i Amazon Web Services'e bağlama

AWS hizmet günlüklerini Microsoft Sentinel'e çekmek için Amazon Web Services (AWS) bağlayıcılarını kullanın. Bu bağlayıcılar, Microsoft Sentinel'e AWS kaynak günlüklerinize erişim vererek çalışır. Bağlayıcıyı ayarlamak Amazon Web Services ile Microsoft Sentinel arasında bir güven ilişkisi kurar. Bu, AWS günlüklerinize erişmek için Microsoft Sentinel'e izin veren bir rol oluşturarak AWS'de gerçekleştirilir.

Bu bağlayıcı iki sürümde kullanılabilir: CloudTrail yönetimi ve veri günlükleri için eski bağlayıcı ve S3 demetinden çekerek aşağıdaki AWS hizmetlerinden günlük alabilen yeni sürüm (bağlantılar AWS belgelerine yöneliktir):

- Amazon Sanal Özel Bulut (VPC) - VPC Akış Günlükleri

- Amazon GuardDuty - Bulguları

- AWS CloudTrail - Management ve veri olayları

- AWS CloudWatch - CloudWatch günlükleri

Bu sekmede AWS S3 bağlayıcısının nasıl yapılandırılır açıklanmaktadır. Ayarlama işleminin iki bölümü vardır: AWS tarafı ve Microsoft Sentinel tarafı. Her tarafın işlemi, diğer taraf tarafından kullanılan bilgileri üretir. Bu iki yönlü kimlik doğrulaması güvenli iletişim oluşturur.

Önkoşullar

Seçtiğiniz AWS hizmetindeki günlüklerin Microsoft Sentinel tarafından kabul edilen biçimi kullandığından emin olun:

- Amazon VPC: üst bilgilerle GZIP biçiminde .csv dosya; sınırlayıcı: boşluk.

- Amazon GuardDuty: json-line ve GZIP biçimleri.

- AWS CloudTrail: GZIP biçiminde .json dosyası.

- CloudWatch: Üst bilgi olmadan GZIP biçiminde dosya .csv. Günlüklerinizi bu biçime dönüştürmeniz gerekiyorsa bu CloudWatch lambda işlevini kullanabilirsiniz.

Microsoft Sentinel çalışma alanında yazma izniniz olmalıdır.

Microsoft Sentinel'de İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

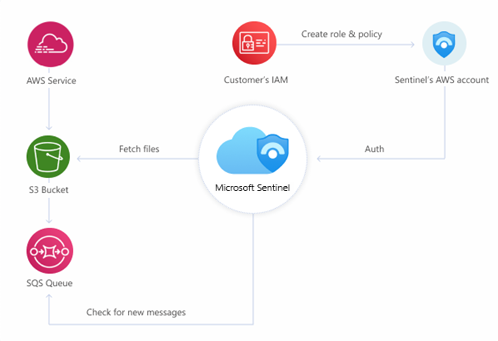

Mimariye genel bakış

Bu grafik ve aşağıdaki metin, bu bağlayıcı çözümünün bölümlerinin nasıl etkileşime geçtiğini gösterir.

AWS hizmetleri günlüklerini S3 (Basit Depolama Hizmeti) depolama demetlerine gönderecek şekilde yapılandırılır.

S3 demeti, yeni günlükler aldığında SQS (Basit Kuyruk Hizmeti) ileti kuyruğuna bildirim iletileri gönderir.

Microsoft Sentinel AWS S3 bağlayıcısı, SQS kuyruğunun düzenli ve sık aralıklarla yoklamasını sağlar. Kuyrukta bir ileti varsa, günlük dosyalarının yolunu içerir.

Bağlayıcı, yolu içeren iletiyi okur ve ardından dosyaları S3 demetinden getirir.

Microsoft Sentinel, SQS kuyruğuna ve S3 demetine bağlanmak için, OpenID Bağlan (OIDC) aracılığıyla AWS ile kimlik doğrulaması yapmak ve AWS IAM rolü varsaymak için bir federasyon web kimliği sağlayıcısı (Microsoft Entra ID) kullanır. Rol, bu kaynaklara erişim veren bir izin ilkesiyle yapılandırılır.

S3 bağlayıcısını Bağlan

AWS ortamınızda:

AWS hizmetlerinizi günlükleri bir S3 demetine gönderecek şekilde yapılandırın.

Bildirim sağlamak için Basit Kuyruk Hizmeti (SQS) kuyruğu oluşturun.

OpenID Bağlan (OIDC) aracılığıyla AWS'de kullanıcıların kimliğini doğrulamak için bir web kimliği sağlayıcısı oluşturun.

AWS kaynaklarınıza erişmek için OIDC web kimliği sağlayıcısı tarafından kimliği doğrulanmış kullanıcılara izin vermek için varsayılan bir rol oluşturun.

Varsayılan rol erişimini uygun kaynaklara (S3 demeti, SQS) vermek için uygun IAM izin ilkelerini ekleyin.

GitHub depomuzda bu sürecin AWS tarafını otomatik hale getiren bir betik kullanıma sunduk. Bu belgenin devamında otomatik kurulum yönergelerine bakın.

Microsoft Sentinel'de:

- Microsoft Sentinel portalında AWS S3 Bağlan veyasını etkinleştirin ve yapılandırın. Aşağıdaki yönergelere bakın.

Otomatik kurulum

Microsoft Sentinel, ekleme işlemini basitleştirmek için bağlayıcının AWS tarafının kurulumunu (gerekli AWS kaynakları, kimlik bilgileri ve izinler) otomatikleştirmek için bir PowerShell betiği sağlamıştır.

Betik aşağıdaki eylemleri gerçekleştirir:

Aws'de Microsoft Entra ID kullanıcılarının kimliğini doğrulamak için bir OIDC web kimliği sağlayıcısı oluşturur.

OIDC kimliği doğrulanmış kullanıcılara belirli bir S3 demeti ve SQS kuyruğundaki günlüklerinize erişim vermek için gerekli en düşük izinlere sahip bir IAM varsayılan rolü oluşturur.

Belirtilen AWS hizmetlerinin bu S3 demetine günlükleri ve bu SQS kuyruğuna bildirim iletileri göndermesini sağlar.

Gerekirse, bu S3 demeti ve bu SQS kuyruğu bu amaçla oluşturur.

Gerekli IAM izin ilkelerini yapılandırarak yukarıda oluşturulan IAM rolüne uygular.

Azure Kamu bulutlar için özel bir betik, IAM'nin varsayılan rolünü atadığı farklı bir OIDC web kimliği sağlayıcısı oluşturur.

Otomatik kurulum önkoşulları

- Makinenizde PowerShell ve AWS CLI olmalıdır.

- PowerShell için yükleme yönergeleri

- AWS CLI için yükleme yönergeleri (AWS belgelerinden)

Yönergeler

Bağlayıcıyı ayarlamak üzere betiği çalıştırmak için aşağıdaki adımları kullanın:

Microsoft Sentinel gezinti menüsünden Veri bağlayıcıları'nı seçin.

Veri bağlayıcıları galerisinden Amazon Web Services S3'i seçin.

Bağlayıcıyı görmüyorsanız Microsoft Sentinel'deki İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin.

Bağlayıcının ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

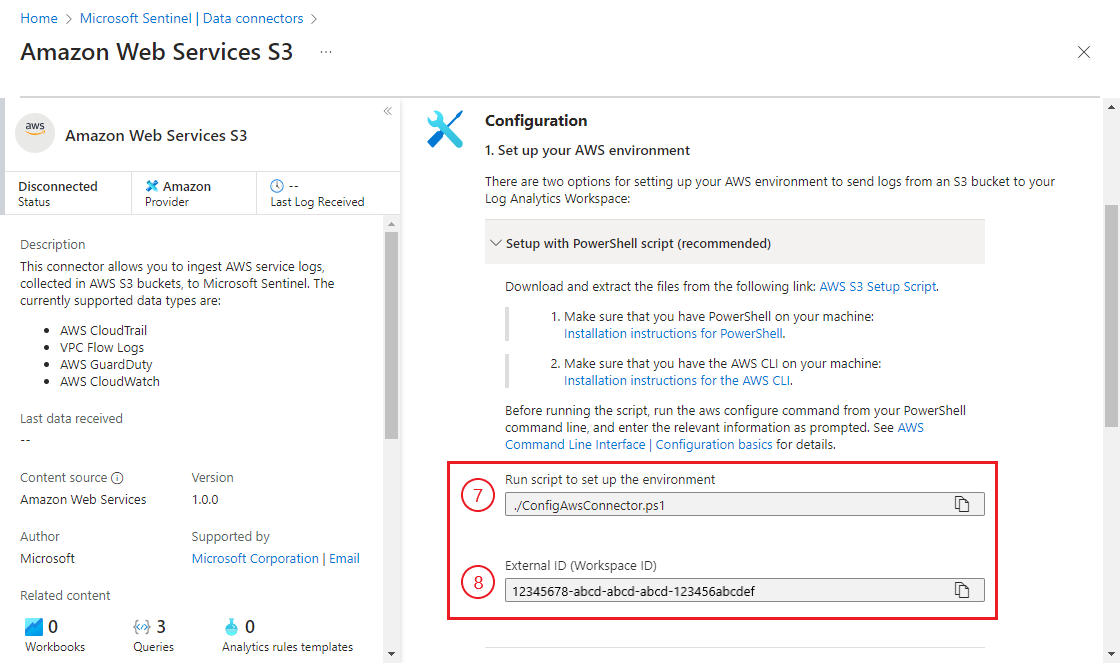

Yapılandırma bölümünde, 1'in altında. AWS ortamınızı ayarlayın, PowerShell betiğiyle Kurulum (önerilen) seçeneğini genişletin.

Bağlayıcı sayfasından AWS S3 Kurulum Betiğini (bağlantı ana kurulum betiğini ve yardımcı betikleri içeren bir zip dosyasını indirir) indirip ayıklamak için ekrandaki yönergeleri izleyin.

Not

AWS günlüklerini Azure Kamu buluta almak için bunun yerine bu özelleştirilmiş AWS S3 Gov Kurulum Betiğini indirip ayıklayın.

Betiği çalıştırmadan önce PowerShell komut satırınızdan komutunu çalıştırın

aws configureve istendiği gibi ilgili bilgileri girin. Bkz. AWS Komut Satırı Arabirimi | Ayrıntılar için yapılandırma temel bilgileri (AWS belgelerinden).Şimdi betiği çalıştırın. Bağlayıcı sayfasından komutu kopyalayın ("Ortamı ayarlamak için betiği çalıştır" altında) ve komut satırınıza yapıştırın.

Betik, Çalışma Alanı Kimliğinizi girmenizi ister. Bu kimlik bağlayıcı sayfasında görünür. Kopyalayıp betiğin istemine yapıştırın.

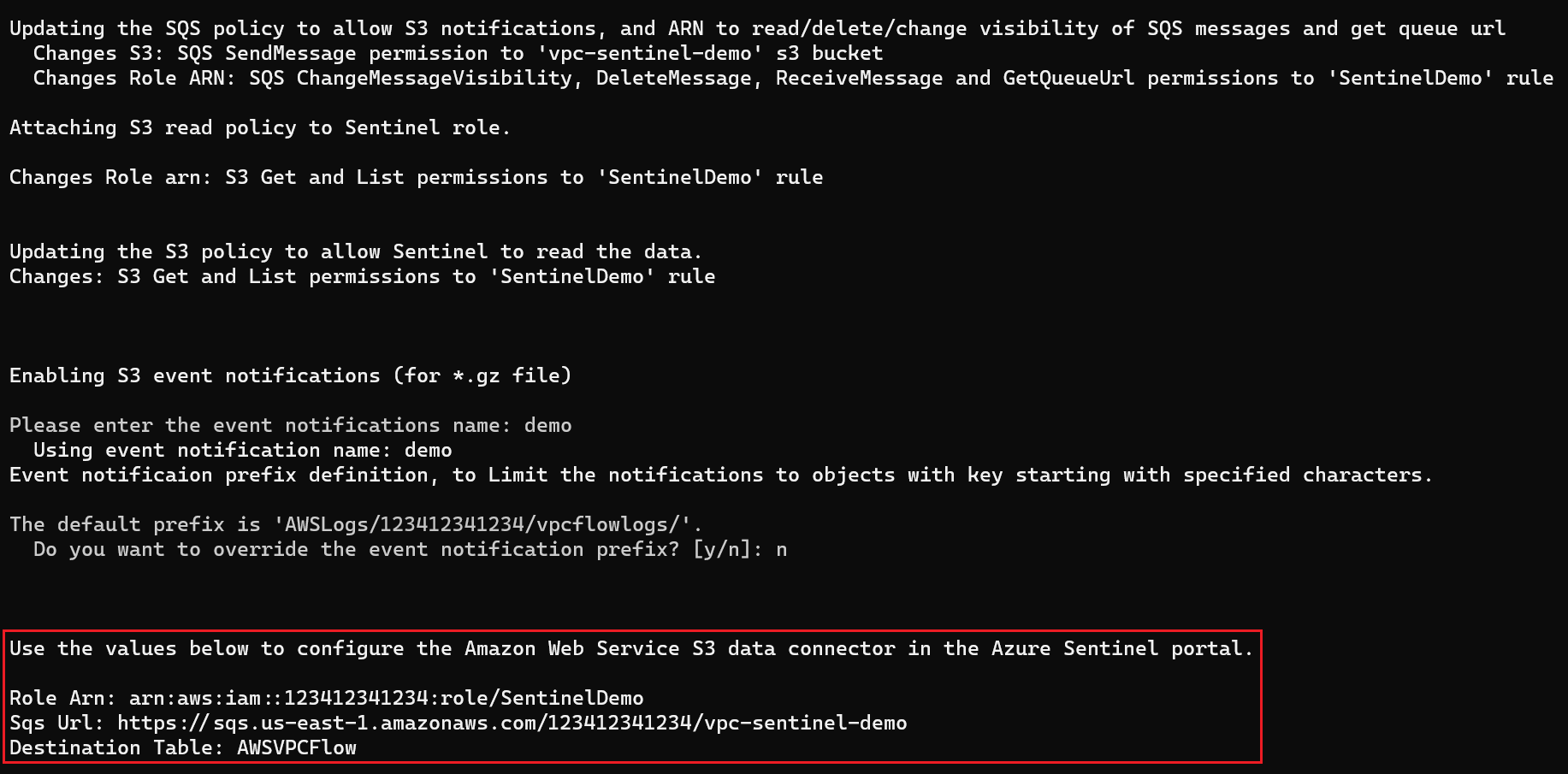

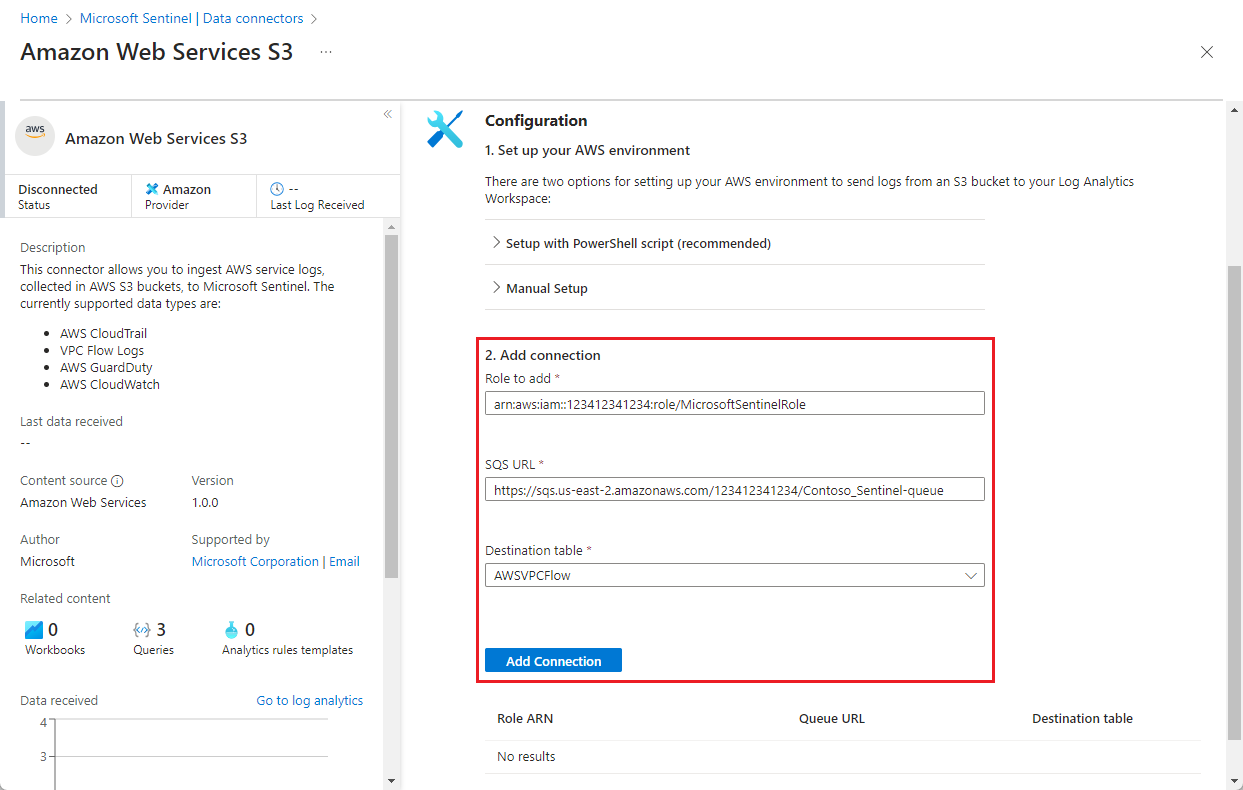

Betiğin çalışması tamamlandığında, betiğin çıktısından Rol ARN'sini ve SQS URL'sini kopyalayın (aşağıdaki ilk ekran görüntüsünde yer alan örniğe bakın) ve bunları bağlayıcı sayfasındaki 2. Bağlantı ekleyin (aşağıdaki ikinci ekran görüntüsüne bakın).

Hedef tablo açılan listesinden bir veri türü seçin. Bu, bağlayıcıya bu bağlantının hangi AWS hizmetinin günlüklerini toplamak için kurulduğunu ve alınan verileri hangi Log Analytics tablosunda depolayacağını bildirir. Ardından Bağlantı ekle'yi seçin.

Not

Betiğin çalıştırılması 30 dakika kadar sürebilir.

El ile kurulum

Microsoft, bu bağlayıcıyı dağıtmak için otomatik kurulum betiğinin kullanılmasını önerir. Hangi nedenle olursa olsun bu kolaylıklardan yararlanmak istemiyorsanız, bağlayıcıyı el ile ayarlamak için aşağıdaki adımları izleyin.

- AWS kaynaklarınızı hazırlama

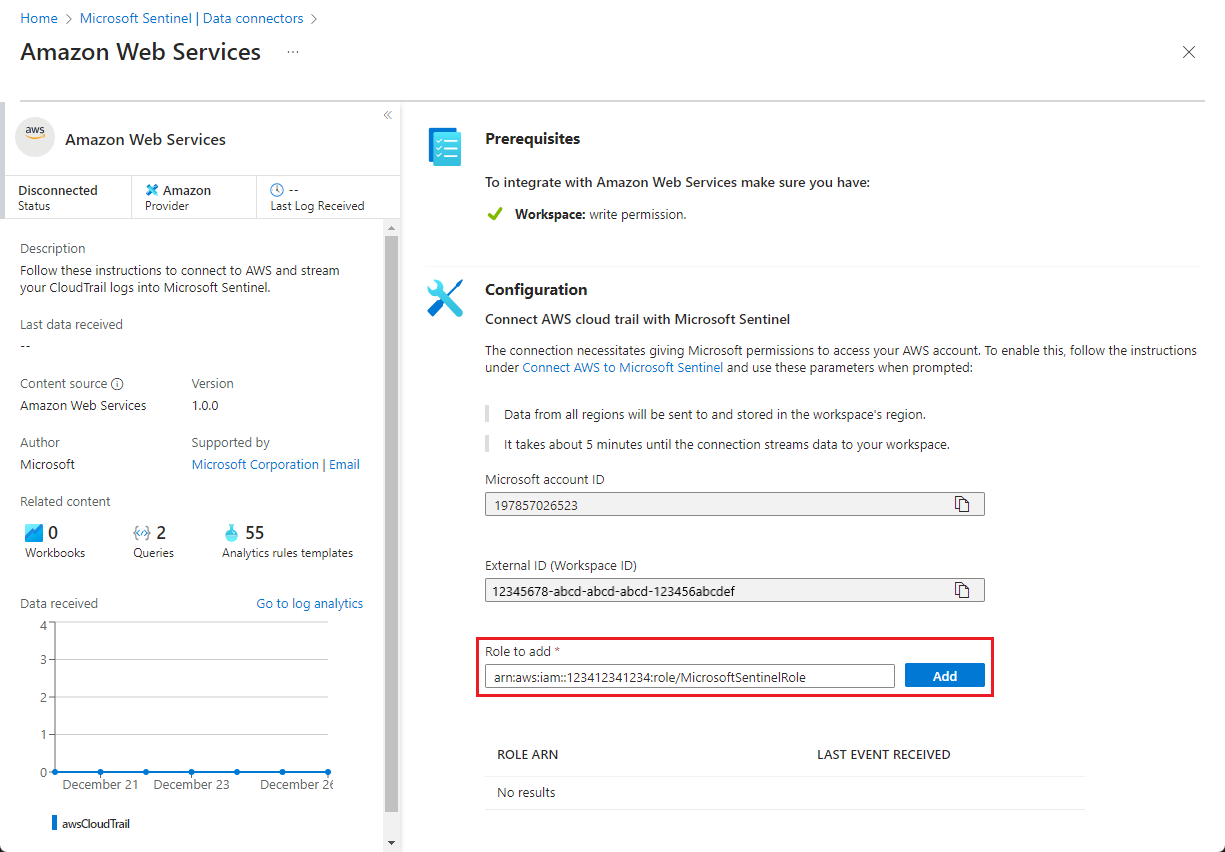

- AWS varsayılan rolü oluşturma ve AWS Sentinel hesabına erişim verme

- S3 veri bağlayıcısına AWS rolü ve kuyruk bilgilerini ekleme

- Aws hizmetini günlükleri S3 demetine aktaracak şekilde yapılandırma

AWS kaynaklarınızı hazırlama

AWS hizmetlerinizden (VPC, GuardDuty, CloudTrail veya CloudWatch) günlükleri gönderebileceğiniz bir S3 demeti oluşturun.

- AWS belgelerinde S3 depolama demeti oluşturma yönergelerine bakın.

S3 demetinin bildirimleri yayımlayacağı standart bir Basit Kuyruk Hizmeti (SQS) ileti kuyruğu oluşturun.

- AWS belgelerinde standart bir Basit Kuyruk Hizmeti (SQS) kuyruğu oluşturma yönergelerine bakın.

S3 demetinizi SQS kuyruğunuza bildirim iletileri gönderecek şekilde yapılandırın.

- AWS belgelerinde SQS kuyruğunuza bildirim yayımlama yönergelerine bakın.

AWS veri bağlayıcısı yükleme ve ortamı hazırlama

Microsoft Sentinel'de gezinti menüsünden Veri bağlayıcıları'nı seçin.

Veri bağlayıcıları galerisinden Amazon Web Services S3'i seçin.

Bağlayıcıyı görmüyorsanız Microsoft Sentinel'deki İçerik Merkezi'nden Amazon Web Services çözümünü yükleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

Bağlayıcının ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

Yapılandırma'nın altında PowerShell betiğiyle Kurulum (önerilir) seçeneğini genişletin, ardından Dış Kimlik 'i (Çalışma Alanı Kimliği) panonuza kopyalayın.

Açık Kimlik Bağlan (OIDC) web kimliği sağlayıcısı ve AWS tarafından varsayılan rol oluşturma

Farklı bir tarayıcı penceresinde veya sekmesinde AWS konsolunu açın.

Bir web kimliği sağlayıcısı oluşturun. AWS belgelerindeki şu yönergeleri izleyin:

OpenID Bağlan (OIDC) kimlik sağlayıcıları oluşturma.Parametre Seçim/Değer Açıklamalar İstemci kimliği - Bunu yoksayın, zaten var. Aşağıdaki hedef kitle satırına bakın. Sağlayıcı türü OpenID Connect Varsayılan SAML yerine. Sağlayıcı URL'si Ticari: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Hükümet:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Parmak İzi 626d44e704d1ceabe3bf0d53397464ac8080142cIAM konsolunda oluşturulduysa Parmak izi al'ı seçtiğinizde bu sonuç elde edersiniz. Seyirci Ticari: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Hükümet:api://d4230588-5f84-4281-a9c7-2c15194b28f7IAM varsayılan bir rol oluşturun. AWS belgelerindeki şu yönergeleri izleyin:

Web kimliği veya OpenID Bağlan Federasyonu için rol oluşturma.Parametre Seçim/Değer Açıklamalar Güvenilen varlık türü Web kimliği Varsayılan AWS hizmeti yerine. Kimlik sağlayıcısı Ticari: sts.windows.net/33e01921-4d64-4f8c-a055-5bdaffd5e33d/

Hükümet:sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/Önceki adımda oluşturduğunuz sağlayıcı. Seyirci Ticari: api://1462b192-27f7-4cb9-8523-0f4ecb54b47e

Hükümet:api://d4230588-5f84-4281-a9c7-2c15194b28f7Önceki adımda kimlik sağlayıcısı için tanımladığınız hedef kitle. Atanacak izinler AmazonSQSReadOnlyAccessAWSLambdaSQSQueueExecutionRoleAmazonS3ReadOnlyAccessROSAKMSProviderPolicy- Farklı aws hizmet günlüklerini almak için ek ilkeler

Bu ilkeler hakkında bilgi için, Microsoft Sentinel GitHub deposundaki ilgili AWS S3 bağlayıcısı izin ilkeleri sayfasına bakın. Ad "OIDC_MicrosoftSentinelRole" Microsoft Sentinel başvurusu içeren anlamlı bir ad seçin.

Adın tam ön ekini içermesiOIDC_gerekir, aksi takdirde bağlayıcı düzgün çalışmaz.Yeni rolün güven ilkesini düzenleyin ve başka bir koşul ekleyin:

"sts:RoleSessionName": "MicrosoftSentinel_{WORKSPACE_ID)"Önemli

parametresinin

sts:RoleSessionNamedeğeri tam ön ekeMicrosoftSentinel_sahip olmalıdır, aksi takdirde bağlayıcı düzgün çalışmaz.Tamamlanmış güven ilkesi şöyle görünmelidir:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Federated": "arn:aws:iam::XXXXXXXXXXXX:oidc-provider/sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "sts.windows.net/cab8a31a-1906-4287-a0d8-4eef66b95f6e/:aud": "api://d4230588-5f84-4281-a9c7-2c15194b28f7", "sts:RoleSessionName": "MicrosoftSentinel_XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" } } } ] }XXXXXXXXXXXX, AWS Hesap Kimliğinizdir.XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX, Microsoft Sentinel çalışma alanı kimliğinizdir.

Düzenlemeyi bitirdiğinizde ilkeyi güncelleştirin (kaydedin).

S3 veri bağlayıcısına AWS rolü ve kuyruk bilgilerini ekleme

AWS konsolunun açık tarayıcı sekmesinde Kimlik ve Erişim Yönetimi (IAM) hizmetini girin ve Roller listesine gidin. Yukarıda oluşturduğunuz rolü seçin.

ARN'yi panonuza kopyalayın.

Basit Kuyruk Hizmeti'ni girin, oluşturduğunuz SQS kuyruğunu seçin ve kuyruğun URL'sini panonuza kopyalayın.

Amazon Web Services S3 (Önizleme) veri bağlayıcısı sayfasına açık olması gereken Microsoft Sentinel tarayıcı sekmenize dönün. 2'nin altında . Bağlantı ekle:

- İki adım önce kopyaladığınız IAM rolü ARN'sini Eklemek için Rol alanına yapıştırın.

- Son adımda kopyaladığınız SQS kuyruğunun URL'sini SQS URL'si alanına yapıştırın.

- Hedef tablo açılan listesinden bir veri türü seçin. Bu, bağlayıcıya bu bağlantının hangi AWS hizmetinin günlüklerini toplamak için kurulduğunu ve alınan verileri hangi Log Analytics tablosunda depolayacağını bildirir.

- Bağlantı ekle'yi seçin.

Aws hizmetini günlükleri S3 demetine aktaracak şekilde yapılandırma

Her günlük türünü S3 demetinize gönderme yönergeleri için Amazon Web Services belgelerine (aşağıda bağlı) bakın:

VPC akış günlüğünü S3 demetine yayımlama.

Not

Günlüğün biçimini özelleştirmeyi seçerseniz, Log Analytics çalışma alanındaki TimeGenerated alanına eşlediğinden başlangıç özniteliğini eklemeniz gerekir. Aksi takdirde, TimeGenerated alanı olayın alınan zamanıyla doldurulur ve bu da günlük olayını doğru şekilde açıklamaz.

GuardDuty bulgularınızı bir S3 demetine aktarın.

Not

AWS'de bulgular varsayılan olarak her 6 saatte bir dışarı aktarılır. Güncelleştirilmiş Etkin bulguların dışarı aktarma sıklığını ortam gereksinimlerinize göre ayarlayın. İşlemi hızlandırmak için varsayılan ayarı her 15 dakikada bir bulguları dışarı aktaracak şekilde değiştirebilirsiniz. Bkz . Güncelleştirilmiş etkin bulguları dışarı aktarma sıklığını ayarlama.

TimeGenerated alanı, bulgunun Güncelleştirme değeriyle doldurulur.

AWS CloudTrail izleri varsayılan olarak S3 demetlerinde depolanır.

- Tek bir hesap için iz oluşturun.

- Kuruluş genelinde birden çok hesabı kapsayan bir iz oluşturun.

Bilinen sorunlar ve sorun giderme

Bilinen sorunlar

Farklı günlük türleri aynı S3 demetinde depolanabilir, ancak aynı yolda depolanmamalıdır.

Her SQS kuyruğu bir ileti türüne işaret etmelidir, bu nedenle GuardDuty bulgularını ve VPC akış günlüklerini almak istiyorsanız, her tür için ayrı kuyruklar ayarlamanız gerekir.

Benzer şekilde, tek bir SQS kuyruğu bir S3 demetinde yalnızca bir yol sağlayabilir, bu nedenle herhangi bir nedenle günlükleri birden çok yolda depoluyorsanız, her yol kendi ayrılmış SQS kuyruğu gerektirir.

Sorun giderme

Amazon Web Services S3 bağlayıcısı sorunlarını gidermeyi öğrenin.

Sonraki adımlar

Bu belgede, günlüklerini Microsoft Sentinel'e almak için AWS kaynaklarına bağlanmayı öğrendiniz. Microsoft Sentinel hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Verilerinize ve olası tehditlere nasıl görünürlük elde etmeyi öğrenin.

- Microsoft Sentinel ile tehditleri algılamaya başlayın.

- Verilerinizi izlemek için çalışma kitaplarını kullanın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin