[Kullanım dışı] Cihazınızdan veya gerecinizden Microsoft Sentinel'e CEF biçimli günlükleri alma

Önemli

Birçok gereç ve cihazdan günlük toplama artık Ortak Olay Biçimi (CEF), AMA aracılığıyla Syslog veya Microsoft Sentinel'de AMA veri bağlayıcısı aracılığıyla Özel Günlükler tarafından desteklenmektedir. Daha fazla bilgi için bkz. Microsoft Sentinel veri bağlayıcınızı bulma.

Birçok ağ ve güvenlik cihazı ve aleti sistem günlüklerini Syslog protokolü üzerinden Ortak Olay Biçimi (CEF) olarak bilinen özelleştirilmiş bir biçimde gönderir. Bu biçim standart Syslog biçiminden daha fazla bilgi içerir ve bilgileri ayrıştırılmış anahtar-değer düzenlemesinde sunar. Log Analytics Aracısı CEF günlüklerini kabul eder ve bunları Microsoft Sentinel çalışma alanınıza iletmeden önce özellikle Microsoft Sentinel ile kullanmak üzere biçimlendirmektedir.

Syslog'u yapılandırma ve DCR oluşturma da dahil olmak üzere AMA ile Syslog'u toplamayı öğrenin.

Önemli

Yaklaşan değişiklikler:

- 28 Şubat 2023'te CommonSecurityLog tablo şemasında değişiklikler yaptık.

- Bu değişikliğin ardından özel sorguları gözden geçirmeniz ve güncelleştirmeniz gerekebilir. Diğer ayrıntılar için bu blog gönderisindeki önerilen eylemler bölümüne bakın. Kullanıma açık içerik (algılamalar, tehdit avcılığı sorguları, çalışma kitapları, ayrıştırıcılar vb.) Microsoft Sentinel tarafından güncelleştirildi.

- Değişiklik öncesinde akışa alınan ve alınan veriler eski sütunlarında ve biçimlerinde kullanılabilir olmaya devam eder. Bu nedenle eski sütunlar şemada kalır.

- 31 Ağustos 2024 tarihinde Log Analytics aracısı kullanımdan kaldırılacaktır. Microsoft Sentinel dağıtımınızda Log Analytics aracısını kullanıyorsanız AMA'ya geçişinizi planlamaya başlamanızı öneririz. CEF ve Syslog biçimindeki günlükleri Microsoft Sentinel'e akışla aktarma seçeneklerini gözden geçirin.

Bu makalede, veri kaynaklarınızı bağlamak için CEF biçimli günlükleri kullanma işlemi açıklanmaktadır. Bu yöntemi kullanan veri bağlayıcıları hakkında bilgi için bkz . Microsoft Sentinel veri bağlayıcıları başvurusu.

Bu bağlantıyı yapmanın iki ana adımı vardır ve bunlar aşağıda ayrıntılı olarak açıklanacaktır:

Linux makinesini veya VM'yi ayrılmış bir günlük ileticisi olarak belirleme, üzerine Log Analytics aracısını yükleme ve aracıyı günlükleri Microsoft Sentinel çalışma alanınıza iletecek şekilde yapılandırma. Aracının yüklenmesi ve yapılandırması bir dağıtım betiği tarafından işlenir.

Cihazınızı, günlüklerini BIR Syslog sunucusuna CEF biçiminde gönderecek şekilde yapılandırma.

Not

Veriler, Microsoft Sentinel'i çalıştırdığınız çalışma alanının coğrafi konumunda depolanır.

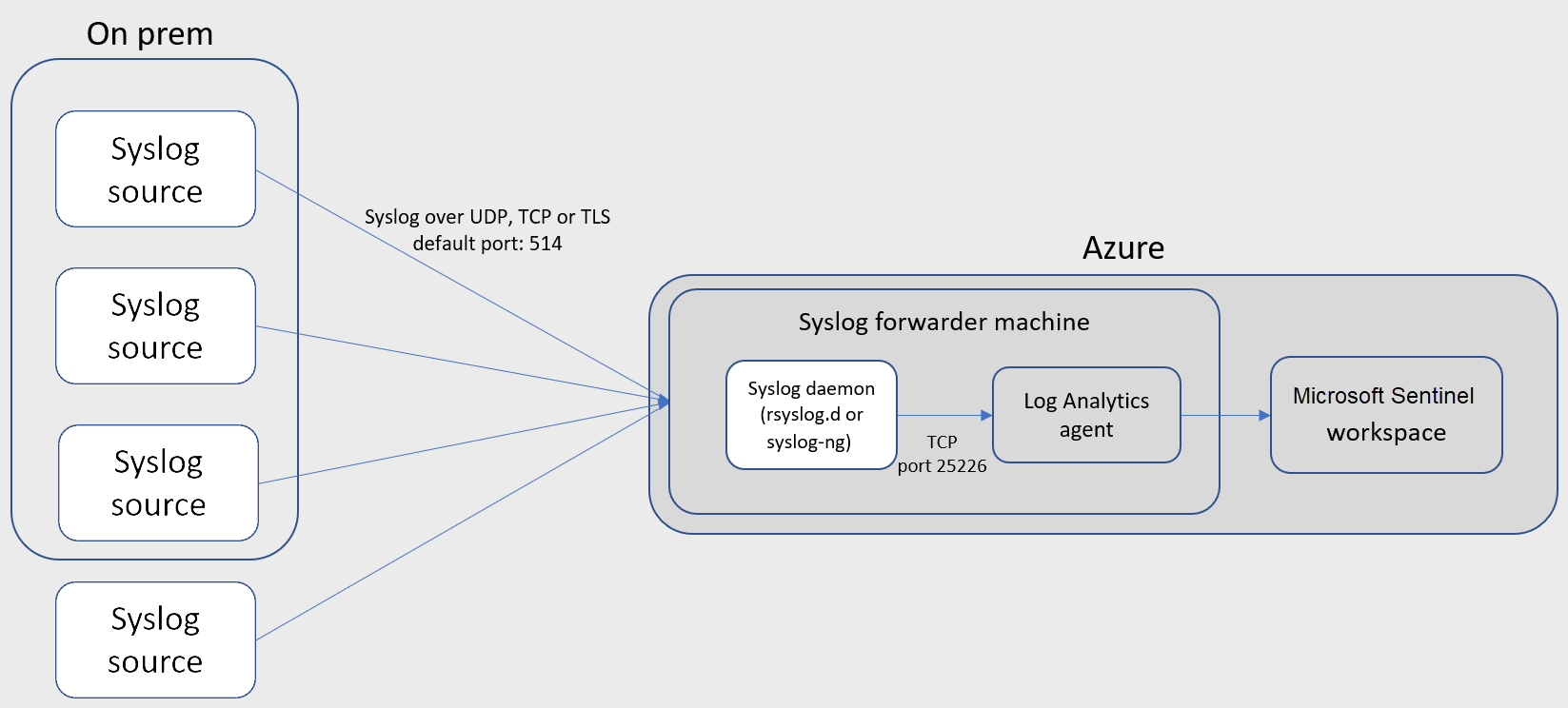

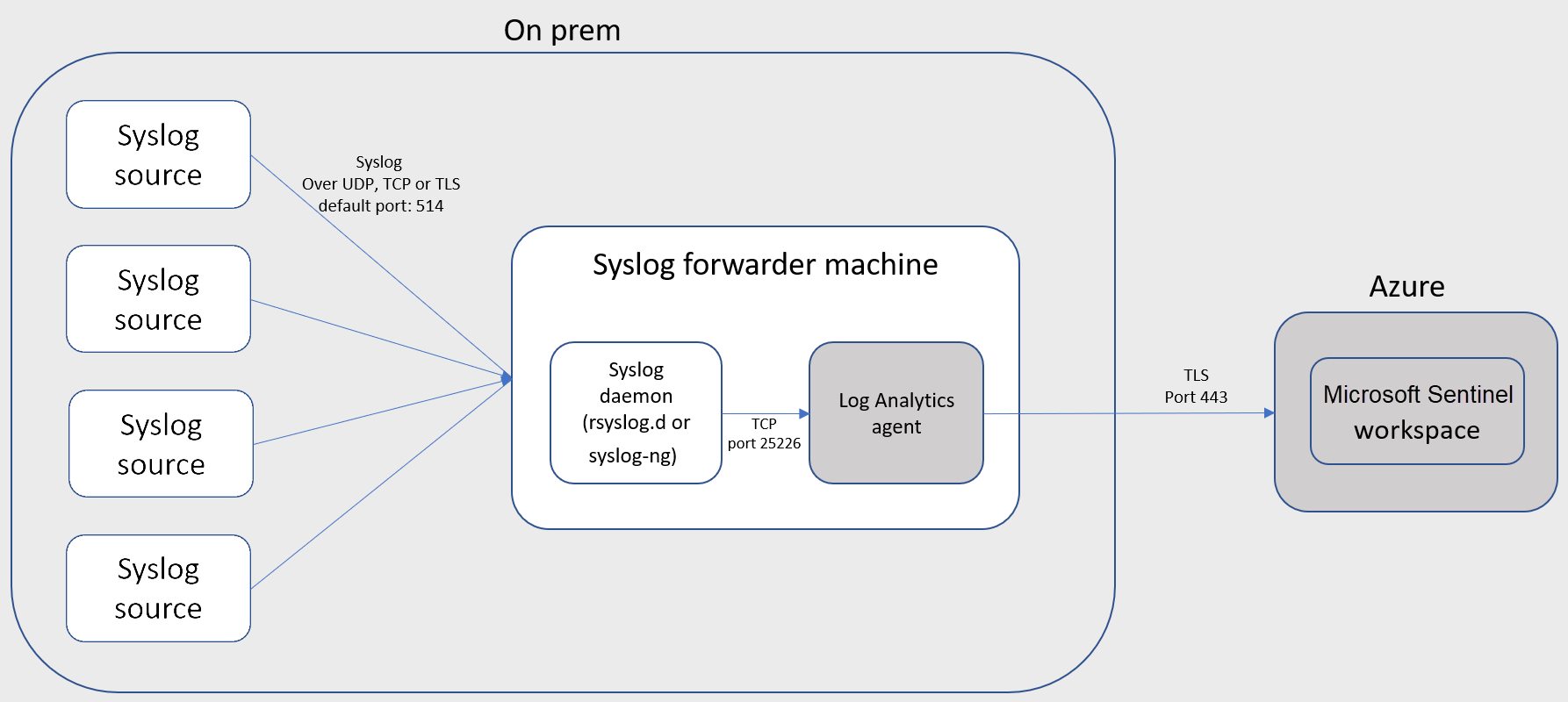

Desteklenen mimariler

Aşağıdaki diyagramda, Azure'da linux VM'sinin kurulumu açıklanmaktadır:

Alternatif olarak, başka bir bulutta veya şirket içi makinede vm kullanıyorsanız aşağıdaki kurulumu kullanırsınız:

Önkoşullar

CEF verilerini Log Analytics'e almak için bir Microsoft Sentinel çalışma alanı gereklidir.

Bu çalışma alanında okuma ve yazma izinleriniz olmalıdır.

Çalışma alanı için paylaşılan anahtarlar için okuma izinleriniz olmalıdır. Çalışma alanı anahtarları hakkında daha fazla bilgi edinin.

Günlük ileticisi belirleme ve Log Analytics aracısını yükleme

Bu bölümde, günlükleri cihazınızdan Microsoft Sentinel çalışma alanınıza iletecek Linux makinesinin nasıl atanacağı ve yapılandırılacağı açıklanmaktadır.

Linux makineniz şirket içi ortamınızda fiziksel veya sanal makine, Azure VM veya başka bir buluttaki bir VM olabilir.

Belirtilen makinede bir betik çalıştırmak ve aşağıdaki görevleri gerçekleştirmek için Ortak Olay Biçimi (CEF) veri bağlayıcısı sayfasında sağlanan bağlantıyı kullanın:

Linux için Log Analytics aracısını (OMS aracısı olarak da bilinir) yükler ve aşağıdaki amaçlarla yapılandırılır:

- 25226 numaralı TCP bağlantı noktasında yerleşik Linux Syslog daemon'dan CEF iletilerini dinleme

- iletileri AYRıştırılıp zenginleştirildiği Microsoft Sentinel çalışma alanınıza TLS üzerinden güvenli bir şekilde gönderme

Yerleşik Linux Syslog daemon'unu (rsyslog.d/syslog-ng) aşağıdaki amaçlarla yapılandırılır:

- 514 numaralı TCP bağlantı noktasında güvenlik çözümlerinizden Syslog iletilerini dinleme

- 25226 NUMARALı TCP bağlantı noktasını kullanarak yalnızca CEF olarak tanımlamış olduğu iletileri localhost üzerindeki Log Analytics aracısına iletme

Daha fazla bilgi için bkz . Syslog ve CEF günlüklerini Microsoft Sentinel'e almak için günlük ileticisi dağıtma.

Güvenlik konuları

Makinenin güvenliğini kuruluşunuzun güvenlik ilkesine göre yapılandırdığından emin olun. Örneğin, ağınızı kurumsal ağ güvenlik ilkenizle uyumlu olacak şekilde yapılandırabilir ve daemon'daki bağlantı noktalarını ve protokolleri gereksinimlerinizle uyumlu olacak şekilde değiştirebilirsiniz.

Daha fazla bilgi için bkz . Azure'da GÜVENLI VM ve Ağ güvenliği için en iyi yöntemler.

Cihazlarınız TLS üzerinden Syslog ve CEF günlükleri gönderiyorsa (örneğin, günlük ileticiniz bulutta olduğunda), Syslog daemon'ını (rsyslog veya syslog-ng) TLS'de iletişim kuracak şekilde yapılandırmanız gerekir.

Daha fazla bilgi için bkz.

Cihazınızı yapılandırma

CeF biçimindeki günlükleri SIEM veya günlük sunucusuna göndermek için cihaz satıcınızın yapılandırma yönergelerini bulun ve izleyin.

Ürününüz veri bağlayıcıları galerisinde görünüyorsa, yardım için Microsoft Sentinel veri bağlayıcıları başvurusuna başvurabilirsiniz; burada yapılandırma yönergeleri aşağıdaki listede yer alan ayarları içermelidir.

- Protokol = TCP

- Bağlantı noktası = 514

- Biçim = CEF

- IP adresi - CEF iletilerini bu amaçla ayırdığınız sanal makinenin IP adresine gönderdiğinizden emin olun.

Bu çözüm Syslog RFC 3164 veya RFC 5424'i destekler.

İpucu

Günlük ileticisindeki Syslog daemon'da da aynı değişiklikleri yaptığınız sürece, cihazınızda gerektiğinde farklı bir protokol veya bağlantı noktası numarası tanımlayın.

Verilerinizi bulma

Verilerin Log Analytics'te görünmesi için bağlantının yapılması 20 dakika kadar sürebilir.

Log Analytics'te CEF olaylarını aramak için sorgu penceresindeki tabloyu sorgulayın CommonSecurityLog .

Veri bağlayıcıları galerisinde listelenen bazı ürünler, en iyi sonuçlar için ek ayrıştırıcılar kullanılmasını gerektirir. Bu ayrıştırıcılar Kusto işlevlerinin kullanımıyla uygulanır. Daha fazla bilgi için Microsoft Sentinel veri bağlayıcıları başvuru sayfasındaki ürününüzün bölümüne bakın.

Bu ürünlerin CEF olaylarını bulmak için, "CommonSecurityLog" yerine sorgu konunuz olarak Kusto işlevinin adını girin.

Özellikle ürününüz için yapılan yararlı örnek sorgular, çalışma kitapları ve analiz kuralı şablonlarını Microsoft Sentinel portalındaki ürününüzün veri bağlayıcısı sayfasının Sonraki adımlar sekmesinde bulabilirsiniz.

Veri görmüyorsanız, rehberlik için CEF sorun giderme sayfasına bakın.

TimeGenerated alanının kaynağını değiştirme

Varsayılan olarak, Log Analytics aracısı şemadaki TimeGenerated alanını aracının Syslog daemon'dan olayı aldığı zamanla doldurur. Sonuç olarak, olayın kaynak sistemde oluşturulduğu saat Microsoft Sentinel'de kaydedilmez.

Ancak betiği indirip çalıştıracak olan aşağıdaki komutu çalıştırabilirsiniz TimeGenerated.py . Bu betik Log Analytics aracısını, aracı tarafından alınan saat yerine olayın kaynak sistemindeki özgün saatiyle TimeGenerated alanını dolduracak şekilde yapılandırmaktadır.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Sonraki adımlar

Bu belgede, Microsoft Sentinel'in cihazlardan ve gereçlerden CEF günlüklerini nasıl topladığını öğrendiniz. Ürününüzü Microsoft Sentinel'e bağlama hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Syslog/CEF ileticisi dağıtma

- Microsoft Sentinel veri bağlayıcıları başvurusu

- Günlük ileticisi bağlantısı sorunlarını giderme

Microsoft Sentinel'de topladığınız verilerle ilgili daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- CEF ve CommonSecurityLog alan eşlemesi hakkında bilgi edinin.

- Verilerinize ve olası tehditlere nasıl görünürlük elde etmeyi öğrenin.

- Microsoft Sentinel ile tehditleri algılamaya başlayın.