Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Microsoft Sentinel analiz kuralları , ağınızda şüpheli bir durum oluştuğunda sizi bilgilendirir. Hiçbir analiz kuralı mükemmel değildir ve işlenmesi gereken bazı hatalı pozitifler elde edebilirsiniz. Bu makalede, otomasyon kullanarak veya zamanlanmış analiz kurallarını değiştirerek hatalı pozitif sonuçların nasıl işleneceğini açıklanmaktadır.

Hatalı pozitif nedenler ve önleme

Doğru oluşturulmuş bir analiz kuralında bile hatalı pozitifler genellikle kuraldan dışlanması gereken kullanıcılar veya IP adresleri gibi belirli varlıklardan kaynaklanır.

Yaygın senaryolar şunlardır:

- Genellikle hizmet sorumluları olan belirli kullanıcıların normal etkinlikleri şüpheli görünen bir desen gösterir.

- Bilinen IP adreslerinden gelen kasıtlı güvenlik tarama etkinliği kötü amaçlı olarak algılanır.

- Özel IP adreslerini dışlayan bir kural, özel olmayan bazı iç IP adreslerini de dışlamalıdır.

Bu makalede hatalı pozitif sonuçları önlemeye yönelik iki yöntem açıklanmaktadır:

- Otomasyon kuralları, analiz kurallarını değiştirmeden özel durumlar oluşturur.

- Zamanlanmış analiz kuralları değişiklikleri daha ayrıntılı ve kalıcı özel durumlara izin verir.

Aşağıdaki tabloda her yöntemin özellikleri açıklanmaktadır:

| Metot | Characteristic |

|---|---|

| Otomasyon kuralları |

|

| Analiz kuralları değişiklikleri |

|

Otomasyon kurallarıyla özel durumlar ekleme (yalnızca Azure portalı)

Bu yordamda hatalı pozitif bir olay gördüğünüzde otomasyon kuralının nasıl ekleneceği açıklanmaktadır. Bu yordam yalnızca Azure portalında desteklenir.

Microsoft Sentinel Defender portalına eklendiyse, olayınızın ayrıntılarına göre sıfırdan otomasyon kuralları oluşturun. Daha fazla bilgi için bkz . Microsoft Sentinel'de tehdit yanıtlarını otomasyon kurallarıyla otomatikleştirme.

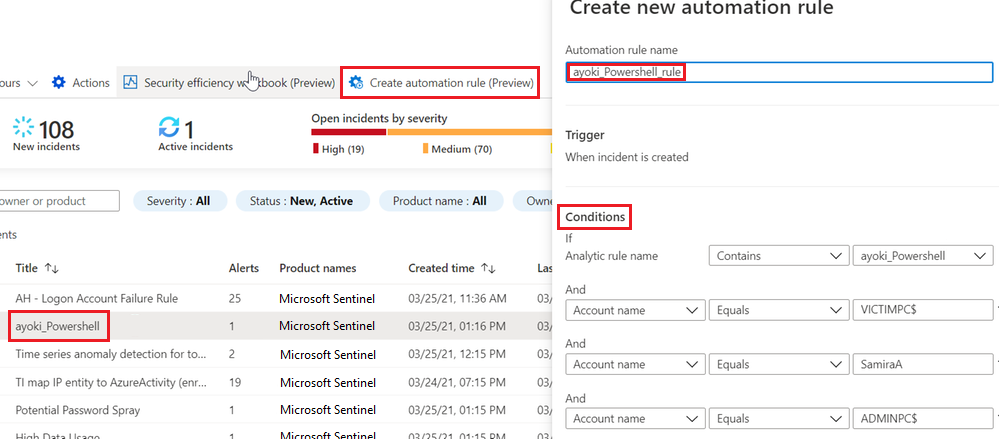

Hatalı pozitif sonuçları işlemek üzere bir otomasyon kuralı eklemek için:

Microsoft Sentinel'de, Olaylar'ın altında, özel durum oluşturmak istediğiniz olayı seçin.

Yan taraftaki olay ayrıntıları bölmesinde Eylemler > Otomasyon kuralı oluştur'u seçin.

Yeni otomasyon kuralı oluştur kenar çubuğunda, isteğe bağlı olarak yeni kural adını yalnızca uyarı kuralı adı yerine özel durumu tanımlamak için değiştirin.

Koşullar altında, isteğe bağlı olarak özel durumun uygulanacağı daha fazla Analytics kuralı adıekleyin. Analiz kuralı adını içeren açılan kutuyu seçin ve listeden daha fazla analiz kuralı seçin.

Kenar çubuğu, geçerli olayda hatalı pozitife neden olmuş olabilecek belirli varlıkları sunar. Otomatik önerileri koruyun veya özel duruma ince ayar yapmak için bunları değiştirin. Örneğin, IP adresindeki bir koşulu alt ağın tamamına uygulanacak şekilde değiştirebilirsiniz.

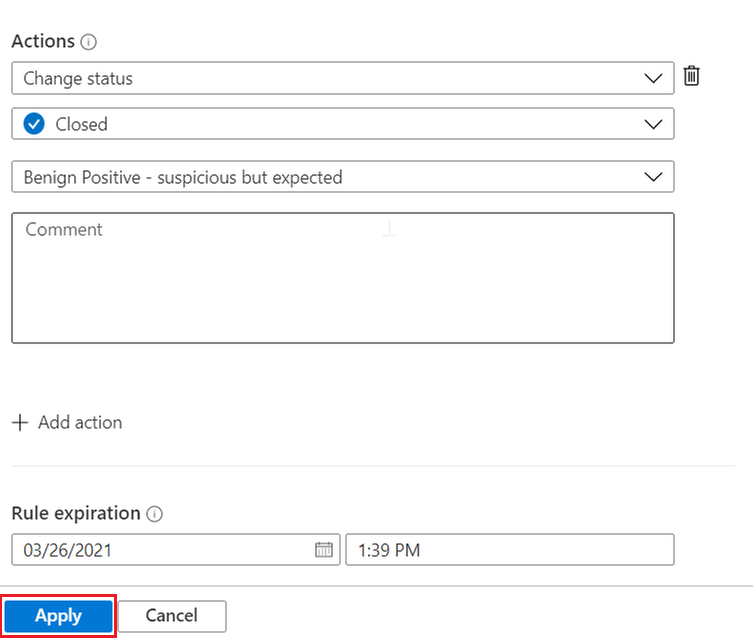

Koşullardan memnun kaldıktan sonra, kuralın ne yaptığını tanımlamaya devam etmek için yan bölmede aşağı kaydırın:

- Kural, özel durum ölçütlerini karşılayan bir olayı kapatmak için zaten yapılandırılmıştır.

- Belirtilen kapanış nedenini olduğu gibi tutabilir veya başka bir neden daha uygunsa değiştirebilirsiniz.

- Otomatik olarak kapatılan olaya özel durumu açıklayan bir açıklama ekleyebilirsiniz. Örneğin, olayın bilinen yönetim etkinliğinden kaynaklandığını belirtebilirsiniz.

- Varsayılan olarak, kural 24 saat sonra otomatik olarak sona erecek şekilde ayarlanır. Bu süre sonu istediğiniz gibi olabilir ve hatalı negatif hata olasılığını azaltır. Daha uzun bir özel durum istiyorsanız, Kural süre sonunu daha sonraya ayarlayın.

İsterseniz daha fazla eylem ekleyebilirsiniz. Örneğin, olaya etiket ekleyebilir veya e-posta veya bildirim göndermek ya da dış sistemle eşitlemek için bir playbook çalıştırabilirsiniz.

Özel durumu etkinleştirmek için Uygula'yı seçin.

Analiz kurallarını değiştirerek özel durumlar ekleme

Özel durumları uygulamak için bir diğer seçenek de analiz kuralı sorgusunu değiştirmektir. Özel durumları doğrudan kurala ekleyebilir veya tercihen mümkün olduğunda bir izleme listesine başvuru kullanabilirsiniz. Ardından, izleme listesinde özel durum listesini yönetebilirsiniz.

Sorguyu değiştirme

Mevcut analiz kurallarını düzenlemek için Microsoft Sentinel sol gezinti menüsünden Otomasyon'u seçin. Düzenlemek istediğiniz kuralı seçin ve ardından sağ altta Düzenle'yi seçerek Analiz Kuralları Sihirbazı'nı açın.

Analiz kuralları oluşturmak ve düzenlemek için Analiz Kuralları Sihirbazı'nı kullanma hakkında ayrıntılı yönergeler için bkz. Tehditleri algılamak için özel analiz kuralları oluşturma.

Tipik bir kural ön derlemesinde özel durum uygulamak için, kural sorgusunun başına yakın bir koşul where IPAddress !in ('<ip addresses>') ekleyebilirsiniz. Bu satır belirli IP adreslerini kuraldan dışlar.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Bu tür bir özel durum IP adresleriyle sınırlı değildir. alanını kullanarak UserPrincipalName belirli kullanıcıları dışlayabilir veya kullanarak AppDisplayNamebelirli uygulamaları hariç tutabilirsiniz.

Birden çok özniteliği de dışlayabilirsiniz. Örneğin, uyarıları IP adresinden 10.0.0.8 veya kullanıcıdan user@microsoft.comdışlamak için şunu kullanın:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Uygun olduğunda daha ayrıntılı bir özel durum uygulamak ve hatalı negatiflerin olasılığını azaltmak için öznitelikleri birleştirebilirsiniz. Aşağıdaki özel durum yalnızca her iki değer de aynı uyarıda görünüyorsa geçerlidir:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Alt ağları dışlama

Bir kuruluş tarafından kullanılan IP aralıklarını dışlamak için alt ağ dışlaması gerekir. Aşağıdaki örnekte alt ağların nasıl dışlandığı gösterilmektedir.

işleci ipv4_lookup bir filtreleme işleci değil zenginleştirme işlecidir. Çizgi where isempty(network) aslında eşleşme göstermeyen olayları inceleyerek filtrelemeyi yapar.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Özel durumları yönetmek için izleme listelerini kullanma

Kuralın dışında özel durum listesini yönetmek için bir izleme listesi kullanabilirsiniz. Uygun olduğunda, bu çözümün aşağıdaki avantajları vardır:

- Bir analist, kuralı düzenlemeden özel durumlar ekleyebilir ve bu da SOC en iyi yöntemlerini daha iyi izler.

- Aynı izleme listesi çeşitli kurallar için geçerli olabilir ve merkezi özel durum yönetimini etkinleştirir.

İzleme listesi kullanmak, doğrudan özel durum kullanmaya benzer. İzleme listesini çağırmak için kullanın _GetWatchlist('<watchlist name>') :

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

İzleme listesi kullanarak alt ağ filtrelemesi de yapabilirsiniz. Örneğin, önceki alt ağlar dışlama kodunda alt ağ datatable tanımını bir izleme listesiyle değiştirebilirsiniz:

let subnets = _GetWatchlist('subnetallowlist');

Yukarıdaki örneklerde kullanılan aşağıdaki öğeler hakkında daha fazla bilgiyi Kusto belgelerinde bulabilirsiniz:

- let deyimi

- where işleci

- project işleci

- datatable işleci

- eklenti işlecini değerlendirme

- ago() işlevi

- isempty() işlevi

- ipv4_lookup eklentisi

KQL hakkında daha fazla bilgi için bkz. Kusto Sorgu Dili (KQL) genel bakış.

Diğer kaynaklar:

Örnek: SAP® uygulamaları için Microsoft Sentinel çözümü özel durumlarını yönetme

SAP® uygulamaları için Microsoft Sentinel çözümü, kullanıcıları veya sistemleri uyarıları tetiklemeden dışlamak için kullanabileceğiniz işlevler sağlar.

Kullanıcıları dışlama. SAPUsersGetVIP işlevini kullanarak:

- Uyarıları tetiklemeden dışlamak istediğiniz kullanıcılar için çağrı etiketleri. SAP_User_Config izleme listesindeki kullanıcıları etiketleyin; belirtilen adlandırma söz dizimiyle tüm kullanıcıları etiketlemek için joker karakter olarak yıldız (*) kullanın.

- Uyarıları tetiklemenin dışında tutmak istediğiniz belirli SAP rollerini ve/veya profillerini listeleyin.

Sistemleri dışlama. Yalnızca Üretim sistemleri, yalnızca UAT sistemleri veya her ikisi de dahil olmak üzere yalnızca belirli sistem türlerinin uyarıları tetiklediğini belirlemek için SelectedSystemRoles parametresini destekleyen işlevleri kullanın.

Daha fazla bilgi için bkz . SAP® uygulamaları için Microsoft Sentinel çözümü veri başvurusu.

İlgili içerik

Daha fazla bilgi için bkz.