Sıfırdan zamanlanmış analiz kuralı oluşturma

Dijital varlığınız genelinde etkinlik verilerini toplamak için bağlayıcılar ve diğer yöntemler ayarladınız. Şimdi etkinlik desenlerini algılamak ve bu desenlere uymayan ve bir güvenlik tehdidini temsil edebilecek etkinlikleri keşfetmek için tüm bu verileri incelemeniz gerekir.

Microsoft Sentinel ve İçerik hub'ında sağlanan birçok çözüm, en yaygın kullanılan analiz kuralları türleri için şablonlar sunar ve bu şablonları kullanarak bunları belirli senaryolarınıza uyacak şekilde özelleştirmeniz kesinlikle önerilir. Ancak tamamen farklı bir şeye ihtiyacınız olabilir, bu durumda analiz kuralı sihirbazını kullanarak sıfırdan bir kural oluşturabilirsiniz.

Bu makalede, Analiz kuralı sihirbazını kullanmak da dahil olmak üzere sıfırdan analiz kuralı oluşturma işlemi açıklanmaktadır. Hem Azure portalında hem de Defender portalında sihirbaza erişmek için ekran görüntüleri ve yol tarifleri eşlik eder.

Önemli

Microsoft Sentinel, Microsoft Defender portalındaki Microsoft'un birleşik güvenlik operasyonları platformunda genel olarak kullanılabilir. Önizleme için Microsoft Sentinel, Microsoft Defender XDR veya E5 lisansı olmadan Defender portalında kullanılabilir. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

Microsoft Sentinel Katkıda Bulunanı rolüne veya Log Analytics çalışma alanınızda ve kaynak grubunda yazma izinleri içeren başka bir role veya izin kümesine sahip olmanız gerekir.

Veri bilimi ve analizi ile Kusto Sorgu Dili en azından temel düzeyde bilgi sahibi olmanız gerekir.

Analiz kuralı sihirbazını ve kullanılabilen tüm yapılandırma seçeneklerini tanımanız gerekir. Daha fazla bilgi için bkz . Microsoft Sentinel'de zamanlanmış analiz kuralları.

Başka bir işlem gerçekleştirmeden önce, kuralınızın Log Analytics çalışma alanınızdaki bir veya daha fazla tabloyu sorgulamak için kullanacağı bir sorguyu Kusto Sorgu Dili (KQL) içinde tasarlamanız ve oluşturmanız gerekir.

Olağan dışı veya şüpheli etkinlikleri algılamak için aramak istediğiniz bir veri kaynağını veya bir veri kaynağı kümesini belirleyin. Bu kaynaklardan alınan verilerin alındığı Log Analytics tablosunun adını bulun. Tablo adını bu kaynağın veri bağlayıcısının sayfasında bulabilirsiniz. Sorgunuzun temeli olarak bu tablo adını (veya buna dayalı bir işlevi) kullanın.

Bu sorgunun tabloda ne tür bir analiz gerçekleştirmesini istediğinize karar verin. Bu karar, sorguda hangi komutları ve işlevleri kullanmanız gerektiğini belirler.

Sorgu sonuçlarından hangi veri öğelerini (alanlar, sütunlar) istediğinize karar verin. Bu karar, sorgunun çıkışını nasıl yapılandırabileceğinizi belirler.

Günlükler ekranında sorgularınızı derleyin ve test edin. Memnun olduğunuzda, sorguyu kuralınızda kullanmak üzere kaydedin.

Daha fazla bilgi için bkz.

- Analiz kuralı sorguları için en iyi yöntemler.

- Microsoft Sentinel'de Kusto Sorgu Dili

- Kusto Sorgu Dili sorguları için en iyi yöntemler

Bu bölümde, Azure veya Defender portallarını kullanarak bir kuralın nasıl oluşturulacağı açıklanır.

Başlamak için Microsoft Sentinel'deki Analiz sayfasına giderek zamanlanmış bir analiz kuralı oluşturun.

Azure portalında Microsoft Sentinel için Yapılandırma'nın altında Analiz'i seçin.

Defender portalında Microsoft Sentinel için Microsoft Sentinel>Yapılandırma>Analizi'ni seçin.+Oluştur'u ve zamanlanmış sorgu kuralı'nı seçin.

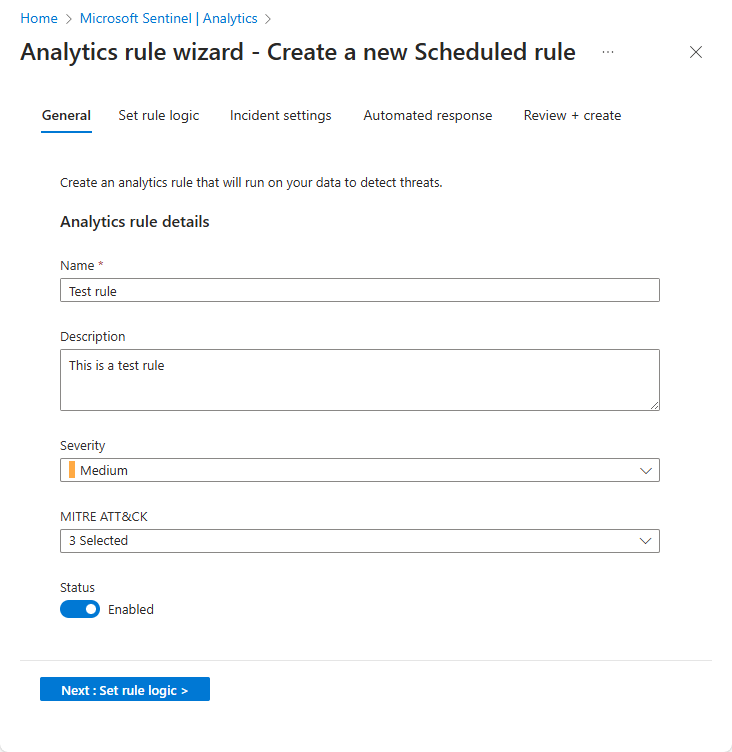

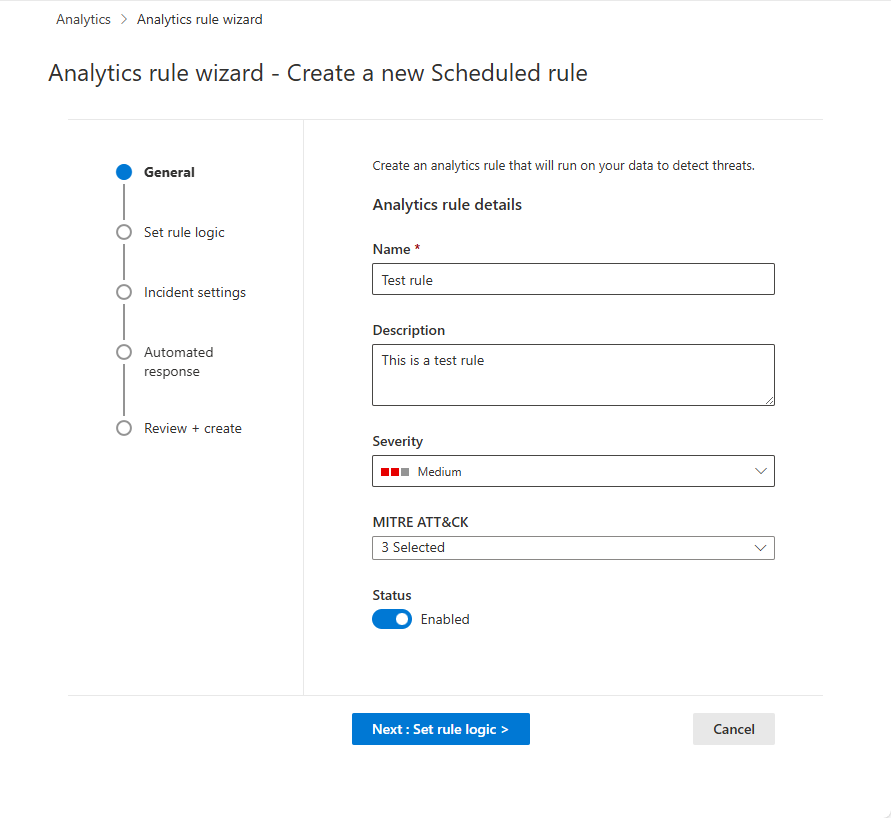

Azure portalında aşamalar görsel olarak sekme olarak gösterilir. Defender portalında, bunlar görsel olarak bir zaman çizelgesinde kilometre taşları olarak gösterilir.

Kuralınız için aşağıdaki bilgileri girin.

Alan Veri Akışı Açıklaması Adı Kuralınız için benzersiz bir ad. Bu alan yalnızca düz metni destekler. Açıklama Kuralınız için serbest metin açıklaması.

Microsoft Sentinel Defender portalına eklendiyse, bu alan yalnızca düz metni destekler.Önem Derecesi Kuralı tetikleyen etkinliğin hedef ortamda sahip olabileceği etkiyi eşleştirin, kural gerçek bir pozitif olmalıdır.

Bilgilendirici: Sisteminiz üzerinde hiçbir etkisi yoktur, ancak bilgiler bir tehdit aktörü tarafından planlanan gelecekteki adımları gösteriyor olabilir.

Düşük: Anında etki en az olacaktır. Bir tehdit aktörü, bir ortamı etkilemeden önce büyük olasılıkla birden çok adım gerçekleştirmesi gerekir.

Orta: Tehdit aktörü bu etkinlikle ortamı etkileyebilir, ancak kapsamı sınırlı olabilir veya ek etkinlik gerektirebilir.

Yüksek: Tanımlanan etkinlik, tehdit aktörlerine ortam üzerinde eylem gerçekleştirmek için geniş kapsamlı erişim sağlar veya ortam üzerindeki etki nedeniyle tetikler.MITRE ATT&CK Kuralınız için geçerli olan tehdit etkinliklerini seçin. Açılan listede sunulan MITRE ATT&CK taktikleri ve teknikleri arasından seçim yapın. Birden çok seçim yapabilirsiniz.

MITRE ATT&CK tehdit ortamı kapsamınızı en üst düzeye çıkarma hakkında daha fazla bilgi için bkz . MITRE ATT&CK® çerçevesinin güvenlik kapsamını anlama.Statü Etkin: Kural oluşturma işleminden hemen sonra veya zamanlamayı seçtiğiniz tarih ve saatte (şu anda ÖNİzLEMEde) çalışır.

Devre dışı: Kural oluşturulur ancak çalışmaz. Daha sonra ihtiyacınız olduğunda Etkin kurallar sekmenizden etkinleştirin.İleri: Kural mantığını ayarla'yı seçin.

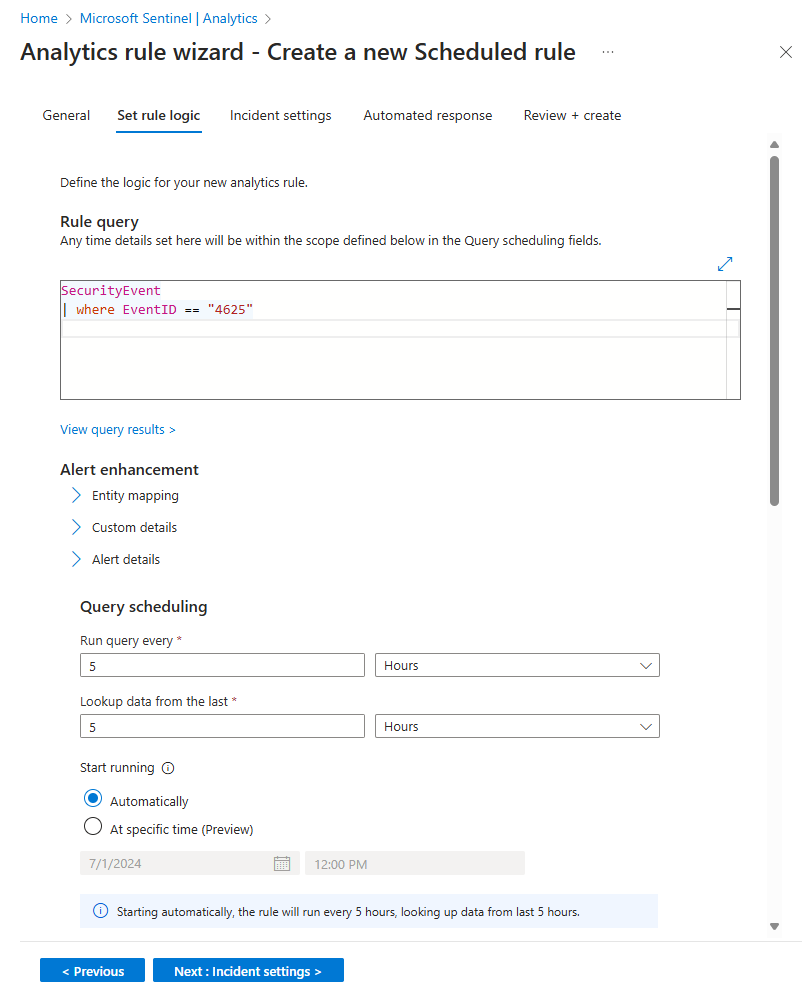

Sonraki adım, oluşturduğunuz Kusto sorgusunu eklemeyi içeren kural mantığını ayarlamaktır.

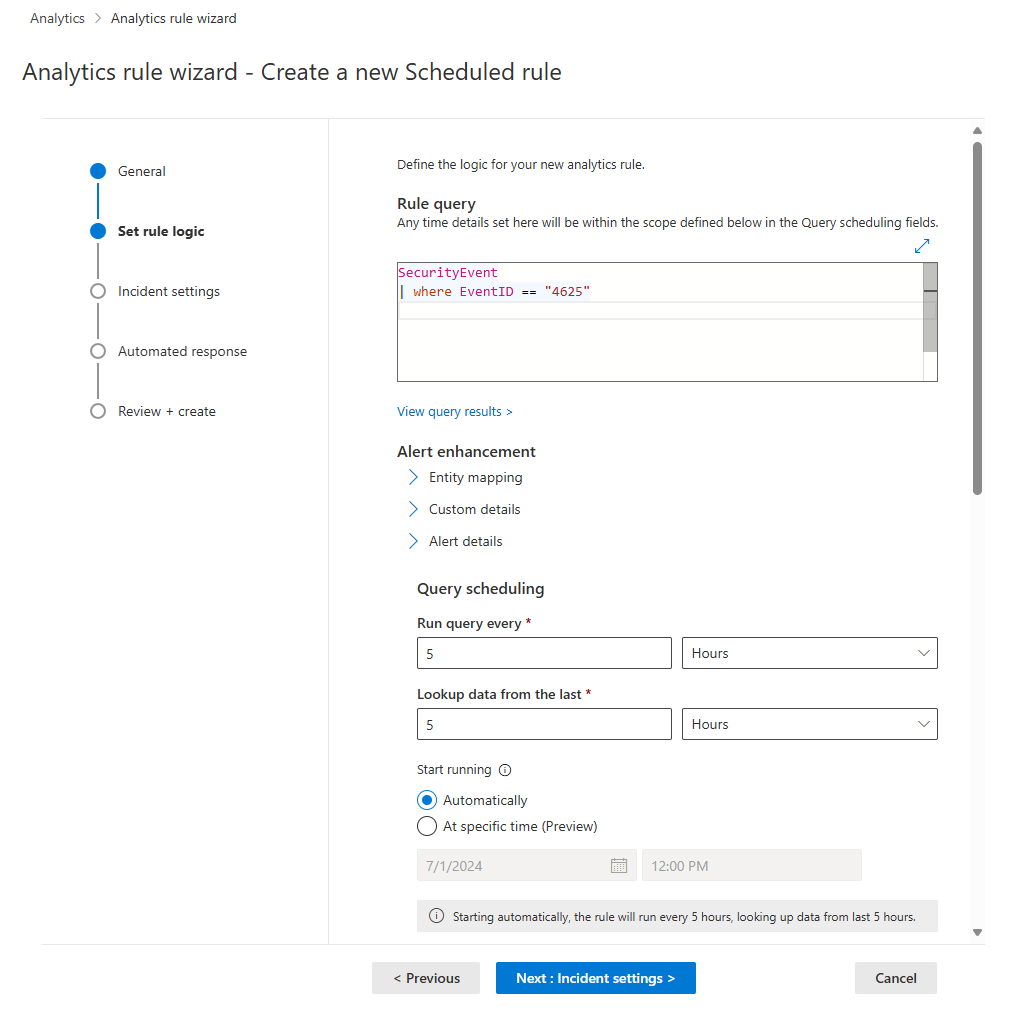

Kural sorgusu ve uyarı geliştirme yapılandırmasını girin.

Ayar Açıklama Kural sorgusu Tasarladığınız, oluşturduğunuz ve test ettiğiniz sorguyu Kural sorgu penceresine yapıştırın. Bu pencerede yaptığınız her değişiklik anında doğrulanır, bu nedenle herhangi bir hata varsa pencerenin hemen altında bir gösterge görürsünüz. Varlıkları eşleme Varlık eşlemesini genişletin ve Sorgu sonuçlarınızdaki alanlara Microsoft Sentinel tarafından tanınan en fazla 10 varlık türü tanımlayın. Bu eşleme, tanımlanan varlıkları uyarı şemanızdaki Varlıklar alanıyla tümleştirir.

Varlıkları eşleme hakkında tam yönergeler için bkz . Microsoft Sentinel'de veri alanlarını varlıklarla eşleme.Uyarılarınızdaki özel ayrıntıları ortaya çıkar Özel ayrıntılar'ı genişletin ve uyarılarınızda özel ayrıntılar olarak ortaya çıkarılmalarını istediğiniz sorgu sonuçlarınızdaki tüm alanları tanımlayın. Bu alanlar, sonuçta ortaya çıkan tüm olaylarda da görünür.

Özel ayrıntıları ekleme hakkında eksiksiz yönergeler için bkz . Microsoft Sentinel'deki uyarılarda Surface özel olay ayrıntıları.Uyarı ayrıntılarını özelleştirme Uyarı ayrıntılarını genişletin ve her bir uyarıdaki çeşitli alanların içeriğine göre standart olmayan uyarı özelliklerini özelleştirin. Örneğin uyarı adını veya açıklamasını uyarıda öne çıkan bir kullanıcı adını veya IP adresini içerecek şekilde özelleştirin.

Uyarı ayrıntılarını özelleştirmeyle ilgili tüm yönergeler için bkz . Microsoft Sentinel'de uyarı ayrıntılarını özelleştirme.Sorguyu zamanlayın ve kapsamına ekleyin. Sorgu zamanlama bölümünde aşağıdaki parametreleri ayarlayın:

Ayar Açıklama / Seçenekler Her sorguyu çalıştırma Sorgu aralığını denetler: sorgunun ne sıklıkta çalıştırıldığından.

İzin verilen aralık: 5 dakika ile 14 gün arasında.En son veri arama Geri arama dönemini belirler: sorgunun kapsadığı zaman aralığı.

İzin verilen aralık: 5 dakika ile 14 gün arasında.

Sorgu aralığına eşit veya daha uzun olmalıdır.Çalıştırmaya başlama Otomatik olarak: Kural oluşturulduktan hemen sonra ve sorgu aralığında bundan sonra ilk kez çalışır.

Belirli bir zamanda (Önizleme): Kuralın ilk kez çalıştırılacağı bir tarih ve saat ayarlayın; ardından sorgu aralığında çalıştırılacaktır.

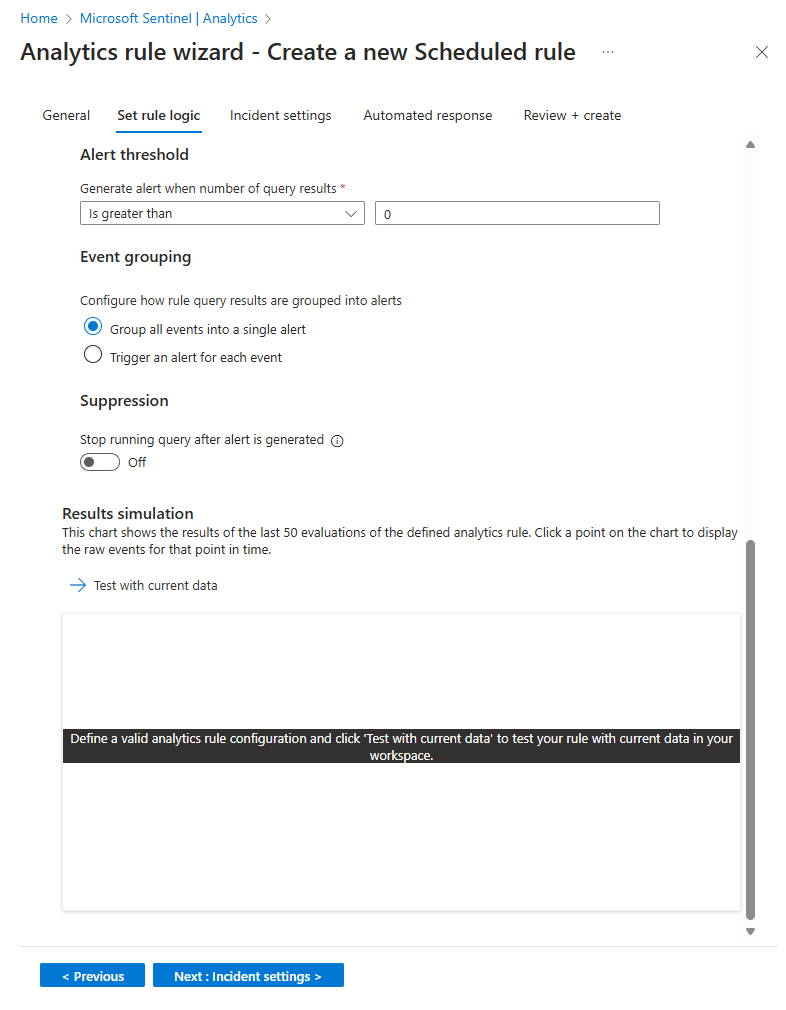

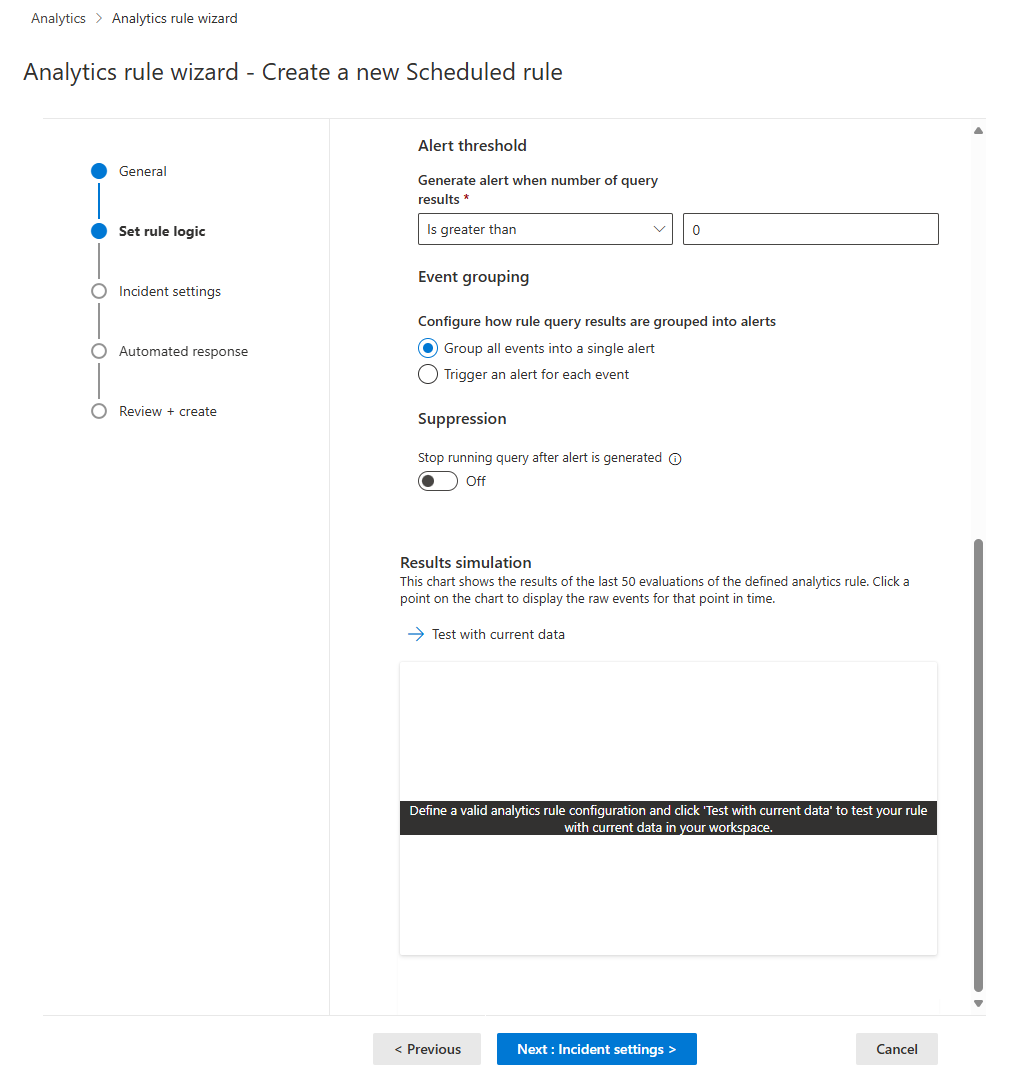

İzin verilen aralık: Kural oluşturma (veya etkinleştirme) zamanından 10 dakika ila 30 gün sonra.Uyarı oluşturmak için eşiği ayarlayın.

Kuralın duyarlılık düzeyini tanımlamak için Uyarı eşiği bölümünü kullanın. Örneğin, en az 100 eşik ayarlayın:

Ayar Açıklama Sorgu sonucu sayısı olduğunda uyarı oluşturma Büyüktür Olay sayısı 100Eşik ayarlamak istemiyorsanız sayı alanına girin

0.Olay gruplandırma ayarlarını yapın.

Olay gruplandırma'nın altında, olayları uyarılar halinde gruplandırmayı işlemek için iki yoldan birini seçin:

Ayar Davranış Tüm olayları tek bir uyarıda gruplandırma

(varsayılan)Sorgu yukarıdaki belirtilen uyarı eşiğinden daha fazla sonuç döndürdüğü sürece kural her çalıştığında tek bir uyarı oluşturur. Bu tek uyarı, sorgu sonuçlarında döndürülen tüm olayları özetler. Her olay için uyarı tetikleme Kural, sorgu tarafından döndürülen her olay için benzersiz bir uyarı oluşturur. Bu, olayların tek tek görüntülenmesini istiyorsanız veya bunları kullanıcı, konak adı veya başka bir şeye göre belirli parametrelere göre gruplandırmak istiyorsanız kullanışlıdır. Bu parametreleri sorguda tanımlayabilirsiniz. Uyarı oluşturulduktan sonra kuralı geçici olarak gizleme.

Uyarı oluşturulursa bir kuralı sonraki çalışma zamanının ötesinde engellemek için Uyarı oluşturulduktan sonra sorguyu çalıştırmayı durdur ayarını Açık duruma getirin. Bunu açarsanız, Sorguyu çalıştırmayı durdur ayarını, sorgunun çalışmayı durdurması gereken süre (en fazla 24 saat) olarak ayarlayın.

Sorgu ve mantık ayarlarının sonuçlarının benzetimini yapın.

Sonuçlar benzetimi alanında Geçerli verilerle test et'i seçerek geçerli verilerinizde çalışıyor olsaydı kural sonuçlarınızın nasıl görüneceğini görebilirsiniz. Microsoft Sentinel, tanımlanan zamanlamayı kullanarak kuralın geçerli verilerde 50 kez çalıştırılmasını simüle eder ve sonuçların bir grafiğini (günlük olayları) gösterir. Sorguyu değiştirirseniz grafiği güncelleştirmek için Geçerli verilerle yeniden test et'i seçin. Grafik, Sorgu zamanlama bölümündeki ayarlar tarafından tanımlanan zaman aralığındaki sonuçların sayısını gösterir.

İleri: Olay ayarları'nı seçin.

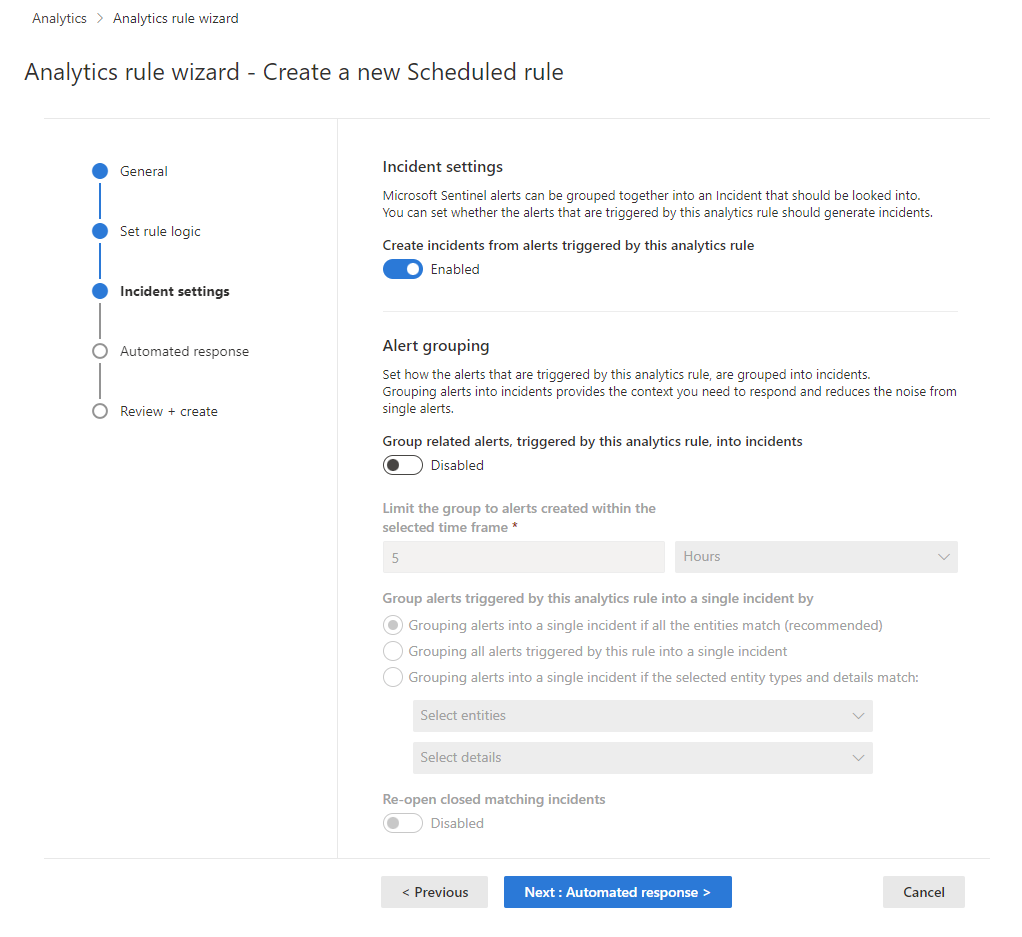

Olay ayarları sekmesinde Microsoft Sentinel'in uyarıları eyleme dönüştürülebilir olaylara dönüştürip dönüştürmediğini ve uyarıların olaylarda birlikte gruplandırılıp gruplandırılmayacağını ve nasıl gruplandırılmayacağını seçin.

Olay oluşturmayı etkinleştirin.

Olay ayarları bölümünde, Bu analiz kuralı tarafından tetiklenen uyarılardan olay oluşturma varsayılan olarak Etkin olarak ayarlanır; bu da Microsoft Sentinel'in kural tarafından tetiklenen her uyarıdan tek ve ayrı bir olay oluşturacağı anlamına gelir.

Bu kuralın herhangi bir olayın oluşturulmasına neden olmasını istemiyorsanız (örneğin, bu kural yalnızca sonraki analiz için bilgi toplamak içinse), bunu Devre Dışı olarak ayarlayın.

Önemli

Microsoft Sentinel'i Microsoft Defender portalına eklerseniz bu ayarı Etkin olarak bırakın.

- Bu senaryoda olaylar Microsoft Sentinel tarafından değil Microsoft Defender XDR tarafından oluşturulur.

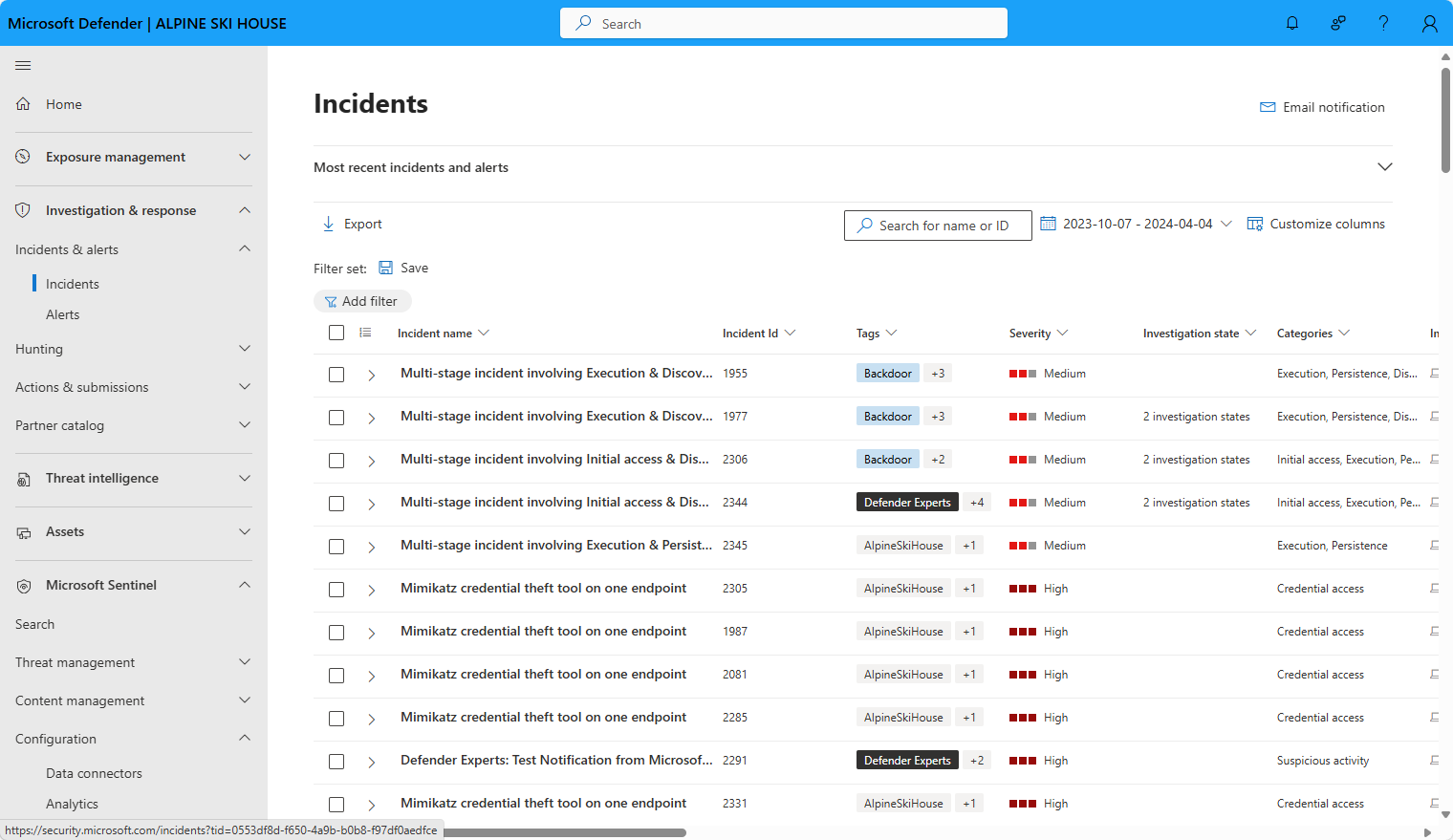

- Bu olaylar hem Azure hem de Defender portallarındaki olaylar kuyruğunda görünür.

- Azure portalında, olay sağlayıcısı adı olarak "Microsoft Defender XDR" ile yeni olaylar görüntülenir.

Her uyarı için bir olay yerine bir uyarı grubundan tek bir olay oluşturulmasını istiyorsanız sonraki adıma bakın.

Uyarı gruplandırma ayarlarını yapın.

Uyarı gruplandırma bölümünde, en fazla 150 benzer veya yinelenen uyarıdan oluşan bir gruptan tek bir olay oluşturulmasını istiyorsanız (nota bakın), bu analiz kuralı tarafından tetiklenen Grupla ilgili uyarıları Etkin olarakayarlayın ve aşağıdaki parametreleri ayarlayın.

Grubu seçili zaman dilimi içinde oluşturulan uyarılarla sınırlayın: Benzer veya yinelenen uyarıların birlikte gruplandırıldığı zaman dilimini ayarlayın. Bu zaman çerçevesi dışındaki uyarılar ayrı bir olay veya olay kümesi oluşturur.

Bu analiz kuralı tarafından tetiklenen uyarıları tek bir olay halinde gruplandırma ölçütü: Uyarıların birlikte nasıl gruplandırileceğini seçin:

Seçenek Açıklama Tüm varlıklar eşleşiyorsa uyarıları tek bir olay halinde gruplandırma Eşlenen varlıkların her biri için aynı değerleri paylaşıyorlarsa uyarılar birlikte gruplandırılır (yukarıdaki Kural mantığını ayarla sekmesinde tanımlanır). Önerilen ayar budur. Bu kural tarafından tetiklenen tüm uyarıları tek bir olay halinde gruplandırma Bu kural tarafından oluşturulan tüm uyarılar, aynı değerleri paylaşmasalar bile birlikte gruplandırılır. Seçilen varlıklar ve ayrıntılar eşleşiyorsa uyarıları tek bir olay halinde gruplandırma Uyarılar, eşlenen tüm varlıklar, uyarı ayrıntıları ve ilgili açılan listelerden seçilen özel ayrıntılar için aynı değerleri paylaşıyorsa birlikte gruplandırılır. Kapatılan eşleşen olayları yeniden açma: Bir olay çözülmüş ve kapatılmışsa ve daha sonra bu olaya ait olması gereken başka bir uyarı oluşturulduysa, kapatılan olayın yeniden açılmasını istiyorsanız bu ayarı Etkin olarak ayarlayın ve uyarının yeni bir olay oluşturmasını istiyorsanız Devre Dışı olarak bırakın.

Microsoft Sentinel, Microsoft Defender portalına eklendiğinde bu seçenek kullanılamaz.

Önemli

Microsoft Sentinel'i Microsoft Defender portalına eklerseniz, uyarı gruplandırma ayarları yalnızca olayın oluşturulduğu anda geçerli olur.

Defender portalının bağıntı altyapısı bu senaryoda uyarı bağıntılarından sorumlu olduğundan, bu ayarları ilk yönergeler olarak kabul eder, ancak bu ayarları dikkate almayan uyarı bağıntısı hakkında da kararlar alabilir.

Bu nedenle, uyarıların olaylar halinde gruplanması genellikle bu ayarlara göre beklediğinizden farklı olabilir.

Not

En fazla 150 uyarı tek bir olay halinde gruplandırılabilir.

Olay yalnızca tüm uyarılar oluşturulduktan sonra oluşturulur. Tüm uyarılar, oluşturuldukten hemen sonra olaya eklenir.

Bunları tek bir olay halinde gruplandıran bir kural tarafından 150'den fazla uyarı oluşturulursa, özgün olayla aynı olay ayrıntılarıyla yeni bir olay oluşturulur ve fazla uyarılar yeni olayda gruplandırılır.

İleri: Otomatik yanıt'ı seçin.

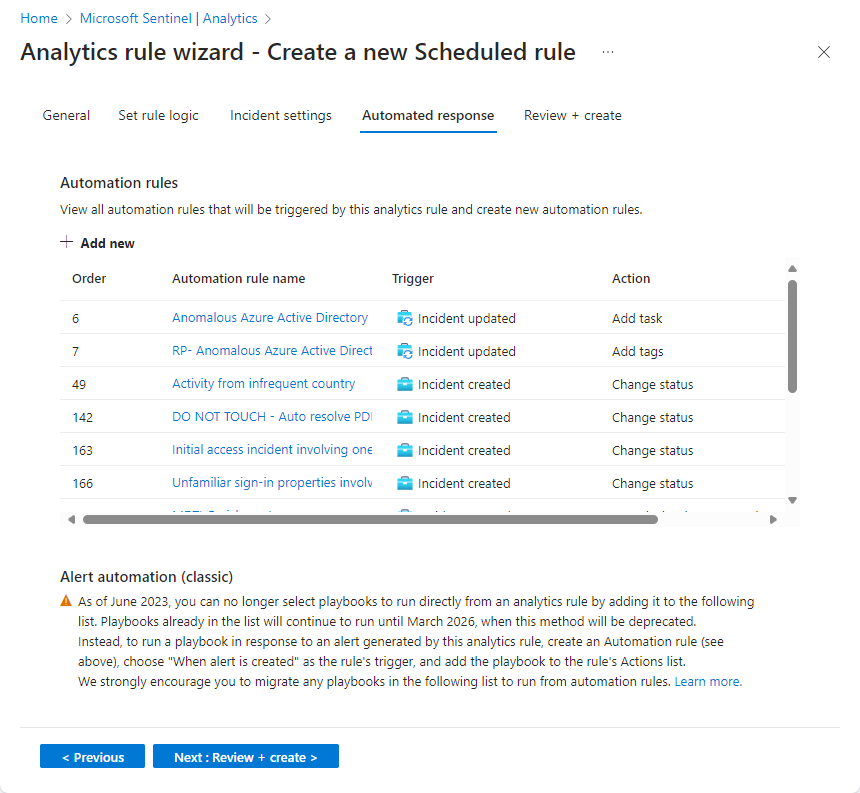

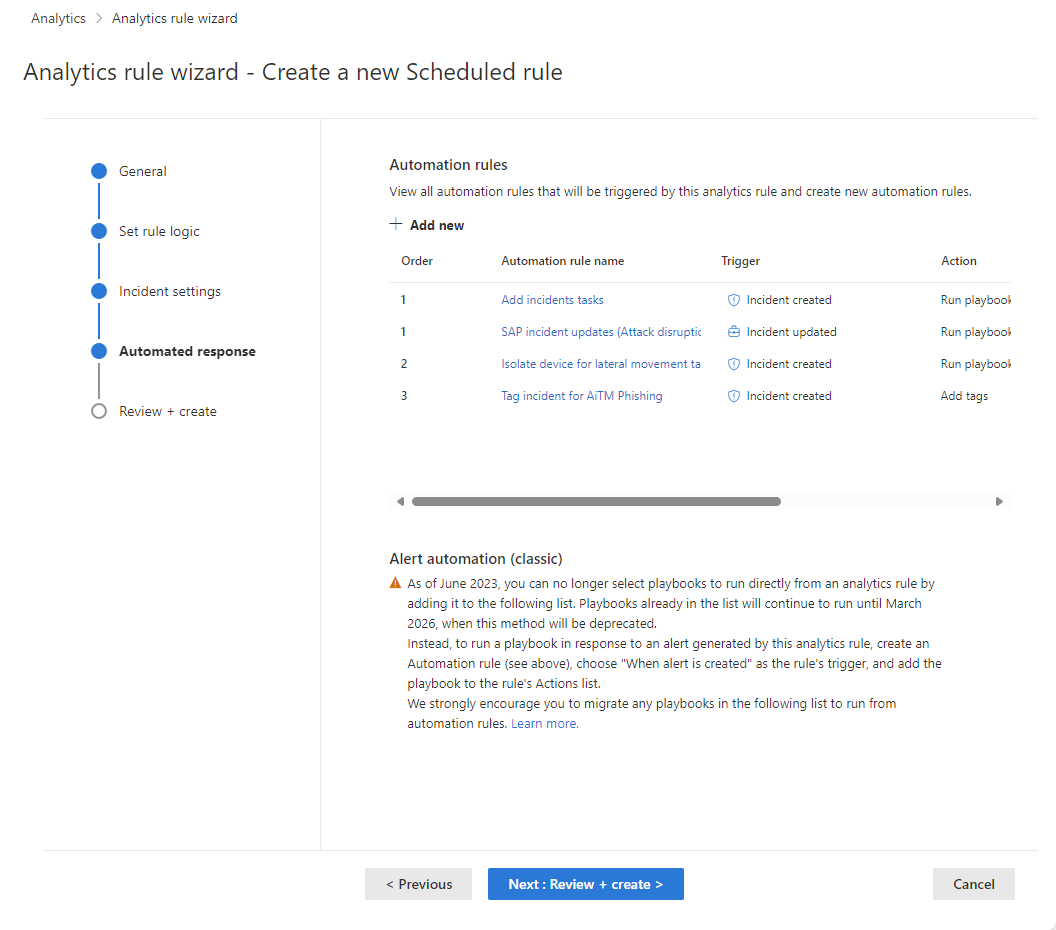

Otomatik yanıtlar sekmesinde, listede görüntülenen otomasyon kurallarına bakın. Mevcut kuralların kapsamına henüz dahil olmayan yanıtlar eklemek istiyorsanız iki seçeneğiniz vardır:

- Eklenen yanıtın birçok kurala veya tümüne uygulanmasını istiyorsanız, var olan bir kuralı düzenleyin.

- Yalnızca bu analiz kuralına uygulanacak yeni bir otomasyon kuralı oluşturmak için Yeni ekle'yi seçin.

Otomasyon kurallarını ne için kullanabileceğiniz hakkında daha fazla bilgi edinmek için bkz . Microsoft Sentinel'de otomasyon kurallarıyla tehdit yanıtlarını otomatikleştirme

- Ekranın alt kısmındaki Uyarı otomasyonu (klasik) altında, eski yöntem kullanılarak bir uyarı oluşturulduğunda otomatik olarak çalışacak şekilde yapılandırdığınız playbook'ları görürsünüz.

Haziran 2023 itibarıyla bu listeye artık playbook ekleyemezsiniz. Burada zaten listelenen Playbook'lar, Mart 2026'da geçerli olmak üzere bu yöntem kullanımdan kaldırılana kadar çalışmaya devam edecektir.

Burada listelenmiş playbook'larınız varsa, bunun yerine uyarının oluşturduğu tetikleyiciyi temel alan bir otomasyon kuralı oluşturmanız ve playbook'u otomasyon kuralından çağırmanız gerekir. Bunu yaptıktan sonra, burada listelenen playbook satırının sonundaki üç noktayı seçin ve Kaldır'ı seçin. Tam yönergeler için bkz . Microsoft Sentinel uyarı tetikleyicisi playbook'larınızı otomasyon kurallarına geçirme.

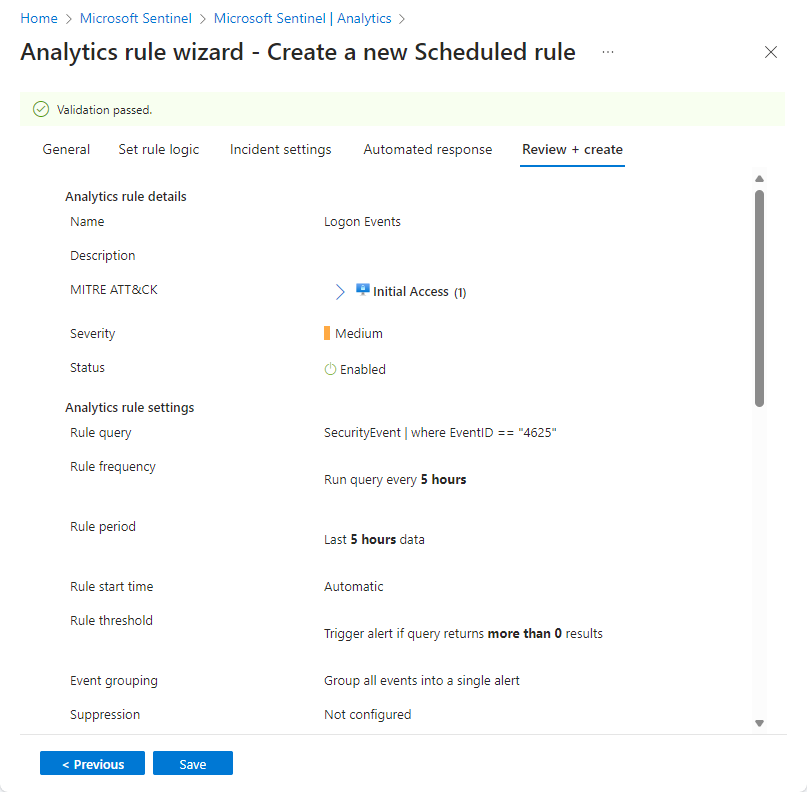

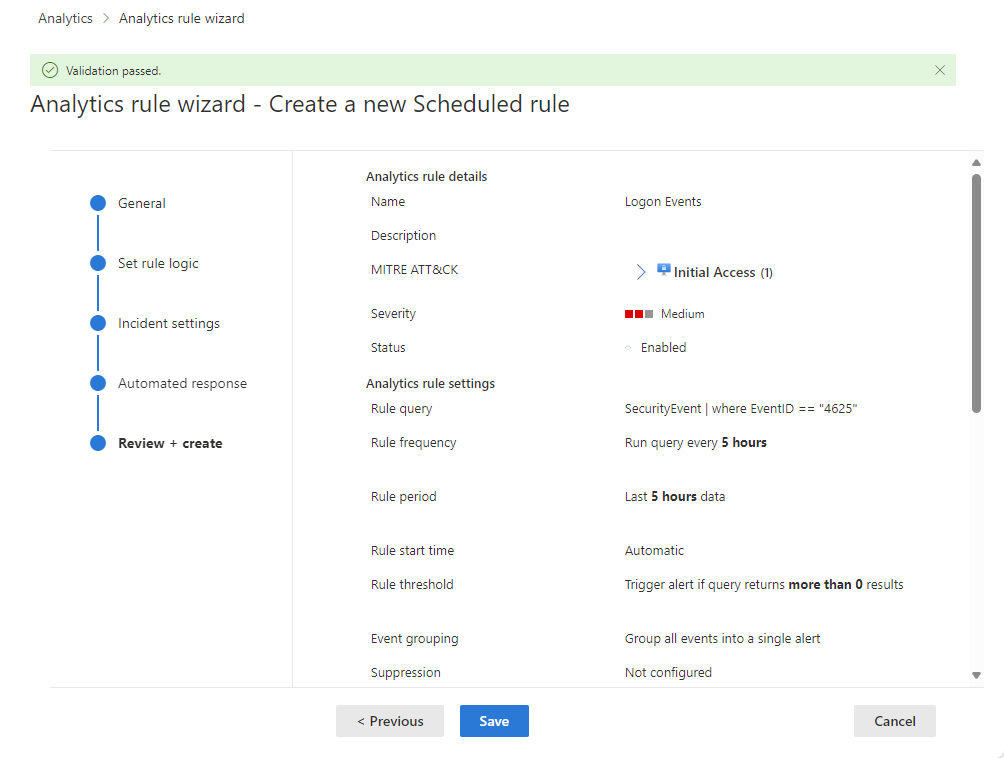

Yeni analiz kuralınızın tüm ayarlarını gözden geçirmek için İleri: Gözden geçir ve oluştur'u seçin.

"Doğrulama başarılı oldu" iletisi görüntülendiğinde Oluştur'u seçin.

Bunun yerine bir hata görünürse, hatanın oluştuğu sihirbazın sekmesindeki kırmızı X işaretini bulun ve seçin.

Hatayı düzeltin ve doğrulamayı yeniden çalıştırmak için Gözden geçir ve oluştur sekmesine dönün.

Yeni oluşturduğunuz özel kuralı ("Zamanlanmış" türünde) ana Analiz ekranındaki Etkin kurallar sekmesinin altındaki tabloda bulabilirsiniz. Bu listeden her kuralı etkinleştirebilir, devre dışı bırakabilir veya silebilirsiniz.

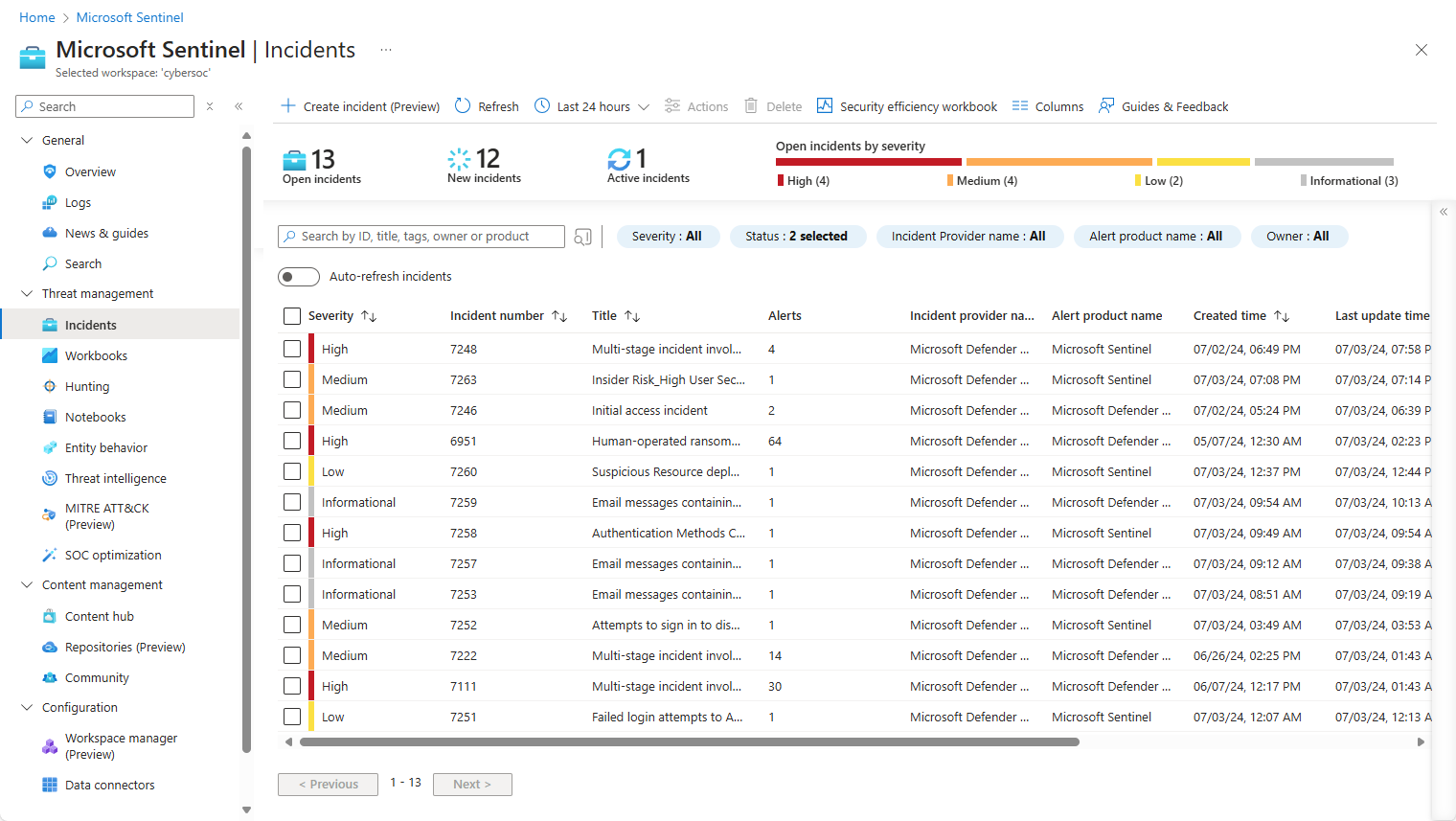

Azure portalında oluşturduğunuz analiz kurallarının sonuçlarını görüntülemek için Olaylar sayfasına gidin; burada olayları önceliklendileyebilir, araştırabilir ve tehditleri düzeltebilirsiniz.

- Hatalı pozitif sonuçları dışlamak için kural sorgusunu güncelleştirebilirsiniz. Daha fazla bilgi için bkz . Microsoft Sentinel'de hatalı pozitif sonuçları işleme.

Not

Microsoft Sentinel'de oluşturulan uyarılar Microsoft Graph Güvenliği aracılığıyla kullanılabilir. Daha fazla bilgi için Microsoft Graph Güvenlik uyarıları belgelerine bakın.

Kuralınızı yönetilecek ve kod olarak dağıtılacak şekilde paketlemek istiyorsanız, kuralı kolayca bir Azure Resource Manager (ARM) şablonuna aktarabilirsiniz. Ayrıca, kullanıcı arabiriminde görüntülemek ve düzenlemek için şablon dosyalarından kuralları içeri aktarabilirsiniz.

Microsoft Sentinel'den gelen tehditleri algılamak için analiz kurallarını kullanırken, ortamınız için tam güvenlik kapsamı sağlamak için bağlı veri kaynaklarınızla ilişkili tüm kuralları etkinleştirdiğinizden emin olun.

Kural etkinleştirmeyi otomatikleştirmek için api ve PowerShell aracılığıyla Microsoft Sentinel'e kurallar gönderin, ancak bunu yapmak için ek çaba gerekir. API veya PowerShell kullanırken, kuralları etkinleştirmeden önce kuralları JSON'a aktarmanız gerekir. API veya PowerShell, Microsoft Sentinel'in birden çok örneğinde kuralları her örnekte aynı ayarlarla etkinleştirirken yararlı olabilir.

Daha fazla bilgi için bkz.

- Microsoft Sentinel'de analiz kuralları sorunlarını giderme

- Microsoft Sentinel'de olaylara gitme ve olayları araştırma

- Microsoft Sentinel'de varlıklar

- Öğretici: Microsoft Sentinel'de playbook'ları otomasyon kurallarıyla kullanma

Ayrıca, özel bağlayıcıyla Yakınlaştırma'yı izlerken özel analiz kurallarını kullanma örneğinden de bilgi edinin.