Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Önemli

Özel algılamalar artık Microsoft Sentinel SIEM Microsoft Defender XDR genelinde yeni kurallar oluşturmanın en iyi yoludur. Özel algılamalarla veri alımı maliyetlerini azaltabilir, sınırsız gerçek zamanlı algılama elde edebilir ve otomatik varlık eşlemesi ile Defender XDR verileri, işlevleri ve düzeltme eylemleriyle sorunsuz tümleştirmeden yararlanabilirsiniz. Daha fazla bilgi için bu blogu okuyun.

Güvenlik Bilgileri ve Olay Yönetimi (SIEM) hizmeti olarak Microsoft Sentinel, kuruluşunuza yönelik güvenlik tehditlerini algılamaktan sorumludur. Bunu, tüm sistemlerinizin günlükleri tarafından oluşturulan çok büyük hacimli verileri analiz ederek yapar.

Bu öğreticide, ortamınızda Apache Log4j güvenlik açığının açıklarını aramak için bir şablondan Microsoft Sentinel analiz kuralı ayarlamayı öğreneceksiniz. Kural, günlüklerinizde bulunan kullanıcı hesaplarını ve IP adreslerini izlenebilir varlıklar olarak çerçeveler, kurallar tarafından oluşturulan uyarılarda dikkate değer bilgileri ortaya çıkartır ve uyarıları araştırılacak olaylar olarak paketler.

Bu öğreticiyi tamamladığınızda şunları yapabileceksiniz:

- Şablondan analiz kuralı oluşturma

- Kuralın sorgusunu ve ayarlarını özelleştirme

- Üç uyarı zenginleştirme türünü yapılandırma

- Kurallarınız için otomatik tehdit yanıtlarını seçme

Önkoşullar

Bu öğreticiyi tamamlamak için şunlar sahip olduğunuzdan emin olun:

Azure aboneliği. Henüz bir hesabınız yoksa ücretsiz bir hesap oluşturun.

Üzerinde Microsoft Sentinel çözümünün dağıtıldığı ve içine veri alınan bir Log Analytics çalışma alanı.

Microsoft Sentinel'in dağıtıldığı Log Analytics çalışma alanında Microsoft Sentinel Katkıda Bulunanı rolü atanmış bir Azure kullanıcısı.

Bu kuralda aşağıdaki veri kaynaklarına başvurulur. Bağlayıcıları ne kadar çok dağıttıysanız, kural o kadar etkili olur. En az bir tane olmalı.

Veri kaynağı Başvuruda yer alınan Log Analytics tabloları Office 365 OfficeActivity (SharePoint)

Ofis Etkinliği (Exchange)

Ofis Aktivitesi (Teams)DNS DnsEvents Azure İzleyici (VM İçgörüleri) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (Güvenlik Duvarı) CommonSecurityLog (PaloAlto) Güvenlik Olayları SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure İzleyici (WireData) WireData Azure İzleyici (IIS) W3CIISLog Azure Etkinliği AzureActivity Amazon Web Hizmetleri AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure Güvenlik Duvarı AzureDiagnostics (Azure Güvenlik Duvarı)

Azure portalında ve Microsoft Sentinel'de oturum açın

Azure Portal’ında oturum açın.

Arama çubuğunda Microsoft Sentinel'i arayın ve seçin.

Kullanılabilir Microsoft Sentinel çalışma alanları listesinden çalışma alanınızı arayın ve seçin.

İçerik hub'ından çözüm yükleme

Microsoft Sentinel'de, İçerik yönetimi'nin altındaki sol taraftaki menüde İçerik hub'ı seçin.

Log4j Güvenlik Açığı Algılama çözümünü arayın ve seçin.

Sayfanın üst kısmındaki araç çubuğunda Yükle/Güncelleştir'i seçin

.

.

Şablondan zamanlanmış analiz kuralı oluşturma

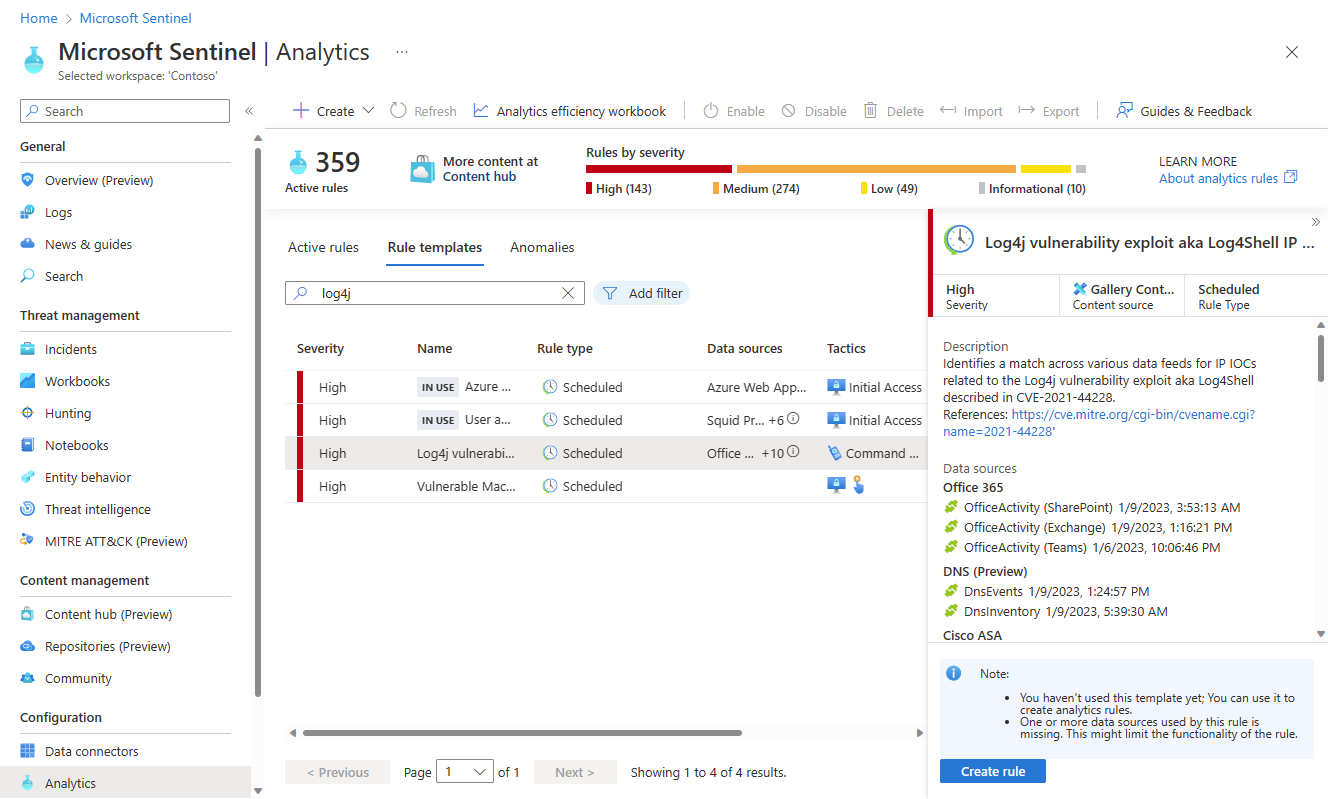

Microsoft Sentinel'de, Yapılandırma'nın altındaki sol taraftaki menüde Analiz'i seçin.

Analiz sayfasından Kural şablonları sekmesini seçin.

Kural şablonları listesinin en üstündeki arama alanına log4j yazın.

Filtrelenmiş şablon listesinden Log4j güvenlik açığı açıklarından yararlanma(Log4Shell IP IOC) öğesini seçin. Ayrıntılar bölmesinde Kural oluştur'u seçin.

Analiz kuralı sihirbazı açılır.

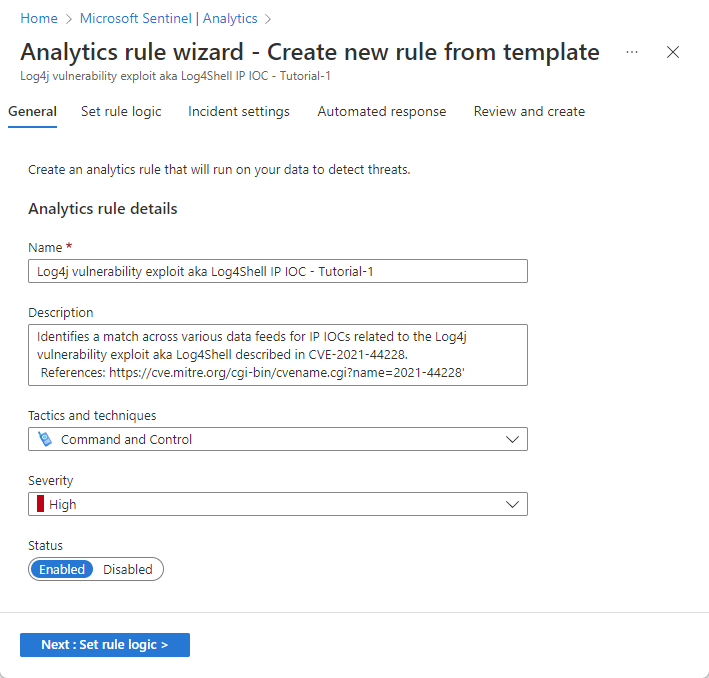

Genel sekmesindeki Ad alanına Log4j güvenlik açığı açıklarından yararlanma aka Log4Shell IP IOC - Tutorial-1 yazın.

Kalan alanları bu sayfada olduğu gibi bırakın. Bunlar varsayılan değerlerdir, ancak daha sonraki bir aşamada uyarı adına özelleştirme ekleyeceğiz.

Kuralın hemen çalışmasını istemiyorsanız Devre Dışı'nı seçin; kural Etkin kurallar sekmenize eklenir ve ihtiyacınız olduğunda buradan etkinleştirebilirsiniz.

İleri: Kural mantığını ayarla'yı seçin.

Kural sorgu mantığını ve ayarların yapılandırmasını gözden geçirme

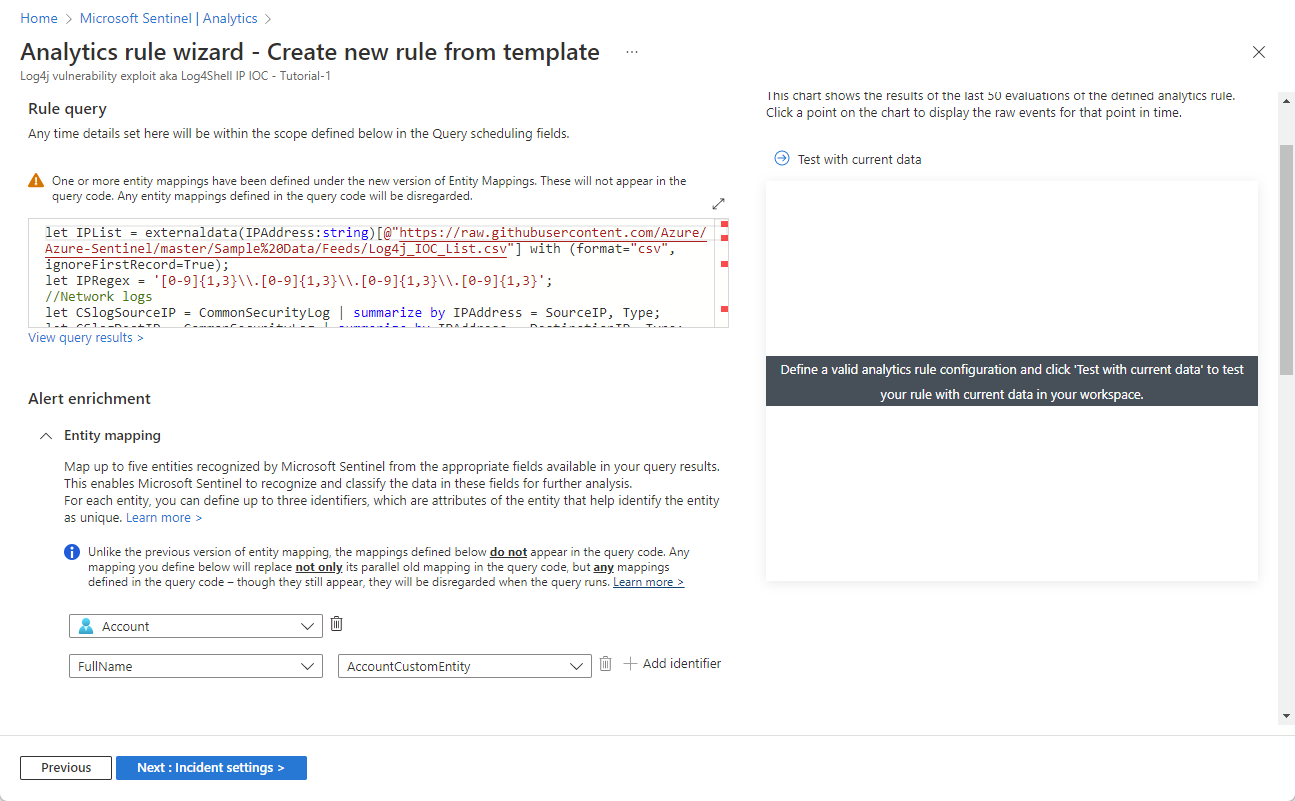

Kural mantığını ayarla sekmesinde, kural sorgusu başlığı altında gösterildiği gibi sorguyu gözden geçirin.

Bir kerede sorgu metninin daha fazlasını görmek için sorgu penceresinin sağ üst köşesindeki çapraz çift ok simgesini seçerek pencereyi daha büyük bir boyuta genişletin.

KQL hakkında daha fazla bilgi için bkz. Kusto Sorgu Dili (KQL) genel bakış.

Diğer kaynaklar:

Uyarıları varlıklar ve diğer ayrıntılarla zenginleştirme

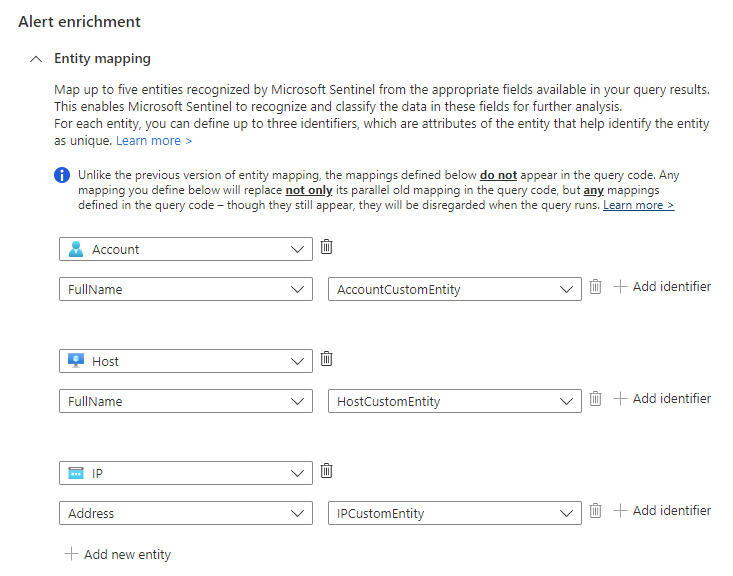

Uyarı zenginleştirme'nin altında Varlık eşleme ayarlarını olduğu gibi tutun. Eşlenmiş üç varlığı not edin.

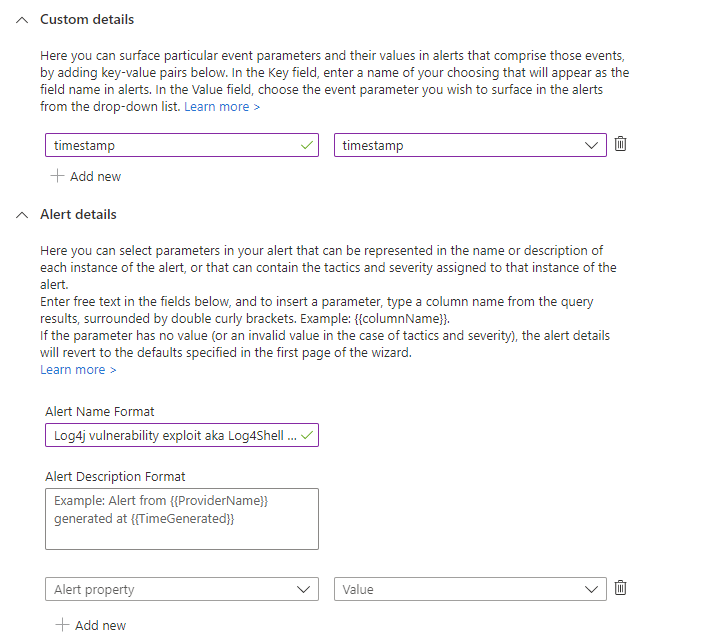

Özel ayrıntılar bölümünde her oluşumun zaman damgasını uyarıya ekleyelim; böylece detaya gitmek zorunda kalmadan doğrudan uyarı ayrıntılarında görebilirsiniz.

- Anahtar alanına zaman damgasıyazın. Bu, uyarıdaki özellik adı olacaktır.

- Değer açılan listesinden zaman damgasını seçin.

Uyarı ayrıntıları bölümünde, uyarı adını özelleştirerek her oluşumun zaman damgasının uyarı başlığında görünmesini sağlayın.

Uyarı adı biçimi alanına {{timestamp}} konumunda Log4j güvenlik açığı açığı açığı olan Log4Shell IP IOC girin.

Kalan ayarları gözden geçirme

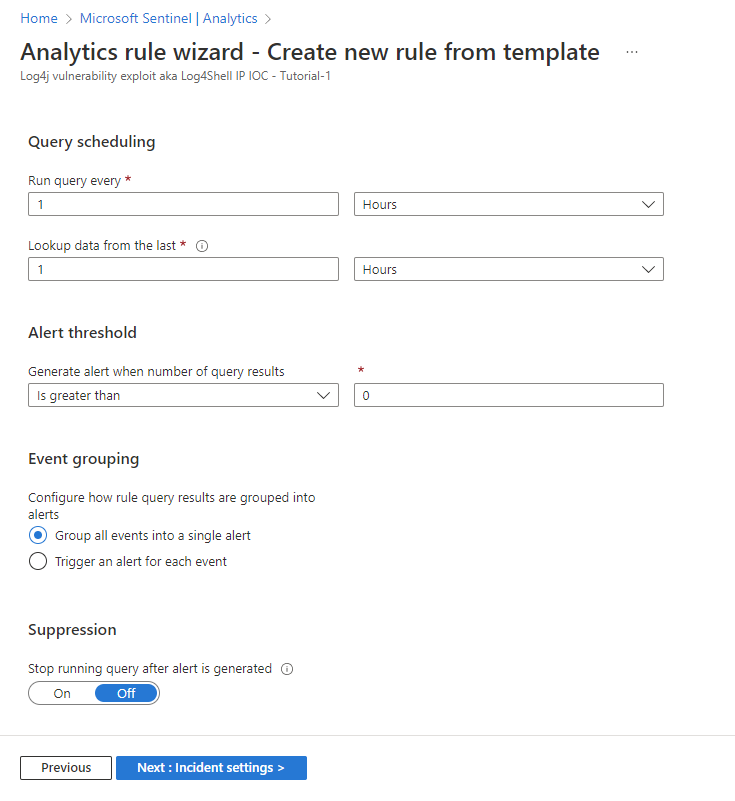

Kural mantığını ayarla sekmesinde kalan ayarları gözden geçirin. Örneğin aralığı değiştirmek isterseniz herhangi bir şeyi değiştirmenize gerek yoktur. Sürekli kapsamı korumak için geri arama döneminin aralıkla eşleştiğinden emin olun.

Sorgu zamanlaması:

- Her 1 saatte bir sorguyu çalıştırın.

- Son 1 saatlik verileri arama.

Uyarı eşiği:

- Sorgu sonucu sayısı 0'dan büyük olduğunda uyarı oluşturun.

Olay gruplandırma:

- Kural sorgusu sonuçlarının uyarılar halinde nasıl gruplandırılmış olduğunu yapılandırın: Tüm olayları tek bir uyarıda gruplandırma.

Bastırma:

- Uyarı oluşturulduktan sonra sorguyu çalıştırmayı durdur: Kapalı.

İleri: Olay ayarları'nı seçin.

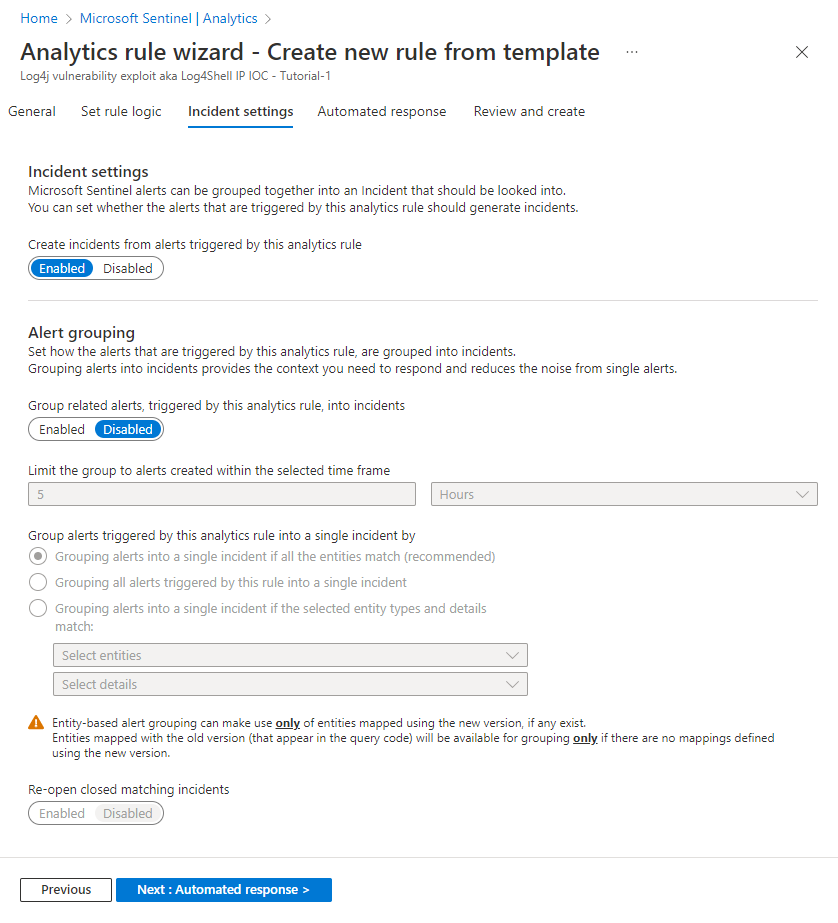

Olay oluşturma ayarlarını gözden geçirin

Olay ayarları sekmesindeki ayarları gözden geçirin. Örneğin, olay oluşturma ve yönetim için farklı bir sisteminiz olmadığı ve bu durumda olay oluşturmayı devre dışı bırakmak isteyeceğiniz sürece hiçbir şeyi değiştirmeniz gerekmez.

Olay ayarları:

- Bu analiz kuralı tarafından tetiklenen uyarılardan olaylar oluşturun: Etkin.

Uyarı gruplandırma:

- Bu analiz kuralı tarafından tetiklenen ilgili uyarıları olaylar halinde gruplandırma: Devre dışı.

İleri: Otomatik yanıt'ı seçin.

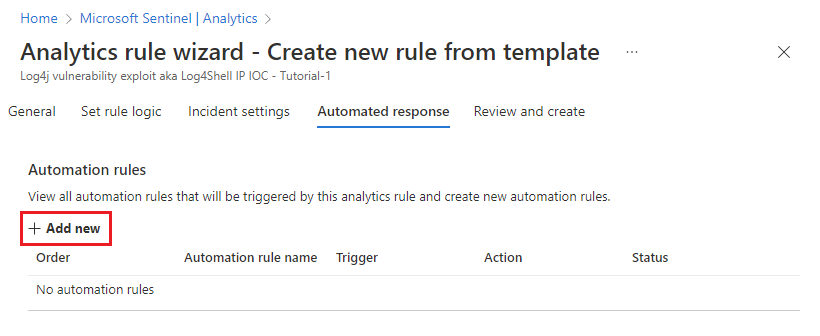

Otomatik yanıtları ayarlama ve kuralı oluşturma

Otomatik yanıt sekmesinde:

Bu analiz kuralı için yeni bir otomasyon kuralı oluşturmak için + Yeni ekle'yi seçin. Bu, Yeni otomasyon kuralı oluşturma sihirbazını açar.

Otomasyon kuralı adı alanına Log4J güvenlik açığı açıklarından yararlanma algılama - Tutorial-1 girin.

Tetikleyici ve Koşullar bölümlerini olduğu gibi bırakın.

Eylemler'in altında, açılan listeden Etiket ekle'yi seçin.

- + Etiket ekle'yi seçin.

- Metin kutusuna Log4J exploit yazın ve Tamam'ı seçin.

Kural süre sonu ve Sipariş bölümlerini olduğu gibi bırakın.

Uygula’yı seçin. Yakında otomatik yanıt sekmesindeki listede yeni otomasyon kuralınızı göreceksiniz.

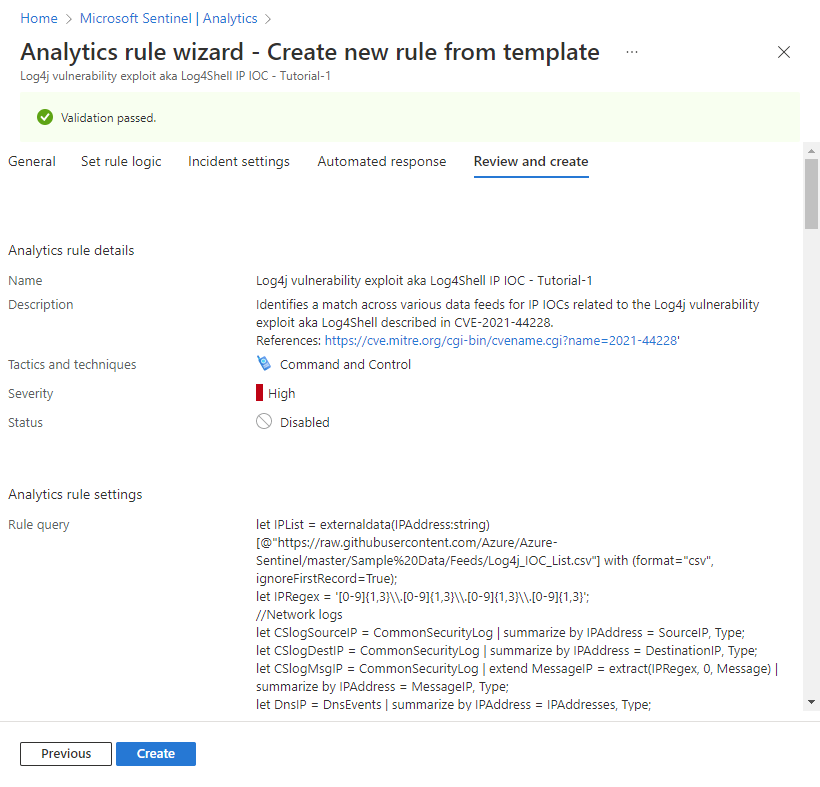

Yeni analiz kuralınızın tüm ayarlarını gözden geçirmek için İleri: Gözden Geçir'i seçin. "Doğrulama başarılı oldu" iletisi görüntülendiğinde Oluştur'u seçin. Yukarıdaki Genel sekmesinde kuralı Devre Dışıolarak ayarlamadığınız sürece, kural hemen çalışır.

Tam incelemenin görüntülenmesi için aşağıdaki görüntüyü seçin (sorgu metninin çoğu görüntülenebilirlik için kırpıldı).

Kuralın başarısını doğrulama

Oluşturduğunuz uyarı kurallarının sonuçlarını görüntülemek için Olaylar sayfasına gidin.

Olay listesini analiz kuralınız tarafından oluşturulanlara göre filtrelemek için, Arama çubuğuna oluşturduğunuz analiz kuralının adını (veya adının bir bölümünü) girin.

Başlığı analiz kuralının adıyla eşleşen bir olay açın. Otomasyon kuralında tanımladığınız bayrağın olaya uygulandığına bakın.

Kaynakları temizleme

Bu analiz kuralını kullanmaya devam etmeyecekseniz, aşağıdaki adımlarla oluşturduğunuz analiz ve otomasyon kurallarını silin (veya en azından devre dışı bırakın):

Analiz sayfasında Etkin kurallar sekmesini seçin.

Arama çubuğuna oluşturduğunuz analiz kuralının adını (veya adının bir kısmını) girin.

(Görünmüyorsa, filtrelerin Tümünü seç.)Listede kuralınızın yanındaki onay kutusunu işaretleyin ve üst başlıktan Sil'i seçin.

(Silmek istemiyorsanızBunun yerine devre dışı bırak .)Otomasyon sayfasında Otomasyon kuralları sekmesini seçin.

Oluşturduğunuz otomasyon kuralının adını (veya adının bir kısmını) Arama çubuğuna girin.

(Görünmüyorsa, filtrelerin Tümünü seç.)Listede otomasyon kuralınızın yanındaki onay kutusunu işaretleyin ve üst başlıktan Sil'i seçin.

(Silmek istemiyorsanızBunun yerine devre dışı bırak .)

Sonraki adımlar

Analiz kurallarını kullanarak yaygın bir güvenlik açığından yararlanmayı nasıl arayacağınızı öğrendiğinize göre, Microsoft Sentinel'de analizle neler yapabileceğiniz hakkında daha fazla bilgi edinin:

Zamanlanmış analiz kurallarındaki tüm ayarlar ve yapılandırmalar hakkında bilgi edinin.

Özellikle, burada gördüğünüz farklı uyarı zenginleştirme türleri hakkında daha fazla bilgi edinin:

Microsoft Sentinel'deki diğer analiz kuralları ve işlevleri hakkında bilgi edinin.

Kusto Sorgu Dili'de (KQL) sorgu yazma hakkında daha fazla bilgi edinin. KQL hakkında daha fazla bilgi edinmek için bu genel bakışa bakın, bazı en iyi yöntemleri öğrenin ve bu kullanışlı hızlı başvuru kılavuzunu koruyun.