Windows'ta bir noktadan siteye (P2S) VPN'i Azure Dosyalar ile kullanmak üzere yapılandırma

445 numaralı bağlantı noktasını açmadan Azure dosya paylaşımlarınızı Azure dışından SMB üzerinden bağlamak için noktadan siteye (P2S) VPN bağlantısı kullanabilirsiniz. Noktadan siteye VPN bağlantısı, Azure ile tek bir istemci arasındaki VPN bağlantısıdır. Azure Dosyalar ile P2S VPN bağlantısı kullanmak için bağlanmak isteyen her istemci için bir VPN bağlantısı yapılandırmanız gerekir. Şirket içi ağınızdan Azure dosya paylaşımlarınıza bağlanması gereken çok sayıda istemciniz varsa, her istemci için noktadan siteye bağlantı yerine siteden siteye (S2S) VPN bağlantısı kullanabilirsiniz. Daha fazla bilgi edinmek için bkz. Azure Dosyalar ile kullanmak üzere siteden siteye VPN yapılandırma.

Azure Dosyalar için kullanılabilen ağ seçeneklerinin tam bir tartışması için bu nasıl yapılır makalesine devam etmeden önce doğrudan Azure dosya paylaşımı erişimi için ağ konuları makalesini okumanızı kesinlikle öneririz.

Makalede, Azure dosya paylaşımlarını doğrudan şirket içinde bağlamak için Windows'da noktadan siteye VPN yapılandırma adımları (Windows istemcisi ve Windows Server) ayrıntılı olarak açıklanmaktadır. vpn üzerinden Azure Dosya Eşitleme trafiği yönlendirmek istiyorsanız bkz. Azure Dosya Eşitleme ara sunucu ve güvenlik duvarı ayarlarını yapılandırma.

Şunlara uygulanır

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

Önkoşullar

Azure PowerShell modülünün en son sürümü. Bkz . Azure PowerShell modülünü yükleme.

Şirket içinde bağlamak istediğiniz bir Azure dosya paylaşımı. Azure dosya paylaşımları, birden çok dosya paylaşımının yanı sıra diğer depolama kaynaklarını dağıtabileceğiniz paylaşılan bir depolama havuzunu temsil eden yönetim yapıları olan depolama hesapları içinde dağıtılır. Azure dosya paylaşımı oluşturma bölümünde Azure dosya paylaşımlarını ve depolama hesaplarını dağıtma hakkında daha fazla bilgi edinin.

Şirket içinde bağlamak istediğiniz Azure dosya paylaşımını içeren depolama hesabı için özel uç noktaya sahip bir sanal ağ. Özel uç nokta oluşturmayı öğrenmek için bkz. Azure Dosyalar ağ uç noktalarını yapılandırma.

Sanal ağda bir ağ geçidi alt ağı oluşturmanız gerekir. Ağ geçidi alt ağı oluşturmak için Azure portalında oturum açın, sanal ağa gidin, Ayarlar > Alt Ağlar'ı seçin ve ardından + Ağ geçidi alt ağı'nı seçin. Ağ geçidi alt ağı oluştururken, alt ağın içerdiği IP adresi sayısını belirtirsiniz. Gerekli IP adresi sayısı, oluşturmak istediğiniz VPN ağ geçidi yapılandırmasına bağlıdır. ExpressRoute ağ geçidi ekleme gibi gelecekteki değişiklikler için yeterli IP adresine izin vermek için /27 veya daha büyük (/26, /25 vb.) belirtmek en iyisidir.

Ortam bilgilerini toplama

Noktadan siteye VPN'yi ayarlamadan önce ortamınız hakkında bazı bilgiler toplamanız gerekir.

Azure portalını kullanarak noktadan siteye VPN ayarlamak için kaynak grubu adınızı, sanal ağ adınızı, ağ geçidi alt ağ adınızı ve depolama hesabı adınızı bilmeniz gerekir.

VPN kimlik doğrulaması için kök sertifika oluşturma

Şirket içi Windows makinelerinizden gelen VPN bağlantılarının sanal ağınıza erişmek için kimliğinin doğrulanması için iki sertifika oluşturmanız gerekir:

- Sanal makine ağ geçidine sağlanacak bir kök sertifika

- Kök sertifikayla imzalanacak bir istemci sertifikası

Kurumsal bir çözümle oluşturulmuş bir kök sertifika kullanabilir veya otomatik olarak imzalanan bir sertifika oluşturabilirsiniz. Kurumsal bir çözüm kullanıyorsanız, BT kuruluşunuzdan kök sertifika için .cer dosyasını alın.

Kurumsal sertifika çözümü kullanmıyorsanız, bu PowerShell betiğini kullanarak otomatik olarak imzalanan bir kök sertifika oluşturun. Sanal ağ geçidini dağıttığınızda istemci sertifikasını oluşturacaksınız. Mümkünse, bu makalenin devamında istemci sertifikasını oluştururken değişkenleri yeniden tanımlamanız gerekmeyecek şekilde PowerShell oturumunuzu açık bırakın.

Önemli

Bu PowerShell betiğini Windows 10/Windows Server 2016 veya üzerini çalıştıran bir şirket içi makineden yönetici olarak çalıştırın. Betiği Azure'daki bir Cloud Shell veya VM'den çalıştırmayın.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Sanal ağ geçidi dağıtma

Azure sanal ağ geçidi, şirket içi Windows makinelerinizin bağlanacağı hizmettir. Henüz yapmadıysanız, sanal ağ geçidini dağıtmadan önce sanal ağda bir ağ geçidi alt ağı oluşturmanız gerekir.

Sanal ağ geçidi dağıtmak için iki temel bileşen gerekir:

- İstemcilerinizin dünyanın neresinde olurlarsa olsunlar ağ geçidini tanımlayan bir genel IP adresi

- İstemcilerinizin kimliğini doğrulamak için kullanılacak olan önceki adımda oluşturduğunuz kök sertifika

Sanal ağ geçidini dağıtmak için Azure portalını veya Azure PowerShell'i kullanabilirsiniz. Dağıtımın tamamlanması 45 dakika kadar sürebilir.

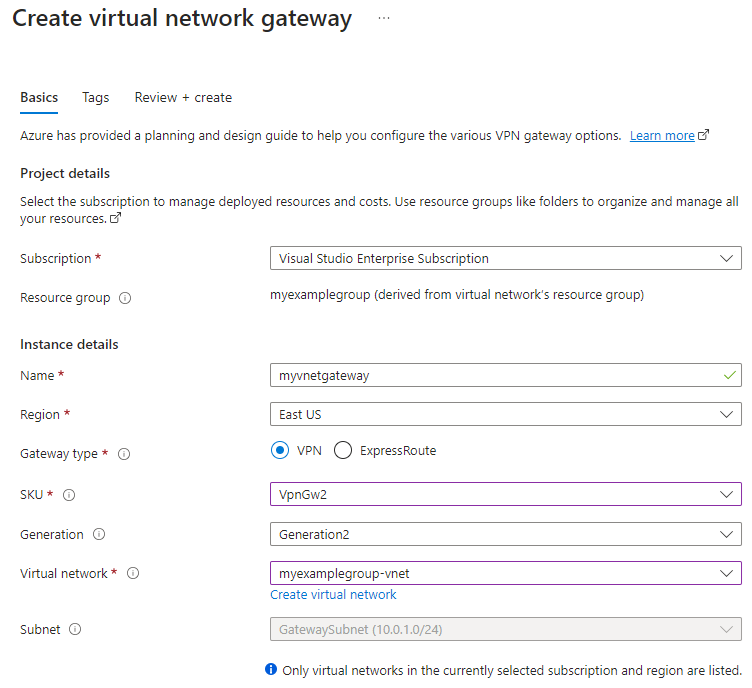

Azure portalını kullanarak bir sanal ağ geçidi dağıtmak için şu yönergeleri izleyin.

Azure Portal’ında oturum açın.

Kaynakları, hizmetleri ve belgeleri ara bölümüne sanal ağ geçitleri yazın. Market arama sonuçlarında Sanal ağ geçitlerini bulun ve seçin.

Yeni bir sanal ağ geçidi oluşturmak için + Oluştur'u seçin.

Temel Bilgiler sekmesinde Proje ayrıntıları ve Örnek ayrıntıları değerlerini doldurun.

- Abonelik: Açılan listeden kullanmak istediğiniz aboneliği seçin.

- Kaynak Grubu: Bu sayfada sanal ağınızı seçtiğinizde bu ayar otomatik olarak doldurulur.

- Ad: Ağ geçidinizi adlandırın. Ağ geçidinizi adlandırmak, ağ geçidi alt akını adlandırmakla aynı değildir. Oluşturduğunuz ağ geçidi nesnesinin adıdır.

- Bölge: Bu kaynağı oluşturmak istediğiniz bölgeyi seçin. Ağ geçidinin bölgesi sanal ağ ile aynı olmalıdır.

- Ağ geçidi türü: VPN’i seçin. VPN ağ geçitleri, VPN sanal ağ geçidi türünü kullanır.

- SKU: Açılan listeden kullanmak istediğiniz özellikleri destekleyen ağ geçidi SKU'sunu seçin. Bkz. Ağ geçidi SKU'ları. IKEv2 kimlik doğrulamasını desteklemediğinden Temel SKU'yu kullanmayın.

- Oluşturma: Kullanmak istediğiniz nesli seçin. 2. Nesil SKU kullanmanızı öneririz. Daha fazla bilgi için bkz. Ağ geçidi SKU'ları.

- Sanal ağ: Açılan listeden, bu ağ geçidini eklemek istediğiniz sanal ağı seçin. Ağ geçidi oluşturmak istediğiniz sanal ağı göremiyorsanız doğru aboneliği ve bölgeyi seçtiğinizden emin olun.

- Alt ağ: Bu alan gri gösterilmeli ve oluşturduğunuz ağ geçidi alt ağdaki adın yanı sıra IP adresi aralığı listelenmelidir. Bunun yerine metin kutusu içeren bir Ağ Geçidi alt ağ adres aralığı alanı görüyorsanız, henüz bir ağ geçidi alt ağı yapılandırmadınız demektir (bkz . Önkoşullar.)

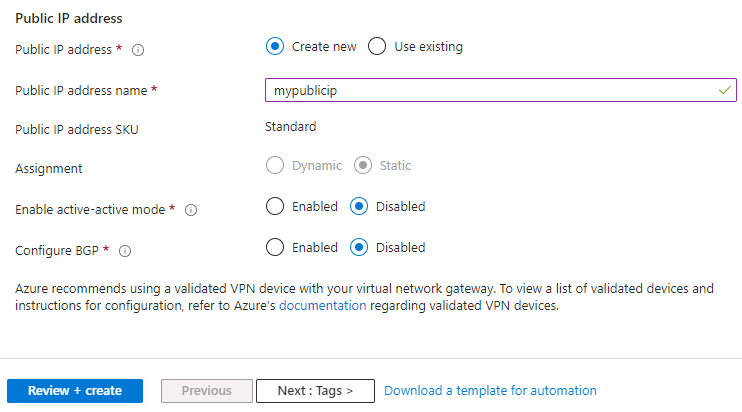

Sanal ağ geçidiyle ilişkilendirilen Genel IP adresinin değerlerini belirtin. Sanal ağ geçidi oluşturulduğunda genel IP adresi bu nesneye atanır. Birincil genel IP adresinin değiştiği tek zaman, ağ geçidinin silinip yeniden oluşturulmasıdır. Yeniden boyutlandırma, sıfırlama veya diğer iç bakım/yükseltme işlemlerinde değişmez.

- Genel IP adresi: Yeni oluştur'u seçili bırakın.

- Genel IP adresi adı: Metin kutusuna genel IP adresi örneğinin adını yazın.

- Genel IP adresi SKU'su: Ayar otomatik olarak seçilir.

- Atama: Atama genellikle otomatik olarak seçilir ve Dinamik veya Statik olabilir.

- Etkin-etkin modu etkinleştir: Devre Dışı'nı seçin. Bu ayarı yalnızca etkin-etkin ağ geçidi yapılandırması oluşturuyorsanız etkinleştirin.

- BGP'yi yapılandırma: Yapılandırmanız bu ayarı özellikle gerektirmediği sürece Devre Dışı'yı seçin. Bu ayarı zorunlu kılarsanız, varsayılan ASN 65515'tir, ancak bu değer değiştirilebilir.

Doğrulamayı çalıştırmak için Gözden geçir + oluştur'u seçin. Doğrulama başarılı olduktan sonra Oluştur'u seçerek sanal ağ geçidini dağıtın. Dağıtımın tamamlanması 45 dakika kadar sürebilir.

Dağıtım tamamlandığında Kaynağa git'i seçin.

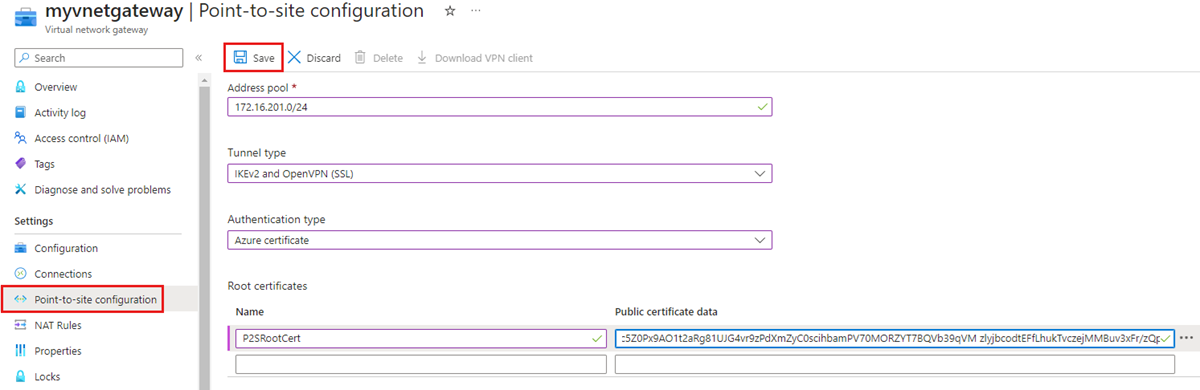

Sol bölmede Noktadan siteye yapılandırma Ayarlar > ve ardından Şimdi yapılandır'ı seçin. Noktadan siteye yapılandırma sayfasını görmeniz gerekir.

- Adres havuzu: Kullanmak istediğiniz özel IP adresi aralığını ekleyin. VPN istemcileri, belirttiğiniz aralıktan dinamik olarak bir IP adresi alır. En düşük alt ağ maskesi etkin/pasif için 29 bit ve etkin/etkin yapılandırma için 28 bittir.

- Tünel türü: Kullanmak istediğiniz tünel türünü belirtin. Yerel Windows VPN istemcisi aracılığıyla bağlanan bilgisayarlar önce IKEv2'yi dener. Bu bağlanmazsa, SSTP'ye geri döner (açılan listeden hem IKEv2 hem de SSTP'yi seçerseniz). OpenVPN tünel türünü seçerseniz, OpenVPN İstemcisi veya Azure VPN İstemcisi kullanarak bağlanabilirsiniz.

- Kimlik doğrulama türü: Kullanmak istediğiniz kimlik doğrulama türünü belirtin (bu durumda Azure sertifikası'nı seçin).

- Kök sertifika adı: Kök sertifikanın dosya adı (.cer dosyası).

- Genel sertifika verileri: Not Defteri ile kök sertifikayı açın ve genel sertifika verilerini bu metin alanına kopyalayıp yapıştırın. Otomatik olarak imzalanan bir kök sertifika oluşturmak için bu makaledeki PowerShell betiğini kullandıysanız, içinde

C:\vpn-tempbulunur. Yalnızca -----BEGIN CERTIFICATE----- ile -----END CERTIFICATE arasında bulunan metni yapıştırdığınızdan emin olun-----. Ek boşluk veya karakter eklemeyin.

Not

Tünel türünü veya kimlik doğrulama türünü görmüyorsanız ağ geçidiniz Temel SKU kullanıyordur. Temel SKU, IKEv2 kimlik doğrulamasını desteklemez. IKEv2 kullanmak istiyorsanız, farklı bir ağ geçidi SKU'su kullanarak ağ geçidini silmeniz ve yeniden oluşturmanız gerekir.

Tüm yapılandırma ayarlarını kaydetmek ve kök sertifika ortak anahtarı bilgilerini Azure'a yüklemek için sayfanın üst kısmındaki Kaydet'i seçin.

İstemci sertifikası oluşturma

Noktadan siteye bağlantıyla bir sanal ağa bağladığınız her istemci bilgisayarda bir istemci sertifikası yüklü olmalıdır. İstemci sertifikasını kök sertifikadan oluşturur ve her istemci bilgisayara yüklersiniz. Geçerli bir istemci sertifikası yüklemezseniz, istemci bağlanmaya çalıştığında kimlik doğrulaması başarısız olur. Bir kurumsal çözümle oluşturulmuş bir kök sertifikadan istemci sertifikası oluşturabilir veya otomatik olarak imzalanan kök sertifikadan bir istemci sertifikası oluşturabilirsiniz.

Kurumsal çözüm kullanarak istemci sertifikası oluşturma

Kurumsal sertifika çözümü kullanıyorsanız ortak ad değeri biçiminde name@yourdomain.combir istemci sertifikası oluşturun. Etki alanı adı\kullanıcı adı biçimi yerine bu biçimi kullanın. İstemci sertifikasının, kullanıcı listesindeki ilk öğe olarak İstemci Kimlik Doğrulaması'nın listelendiği bir kullanıcı sertifikası şablonunu temel aldığından emin olun. Sertifikaya çift tıklayıp Ayrıntılar sekmesinde Gelişmiş Anahtar Kullanımı'nı görüntüleyerek sertifikayı denetleyin.

Otomatik olarak imzalanan kök sertifikadan istemci sertifikası oluşturma

Kurumsal sertifika çözümü kullanmıyorsanız PowerShell'i kullanarak sanal ağ geçidinin URI'sine sahip bir istemci sertifikası oluşturabilirsiniz. Bu sertifika, daha önce oluşturduğunuz kök sertifikayla imzalanır. Otomatik olarak imzalanan bir kök sertifikadan bir istemci sertifikası oluşturduğunuzda, otomatik olarak bunu oluşturmak için kullandığınız bilgisayara yüklenir.

Başka bir istemci bilgisayara bir istemci sertifikası yüklemek istiyorsanız sertifika zincirinin tamamıyla birlikte sertifikayı .pfx dosyası olarak dışarı aktarın. Bunu yaptığınızda, istemcinin kimlik doğrulaması için gereken kök sertifika bilgilerini içeren bir .pfx dosyası oluşturulur. Otomatik olarak imzalanan kök sertifikayı .pfx olarak dışarı aktarmak için kök sertifikayı seçin ve İstemci sertifikasını dışarı aktarma bölümünde açıklanan adımların aynısını kullanın.

Otomatik olarak imzalanan kök sertifikayı belirleme

Otomatik olarak imzalanan kök sertifikanızı oluşturmak için kullandığınız PowerShell oturumunu kullanıyorsanız İstemci sertifikası oluşturma bölümüne atlayabilirsiniz.

Aksi takdirde, bilgisayarınızda yüklü otomatik olarak imzalanan kök sertifikayı tanımlamak için aşağıdaki adımları kullanın.

Bilgisayarınızda yüklü sertifikaların listesini alın.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Döndürülen listeden konu adını bulun ve yanında bulunan parmak izini bir metin dosyasına kopyalayın. Aşağıdaki örnekte iki sertifika vardır. CN adı, alt sertifika oluşturmak istediğiniz otomatik olarak imzalanan kök sertifikanın adıdır. Bu durumda, P2SRootCert olarak adlandırılır.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertÖnceki adımdaki parmak izini kullanarak kök sertifika için bir değişken bildirin. THUMBPRINT değerini, istemci sertifikası oluşturmak istediğiniz kök sertifikanın parmak iziyle değiştirin.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Örneğin, önceki adımda P2SRootCert için parmak izini kullanarak komut şöyle görünür:

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

İstemci sertifikası oluşturma

New-AzVpnClientConfiguration İstemci sertifikası oluşturmak için PowerShell cmdlet'ini kullanın. Otomatik olarak imzalanan kök sertifikanızı oluşturmak için kullandığınız PowerShell oturumunu kullanmıyorsanız, önceki bölümde açıklandığı gibi otomatik olarak imzalanan kök sertifikayı tanımlamanız gerekir. Betiği çalıştırmadan önce değerini kaynak grubu adınızla ve <vpn-gateway-name> yeni dağıtmış olduğunuz sanal ağ geçidinin adıyla değiştirin<resource-group-name>.

Önemli

Bu PowerShell betiğini Azure dosya paylaşımına bağlamak istediğiniz şirket içi Windows makinesinden yönetici olarak çalıştırın. Bilgisayarın Windows 10/Windows Server 2016 veya sonraki bir sürümünü çalıştırıyor olması gerekir. Betiği Azure'daki bir Cloud Shell'den çalıştırmayın. Betiği (Connect-AzAccount ) çalıştırmadan önce Azure hesabınızda oturum açtığınızdan emin olun.

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

VPN istemcisini yapılandırma

Azure sanal ağ geçidi, şirket içi Windows makinenizde VPN bağlantısını başlatmak için gereken yapılandırma dosyalarını içeren indirilebilir bir paket oluşturur. Yapılandırma paketi, oluşturduğunuz VPN ağ geçidine özgü ayarları içerir. Ağ geçidinde tünel türünü, sertifikayı veya kimlik doğrulama türünü değiştirme gibi değişiklikler yaparsanız, başka bir VPN istemcisi profili yapılandırma paketi oluşturmanız ve her istemciye yüklemeniz gerekir. Aksi takdirde VPN istemcileriniz bağlanamayabilir.

Windows 10/Windows Server 2016'da sunulan Always On VPN özelliğini kullanarak VPN bağlantısını yapılandıracaksınız. Bu paket, isterseniz eski Windows VPN istemcisini yapılandıracak yürütülebilir dosyaları da içerir. Always On VPN istemcisi makine üzerinde yönetici izinlerine sahip olmadan Azure VPN'ye bağlanmanıza/bağlantınızı kesmenize izin verdiğinden bu kılavuzda eski Windows VPN istemcisi yerine Always On VPN kullanılmaktadır.

İstemci sertifikasını yükleme

Sanal ağ geçidinde kimlik doğrulaması için gereken istemci sertifikasını yüklemek için istemci bilgisayarda bu adımları izleyin.

- İstemci sertifikası dışarı aktarıldıktan sonra .pfx dosyasını bulun ve istemci bilgisayara kopyalayın.

- İstemci bilgisayarda .pfx dosyasına çift tıklayarak yükleme işlemini gerçekleştirin. Mağaza Konumu'nı Geçerli Kullanıcı olarak bırakın ve İleri'yi seçin.

- İçeri aktarılacak Dosya sayfasında herhangi bir değişiklik yapmayın. İleri'yi seçin.

- Özel anahtar koruması sayfasında sertifikanın parolasını girin veya güvenlik sorumlusunun doğru olduğundan emin olun ve İleri'yi seçin.

- Sertifika Deposu sayfasında varsayılan konumu bırakın ve İleri'yi seçin.

- Bitir'i seçin. Sertifika yüklemesinin Güvenlik Uyarısı'nda Evet'i seçin. Sertifikayı oluşturduğunuz için bu güvenlik uyarısı için rahatça 'Evet' seçeneğini belirleyebilirsiniz.

- Sertifika başarıyla içeri aktarılır.

VPN istemcisini yükleme

Bu bölüm, Windows işletim sisteminizin parçası olan yerel VPN istemcisini sanal ağınıza (IKEv2 ve SSTP) bağlanacak şekilde yapılandırmanıza yardımcı olur. Bu yapılandırma ek istemci yazılımı gerektirmez.

Yapılandırma dosyalarını görüntüleme

İstemci bilgisayarda, aşağıdaki alt klasörleri görüntülemek için C:\vpn-temp vpnclientconfiguration klasörüne gidin ve klasörünü açın:

- Sırasıyla Windows 64 bit ve 32 bit yükleyici paketlerini içeren WindowsAmd64 ve WindowsX86. WindowsAmd64 yükleyici paketi yalnızca Amd için değil desteklenen tüm 64 bit Windows istemcileri içindir.

- Genel, kendi VPN istemci yapılandırmanızı oluşturmak için kullanılan genel bilgileri içerir. Genel klasörü, ağ geçidinde IKEv2 veya SSTP+IKEv2 yapılandırılmışsa sağlanır. Yalnızca SSTP yapılandırıldıysa Genel klasörü mevcut değildir.

VPN istemci profilini yapılandırma

Sürüm, istemcinin mimarisiyle eşleşdiği sürece, her Windows istemci bilgisayarında aynı VPN istemcisi yapılandırma paketini kullanabilirsiniz.

Not

Yükleyici paketini çalıştırmak için bağlanmak istediğiniz Windows istemci bilgisayarında Yönetici istrator haklarına sahip olmanız gerekir.

Windows bilgisayarın mimarisine karşılık gelen VPN istemcisi yapılandırma dosyalarını seçin. 64 bit işlemci mimarisi için yükleyici paketini seçin

VpnClientSetupAmd64. 32 bit işlemci mimarisi için yükleyici paketini seçinVpnClientSetupX86.Yüklemek için pakete çift tıklayın. SmartScreen açılır penceresi görürseniz Daha fazla bilgi'yi ve ardından Yine de çalıştır'ı seçin.

VPN'inize Bağlan. VPN Ayarlar gidin ve oluşturduğunuz VPN bağlantısını bulun. Sanal ağınızla aynı addır. Bağlan'ı seçin. Bir açılır ileti görüntülenebilir. Yükseltilmiş ayrıcalıkları kullanmak için Devam'ı seçin.

bağlantıyı başlatmak için Bağlan ion durumu sayfasında Bağlan'ı seçin. Bir Sertifika Seç ekranı çıkarsa, gösterilen istemci sertifikasının bağlanmak için kullanmak istediğiniz sertifika olduğunu doğrulayın. Değilse, doğru sertifikayı seçmek için açılan oku kullanın ve ardından Tamam'ı seçin.

Azure dosya paylaşımını bağlama

Noktadan siteye VPN'nizi ayarladığınıza göre, azure dosya paylaşımını şirket içi bir makineye bağlamak için kullanabilirsiniz.

Depolama hesabı anahtarınızı kullanarak dosya paylaşımını bağlamak için bir Windows komut istemi açın ve aşağıdaki komutu çalıştırın. , <FileShareName>ve <YourStorageAccountKey> değerlerini kendi değerlerinizle değiştirin<YourStorageAccountName>. Z ise: zaten kullanımdaysa bunu kullanılabilir bir sürücü harfiyle değiştirin. Depolama hesabına gidip Güvenlik + ağ>Erişim anahtarları'nı seçerek Depolama hesabı anahtarınızı Azure portalında bulabilirsiniz.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

VPN Kök Sertifikayı Döndürme

Süre sonu veya yeni gereksinimler nedeniyle kök sertifikanın döndürülmesi gerekiyorsa, sanal ağ geçidini yeniden dağıtmadan mevcut sanal ağ geçidine yeni bir kök sertifika ekleyebilirsiniz. Aşağıdaki betiği kullanarak kök sertifikayı ekledikten sonra VPN istemci sertifikasını yeniden oluşturmanız gerekir.

, <desired-vpn-name-here>ve <new-root-cert-name> değerlerini kendi değerlerinizle değiştirin<resource-group-name>, ardından betiği çalıştırın.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams

Ayrıca bkz.

- P2S VPN Gateway bağlantıları için sunucu ayarlarını yapılandırma

- Doğrudan Azure dosya paylaşımı erişimi için ağ konusunda dikkat edilmesi gerekenler

- Linux üzerinde bir noktadan siteye (P2S) VPN'i Azure Dosyalar ile kullanmak üzere yapılandırma

- siteden siteye (S2S) VPN'i Azure Dosyalar ile kullanmak üzere yapılandırma

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin