Azure Synapse Analytics güvenlik teknik incelemesi: Ağ güvenliği

Dekont

Bu makale, Azure Synapse Analytics güvenlik teknik inceleme makalesi serisinin bir bölümünü oluşturur. Seriye genel bakış için bkz . Azure Synapse Analytics güvenlik teknik incelemesi.

Azure Synapse'in güvenliğini sağlamak için dikkate alınması gereken bir dizi ağ güvenliği seçeneği vardır.

Ağ güvenliği terminolojisi

Bu açılış bölümünde ağ güvenliğiyle ilgili bazı önemli Azure Synapse terimlerine genel bir bakış ve tanımlar sağlanmaktadır. Bu makaleyi okurken bu tanımları aklınızda bulundurun.

Synapse çalışma alanı

Synapse çalışma alanı, Azure Synapse tarafından sunulan tüm hizmetlerin güvenli hale getirilebilir bir mantıksal koleksiyonudur. Ayrılmış SQL havuzları (eski adı SQL DW), sunucusuz SQL havuzları, Apache Spark havuzları, işlem hatları ve diğer hizmetleri içerir. IP güvenlik duvarı kuralları, yönetilen sanal ağ ve sızdırma koruması için onaylanan kiracılar gibi bazı ağ yapılandırma ayarları çalışma alanı düzeyinde yapılandırılır ve güvenli hale gelir.

Synapse çalışma alanı uç noktaları

Uç nokta, hizmete erişmek için gelen bağlantının noktasıdır. Her Synapse çalışma alanının üç ayrı uç noktası vardır:

- Ayrılmış SQL havuzlarına erişmek için ayrılmış SQL uç noktası .

- Sunucusuz SQL havuzlarına erişmek için sunucusuz SQL uç noktası .

- Çalışma alanındaki Apache Spark havuzlarına ve işlem hattı kaynaklarına erişmek için geliştirme uç noktası .

Synapse çalışma alanı oluşturulduğunda bu uç noktalar otomatik olarak oluşturulur.

Synapse Studio

Synapse Studio , Azure Synapse için güvenli bir web ön uç geliştirme ortamıdır. Veri mühendisi, veri bilimcisi, veri geliştirici, veri analisti ve Synapse yöneticisi gibi çeşitli rolleri destekler.

Synapse Studio'yu kullanarak Azure Synapse'te aşağıdakiler gibi çeşitli veri ve yönetim işlemleri gerçekleştirin:

- Ayrılmış SQL havuzlarına, sunucusuz SQL havuzlarına ve SQL betiklerini çalıştırmaya Bağlan.

- Apache Spark havuzlarında not defterleri geliştirme ve çalıştırma.

- İşlem hatları geliştirme ve çalıştırma.

- Ayrılmış SQL havuzlarını, sunucusuz SQL havuzlarını, Apache Spark havuzlarını ve işlem hattı işlerini izleme.

- Çalışma alanı öğelerinin Synapse RBAC izinlerini yönetme.

- Veri kaynaklarına ve havuzlara yönetilen özel uç nokta bağlantıları oluşturma.

Çalışma alanı uç noktalarına Bağlan, Synapse Studio kullanılarak yapılabilir. Ayrıca, çalışma alanı uç noktalarıyla iletişimin özel olduğundan emin olmak için özel uç noktalar oluşturmak da mümkündür.

Genel ağ erişimi ve güvenlik duvarı kuralları

Varsayılan olarak, çalışma alanı uç noktaları sağlandığında genel uç noktalardır . Vpn bağlantısı veya Azure'a ExpressRoute bağlantısı gerektirmeden müşterinin kuruluş dışındaki ağlar da dahil olmak üzere tüm genel ağlardan bu çalışma alanı uç noktalarına erişim etkinleştirilir.

Azure Synapse gibi PaaS hizmetleri de dahil olmak üzere tüm Azure hizmetleri, kötü amaçlı saldırıları (etkin trafik izleme, her zaman algılama ve otomatik saldırı azaltma) azaltmak için DDoS temel koruması ile korunur.

Genel ağlar aracılığıyla bile çalışma alanı uç noktalarına yönelik tüm trafik aktarım sırasında Aktarım Düzeyi Güvenliği (TLS) protokolü tarafından şifrelenir ve güvenli hale getirilir.

Hassas verileri korumak için çalışma alanı uç noktalarına genel erişimi tamamen devre dışı bırakmanız önerilir. Bunu yaptığınızda, tüm çalışma alanı uç noktalarına yalnızca özel uç noktalar kullanılarak erişilmesini sağlar.

Bir abonelik veya kaynak grubundaki tüm Synapse çalışma alanları için genel erişimi devre dışı bırakmak, bir Azure İlkesi atanarak zorlanır. Çalışma alanı tarafından işlenen verilerin duyarlılığına bağlı olarak çalışma alanı başına genel ağ erişimini devre dışı bırakmak da mümkündür.

Ancak genel erişimin etkinleştirilmesi gerekiyorsa, IP güvenlik duvarı kurallarının yalnızca belirtilen genel IP adresleri listesinden gelen bağlantılara izin verecek şekilde yapılandırılması kesinlikle önerilir.

Şirket içi ortamda AZURE'a VPN erişimi veya ExpressRoute olmadığında ve çalışma alanı uç noktalarına erişim gerektirdiğinde genel erişimi etkinleştirmeyi göz önünde bulundurun. Bu durumda, IP güvenlik duvarı kurallarında şirket içi veri merkezlerinin ve ağ geçitlerinin genel IP adreslerinin listesini belirtin.

Özel uç noktalar

Azure özel uç noktası, müşterinin kendi Azure Sanal Ağ (VNet) alt ağında oluşturulan özel IP adresine sahip bir sanal ağ arabirimidir. Azure Synapse, ayrılmış SQL havuzları (eski adı SQL DW), Azure SQL Veritabanı s, Azure Depolama veya Azure'da Azure Özel Bağlantı hizmeti tarafından desteklenen herhangi bir hizmet gibi özel uç noktaları destekleyen herhangi bir Azure hizmeti için özel uç nokta oluşturulabilir.

Üç Synapse çalışma alanı uç noktasının tümü için sanal ağda ayrı ayrı özel uç noktalar oluşturmak mümkündür. Bu şekilde, Synapse çalışma alanının üç uç noktası için üç özel uç nokta oluşturulabilir: biri ayrılmış SQL havuzu, biri sunucusuz SQL havuzu ve biri de geliştirme uç noktası için.

Özel uç noktaların genel uç noktalarla karşılaştırıldığında birçok güvenlik avantajı vardır. Azure sanal ağındaki özel uç noktalara yalnızca içinden erişilebilir:

- Bu özel uç noktayı içeren aynı sanal ağ.

- Bölgesel veya genel olarak eşlenmiş Azure sanal ağları.

- VPN Gateway veya ExpressRoute aracılığıyla Azure'a bağlı şirket içi ağlar.

Özel uç noktaların temel avantajı, çalışma alanı uç noktalarını genel İnternet'te kullanıma sunmanın artık gerekli olmamasıdır. Ne kadar az pozlama olursa o kadar iyi.

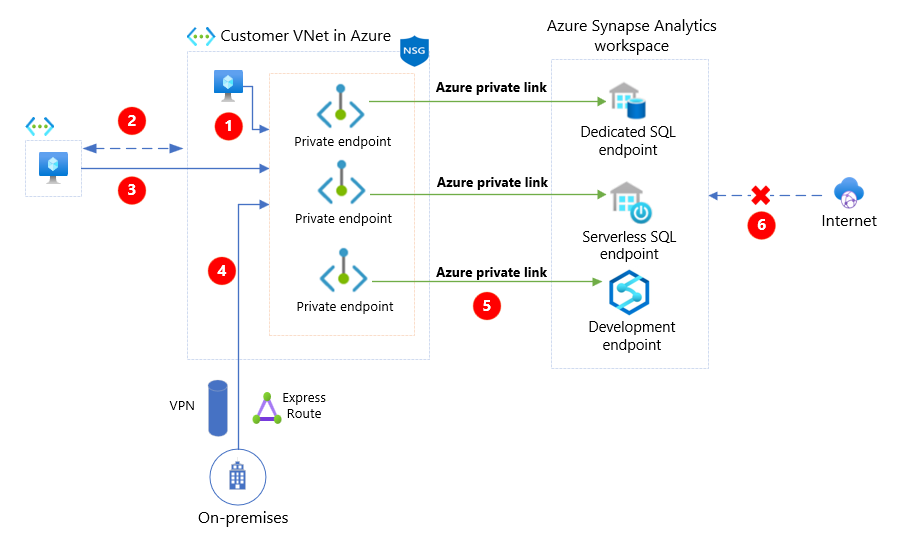

Aşağıdaki diyagramda özel uç noktalar gösterilmiştir.

Yukarıdaki diyagramda aşağıdaki önemli noktalar gösterilmiştir:

| Kalem | Açıklama |

|---|---|

| Müşteri sanal ağı içindeki iş istasyonları Azure Synapse özel uç noktalarına erişmektedir. | |

| Müşteri sanal ağı ile başka bir sanal ağ arasında eşleme. | |

| Eşlenmiş sanal ağdan iş istasyonu Azure Synapse özel uç noktalarına erişin. | |

| Şirket içi ağ, VPN veya ExpressRoute aracılığıyla Azure Synapse özel uç noktalarına erişmektedir. | |

| Çalışma alanı uç noktaları, Azure Özel Bağlantı hizmeti kullanılarak özel uç noktalar aracılığıyla müşterinin sanal ağıyla eşlenir. | |

| Synapse çalışma alanında genel erişim devre dışı bırakılır. |

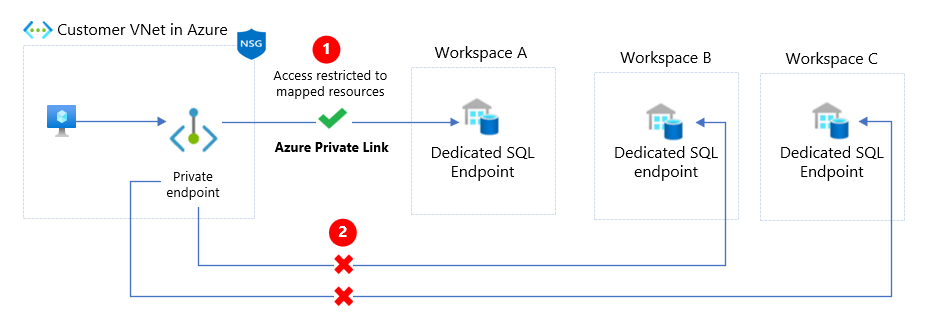

Aşağıdaki diyagramda özel uç nokta, hizmetin tamamı yerine PaaS kaynağının bir örneğine eşlenir. Ağ içinde bir güvenlik olayı olması durumunda yalnızca eşlenen kaynak örneği kullanıma sunulur ve bu da veri sızıntısı ve sızdırma tehdidini en aza indirir.

Yukarıdaki diyagramda aşağıdaki önemli noktalar gösterilmiştir:

| Kalem | Açıklama |

|---|---|

| Müşteri sanal ağındaki özel uç nokta, Çalışma Alanı A'daki tek bir ayrılmış SQL havuzu (eski adı SQL DW) uç noktasına eşlenir. | |

| Diğer çalışma alanlarındaki (B ve C) diğer SQL havuzu uç noktalarına bu özel uç nokta üzerinden erişilemez ve bu da pozlamayı en aza indirir. |

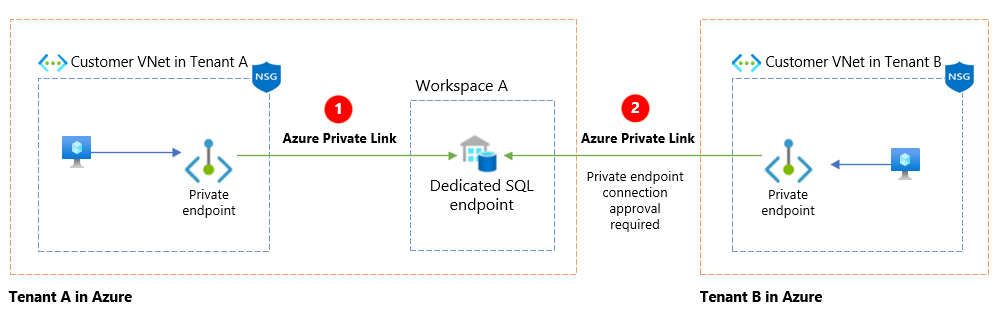

Özel uç nokta, Microsoft Entra kiracıları ve bölgeleri arasında çalıştığından, kiracılar ve bölgeler arasında Synapse çalışma alanlarına özel uç nokta bağlantıları oluşturmak mümkündür. Bu durumda, özel uç nokta bağlantı onayı iş akışından geçer. Hangi özel uç nokta bağlantılarının onaylandığı veya reddedildiği kaynak sahibi tarafından kontrol edilir. Kaynak sahibi, çalışma alanlarına kimlerin bağlanabileceğini tam olarak denetler.

Aşağıdaki diyagramda özel uç nokta bağlantı onayı iş akışı gösterilmiştir.

Yukarıdaki diyagramda aşağıdaki önemli noktalar gösterilmiştir:

| Kalem | Açıklama |

|---|---|

| A Kiracısı'ndaki A Çalışma Alanı'ndaki ayrılmış SQL havuzuna (eski adı SQL DW), A Kiracısı'ndaki müşteri sanal ağındaki özel bir uç nokta tarafından erişilir. | |

| A Kiracısı'ndaki Çalışma Alanı A'daki aynı ayrılmış SQL havuzuna (eski adıYLA SQL DW), bağlantı onayı iş akışı aracılığıyla B Kiracısı'ndaki müşteri sanal ağındaki özel bir uç nokta tarafından erişilir. |

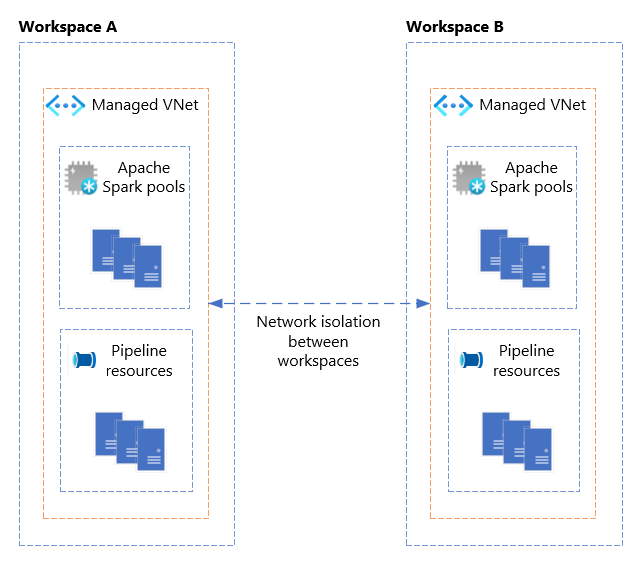

Yönetilen sanal ağ

Synapse Yönetilen Sanal Ağ özelliği, Synapse çalışma alanları arasında Apache Spark havuzu ve işlem hattı işlem kaynakları için tam olarak yönetilen ağ izolasyonu sağlar. Çalışma alanı oluşturma zamanında yapılandırılabilir. Ayrıca, aynı çalışma alanı içindeki Spark kümeleri için ağ yalıtımı da sağlar. Her çalışma alanının tamamen Synapse tarafından yönetilen kendi sanal ağı vardır. Yönetilen sanal ağ, kullanıcıların herhangi bir değişiklik yapması için görünür değildir. Yönetilen bir sanal ağda Azure Synapse tarafından sağlanan tüm işlem hattı veya Apache Spark havuzu işlem kaynakları kendi sanal ağı içinde sağlanır. Bu şekilde, diğer çalışma alanlarından tam ağ yalıtımı olur.

Bu yapılandırma, genellikle Sanal Ağ Ekleme tarafından yapıldığı gibi Apache Spark havuzu ve işlem hattı kaynakları için sanal ağ ve ağ güvenlik grupları oluşturma ve yönetme gereksinimini ortadan kaldırır.

Bu nedenle, synapse çalışma alanında ayrılmış SQL havuzları ve sunucusuz SQL havuzları gibi çok kiracılı hizmetler Yönetilen sanal ağ içinde sağlanmaz .

Aşağıdaki diyagramda, Yönetilen sanal ağların içindeki Apache Spark havuzları ve işlem hattı kaynaklarıyla A ve B Çalışma Alanlarının iki Yönetilen sanal ağı arasındaki ağ yalıtımı gösterilmektedir.

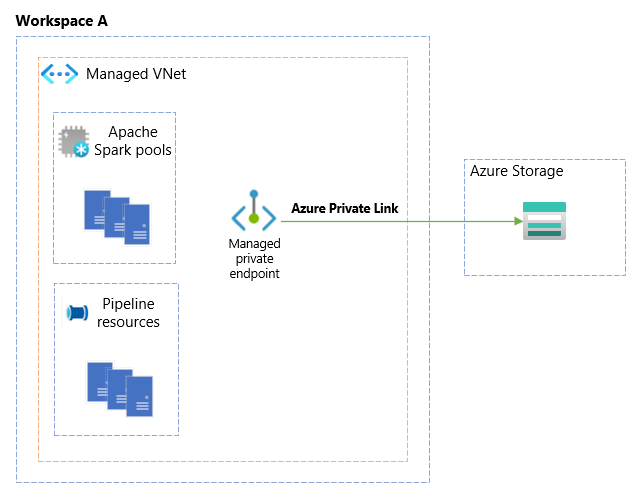

Yönetilen özel uç nokta bağlantısı

Yönetilen özel uç nokta bağlantısı, herhangi bir Azure PaaS hizmetine (Özel Bağlantı destekleyen) güvenli ve sorunsuz bir şekilde, müşterinin sanal ağından bu hizmet için özel bir uç nokta oluşturmaya gerek kalmadan bağlantı sağlar. Synapse, özel uç noktayı otomatik olarak oluşturur ve yönetir. Bu bağlantılar, Apache Spark havuzları ve işlem hattı kaynakları gibi Synapse Yönetilen sanal ağı içinde sağlanan işlem kaynakları tarafından Azure PaaS hizmetlerine özel olarak bağlanmak için kullanılır.

Örneğin, azure depolama hesabınıza işlem hattınızdan özel olarak bağlanmak istiyorsanız, her zamanki yaklaşım depolama hesabı için özel bir uç nokta oluşturmak ve depolama özel uç noktanıza bağlanmak için şirket içinde barındırılan tümleştirme çalışma zamanı kullanmaktır. Synapse Yönetilen Sanal Ağları ile, doğrudan bu depolama hesabına yönetilen bir özel uç nokta bağlantısı oluşturarak Azure tümleştirme çalışma zamanını kullanarak depolama hesabınıza özel olarak bağlanabilirsiniz. Bu yaklaşım, Azure PaaS hizmetlerinize özel olarak bağlanmak için şirket içinde barındırılan tümleştirme çalışma zamanı gereksinimini ortadan kaldırır.

Bu nedenle, synapse çalışma alanında ayrılmış SQL havuzları ve sunucusuz SQL havuzları gibi çok kiracılı hizmetler Yönetilen sanal ağ içinde sağlanmaz . Bu nedenle, giden bağlantıları için çalışma alanında oluşturulan yönetilen özel uç nokta bağlantılarını kullanmaz.

Aşağıdaki diyagramda, A Çalışma Alanı'ndaki yönetilen bir sanal ağdan Azure depolama hesabına bağlanan yönetilen özel uç nokta gösterilmektedir.

Gelişmiş Spark güvenliği

Yönetilen sanal ağ, Apache Spark havuzu kullanıcıları için bazı ek avantajlar da sağlar. Sanal Ağ Ekleme'de olduğu gibi sabit bir alt ağ adres alanı yapılandırma konusunda endişelenmenize gerek yoktur. Azure Synapse, iş yükleri için bu adres alanlarını dinamik olarak ayırma işlemini otomatik olarak üstlenir.

Ayrıca Spark havuzları bir iş kümesi olarak çalışır. Bu, çalışma alanıyla etkileşim kurarken her kullanıcının kendi Spark kümesine sahip olduğu anlamına gelir. Çalışma alanında Spark havuzu oluşturmak, Spark iş yüklerini yürütürken kullanıcıya nelerin atanacağıyla ilgili meta veri bilgileridir. Bu, her kullanıcının iş yüklerini yürütmek için Yönetilen sanal ağın içindeki ayrılmış bir alt ağda kendi Spark kümesine sahip olacağı anlamına gelir. Aynı kullanıcının Spark havuzu oturumları aynı işlem kaynakları üzerinde yürütülür. Bu işlevselliği sağlayarak üç temel avantaj vardır:

- Kullanıcıya dayalı iş yükü yalıtımı nedeniyle daha fazla güvenlik.

- Gürültülü komşuların azaltılması.

- Daha yüksek performans.

Veri sızdırma koruması

Yönetilen sanal ağa sahip Synapse çalışma alanlarının veri sızdırma koruması adlı ek bir güvenlik özelliği vardır. Azure Synapse'ten giden tüm çıkış trafiğini ayrılmış SQL havuzları, sunucusuz SQL havuzları, Apache spark havuzları ve işlem hatları gibi tüm hizmetlerden korur. Giden bağlantıları izin verilen Microsoft Entra kiracıları listesiyle kısıtlamak için çalışma alanı düzeyinde (çalışma alanı oluşturma zamanında) veri sızdırma koruması etkinleştirilerek yapılandırılır. Varsayılan olarak, listeye yalnızca çalışma alanının ev kiracısı eklenir, ancak çalışma alanı oluşturulduktan sonra her zaman Microsoft Entra kiracılarının listesini eklemek veya değiştirmek mümkündür. Ek kiracı eklemek, Synapse Yönetici istrator'ın yükseltilmiş rolünü gerektiren yüksek ayrıcalıklı bir işlemdir. Karmaşık ağ güvenlik ilkelerine gerek kalmadan Azure Synapse'ten diğer kuruluşlara ve kiracılara veri sızdırmayı etkili bir şekilde denetler.

Veri sızdırma koruması etkinleştirilmiş çalışma alanları için Synapse işlem hatları ve Apache Spark havuzları tüm giden bağlantıları için yönetilen özel uç nokta bağlantılarını kullanmalıdır.

Ayrılmış SQL havuzu ve sunucusuz SQL havuzu, giden bağlantıları için yönetilen özel uç noktaları kullanmaz; ancak, SQL havuzlarından giden tüm bağlantılar yalnızca yönetilen özel uç nokta bağlantılarının hedefleri olan onaylı hedeflere yapılabilir.

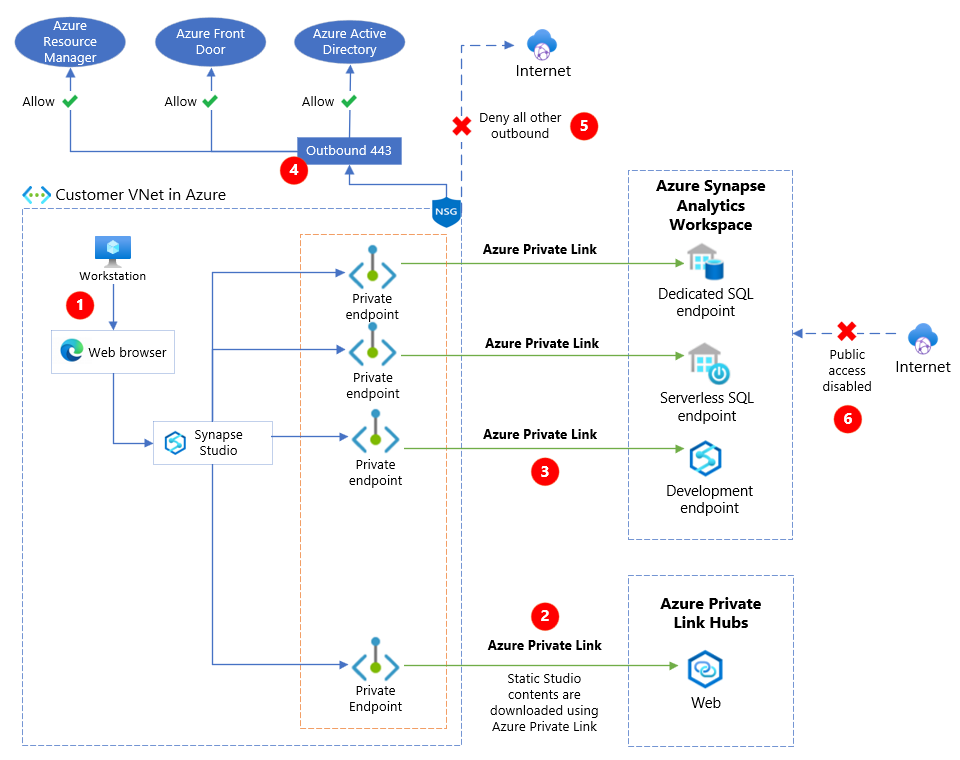

Synapse Studio için özel bağlantı hub'ları

Synapse Özel Bağlantı Hubs, Azure Özel Bağlantı kullanarak müşterinin sanal ağından Synapse Studio'ya güvenli bir şekilde bağlanmaya olanak tanır. Bu özellik, Synapse Studio'yu kullanarak synapse çalışma alanına giden İnternet trafiğinin sınırlı bir Azure hizmetleri kümesiyle kısıtlandığı denetimli ve kısıtlanmış bir ortamdan erişmek isteyen müşteriler için kullanışlıdır.

Sanal ağdan bu hub'a bir özel bağlantı hub'ı kaynağı ve özel uç nokta oluşturarak elde edilir. Bu özel uç nokta daha sonra sanal ağdan bir özel IP adresiyle tam etki alanı adı (FQDN), web.azuresynapse.net kullanarak stüdyoya erişmek için kullanılır. Özel bağlantı hub'ı kaynağı, Synapse Studio'nun statik içeriğini Azure Özel Bağlantı üzerinden kullanıcının iş istasyonuna indirir. Ayrıca, çalışma alanı uç noktalarıyla iletişimin özel olduğundan emin olmak için tek tek çalışma alanı uç noktaları için ayrı özel uç noktalar oluşturulmalıdır.

Aşağıdaki diyagramda Synapse Studio için özel bağlantı hub'ları gösterilmiştir.

Yukarıdaki diyagramda aşağıdaki önemli noktalar gösterilmiştir:

| Kalem | Açıklama |

|---|---|

| Kısıtlı bir müşteri sanal ağındaki iş istasyonu, Synapse Studio'ya bir web tarayıcısı kullanarak erişir. | |

| Özel bağlantı hub'ları kaynağı için oluşturulan özel uç nokta, statik stüdyo içeriğini Azure Özel Bağlantı kullanarak indirmek için kullanılır. | |

| Synapse çalışma alanı uç noktaları için oluşturulan özel uç noktalar, Azure Özel Bağlantı kullanarak çalışma alanı kaynaklarına güvenli bir şekilde erişmektedir. | |

| Kısıtlı müşteri sanal ağındaki ağ güvenlik grubu kuralları, 443 numaralı bağlantı noktası üzerinden Azure Resource Manager, Azure Front Door ve Microsoft Entra Id gibi sınırlı bir Azure hizmetleri kümesine giden trafiğe izin verir. | |

| Kısıtlı müşteri sanal ağındaki ağ güvenlik grubu kuralları, sanal ağdan gelen diğer tüm giden trafiği reddeder. | |

| Synapse çalışma alanında genel erişim devre dışı bırakılır. |

Ayrılmış SQL havuzu (eski adıyla SQL DW)

Azure Synapse teklifinden önce SQL DW adlı bir Azure SQL veri ambarı ürünü sunuluyordu. Artık ayrılmış SQL havuzu (eski adı SQL DW) olarak yeniden adlandırıldı.

Ayrılmış SQL havuzu (eski adıYLA SQL DW), mantıksal bir Azure SQL sunucusu içinde oluşturulur. SQL DW ve diğer Azure SQL veritabanları dahil olmak üzere bir veritabanı koleksiyonu için merkezi bir yönetim noktası işlevi gören güvenli hale getirilebilir bir mantıksal yapıdır.

Azure Synapse için bu makalenin önceki bölümlerinde açıklanan temel ağ güvenliği özelliklerinin çoğu, ayrılmış SQL havuzu (eski adı SQL DW) için de geçerlidir. Bu ölçümler şunlardır:

- IP güvenlik duvarı kuralları

- Genel ağ erişimini devre dışı bırakma

- Özel uç noktalar

- Giden güvenlik duvarı kuralları aracılığıyla veri sızdırma koruması

Ayrılmış SQL havuzu (eski adı SQL DW) çok kiracılı bir hizmet olduğundan Yönetilen sanal ağ içinde sağlanmaz. Bu, Yönetilen sanal ağ ve yönetilen özel uç nokta bağlantıları gibi bazı özelliklerin bu ağ için geçerli olmadığı anlamına gelir.

Ağ güvenliği özellik matrisi

Aşağıdaki karşılaştırma tablosu, Azure Synapse tekliflerinde desteklenen ağ güvenliği özelliklerine üst düzey bir genel bakış sağlar:

| Özellik | Azure Synapse: Apache Spark havuzu | Azure Synapse: Ayrılmış SQL havuzu | Azure Synapse: Sunucusuz SQL havuzu | Ayrılmış SQL havuzu (eski adıYLA SQL DW) |

|---|---|---|---|---|

| IP güvenlik duvarı kuralları | Evet | Evet | Evet | Evet |

| Genel erişimi devre dışı bırakma | Evet | Evet | Evet | Evet |

| Özel uç noktalar | Evet | Evet | Evet | Evet |

| Veri sızdırma koruması | Evet | Evet | Evet | Evet |

| Synapse Studio kullanarak güvenli erişim | Evet | Evet | Evet | Hayır |

| Synapse özel bağlantı hub'ını kullanarak kısıtlı ağdan erişim | Evet | Evet | Evet | Hayır |

| Yönetilen sanal ağ ve çalışma alanı düzeyinde ağ yalıtımı | Evet | Yok | Yok | Geçersiz |

| Giden bağlantı için yönetilen özel uç nokta bağlantıları | Evet | Yok | Yok | Geçersiz |

| Kullanıcı düzeyinde ağ yalıtımı | Evet | Yok | Yok | Geçersiz |

Sonraki adımlar

Bu teknik inceleme serisinin sonraki makalesinde tehdit koruması hakkında bilgi edinin.