Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede şunlar açıklanmaktadır:

- Synapse Analytics çalışma alanlarında bekleyen verilerin şifrelenmesi.

- Müşteri tarafından yönetilen anahtarla şifrelemeyi etkinleştirmek için Synapse çalışma alanlarının yapılandırılması.

- Çalışma alanlarındaki verileri şifrelemek için kullanılan anahtarları yönetme.

Dinlenme hâlindeki verinin şifrelenmesi

Tam bir Bekleyen Şifreleme çözümü, verilerin hiçbir zaman şifrelenmemiş biçimde kalıcı olmamasını sağlar. Bekleyen verilerin çift şifrelenmesi, tek bir katmanın tehlikeye atılmasına karşı koruma sağlamak için iki ayrı şifreleme katmanıyla tehditleri azaltır. Azure Synapse Analytics, müşteri tarafından yönetilen bir anahtarla çalışma alanınızdaki veriler için ikinci bir şifreleme katmanı sunar. Bu anahtar Azure Key Vault'unuzda korunarak anahtar yönetimi ve döndürme sahipliğini almanıza olanak tanır.

Azure hizmetleri için ilk şifreleme katmanı, platform tarafından yönetilen anahtarlarla etkinleştirilir. Varsayılan olarak Azure Diskleri ve Azure Depolama hesaplarındaki veriler bekleme sırasında otomatik olarak şifrelenir. Azure Şifrelemeye Genel Bakış bölümünde Microsoft Azure'da şifrelemenin nasıl kullanıldığı hakkında daha fazla bilgi edinin.

Not

Tablo adları, nesne adları ve dizin adları gibi müşteri içeriği olarak kabul edilen bazı öğeler Microsoft tarafından destek ve sorun giderme amacıyla günlük dosyalarına aktarılabilir.

Azure Synapse şifrelemesi

Bu bölüm, Synapse çalışma alanlarında müşteri tarafından yönetilen anahtar şifrelemenin nasıl etkinleştirildiğini ve uygulandığını daha iyi anlamanıza yardımcı olur. Bu şifrelemede mevcut anahtarlar veya Azure Key Vault'ta oluşturulan yeni anahtarlar kullanılır. Çalışma alanında tüm verileri şifrelemek için tek bir anahtar kullanılır. Synapse çalışma alanları RSA 2048 ve 3072 bayt boyutunda anahtarları ve RSA-HSM anahtarlarını destekler.

Not

Synapse çalışma alanları şifreleme için EC, EC-HSM ve oct-HSM anahtarlarının kullanımını desteklemez.

Aşağıdaki Synapse bileşenlerindeki veriler, çalışma alanı düzeyinde yapılandırılmış müşteri tarafından yönetilen anahtarla şifrelenir:

- SQL havuzları

- Ayrılmış SQL havuzları

- Sunucusuz SQL havuzları

- Veri Gezgini havuzları

- Apache Spark havuzları

- Azure Data Factory tümleştirme çalışma zamanları, işlem hatları, veri kümeleri.

Çalışma alanı şifreleme yapılandırması

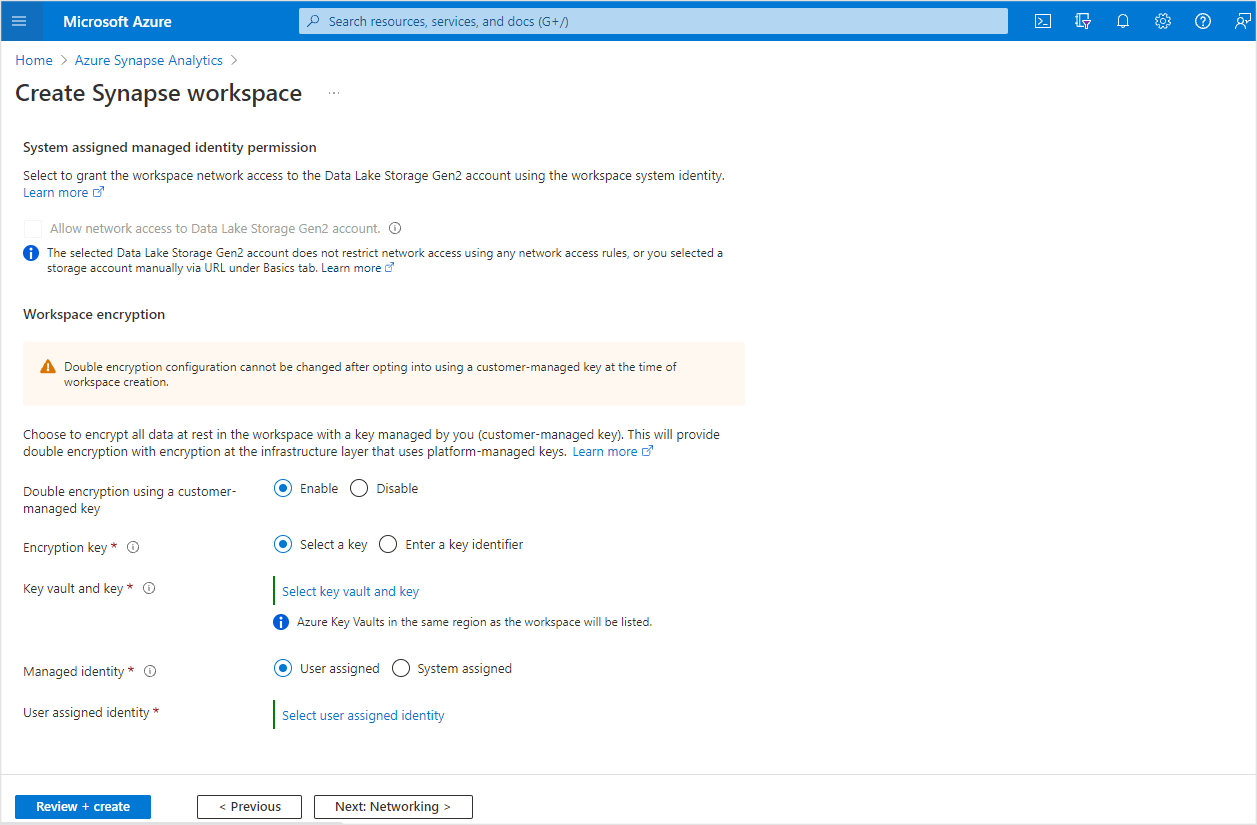

Çalışma alanları, çalışma alanı oluşturulurken müşteri tarafından yönetilen bir anahtarla çift şifrelemeyi etkinleştirecek şekilde yapılandırılabilir. Yeni çalışma alanınızı oluştururken "Güvenlik" sekmesinde müşteri tarafından yönetilen bir anahtar kullanarak çift şifrelemeyi etkinleştirin. Anahtar tanımlayıcısı URI'sini girmeyi veya çalışma alanıyla aynı bölgedeki anahtar kasaları listesinden seçim yapmayı seçebilirsiniz. Key Vault'un temizleme korumasının etkinleştirilmesi gerekir.

Önemli

Çalışma alanı oluşturulduktan sonra çift şifreleme için yapılandırma ayarı değiştirilemez.

Anahtar erişimi ve çalışma alanı etkinleştirme

Müşteri tarafından yönetilen anahtarlara sahip Azure Synapse şifreleme modeli, çalışma alanının gerektiğinde şifrelemek ve şifrelerini çözmek için Azure Key Vault'taki anahtarlara erişmesini içerir. Anahtarlar, bir erişim ilkesi veya Azure Key Vault RBAC aracılığıyla çalışma alanı için erişilebilir hale getirilir. Azure Key Vault erişim ilkesi aracılığıyla izinler verilirken, ilke oluşturma sırasında "Yalnızca uygulama" seçeneğini belirleyin (çalışma alanları yönetilen kimliğini seçin ve yetkili uygulama olarak eklemeyin).

Çalışma alanı etkinleştirilmeden önce, çalışma alanının yönetilen kimliğine anahtar kasasında gereken izinlerin verilmesi gerekir. Çalışma alanı etkinleştirmeye yönelik bu aşamalı yaklaşım, çalışma alanındaki verilerin müşteri tarafından yönetilen anahtarla şifrelenmesini sağlar. Ayrı ayrı ayrılmış SQL Havuzları için şifreleme etkinleştirilebilir veya devre dışı bırakılabilir. Her ayrılmış havuz varsayılan olarak şifreleme için etkinleştirilmez.

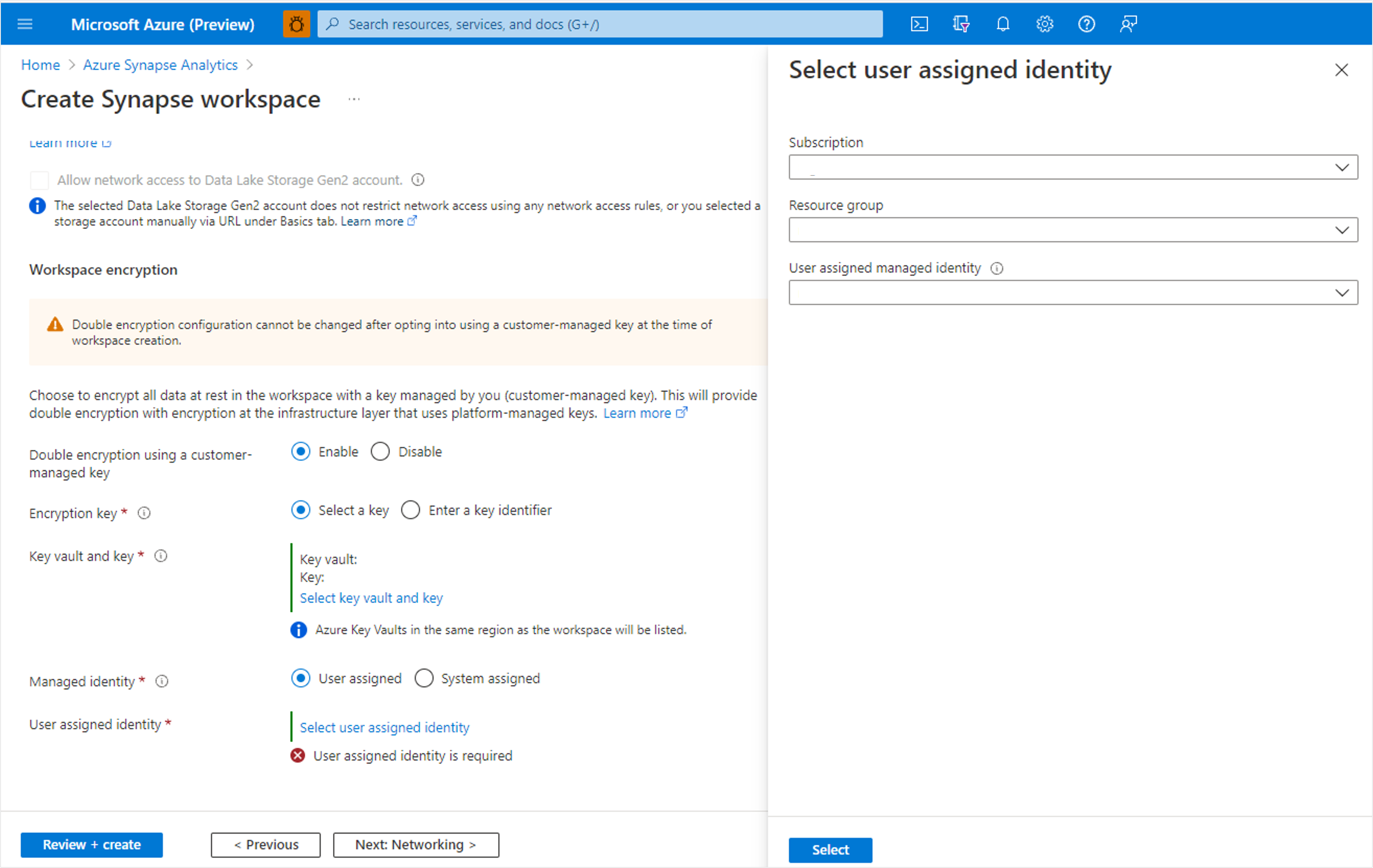

Kullanıcı Tarafından Atanan Yönetilen Kimlik Kullanımı

Çalışma alanları, Azure Key Vault'ta depolanan müşteri tarafından yönetilen anahtarınıza erişmek için Kullanıcı tarafından atanan yönetilen kimliği kullanacak şekilde yapılandırılabilir. Müşteri tarafından yönetilen anahtarlarla çift şifreleme kullanırken Azure Synapse çalışma alanınızın aşamalı olarak etkinleştirilmesini önlemek için Kullanıcı Tarafından Atanan Yönetilen kimlik yapılandırın. Azure Synapse çalışma alanına kullanıcı tarafından atanan yönetilen kimlik atamak için Managed Identity Contributor yerleşik rolü gereklidir.

Not

Kullanıcı Tarafından Atanan Yönetilen Kimlik, Azure Key Vault bir güvenlik duvarının arkasındayken müşteri tarafından yönetilen anahtara erişecek şekilde yapılandırılamaz.

İzinler

Durağan verileri şifrelemek veya şifresini çözmek için yönetilen kimliğin aşağıdaki izinlere sahip olması gerekir. Benzer şekilde, yeni anahtar oluşturmak için bir Resource Manager şablonu kullanıyorsanız, şablonun 'keyOps' parametresi aşağıdaki izinlere sahip olmalıdır:

- WrapKey (yeni anahtar oluştururken Key Vault'a anahtar eklemek için).

- UnwrapKey (şifre çözme anahtarını almak için).

- Okuma (bir anahtarın açık kısmını okumak için)

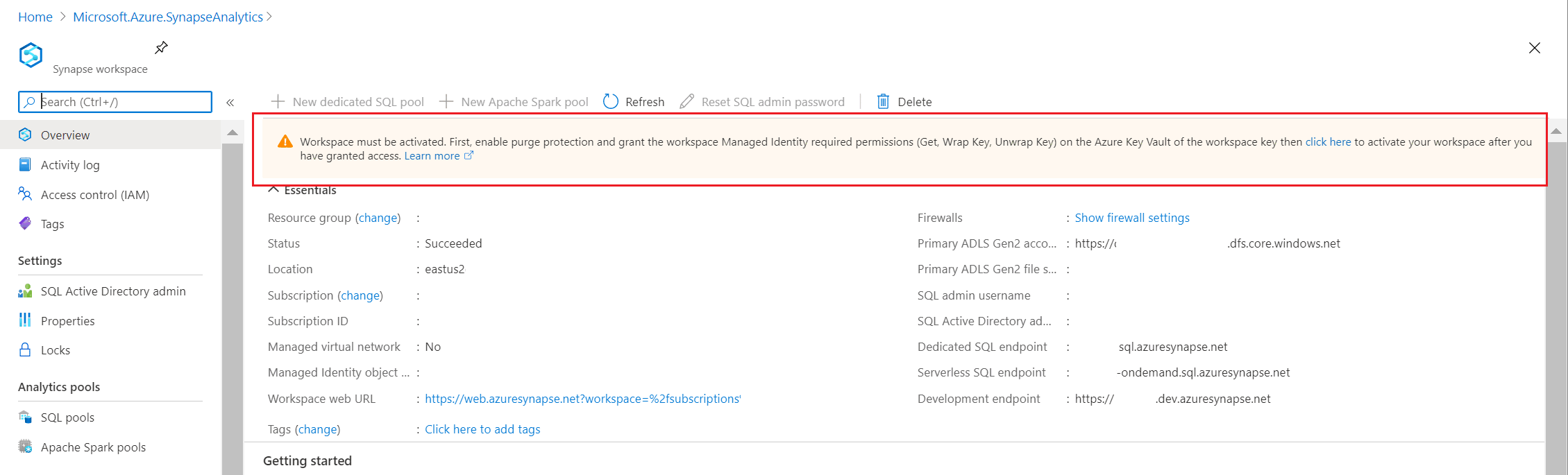

Çalışma alanı etkinleştirme

Çalışma alanı oluşturma sırasında müşteri tarafından yönetilen anahtarlara erişmek için kullanıcı tarafından atanan yönetilen kimliği yapılandırmazsanız, etkinleştirme başarılı olana kadar çalışma alanınız "Beklemede" durumda kalır. Tüm işlevleri tam olarak kullanabilmeniz için önce çalışma alanının etkinleştirilmesi gerekir. Örneğin, yalnızca etkinleştirme başarılı olduktan sonra yeni bir ayrılmış SQL havuzu oluşturabilirsiniz. Çalışma alanı yönetilen kimliğine anahtar kasasına erişim verin ve çalışma alanı Azure portalı başlığındaki etkinleştirme bağlantısını seçin. Etkinleştirme başarıyla tamamlandıktan sonra, çalışma alanınız içindeki tüm verilerin müşteri tarafından yönetilen anahtarınız ile korunduğundan emin olarak kullanıma hazırdır. Daha önce belirtildiği gibi, etkinleştirmenin başarılı olması için anahtar kasasında temizleme korumasının mutlaka etkinleştirilmesi gereklidir.

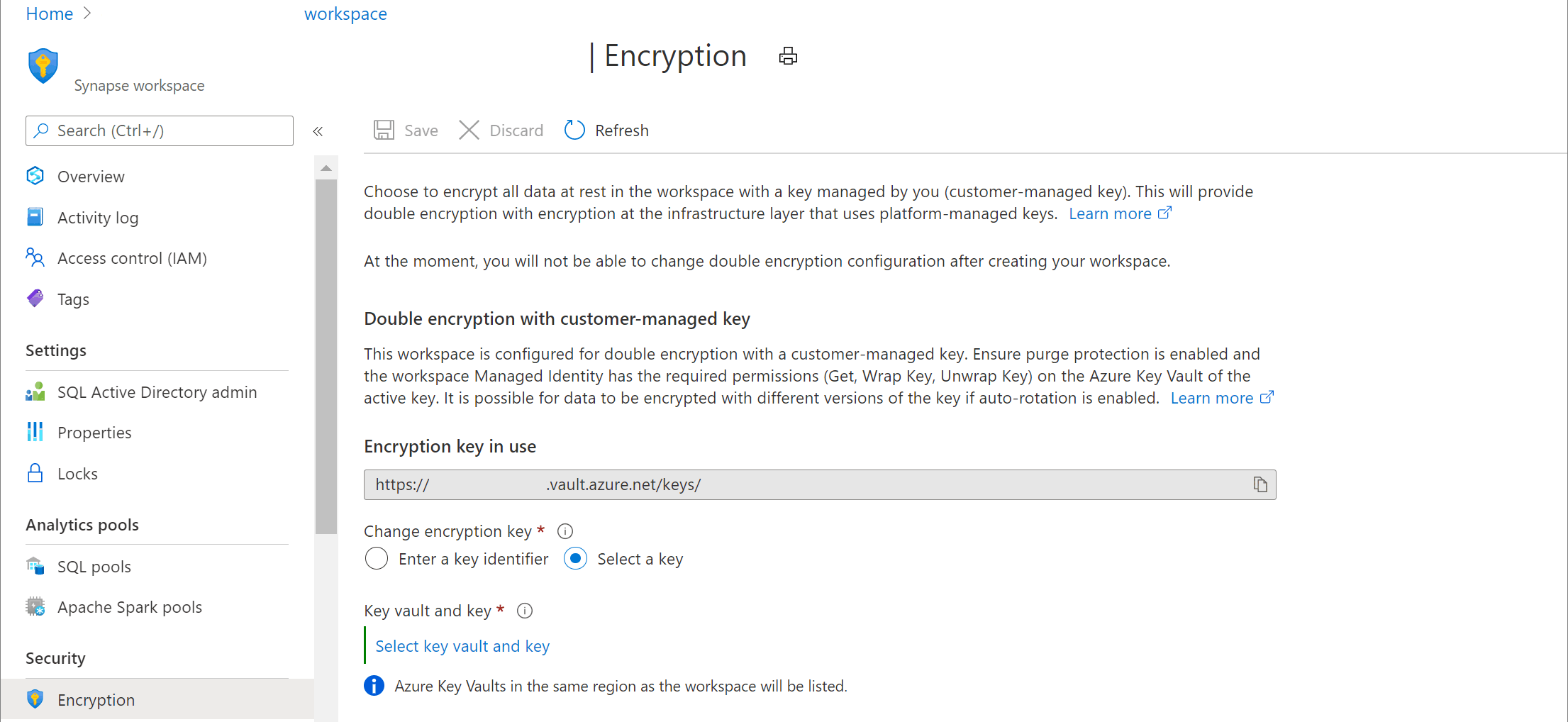

Müşteri tarafından yönetilen anahtarı çalışma alanı için yönetme

Verileri şifrelemek için kullanılan müşteri tarafından yönetilen anahtarı Azure portalındaki Şifreleme sayfasından değiştirebilirsiniz. Burada da bir anahtar tanımlayıcısı kullanarak yeni bir anahtar seçebilir veya çalışma alanıyla aynı bölgede erişiminiz olan Key Vault'lardan seçim yapabilirsiniz. Daha önce kullanılanlardan farklı bir anahtar kasasında anahtar seçerseniz, çalışma alanı tarafından yönetilen kimliğe yeni anahtar kasası üzerinde "Get", "Wrap" ve "Unwrap" izinleri verin. Çalışma alanı yeni anahtar kasasına erişimini doğrular ve çalışma alanı içindeki tüm veriler yeni anahtarla yeniden şifrelenir.

Önemli

Çalışma alanının şifreleme anahtarını değiştirirken, eski anahtarı çalışma alanında yeni bir anahtarla değiştirene kadar koruyun. Bu, yeni anahtarla yeniden şifrelenmeden önce eski anahtarla verilerin şifresinin çözülmesine olanak tanır. SQL havuzunun (Çevrimiçi/Çevrimdışı) durumu, çalışma alanı müşteri tarafından yönetilen anahtar (CMK) döndürme işlemini etkilemez.

CMK döndürmesi sırasında çevrimdışı olan SQL havuzları eski anahtar veya anahtar sürümüyle şifrelenmiş olarak kalır. Eski anahtar veya anahtar sürümü devre dışı bırakıldıysa veya süresi dolduysa, şifre çözme mümkün olmadığından havuzlar sürdürülemez. Bu havuzlar devam ettirildikten sonra, eski anahtar veya anahtar sürümü 1) etkinleştirilmeli ve 2) şifre çözme ve yeni anahtar veya anahtar sürümüyle daha sonra yeniden şifrelemeye izin vermek için gelecekte ayarlanmış bir sona erme tarihi olmalıdır.

Sorunsuz bir CMK döndürmesi sağlamak için, işlem sırasında bazı SQL havuzları çevrimdışıysa, eski anahtar veya anahtar sürümünün etkin kalması ve son kullanma tarihinin gelecekte ayarlanmış olması gerekir. Çevrimdışı havuzlar başarıyla yeniden başlatılıp yeni anahtar veya anahtar sürümüyle yeniden şifrelenene kadar bu çok önemlidir.

Yedeklemelerin şifresini çözmek için hala gerekli olabileceği için eski anahtarları veya anahtar sürümlerini silmemek kesinlikle önerilir. Bunun yerine, tüm SQL havuzları yeni anahtar veya anahtar sürümüyle yeniden şifrelendikten sonra eski anahtarı veya anahtar sürümünü devre dışı bırakın . Bu, gerekirse eski yedeklemelerin şifresini çözmek için eski anahtarın veya anahtar sürümünün kullanılabilir durumda kalmasını sağlar.

Anahtarların otomatik ve düzenli olarak döndürülmesi veya anahtarlarda gerçekleştirilen eylemler için Azure Key Vault ilkeleri yeni anahtar sürümlerinin oluşturulmasına neden olabilir. Çalışma alanında bulunan tüm verileri etkin anahtarın en son sürümüyle yeniden şifrelemeyi seçebilirsiniz. Yeniden şifrelemek için Azure portalındaki anahtarı geçici bir anahtarla değiştirin ve ardından şifreleme için kullanmak istediğiniz anahtara geri dönün. Örneğin, etkin anahtar1'in en son sürümünü kullanarak veri şifrelemesini güncelleştirmek için, müşteri tarafından yönetilen çalışma alanı anahtarını geçici anahtar olan Key2 olarak değiştirin. Key2 ile şifrelemenin tamamlanmasını bekleyin. Ardından çalışma alanı müşteri tarafından yönetilen anahtarı yeniden Key1'e geçirin. Çalışma alanında veriler, Key1'in en son sürümüyle yeniden şifrelenir.

Not olarak düzeltildiğinde, önerilen iyileştirmeler mevcut değildi, çünkü zaten doğru bir şekilde çevrilmişti.

Azure Synapse Analytics, yeni anahtar sürümleri oluşturulduğunda verileri otomatik olarak yeniden şifrelemez. Çalışma alanınızda tutarlılık sağlamak için yukarıda ayrıntılı olarak açıklanan işlemi kullanarak verilerin yeniden şifrelenmesini zorlayabilirsiniz.

Hizmet tarafından yönetilen anahtarlarla SQL Saydam Veri Şifrelemesi

SQL Saydam Veri Şifrelemesi (TDE), çift şifreleme için etkinleştirilmemiş çalışma alanlarındaki ayrılmış SQL Havuzları için kullanılabilir. Bu tür çalışma alanında, ayrılmış SQL havuzlarındaki veriler için çift şifreleme sağlamak için hizmet tarafından yönetilen bir anahtar kullanılır. Hizmet tarafından yönetilen anahtarla TDE, ayrı ayrı ayrılmış SQL havuzları için etkinleştirilebilir veya devre dışı bırakılabilir.

Azure SQL Veritabanı ve Azure Synapse için cmdlet'ler

PowerShell aracılığıyla TDE'yi yapılandırmak için Azure Sahibi, Katkıda Bulunanı veya SQL Güvenlik Yöneticisi olarak bağlı olmanız gerekir.

Azure Synapse çalışma alanı için aşağıdaki cmdlet'leri kullanın.

| Cmdlet | Açıklama |

|---|---|

| Set-AzSynapseSqlPoolTransparentDataEncryption | SQL havuzu için saydam veri şifrelemesini etkinleştirir veya devre dışı bırakır. |

| Get-AzSynapseSqlPoolTransparentDataEncryption | SQL havuzu için saydam veri şifreleme durumunu alır. |

| New-AzSynapseWorkspaceKey | Çalışma alanına Key Vault anahtarı ekler. |

| Get-AzSynapseWorkspaceKey | Çalışma alanı için Key Vault anahtarlarını alır |

| Update-AzSynapseWorkspace | Çalışma alanı için saydam veri şifreleme koruyucusu ayarlar. |

| Get-AzSynapseWorkspace | Saydam veri şifreleme koruyucusunu getirir |

| Remove-AzSynapseWorkspaceKey | Çalışma alanından Key Vault anahtarını kaldırır. |