Azure Disk Şifrelemesi için anahtar kasası oluşturma ve yapılandırma

Azure Disk Şifrelemesi, disk şifreleme anahtarlarını ve gizli dizilerini denetlemek ve yönetmek için Azure Key Vault kullanır. Anahtar kasaları hakkında daha fazla bilgi için bkz . Azure Key Vault ile çalışmaya başlama ve Anahtar kasanızın güvenliğini sağlama.

Azure Disk Şifrelemesi ile kullanmak üzere anahtar kasası oluşturma ve yapılandırma üç adımdan oluşur:

- Gerekirse kaynak grubu oluşturma.

- Anahtar kasası oluşturma.

- Anahtar kasası gelişmiş erişim ilkelerini ayarlama.

Ayrıca isterseniz bir anahtar şifreleme anahtarı (KEK) oluşturabilir veya içeri aktarabilirsiniz.

Araçları yükleme ve Azure'a bağlanma

Bu makaledeki adımlar Azure CLI, Azure PowerShell Az modülü veya Azure portalı ile tamamlanabilir.

Kaynak grubu oluşturma

Zaten bir kaynak grubunuz varsa Anahtar kasası oluşturma bölümüne atlayabilirsiniz.

Kaynak grubu, Azure kaynaklarının dağıtıldığı ve yönetildiği bir mantıksal kapsayıcıdır.

az group create Azure CLI komutunu, New-AzResourceGroup Azure PowerShell komutunu veya Azure portalından kullanarak bir kaynak grubu oluşturun.

Azure CLI

az group create --name "myResourceGroup" --location eastus

Azure PowerShell

New-AzResourceGroup -Name "myResourceGroup" -Location "EastUS"

Anahtar kasası oluşturma

Zaten bir anahtar kasanız varsa Anahtar kasası gelişmiş erişim ilkelerini ayarlama bölümüne atlayabilirsiniz.

az keyvault create Azure CLI komutunu, New-AzKeyvault Azure PowerShell komutunu, Azure portalını veya Resource Manager şablonunu kullanarak bir anahtar kasası oluşturun.

Uyarı

Şifreleme gizli dizilerinin bölgesel sınırları aşmadığından emin olmak için şifrelenecek VM'lerle aynı bölgede ve kiracıda yer alan bir anahtar kasası oluşturmanız ve kullanmanız gerekir.

Her Key Vault'un benzersiz bir adı olmalıdır. Aşağıdaki örneklerde unique-keyvault-name> değerini anahtar kasanızın adıyla değiştirin<.

Azure CLI

Azure CLI kullanarak anahtar kasası oluştururken "--enabled-for-disk-encryption" bayrağını ekleyin.

az keyvault create --name "<your-unique-keyvault-name>" --resource-group "myResourceGroup" --location "eastus" --enabled-for-disk-encryption

Azure PowerShell

Azure PowerShell kullanarak anahtar kasası oluştururken "-EnabledForDiskEncryption" bayrağını ekleyin.

New-AzKeyvault -name "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup" -Location "eastus" -EnabledForDiskEncryption

Resource Manager şablonu

Resource Manager şablonunu kullanarak da anahtar kasası oluşturabilirsiniz.

- Azure Hızlı Başlangıç Şablonu'nda Azure'a Dağıt'a tıklayın.

- Aboneliği, kaynak grubunu, kaynak grubu konumunu, Key Vault adını, Nesne Kimliğini, yasal koşulları ve sözleşmeyi seçin ve satın al'a tıklayın.

Anahtar kasası gelişmiş erişim ilkelerini ayarlama

Önemli

Yeni oluşturulan anahtar kasalarında varsayılan olarak geçici silme açıktır. Önceden var olan bir anahtar kasası kullanıyorsanız geçici silmeyi etkinleştirmeniz gerekir . Bkz. Azure Key Vault geçici silmeye genel bakış.

Azure platformunun, birimlerin önyüklenmesi ve şifresinin çözülmesi için sanal makinede kullanılabilir hale getirmek için anahtar kasanızdaki şifreleme anahtarlarına veya gizli dizilere erişmesi gerekir.

Anahtar kasanızı oluşturma sırasında (önceki adımda gösterildiği gibi) disk şifrelemesi, dağıtımı veya şablon dağıtımı için etkinleştirmediyseniz, gelişmiş erişim ilkelerini güncelleştirmeniz gerekir.

Azure CLI

Az keyvault update komutunu kullanarak anahtar kasası için disk şifrelemesini etkinleştirin.

Disk şifrelemesi için Key Vault'un etkinleştirilmesi: Disk için etkin şifreleme gereklidir.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-disk-encryption "true"Gerekirse Key Vault'u dağıtım için etkinleştirin: Microsoft.Compute kaynak sağlayıcısının, bu anahtar kasasına kaynak oluşturma sırasında başvurulduğunda (örneğin, sanal makine oluştururken) bu anahtar kasasından gizli dizileri almasını sağlar.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-deployment "true"Gerekirse şablon dağıtımı için Key Vault'un etkinleştirilmesi: Resource Manager'ın kasadan gizli dizileri almasına izin verin.

az keyvault update --name "<your-unique-keyvault-name>" --resource-group "MyResourceGroup" --enabled-for-template-deployment "true"

Azure PowerShell

Anahtar kasası için disk şifrelemesini etkinleştirmek için Set-AzKeyVaultAccessPolicy anahtar kasası PowerShell cmdlet'ini kullanın.

Anahtar Kasası'nı disk şifrelemesi için etkinleştirme: Azure Disk şifrelemesi için EnabledForDiskEncryption gereklidir.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDiskEncryptionGerekirse Key Vault'u dağıtım için etkinleştirin: Microsoft.Compute kaynak sağlayıcısının, bu anahtar kasasına kaynak oluşturma sırasında başvurulduğunda (örneğin, sanal makine oluştururken) bu anahtar kasasından gizli dizileri almasını sağlar.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForDeploymentGerekirse Anahtar Kasası'nı şablon dağıtımı için etkinleştirin: Azure Resource Manager'ın bu anahtar kasasına bir şablon dağıtımında başvurulduğunda bu anahtar kasasından gizli diziler almasını sağlar.

Set-AzKeyVaultAccessPolicy -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "MyResourceGroup" -EnabledForTemplateDeployment

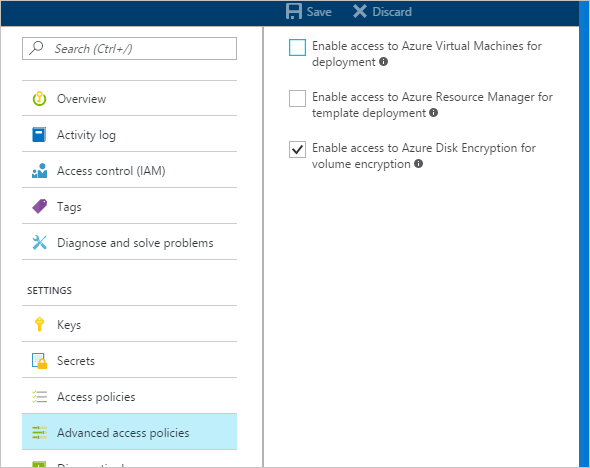

Azure portal

Anahtar kasanızı seçin ve Erişim İlkeleri'ne gidin.

"Erişimi Etkinleştir" altında, birim şifrelemesi için Azure Disk Şifrelemesi etiketli kutuyu seçin.

Dağıtım için Azure Sanal Makineler ve/veya gerekirse şablon dağıtımı için Azure Resource Manager'ı seçin.

Kaydet'e tıklayın.

Azure Disk Şifrelemesi ve otomatik döndürme

Azure Key Vault artık anahtar otomatik döndürme özelliğine sahip olsa da şu anda Azure Disk Şifrelemesi ile uyumlu değildir. Özellikle Azure Disk Şifrelemesi, otomatik olarak döndürüldükten sonra bile özgün şifreleme anahtarını kullanmaya devam edecektir.

Şifreleme anahtarını döndürmek Azure Disk Şifrelemesi kesmez, ancak "eski" şifreleme anahtarını devre dışı bırakmak (başka bir deyişle, Azure Disk Şifrelemesi hala kullanmakta olan anahtar) devre dışı bırakılacaktır.

Anahtar şifreleme anahtarı (KEK) ayarlama

Önemli

Anahtar kasası üzerinden disk şifrelemesini etkinleştirmek için çalışan hesabın "okuyucu" izinleri olmalıdır.

Şifreleme anahtarları için ek bir güvenlik katmanı için anahtar şifreleme anahtarı (KEK) kullanmak istiyorsanız anahtar kasanıza bir KEK ekleyin. Anahtar şifreleme anahtarı belirtildiğinde, Azure Disk Şifrelemesi Key Vault'a yazmadan önce şifreleme gizli dizilerini sarmak için bu anahtarı kullanır.

Azure CLI az keyvault key create komutunu, Azure PowerShell Add-AzKeyVaultKey cmdlet'ini veya Azure portalını kullanarak yeni bir KEK oluşturabilirsiniz. Bir RSA anahtar türü oluşturmanız gerekir; Azure Disk Şifrelemesi şu anda Üç Nokta Eğrisi anahtarlarının kullanılmasını desteklemez.

Bunun yerine, şirket içi anahtar yönetimi HSM'nizden bir KEK içeri aktarabilirsiniz. Daha fazla bilgi için bkz . Key Vault Belgeleri.

Anahtar kasası KEK URL'lerinizin sürümü oluşturulmalıdır. Azure bu sürüm oluşturma kısıtlamasını uygular. Geçerli gizli dizi ve KEK URL'leri için aşağıdaki örneklere bakın:

- Geçerli bir gizli url örneği: https://contosovault.vault.azure.net/secrets/EncryptionSecretWithKek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

- Geçerli bir KEK URL örneği: https://contosovault.vault.azure.net/keys/diskencryptionkek/xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

Azure CLI

Yeni bir KEK oluşturmak ve bunu anahtar kasanızda depolamak için Azure CLI az keyvault key create komutunu kullanın.

az keyvault key create --name "myKEK" --vault-name "<your-unique-keyvault-name>" --kty RSA --size 4096

Bunun yerine Azure CLI az keyvault key import komutunu kullanarak özel anahtarı içeri aktarabilirsiniz :

Her iki durumda da KEK'nizin adını Azure CLI az vm encryption enable --key-encryption-key parametresine belirtirsiniz.

az vm encryption enable -g "MyResourceGroup" --name "myVM" --disk-encryption-keyvault "<your-unique-keyvault-name>" --key-encryption-key "myKEK"

Azure PowerShell

Yeni bir KEK oluşturmak ve anahtar kasanızda depolamak için Azure PowerShell Add-AzKeyVaultKey cmdlet'ini kullanın.

Add-AzKeyVaultKey -Name "myKEK" -VaultName "<your-unique-keyvault-name>" -Destination "HSM" -Size 4096

Bunun yerine Azure PowerShell az keyvault key import komutunu kullanarak özel anahtarı içeri aktarabilirsiniz.

Her iki durumda da KEK anahtar Kasanızın kimliğini ve KEK'nizin URL'sini Azure PowerShell Set-AzVMDiskEncryptionExtension -KeyEncryptionKeyVaultId ve -KeyEncryptionKeyUrl parametrelerine sağlayacaksınız. Bu örnekte hem disk şifreleme anahtarı hem de KEK için aynı anahtar kasasını kullandığınız varsayılır.

$KeyVault = Get-AzKeyVault -VaultName "<your-unique-keyvault-name>" -ResourceGroupName "myResourceGroup"

$KEK = Get-AzKeyVaultKey -VaultName "<your-unique-keyvault-name>" -Name "myKEK"

Set-AzVMDiskEncryptionExtension -ResourceGroupName MyResourceGroup -VMName "MyVM" -DiskEncryptionKeyVaultUrl $KeyVault.VaultUri -DiskEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyVaultId $KeyVault.ResourceId -KeyEncryptionKeyUrl $KEK.Id -SkipVmBackup -VolumeType All

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin