Şimdilik müşteri tarafından yönetilen anahtarlar aşağıdaki kısıtlamalara sahiptir:

- Bu özellik artımlı anlık görüntüleri olan bir disk için etkinleştirildiyse, bu diskte veya anlık görüntülerinde devre dışı bırakılamaz.

Bu sorunu geçici olarak çözmek için tüm verileri müşteri tarafından yönetilen anahtarları kullanmayan tamamen farklı bir yönetilen diske kopyalayın. Bunu Azure CLI veya Azure PowerShell modülüyle yapabilirsiniz.

- Yalnızca 2.048 bit, 3.072 bit ve 4.096 bit boyutlarında yazılım ve HSM RSA anahtarları desteklenir; başka anahtar veya boyut yoktur.

- HSM anahtarları, Azure Anahtar kasalarının premium katmanını gerektirir.

- Yalnızca Ultra Diskler ve Premium SSD v2 diskleri için:

- Sunucu tarafı şifreleme ve müşteri tarafından yönetilen anahtarlarla şifrelenmiş disklerden oluşturulan anlık görüntüler aynı müşteri tarafından yönetilen anahtarlarla şifrelenmelidir.

- Kullanıcı tarafından atanan yönetilen kimlikler, müşteri tarafından yönetilen anahtarlarla şifrelenmiş Ultra Diskler ve Premium SSD v2 diskleri için desteklenmez.

- Şu anda Azure Kamu veya Azure Çin'de desteklenmiyor.

- Müşteri tarafından yönetilen anahtarlarınız (disk şifreleme kümeleri, VM'ler, diskler ve anlık görüntüler) ile ilgili kaynakların çoğu aynı abonelikte ve bölgede olmalıdır.

- Azure Key Vaults farklı bir abonelikten kullanılabilir, ancak disk şifreleme kümenizle aynı bölgede olmalıdır. Önizleme olarak, farklı Microsoft Entra kiracılarından Azure Key Vault'ları kullanabilirsiniz.

- Müşteri tarafından yönetilen anahtarlarla şifrelenmiş diskler, yalnızca bağlı oldukları VM serbest bırakıldığında başka bir kaynak grubuna taşınabilir.

- Müşteri tarafından yönetilen anahtarlarla şifrelenmiş diskler, anlık görüntüler ve görüntüler abonelikler arasında taşınamaz.

- Şu anda veya daha önce Azure Disk Şifrelemesi kullanılarak şifrelenen yönetilen diskler, müşteri tarafından yönetilen anahtarlar kullanılarak şifrelenemez.

- Abonelik başına bölge başına en fazla 5000 disk şifreleme kümesi oluşturabilir.

- Paylaşılan görüntü galerileriyle müşteri tarafından yönetilen anahtarları kullanma hakkında bilgi için bkz . Önizleme: Görüntüleri şifrelemek için müşteri tarafından yönetilen anahtarları kullanma.

Aşağıdaki bölümlerde, yönetilen diskler için müşteri tarafından yönetilen anahtarların nasıl etkinleştirileceği ve kullanılacağı ele alınıyor:

Diskleriniz için müşteri tarafından yönetilen anahtarları ayarlamak için, ilk kez yapıyorsanız belirli bir sırada kaynak oluşturmanız gerekir. İlk olarak bir Azure Key Vault oluşturup ayarlamanız gerekir.

Azure Key Vault'unuzu ayarlama

Azure Portal’ında oturum açın.

Key Vaults'ı arayın ve seçin.

Önemli

Dağıtımın başarılı olması için disk şifreleme kümeniz, VM'niz, diskleriniz ve anlık görüntülerinizin tümü aynı bölgede ve abonelikte olmalıdır. Azure Anahtar Kasaları farklı bir abonelikten kullanılabilir, ancak disk şifreleme kümenizle aynı bölgede ve kiracıda olmalıdır.

Yeni bir Key Vault oluşturmak için +Oluştur'u seçin.

Yeni bir kaynak grubu oluşturma.

Bir anahtar kasası adı girin, bir bölge seçin ve bir fiyatlandırma katmanı seçin.

Not

Key Vault örneğini oluştururken geçici silme ve temizleme korumasını etkinleştirmeniz gerekir. Geçici silme, Key Vault'un belirli bir saklama süresi (varsayılan olarak 90 gün) için silinmiş bir anahtar tutmasını sağlar. Temizleme koruması, silinen anahtarın saklama süresi atlayana kadar kalıcı olarak silinememesini sağlar. Bu ayarlar yanlışlıkla silme nedeniyle veri kaybına karşı sizi korur. Yönetilen diskleri şifrelemek için Key Vault kullanılırken bu ayarlar zorunlu hale getirilir.

Gözden Geçir + Oluştur'u seçin, seçimlerinizi doğrulayın ve ardından Oluştur'u seçin.

Anahtar kasanızın dağıtımı tamamlandıktan sonra seçin.

Nesneler'in altında Anahtarlar'ı seçin.

Oluştur/İçeri Aktar'ı seçin.

Hem Anahtar Türü'nü RSA hem de RSA Anahtar Boyutu'nu 2048 olarak ayarlayın.

Kalan seçimleri istediğiniz gibi doldurun ve Oluştur'u seçin.

Azure RBAC rolü ekleme

Azure anahtar kasasını ve anahtarı oluşturduğunuza göre, Azure anahtar kasanızı disk şifreleme kümenizle kullanabilmek için bir Azure RBAC rolü eklemeniz gerekir.

- Erişim denetimi (IAM) öğesini seçin ve bir rol ekleyin.

- Key Vault Yöneticisi, Sahip veya Katkıda Bulunan rollerini ekleyin.

Disk şifreleme kümenizi ayarlama

Disk Şifreleme Kümelerini arayın ve seçin.

Disk Şifreleme Kümeleri bölmesinde +Oluştur'u seçin.

Kaynak grubunuzu seçin, şifreleme kümenizi adlandırın ve anahtar kasanızla aynı bölgeyi seçin.

Şifreleme türü için Müşteri tarafından yönetilen bir anahtarla bekleyen şifreleme'yi seçin.

Not

Belirli bir şifreleme türüne sahip bir disk şifreleme kümesi oluşturduktan sonra değiştirilemez. Farklı bir şifreleme türü kullanmak istiyorsanız, yeni bir disk şifreleme kümesi oluşturmanız gerekir.

Azure anahtar kasası ve anahtarı seç'in seçili olduğundan emin olun.

Daha önce oluşturduğunuz anahtar kasasını ve anahtarı ve sürümü seçin.

Müşteri tarafından yönetilen anahtarların otomatik döndürmesini etkinleştirmek istiyorsanız Otomatik anahtar döndürme'yi seçin.

Gözden Geçir ve Oluştur’u ve sonra Oluştur’u seçin.

Dağıtıldıktan sonra disk şifreleme kümesine gidin ve görüntülenen uyarıyı seçin.

Bu, anahtar kasanıza disk şifreleme kümesi için izinler verir.

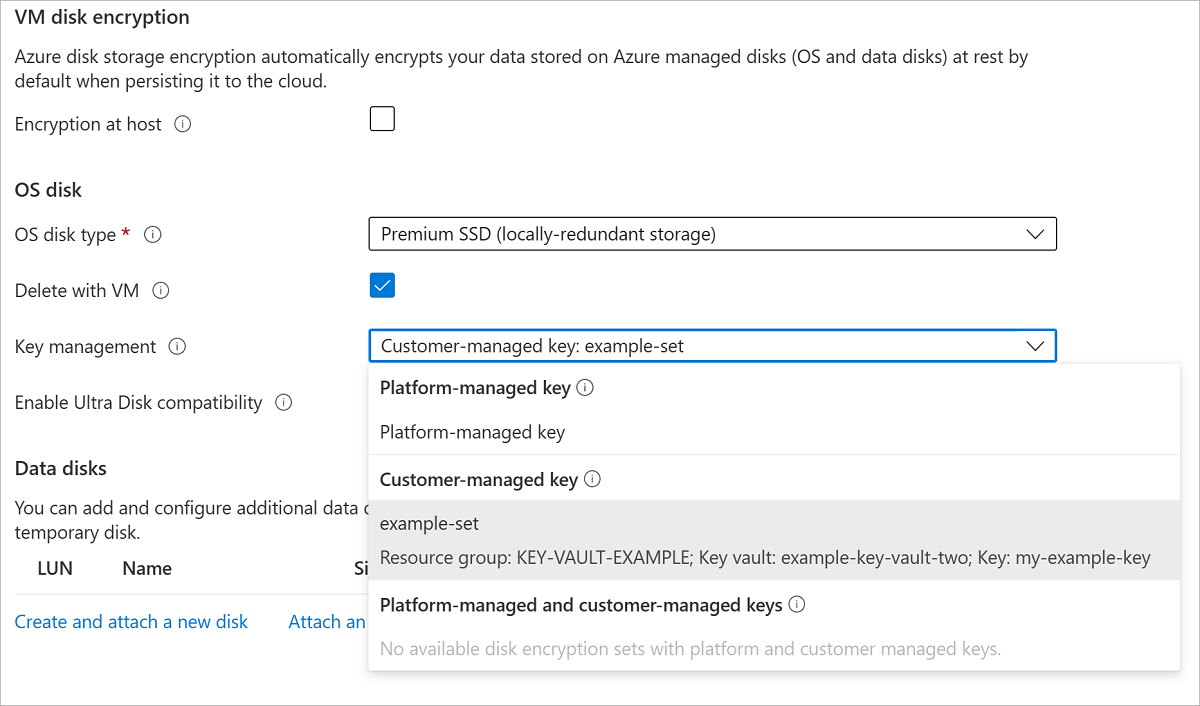

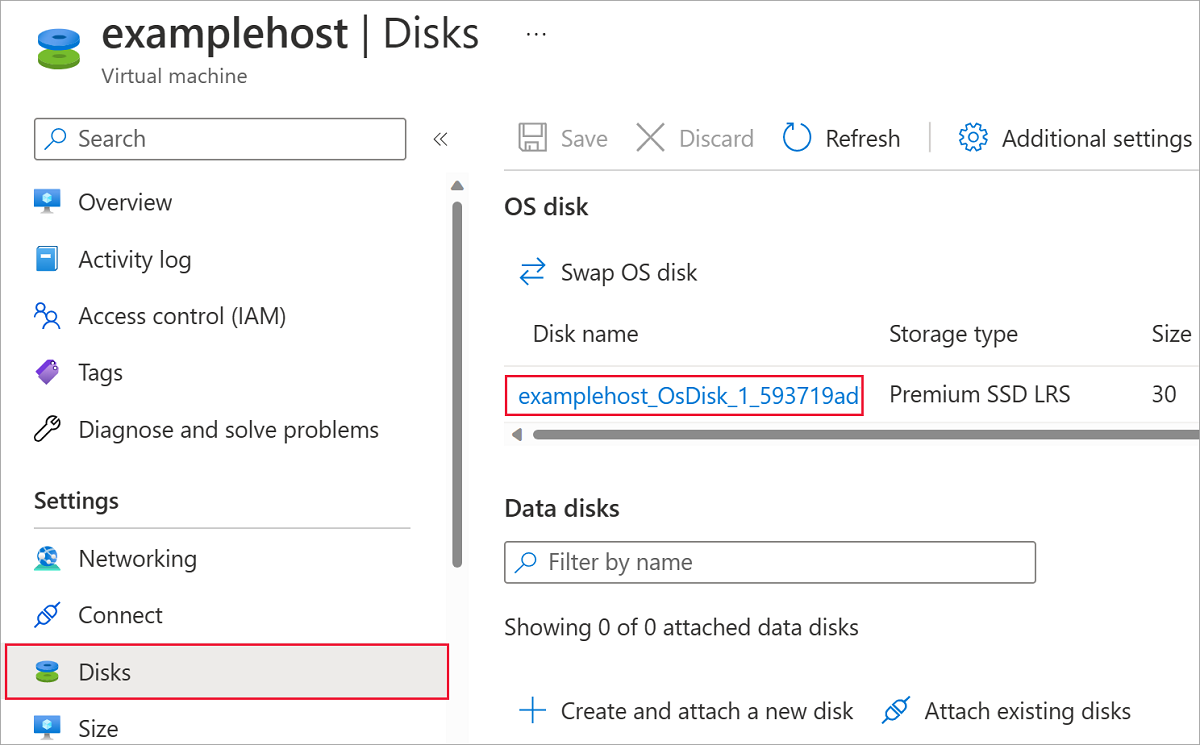

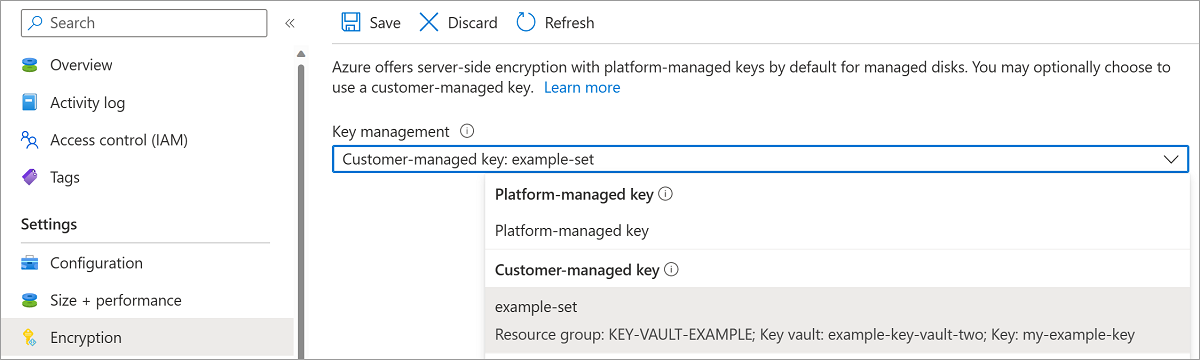

VM'yi dağıtma

Artık anahtar kasanızı ve disk şifreleme kümenizi oluşturup ayarladığınıza göre, şifrelemeyi kullanarak bir VM dağıtabilirsiniz.

VM dağıtım işlemi standart dağıtım işlemine benzer; tek fark, VM'yi diğer kaynaklarınızla aynı bölgeye dağıtmanız ve müşteri tarafından yönetilen bir anahtar kullanmayı tercih etmenizdir.