Yönetilen diskleri kiracılar arası müşteri tarafından yönetilen anahtarlarla şifreleme

Bu makale, yönetilen diskleri farklı bir Microsoft Entra kiracısında depolanan Azure Key Vault'ları kullanarak müşteri tarafından yönetilen anahtarlarla şifreleyebileceğiniz bir çözüm oluşturmayı kapsar. Bu yapılandırma, müşterilerine kendi şifreleme anahtarlarını getirmek isteyen hizmet sağlayıcıları için Azure desteği ve hizmet sağlayıcısının kiracısından gelen kaynakların müşterinin kiracısından alınan anahtarlarla şifrelendiği çeşitli senaryolar için ideal olabilir.

Kiracılar arası CMK iş akışında federasyon kimliğine sahip bir disk şifreleme kümesi, hizmet sağlayıcısına/ISV kiracı kaynaklarına (disk şifreleme kümesi, yönetilen kimlikler ve uygulama kayıtları) ve müşteri kiracı kaynaklarına (kurumsal uygulamalar, kullanıcı rolü atamaları ve anahtar kasası) yayılır. Bu durumda, kaynak Azure kaynağı hizmet sağlayıcısının disk şifreleme kümesidir.

Yönetilen diskleri olan kiracılar arası müşteri tarafından yönetilen anahtarlar hakkında sorularınız varsa e-posta gönderin crosstenantcmkvteam@service.microsoft.com.

Sınırlamalar

- Yönetilen Diskler ve müşterinin Key Vault'unun aynı Azure bölgesinde olması gerekir, ancak farklı aboneliklerde olabilir.

- Bu özellik Ultra Diskleri veya Azure Premium SSD v2 yönetilen diskleri desteklemez.

- Bu özellik, 21Vianet veya Kamu bulutları tarafından sağlanan Microsoft Azure'da kullanılamaz.

Kiracılar arası müşteri tarafından yönetilen anahtarlar hakkında

Azure'da Hizmet Olarak Yazılım (SaaS) teklifleri oluşturan birçok hizmet sağlayıcısı, müşterilerine kendi şifreleme anahtarlarını yönetme seçeneği sunmak istiyor. Müşteri tarafından yönetilen anahtarlar, hizmet sağlayıcısının müşterisi tarafından yönetilen ve hizmet sağlayıcısı tarafından erişilmeyen bir şifreleme anahtarı kullanarak hizmet sağlayıcısının verilerini şifrelemesine olanak sağlar. Azure'da, hizmet sağlayıcısının müşterisi kendi Microsoft Entra kiracısında ve aboneliğinde şifreleme anahtarlarını yönetmek için Azure Key Vault'u kullanabilir.

Hizmet sağlayıcısına ait olan ve hizmet sağlayıcısının kiracısında bulunan Azure platform hizmetleri ve kaynakları, şifreleme/şifre çözme işlemlerini gerçekleştirmek için müşterinin kiracısından anahtara erişim gerektirir.

Aşağıdaki görüntüde, hizmet sağlayıcısını ve müşterisini kapsayan bir kiracılar arası CMK iş akışında federasyon kimliğiyle bekleyen bir veri şifreleme gösterilmektedir.

Yukarıdaki örnekte iki Microsoft Entra kiracısı vardır: bağımsız bir hizmet sağlayıcısının kiracısı (Kiracı 1) ve bir müşterinin kiracısı (Kiracı 2). Kiracı 1 , Azure platform hizmetlerini, Kiracı 2 ise müşterinin anahtar kasasını barındırıyor.

Kiracı 1'de hizmet sağlayıcısı tarafından çok kiracılı bir uygulama kaydı oluşturulur. Bu uygulamada kullanıcı tarafından atanan yönetilen kimlik kullanılarak federasyon kimliği kimlik bilgileri oluşturulur. Ardından, uygulamanın adı ve uygulama kimliği müşteriyle paylaşılır.

Uygun izinlere sahip bir kullanıcı, hizmet sağlayıcısının uygulamasını müşteri kiracısı olan Kiracı 2'ye yükler. Ardından bir kullanıcı, yüklü uygulamayla ilişkili hizmet sorumlusuna müşterinin anahtar kasasına erişim verir. Müşteri ayrıca şifreleme anahtarını veya müşteri tarafından yönetilen anahtarı anahtar kasasında depolar. Müşteri anahtar konumunu (anahtarın URL'si) hizmet sağlayıcısıyla paylaşır.

Hizmet sağlayıcısında artık:

- Müşterinin kiracısında yüklü olan ve müşteri tarafından yönetilen anahtara erişim verilmiş çok kiracılı bir uygulamanın uygulama kimliği.

- Çok kiracılı uygulamada kimlik bilgisi olarak yapılandırılmış yönetilen kimlik.

- Müşterinin anahtar kasasında anahtarın konumu.

Bu üç parametreyle hizmet sağlayıcısı Kiracı 1'de Kiracı 2'de müşteri tarafından yönetilen anahtarla şifrelenebilir Azure kaynakları sağlar.

Yukarıdaki uçtan uca çözümü üç aşamaya ayıralım:

- Hizmet sağlayıcısı kimlikleri yapılandırıyor.

- Müşteri, hizmet sağlayıcısının çok kiracılı uygulamasına Azure Key Vault'taki bir şifreleme anahtarına erişim verir.

- Hizmet sağlayıcısı, CMK kullanarak bir Azure kaynağındaki verileri şifreler.

1. Aşamadaki işlemler, çoğu hizmet sağlayıcısı uygulaması için tek seferlik bir kurulum olacaktır. Aşama 2 ve 3'teki işlemler her müşteri için yineler.

1. Aşama - Hizmet sağlayıcısı bir Microsoft Entra uygulaması yapılandırıyor

| Adımlar | Açıklama | Azure RBAC'de en düşük rol | Microsoft Entra RBAC'de en düşük rol |

|---|---|---|---|

| 1. | Yeni bir çok kiracılı Microsoft Entra uygulama kaydı oluşturun veya mevcut bir uygulama kaydıyla başlayın. Azure portal, Microsoft Graph API, Azure PowerShell veya Azure CLI kullanarak uygulama kaydının uygulama kimliğini (istemci kimliği) not edin | Hiçbiri | Uygulama Geliştirici |

| 2. | Kullanıcı tarafından atanan bir yönetilen kimlik oluşturun (Federasyon Kimliği Kimlik Bilgileri olarak kullanılacak). Azure portalı / Azure CLI / Azure PowerShell/ Azure Resource Manager Şablonları |

Yönetilen kimlik katkıda bulunanı | Hiçbiri |

| 3. | Kullanıcı tarafından atanan yönetilen kimliği, uygulamanın kimliğine bürünebilmesi için uygulamada federasyon kimliği kimlik bilgileri olarak yapılandırın. Graph API başvurusu/ Azure portalı/ Azure CLI/ Azure PowerShell |

Hiçbiri | Uygulamanın sahibi |

| 4. | Uygulamayı yükleyip yetkilendirilebilmesi için uygulama adını ve uygulama kimliğini müşteriyle paylaşın. | Hiçbiri | Hiçbiri |

Hizmet sağlayıcıları için dikkat edilmesi gerekenler

- Microsoft Entra uygulamaları oluşturmak için Azure Resource Manager (ARM) şablonları önerilmez.

- Kiracı 2, Kiracı 3, Kiracı 4 vb. gibi herhangi bir sayıda kiracıdaki anahtarlara erişmek için aynı çok kiracılı uygulama kullanılabilir. Her kiracıda, aynı uygulama kimliğine ancak farklı bir nesne kimliğine sahip bağımsız bir uygulama örneği oluşturulur. Bu nedenle bu uygulamanın her örneği bağımsız olarak yetkilendirilmiştir. Bu özellik için kullanılan uygulama nesnesinin uygulamanızı tüm müşteriler arasında bölümlendirmek için nasıl kullanıldığını düşünün.

- Uygulama en fazla 20 federasyon kimliği kimlik bilgilerine sahip olabilir ve bu da hizmet sağlayıcısının federasyon kimliklerini müşterileri arasında paylaşmasını gerektirir. Federasyon kimlikleri tasarım konuları ve kısıtlamaları hakkında daha fazla bilgi için bkz . Uygulamayı dış kimlik sağlayıcısına güvenecek şekilde yapılandırma

- Nadir senaryolarda, bir hizmet sağlayıcısı müşteri başına tek bir Application nesnesi kullanabilir, ancak bu, tüm müşteriler genelinde uygulamaları büyük ölçekte yönetmek için önemli bakım maliyetleri gerektirir.

- Hizmet sağlayıcısı kiracısında Yayımcı Doğrulamasını otomatikleştirmek mümkün değildir.

2. Aşama - Müşteri anahtar kasasına erişim yetkisi alır

| Adımlar | Açıklama | En az ayrıcalıklı Azure RBAC rolleri | En az ayrıcalıklı Microsoft Entra rolleri |

|---|---|---|---|

| 1. | Hiçbiri | Uygulama yükleme izinleri olan kullanıcılar | |

| 2. | Azure Key Vault ve müşteri tarafından yönetilen anahtar olarak kullanılan bir anahtar oluşturun. | Anahtar kasasını oluşturmak için kullanıcıya Key Vault Katkıda Bulunanı rolü atanmalıdır Anahtar kasasına anahtar eklemek için kullanıcıya Key Vault Şifreleme Yetkilisi rolü atanmalıdır |

Hiçbiri |

| 3. | Anahtar Kasası Şifreleme Hizmeti Şifreleme Kullanıcısı rolünü atayarak azure anahtar kasasına onaylanan uygulama kimliği erişimi verme | Uygulamaya Key Vault Şifreleme Hizmeti Şifreleme Kullanıcı rolünü atamak için size Kullanıcı Erişimi Yöneticisi rolü atanmış olmalıdır. | Hiçbiri |

| 4. | Anahtar kasası URL'sini ve anahtar adını SaaS teklifinin müşteri tarafından yönetilen anahtar yapılandırmasına kopyalayın. | Hiçbiri | Hiçbiri |

Not

CMK kullanarak şifreleme için Yönetilen HSM'ye erişimi yetkilendirmek için buradaki Depolama Hesabı örneğine bakın. Yönetilen HSM ile anahtarları yönetme hakkında daha fazla bilgi için bkz . Azure CLI kullanarak Yönetilen HSM'yi yönetme

Hizmet sağlayıcılarının müşterileri için dikkat edilmesi gerekenler

- Kiracı 2 olan müşteri kiracısında yönetici, yönetici olmayan kullanıcıların uygulama yüklemesini engelleyecek ilkeler ayarlayabilir. Bu ilkeler, yönetici olmayan kullanıcıların hizmet sorumluları oluşturmasını engelleyebilir. Böyle bir ilke yapılandırıldıysa, hizmet sorumluları oluşturma izinleri olan kullanıcıların dahil edilmesi gerekir.

- Azure Key Vault'a erişim, Azure RBAC veya erişim ilkeleri kullanılarak yetkilendirilebilir. Anahtar kasasına erişim izni verirken, anahtar kasanız için etkin mekanizmayı kullandığınızdan emin olun.

- Microsoft Entra uygulama kaydında uygulama kimliği (istemci kimliği) vardır. Uygulama kiracınıza yüklendiğinde bir hizmet sorumlusu oluşturulur. Hizmet sorumlusu, uygulama kaydıyla aynı uygulama kimliğini paylaşır, ancak kendi nesne kimliğini oluşturur. Uygulamaya kaynaklara erişim izni verdiğinizde, hizmet sorumlusunu

NameveyaObjectIDözelliğini kullanmanız gerekebilir.

3. Aşama - Hizmet sağlayıcısı, müşteri tarafından yönetilen anahtarı kullanarak bir Azure kaynağındaki verileri şifreler

1. ve 2. aşamalar tamamlandıktan sonra, hizmet sağlayıcısı Müşterinin kiracısında anahtar ve anahtar kasası ile ISV'nin kiracısında Azure kaynağı ile Azure kaynağında şifrelemeyi yapılandırabilir. Hizmet sağlayıcısı, kiracılar arası müşteri tarafından yönetilen anahtarları, bu Azure kaynağı tarafından desteklenen istemci araçlarıyla, bir ARM şablonuyla veya REST API ile yapılandırabilir.

Kiracılar arası müşteri tarafından yönetilen anahtarları yapılandırma

Bu bölümde, kiracılar arası müşteri tarafından yönetilen anahtar (CMK) yapılandırma ve müşteri verilerini şifreleme işlemleri açıklanmaktadır. Kiracı1'deki bir kaynaktaki müşteri verilerini, Tenant2'deki bir anahtar kasasında depolanan bir CMK kullanarak nasıl şifreleyeceğinizi öğrenirsiniz. Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanabilirsiniz.

Azure portalında oturum açın ve şu adımları izleyin.

Hizmet sağlayıcısı kimlikleri yapılandırıyor

Aşağıdaki adımlar hizmet sağlayıcısının Kiracı1 kiracısında hizmet sağlayıcısı tarafından gerçekleştirilir.

Hizmet sağlayıcısı yeni bir çok kiracılı uygulama kaydı oluşturur

Yeni bir çok kiracılı Microsoft Entra uygulama kaydı oluşturabilir veya mevcut çok kiracılı uygulama kaydıyla başlayabilirsiniz. Mevcut bir uygulama kaydıyla başlıyorsanız, uygulamanın uygulama kimliğini (istemci kimliği) not edin.

Yeni kayıt oluşturmak için:

Arama kutusunda Microsoft Entra Id için arama yapın. Microsoft Entra ID uzantısını bulun ve seçin.

Sol bölmeden Uygulama kayıtları yönet'i > seçin.

+ Yeni kayıt'ı seçin.

Uygulama kaydının adını belirtin ve herhangi bir kuruluş dizininde (Herhangi bir Microsoft Entra dizini – Çok Kiracılı) Hesap'ı seçin.

Kaydet'i seçin.

Uygulamanın ApplicationId/ClientId değerini not edin.

Hizmet sağlayıcısı kullanıcı tarafından atanan bir yönetilen kimlik oluşturur

Federasyon kimliği kimlik bilgileri olarak kullanılacak kullanıcı tarafından atanan bir yönetilen kimlik oluşturun.

Arama kutusunda Yönetilen Kimlikler'i arayın. Yönetilen Kimlikler uzantısını bulun ve seçin.

+Oluştur'u seçin.

Yönetilen kimlik için kaynak grubunu, bölgeyi ve adını belirtin.

Gözden geçir ve oluştur’u seçin.

Başarılı bir dağıtımda, Özellikler altında bulunan kullanıcı tarafından atanan yönetilen kimliğin Azure ResourceId değerini not edin. Örneğin:

/subscriptions/tttttttt-0000-tttt-0000-tttt0000tttt/resourcegroups/XTCMKDemo/providers/Microsoft.ManagedIdentity/userAssignedIdentities/ConsotoCMKDemoUA

Hizmet sağlayıcısı, kullanıcı tarafından atanan yönetilen kimliği uygulamada federasyon kimlik bilgisi olarak yapılandırıyor

Kullanıcı tarafından atanan yönetilen kimliği, uygulamanın kimliğine bürünebilmesi için uygulamada federasyon kimliği kimlik bilgileri olarak yapılandırın.

Uygulamanızı Uygulama kayıtları > Microsoft Entra Id'ye > gidin.

Sertifikalar ve gizli diziler'i seçin.

Federasyon kimlik bilgileri'ne tıklayın.

+ Kimlik bilgisi ekle'yi seçin.

Federasyon kimlik bilgisi senaryosu altında Müşteri Tarafından Yönetilen Anahtarlar'ı seçin.

Yönetilen kimlik seçin'e tıklayın. Bölmeden aboneliği seçin. Yönetilen kimlik'in altında Kullanıcı tarafından atanan yönetilen kimlik'i seçin. Seç kutusunda, daha önce oluşturduğunuz yönetilen kimliği arayın ve bölmenin alt kısmındaki Seç'e tıklayın.

Kimlik bilgisi ayrıntıları'nın altında, kimlik bilgisi için bir ad ve isteğe bağlı bir açıklama sağlayın ve Ekle'yi seçin.

Hizmet sağlayıcısı uygulama kimliğini müşteriyle paylaşır

Çok kiracılı uygulamanın uygulama kimliğini (istemci kimliği) bulun ve müşteriyle paylaşın.

Müşteri, hizmet sağlayıcısının uygulama erişimine anahtar kasasındaki anahtara erişim verir

Aşağıdaki adımlar müşterinin Kiracı2 kiracısında müşteri tarafından gerçekleştirilir. Müşteri Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanabilir.

Adımları yürüten kullanıcının Uygulama Yöneticisi, Bulut Uygulaması Yöneticisi veya Genel Yönetici gibi ayrıcalıklı bir role sahip bir yönetici olması gerekir.

Azure portalında oturum açın ve şu adımları izleyin.

Müşteri, hizmet sağlayıcısı uygulamasını müşteri kiracısında yükler

Hizmet sağlayıcısının kayıtlı uygulamasını müşterinin kiracısına yüklemek için kayıtlı uygulamadan uygulama kimliğiyle bir hizmet sorumlusu oluşturursunuz. Hizmet sorumlusunu aşağıdaki yollardan biriyle oluşturabilirsiniz:

- Hizmet sorumlusunu el ile oluşturmak için Microsoft Graph, Microsoft Graph PowerShell, Azure PowerShell veya Azure CLI kullanın.

- Yönetici onayı URL'si oluşturun ve hizmet sorumlusunu oluşturmak için kiracı genelinde onay verin. Onlara AppId'nizi sağlamanız gerekir.

Müşteri bir anahtar kasası oluşturur

Anahtar kasasını oluşturmak için kullanıcının hesabına Key Vault Katılımcısı rolü veya anahtar kasası oluşturulmasına izin veren başka bir rol atanmalıdır.

Azure portalı menüsünden veya Giriş sayfasında + Kaynak oluştur'u seçin. Arama kutusuna Anahtar kasaları yazın. Sonuç listesinden Anahtar kasaları'nı seçin. Anahtar kasaları sayfasında Oluştur'u seçin.

Temel Bilgiler sekmesinde bir abonelik seçin. Kaynak grubu'nun altında Yeni oluştur'u seçin ve bir kaynak grubu adı girin.

Anahtar kasası için benzersiz bir ad girin.

Bir bölge ve fiyatlandırma katmanı seçin.

Yeni anahtar kasası için temizleme korumasını etkinleştirin.

Erişim ilkesi sekmesinde İzin modeli için Azure rol tabanlı erişim denetimi'ni seçin.

Gözden Geçir + oluştur'u ve ardından Oluştur'u seçin.

Anahtar kasası adını ve URI'yi not alın Anahtar kasanıza erişen uygulamaların bu URI'yi kullanması gerekir.

Daha fazla bilgi için bkz . Hızlı Başlangıç - Azure portal ile Azure Key Vault oluşturma.

Müşteri bir kullanıcı hesabına Key Vault Şifreleme Yetkilisi rolü atar

Bu adım, şifreleme anahtarları oluşturabilmenizi sağlar.

- Anahtar kasanıza gidin ve sol bölmeden Erişim Denetimi (IAM) öğesini seçin.

- Bu kaynağa erişim ver'in altında Rol ataması ekle'yi seçin.

- Key Vault Crypto Officer'ı arayın ve seçin.

- Üyeler'in altında Kullanıcı, grup veya hizmet sorumlusu'nun seçin.

- Üyeler'i seçin ve kullanıcı hesabınızı arayın.

- Gözden geçir + Ata'yı seçin.

Müşteri bir şifreleme anahtarı oluşturur

Şifreleme anahtarını oluşturmak için kullanıcının hesabına Anahtar Kasası Şifreleme Yetkilisi rolü veya anahtar oluşturulmasına izin veren başka bir rol atanmalıdır.

- Key Vault özellikleri sayfasında Anahtarlar'ı seçin.

- Oluştur/İçeri Aktar'ı seçin.

- Anahtar oluştur ekranında anahtar için bir ad belirtin. Diğer değerleri varsayılan değerlerinde bırakın.

- Oluştur'u belirleyin.

- Anahtar URI'sini kopyalayın.

Müşteri, hizmet sağlayıcısı uygulamasına anahtar kasasına erişim verir

Anahtar kasasına erişebilmesi için Hizmet sağlayıcısının kayıtlı uygulamasına Azure RBAC rolü Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısını atayın.

- Anahtar kasanıza gidin ve sol bölmeden Erişim Denetimi (IAM) öğesini seçin.

- Bu kaynağa erişim ver'in altında Rol ataması ekle'yi seçin.

- Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısını arayın ve seçin.

- Üyeler'in altında Kullanıcı, grup veya hizmet sorumlusu'nun seçin.

- Üyeler'i seçin ve hizmet sağlayıcısından yüklediğiniz uygulamanın uygulama adını arayın.

- Gözden geçir + Ata'yı seçin.

Artık anahtar kasası URI'siyle ve anahtarıyla müşteri tarafından yönetilen anahtarları yapılandırabilirsiniz.

Disk şifreleme kümesi oluşturma

Azure Key Vault'unuzu oluşturduğunuza ve gerekli Microsoft Entra yapılandırmalarını gerçekleştirdiğinize göre, kiracılar arasında çalışacak şekilde yapılandırılmış bir disk şifreleme kümesi dağıtın ve bunu anahtar kasasındaki bir anahtarla ilişkilendirin. Bunu Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanarak yapabilirsiniz. Arm şablonu veya REST API de kullanabilirsiniz.

Azure portalını kullanmak için portalda oturum açın ve şu adımları izleyin.

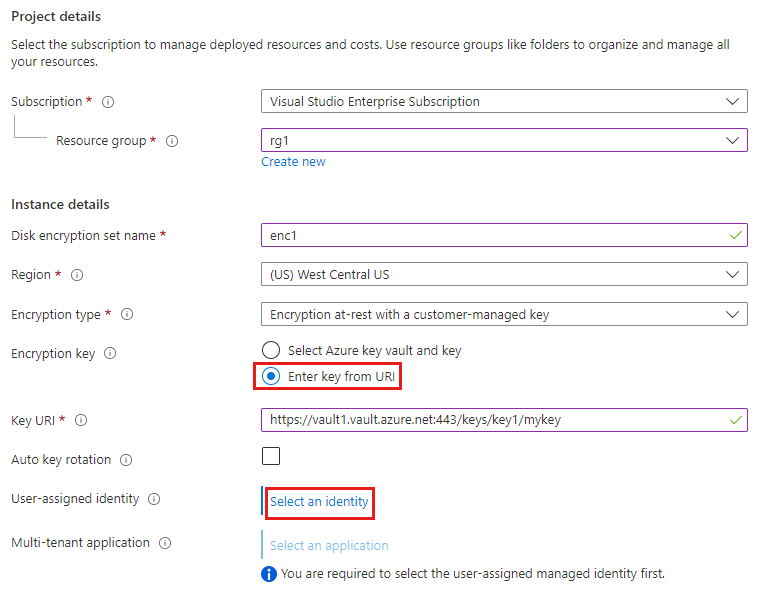

+ Kaynak oluştur'u seçin, Disk şifreleme kümesini arayın ve Disk şifreleme kümesi oluştur'u > seçin.

Proje ayrıntıları altında, disk şifreleme kümesinin oluşturulacağı aboneliği ve kaynak grubunu seçin.

Örnek ayrıntıları'nın altında disk şifreleme kümesi için bir ad belirtin.

Disk şifreleme kümesinin oluşturulacağı Bölgeyi seçin.

Şifreleme türü için Müşteri tarafından yönetilen bir anahtarla bekleyen şifreleme'yi seçin.

Şifreleme anahtarı'nın altında URI radyodan anahtarı girin düğmesini seçin ve müşterinin kiracısında oluşturulan anahtarın Anahtar URI'sini girin.

Kullanıcı tarafından atanan kimlik'in altında Kimlik seçin'i seçin.

ISV'nin kiracısında daha önce oluşturduğunuz kullanıcı tarafından atanan yönetilen kimliği seçin ve ardından Ekle'yi seçin.

Çok kiracılı uygulama'nın altında Bir uygulama seçin'i seçin.

ISV'nin kiracısında daha önce oluşturduğunuz çok kiracılı kayıtlı uygulamayı seçin ve Seç'e tıklayın.

Gözden geçir ve oluştur’u seçin.

ARM şablonu kullanma

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"desname": {

"defaultValue": "<Enter ISV disk encryption set name>",

"type": "String"

},

"region": {

"defaultValue": "WestCentralUS",

"type": "String"

},

"userassignedmicmk": {

"defaultValue": "/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<Enter ISV User Assigned Identity Name>",

"type": "String"

},

"cmkfederatedclientId": {

"defaultValue": "<Enter ISV Multi-Tenant App Id>",

"type": "String"

},

"keyVaultURL": {

"defaultValue": "<Enter Client Key URL>",

"type": "String"

},

"encryptionType": {

"defaultValue": "EncryptionAtRestWithCustomerKey",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Compute/diskEncryptionSets",

"apiVersion": "2021-12-01",

"name": "[parameters('desname')]",

"location": "[parameters('region')]",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[parameters('userassignedmicmk')]": {}

}

},

"properties": {

"activeKey": {

"keyUrl": "[parameters('keyVaultURL')]"

},

"federatedClientId": "[parameters('cmkfederatedclientId')]",

"encryptionType": "[parameters('encryptionType')]"

}

}

]

}

REST API’yi kullanma

Taşıyıcı belirtecini yetkilendirme üst bilgisi olarak ve uygulama/JSON'ı BODY'da içerik türü olarak kullanın. (Ağ sekmesi, portalda herhangi bir ARM isteği gerçekleştirirken management.azure'a filtre uygulayın.)

PUT https://management.azure.com/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV Resource Group Name>/providers/Microsoft.Compute/diskEncryptionSets/<Enter ISV Disk Encryption Set Name>?api-version=2021-12-01

Authorization: Bearer ...

Content-Type: application/json

{

"name": "<Enter ISV disk encryption set name>",

"id": "/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.Compute/diskEncryptionSets/<Enter ISV disk encryption set name>/",

"type": "Microsoft.Compute/diskEncryptionSets",

"location": "westcentralus",

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/<Enter ISV Subscription Id>/resourceGroups/<Enter ISV resource group name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<Enter ISV User Assigned Identity Name>

": {}

}

},

"properties": {

"activeKey": {

"keyUrl": "<Enter Client Key URL>"

},

"encryptionType": "EncryptionAtRestWithCustomerKey",

"federatedClientId": "<Enter ISV Multi-Tenant App Id>"

}

}

Sonraki adımlar

Ayrıca bkz: