Azure Sanal Ağ Yöneticisi'nde güvenlik yöneticisi kuralları

Bu makalede, Azure Sanal Ağ Yöneticisi'ndeki güvenlik yöneticisi kuralları hakkında bilgi ediniyorsunuz. Güvenlik yöneticisi kuralları, bir ağ grubu içindeki tüm sanal ağlara uygulanan genel ağ güvenlik kurallarını tanımlamak için kullanılır. Güvenlik yöneticisi kurallarının ne olduğunu, nasıl çalıştığını ve ne zaman kullanılacağını öğrenirsiniz.

Önemli

Azure Sanal Ağ Manager genel olarak Sanal Ağ Yöneticisi, merkez-uç bağlantı yapılandırmaları ve güvenlik yöneticisi kurallarıyla güvenlik yapılandırmaları için kullanılabilir. Mesh bağlantı yapılandırmaları genel önizlemede kalır.

Önizleme sürümü bir hizmet düzeyi sözleşmesi olmadan sağlanır ve üretim iş yüklerinde kullanılması önerilmez. Bazı özellikler desteklenmiyor olabileceği gibi özellikleri sınırlandırılmış da olabilir. Daha fazla bilgi için bkz. Microsoft Azure Önizlemeleri Ek Kullanım Koşulları.

Güvenlik yöneticisi kuralı nedir?

Güvenlik yöneticisi kuralları, sanal ağlardaki kural koleksiyonunda tanımlanan güvenlik ilkelerini zorunlu kılan genel ağ güvenlik kurallarıdır. Bu kurallar hedeflenen ağ gruplarınızdaki sanal ağlar arasında trafiğe İzin Vermek, Her Zaman İzin Vermek veya Trafiği Reddetmek için kullanılabilir. Bu ağ grupları yalnızca sanal ağ yöneticisi örneğiniz kapsamındaki sanal ağlardan oluşabilir. Güvenlik yöneticisi kuralları, bir sanal ağ yöneticisi tarafından yönetilmeyen sanal ağlara uygulanamaz.

Güvenlik yöneticisi kurallarının kullanılabildiği bazı senaryolar şunlardır:

| Senaryo | Açıklama |

|---|---|

| Yüksek riskli ağ bağlantı noktalarına erişimi kısıtlama | Güvenlik yöneticisi kuralları, Uzak Masaüstü Protokolü için bağlantı noktası 3389 (RDP) veya Secure Shell için 22 numaralı bağlantı noktası (SSH) gibi saldırganlar tarafından yaygın olarak hedeflenen belirli bağlantı noktalarında trafiği engellemek için kullanılabilir. |

| Uyumluluk gereksinimlerini zorunlu tutma | Uyumluluk gereksinimlerini zorunlu kılmak için güvenlik yöneticisi kuralları kullanılabilir. Örneğin, belirli IP adreslerine veya ağ bloklarına giden veya gelen trafiği engelleme. |

| Hassas verileri koruma | Güvenlik yöneticisi kuralları, belirli IP adreslerine veya alt ağlara gelen veya giden trafiği engelleyerek hassas verilere erişimi kısıtlamak için kullanılabilir. |

| Ağ kesimlemesi zorunlu kılma | Güvenlik yöneticisi kuralları, sanal ağlar veya alt ağlar arasındaki trafiği engelleyerek ağ segmentasyonu uygulamak için kullanılabilir. |

| Uygulama düzeyi güvenliği zorunlu tutma | Güvenlik yöneticisi kuralları, belirli uygulama veya hizmetlere gelen veya bu hizmetlerden gelen trafiği engelleyerek uygulama düzeyinde güvenliği zorlamak için kullanılabilir. |

Azure Sanal Ağ Yöneticisi ile güvenlik yöneticisi kurallarını yönetmek için merkezi bir konumunuz vardır. Merkezileştirme, büyük ölçekte güvenlik ilkeleri tanımlamanıza ve bunları aynı anda birden çok sanal ağa uygulamanıza olanak tanır.

Not

Şu anda, güvenlik yöneticisi kuralları yönetilen bir sanal ağ kapsamındaki özel uç noktalar için geçerli değildir.

Güvenlik yöneticisi kuralları nasıl çalışır?

Güvenlik yöneticisi kuralları belirli bağlantı noktaları, protokoller ve kaynak/hedef IP ön eklerinde belirtilen yönde trafiğe izin verir veya trafiği reddeder. Bir güvenlik yöneticisi kuralı tanımlarken aşağıdaki koşulları belirtirsiniz:

- Kuralın önceliği

- Gerçekleştirilecek eylem (izin ver, reddet veya her zaman izin ver)

- Trafiğin yönü (gelen veya giden)

- Kullanılacak protokol

Birden çok sanal ağda güvenlik ilkelerini zorunlu kılmak için bir güvenlik yöneticisi yapılandırması oluşturup dağıtırsınız. Bu yapılandırma bir dizi kural koleksiyonu içerir ve her kural koleksiyonu bir veya daha fazla güvenlik yöneticisi kuralı içerir. Oluşturulduktan sonra, kural koleksiyonunu güvenlik yöneticisi kuralları gerektiren ağ gruplarıyla ilişkilendirirsiniz. Ardından kurallar, yapılandırma dağıtıldığında ağ gruplarında yer alan tüm sanal ağlara uygulanır. Tek bir yapılandırma, birden çok sanal ağda güvenlik ilkelerinin merkezi ve ölçeklenebilir bir şekilde uygulanmasını sağlar.

Önemli

Bir bölgeye yalnızca bir güvenlik yöneticisi yapılandırması dağıtılabilir. Ancak, bir bölgede birden çok bağlantı yapılandırması bulunabilir. Bir bölgeye birden çok güvenlik yöneticisi yapılandırması dağıtmak için, bunun yerine bir güvenlik yapılandırmasında birden çok kural koleksiyonu oluşturabilirsiniz.

Güvenlik yöneticisi kuralları ve ağ güvenlik grupları (NSG) nasıl değerlendirilir?

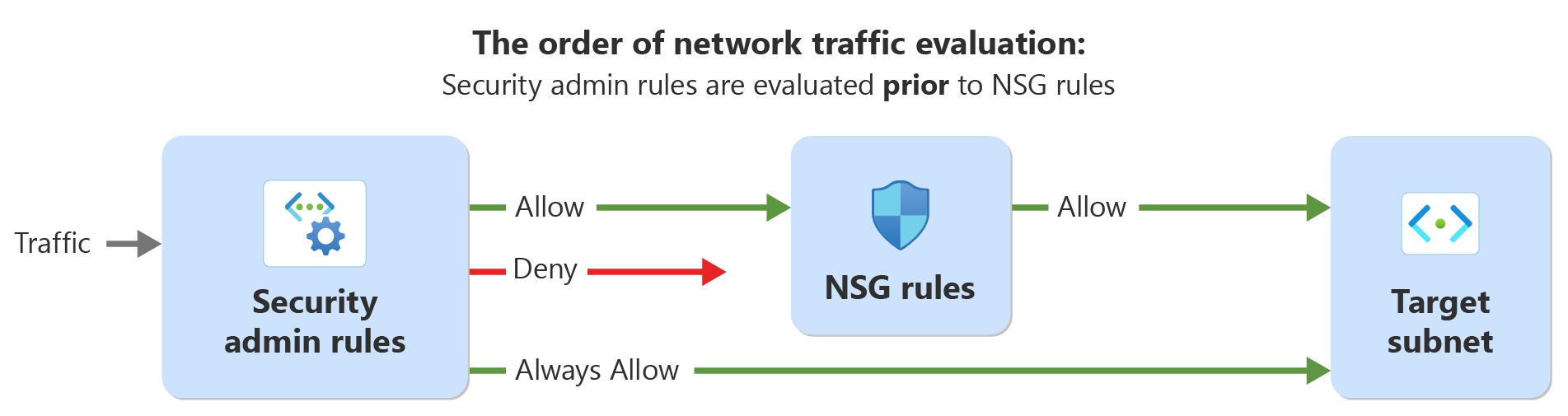

Azure'da ağ güvenlik ilkelerini zorunlu kılmak için güvenlik yöneticisi kuralları ve ağ güvenlik grupları (NSG) kullanılabilir. Ancak farklı kapsamları ve öncelikleri vardır. #

Güvenlik yöneticisi kuralları, merkezi bir idare ekibinin ağ yöneticileri tarafından kullanılmak üzere tasarlanmıştır ve gerektiğinde güvenliği daha fazla belirtmek için NSG kurallarını tek tek uygulama veya hizmet ekiplerine temsilci olarak verir. Güvenlik yöneticisi kuralları NSG'lerden daha yüksek önceliğe sahiptir ve NSG kurallarından önce değerlendirilir.

Diğer taraftan NSG'ler, tek tek alt ağlara veya ağ arabirimlerine gelen ve bu ağ arabirimlerinden gelen ağ trafiğini filtrelemek için kullanılır. Gerektiğinde güvenliği daha fazla belirtmek için tek tek uygulama veya hizmet ekipleri tarafından kullanılması amaçlanmıştır. NSG'ler güvenlik yöneticisi kurallarından daha düşük önceliğe sahiptir ve güvenlik yöneticisi kurallarından sonra değerlendirilir.

Güvenlik yöneticisi kuralları şu anda sanal ağ düzeyinde uygulanırken, ağ güvenlik grupları alt ağ ve NIC düzeyinde ilişkilendirilebilir. Bu tabloda şu farklar ve benzerlikler gösterilmektedir:

| Kural Türü | Hedef Kitle | Uygulama Tarihi | Değerlendirme Sırası | Eylem Türleri | Parametreler |

|---|---|---|---|---|---|

| Güvenlik yöneticisi kuralları | Ağ yöneticileri, merkezi idare ekibi | Sanal ağlar | Daha yüksek öncelik | İzin Ver, Reddet, Her Zaman İzin Ver | Öncelik, protokol, eylem, kaynak, hedef |

| Ağ güvenlik grubu kuralları | Tek tek ekipler | Alt ağlar, NIC'ler | Güvenlik yöneticisi kuralları sonrasında düşük öncelik | İzin Ver, Reddet | Öncelik, protokol, eylem, kaynak, hedef |

Güvenlik yöneticisi kuralları trafik üzerinde üç eylem gerçekleştirebilir: İzin Ver, Her Zaman İzin Ver ve Reddet. Oluşturulduğunda, önce İzin ver kuralları, ardından ağ güvenlik grubu kuralları değerlendirilir. Bu eylem, ağ güvenlik grubu kurallarının gerekirse trafiği farklı şekilde işlemesine olanak tanır.

Her Zaman İzin Ver veya Reddet kuralı oluşturursanız, güvenlik yöneticisi kuralı değerlendirildikten sonra trafik değerlendirmesi sonlandırılır. Her Zaman İzin Ver kuralıyla trafik doğrudan kaynağa gider ve NSG kuralları tarafından daha fazla (ve muhtemelen çakışan) değerlendirmeyi sonlandırır. Bu eylem, trafiği zorlamak ve ağ güvenlik grubu kurallarına göre reddetmeyi önlemek için yararlı olabilir. Reddetme kuralıyla trafik hedefe teslim edilmeden durdurulur. Güvenlik yöneticisi kuralları NSG'lere bağımlı olmadığından, kendi başına varsayılan güvenlik kuralları oluşturmak için kullanılabilir.

Güvenlik yöneticisi kurallarını ve NSG'leri birlikte kullanarak, sanal ağlarınızın güvenli ve kuruluşunuzun güvenlik ilkeleriyle uyumlu olduğundan emin olarak ağ güvenlik ilkelerini hem genel hem de bireysel düzeylerde zorunlu kılabilirsiniz.

Önemli

Güvenlik yöneticisi kuralları dağıtıldığında nihai tutarlılık modeli kullanılır. Bu, güvenlik yöneticisi kurallarının kısa bir gecikmeden sonra bir sanal ağdaki kaynaklara uygulanacağı anlamına gelir. Zaten güvenlik yöneticisi kuralları uygulanmış olan bir sanal ağa eklenen kaynaklar, aynı güvenlik yöneticisi kurallarını da gecikmeli olarak alır.

Güvenlik yöneticisi kurallarının avantajları

Güvenlik yöneticisi kuralları, kuruluşunuzun kaynaklarının güvenliğini sağlamak için birçok avantaj sağlar. Güvenlik yöneticisi kurallarını kullanarak, ağ güvenlik grubu kurallarıyla çakışarak izin verilen trafiği zorunlu kılabilir ve engellemeyi önleyebilirsiniz. Ayrıca, mevcut NSG'lere bağımlı olmayan varsayılan güvenlik yöneticisi kuralları da oluşturabilirsiniz. Bu varsayılan kurallar özellikle uygulama sahipleri NSG'leri yanlış yapılandırdığında veya kurmayı unuttuğunda yararlı olabilir. Buna ek olarak, güvenlik yöneticisi kuralları büyük ölçekte güvenliği yönetmek için bir yol sağlar ve bu da artan sayıda ağ kaynağıyla birlikte gelen işletimsel yükü azaltır.

Yüksek riskli bağlantı noktalarını koruma

Microsoft'un sektör çalışmasına ve önerilerine dayanarak, müşterilerin bu yüksek riskli bağlantı noktaları listesi için güvenlik yöneticisi kurallarını kullanarak dışarıdan gelen trafiği kısıtlamalarını öneririz. Bu bağlantı noktaları genellikle kaynakların yönetimi veya güvenli olmayan/şifrelenmemiş veri iletimi için kullanılır ve İnternet'e açık olmamalıdır. Ancak, bazı sanal ağların ve kaynaklarının yönetim veya diğer işlemler için trafiğe izin vermeleri gereken zamanlar vardır. Gerektiğinde özel durumlar oluşturabilirsiniz. Bu tür senaryolar için özel durumlarla yüksek riskli bağlantı noktalarını engellemeyi öğrenin.

| Bağlantı noktası | Protokol | Açıklama |

|---|---|---|

| 20 | TCP | Şifrelenmemiş FTP Trafiği |

| 21 | TCP | Şifrelenmemiş FTP Trafiği |

| 22 | TCP | SSH. Olası deneme yanılma saldırıları |

| 23 | TCP | TFTP kimliği doğrulanmamış ve/veya şifrelenmemiş trafiğe izin verir |

| 69 | UDP | TFTP kimliği doğrulanmamış ve/veya şifrelenmemiş trafiğe izin verir |

| 111 | TCP/UDP | RPC. Şifrelenmemiş kimlik doğrulamasına izin verilir |

| 119 | TCP | Şifrelenmemiş kimlik doğrulaması için NNTP |

| 135 | TCP/UDP | Uç Nokta Eşleyici, birden çok uzaktan yönetim hizmeti |

| 161 | TCP | Güvenli olmayan /kimlik doğrulaması olmayan SNMP |

| 162 | TCP/UDP | SNMP Yakalama - güvenli değil / kimlik doğrulaması yok |

| 445 | TCP | SMB - iyi bilinen saldırı vektöru |

| 512 | TCP | Linux üzerinde Rexec - şifreleme kimlik doğrulaması olmayan uzak komutlar |

| 514 | TCP | Uzak Kabuk - kimlik doğrulaması veya şifreleme olmadan uzak komutlar |

| 593 | TCP/UDP | HTTP RPC EPMAP - şifrelenmemiş uzak yordam çağrısı |

| 873 | TCP | Rsync - şifrelenmemiş dosya aktarımı |

| 2049 | TCP/UDP | Ağ Dosya Sistemi |

| 3389 | TCP | RDP - Yaygın deneme yanılma saldırısı bağlantı noktası |

| 5800 | TCP | HTTP üzerinden VNC Uzak Çerçeve AraBelleği |

| 5900 | TCP | HTTP üzerinden VNC Uzak Çerçeve AraBelleği |

| 11211 | UDP | Memcached |

Büyük ölçekte yönetim

Azure Sanal Ağ Yöneticisi, güvenlik yönetici kurallarıyla güvenlik ilkelerinizi uygun ölçekte yönetmek için bir yol sağlar. Bir ağ grubuna güvenlik yöneticisi yapılandırması uyguladığınızda, ağ gruplarının kapsamındaki tüm sanal ağlar ve bunların içerdiği kaynaklar ilkedeki güvenlik yöneticisi kurallarını alır.

Yeni kaynaklar, mevcut kaynaklarla birlikte korunur. Örneğin, güvenlik yöneticisi kuralı kapsamında bir sanal ağa yeni VM'ler eklerseniz, VM'lerin güvenliği de otomatik olarak sağlanır. Bu VM'leri dağıttığınızda, güvenlik yöneticisi kuralları uygulanır ve korunur.

Yeni güvenlik riskleri belirlendiğinde, yeni risklere karşı koruma sağlamak için bir güvenlik yöneticisi kuralı oluşturup bunu ağ gruplarınıza uygulayarak bunları uygun ölçekte dağıtabilirsiniz. Bu yeni kural dağıtıldıktan sonra, ağ grupları kapsamındaki tüm kaynaklar şimdi ve gelecekte korunur.

Güvenlik yöneticisi kurallarının uygulamaması

Çoğu durumda, güvenlik yöneticisi kuralları bir ağ grubunun uygulanan güvenlik yapılandırması kapsamındaki tüm sanal ağlar ve alt ağlar için geçerlidir. Ancak, hizmetin ağ gereksinimleri nedeniyle güvenlik yöneticisi kurallarını uygulamayan bazı hizmetler vardır. Hizmetin ağ amacı ilkesi bu gereksinimleri zorlar.

Sanal ağ düzeyinde güvenlik yöneticisi kurallarının uygulamaması

Varsayılan olarak, güvenlik yöneticisi kuralları aşağıdaki hizmetleri içeren bir sanal ağa uygulanmaz:

- Azure SQL Yönetilen Örneği

- Azure Databricks

Bir sanal ağ bu hizmetleri içerdiğinde, güvenlik yöneticisi kuralları bu sanal ağı atlar. Bu sanal ağa İzin ver kurallarının uygulanmasını istiyorsanız, güvenlik yapılandırmanızı securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET sınıfında ayarlanan alanla AllowRulesOnly oluşturursunuz. Ayarlandığında, bu sanal ağa yalnızca güvenlik yapılandırmanızdaki kurallara izin ver uygulanır. Reddetme kuralları bu sanal ağa uygulanmaz. Bu hizmetlere sahip olmayan sanal ağlar İzin Ver ve Reddet kurallarını kullanmaya devam edebilir.

Yalnızca kurallara izin ver ile bir güvenlik yapılandırması oluşturabilir ve Azure PowerShell ve Azure CLI ile sanal ağlarınıza dağıtabilirsiniz.

Not

Birden çok Azure Sanal Ağ Manager örneği sınıfta aynı sanal ağa farklı ayarlar uyguladığındasecurityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices, en yüksek kapsamlı ağ yöneticisi örneğinin ayarı kullanılır.

İki sanal ağ yöneticisine sahip olduğunuzu varsayalım. İlk ağ yöneticisi kök yönetim grubu kapsamındadır ve sınıfında AllowRulesOnly olarak ayarlanmış bir güvenlik yapılandırmasına securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices sahiptir. İkinci sanal ağ yöneticisinin kapsamı kök yönetim grubu altındaki bir abonelik olarak belirlenmiştir ve güvenlik yapılandırmasında varsayılan Yok alanını kullanır. Her iki yapılandırma da aynı sanal ağa güvenlik yöneticisi kuralları uyguladığında AllowRulesOnly ayarı sanal ağa uygulanır.

Alt ağ düzeyinde güvenlik yöneticisi kurallarının uygulamaması

Benzer şekilde, alt ağların sanal ağı bir güvenlik yöneticisi yapılandırması kapsamında olduğunda bazı hizmetler alt ağ düzeyinde güvenlik yöneticisi kuralları uygulamaz. Bu hizmetler şunlardır:

- Azure Application Gateway

- Azure Bastion

- Azure Güvenlik Duvarı

- Azure Route Server

- Azure VPN Gateway

- Azure Sanal WAN

- Azure ExpressRoute Ağ Geçidi

Bu durumda, güvenlik yöneticisi kuralları bu hizmetlerle alt ağdaki kaynakları etkilemez. Ancak, aynı sanal ağ içindeki diğer alt ağlara güvenlik yöneticisi kuralları uygulanır.

Not

Azure Uygulaması Lication Ağ Geçidi içeren alt ağlara güvenlik yöneticisi kuralları uygulamak istiyorsanız, her alt ağın yalnızca ağ yalıtımı etkinleştirilmiş olarak sağlanan ağ geçitlerini içerdiğine emin olun. Bir alt ağ, ağ yalıtımı olmayan bir Azure Uygulaması Lication Ağ Geçidi içeriyorsa, bu alt ağa güvenlik yöneticisi kuralları uygulanmaz.

Güvenlik yöneticisi alanları

Bir güvenlik yöneticisi kuralı tanımladığınızda, gerekli ve isteğe bağlı alanlar vardır.

Gerekli alanlar

Öncelik

Güvenlik yöneticisi kuralının önceliği 1 ile 4096 arasında bir tamsayıdır. Değer ne kadar düşük ise kuralın önceliği o kadar yüksektir. Örneğin, önceliği 10 olan bir reddetme kuralı, 20 önceliğine sahip bir izin verme kuralını geçersiz kılar.

Eylem

Güvenlik kuralı için üç eylemden birini tanımlayabilirsiniz:

| Eylem | Açıklama |

|---|---|

| İzin ver | Belirli bağlantı noktası, protokol ve kaynak/hedef IP ön eklerinde belirtilen yönde trafiğe izin verir. |

| Reddet | Belirtilen bağlantı noktası, protokol ve kaynak/hedef IP ön eklerindeki trafiği belirtilen yönde engelleyin. |

| Her zaman izin ver | Düşük öncelikli veya kullanıcı tanımlı ağ güvenlik gruplarına sahip diğer kurallardan bağımsız olarak, belirtilen bağlantı noktası, protokol ve kaynak/hedef IP ön eklerinde belirtilen yönde trafiğe izin verin. |

Yön

Kuralın geçerli olduğu trafiğin yönünü belirtebilirsiniz. Gelen veya giden'i tanımlayabilirsiniz.

Protokol

Şu anda güvenlik yöneticisi kurallarıyla desteklenen protokoller şunlardır:

- TCP

- UDP

- ICMP

- ESP

- AH

- Tüm protokoller

İsteğe bağlı alanlar

Kaynak ve hedef türleri

- IP adresleri: CIDR gösteriminde IPv4 veya IPv6 adresleri veya adres blokları sağlayabilirsiniz. Birden çok IP adresini listelemek için her IP adresini virgülle ayırın.

- Hizmet Etiketi: Bölgelere veya hizmetin tamamına göre belirli hizmet etiketleri tanımlayabilirsiniz. Desteklenen etiketlerin listesi için bkz. Kullanılabilir hizmet etiketleri.

Kaynak ve hedef bağlantı noktaları

Kaynaktan veya hedefe engel olacak belirli ortak bağlantı noktaları tanımlayabilirsiniz. Yaygın TCP bağlantı noktalarının listesi aşağıdadır:

| Bağlantı Noktaları | Service name |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |