Azure Sanal Ağ Manager'da güvenlik yöneticisi kurallarıyla sanal ağ zorlama

Bu makalede, güvenlik yöneticileri kurallarının ağ güvenlik grupları gibi araçlar üzerinden güvenlik ilkelerini esnek ve ölçeklenebilir bir şekilde zorlamayı nasıl sağladığını öğreneceksiniz. İlk olarak, farklı sanal ağ zorlama modellerini öğreneceksiniz. Ardından, güvenlik yöneticisi kurallarıyla güvenliği zorunlu kılmaya yönelik genel adımları öğrenirsiniz.

Önemli

Azure Sanal Ağ Yöneticisi genel olarak merkez-uç bağlantı yapılandırmaları ve güvenlik yönetici kurallarıyla güvenlik yapılandırmaları için kullanılabilir. Mesh bağlantı yapılandırmaları önizlemede kalır.

Bu önizleme sürümü hizmet düzeyi sözleşmesi olmadan sağlanır ve üretim iş yükleri için bu sürümü önermeyiz. Bazı özellikler desteklenmiyor olabileceği gibi özellikleri sınırlandırılmış da olabilir. Daha fazla bilgi için bkz. Microsoft Azure Önizlemeleri Ek Kullanım Koşulları.

Sanal ağ zorlama

Yalnızca ağ güvenlik grupları (NSG) ile, çeşitli uygulamalar, ekipler ve hatta kuruluşların tamamında sanal ağlarda yaygın olarak uygulanması karmaşık olabilir. Genellikle bir kuruluş genelinde merkezi uygulama denemeleri ile ekiplere ayrıntılı, esnek denetim teslim etme arasında bir dengeleme eylemi vardır.

Güvenlik yöneticisi kuralları , bu modellerin her birinin artılarını birleştirirken her birinin dezavantajlarını azaltarak zorlama ve esneklik arasındaki bu kayan ölçeği tamamen ortadan kaldırmayı hedefler. Merkezi idare ekipleri, güvenlik yöneticisi kuralları aracılığıyla koruma rayları oluştururken, NSG kuralları aracılığıyla gerektiğinde güvenliği esnek bir şekilde saptamak için tek tek takımlara yer bırakmaya devam eder. Güvenlik yöneticisi kuralları NSG kurallarını geçersiz kılmak için tasarlanmamıştır. Bunun yerine, kuruluşunuz genelinde zorlama ve esneklik sağlamak için NSG kurallarıyla çalışır.

Zorlama Modelleri

Güvenlik yöneticisi kuralları olmadan güvenlik yönetiminin birkaç yaygın modeline ve bunların artılarına ve dezavantajlarına göz atalım:

Model 1 - NSG'ler ile merkezi idare ekibi yönetimi

Bu modelde, bir kuruluştaki merkezi idare ekibi tüm NSG'leri yönetir.

| Avantajlar | Dezavantajlar |

|---|---|

| Merkezi idare ekibi önemli güvenlik kurallarını zorunlu kılabilir. | Yöneticilerin her NSG'yi yönetmesi gerektiğinden operasyonel ek yük yüksektir, NSG sayısı arttıkça yük de artar. |

Model 2 - NSG'ler ile bireysel ekip yönetimi

Bu modelde, merkezi bir idare ekibi olmayan bir kuruluştaki tek tek ekipler kendi NSG'lerini yönetir.

| Avantajlar | Dezavantajlar |

|---|---|

| Bireysel ekip, hizmet gereksinimlerine göre güvenlik kurallarını uyarlama konusunda esnek denetime sahiptir. | Merkezi idare ekibi riskli bağlantı noktalarını engelleme gibi kritik güvenlik kurallarını zorunlu kılamaz. Ayrıca tek tek ekip NSG'leri yanlış yapılandırabilir veya eklemeyi unutarak güvenlik açığı açığa çıkmalarına neden olabilir. |

Model 3 - NSG'ler Azure İlkesi aracılığıyla oluşturulur ve tek tek ekipler tarafından yönetilir.

Bu modelde tek tek ekipler NSG'lerini yönetmeye devam eder. Fark, NSG'lerin standart kuralları ayarlamak için Azure İlkesi kullanılarak oluşturulmasıdır. Bu kuralların değiştirilmesi denetim bildirimlerini tetikler.

| Avantajlar | Dezavantajlar |

|---|---|

| Bireysel ekip, güvenlik kurallarının uyarlanmasında esnek denetime sahiptir. Merkezi idare ekibi standart güvenlik kuralları oluşturabilir ve kurallar değiştirilirse bildirim alabilir. |

Ekiplerdeki NSG sahipleri bunları değiştirmeye devam ettiğinden merkezi idare ekibi standart güvenlik kurallarını yine de uygulayamaz. Bildirimleri yönetmek de zor olabilir. |

Güvenlik yöneticisi kurallarıyla ağ trafiği zorlama ve özel durumlar

Şu ana kadar ele alınan kavramları örnek bir senaryoya uygulayalım. Şirket ağ yöneticisi, tüm şirket için gelen SSH trafiğini engellemek üzere bir güvenlik kuralı uygulamak istiyor. Bu tür bir güvenlik kuralının uygulanması, güvenlik yöneticisi kuralı olmadan zorlandı. Yönetici tüm NSG'leri yönetiyorsa yönetim yükü yüksektir ve yönetici, ürün ekiplerinin NSG kurallarını değiştirme gereksinimlerine hızlı bir şekilde yanıt veremiyordur. Öte yandan, ürün ekipleri güvenlik yöneticisi kuralları olmadan kendi NSG'lerini yönetiyorsa, yönetici kritik güvenlik kurallarını uygulayamaz ve olası güvenlik risklerini açık bırakır. Hem güvenlik yöneticisi kurallarını hem de NSG'leri kullanmak bu ikilemi çözebilir.

Bu durumda yönetici, şirketteki tüm sanal ağlar için gelen SSH trafiğini engellemek üzere bir güvenlik yöneticisi kuralı oluşturabilir. Yönetici, özel durum gerektiren belirli sanal ağlarda gelen SSH trafiğine izin vermek için bir güvenlik yöneticisi kuralı da oluşturabilir. Güvenlik yöneticisi kuralı şirket genelinde uygulanır ve yönetici yine de belirli sanal ağlar için özel durumlara izin verebilir. Bu, her kural için öncelik sırası kullanımıyla gerçekleştirilir.

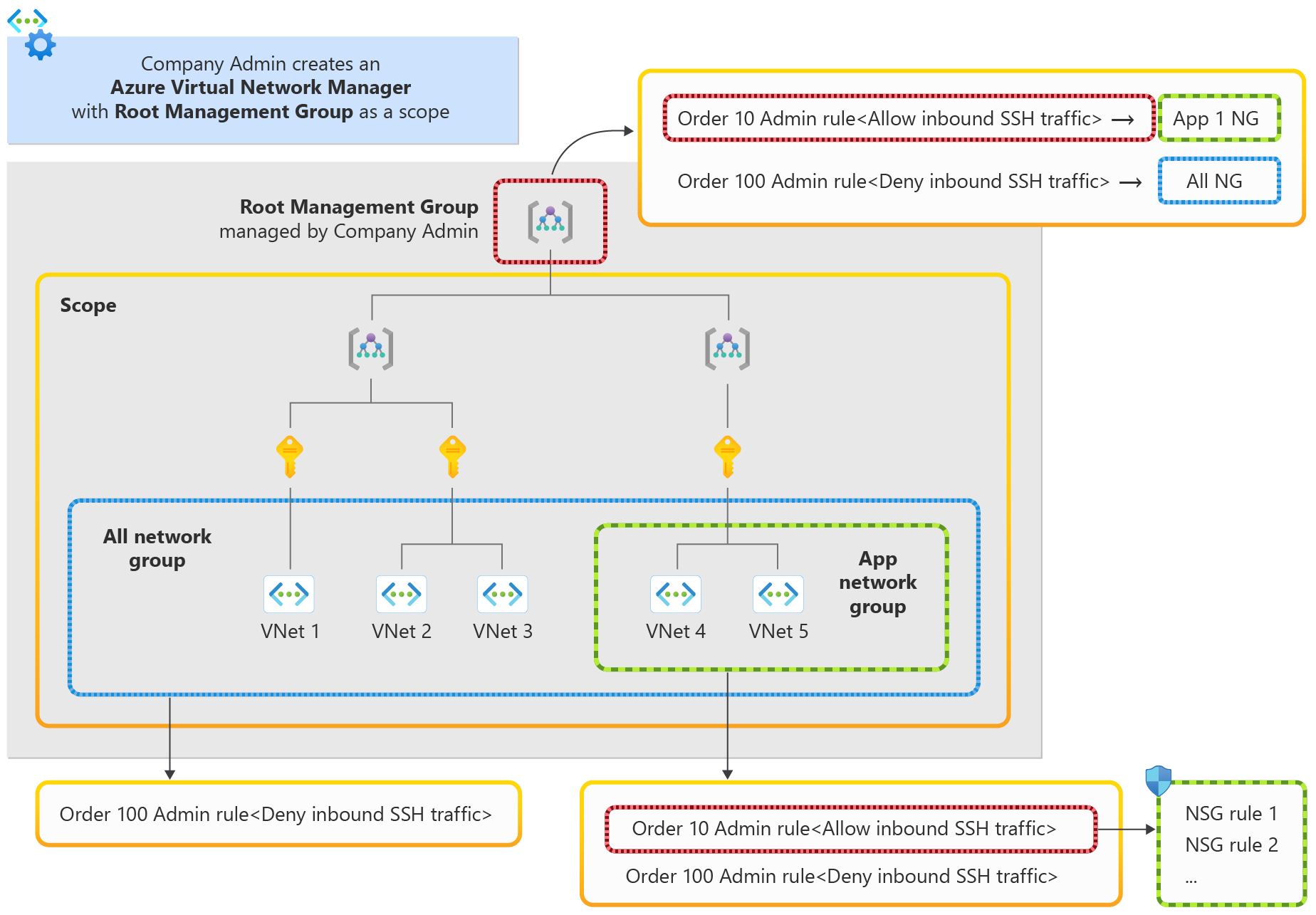

Diyagramda yöneticinin aşağıdaki hedeflere nasıl ulaşabileceği gösterilmektedir:

- Kuruluş genelinde güvenlik yöneticisi kurallarını zorunlu kılma.

- Uygulama ekibinin SSH trafiğini işlemesi için özel durumlara izin verin.

1. Adım: Ağ yöneticisi örneği oluşturma

Şirket yöneticisi, bu ağ yöneticisi örneğinin kapsamı olarak firmanın kök yönetim grubuyla bir ağ yöneticisi oluşturabilir.

2. Adım: Sanal ağlar için ağ grupları oluşturma

Yönetici iki ağ grubu oluşturur: kuruluştaki tüm sanal ağlardan oluşan TÜM ağ grubu ve özel duruma ihtiyaç duyan uygulama için sanal ağlardan oluşan Uygulama ağ grubu. Yukarıdaki diyagramda yer alan ALL ağ grubu VNet 1 ile VNet 5 arasında ve Uygulama ağ grubu VNet 4 ve VNet 5'e sahiptir. Kullanıcılar dinamik üyelik kullanarak her iki ağ grubunu da kolayca tanımlayabilir.

3. Adım: Güvenlik yöneticisi yapılandırması oluşturma

Bu adımda, aşağıdaki güvenlik yöneticisi yapılandırmasıyla iki güvenlik yöneticisi kuralı tanımlanır:

- 100 daha düşük önceliğe sahip TÜM ağ grubu için gelen SSH trafiğini engellemeye yönelik bir güvenlik yöneticisi kuralı.

- 10 daha yüksek önceliğe sahip Uygulama ağ grubu için gelen SSH trafiğine izin veren bir güvenlik yöneticisi kuralı.

4. Adım: Güvenlik yöneticisi yapılandırmasını dağıtma

Güvenlik yöneticisi yapılandırması dağıtıldıktan sonra, şirketteki tüm sanal ağlarda güvenlik yöneticisi kuralı tarafından zorunlu kılınan gelen SSH trafiğini reddetme kuralı bulunur. Reddetme kuralını tek tek hiçbir ekip değiştiremez, yalnızca tanımlı şirket yöneticisi değiştirebilir. Uygulama sanal ağlarının hem gelen SSH trafiğine izin verme kuralı hem de gelen SSH trafiğini reddetme kuralı vardır (Tüm ağ grubu kuralından devralınır). Uygulama ağ grubu için gelen SSH trafiğine izin ver kuralında daha küçük bir öncelik numarasıyla, önce kural değerlendirilir. Gelen SSH trafiği bir Uygulama sanal asına geldiğinde, yüksek öncelikli güvenlik yöneticisi kuralı trafiğe izin verir. Uygulama sanal ağlarının alt ağlarında NSG'ler olduğunu varsayarsak, bu gelen SSH trafiği uygulama ekibi tarafından ayarlanan NSG'ler temelinde değerlendirilir. Burada açıklanan güvenlik yöneticisi kuralı metodolojisi, şirket yöneticisinin şirket ilkelerini etkili bir şekilde uygulamasına ve NSG'lerle çalışan bir kuruluş genelinde esnek güvenlik koruma rayları oluşturmasına olanak tanır.