Ağ güvenlik grupları ağ trafiğini nasıl filtreler?

Bir Azure sanal ağındaki Azure kaynaklarına giden ve gelen ağ trafiğini filtrelemek için bir Azure ağ güvenlik grubu (NSG) kullanabilirsiniz. Ağ güvenlik grupları, farklı Azure kaynaklarına gelen ya da bu kaynaklardan dışarı giden ağ trafiğine izin veren veya bu trafiği reddeden güvenlik kuralları içerir. Her kural için kaynak, hedef, bağlantı noktası ve protokol belirtebilirsiniz.

Birden fazla Azure hizmetinde bulunan kaynakları bir Azure sanal ağına dağıtabilirsiniz. Hizmetlerin tam listesi için bkz. Sanal ağa dağıtılabilecek hizmetler. Bir sanal makine içindeki her bir sanal ağ alt ağına ve ağ arabirimine sıfır veya bir ağ güvenlik grubu atayabilirsiniz. Bir ağ güvenlik grubunu istediğiniz sayıda alt ağ ve ağ arabirimi ile ilişkilendirebilirsiniz.

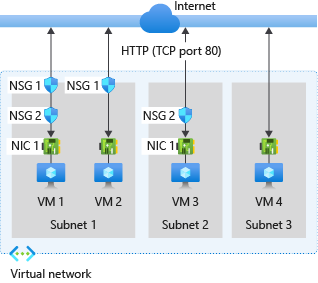

Aşağıdaki resimde, ağ güvenlik gruplarının 80 numaralı TCP bağlantı noktası üzerinden gelen ve giden internet trafiğine izin vermek için dağıtılabilecek ağ güvenlik grupları için farklı senaryolar gösterilmektedir:

Azure'ın ağ güvenlik grupları için gelen ve giden kuralları nasıl işlediğini anlamak için yukarıdaki resmi ve aşağıdaki metni inceleyin:

Gelen trafik

Gelen trafik için Azure, varsa önce bir alt ağ ile ilişkili bir ağ güvenlik grubundaki kuralları ve varsa ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubundaki kuralları işler. Bu işlem alt ağ içi trafiği de içerir.

VM1: NSG1'deki güvenlik kuralları, Subnet1 ile ilişkilendirildiğinden ve VM1 Alt Ağ1'de olduğundan işlenir. Gelen bağlantı noktası 80'e izin veren bir kural oluşturmadığınız sürece DenyAllInbound varsayılan güvenlik kuralı trafiği reddeder. Bu engellenen trafik ağ arabirimiyle ilişkili olduğundan NSG2 tarafından değerlendirilmez. Ancak NSG1 güvenlik kuralında 80 numaralı bağlantı noktasına izin veriyorsa, NSG2 trafiği işler. 80 numaralı bağlantı noktasından gelen trafiğin sanal makineye iletilmesine izin vermek için hem NSG1 hem de NSG2 içinde 80 numaralı bağlantı noktası üzerinden gelen internet bağlantılarına izin veren bir kural olması gerekir.

VM2: VM2 de Subnet1 içinde olduğundan NSG1 içindeki kurallar işlenir. VM2'nin ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubu olmadığından NSG1 üzerinden izin verilen tüm trafiği alır veya NSG1 tarafından reddedilen tüm trafik reddedilir. Ağ güvenlik grubu bir alt ağ ile ilişkilendirilmiş olduğunda bu alt ağ içindeki tüm kaynaklar için trafiğe izin verilir veya trafik reddedilir.

VM3: Subnet2 ile ilişkilendirilmiş bir ağ güvenlik grubu olmadığından, NSG2 VM3'e bağlı ağ arabirimiyle ilişkili olduğundan alt ağa trafiğe izin verilir ve NSG2 tarafından işlenir.

VM4: Bir ağ güvenlik grubu Subnet3 veya sanal makinedeki ağ arabirimiyle ilişkili olmadığından VM4 trafiği engellendi. Tüm ağ trafiği, kendisiyle ilişkilendirilmiş bir ağ güvenlik grubu yoksa bir alt ağ ve ağ arabirimi aracılığıyla engellenir.

Giden trafik

Giden trafik için Azure, varsa önce ağ arabirimiyle ilişkili bir ağ güvenlik grubundaki kuralları ve varsa alt ağ ile ilişkilendirilmiş bir ağ güvenlik grubundaki kuralları işler. Bu işlem alt ağ içi trafiği de içerir.

VM1: NSG2 içindeki güvenlik kuralları işlenir. Hem NSG1 hem de NSG2'deki AllowInternetOutbound varsayılan güvenlik kuralı, İnternet'e giden 80 numaralı bağlantı noktasını reddeden bir güvenlik kuralı oluşturmadığınız sürece trafiğe izin verir. NSG2, güvenlik kuralında 80 numaralı bağlantı noktasını reddederse trafiği reddeder ve NSG1 bunu hiçbir zaman değerlendirmez. Sanal makinenin 80 numaralı bağlantı noktasından giden trafiği reddetmek için ağ güvenlik gruplarından birinde veya her ikisinde 80 numaralı bağlantı noktasından internete giden trafiği reddeden bir kural olması gerekir.

VM2: VM2'ye bağlı ağ arabirimiyle ilişkilendirilmiş bir ağ güvenlik grubu olmadığından tüm trafik ağ arabirimi aracılığıyla alt ağa gönderilir. NSG1 içindeki kurallar işlenir.

VM3: NSG2 , güvenlik kuralında 80 numaralı bağlantı noktasını reddederse trafiği reddeder. NSG2 bağlantı noktası 80'i reddetmezse, NSG2'deki AllowInternetOutbound varsayılan güvenlik kuralı, Subnet2 ile ilişkilendirilmiş bir ağ güvenlik grubu olmadığından trafiğe izin verir.

VM4: VM4 adlı sanal makineye bağlı olan ağ arabirimi veya Subnet3 ile ilişkilendirilmiş bir ağ güvenlik grubu olmadığından bu sanal makineden gelen tüm ağ trafiğine izin verilir.

Alt ağ içi trafik

Alt ağ ile ilişkilendirilmiş bir NSG'deki güvenlik kurallarının içindeki VM'ler arasındaki bağlantıyı etkileyebileceğini unutmayın. Varsayılan olarak, aynı alt ağdaki sanal makineler alt ağ içi trafiğe izin veren varsayılan NSG kuralına göre iletişim kurabilir. NSG1'e tüm gelen ve giden trafiği reddeden bir kural eklerseniz, VM1 ve VM2 birbiriyle iletişim kuramaz.

Bir ağ arabirimi için geçerli güvenlik kurallarını görüntüleyerek bir ağ arabirimine uygulanmış olan toplu kuralları kolayca görüntüleyebilirsiniz. Azure Ağ İzleyicisi'ndeki IP akışı doğrulama özelliğini kullanarak da bir ağ arabirimine gelen veya dışarı giden iletişime izin verilip verilmediğini belirleyebilirsiniz. Bir iletişime izin verilip verilmediğini belirlemek için IP akışı doğrulamasını kullanabilirsiniz. Ayrıca, trafiğe izin vermek veya trafiği reddetmek için sorumlu ağ güvenlik kuralının kimliğini ortaya çıkarabilmek için IP akışı doğrulamasını kullanın.

Not

Ağ güvenlik grupları, alt ağlarla veya klasik dağıtım modelinde dağıtılan sanal makinelerle ve bulut hizmetleriyle ve Resource Manager dağıtım modelindeki alt ağlarla veya ağ arabirimleriyle ilişkilendirilir. Azure dağıtım modelleri hakkında daha fazla bilgi edinmek için bkz. Azure dağıtım modellerini kavrama.

İpucu

Belirli bir nedeniniz yoksa, bir ağ güvenlik grubunu bir alt ağ veya ağ arabirimiyle ilişkilendirmenizi öneririz, ancak ikisini birden ilişkilendirmemenizi öneririz. Bir alt ağ ile ilişkilendirilmiş olan ağ güvenlik grubundaki kurallar bir ağ arabirimi ile ilişkilendirilmiş olan ağ güvenlik grubundaki kurallarla çakışabileceğinden çözmeniz gereken beklenmeyen iletişim sorunlarıyla karşılaşabilirsiniz.

Sonraki adımlar

Sanal ağ dağıtımı ve ağ güvenlik grubu ataması için uygun olan Azure kaynakları hakkında bilgi için bkz. Azure hizmetleri için sanal ağ tümleştirmesi.

Daha önce hiç ağ güvenlik grubu oluşturmadıysanız, bir ağ güvenlik grubu oluşturma deneyimi elde etmek için hızlı bir öğreticiyi tamamlayabilirsiniz.

Ağ güvenlik grupları ve yönetimi hakkında bilginiz varsa bkz. Ağ güvenlik gruplarını yönetme.

İletişim sorunları yaşıyorsanız ve ağ güvenlik gruplarıyla ilgili sorunları gidermeniz gerekiyorsa bkz. Sanal makine ağ trafiği filtresi sorunlarını tanılama.

İlişkili bir ağ güvenlik grubuna sahip kaynaklara gelen ve kaynaklardan gelen ağ trafiğini analiz etmek için ağ güvenlik grubu akış günlüklerini etkinleştirmeyi öğrenin.