Sanal ağ eşleme sorunlarını giderme

Bu sorun giderme kılavuzu, sanal ağ eşleme sorunlarının çoğunu çözmenize yardımcı olacak adımlar sağlar.

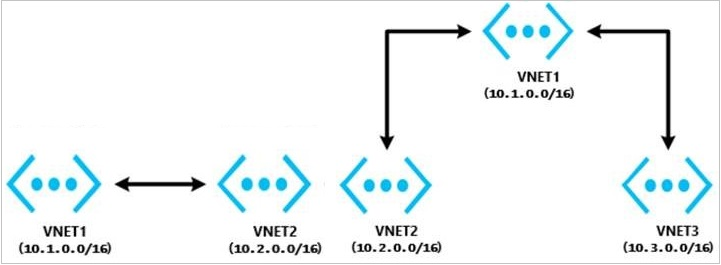

İki sanal ağ arasında sanal ağ eşlemesini yapılandırma

Sanal ağlar aynı abonelikte mi yoksa farklı aboneliklerde mi?

Sanal ağlar aynı abonelikte

Aynı abonelikteki sanal ağlar için sanal ağ eşlemesini yapılandırmak için aşağıdaki makalelerde yer alan yöntemleri kullanın:

- Sanal ağlar aynı bölgedeyse bkz . Eşleme oluşturma.

- Sanal ağlar farklı bölgelerdeyse bkz . Sanal ağ eşleme.

Dekont

Bağlan üretkenlik, aşağıdaki kaynaklar için genel sanal ağ eşlemesi üzerinde çalışmaz:

- Temel iç yük dengeleyici (ILB) SKU'su arkasındaki sanal makineler (VM'ler)

- Redis cache (Temel ILB SKU kullanır)

- Application Gateway v1 (Temel ILB SKU kullanır)

- Sanal makine ölçek kümeleri (Temel ILB SKU kullanır)

- Azure Service Fabric kümeleri (Temel ILB SKU kullanır)

- SQL Server Always On (Temel ILB SKU kullanır)

- Power Apps için Azure Uygulaması Hizmet Ortamı (Temel ILB SKU kullanır)

- Azure API Management (Temel ILB SKU kullanır)

- Microsoft Entra Domain Services (Temel ILB SKU kullanır)

Daha fazla bilgi için bkz. Genel eşlemenin gereksinimleri ve kısıtlamaları .

Sanal ağlar farklı aboneliklerde veya Active Directory kiracılarındadır

Farklı aboneliklerdeki veya Active Directory kiracılarındaki sanal ağlar için sanal ağ eşlemesini yapılandırmak için bkz . Farklı abonelikler arasında sanal ağ eşlemesi oluşturma.

Dekont

Ağ eşlemesini yapılandırmak için her iki abonelikte de Ağ Katkıda Bulunanı izinlerine sahip olmanız gerekir. Daha fazla bilgi için bkz . Eşleme izinleri.

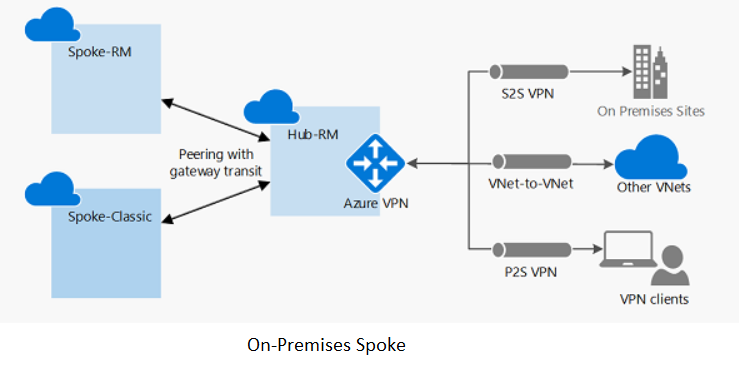

Şirket içi kaynakları kullanan merkez-uç topolojisi ile sanal ağ eşlemesini yapılandırma

Siteden siteye bağlantı veya ExpressRoute bağlantısı için

Şu adımları izleyin: Sanal ağ eşlemesi için VPN ağ geçidi aktarımını yapılandırma.

Noktadan siteye bağlantılar için

- Şu adımları izleyin: Sanal ağ eşlemesi için VPN ağ geçidi aktarımını yapılandırma.

- Sanal ağ eşlemesi oluşturulduktan veya değiştirildikten sonra noktadan siteye istemcilerinin uç sanal ağına güncelleştirilmiş yolları alması için noktadan siteye paketini indirip yeniden yükleyin.

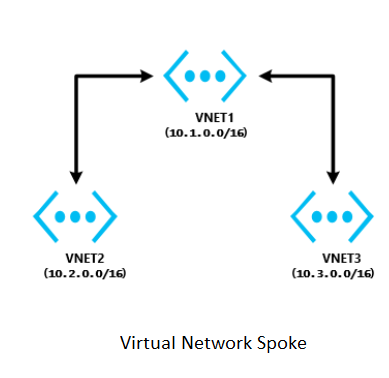

Merkez-uç topolojisi sanal ağı ile sanal ağ eşlemesini yapılandırma

Sanal ağlar aynı bölgede

- Merkez sanal ağında bir ağ sanal gereci (NVA) yapılandırın.

- Uç sanal ağlarında, sonraki atlama türü "ağ sanal gereci" olan kullanıcı tanımlı yolların uygulanması gerekir.

Daha fazla bilgi için bkz . Hizmet zincirleme.

Dekont

NVA ayarlamak için yardıma ihtiyacınız varsa NVA satıcısına başvurun.

NVA cihaz kurulumu ve yönlendirme sorunlarını giderme konusunda yardım için bkz . Azure'da ağ sanal gereci sorunları.

Sanal ağlar farklı bölgelerdedir

Genel sanal ağ eşlemesi üzerinden geçiş artık desteklenmektedir. Bağlan üretkenliği, aşağıdaki kaynaklar için genel sanal ağ eşlemesi üzerinde çalışmaz:

- Temel ILB SKU arkasındaki VM’ler

- Redis cache (Temel ILB SKU kullanır)

- Application Gateway (Temel ILB SKU kullanır)

- Ölçek kümeleri (Temel ILB SKU kullanır)

- Service Fabric kümeleri (Temel ILB SKU kullanır)

- SQL Server Always On (Temel ILB SKU kullanır)

- App Service Ortamı (Temel ILB SKU kullanır)

- API Management (Temel ILB SKU kullanır)

- Microsoft Entra Domain Services (Temel ILB SKU kullanır)

Genel eşleme gereksinimleri ve kısıtlamaları hakkında daha fazla bilgi edinmek için bkz . Sanal ağ eşlemesi.

eşlenmiş iki sanal ağ arasındaki bağlantı sorununu giderme

Gerekli rollere ve izinlere sahip bir hesapla Azure portalında oturum açın. Sanal ağı seçin, Eşleme'yi seçin ve ardından Durum alanını denetleyin. Durum nedir?

Eşleme durumu "Bağlan"

Bu sorunu gidermek için:

Ağ trafiği akışlarını denetleyin:

Trafik akışlarında girişime neden olan bir NSG veya UDR olup olmadığını belirlemek için kaynak VM'den hedef VM'ye Bağlan ion Sorun Giderme ve IP akışı doğrulamasını kullanın.

Güvenlik duvarı veya NVA kullanıyorsanız:

Ağ izlemesi alın:

Hedef VM'de bir ağ izlemesi başlatın. Windows için Netsh kullanabilirsiniz. Linux için TCPDump kullanın.

TcpPing veya PsPing'i kaynaktan hedef IP'ye çalıştırın.

TcpPing komutunun bir örneği aşağıda verilmiştir:

tcping64.exe -t <destination VM address> 3389TcpPing tamamlandıktan sonra hedefte ağ izlemesini durdurun.

Paketler kaynaktan geliyorsa, ağ sorunu yoktur. Yapılandırma sorununu bulmak için hem VM güvenlik duvarını hem de bu bağlantı noktasında dinleyen uygulamayı inceleyin.

Dekont

Genel sanal ağ eşlemesi (farklı bölgelerdeki sanal ağlar) üzerinden aşağıdaki kaynak türlerine bağlanamazsınız:

- Temel ILB SKU arkasındaki VM’ler

- Redis cache (Temel ILB SKU kullanır)

- Application Gateway (Temel ILB SKU kullanır)

- Ölçek kümeleri (Temel ILB SKU kullanır)

- Service Fabric kümeleri (Temel ILB SKU kullanır)

- SQL Server Always On (Temel ILB SKU kullanır)

- App Service Ortamı (Temel ILB SKU kullanır)

- API Management (Temel ILB SKU kullanır)

- Microsoft Entra Domain Services (Temel ILB SKU kullanır)

Daha fazla bilgi için bkz. Genel eşlemenin gereksinimleri ve kısıtlamaları .

Eşleme durumu "Bağlantısı kesildi"

Bu sorunu çözmek için eşlemeyi her iki sanal ağdan da silin ve yeniden oluşturun.

Merkez-uç sanal ağı ile şirket içi kaynak arasındaki bağlantı sorununu giderme

Ağınız üçüncü taraf NVA veya VPN ağ geçidi kullanıyor mu?

Ağım üçüncü taraf NVA veya VPN ağ geçidi kullanıyor

Üçüncü taraf NVA veya VPN ağ geçidini etkileyen bağlantı sorunlarını gidermek için aşağıdaki makalelere bakın:

Ağım üçüncü taraf NVA veya VPN ağ geçidi kullanmıyor

Merkez sanal ağı ve uç sanal ağının vpn ağ geçidi var mı?

Hem merkez sanal ağının hem de uç sanal ağının bir VPN ağ geçidi vardır

Uzak ağ geçidi kullanılması desteklenmez.

Uç sanal ağının zaten bir VPN ağ geçidi varsa Uç sanal ağında Uzak ağ geçidi kullan seçeneği desteklenmez. Bunun nedeni sanal ağ eşleme sınırlamasıdır.

Hem merkez sanal ağının hem de uç sanal ağının VPN ağ geçidi yok

Siteden siteye veya Azure ExpressRoute bağlantıları için, şirket içinden uzak sanal ağa bağlantı sorunlarının aşağıdaki birincil nedenlerini denetleyin:

- Ağ geçidi olan sanal ağda, İletilen trafiğe izin ver onay kutusunun seçili olduğunu doğrulayın.

- Ağ geçidi olmayan sanal ağda Uzak ağ geçidi kullan onay kutusunun seçili olduğunu doğrulayın.

- Ağ yöneticinizden şirket içi cihazlarınızı denetleterek tüm uzak sanal ağ adres alanının eklendiğini doğrulamasını isteyin.

Noktadan siteye bağlantılar için:

- Ağ geçidi olan sanal ağda, İletilen trafiğe izin ver onay kutusunun seçili olduğunu doğrulayın.

- Ağ geçidi olmayan sanal ağda Uzak ağ geçidi kullan onay kutusunun seçili olduğunu doğrulayın.

- Noktadan siteye istemci paketini indirip yeniden yükleyin. Yeni eşlenen sanal ağ yolları, noktadan siteye istemcilere otomatik olarak yol eklemez.

Aynı bölgedeki uç sanal ağları arasındaki merkez-uç ağ bağlantısı sorununu giderme

Merkez ağı NVA içermelidir. NVA'nın sonraki atlama olarak ayarlandığı uçlarda UDR'leri yapılandırın ve Merkez sanal ağında iletilen trafiğe izin ver'i etkinleştirin.

Daha fazla bilgi için bkz. Hizmet zinciri oluşturma ve bu gereksinimleri seçtiğiniz NVA satıcısıylagörüşün.

Farklı bölgelerdeki uç sanal ağları arasında merkez-uç ağ bağlantısı sorununu giderme

Genel sanal ağ eşlemesi üzerinden geçiş artık desteklenmektedir. Bağlan üretkenlik, aşağıdaki kaynaklar için genel sanal ağ eşlemesi üzerinde çalışmaz:

- Temel ILB SKU arkasındaki VM’ler

- Redis cache (Temel ILB SKU kullanır)

- Application Gateway (Temel ILB SKU kullanır)

- Ölçek kümeleri (Temel ILB SKU kullanır)

- Service Fabric kümeleri (Temel ILB SKU kullanır)

- SQL Server Always On (Temel ILB SKU kullanır)

- App Service Ortamı (Temel ILB SKU kullanır)

- API Management (Temel ILB SKU kullanır)

- Microsoft Entra Domain Services (Temel ILB SKU kullanır)

Daha fazla bilgi için bkz. Genel eşlemenin gereksinimleri ve kısıtlamaları ve Farklı VPN Topolojileri.

Web uygulaması ile uç sanal ağı arasındaki merkez-uç ağ bağlantısı sorununu giderme

Bu sorunu gidermek için:

- Azure Portal oturum açın.

- Web uygulamasında ağ'ı ve ardından Sanal Ağ Tümleştirmesi'ni seçin.

- Uzak sanal ağı görüp göremediğinizi denetleyin. Uzak sanal ağ adres alanını el ile girin (Ağı Eşitle ve Yolları Ekle).

Daha fazla bilgi için aşağıdaki makaleleri inceleyin:

Sanal ağ eşleme yapılandırmasında sorun giderme hata iletisi

Geçerli kiracı <TENANT ID> bağlı aboneliğe erişme yetkisine sahip değil

Bu sorunu çözmek için bkz . Farklı abonelikler arasında sanal ağ eşlemesi oluşturma.

Bağlı değil

Bu sorunu çözmek için eşlemeyi her iki sanal ağdan da silin ve yeniden oluşturun.

Databricks sanal ağı eşlanamadı

Bu sorunu çözmek için Azure Databricks altında sanal ağ eşlemesini yapılandırın ve kaynak kimliğini kullanarak hedef sanal ağı belirtin. Daha fazla bilgi için bkz . Databricks sanal ağını uzak bir sanal ağa eşleme.

Uzak sanal ağda ağ geçidi yok

Bu sorun, sanal ağları farklı kiracılardan eşleyip daha sonra yapılandırmak Use Remote Gatewaysistediğinizde oluşur. Azure portalının bir sınırlaması, başka bir kiracının sanal ağında bir sanal ağ geçidinin varlığını doğrulayamaz.

Sorunu çözmenin iki yolu vardır:

- Eşlemeleri silin ve yeni bir eşleme oluşturduğunuzda seçeneği etkinleştirin

Use Remote Gateways. - etkinleştirmek

Use Remote Gatewaysiçin Azure portalı yerine PowerShell veya CLI kullanın.