Sanal ağ eşlemesi oluşturma, değiştirme veya silme

Sanal ağ eşlemesi oluşturmayı, değiştirmeyi veya silmeyi öğrenin. Sanal ağ eşlemesi, Azure omurga ağı üzerinden aynı bölgedeki ve bölgeler arasında (Genel Sanal Ağ Eşleme olarak da bilinir) sanal ağları bağlamanıza olanak tanır. Eşlendikten sonra sanal ağlar yine de ayrı kaynaklar olarak yönetilir. Sanal ağ eşlemesi konusunda yeniyseniz, sanal ağ eşlemesine genel bakış bölümünde veya sanal ağ eşleme öğreticisini tamamlayarak bu konuda daha fazla bilgi edinebilirsiniz.

Önkoşullar

Etkin aboneliği olan bir Azure hesabınız yoksa ücretsiz olarak bir hesap oluşturun. Bu makalenin geri kalanını başlatmadan önce şu görevlerden birini tamamlayın:

Eşlemelerle çalışmak için gerekli izinlere sahip bir Azure hesabıyla Azure portalında oturum açın.

Eşleme oluşturma

Eşleme oluşturmadan önce gereksinimleri, kısıtlamaları ve gerekli izinleri tanıyın.

Azure portalının üst kısmındaki arama kutusuna Sanal ağ yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

Sanal ağlar'da eşleme oluşturmak istediğiniz ağı seçin.

Ayarlar'da Eşlemeler'i seçin.

+ Ekle'yi seçin.

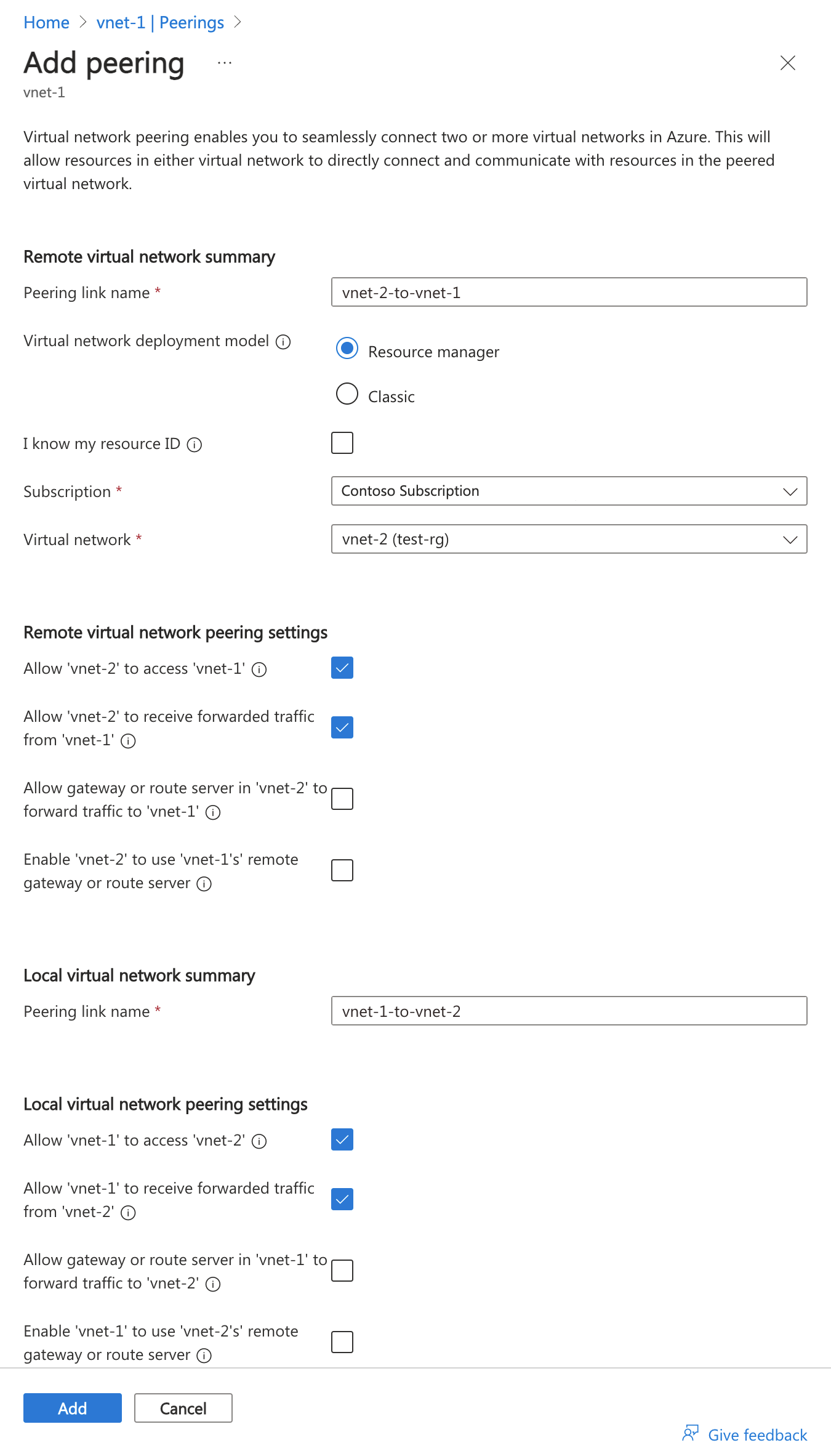

Aşağıdaki ayarlar için değerleri girin veya seçin ve ardından Ekle'yi seçin.

Ayarlar Açıklama Uzak sanal ağ özeti Eşleme bağlantı adı Yerel sanal ağdan eşlemenin adı. Ad, sanal ağ içinde benzersiz olmalıdır. Sanal ağ dağıtım modeli Eşlemek istediğiniz sanal ağın hangi dağıtım modeli aracılığıyla dağıtıldığını seçin. Kaynak kimliğimi biliyorum Eşlemek istediğiniz sanal ağa okuma erişiminiz varsa, bu onay kutusunu işaretsiz bırakın. Eşlemek istediğiniz sanal ağa veya aboneliğe okuma erişiminiz yoksa bu onay kutusunu seçin. Kaynak Kimliği Kaynak kimliğimi biliyorum onay kutusunu işaretlediğinizde bu alan görüntülenir. Girdiğiniz kaynak kimliği, bu sanal ağ ile aynı veya farklı Azure bölgesinde bulunan bir sanal ağ için olmalıdır.

Tam kaynak kimliği şuna/subscriptions/<Id>/resourceGroups/<resource-group-name>/providers/Microsoft.Network/virtualNetworks/<virtual-network-name>benzer: .

Sanal ağın özelliklerini görüntüleyerek sanal ağın kaynak kimliğini alabilirsiniz. Bir sanal ağın özelliklerini görüntülemeyi öğrenmek için bkz . Sanal ağları yönetme. Abonelik, eşlediğiniz sanal ağa sahip abonelikten farklı bir Microsoft Entra kiracısıyla ilişkilendirilmişse kullanıcı izinleri atanmalıdır. Her kiracıdan bir kullanıcıyı karşı kiracıya konuk kullanıcı olarak ekleyin.Abonelik Eşlemek istediğiniz sanal ağın aboneliğini seçin. Hesabınızın okuma erişimi olan aboneliğe bağlı olarak bir veya daha fazla abonelik listelenir. Sanal ağ Uzak sanal ağı seçin. Uzak sanal ağ eşleme ayarları Eşlenen sanal ağın 'vnet-1' erişimine izin ver Varsayılan olarak, bu seçenek seçilidir.

- Eşlenen sanal ağdan 'vnet-1' trafiğine izin vermek için bu seçeneği belirleyin. Bu ayar, merkez-uç ağ topolojisinde merkez-uç arasında iletişim sağlar ve eşlenen sanal ağdaki bir VM'nin 'vnet-1' içindeki bir VM ile iletişim kurmasına olanak tanır. Ağ güvenlik grupları için VirtualNetwork hizmet etiketi, bu ayar seçildiğinde sanal ağı ve eşlenmiş sanal ağı içerir. Hizmet etiketleri hakkında daha fazla bilgi edinmek için bkz . Azure hizmet etiketleri.Eşlenen sanal ağın 'vnet-1' üzerinden iletilen trafiği almasına izin ver Bu seçenek varsayılan olarak seçili değildir.

- Bu seçeneğin etkinleştirilmesi, eşlenen sanal ağın 'vnet-1' ile eşlenen sanal ağlardan trafik almasına olanak tanır. Örneğin, vnet-2'nin vnet-2 dışından gelen ve vnet-1'e iletilen bir NVA'sı varsa, bu trafiğin vnet-2'den vnet-1'e ulaşmasına izin vermek için bu ayarı seçebilirsiniz. Bu özelliğin etkinleştirilmesi, eşleme aracılığıyla iletilen trafiğe izin verirken, kullanıcı tanımlı yollar veya ağ sanal gereçleri oluşturmaz. Kullanıcı tanımlı yollar ve ağ sanal gereçleri ayrı ayrı oluşturulur.Eşlenen sanal ağdaki ağ geçidi veya yönlendirme sunucusunun trafiği 'vnet-1' adresine iletmesine izin ver Bu seçenek varsayılan olarak seçili değildir.

- Bu ayarın etkinleştirilmesi , 'vnet-1' öğesinin eşlenmiş sanal ağ geçidinden veya yol sunucusundan trafik almasına izin verir. Bu seçeneğin etkinleştirilmesi için eşlenen sanal ağın bir ağ geçidi veya yol sunucusu içermesi gerekir.Eşlenen sanal ağın 'vnet-1' uzak ağ geçidini veya yol sunucusunu kullanmasını sağlama Bu seçenek varsayılan olarak seçili değildir.

- Bu seçenek yalnızca 'vnet-1' uzak ağ geçidine veya yol sunucusuna sahipse etkinleştirilebilir ve 'vnet-1' "'vnet-1' içindeki ağ geçidinin trafiği eşlenen sanal ağa iletmesine izin ver" seçeneğini etkinleştirir. Bu seçenek, eşlenen sanal ağların eşlemelerinden yalnızca birinde etkinleştirilebilir.

Bu seçeneği de belirleyebilirsiniz. Bu sanal ağın yolları değiştirmek için uzak Yönlendirme Sunucusu'nu kullanmasını istiyorsanız bkz . Azure Route Server.

NOT: Sanal ağınızda zaten yapılandırılmış bir ağ geçidiniz varsa uzak ağ geçitlerini kullanamazsınız. Aktarım için ağ geçidi kullanma hakkında daha fazla bilgi edinmek için bkz. Sanal ağ eşlemesinde aktarım için VPN ağ geçidi yapılandırma.Yerel sanal ağ özeti Eşleme bağlantı adı Uzak sanal ağdan eşlemenin adı. Ad, sanal ağ içinde benzersiz olmalıdır. Yerel sanal ağ eşleme ayarları 'vnet-1' öğesinin eşlenen sanal ağa erişmesine izin ver Varsayılan olarak, bu seçenek seçilidir.

- 'vnet-1' üzerinden eşlenen sanal ağa giden trafiğe izin vermek için bu seçeneği belirleyin. Bu ayar, merkez-uç ağ topolojisinde merkez-uç arasında iletişim sağlar ve 'vnet-1' içindeki bir VM'nin eşlenen sanal ağdaki bir VM ile iletişim kurmasına olanak tanır.'vnet-1' öğesinin eşlenen sanal ağdan iletilen trafiği almasına izin ver Bu seçenek varsayılan olarak seçili değildir.

- Bu seçeneğin etkinleştirilmesi , 'vnet-1'in eşlenen sanal ağa eşlenen sanal ağlardan trafik almasına izin verir. Örneğin, vnet-2'nin vnet-2 dışından gelen ve vnet-1'e iletilen bir NVA'sı varsa, bu trafiğin vnet-2'den vnet-1'e ulaşmasına izin vermek için bu ayarı seçebilirsiniz. Bu özelliğin etkinleştirilmesi, eşleme aracılığıyla iletilen trafiğe izin verirken, kullanıcı tanımlı yollar veya ağ sanal gereçleri oluşturmaz. Kullanıcı tanımlı yollar ve ağ sanal gereçleri ayrı ayrı oluşturulur.'vnet-1' içindeki ağ geçidi veya yönlendirme sunucusunun trafiği eşlenmiş sanal ağa iletmesine izin ver Bu seçenek varsayılan olarak seçili değildir.

- Bu ayarın etkinleştirilmesi, eşlenen sanal ağın 'vnet-1' ağ geçidinden veya yol sunucusundan trafik almasına olanak tanır. Bu seçeneğin etkinleştirilmesi için 'vnet-1' bir ağ geçidi veya yol sunucusu içermelidir.Eşlenmiş sanal ağları kullanmak için 'vnet-1' uzak ağ geçidini veya yol sunucusunu etkinleştirin Bu seçenek varsayılan olarak seçili değildir.

- Bu seçenek yalnızca eşlenen sanal ağın uzak ağ geçidi veya yönlendirme sunucusu varsa etkinleştirilebilir ve eşlenen sanal ağ "Eşlenen sanal ağdaki ağ geçidinin trafiği 'vnet-1'e iletmesine izin ver" seçeneğini etkinleştirir. Bu seçenek 'vnet-1' eşlemelerinden yalnızca birinde etkinleştirilebilir.

Not

Şirket içi trafiği eşlenmiş bir sanal ağa geçişli olarak göndermek için Sanal Ağ Ağ Geçidi kullanıyorsanız, şirket içi VPN cihazının eşlenmiş sanal ağ IP aralığı 'ilginç' trafiğe ayarlanmalıdır. Azure sanal ağının tüm CIDR adreslerini şirket içi VPN cihazında Site-2-Site IPSec VPN Tüneli yapılandırmasına eklemeniz gerekebilir. CIDR adresleri Hub, Spokes ve Point-2-Site IP adresi havuzları gibi kaynakları içerir. Aksi takdirde, şirket içi kaynaklarınız eşlenen VNet'teki kaynaklarla iletişim kuramaz. İlginç trafik, 2. Aşama güvenlik ilişkilendirmeleri aracılığıyla iletilir. Güvenlik ilişkisi, belirtilen her alt ağ için ayrılmış bir VPN tüneli oluşturur. Şirket içi ve Azure VPN Gateway katmanının aynı sayıda Site-2 Site VPN tüneli ve Azure VNet alt ağı desteklemesi gerekir. Aksi takdirde, şirket içi kaynaklarınız eşlenen VNet'teki kaynaklarla iletişim kuramaz. Belirtilen her Azure VNet alt ağı için 2. Aşama güvenlik ilişkilendirmeleri oluşturma yönergeleri için şirket içi VPN belgelerinize bakın.

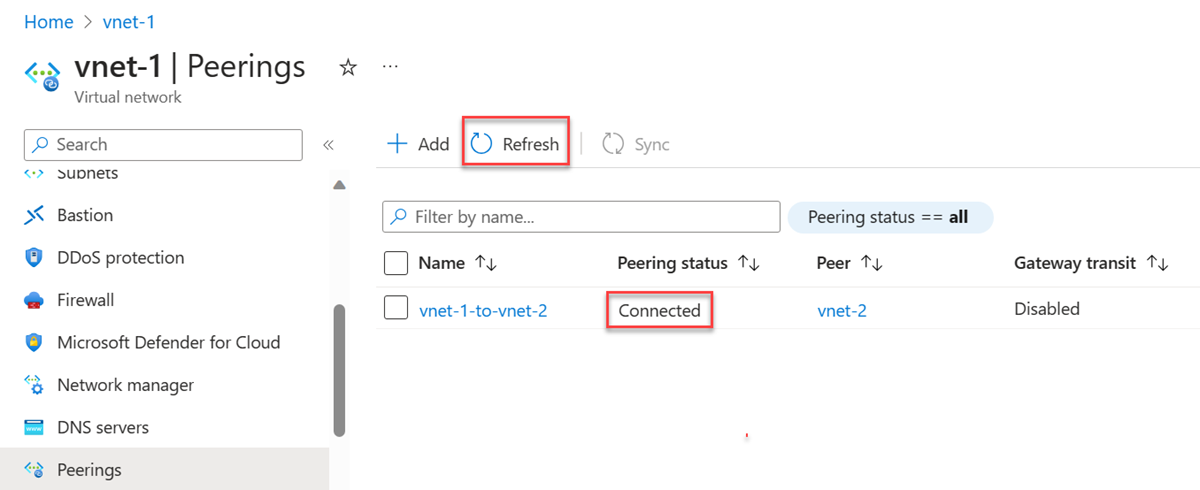

Birkaç saniye sonra Yenile düğmesini seçtiğinizde eşleme durumu Güncelleştirme yerine Bağlı olarak değişir.

Farklı aboneliklerde ve dağıtım modellerinde sanal ağlar arasında eşleme gerçekleştirmeye yönelik adım adım yönergeler için sonraki adımlara bakın.

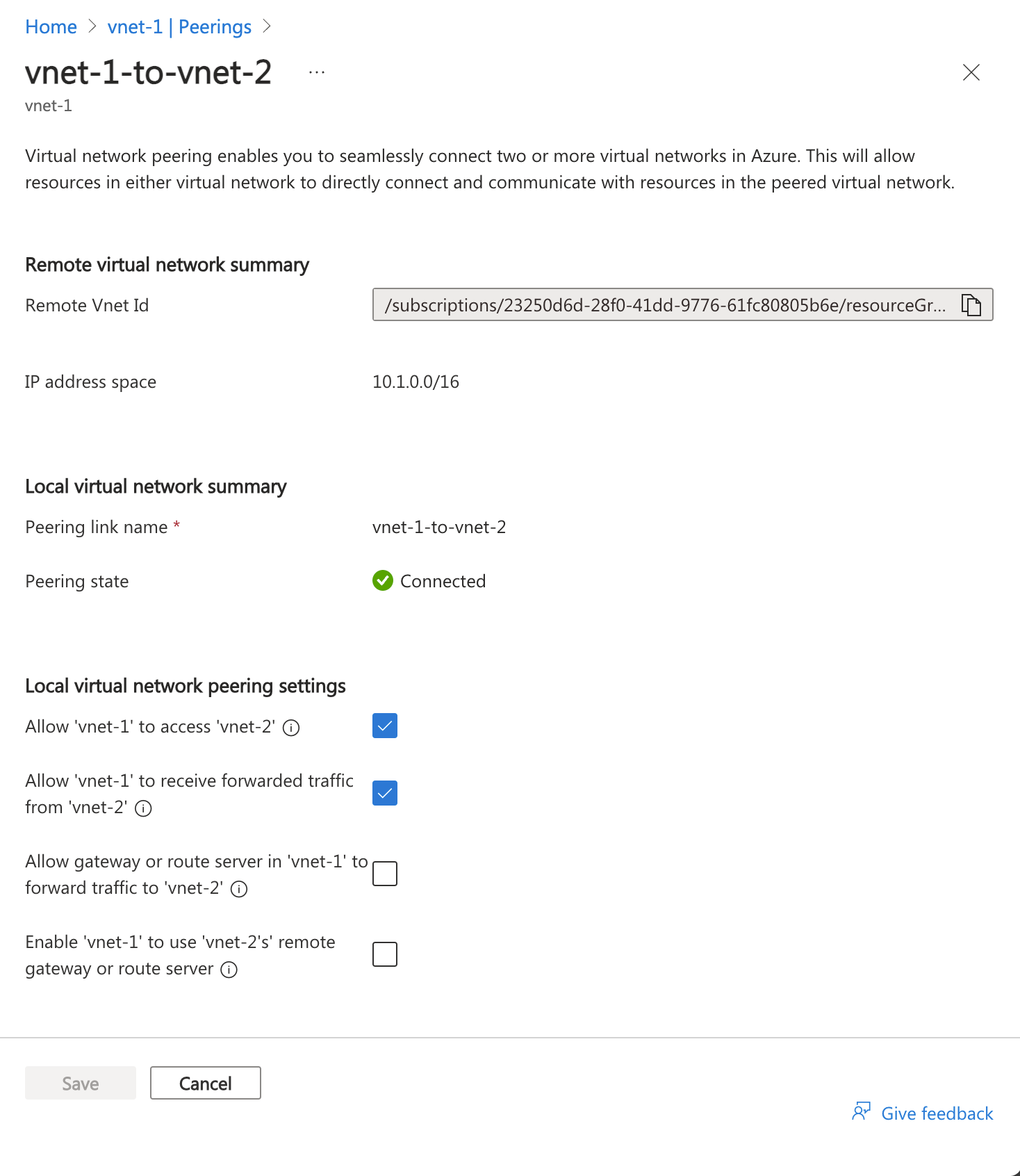

Eşleme ayarlarını görüntüleme veya değiştirme

Eşlemeyi değiştirmeden önce gereksinimleri, kısıtlamaları ve gerekli izinleri tanıyın.

Azure portalının üst kısmındaki arama kutusuna Sanal ağ yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

Sanal ağlarda eşleme ayarlarını görüntülemek veya değiştirmek istediğiniz sanal ağı seçin.

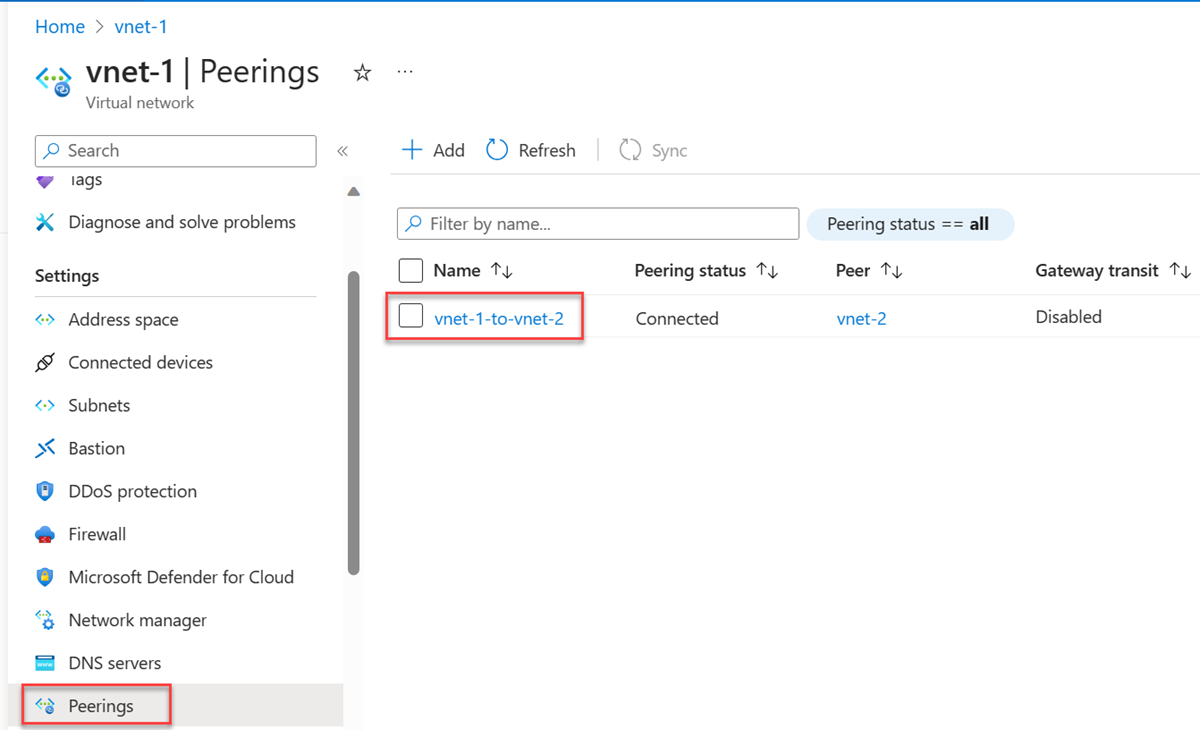

Ayarlar'da Eşlemeler'i seçin ve ardından ayarlarını görüntülemek veya değiştirmek istediğiniz eşlemeyi seçin.

Uygun ayarı değiştirin. Eşleme oluşturma işleminin 4. adımındaki her ayarın seçenekleri hakkında bilgi edinin. Ardından kaydet'i seçerek yapılandırma değişikliklerini tamamlayın.

Eşlemeyi silme

Eşlemeyi silmeden önce gereksinimleri, kısıtlamaları ve gerekli izinleri tanıyın.

İki sanal ağ arasındaki eşleme silindiğinde, trafik artık sanal ağlar arasında akabilir. Sanal ağların bazen iletişim kurmasını ancak her zaman iletişim kurmasını istiyorsanız, eşlemeyi silmek yerine uzak sanal ağa giden trafiği engellemek istiyorsanız Uzak sanal ağa giden trafiğe izin ver ayarının seçimini kaldırın. Ağ erişimini devre dışı bırakmanın ve etkinleştirmenin eşlemeleri silip yeniden oluşturmaktan daha kolay olduğunu fark edebilirsiniz.

Azure portalının üst kısmındaki arama kutusuna Sanal ağ yazın. Arama sonuçlarında Sanal ağlar'ı seçin.

Sanal ağlarda eşleme ayarlarını görüntülemek veya değiştirmek istediğiniz sanal ağı seçin.

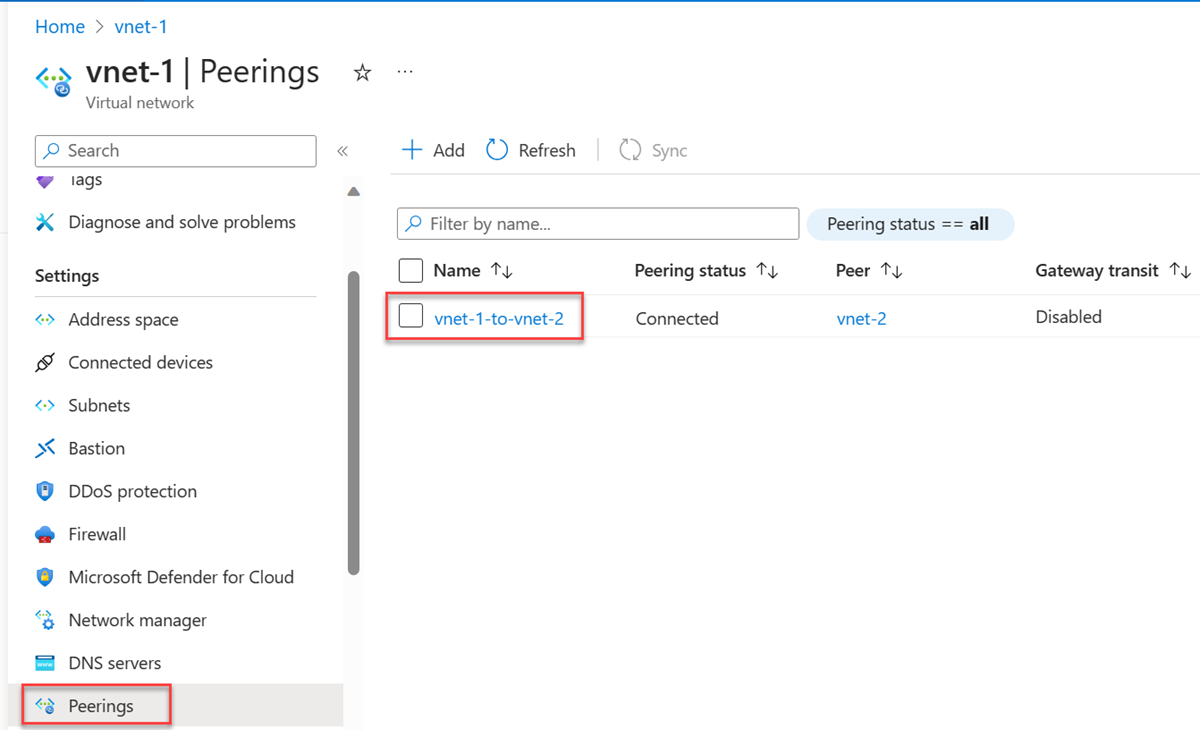

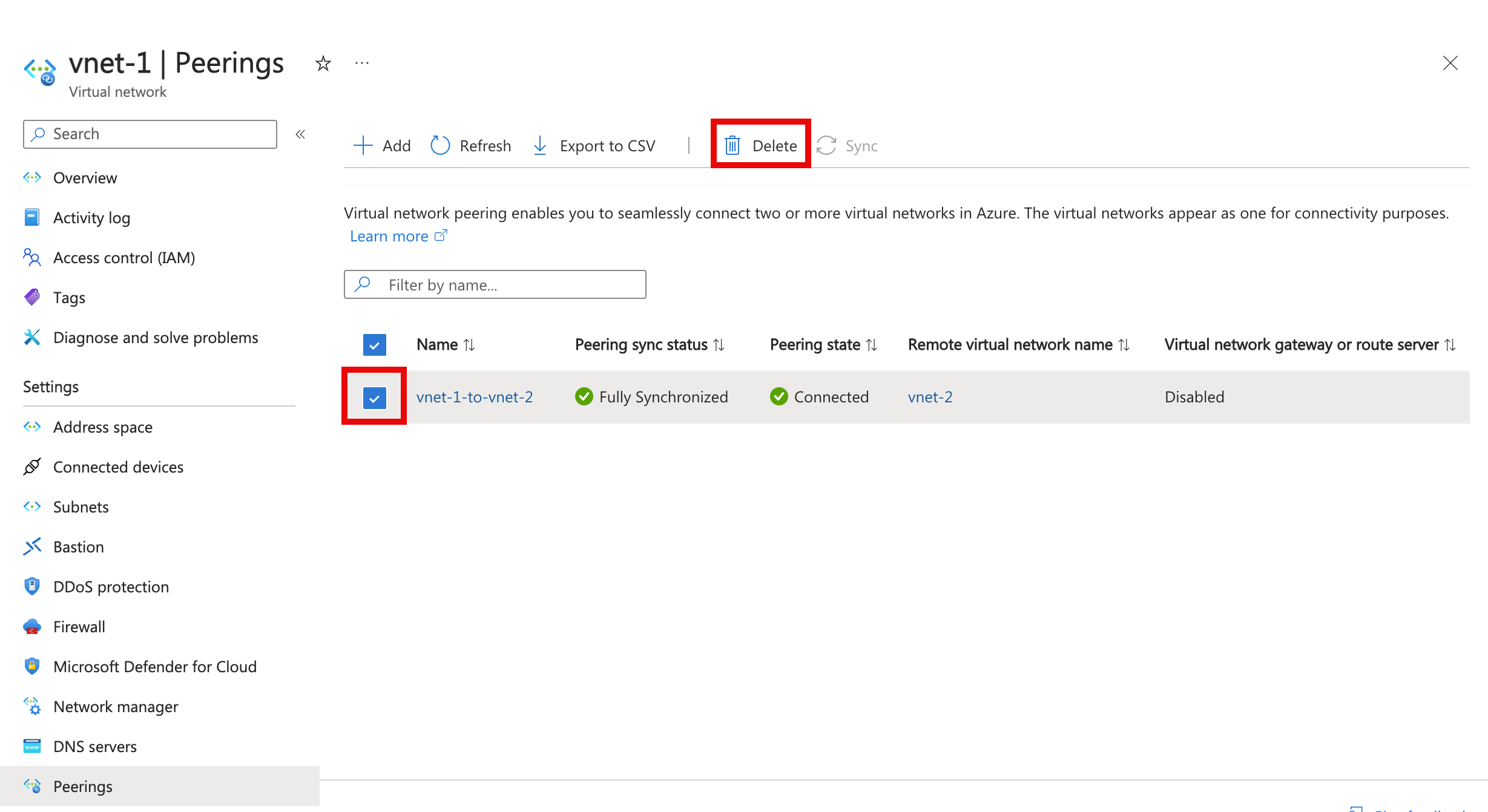

Ayarlar'da Eşlemeler'i seçin.

Silmek istediğiniz eşlemenin yanındaki kutuyu seçin ve ardından Sil'i seçin.

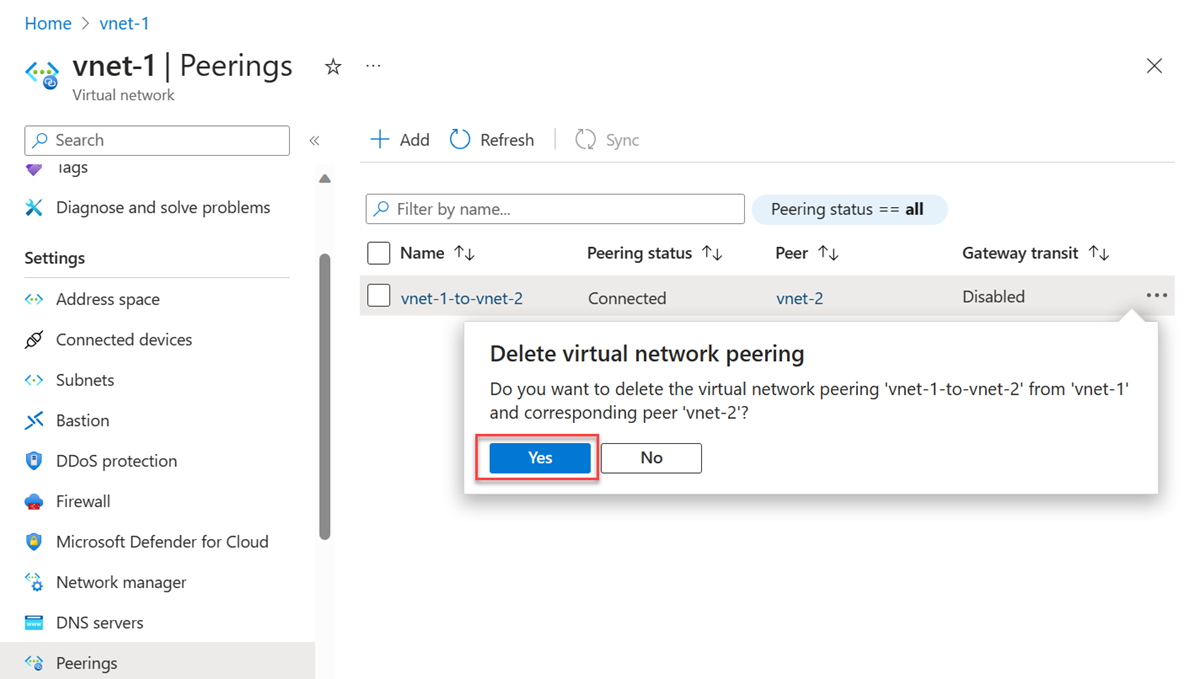

Eşlemeleri Sil bölümünde onay kutusuna delete yazın ve Sil'i seçin.

Not

Bir sanal ağ eşlemesini bir sanal ağdan sildiğinizde, uzak sanal ağdan eşleme de silinir.

Silme onayında silme işlemini onaylamak için Sil'i seçin.

Gereksinimler ve kısıtlamalar

Sanal ağları aynı bölgede veya farklı bölgelerde eşleyebilirsiniz. Farklı bölgelerdeki eşleme sanal ağları Genel Sanal Ağ Eşleme olarak da adlandırılır.

Genel eşleme oluştururken eşlenen sanal ağlar herhangi bir Azure genel bulut bölgesinde veya Çin bulut bölgelerinde ya da Kamu bulut bölgelerinde bulunabilir. Bulutlar arasında eşleme yapamazsınız. Örneğin, Azure genel bulutundaki bir sanal ağ, 21Vianet bulutu tarafından işletilen Microsoft Azure'daki bir sanal ağ ile eşlenemez.

Eşlemenin bir parçası olduğunda, sanal ağ taşınamaz. Bir sanal ağı farklı bir kaynak grubuna veya aboneliğe taşımanız gerekiyorsa eşlemeyi silmeniz, sanal ağı taşımanız ve ardından eşlemeyi yeniden oluşturmanız gerekir.

Bir sanal ağdaki kaynaklar, genel olarak eşlenmiş bir sanal ağdaki temel yük dengeleyicinin (iç veya genel) ön uç IP adresiyle iletişim kuramaz. Temel yük dengeleyici desteği yalnızca aynı bölgede bulunur. Hem Sanal Ağ Eşleme hem de Genel Sanal Ağ Eşlemesi için standart yük dengeleyici desteği mevcuttur. Temel yük dengeleyici kullanan bazı hizmetler genel sanal ağ eşlemesi üzerinde çalışmaz. Daha fazla bilgi için bkz. Genel Sanal Ağ Eşleme ve Yük Dengeleyicilerle ilgili kısıtlamalar.

Uzak ağ geçitlerini kullanabilir veya genel olarak eşlenmiş sanal ağlarda ve yerel olarak eşlenmiş sanal ağlarda ağ geçidi aktarımına izin vekleyebilirsiniz.

Sanal ağlar aynı veya farklı aboneliklerde olabilir. Farklı aboneliklerdeki sanal ağları eşlerken, her iki abonelik de aynı veya farklı Microsoft Entra kiracısı ile ilişkilendirilebilir. Henüz bir AD kiracınız yoksa, bir kiracı oluşturabilirsiniz.

Eşlediğiniz sanal ağlarda, eşlenmeyen IP adresi alanları olmalıdır.

Resource Manager aracılığıyla dağıtılan iki sanal ağı veya Resource Manager aracılığıyla dağıtılan bir sanal ağı klasik dağıtım modeli aracılığıyla dağıtılan bir sanal ağ ile eşleyebilirsiniz. Klasik dağıtım modeliyle oluşturulan iki sanal ağı eşleyemezsiniz. Azure dağıtım modellerini bilmiyorsanız Azure dağıtım modellerini anlama makalesini okuyun. Klasik dağıtım modeliyle oluşturulan iki sanal ağı bağlamak için VPN Gateway kullanabilirsiniz.

Resource Manager aracılığıyla oluşturulan iki sanal ağı eşlerken, eşlemedeki her sanal ağ için bir eşleme yapılandırılmalıdır. Eşleme durumu için aşağıdaki türlerden birini görürsünüz:

Başlatıldı: İlk eşlemeyi oluşturduğunuzda, durumu Başlatıldı şeklindedir.

Bağlı: İkinci eşlemeyi oluşturduğunuzda eşleme durumu her iki eşleme için de Bağlı olur. Her iki sanal ağ eşlemesinin eşleme durumu Bağlı olana kadar eşleme başarıyla kurulamaz.

Klasik dağıtım modeliyle oluşturulan bir sanal ağ ile Resource Manager aracılığıyla oluşturulan bir sanal ağı eşlerken, yalnızca Resource Manager aracılığıyla dağıtılan sanal ağ için bir eşleme yapılandırabilirsiniz. Bir sanal ağ (klasik) veya klasik dağıtım modeli aracılığıyla dağıtılan iki sanal ağ arasında eşleme yapılandıramazsınız. Eşlemeyi sanal ağdan (Resource Manager) sanal ağa (Klasik) oluşturduğunuzda eşleme durumu Güncelleştiriliyor olur ve kısa süre sonra Bağlı olarak değişir.

İki sanal ağ arasında bir eşleme oluşturulur. Eşlemeler tek başına geçişli değildir. Eşlemeler oluşturursanız:

VirtualNetwork1 ve VirtualNetwork2

VirtualNetwork2 ve VirtualNetwork3

VirtualNetwork1 ile VirtualNetwork3 arasında VirtualNetwork2 üzerinden bağlantı yoktur. VirtualNetwork1 ve VirtualNetwork3'in doğrudan iletişim kurmasını istiyorsanız, VirtualNetwork1 ile VirtualNetwork3 arasında açık bir eşleme oluşturmanız veya Merkez ağındaki bir NVA'dan geçmeniz gerekir. Daha fazla bilgi edinmek için bkz. Azure'da merkez-uç ağ topolojisi.

Eşlenmiş sanal ağlardaki adları varsayılan Azure ad çözümlemesini kullanarak çözümleyemezsiniz. Diğer sanal ağlardaki adları çözümlemek için Azure Özel DNS veya özel bir DNS sunucusu kullanmanız gerekir. Kendi DNS sunucunuzu ayarlamayı öğrenmek için bkz . Kendi DNS sunucunuzu kullanarak ad çözümleme.

Aynı bölgedeki eşlenmiş sanal ağlardaki kaynaklar, aynı sanal ağ içindeymiş gibi birbirleriyle aynı gecikme süresiyle iletişim kurabilir. Ağ verimi, büyüklüğüne orantılı olarak sanal makine için izin verilen bant genişliğine bağlıdır. Eşleme içinde bant genişliği üzerinde ek bir kısıtlama yoktur. Her sanal makine boyutunun kendi maksimum ağ bant genişliği vardır. Farklı sanal makine boyutları için maksimum ağ bant genişliği hakkında daha fazla bilgi edinmek için bkz . Azure'da sanal makineler için boyutlar.

Bir sanal ağ başka bir sanal ağ ile eşlenebilir ve azure sanal ağ geçidi ile başka bir sanal ağa bağlanabilir. Sanal ağlar hem eşleme hem de ağ geçidi üzerinden bağlandığında, sanal ağlar arasındaki trafik ağ geçidi yerine eşleme yapılandırması üzerinden akar.

Yeni yolların istemciye indirildiğinden emin olmak için sanal ağ eşlemesi başarıyla yapılandırıldıktan sonra Noktadan Siteye VPN istemcileri yeniden indirilmelidir.

Sanal ağ eşlemesi kullanan giriş ve çıkış trafiği için nominal ücret uygulanır. Daha fazla bilgi için bkz. fiyatlandırma sayfası.

Ağ Yalıtımı etkin olmayan Application Gateway'ler, Uzak sanal ağa giden trafiğe izin ver devre dışı bırakıldığında eşlenen sanal ağlar arasında trafiğin gönderilmesine izin vermez.

İzinler

Sanal ağ eşlemesi ile çalışmak için kullandığınız hesaplar aşağıdaki rollere atanmalıdır:

Ağ Katkıda Bulunanı: Resource Manager aracılığıyla dağıtılan bir sanal ağ için.

Klasik Ağ Katkıda Bulunanı: Klasik dağıtım modeli aracılığıyla dağıtılan bir sanal ağ için.

Hesabınız önceki rollerden birine atanmamışsa, aşağıdaki tablodan gerekli eylemlerin atandığı özel bir role atanmalıdır:

| Eylem | Veri Akışı Adı |

|---|---|

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/write | A sanal ağından B sanal ağına eşleme oluşturmak için gereklidir. Sanal ağ A bir sanal ağ (Resource Manager) olmalıdır |

| Microsoft.Network/virtualNetworks/peer/action | B sanal ağından (Resource Manager) A sanal ağına eşleme oluşturmak için gereklidir |

| Microsoft.ClassicNetwork/virtualNetworks/peer/action | B sanal ağından (klasik) A sanal ağına eşleme oluşturmak için gereklidir |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/read | Sanal ağ eşlemesini okuma |

| Microsoft.Network/virtualNetworks/virtualNetworkPeerings/delete | Sanal ağ eşlemesini silme |

Sonraki adımlar

Sanal ağ eşlemesi, aynı veya aynı aboneliklerde bulunan farklı dağıtım modelleri veya farklı abonelikler aracılığıyla oluşturulan sanal ağlar arasında oluşturulabilir. Aşağıdaki senaryolardan biri için öğreticiyi tamamlayın:

Azure dağıtım modeli Abonelik Her ikisi de Resource Manager Aynı Farklı Biri Resource Manager, diğeri klasik Aynı Farklı Merkez-uç ağ topolojisi oluşturmayı öğrenin

PowerShell veya Azure CLI örnek betiklerini kullanarak veya Azure Resource Manager şablonlarını kullanarak sanal ağ eşlemesi oluşturma

Sanal ağlar için Azure İlkesi tanımları oluşturma ve atama