PowerShell kullanarak Kullanıcı VPN bağlantıları için sertifika oluşturma ve dışarı aktarma

Kullanıcı VPN (noktadan siteye) yapılandırmaları, kimlik doğrulaması için sertifika gerektirecek şekilde yapılandırılabilir. Bu makalede, Windows 10 (veya üzeri) veya Windows Server 2016 (veya üzeri) üzerinde PowerShell kullanarak otomatik olarak imzalanan kök sertifika oluşturma ve istemci sertifikaları oluşturma işlemleri gösterilmektedir.

Sertifika oluşturmak için kullandığınız PowerShell cmdlet'leri işletim sisteminin bir parçasıdır ve diğer Windows sürümlerinde çalışmaz. Konak işletim sistemi yalnızca sertifikaları oluşturmak için kullanılır. Sertifikalar oluşturulduktan sonra bunları karşıya yükleyebilir veya desteklenen herhangi bir istemci işletim sistemine yükleyebilirsiniz.

İşletim sistemi gereksinimini karşılayan bir bilgisayarınız yoksa, sertifikaları oluşturmak için MakeCert'i kullanabilirsiniz. İki yöntemden birini kullanarak oluşturduğunuz sertifikalar desteklenen herhangi bir istemci işletim sistemine yüklenebilir.

Otomatik olarak imzalanan kök sertifika oluşturma

Otomatik olarak imzalanan bir kök sertifika oluşturmak için New-SelfSignedCertificate cmdlet'ini kullanın. Ek parametre bilgileri için bkz . New-SelfSignedCertificate.

Windows 10 veya üzeri veya Windows Server 2016 çalıştıran bir bilgisayardan yükseltilmiş ayrıcalıklara sahip bir Windows PowerShell konsolu açın.

Otomatik olarak imzalanan bir kök sertifika oluşturun. Aşağıdaki örnek, 'Certificates-Current User\Personal\Certificates' içinde otomatik olarak yüklenen 'P2SRootCert' adlı otomatik olarak imzalanan bir kök sertifika oluşturur. certmgr.msc dosyasını açarak veya Kullanıcı Sertifikalarını Yönet'i açarak sertifikayı görüntüleyebilirsiniz.

Bu örneği kullanmadan önce gerekli değişiklikleri yapın. 'NotAfter' parametresi isteğe bağlıdır. Varsayılan olarak, bu parametre olmadan sertifikanın süresi 1 yıl içinde dolar.

$params = @{ Type = 'Custom' Subject = 'CN=P2SRootCert' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(24) CertStoreLocation = 'Cert:\CurrentUser\My' } $cert = New-SelfSignedCertificate @paramsPowerShell konsolunu açık bırakın ve bir istemci sertifikası oluşturmak için sonraki adımlarla devam edin.

İstemci sertifikası oluşturma

Noktadan siteye kullanarak bir sanal ağa bağlanan her istemci bilgisayarda bir istemci sertifikası yüklü olmalıdır. Otomatik olarak imzalanan kök sertifikadan bir istemci sertifikası oluşturup istemci sertifikasını dışarı aktarıp yüklersiniz. İstemci sertifikası yüklü değilse, kimlik doğrulaması başarısız olur.

Aşağıdaki adımlar, otomatik olarak imzalanan bir kök sertifikadan istemci sertifikası oluşturma işleminde size yol gösterir. Aynı kök sertifikadan birden çok istemci sertifikası oluşturabilirsiniz. Aşağıdaki adımları kullanarak istemci sertifikaları oluşturduğunuzda, istemci sertifikası sertifikayı oluşturmak için kullandığınız bilgisayara otomatik olarak yüklenir. Başka bir istemci bilgisayara bir istemci sertifikası yüklemek istiyorsanız, sertifikayı dışarı aktarın.

Örneklerde, istemci sertifikası oluşturmak için New-SelfSignedCertificate cmdlet'i kullanılır.

Örnek 1 - PowerShell konsol oturumu hala açık

Otomatik olarak imzalanan kök sertifikayı oluşturduktan sonra PowerShell konsolunuzu kapatmadıysanız bu örneği kullanın. Bu örnek önceki bölümden devam eder ve bildirilen '$cert' değişkenini kullanır. Otomatik olarak imzalanan kök sertifikayı oluşturduktan sonra PowerShell konsolunu kapattıysanız veya yeni bir PowerShell konsol oturumunda ek istemci sertifikaları oluşturuyorsanız, Örnek 2'deki adımları kullanın.

İstemci sertifikası oluşturmak için örneği değiştirin ve çalıştırın. Aşağıdaki örneği değiştirmeden çalıştırırsanız, sonuç 'P2SChildCert' adlı bir istemci sertifikasıdır. Alt sertifikaya başka bir ad vermek istiyorsanız, CN değerini değiştirin. Bu örneği çalıştırırken TextExtension değerini değiştirmeyin. Oluşturduğunuz istemci sertifikası, bilgisayarınızdaki 'Sertifikalar - Geçerli Kullanıcı\Kişisel\Sertifikalar' içinde otomatik olarak yüklenir.

$params = @{

Type = 'Custom'

Subject = 'CN=P2SChildCert'

DnsName = 'P2SChildCert'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(18)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

New-SelfSignedCertificate @params

Örnek 2 - Yeni PowerShell konsol oturumu

Ek istemci sertifikaları oluşturuyorsanız veya otomatik olarak imzalanan kök sertifikanızı oluşturmak için kullandığınız PowerShell oturumunu kullanmıyorsanız aşağıdaki adımları kullanın:

Bilgisayarda yüklü olan otomatik olarak imzalanan kök sertifikayı belirleyin. Bu cmdlet, bilgisayarınızda yüklü sertifikaların listesini döndürür.

Get-ChildItem -Path "Cert:\CurrentUser\My"Döndürülen listeden konu adını bulun ve yanında bulunan parmak izini bir metin dosyasına kopyalayın. Aşağıdaki örnekte iki sertifika vardır. CN adı, alt sertifika oluşturmak istediğiniz otomatik olarak imzalanan kök sertifikanın adıdır. Bu durumda , 'P2SRootCert'.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertÖnceki adımdaki parmak izini kullanarak kök sertifika için bir değişken bildirin. THUMBPRINT değerini alt sertifika oluşturmak istediğiniz kök sertifikanın parmak iziyle değiştirin.

$cert = Get-ChildItem -Path "Cert:\CurrentUser\My\<THUMBPRINT>"Örneğin, önceki adımda P2SRootCert için parmak izini kullanarak değişken şöyle görünür:

$cert = Get-ChildItem -Path "Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655"İstemci sertifikası oluşturmak için örneği değiştirin ve çalıştırın. Aşağıdaki örneği değiştirmeden çalıştırırsanız, sonuç 'P2SChildCert' adlı bir istemci sertifikasıdır. Alt sertifikaya başka bir ad vermek istiyorsanız, CN değerini değiştirin. Bu örneği çalıştırırken TextExtension değerini değiştirmeyin. Oluşturduğunuz istemci sertifikası, bilgisayarınızdaki 'Sertifikalar - Geçerli Kullanıcı\Kişisel\Sertifikalar' içinde otomatik olarak yüklenir.

$params = @{ Type = 'Custom' Subject = 'CN=P2SChildCert' DnsName = 'P2SChildCert1' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(18) CertStoreLocation = 'Cert:\CurrentUser\My' Signer = $cert TextExtension = @( '2.5.29.37={text}1.3.6.1.5.5.7.3.2') } New-SelfSignedCertificate @params

Kök sertifika ortak anahtarını dışarı aktarma (.cer)

Otomatik olarak imzalanan bir kök sertifika oluşturduktan sonra, kök sertifika .cer dosyasını (özel anahtar değil) dışarı aktarın. Daha sonra dosyada yer alan gerekli sertifika verilerini Azure'a yükleyeceksiniz. Aşağıdaki adımlar, otomatik olarak imzalanan kök sertifikanız için .cer dosyasını dışarı aktarmanıza ve gerekli sertifika verilerini almanıza yardımcı olur.

Sertifika .cer dosyasını almak için Kullanıcı sertifikalarını yönet'i açın.

Otomatik olarak imzalanan kök sertifikayı bulun( genellikle Sertifikalar - Geçerli Kullanıcı\Kişisel\Sertifikalar) ve sağ tıklayın. Tüm Görevler ->Dışarı Aktar'ı seçin. Sertifika Dışarı Aktarma Sihirbazı açılır.

Sertifikayı "Geçerli Kullanıcı\Kişisel\Sertifikalar" altında bulamazsanız, Sertifikalar - Geçerli Kullanıcı yerine yanlışlıkla Sertifikalar - Yerel Bilgisayar'ı açmış olabilirsiniz.

Sihirbazda İleri'yi seçin.

Hayır'ı seçin, özel anahtarı dışarı aktarma'yı ve ardından İleri'yi seçin.

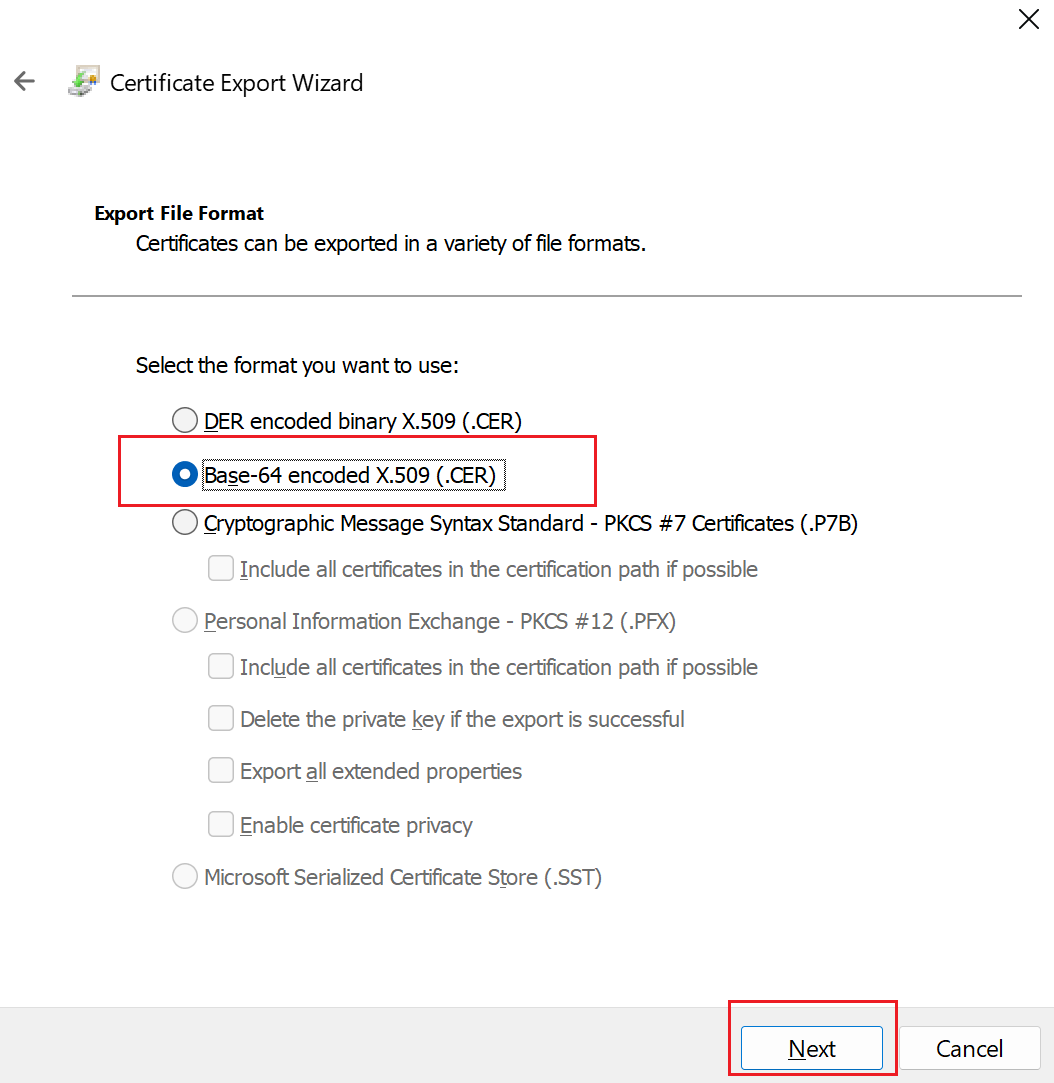

Dosya Biçimini Dışarı Aktar sayfasında Base-64 ile kodlanmış X.509 ( öğesini seçin. CER). ve ardından İleri'yi seçin.

Dışarı Aktaracak Dosya için, sertifikayı dışarı aktarmak istediğiniz konuma gidin. Dosya adı alanına, sertifika dosyası için bir ad girin. Ardından İleri'yi seçin.

Sertifikayı dışarı aktarmak için Son'u seçin.

Dışarı aktarma işleminin başarılı olduğunu belirten bir onay görürsünüz.

Sertifikayı dışarı aktardığınız konuma gidin ve Not Defteri gibi bir metin düzenleyicisi kullanarak açın. Sertifikayı gerekli Base-64 ile kodlanmış X.509() içinde dışarı aktardıysanız. CER) biçiminde, aşağıdaki örneğe benzer bir metin görürsünüz. Mavi renkle vurgulanan bölüm, Azure'a kopyalayıp yüklediğiniz bilgileri içerir.

Dosyanız örneğe benzer görünmüyorsa, bu genellikle Base-64 ile kodlanmış X.509() kullanarak dışarı aktarmadığınız anlamına gelir. CER) biçimi. Ayrıca, Not Defteri dışında bir metin düzenleyicisi kullanıyorsanız, bazı düzenleyicilerin arka planda istenmeyen biçimlendirmeler oluşturabileceğini anlayın. Bu, bu sertifikadan Azure'a metin yüklendiğinde sorun oluşturabilir.

Otomatik olarak imzalanan kök sertifikayı ve özel anahtarı depolamak için dışarı aktarma (isteğe bağlı)

Otomatik olarak imzalanan kök sertifikayı dışarı aktarmak ve güvenli bir şekilde yedek olarak depolamak isteyebilirsiniz. Gerekirse, daha sonra başka bir bilgisayara yükleyebilir ve daha fazla istemci sertifikası oluşturabilirsiniz. Otomatik olarak imzalanan kök sertifikayı .pfx olarak dışarı aktarmak için kök sertifikayı seçin ve İstemci sertifikasını dışarı aktarma bölümünde açıklanan adımların aynısını kullanın.

İstemci sertifikasını dışarı aktarma

bir istemci sertifikası oluşturduğunuzda, bu sertifikayı oluşturmak için kullandığınız bilgisayara otomatik olarak yüklenir. İstemci sertifikasını başka bir istemci bilgisayara yüklemek istiyorsanız, önce istemci sertifikasını dışarı aktarmanız gerekir.

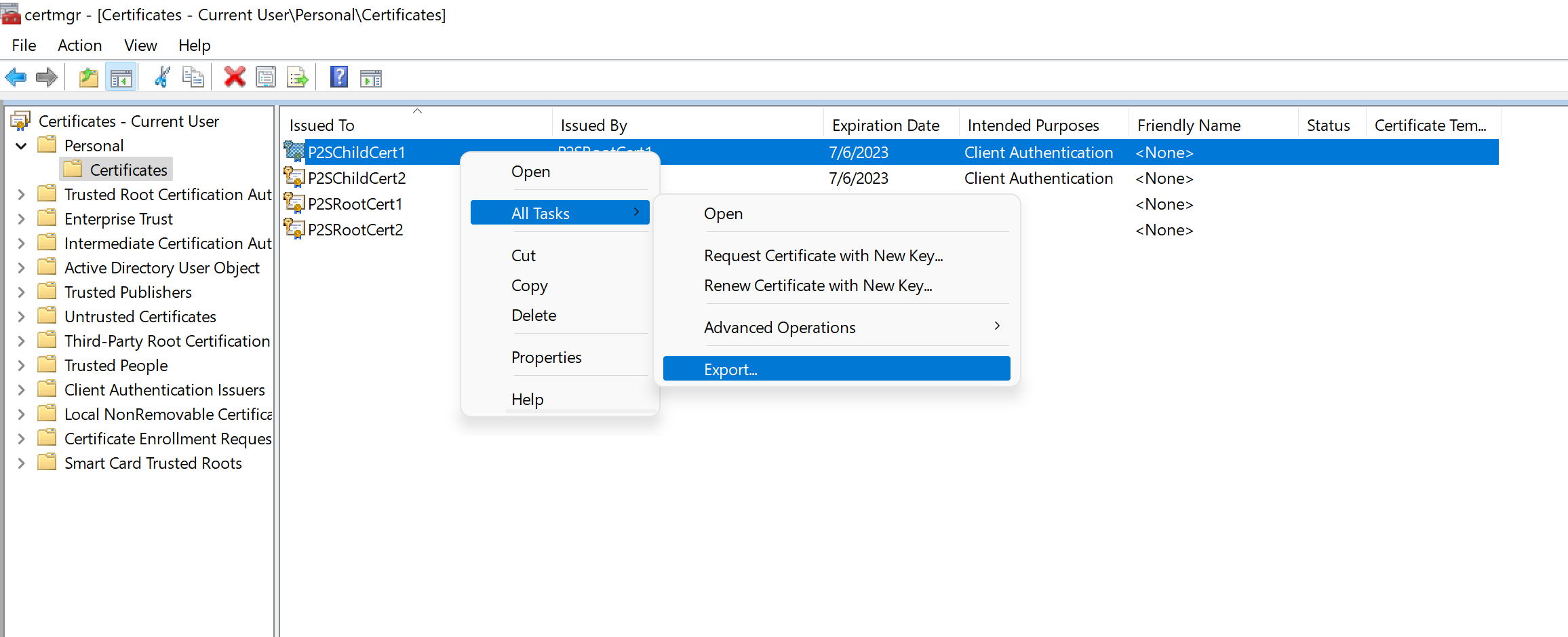

Bir istemci sertifikasını dışarı aktarmak için Kullanıcı sertifikalarını yönet menüsünü açın. Oluşturduğunuz istemci sertifikaları varsayılan olarak 'Sertifikalar - Geçerli Kullanıcı\Kişisel\Sertifikalar' konumundadır. Dışarı aktarmak istediğiniz istemci sertifikasına sağ tıklayın, tüm görevlere tıklayın ve ardından Dışarı Aktar'a tıklayarak Sertifika Dışarı Aktarma Sihirbazı'nı açın.

Devam etmek için Sertifika Dışarı Aktarma Sihirbazı'nda İleri'ye tıklayın.

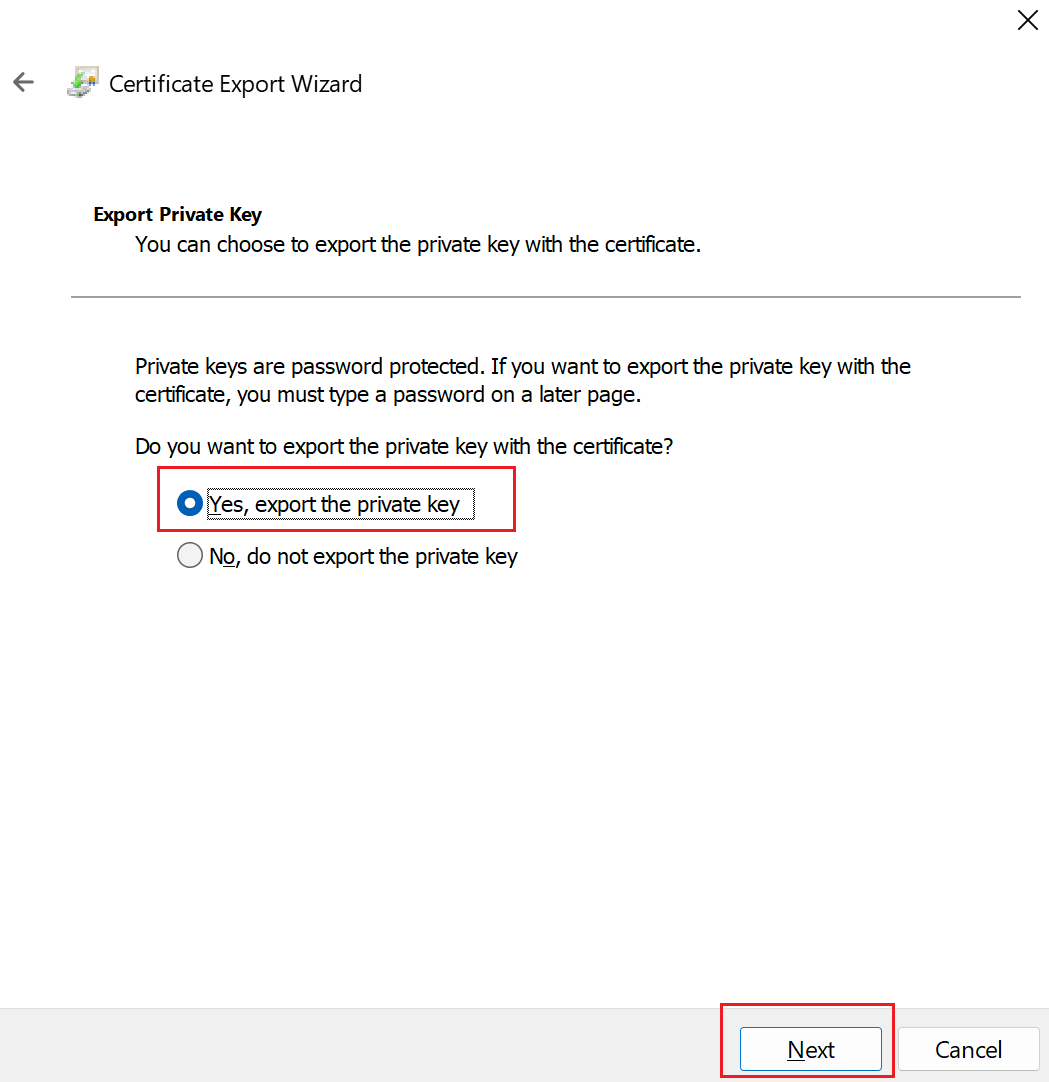

Evet'i seçin, özel anahtarı dışarı aktarın ve ardından İleri'ye tıklayın.

Dışarı Aktarma Dosyası Biçimi sayfasında, varsayılan ayarları seçili bırakın. Mümkünse sertifika yolundaki tüm sertifikaları ekle seçeneğinin işaretli olduğundan emin olun. Bu ayar ayrıca başarılı istemci kimlik doğrulaması için gereken kök sertifika bilgilerini dışarı aktarır. İstemci, güvenilir kök sertifikaya sahip olmadığından, bu olmadan istemci kimlik doğrulaması başarısız olur. Ardından İleri'ye tıklayın.

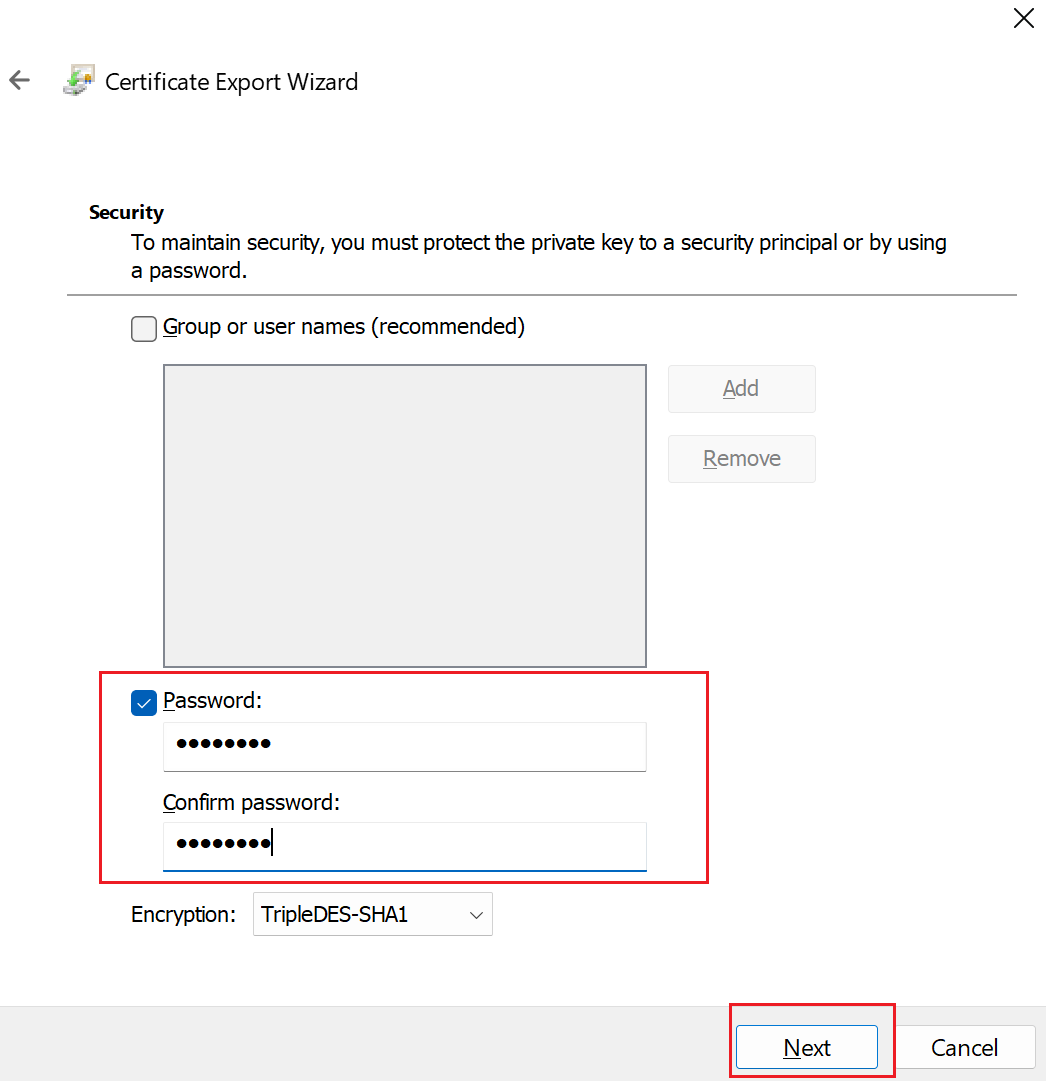

Güvenlik sayfasında, özel anahtarı korumanız gerekir. Bir parola kullanmayı seçerseniz, bu sertifika için ayarladığınız parolayı kaydettiğinizden ya da unutmayacağınızdan emin olun. Ardından İleri'ye tıklayın.

Dışarı Aktarılan Dosya sayfasında Gözat'a tıklayarak sertifika için dışarı aktarma konumunu seçin. Dosya adı alanına, sertifika dosyası için bir ad girin. Ardından İleri'ye tıklayın.

Sertifikayı dışarı aktarmak için Son'a tıklayın.

Linux

Linux adımları için bkz . Otomatik olarak imzalanan sertifikalar oluşturma - Linux - OpenSSL veya Otomatik olarak imzalanan sertifikalar oluşturma - Linux - strongSwan.

Dışarı aktarılan bir istemci sertifikasını yükleme

P2S bağlantısı üzerinden bağlanan her istemci, yerel olarak bir istemci sertifikasının yüklenmesini gerektirir. Sertifika yükleme adımları için bkz . İstemci sertifikalarını yükleme.

Sonraki adımlar

Kullanıcı VPN bağlantıları için Sanal WAN adımlarla devam edin.