Sanal WAN hakkında SSS

Azure Sanal WAN GA'da mı?

Evet, Azure Sanal WAN Genel Kullanıma Sunuldu (GA). Ancak Sanal WAN çeşitli özelliklerden ve senaryolardan oluşur. Sanal WAN içinde Microsoft'un Önizleme etiketini uyguladığı özellikler veya senaryolar vardır. Bu gibi durumlarda, belirli özellik veya senaryonun kendisi Önizleme aşamasındadır. Belirli bir önizleme özelliğini kullanmıyorsanız normal GA desteği uygulanır. Önizleme desteği hakkında daha fazla bilgi için bkz . Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Hangi konumlar ve bölgeler kullanılabilir?

Sanal WAN için kullanılabilir bölgeleri görüntülemek için bkz. Bölgeye göre kullanılabilir ürünler. Ürün adı olarak Sanal WAN belirtin.

Kullanıcının Azure Sanal WAN kullanabilmesi için SD-WAN/VPN cihazlarıyla merkez-uç olması gerekiyor mu?

Sanal WAN site/siteden siteye VPN bağlantısı, Kullanıcı/P2S bağlantısı, ExpressRoute bağlantısı, sanal ağ bağlantısı, VPN ExpressRoute Ara Bağlantısı, Sanal Ağdan Sanal Ağa geçişli bağlantı, Merkezi Yönlendirme, Azure Güvenlik Duvarı ve Güvenlik Duvarı Yöneticisi güvenliği, İzleme, ExpressRoute Şifrelemesi ve daha birçok farklı işlev sağlar Yetenek -lerini. Sanal WAN kullanmaya başlamak için bu kullanım örneklerinin tümüne sahip olmanız gerekmez. Yalnızca bir kullanım örneğini kullanmaya başlayabilirsiniz.

Sanal WAN mimarisi, dalların (VPN/SD-WAN cihazları), kullanıcıların (Azure VPN İstemcileri, openVPN veya IKEv2 İstemcileri), ExpressRoute bağlantı hatlarının, sanal ağların sanal hub'lara uç görevi gördüğü ölçek ve performansa sahip bir merkez-uç mimarisidir. Tüm hub'lar Standart Sanal WAN tam ağ ile bağlanır ve bu da kullanıcının microsoft omurgasını herhangi bir noktadan uca (herhangi bir uç) bağlantı için kullanmasını kolaylaştırır. SD-WAN/VPN cihazlarıyla merkez-uç için kullanıcılar azure Sanal WAN portalında el ile ayarlayabilir veya Azure bağlantısını ayarlamak için Sanal WAN İş Ortağı CPE'sini (SD-WAN/VPN) kullanabilir.

Sanal WAN iş ortakları bağlantı için otomasyon sağlar. Bu, cihaz bilgilerini Azure'a aktarabilir, Azure yapılandırmasını indirebilir ve Azure Sanal WAN hub'ına bağlantı kurabilir. Noktadan siteye/Kullanıcı VPN bağlantısı için Azure VPN istemcisi, OpenVPN veya IKEv2 istemcisini destekliyoruz.

Bir Sanal WAN tam ağlı hub'ları devre dışı bırakabilir misiniz?

Sanal WAN iki çeşit olarak gelir: Temel ve Standart. Temel Sanal WAN hub'lar birbirine bağlı değildir. Standart Sanal WAN, sanal WAN ilk ayarlandığında hub'lar bağlanır ve otomatik olarak bağlanır. Kullanıcının belirli bir şey yapması gerekmez. Ayrıca kullanıcının ağ hub'ları elde etmek için işlevselliği devre dışı bırakması veya etkinleştirmesi gerekmez. Sanal WAN, herhangi bir uç (VNet, VPN veya ExpressRoute) arasındaki trafiği yönlendirmek için birçok yönlendirme seçeneği sunar. Tam ağlı hub'ların kolaylığını ve ayrıca gereksinimlerinize göre trafiği yönlendirme esnekliği sağlar.

Sanal WAN'da Kullanılabilirlik Alanları ve dayanıklılık nasıl işlenir?

Sanal WAN, hub'ın içinde kullanıma sunulan merkezlerden ve hizmetlerden oluşan bir koleksiyondur. Kullanıcının ihtiyacı başına en fazla Sanal WAN olabilir. Sanal WAN hub'ında VPN, ExpressRoute vb. gibi birden çok hizmet vardır. Bölge Kullanılabilirlik Alanları destekliyorsa bu hizmetlerin her biri Kullanılabilirlik Alanları (Azure Güvenlik Duvarı hariç) arasında otomatik olarak dağıtılır. Merkezdeki ilk dağıtımdan sonra bir bölge Kullanılabilirlik Alanı haline gelirse, kullanıcı ağ geçitlerini yeniden oluşturabilir ve bu da Kullanılabilirlik Alanı dağıtımını tetikler. Tüm ağ geçitleri bir hub'da etkin-etkin olarak sağlanır ve bu da bir hub içinde yerleşik dayanıklılık olduğunu gösterir. Kullanıcılar bölgeler arasında dayanıklılık isterlerse birden çok hub'a bağlanabilir.

Şu anda Azure Güvenlik Duvarı Yöneticisi Portalı, PowerShell veya CLI kullanılarak Kullanılabilirlik Alanları desteklemek için Azure Güvenlik Duvarı dağıtılabilir. Şu anda mevcut güvenlik duvarını kullanılabilirlik alanları arasında dağıtılacak şekilde yapılandırmanın bir yolu yoktur. Azure Güvenlik Duvarı silmeniz ve yeniden dağıtmanız gerekir.

Sanal WAN kavramı genel olsa da gerçek Sanal WAN kaynağı Resource Manager tabanlıdır ve bölgesel olarak dağıtılır. Sanal WAN bölgesinin kendisi bir sorun yaşıyorsa, bu sanal WAN'daki tüm hub'lar olduğu gibi çalışmaya devam eder, ancak kullanıcı sanal WAN bölgesi kullanılabilir olana kadar yeni hub'lar oluşturamaz.

Korumalı bir hub'da Güvenlik Duvarı'nı diğer hub'larla paylaşmak mümkün mü?

Hayır, her Azure Sanal Hub'ın kendi Güvenlik Duvarı olmalıdır. Başka bir güvenli hub'ın Güvenlik Duvarı'nı işaret edecek özel yolların dağıtımı başarısız olur ve başarıyla tamamlanmaz. Lütfen bu hub'ları kendi Güvenlik Duvarlarıyla güvenli hub'lara dönüştürmeyi göz önünde bulundurun.

Azure Sanal WAN Kullanıcı VPN'i (noktadan siteye) hangi istemciyi destekler?

Sanal WAN destekler Azure VPN istemcisi, OpenVPN İstemcisi veya herhangi bir IKEv2 istemcisi. Microsoft Entra kimlik doğrulaması Azure VPN İstemcisi ile desteklenir.En az Windows 10 istemci işletim sistemi sürümü 17763.0 veya üzeri gereklidir. OpenVPN istemcileri sertifika tabanlı kimlik doğrulamasını destekleyebilir. Ağ geçidinde sertifika tabanlı kimlik doğrulaması seçildikten sonra cihazınıza indirilecek.ovpn* dosyasını görürsünüz. IKEv2 hem sertifikayı hem de RADIUS kimlik doğrulamayı destekler.

Kullanıcı VPN'i için (noktadan siteye)- P2S istemci havuzu neden iki yola bölünür?

Her ağ geçidinin iki örneği vardır. Bölme işlemi, her ağ geçidi örneğinin bağlı istemciler için istemci IP'lerini bağımsız olarak ayırabilmesi için gerçekleşir ve ağ geçidi örneği atlamasını önlemek için sanal ağdan gelen trafik doğru ağ geçidi örneğine geri yönlendirilir.

P2S istemcileri için DNS sunucuları eklemek Nasıl yaparım??

P2S istemcileri için DNS sunucuları eklemek için iki seçenek vardır. İlk yöntem, özel DNS sunucularını istemci yerine ağ geçidine eklediğinden tercih edilir.

Özel DNS sunucularını eklemek için aşağıdaki PowerShell betiğini kullanın. Ortamınızın değerlerini değiştirin.

// Define variables $rgName = "testRG1" $virtualHubName = "virtualHub1" $P2SvpnGatewayName = "testP2SVpnGateway1" $vpnClientAddressSpaces = $vpnServerConfiguration1Name = "vpnServerConfig1" $vpnClientAddressSpaces = New-Object string[] 2 $vpnClientAddressSpaces[0] = "192.168.2.0/24" $vpnClientAddressSpaces[1] = "192.168.3.0/24" $customDnsServers = New-Object string[] 2 $customDnsServers[0] = "7.7.7.7" $customDnsServers[1] = "8.8.8.8" $virtualHub = $virtualHub = Get-AzVirtualHub -ResourceGroupName $rgName -Name $virtualHubName $vpnServerConfig1 = Get-AzVpnServerConfiguration -ResourceGroupName $rgName -Name $vpnServerConfiguration1Name // Specify custom dns servers for P2SVpnGateway VirtualHub while creating gateway createdP2SVpnGateway = New-AzP2sVpnGateway -ResourceGroupName $rgname -Name $P2SvpnGatewayName -VirtualHub $virtualHub -VpnGatewayScaleUnit 1 -VpnClientAddressPool $vpnClientAddressSpaces -VpnServerConfiguration $vpnServerConfig1 -CustomDnsServer $customDnsServers // Specify custom dns servers for P2SVpnGateway VirtualHub while updating existing gateway $P2SVpnGateway = Get-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName $updatedP2SVpnGateway = Update-AzP2sVpnGateway -ResourceGroupName $rgName -Name $P2SvpnGatewayName -CustomDnsServer $customDnsServers // Re-generate Vpn profile either from PS/Portal for Vpn clients to have the specified dns serversVeya Windows 10 için Azure VPN İstemcisi'ni kullanıyorsanız, indirilen profil XML dosyasını değiştirebilir ve içeri aktarmadan önce dnsservers dnsserver/dnsserver></dnsservers etiketlerini> ekleyebilirsiniz<.><><

<azvpnprofile> <clientconfig> <dnsservers> <dnsserver>x.x.x.x</dnsserver> <dnsserver>y.y.y.y</dnsserver> </dnsservers> </clientconfig> </azvpnprofile>

Kullanıcı VPN’si (noktadan siteye) için kaç istemci destekleniyor?

Aşağıdaki tabloda, farklı ölçek birimlerinde desteklenen Noktadan siteye VPN ağ geçidinin eş zamanlı bağlantı sayısı ve toplam aktarım hızı açıklanmaktadır.

| Ölçek Birimi | Ağ Geçidi Örnekleri | Desteklenen Eşzamanlı Bağlantılar | Toplama Aktarım Hızı |

|---|---|---|---|

| 1 | 2 | 500 | 0,5 Gb/sn |

| 2 | 2 | 500 | 1 Gbps |

| 3 | 2 | 500 | 1,5 Gb/sn |

| 4 | 2 | 1000 | 2 Gbps |

| 5 | 2 | 1000 | 2,5 Gb/sn |

| 6 | 2 | 1000 | 3 Gb/sn |

| 7 | 2 | Kategori 5000 | 3,5 Gb/sn |

| 8 | 2 | Kategori 5000 | 4 Gb/sn |

| 9 | 2 | Kategori 5000 | 4,5 Gb/sn |

| 10 | 2 | Kategori 5000 | 5 Gbps |

| 11 | 2 | 10000 | 5,5 Gb/sn |

| 12 | 2 | 10000 | 6 Gb/sn |

| 13 | 2 | 10000 | 6,5 Gb/sn |

| 14 | 2 | 10000 | 7 Gb/sn |

| 15 | 2 | 10000 | 7,5 Gb/sn |

| 16 | 2 | 10000 | 8 Gb/sn |

| 17 | 2 | 10000 | 8,5 Gb/sn |

| 18 | 2 | 10000 | 9 Gb/sn |

| 19 | 2 | 10000 | 9,5 Gb/sn |

| 20 | 2 | 10000 | 10 Gbps |

| 40 | 4 | 20000 | 20 Gb/sn |

| 60 | 6 | 30000 | 30 Gb/sn |

| 80 | 8 | 40000 | 40 Gbps |

| 100 | 10 | Kategori 50000 | 50 Gb/s |

| 120 | 12 | 60000 | 60 Gb/sn |

| 140 | 14 | 70000 | 70 Gb/sn |

| 160 | 16 | 80000 | 80 Gb/sn |

| 180 | 18 | 90000 | 90 Gb/sn |

| 200 | 20 | 100000 | 100 Gbps |

Örneğin, kullanıcının 1 ölçek birimi seçtiğini düşünelim. Her ölçek birimi, dağıtılan etkin-etkin bir ağ geçidi anlamına gelmez ve örneklerin her biri (bu örnekte 2) en fazla 500 bağlantıyı destekler. Ağ geçidi başına 500 bağlantı * 2 alabildiğiniz için, bu ölçek birimi için 500 yerine 1000'i planladığınız anlamına gelmez. Önerilen bağlantı sayısını aşıyorsanız fazladan 500 için bağlantının kesintiye uğraması sırasında örneklere hizmet vermeniz gerekebilir.

Ölçek birimleri 20'den büyük olan ağ geçitleri için, kullanıcıları bağlamak için ek kapasite sağlamak üzere yüksek oranda kullanılabilir ağ geçidi örnekleri çiftleri dağıtılır. Her örnek çifti en fazla 10.000 ek kullanıcıyı destekler. Örneğin, 100 ölçek birimine sahip bir Ağ Geçidi dağıtırsanız, 5 ağ geçidi çifti (toplam 10 örnek) dağıtılır ve en fazla 50.000 (10.000 kullanıcı x 5 ağ geçidi çifti) eş zamanlı kullanıcılar bağlanabilir.

Ayrıca, ölçek ünitesinde ölçeği artırmaya veya azaltmaya veya VPN ağ geçidinde noktadan siteye yapılandırmasını değiştirmeye karar vermeniz durumunda kapalı kalma süresini planladığınızdan emin olun.

Sanal WAN ağ geçidi ölçek birimleri nelerdir?

Ölçek birimi, Sanal hub'da bir ağ geçidinin toplam aktarım hızını seçmek için tanımlanan bir birimdir. 1 ölçek birimi VPN = 500 Mb/sn. 1 ölçek birimi ExpressRoute = 2 Gb/sn. Örnek: 10 ölçek birimi VPN 500 Mb/sn * 10 = 5 Gb/sn anlamına gelmez.

Azure sanal ağ geçidi (VPN Gateway) ile Azure Sanal WAN VPN ağ geçidi arasındaki fark nedir?

Sanal WAN geniş ölçekli Siteden Siteye bağlantı sağlar; aktarım hızı, ölçeklendirilebilirlik ve kullanım kolaylığı için oluşturulmuştur. Bir siteyi bir Sanal WAN VPN ağ geçidine bağladığınızda, 'siteden siteye VPN' ağ geçidi türü kullanan normal bir sanal ağ geçidinden farklıdır. Uzak kullanıcıları Sanal WAN bağlamak istediğinizde, 'noktadan siteye VPN' ağ geçidi türünü kullanırsınız. Noktadan siteye ve siteden siteye VPN ağ geçitleri Sanal WAN hub'ında ayrı varlıklardır ve tek tek dağıtılmalıdır. Benzer şekilde, expressroute bağlantı hattını bir Sanal WAN hub'ına bağladığınızda, ExpressRoute ağ geçidi için 'ExpressRoute' ağ geçidi türünü kullanan normal sanal ağ geçidinden farklı bir kaynak kullanır.

Sanal WAN hem VPN hem de ExpressRoute için 20 Gb/sn'ye kadar toplam aktarım hızını destekler. Sanal WAN ayrıca CPE dal cihazı iş ortaklarının ekosistemiyle bağlantı için otomasyona sahiptir. CPE dal cihazları, azure Sanal WAN otomatik olarak sağlayan ve bu cihazlara bağlanan yerleşik otomasyona sahiptir. Bu cihazlar büyüyen bir SD-WAN ve VPN iş ortakları ekosisteminden sağlanır. Tercih edilen iş ortağı listesine bakın.

Sanal WAN Azure sanal ağ geçidinden farkı nedir?

Sanal ağ geçidi VPN'i 100 tünelle sınırlıdır. Bağlantılar için, büyük ölçekli VPN’lere yönelik Sanal WAN kullanmanız gerekir. Hub başına toplam 20 Gb/sn ile sanal hub başına en fazla 1.000 dal bağlantısı kurabilirsiniz. Bağlantı şirket içi VPN cihazından sanal hub’a giden bir etkin-etkin tüneldir. Bölge başına birden çok sanal hub'ına da sahip olabilirsiniz; bu da her biri kendi siteden siteye VPN ağ geçidine sahip birden çok Sanal WAN hub'ı dağıtarak tek bir Azure Bölgesine 1.000'den fazla dal bağlayabileceğiniz anlamına gelir.

Sanal WAN hub'ında siteden siteye örnek başına önerilen algoritma ve Saniye başına paket sayısı nedir? Örnek başına kaç tünel destekleniyor? Tek bir tünelde desteklenen en yüksek aktarım hızı nedir?

Sanal WAN, bir sanal hub'da 2 etkin siteden siteye VPN ağ geçidi örneğini destekler. Bu, bir sanal hub'da 2 etkin-etkin VPN ağ geçidi örneği kümesi olduğu anlamına gelir. Bakım işlemleri sırasında, bir kullanıcının VPN ağ geçidinin toplam aktarım hızındaki kısa bir düşüşle karşılaşabileceği için her örnek birer birer yükseltilir.

Sanal WAN VPN birçok algoritmayı desteklese de en iyi performans için hem IPSEC Şifrelemesi hem de Bütünlük için GCMAES256 önerilir. AES256 ve SHA256 daha az performanslı olarak kabul edilir ve bu nedenle benzer algoritma türleri için gecikme süresi ve paket bırakma gibi performans düşüşü beklenebilir.

Saniye başına paket sayısı veya PPS, toplam paket sayısı ve örnek başına desteklenen aktarım hızının bir faktörüdür. Bu, bir örnekle en iyi şekilde anlaşılır. Sanal WAN hub'ında 1 ölçek birimi 500 Mb/sn siteden siteye VPN ağ geçidi örneğinin dağıtıldığından söz edalalım. Paket boyutunun 1400 olduğu varsayıldığında, bu vpn gateway örneği için pps değeri en yüksek = [(500 Mb/sn * 1024 * 1024) /8/1400] ~ 47000 olmalıdır.

Sanal WAN VPN bağlantısı, bağlantı bağlantısı ve tünel kavramlarına sahiptir. Tek bir VPN bağlantısı bağlantı bağlantılarından oluşur. Sanal WAN bir VPN bağlantısında en fazla 4 bağlantı bağlantısını destekler. Her bağlantı bağlantısı, bir sanal hub'a dağıtılan etkin-etkin VPN ağ geçidinin iki örneğinde sonlandırılan iki IPsec tünelinden oluşur. Tek bir etkin örnekte sonlandırılabilir tünellerin toplam sayısı 1000'dir ve bu da 1 örnek için aktarım hızının söz konusu örneğe bağlanan tüm tünellerde toplandığını gösterir. Her tünelin belirli aktarım hızı değerleri de vardır. Daha düşük değerli bir ölçek birimi ağ geçidine bağlı birden çok tünel söz konusu olduğunda, tünel başına gereksinimi değerlendirmek ve VPN örneğinde sonlandırılan tüm tünellerde aktarım hızı için toplam değer olan bir VPN ağ geçidi planlamak en iyisidir.

Sanal WAN'de desteklenen çeşitli ölçek birimleri için değerler

| Ölçek birimi | Tünel başına maksimum aktarım hızı (Mb/sn) | Tünel başına en fazla PPS | Örnek başına maksimum aktarım hızı (Mb/sn) | Örnek başına en fazla PPS |

|---|---|---|---|---|

| 1 | 500 | 47K | 500 | 47K |

| 2 | 1000 | 94 bin | 1000 | 94 bin |

| 3 | 1500 | 140 bin | 1500 | 140 bin |

| 4 | 1500 | 140 bin | Kategori 2000 | 187K |

| 5 | 1500 | 140 bin | 2500 | 234K |

| 6 | 1500 | 140 bin | 3000 | 281K |

| 7 | 2300 | 215K | 3500 | 328K |

| 8 | 2300 | 215K | 4000 | 374K |

| 9 | 2300 | 215K | 4500 | 421K |

| 10 | 2300 | 215K | Kategori 5000 | 468K |

| 11 | 2300 | 215K | 5500 | 515K |

| 12 | 2300 | 215K | 6000 | 562K |

| 13 | 2300 | 215K | 6500 | 609K |

| 14 | 2300 | 215K | 7000 | 655K |

| 15 | 2300 | 215K | 7.500 | 702K |

| 16 | 2300 | 215K | 8000 | 749K |

| 17 | 2300 | 215K | 8500 | 796K |

| 18 | 2300 | 215K | 9000 | 843K |

| 19 | 2300 | 215K | 9500 | 889K |

| 20 | 2300 | 215K | 10000 | 936K |

Not

Tüm sayılar GCM algoritmasına dayanır.

Hangi cihaz sağlayıcıları (Sanal WAN iş ortakları) desteklenir?

Şu anda birçok iş ortağı tümüyle otomatik Sanal WAN deneyimini desteklemektedir. Daha fazla bilgi için bkz. Sanal WAN iş ortakları.

Sanal WAN iş ortağı otomasyonu adımları nedir?

İş ortağı otomasyonu adımları için bkz. Sanal WAN iş ortağı otomasyonu.

Tercih edilen bir iş ortağı cihazını kullanmam gerekiyor mu?

Hayır IKEv2/IKEv1 IPsec desteğinin Azure gereksinimlerini karşılayan, VPN özellikli herhangi bir cihaz kullanabilirsiniz. Sanal WAN ayrıca Azure bağlantısını otomatik hale getiren CPE iş ortağı çözümleri Sanal WAN IPsec VPN bağlantılarını büyük ölçekte ayarlamayı kolaylaştırır.

Sanal WAN iş ortakları Azure Virtual WAN ile bağlantıyı nasıl otomatik hale getirir?

Yazılım tanımlı bağlantı çözümleri normalde dal cihazlarını yönetmek için bir denetleyici veya cihaz sağlama merkezi kullanır. Denetleyici, Azure Sanal WAN'a otomatik bağlantı sağlamak için Azure API'lerini kullanabilir. Otomasyon dal bilgilerini karşıya yüklemeyi, Azure yapılandırmasını indirmeyi, IPsec tünellerini Azure Sanal hub'larına ayarlamayı ve dal cihazından Azure Sanal WAN bağlantısını otomatik olarak ayarlamayı içerir. Yüzlerce dalınız olduğunda, Sanal WAN CPE İş Ortaklarını kullanarak bağlanmak kolaydır çünkü ekleme deneyimi büyük ölçekli IPsec bağlantısını ayarlama, yapılandırma ve yönetme gereksinimini ortadan kaldırır. Daha fazla bilgi için bkz. Sanal WAN iş ortağı otomasyonu.

Kullandığım bir cihaz Sanal WAN iş ortağı listesinde değilse ne olur? Azure Sanal WAN VPN'e bağlanmak için kullanmaya devam edebilir miyim?

Cihaz IPsec IKEv1 veya IKEv2'yi desteklediği sürece evet. Sanal WAN iş ortakları cihazdan Azure VPN uç noktalarına bağlantıyı otomatikleştirir. Bu, 'dal bilgileri karşıya yükleme', 'IPsec ve yapılandırma' ve 'bağlantı' gibi adımları otomatikleştirme anlamına gelir. Cihazınız Sanal WAN iş ortağı ekosisteminden olmadığından, IPsec bağlantısını ayarlamak için Azure yapılandırmasını el ile alma ve cihazınızı güncelleştirme gibi ağır bir işlem yapmanız gerekir.

Başlatma iş ortağı listenizde yer almayan yeni iş ortakları nasıl eklenir?

Tüm sanal WAN API'leri OpenAPI'dir. Teknik fizibiliteyi değerlendirmek için iş ortağı otomasyonu Sanal WAN belgeleri inceleyebilirsiniz. İdeal bir iş ortağı, IKEv1 veya IKEv2 IPsec bağlantısına yönelik sağlanabilen bir cihaza sahip olandır. Şirket, yukarıda verilen otomasyon yönergelerine göre CPE cihazı için otomasyon çalışmasını tamamladıktan sonra iş ortakları aracılığıyla bağlantı sayfasında listelenmeye ulaşabilirsinizazurevirtualwan@microsoft.com. Belirli bir şirket çözümünün Sanal WAN iş ortağı olarak listelenmesini istediğiniz bir müşteriyseniz, şirketin adresine bir e-posta göndererek Sanal WAN ile iletişim kurmasını sağlayınazurevirtualwan@microsoft.com.

Sanal WAN SD-WAN cihazlarını nasıl destekliyor?

Sanal WAN iş ortakları Azure VPN uç noktalarına IPsec bağlantısını otomatikleştirir. Sanal WAN iş ortağı bir SD-WAN sağlayıcısıysa, SD-WAN denetleyicisinin Azure VPN uç noktalarına otomasyon ve IPsec bağlantısını yönettiği anlamına gelir. SD-WAN cihazı herhangi bir özel SD-WAN işlevi için Azure VPN yerine kendi uç noktasını gerektiriyorsa, SD-WAN uç noktasını bir Azure sanal ağına dağıtabilir ve Azure Sanal WAN ile birlikte var olabilirsiniz.

Sanal WAN destekler BGP Eşlemesi ve ayrıca NVA'ları bir sanal WAN hub'ına dağıtma özelliğine sahiptir.

Tek bir hub'a kaç VPN cihazı bağlanabilir?

Sanal hub başına en fazla 1.000 bağlantı desteklenir. Her bağlantı dört bağlantıdan oluşur ve her bağlantı bağlantısı etkin-etkin bir yapılandırmada yer alan iki tüneli destekler. Tüneller bir Azure sanal hub VPN ağ geçidinde sonlanır. Bağlantılar, dal/VPN cihazındaki fiziksel ISS bağlantısını gösterir.

Azure Sanal WAN dal bağlantısı nedir?

Bir daldan veya VPN cihazından Azure Sanal WAN'a bağlantı, sanal hub'daki VPN sitesine ve Azure VPN ağ geçidine bağlanan bir VPN bağlantısıdır.

Şirket içi VPN cihazının Azure Sanal WAN VPN ağ geçidine yalnızca 1 tüneli varsa ne olur?

Azure Sanal WAN bağlantısı 2 tünelden oluşur. Sanal WAN VPN ağ geçidi, sanal hub'da etkin-etkin modda dağıtılır ve bu da şirket içi cihazlardan ayrı örneklerde sonlandırılan ayrı tüneller olduğunu gösterir. Bu, tüm kullanıcılar için öneridir. Ancak, kullanıcı Sanal WAN VPN ağ geçidi örneklerinden birine yalnızca 1 tünel olmasını seçerse, herhangi bir nedenle (bakım, yamalar vb.) ağ geçidi örneği çevrimdışına alınırsa, tünel ikincil etkin örneğe taşınır ve kullanıcı yeniden bağlanmayla karşılaşabilir. BGP oturumları örnekler arasında taşınmaz.

Sanal WAN VPN ağ geçidinde ağ geçidi sıfırlaması sırasında ne olur?

Şirket içi cihazlarınızın tümü beklendiği gibi çalışıyorsa ancak Azure'daki siteden siteye VPN bağlantısı bağlantısı kesik durumdaysa Ağ Geçidi Sıfırlama düğmesi kullanılmalıdır. Sanal WAN VPN ağ geçitleri yüksek kullanılabilirlik için her zaman Etkin-Etkin durumda dağıtılır. Bu, vpn ağ geçidinde her zaman herhangi bir noktada birden fazla örnek dağıtılacağı anlamına gelir. Ağ Geçidi Sıfırlama düğmesi kullanıldığında vpn ağ geçidindeki örnekleri sıralı bir şekilde yeniden başlatır, böylece bağlantılarınız kesintiye uğramaz. Bağlantılar bir örnekten diğerine geçtiğinde kısa bir boşluk olacaktır, ancak bu boşluk bir dakikadan kısa olmalıdır. Ayrıca, ağ geçitlerini sıfırlamanın Genel IP'lerinizi değiştirmeyeceğini unutmayın.

Bu senaryo yalnızca S2S bağlantıları için geçerlidir.

Şirket içi VPN cihazı birden çok hub'a bağlanabilir mi?

Evet. Başlarken trafik akışı, şirket içi cihazdan en yakın Microsoft ağ ucuna ve ardından sanal hub'a kadardır.

Sanal WAN için yeni Resource Manager kaynakları sağlanıyor mu?

Evet, Sanal WAN yeni Resource Manager kaynakları var. Daha fazla bilgi için bkz. Genel Bakış.

Azure Sanal WAN ile sık kullandığım ağ sanal gerecimi (NVA sanal ağında) dağıtabilir ve kullanabilir miyim?

Evet, sık kullandığınız ağ sanal gereci (NVA) sanal ağını Azure Sanal WAN bağlayabilirsiniz.

Sanal hub'ın içinde bir Ağ Sanal Gereci oluşturabilir miyim?

Ağ Sanal Gereci (NVA) bir sanal hub içinde dağıtılabilir. Adımlar için bkz. Sanal WAN hub'ında NVA'lar hakkında.

Uç sanal ağın sanal ağ geçidi olabilir mi?

Hayır Uç sanal ağı, sanal hub'a bağlıysa sanal ağ geçidine sahip olamaz.

Uç sanal ağın Azure Route Sunucusu olabilir mi?

Hayır Uç sanal ağı, sanal WAN hub'ına bağlıysa Bir Rota Sunucusuna sahip olamaz.

VPN bağlantısında BGP desteği var mı?

Evet, BGP desteklenir. Bir VPN sitesi oluşturduğunuzda, içindeki BGP parametrelerini sağlayabilirsiniz. Bu, bu site için Azure'da oluşturulan tüm bağlantıların BGP için etkinleştirileceği anlamına gelir.

Sanal WAN ile ilgili lisans ve fiyatlandırma bilgileri var mı?

Evet. Bkz. Fiyatlandırma sayfası.

Azure Sanal WAN’ı bir Resource Manager şablonu ile yapılandırmak mümkün mü?

Hızlı başlangıç şablonu kullanılarak tek bir Sanal WAN ve bir vpnsite ile basit bir yapılandırma oluşturulabilir. Sanal WAN öncelikle REST veya portal tabanlı bir hizmettir.

Sanal hub'a bağlı uç sanal ağlar birbirleriyle iletişim kurabilir mi (V2V Transit)?

Evet. Standart Sanal WAN, sanal ağların bağlı olduğu Sanal WAN hub'ı aracılığıyla sanal ağdan sanal ağa geçişli bağlantıyı destekler. Sanal WAN terminolojisinde, bu yollara tek bir bölgedeki Sanal WAN hub'ına bağlı sanal ağlar için "yerel Sanal WAN sanal ağ geçişi" ve iki veya daha fazla bölgede birden çok Sanal WAN hub'ı üzerinden bağlanan sanal ağlar için "genel Sanal WAN sanal ağ geçişi" olarak adlandırıyoruz.

Bazı senaryolarda uç sanal ağları, yerel veya genel Sanal WAN sanal ağ geçişinin yanı sıra sanal ağ eşlemesi kullanılarak da birbirleriyle doğrudan eşlenebilir. Bu durumda VNet Eşlemesi, Sanal WAN hub'ı üzerinden geçişli bağlantıdan önceliklidir.

Sanal WAN’da daldan dala bağlantıya izin verilir mi?

Evet, daldan dala bağlantı Sanal WAN’da kullanılabilir. Dal kavramsal olarak VPN sitesi, ExpressRoute bağlantı hatları veya noktadan siteye/Kullanıcı VPN kullanıcıları için geçerlidir. Daldan dala etkinleştirme varsayılan olarak etkindir ve WAN Yapılandırması ayarlarında bulunabilir. Bu, VPN dallarının/kullanıcılarının diğer VPN dallarına bağlanmasına ve VPN ile ExpressRoute kullanıcıları arasında geçiş bağlantısının da etkinleştirilmesine olanak tanır.

Daldan dallara trafik Azure Sanal WAN üzerinden geçer mi?

Evet. Dallar arası trafik Azure Sanal WAN arasında geçiş sağlar.

Sanal WAN her siteden ExpressRoute gerektirir mi?

Hayır Sanal WAN her siteden ExpressRoute gerektirmez. Siteleriniz ExpressRoute bağlantı hattı kullanılarak bir sağlayıcı ağına bağlı olabilir. ExpressRoute kullanılarak bir sanal hub'a ve IPsec VPN ile aynı hub'a bağlanan siteler için sanal hub, VPN ile ExpressRoute kullanıcısı arasında aktarım bağlantısı sağlar.

Azure Sanal WAN kullanırken ağ aktarım hızı veya bağlantı sınırı var mı?

Ağ aktarım hızı, sanal WAN hub'ında hizmet başınadır. Her hub'da VPN toplama aktarım hızı 20 Gb/sn'ye, ExpressRoute toplama aktarım hızı 20 Gb/sn'ye ve Kullanıcı VPN/noktadan siteye VPN toplama aktarım hızı 200 Gb/sn'ye kadardır. Sanal hub'daki yönlendirici, sanal ağdan sanal ağa trafik akışları için 50 Gb/sn'ye kadar destekler ve tek bir sanal hub'a bağlı tüm sanal ağlarda toplam 2000 VM iş yükü olduğunu varsayar.

Daha fazla aktarım hızı gerektiğinde sanal hub'ın ölçeğini genişletmesini beklemek zorunda kalmadan ön kapasitenin güvenliğini sağlamak için en düşük kapasiteyi ayarlayabilir veya gerektiğinde değiştirebilirsiniz. Bkz . Sanal hub ayarları hakkında - hub kapasitesi. Maliyet etkileri için Bkz. Azure Sanal WAN Fiyatlandırma sayfasındaki Yönlendirme Altyapısı Birimi maliyeti.

VPN siteleri bir hub'a bağlandığında, bunu bağlantılarla yapar. Sanal WAN, sanal hub başına en çok 1000 bağlantı veya 2000 IPsec tüneli destekler. Uzak kullanıcılar sanal hub'a bağlandığında, sanal hub'da P2S VPN ağ geçidi için seçilen ölçek birimine (bant genişliğine) bağlı olarak en fazla 100.000 kullanıcıyı destekleyen P2S VPN ağ geçidine bağlanır.

VPN bağlantılarımda NAT-T kullanabilir miyim?

Evet, NAT geçişi (NAT-T) desteklenir. Sanal WAN VPN ağ geçidi, IPsec tünellerinden gelen/giden iç paketlerde NAT benzeri işlevler gerçekleştirmeZ. Bu yapılandırmada, şirket içi cihazın IPsec tünelini başlattığından emin olun.

Ölçek birimini 20 Gb/sn gibi belirli bir ayara nasıl yapılandırabilirim?

Portalda bir hub'ın içindeki VPN ağ geçidine gidin, ardından uygun ayara değiştirmek için ölçek birimine tıklayın.

Sanal WAN şirket içi cihazın paralel olarak birden çok ISP kullanmasına izin mi verir yoksa her zaman tek bir VPN tüneli mi?

Şirket içi cihaz çözümleri, trafiği birden çok tünelden Azure Sanal WAN hub'ına (sanal hub'da VPN ağ geçidi) yönlendirmek için trafik ilkeleri uygulayabilir.

Küresel geçiş mimarisi nedir?

Bilgi için bkz. Genel geçiş ağı mimarisi ve Sanal WAN.

Azure temelinde trafik nasıl yönlendirilir?

Trafik şu desene uyar: dal cihazı -ISS-Microsoft network edge-Microsoft> DC (hub VNet)->Microsoft network edge-ISS-branch>> cihazı>>

Bu modelde her sitede neye ihtiyacınız var? Yalnızca interneti bağlantısına mı?

Evet. Tercihen tümleşik Sanal WAN iş ortaklarımızdan IPsec'i destekleyen bir İnternet bağlantısı ve fiziksel cihaz. İsteğe bağlı olarak, yapılandırmayı ve Azure bağlantısını tercih ettiğiniz cihazdan el ile yönetebilirsiniz.

Bağlantı (VPN, ExpressRoute veya sanal ağ) için varsayılan yol (0.0.0.0/0) Nasıl yaparım? etkinleştirildi?

Bağlantıda bayrak 'Etkin' olduğunda, sanal hub öğrenilen bir varsayılan yolu sanal ağa/siteden siteye VPN/ExpressRoute bağlantısına yayabilir. Kullanıcı bir sanal ağ bağlantısını, VPN bağlantısını veya ExpressRoute bağlantısını düzenlediğinde bu bayrak görünür. Varsayılan olarak, bir site veya ExpressRoute bağlantı hattı bir hub'a bağlandığında bu bayrak devre dışı bırakılır. Sanal ağı sanal hub'a bağlamak için sanal ağ bağlantısı eklendiğinde varsayılan olarak etkinleştirilir.

Varsayılan yol Sanal WAN hub'ında oluşturulmaz; varsayılan yol, hub'da bir güvenlik duvarı dağıtmanın bir sonucu olarak Sanal WAN hub tarafından zaten öğrenildiyse veya başka bir bağlı site zorlamalı tünel etkinleştirilmişse yayılır. Varsayılan yol hub'lar (merkezler arası) arasında yayılmaz.

Aynı bölgede birden çok sanal WAN hub'ı oluşturmak mümkün mü?

Evet. Müşteriler artık aynı Azure Sanal WAN için aynı bölgede birden fazla hub oluşturabilir.

Sanal WAN'daki sanal hub, birden çok hub'dan bir yol için en iyi yolu nasıl seçer?

Bilgi için Sanal hub yönlendirme tercih sayfasına bakın.

Sanal WAN hub'ı ExpressRoute bağlantı hatları arasında bağlantıya izin verir mi?

ER-ER arasında geçiş her zaman Genel erişim üzerinden yapılır. Sanal hub ağ geçitleri DC veya Azure bölgelerinde dağıtılır. İki ExpressRoute bağlantı hattı Genel erişim üzerinden bağlandığında, trafiğin uç yönlendiricilerden sanal hub DC'ye kadar gelmesi gerekmez.

Azure Sanal WAN ExpressRoute bağlantı hatlarında veya VPN bağlantılarında ağırlık kavramı var mı?

Bir sanal hub'a birden çok ExpressRoute bağlantı hattı bağlandığında, bağlantı üzerindeki yönlendirme ağırlığı sanal hub'daki ExpressRoute'un bir bağlantı hattını diğerine tercih etme mekanizmasını sağlar. VPN bağlantısında ağırlık ayarlama mekanizması yoktur. Azure her zaman tek bir hub'da vpn bağlantısı yerine ExpressRoute bağlantısını tercih eder.

Azure Sanal WAN trafik çıkışı için VPN yerine ExpressRoute'u tercih ediyor mu?

Evet. Sanal WAN, Azure'a trafik çıkışı için VPN yerine ExpressRoute'u tercih eder. Ancak, varsayılan tercihi değiştirmek için sanal hub yönlendirme tercihini yapılandırabilirsiniz. Adımlar için bkz . Sanal hub yönlendirme tercihlerini yapılandırma.

bir Sanal WAN hub'ında ExpressRoute bağlantı hattı ve buna bağlı bir VPN sitesi olduğunda, ExpressRoute yerine VPN bağlantı yolunun tercih edilmesine ne neden olur?

ExpressRoute bağlantı hattı bir sanal hub'a bağlandığında, Microsoft Edge yönlendiricileri şirket içi ile Azure arasındaki iletişimin ilk düğümüdür. Bu uç yönlendiriciler Sanal WAN ExpressRoute ağ geçitleri ile iletişim kurar ve bu ağ geçitleri, sanal hub yönlendiricisinden Sanal WAN tüm ağ geçitleri arasındaki tüm yolları denetler. Microsoft Edge yönlendiricileri, şirket içinden öğrenilen yollara göre daha yüksek tercihle sanal hub ExpressRoute yollarını işler.

Herhangi bir nedenle, VPN bağlantısı sanal hub'ın rotaları öğrenmesi için birincil ortam haline gelirse (örneğin ExpressRoute ile VPN arasındaki yük devretme senaryoları), VPN sitesinin AS Yolu uzunluğu daha uzun olmadığı sürece sanal hub, VPN öğrenilen yollarını ExpressRoute ağ geçidiyle paylaşmaya devam eder. Bu, Microsoft Edge yönlendiricilerinin şirket içi yollar yerine VPN yollarını tercih etmelerine neden olur.

İki hub (hub 1 ve 2) bağlandığında ve her iki hub'a da papyon olarak bağlanmış bir ExpressRoute bağlantı hattı olduğunda, hub 1'e bağlı bir sanal ağın hub 2'de bağlı bir sanal ağa ulaşma yolu nedir?

Geçerli davranış, sanal ağdan sanal ağa bağlantı için merkez-hub yerine ExpressRoute bağlantı hattı yolunu tercih etmektir. Ancak bu, Sanal WAN kurulumunda desteklenmez. Bu sorunu çözmek için iki işlemden birini yapabilirsiniz:

Birden çok ExpressRoute bağlantı hattını (farklı sağlayıcılar) tek bir hub'a bağlanacak şekilde yapılandırın ve bölgeler arası trafik akışları için Sanal WAN tarafından sağlanan hub'dan hub'a bağlantıyı kullanın.

AS Yolu'nu Sanal Hub'ınız için Hub Yönlendirme Tercihi olarak yapılandırın. Bu, 2 hub arasındaki trafiğin her hub'daki Sanal hub yönlendiricisi üzerinden geçişini sağlar ve ExpressRoute yolu (Microsoft Edge yönlendiricileri üzerinden geçiş yapan) yerine hub'dan hub'a yolu kullanır. Daha fazla bilgi için bkz. Sanal merkez yönlendirme tercihini yapılandırma.

bir Sanal WAN hub'ına ve tek başına bir sanal ağa bow-tie olarak bağlanan bir ExpressRoute bağlantı hattı olduğunda, tek başına sanal ağın Sanal WAN hub'a ulaşma yolu nedir?

Yeni dağıtımlar için bu bağlantı varsayılan olarak engellenir. Bu bağlantıya izin vermek için bu ExpressRoute ağ geçidi geçişlerini Portal'daki "Sanal hub'ı düzenle" dikey penceresinde ve "Sanal ağ geçidi" dikey penceresinde etkinleştirebilirsiniz. Ancak, bu iki durumlu düğmeleri devre dışı bırakmanız ve bunun yerine tek başına sanal ağları doğrudan bir Sanal WAN hub'ına bağlamak için bir Sanal Ağ bağlantısı oluşturmanız önerilir. Daha sonra VNet'ten VNet'e trafik, ExpressRoute yolundan daha iyi performans sunan Sanal WAN hub yönlendiricisinden geçer. ExpressRoute yolu, hub yönlendiricisinden daha düşük bant genişliği sınırlarına sahip ExpressRoute ağ geçidini ve veri yolunda ek atlama olan Microsoft Enterprise Edge yönlendiricilerini/MSEE'yi içerir.

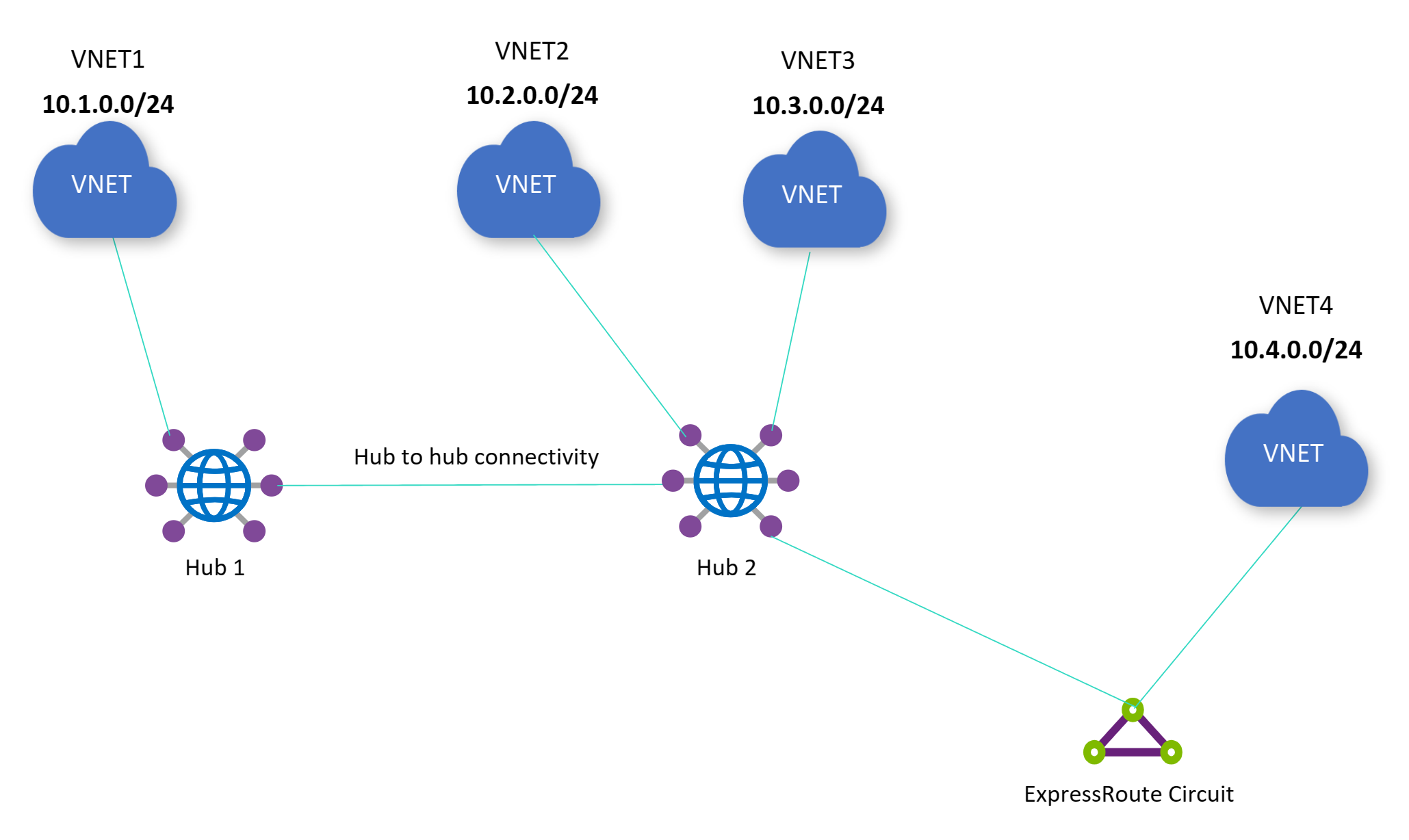

Aşağıdaki diyagramda, tek başına VNet 4 ile doğrudan hub 2'ye (VNet 2 ve VNet 3) bağlı sanal ağlar arasında bağlantıya izin vermek için her iki geçiş düğmesinin de etkinleştirilmesi gerekir: Sanal ağ geçidi için uzak Sanal WAN ağlarından gelen trafiğe izin ver ve Sanal hub'ın ExpressRoute ağ geçidi için Sanal WAN olmayan ağlardan gelen trafiğe izin ver. Azure Route Server tek başına VNet 4'te dağıtıldıysa ve Route Server'da daldan dala etkinleştirildiyse, VNet 1 ile tek başına VNet 4 arasında bağlantı engellenir.

Geçiş düğmesinin etkinleştirilmesi veya devre dışı bırakılması yalnızca şu trafik akışını etkiler: expressroute bağlantı hattı üzerinden Sanal WAN hub'ı ile tek başına sanal ağlar arasında akan trafik. Geçiş düğmesinin etkinleştirilmesi veya devre dışı bırakılması diğer tüm trafik akışları için kapalı kalma süresine neden olmaz (Ör. Şirket içi siteden uç sanal ağa 2 etkilenmez, VNet 2'de VNet 3'e vb. etkilenmez).

Hub'lar Sanal WAN farklı kaynak gruplarında oluşturulabilir mi?

Evet. Bu seçenek şu anda yalnızca PowerShell aracılığıyla kullanılabilir. Sanal WAN portalı, hub'ların Sanal WAN kaynağın kendisiyle aynı kaynak grubunda olmasını gerektirir.

Hub oluşturma sırasında önerilen hub adres alanı nedir?

Önerilen Sanal WAN hub adres alanı /23'dür. Sanal WAN hub'ı çeşitli ağ geçitlerine alt ağlar atar (ExpressRoute, siteden siteye VPN, noktadan siteye VPN, Azure Güvenlik Duvarı, Sanal hub Yönlendiricisi). NVA'ların bir sanal hub içinde dağıtıldığı senaryolar için genellikle NVA örnekleri için bir /28 oluşturulur. Ancak kullanıcının birden çok NVA sağlaması gerekiyorsa bir /27 alt ağı atanabilir. Bu nedenle, gelecekteki bir mimariyi göz önünde bulundurarak Sanal WAN hub'lar en az /24 boyutuyla dağıtılırken, oluşturma zamanında kullanıcının giriş için önerilen hub adres alanı /23'tür.

Sanal WAN'de IPv6 desteği var mı?

IPv6, Sanal WAN hub'ında ve ağ geçitlerinde desteklenmez. IPv4 ve IPv6 desteğine sahip bir sanal ağınız varsa ve sanal ağı Sanal WAN bağlamak istiyorsanız, bu senaryo şu anda desteklenmiyor.

Azure Güvenlik Duvarı üzerinden İnternet'in bozulmasıyla noktadan siteye Kullanıcı VPN senaryosu için, Sanal WAN hub'ına trafiği zorlamak için istemci cihazınızda IPv6 bağlantısını kapatmanız gerekir. Bunun nedeni, modern cihazların varsayılan olarak IPv6 adreslerini kullanmasıdır.

Çeşitli Sanal WAN işlevleri otomatik hale getirmek için betikler tarafından kullanılması önerilen API sürümü nedir?

En düşük 05-01-2022 sürümü (1 Mayıs 2022) gereklidir.

Sanal WAN sınırı var mı?

Abonelik ve hizmet sınırları sayfasındaki Sanal WAN sınırları bölümüne bakın.

Sanal WAN türleri (Temel ve Standart) arasındaki farklar nelerdir?

Bkz. Temel ve Standart Sanal WAN. Fiyatlandırma için Fiyatlandırma sayfasına bakın.

Sanal WAN müşteri verilerini depolar mı?

Hayır Sanal WAN müşteri verilerini depolamaz.

Hizmet olarak kullanıcılar için Sanal WAN yönetebilen Yönetilen Hizmet Sağlayıcıları var mı?

Evet. Azure Market aracılığıyla etkinleştirilen Yönetilen Hizmet Sağlayıcısı (MSP) çözümlerinin listesi için bkz. Azure Ağ MSP iş ortakları tarafından Azure Market teklifler.

Sanal WAN hub yönlendirmesi ile sanal ağdaki Azure Route Server arasındaki fark nedir?

Hem Azure Sanal WAN hub'ı hem de Azure Route Server, NVA'dan kullanıcının Azure sanal ağlarına IP adreslerini tanıtmak için NVA'lar (Ağ Sanal Gereci) tarafından kullanılabilecek Sınır Ağ Geçidi Protokolü (BGP) eşleme özellikleri sağlar. Dağıtım seçenekleri, Azure Route Server'ın genellikle kendi kendine yönetilen bir müşteri merkezi sanal ağı tarafından dağıtıldığı, Azure Sanal WAN ise müşterilerin çeşitli uç uç noktalarını (Azure VNet, siteden siteye VPN veya SDWAN ile şirket içi dallar, noktadan siteye/Uzak Kullanıcı VPN'sine ve ExpressRoute ile Özel bağlantılara sahip uzak kullanıcılar) ve uçta dağıtılan NVA'lar için BGP Eşlemesi'nin keyfini çıkarın VNet ile sanal ağdan sanal ağa geçiş bağlantısı, VPN ile ExpressRoute arasında geçiş bağlantısı, özel/gelişmiş yönlendirme, özel rota ilişkilendirme ve yayma, bölgeler arası güvenlikle uğraşmadan yönlendirme amacı/ilkeleri, Secure Hub/Azure güvenlik duvarı vb. gibi diğer vWAN özellikleriyle birlikte. Sanal WAN BGP Eşlemesi hakkında daha fazla bilgi için bkz. SANAL hub ile BGP eşleme.

İnternet trafiğimin güvenliğini sağlamak için üçüncü taraf bir güvenlik sağlayıcısı (Zscaler, iBoss veya Checkpoint) kullanıyorsam Azure portalında üçüncü taraf güvenlik sağlayıcısıyla ilişkili VPN sitesini neden göremiyorum?

Kullanıcılarınız için İnternet erişimini korumak üzere bir güvenlik iş ortağı sağlayıcısı dağıtmayı seçtiğinizde, üçüncü taraf güvenlik sağlayıcısı sizin için bir VPN sitesi oluşturur. Üçüncü taraf güvenlik sağlayıcısı sağlayıcı tarafından otomatik olarak oluşturulduğundan ve kullanıcı tarafından oluşturulan bir VPN sitesi olmadığından, bu VPN sitesi Azure portalında gösterilmez.

Kullanılabilir üçüncü taraf güvenlik sağlayıcıları ve bunun nasıl ayarlanacağı hakkında daha fazla bilgi için bkz . Güvenlik ortağı sağlayıcısı dağıtma.

Şirket içi tarafından oluşturulan BGP toplulukları Sanal WAN korunacak mı?

Evet, şirket içi tarafından oluşturulan BGP toplulukları Sanal WAN korunacaktır.

BGP Eşleri tarafından oluşturulan BGP toplulukları (ekli bir Sanal Ağ) Sanal WAN içinde korunacak mı?

Evet, BGP Eşleri tarafından oluşturulan BGP toplulukları Sanal WAN korunur. Topluluklar aynı hub'da ve interhub bağlantılarında korunur. Bu, Yönlendirme Amacı İlkeleri'nin kullanıldığı Sanal WAN senaryolar için de geçerlidir.

BGP çalıştıran uzaktan eklenen şirket içi ağlarda hangi ASN numaraları desteklenir?

Şirket içi ağlarınız için kendi genel ASN'lerinizi veya özel ASN'lerinizi kullanabilirsiniz. Azure veya IANA tarafından ayrılmış aralıkları kullanamazsınız:

- Azure tarafından ayrılmış ASN'ler:

- Genel ASN’ler: 8074, 8075, 12076

- Özel ASN’ler: 65515, 65517, 65518, 65519, 65520

- IANA tarafından ayrılmış ASN'ler: 23456, 64496-64511, 65535-65551

BIR VPN ağ geçidi için ASN'yi değiştirmenin bir yolu var mı?

Hayır Sanal WAN, VPN ağ geçitleri için ASN değişikliklerini desteklemez.

Sanal WAN’da ExpressRoute ağ geçidi SKU’sunun tahmini performansı nedir?

| Ölçek birimi | Saniye başına bağlantı sayısı | Saniye başına Mega Bit | Saniye başına paket sayısı |

|---|---|---|---|

| 1 ölçek birimi |

14,000 | 2.000 | 200,000 |

| 2 ölçek birimi |

28,000 | 4.000 | 400,000 |

| 3 ölçek birimi |

42,000 | 6.000 | 600,000 |

| 4 ölçek birimi |

56,000 | 8,000 | 800,000 |

| 5 ölçek birimi |

70,000 | 10,000 | 1.000.000 |

| 6 ölçek birimi |

84,000 | 12,000 | 1,200,000 |

| 7 ölçek birimi |

98,000 | 14,000 | 1,400,000 |

| 8 ölçek birimi |

112,000 | 16.000 | 1,600,000 |

| 9 ölçek birimi |

126,000 | 18.000 | 1,800,000 |

| 10 ölçek birimi |

140,000 | 20,000 | 2,000,000 |

2-10 arası ölçek birimleri, bakım işlemleri sırasında toplam aktarım hızını korur. Ancak, bir bakım işlemi sırasında ölçek birimi 1, aktarım hızı sayılarında küçük bir varyasyon görebilir.

ExpressRoute Yerel bağlantı hattını bir Sanal WAN hub'ına bağlarsam yalnızca Yerel bağlantı hattıyla aynı metro konumundaki bölgelere erişebilecek miyim?

Yerel bağlantı hatları yalnızca ilgili Azure bölgesindeki ExpressRoute ağ geçitlerine bağlanabilir. Ancak trafiği diğer bölgelerdeki uç sanal ağlarına yönlendirmek için herhangi bir sınırlama yoktur.

Portalda neden “Yönlendiriciyi en son yazılım sürümüne güncelleştirin” iletisini ve düğmesini görüyorum?

Not

1 Temmuz 2024 itibarıyla eski sürümdeki hub'lar aşamalar halinde kullanımdan kaldırılacak ve beklendiği gibi çalışmayı durduracaktır.

Azure genelinde Bulut Hizmetleri tabanlı altyapı kullanımdan kaldırılıyor. Sonuç olarak, Sanal WAN ekibi sanal yönlendiricileri geçerli Cloud Services altyapısından Sanal Makine Ölçek Kümeleri tabanlı dağıtımlara yükseltmek için çalışmaktadır. Yeni oluşturulan tüm Virtual Hubs otomatik olarak en son Sanal Makine Ölçek Kümeleri tabanlı altyapıya dağıtılır. Sanal WAN hub kaynağınıza gidip bu iletiyi ve düğmeyi görürseniz, düğmeye tıklayarak yönlendiricinizi en son sürüme yükseltebilirsiniz. Hub ile BGP eşlemesi gibi yeni Sanal WAN özelliklerinden yararlanmak istiyorsanız Azure portalı aracılığıyla sanal hub yönlendiricinizi güncelleştirmeniz gerekir. Düğme görünmüyorsa bir destek olayı açın.

Sanal hub yönlendiricinizi yalnızca hub'ınızdaki tüm kaynaklar (ağ geçitleri/yönlendirme tabloları/sanal ağ bağlantıları) başarılı durumdaysa güncelleştirebilirsiniz. Tüm uç sanal ağlarınızın etkin/etkin aboneliklerde olduğundan ve uç sanal ağlarınızın silinmediğinden emin olun. Buna ek olarak, bu işlem yeni sanal makine ölçek kümeleri tabanlı sanal hub yönlendiricilerinin dağıtımını gerektirdiğinden, aynı hub üzerinden sanal ağdan sanal ağa trafik için 1-2 dakika ve hub üzerinden diğer tüm trafik akışları için 5-7 dakika beklenen bir kapalı kalma süresiyle karşılaşırsınız. En kötü durum senaryosunda kapalı kalma süresi 30 dakikaya kadar sürebileceği için lütfen en az 30 dakikalık bir bakım penceresi planlayın. Tek bir Sanal WAN kaynağında, hub'lar aynı anda birden çok kaynağı güncelleştirmek yerine birer birer güncelleştirilmelidir. Yönlendirici Sürümü "En Son" dediğinde hub güncelleştirmeyi tamamlar. Bu güncelleştirmeden sonra yönlendirme davranışı değişikliği olmayacaktır.

Sanal hub yönlendirici yükseltmesiyle ilgili dikkate almanız gereken birkaç nokta vardır:

Sanal WAN hub'ınız ile uç sanal ağındaki bir NVA arasında BGP eşlemesini zaten yapılandırdıysanız BGP eşlemesini silip yeniden oluşturmanız gerekir. Yükseltmeden sonra sanal hub yönlendiricisinin IP adresleri değiştiğinden, NVA'nızı sanal hub yönlendiricisinin yeni IP adresleriyle eş olacak şekilde yeniden yapılandırmanız gerekir. Bu IP adresleri, Sanal Hub'ın Kaynak JSON'unda "virtualRouterIps" alanı olarak temsil edilir.

Sanal hub'da bir ağ sanal gereci (NVA) varsa, Sanal WAN hub'ınızı yükseltme yönergelerini almak için NVA iş ortağınızla birlikte çalışmanız gerekir.

Sanal hub'ınız 15'ten fazla yönlendirme altyapısı birimiyle yapılandırılmışsa, yükseltmeyi denemeden önce lütfen sanal hub'ınızın ölçeğini 2 yönlendirme altyapısı birimine ölçeklendirin. Hub'ınızı yükselttikten sonra ölçeği 15'ten fazla yönlendirme altyapısı birimine genişletebilirsiniz.

Güncelleştirme herhangi bir nedenle başarısız olursa, hala çalışan bir kurulum olduğundan emin olmak için hub'ınız eski sürüme otomatik olarak kurtarılır.

Dikkate almak gereken ek noktalar:

Hub yönlendirici sürümünün doğru durumunu görmek için kullanıcının sahip veya katkıda bulunan rolüne sahip olması gerekir. Kullanıcıya Sanal WAN kaynağı ve aboneliğine okuyucu rolü atanmışsa Azure portalı, hub zaten en son sürümde olsa bile bu kullanıcıya hub yönlendiricisinin en son sürüme yükseltilmesi gerektiğini gösterir.

Uç sanal ağınızın abonelik durumunu devre dışı yerine etkin olarak değiştirir ve ardından sanal hub'ı yükseltirseniz, sanal hub yükseltmesinden sonra sanal ağ bağlantınızı güncelleştirmeniz gerekir (Örneğin: sanal ağ bağlantısını sahte bir etikete yaymak için yapılandırabilirsiniz).

Hub'ınız çok sayıda uç sanal ağa (60 veya daha fazla) bağlıysa, yükseltmeden sonra 1 veya daha fazla uç sanal ağ eşlemesinin başarısız duruma geçeceğini fark edebilirsiniz. Yükseltmeden sonra bu sanal ağ eşlemelerini başarılı bir duruma geri yüklemek için sanal ağ bağlantılarını sahte bir etikete yaymak üzere yapılandırabilir veya ilgili sanal ağ bağlantılarını silip yeniden oluşturabilirsiniz.

Sanal hub yönlendiricisi neden açık bağlantı noktalarına sahip bir genel IP adresi gerektiriyor?

Azure'ın temel alınan SDN ve yönetim platformunun sanal hub yönlendiricisi ile iletişim kurması için bu genel uç noktalar gereklidir. Sanal hub yönlendiricisi müşterinin özel ağının bir parçası olarak kabul edildiğinden, Azure'ın temel platformu uyumluluk gereksinimleri nedeniyle hub yönlendiricisine özel uç noktaları üzerinden doğrudan erişemez ve yönetemez. Hub yönlendiricisinin genel uç noktalarına bağlantı sertifikalar aracılığıyla doğrulanır ve Azure bu genel uç noktaların rutin güvenlik denetimlerini yapar. Sonuç olarak, sanal hub'ınızın güvenlik açıklarını oluşturmaz.

Bir Azure P2S VPN ağ geçidine bağlanan OpenVPN istemcileri için bir yol sınırı var mı?

OpenVPN istemcileri için yol sınırı 1000'dir.

Sanal WAN SLA nasıl hesaplanır?

Sanal WAN, %99,95 SLA'sı olan bir hizmet olarak ağ platformudur. Ancak Sanal WAN Azure Güvenlik Duvarı, siteden siteye VPN, ExpressRoute, noktadan siteye VPN ve Sanal WAN Hub/Tümleşik Ağ Sanal Gereçleri gibi birçok farklı bileşeni birleştirir.

Her bileşenin SLA'sı ayrı ayrı hesaplanır. Örneğin, ExpressRoute'un 10 dakikalık kapalı kalma süresi varsa, ExpressRoute kullanılabilirliği (Kullanılabilir En Fazla Dakika - kapalı kalma süresi) / Kullanılabilir En Fazla Dakika * 100 olarak hesaplanır.

Hub'a bağlı uç sanal ağındaki sanal ağ adres alanını değiştirebilir misiniz?

Evet, eşleme bağlantısında güncelleştirme veya sıfırlama gerekli olmadan bu otomatik olarak yapılabilir. Sanal ağ adres alanını değiştirme hakkında daha fazla bilgiyi burada bulabilirsiniz.

Müşteri tarafından denetlenen ağ geçidi bakımını Sanal WAN

Ağ Geçitlerinin Bakım Yapılandırması kapsamına hangi hizmetler dahildir?

Sanal WAN için siteden siteye VPN ağ geçitleri ve ExpressRoute ağ geçitleri için bakım pencereleri yapılandırabilirsiniz.

Hangi bakım müşteri tarafından denetlenen bakım tarafından desteklenir veya desteklenmez?

Azure hizmetleri, işlevselliği, güvenilirliği, performansı ve güvenliği geliştirmek için düzenli bakım güncelleştirmelerinden geçer. Kaynaklarınız için bir bakım penceresi yapılandırdıktan sonra, konuk işletim sistemi ve hizmet bakımı bu pencere sırasında gerçekleştirilir. Bu güncelleştirmeler, müşteriler için endişeye neden olan bakım öğelerinin çoğunu hesaba ekler.

Temel konak donanımı ve veri merkezi altyapısı güncelleştirmeleri müşteri tarafından denetlenen bakım kapsamında değildir. Ayrıca, müşterilerimizi tehlikeye atabilecek yüksek önem derecesine sahip bir güvenlik sorunu varsa, Azure'ın bakım penceresinin müşteri denetimini geçersiz kılması ve değişikliği kullanıma sunması gerekebilir. Bunlar yalnızca aşırı durumlarda kullanılacak nadir görülen durumlardır.

Bakım hakkında gelişmiş bildirim alabilir miyim?

Şu anda, Ağ Geçidi kaynaklarının bakımı için gelişmiş bildirim etkinleştirilemiyor.

Beş saatten kısa bir bakım penceresi yapılandırabilir miyim?

Şu anda, tercih ettiğiniz saat diliminde en az beş saatlik bir pencere yapılandırmanız gerekir.

Günlük tekrarlamayan bir bakım zamanlaması yapılandırabilir miyim?

Şu anda günlük bakım penceresi yapılandırmanız gerekir.

Bakım Yapılandırma kaynaklarının ağ geçidi kaynağıyla aynı bölgede olması gerekiyor mu?

Evet.

Müşteri tarafından denetlenen bakım için uygun olmak için en düşük ağ geçidi ölçek birimini dağıtmam gerekiyor mu?

Hayır

Bakım yapılandırma ilkesinin ağ geçidi kaynağına atandıktan sonra etkili olması ne kadar sürer?

Bakım ilkesi ağ geçidi kaynağıyla ilişkilendirildikten sonra Ağ Ağ Geçitlerinin bakım zamanlamasını izlemesi 24 saate kadar sürebilir.

Bir arada bulunma senaryosunda VPN ve ExpressRoute kullanırken bakım pencerelerini nasıl planlamalıyım?

Bir birlikte yaşama senaryosunda VPN ve ExpressRoute ile çalışırken veya yedek olarak çalışan kaynaklarınız olduğunda ayrı bakım pencereleri ayarlamanızı öneririz. Bu yaklaşım, bakımın yedekleme kaynaklarınızı aynı anda etkilememesini sağlar.

Kaynaklarımdan biri için gelecekteki bir tarih için bir bakım penceresi zamanladım. O zamana kadar bu kaynakta bakım etkinlikleri duraklatılacak mı?

Hayır, zamanlanan bakım penceresinden önceki süre boyunca kaynağınızda bakım etkinlikleri duraklatılamaz. Bakım zamanlamanızda yer almayan günler için bakım, kaynakta her zamanki gibi devam eder.

Sonraki adımlar

Sanal WAN hakkında daha fazla bilgi için bkz. Sanal WAN Hakkında.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin