S2S VPN veya VNet-VNet bağlantıları için IPsec/IKE bağlantı ilkeleri yapılandırma

Bu makalede, PowerShell kullanarak VPN Ağ Geçidi Siteden Siteye VPN veya Sanal Ağdan Sanal Ağa bağlantılar için özel bir IPsec/IKE ilkesi yapılandırma adımları açıklamaktadır.

İş Akışı

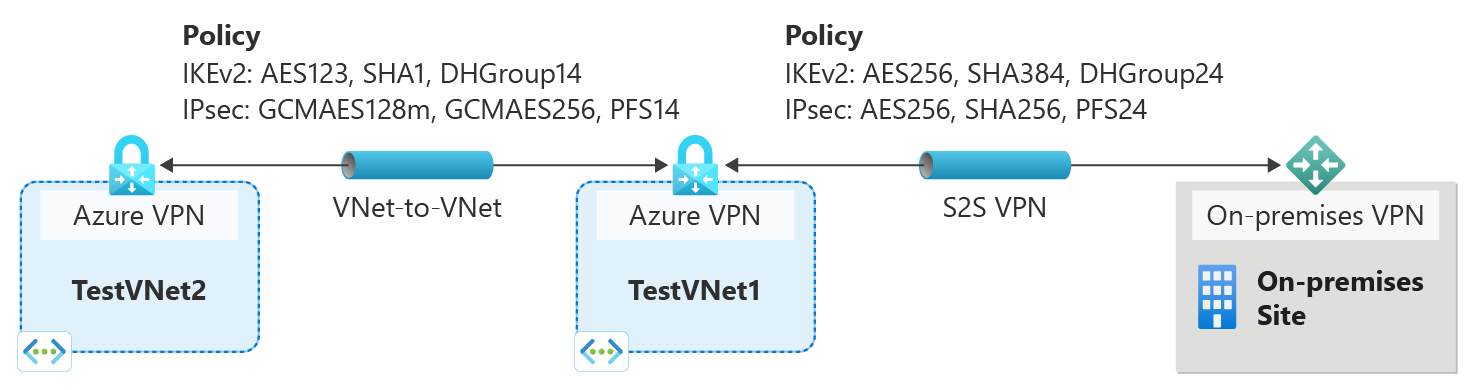

Bu makaledeki yönergeler, aşağıdaki diyagramda gösterildiği gibi IPsec/IKE ilkelerini ayarlamanıza ve yapılandırmanıza yardımcı olur.

- Sanal ağ ve VPN ağ geçidi oluşturma.

- Şirket içi bağlantılar için yerel bir ağ geçidi veya sanal ağdan sanal ağa bağlantı için başka bir sanal ağ ve ağ geçidi oluşturun.

- Seçili algoritmalar ve parametrelerle bir IPsec/IKE ilkesi oluşturun.

- IPsec/IKE ilkesiyle bir bağlantı (IPsec veya VNet2VNet) oluşturun.

- Var olan bir bağlantı için IPsec/IKE ilkesi ekleyin/güncelleştirin/kaldırın.

İlke parametreleri

IPsec ve IKE protokol standardı, çeşitli kombinasyonlarda çok çeşitli şifreleme algoritmalarını destekler. Bunun uyumluluk veya güvenlik gereksinimlerinizi karşılamak için şirket içi ve sanal ağdan sanal ağa bağlantı sağlamaya nasıl yardımcı olabileceğini görmek için Şifreleme gereksinimleri ve Azure VPN ağ geçitleri hakkında konusuna bakın. Aşağıdaki önemli noktalara dikkat edin:

- IPsec/IKE ilkesi yalnızca aşağıdaki ağ geçidi SKU'larında çalışır:

- VpnGw1~5 ve VpnGw1AZ~5AZ

- Standart ve Yüksek Performans

- Belirli bir bağlantı için yalnızca bir ilke birleşimi belirtebilirsiniz.

- Hem IKE (Ana Mod) hem de IPsec (Hızlı Mod) için tüm algoritmaları ve parametreleri belirtmeniz gerekir. Kısmi ilke belirtimine izin verilmez.

- İlkenin şirket içi VPN cihazlarınızda desteklendiğinden emin olmak için VPN cihazı satıcı belirtimlerinize başvurun. İlkeler uyumsuzsa S2S veya Sanal Ağdan Sanal Ağa bağlantılar kurulamaz.

Şifreleme algoritmaları ve anahtar güçlü yönleri

Aşağıdaki tabloda desteklenen yapılandırılabilir şifreleme algoritmaları ve anahtar güçlü yönleri listelenmektedir.

| IPsec/IKEv2 | Seçenekler |

|---|---|

| IKEv2 şifrelemesi | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| IKEv2 bütünlüğü | SHA384, SHA256, SHA1, MD5 |

| DH grubu | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| IPsec şifrelemesi | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, None |

| IPsec bütünlüğü | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| PFS grubu | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Hiçbiri |

| Hızlı Mod SA ömrü | (İsteğe bağlı; belirtilmezse varsayılan değerler) Saniye (tamsayı; en az 300, varsayılan 27.000) Kilobayt (tamsayı; en az 1.024, varsayılan 10.2400.000) |

| Trafik seçici | UsePolicyBasedTrafficSelectors ($True veya $False, ancak isteğe bağlı; belirtilmezse varsayılan $False ) |

| DPD zaman aşımı | Saniye (tamsayı; en az 9, en fazla 3.600, varsayılan 45) |

Şirket içi VPN cihaz yapılandırmanız, Azure IPsec veya IKE ilkesinde belirttiğiniz aşağıdaki algoritmalar ve parametrelerle eşleşmeli veya bu algoritmaları içermelidir:

- IKE şifreleme algoritması (Ana Mod, 1. Aşama)

- IKE bütünlük algoritması (Ana Mod, 1. Aşama)

- DH grubu (Ana Mod, 1. Aşama)

- IPsec şifreleme algoritması (Hızlı Mod, 2. Aşama)

- IPsec bütünlük algoritması (Hızlı Mod, 2. Aşama)

- PFS grubu (Hızlı Mod, 2. Aşama)

- Trafik seçici (kullanıyorsanız

UsePolicyBasedTrafficSelectors) - SA yaşam süreleri (eşleşmesi gerekmeyen yerel belirtimler)

IPsec şifreleme algoritması için GCMAES kullanıyorsanız, IPsec bütünlüğü için aynı GCMAES algoritmasını ve anahtar uzunluğunu seçmeniz gerekir. Örneğin, her ikisi için de GCMAES128 kullanın.

Algoritmalar ve anahtarlar tablosunda:

- IKE, Ana Moda veya 1. Aşamaya karşılık gelir.

- IPsec, Hızlı Moda veya 2. Aşamaya karşılık gelir.

- DH grubu, Ana Modda veya 1. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

- PFS grubu, Hızlı Modda veya 2. Aşamada kullanılan Diffie-Hellman grubunu belirtir.

IKE Ana Mod SA ömrü, Azure VPN ağ geçitlerinde 28.800 saniyede sabittir.

UsePolicyBasedTrafficSelectors, bağlantıda isteğe bağlı bir parametredir. Bir bağlantıda olarak$TrueayarlarsanızUsePolicyBasedTrafficSelectors, VPN ağ geçidini şirket içi ilke tabanlı vpn güvenlik duvarına bağlanacak şekilde yapılandırılır.'yi etkinleştirirseniz

UsePolicyBasedTrafficSelectors, VPN cihazınızın herhangi bir yerine Azure sanal ağ ön eklerine veya Azure sanal ağ ön eklerinden gelen tüm şirket içi ağ (yerel ağ geçidi) ön eklerinin tüm birleşimleriyle tanımlanan eşleşen trafik seçicilerine sahip olduğundan emin olun. VPN ağ geçidi, VPN ağ geçidinde yapılandırılanlardan bağımsız olarak uzak VPN ağ geçidinin önerdiği trafik seçiciyi kabul eder.Örneğin, şirket içi ağınızın ön ekleri 10.1.0.0/16 ve 10.2.0.0/16; sanal ağınızın ön ekleriyse 192.168.0.0/16 ve 172.16.0.0/16 şeklindeyse, aşağıdaki trafik seçicileri belirtmeniz gerekir:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

İlke tabanlı trafik seçicileri hakkında daha fazla bilgi için bkz . Vpn ağ geçidini birden çok şirket içi ilke tabanlı VPN cihazına bağlama.

Zaman aşımının daha kısa sürelere ayarlanması, IKE'nin daha agresif bir şekilde yeniden anahtarlar açmasına neden olur. Daha sonra bazı durumlarda bağlantı kesiliyor gibi görünebilir. Şirket içi konumlarınız VPN ağ geçidinin bulunduğu Azure bölgesinden uzaktaysa veya fiziksel bağlantı koşulu paket kaybına neden olabilirse bu durum istenmeyebilir. Zaman aşımını genellikle 30 ile 45 saniye arasında ayarlamanızı öneririz.

Not

IKEv2 Bütünlük, hem Bütünlük hem de PRF (sahte-rastgele işlev) için kullanılır. Belirtilen IKEv2 Şifreleme algoritması GCM* ise, IKEv2 Bütünlüğü'nde geçirilen değer yalnızca PRF için kullanılır ve örtük olarak IKEv2 Bütünlüğünü GCM* olarak ayarlarız. Diğer tüm durumlarda, IKEv2 Bütünlüğü'nde geçirilen değer hem IKEv2 Bütünlüğü hem de PRF için kullanılır.

Diffie-Hellman grupları

Aşağıdaki tabloda, özel ilke tarafından desteklenen ilgili Diffie-Hellman grupları listelenmektedir:

| Diffie-Hellman grubu | DHGroup | PFSGroup | Anahtar uzunluğu |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 bit MODP |

| 2 | DHGroup2 | PFS2 | 1024 bit MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 bit MODP |

| 19 | ECP256 | ECP256 | 256 bit ECP |

| 20 | ECP384 | ECP384 | 384 bit ECP |

| 24 | DHGroup24 | PFS24 | 2048 bit MODP |

Diğer ayrıntılar için RFC3526ve RFC5114’e bakın.

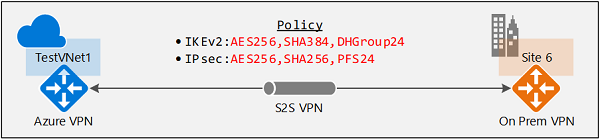

IPsec/IKE ilkesiyle S2S VPN bağlantısı oluşturma

Bu bölüm, IPsec/IKE ilkesiyle S2S VPN bağlantısı oluşturma adımlarında size yol gösterir. Aşağıdaki adımlar, diyagramda gösterildiği gibi bağlantıyı oluşturur:

S2S VPN bağlantısı oluşturmaya yönelik daha ayrıntılı adım adım yönergeler için bkz. S2S VPN bağlantısı oluşturma.

Bu alıştırmanın adımlarını tarayıcınızda Azure Cloud Shell kullanarak çalıştırabilirsiniz. Bunun yerine PowerShell'i doğrudan bilgisayarınızdan kullanmak istiyorsanız Azure Resource Manager PowerShell cmdlet'lerini yükleyin. PowerShell cmdlet'lerini yükleme hakkında daha fazla bilgi için bkz. Azure PowerShell'i yükleme ve yapılandırma.

1. Adım - Sanal ağ, VPN ağ geçidi ve yerel ağ geçidi kaynaklarını oluşturma

Azure Cloud Shell kullanıyorsanız hesabınıza otomatik olarak bağlanırsınız ve aşağıdaki komutu çalıştırmanız gerekmez.

Bilgisayarınızdan PowerShell kullanıyorsanız PowerShell konsolunuzu açın ve hesabınıza bağlanın. Daha fazla bilgi için Windows PowerShell’i Resource Manager ile kullanma konusuna bakın. Bağlanmanıza yardımcı olması için aşağıdaki örneği kullanın:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Değişkenlerinizi bildirme

Bu alıştırma için değişkenleri bildirerek başlayacağız. Komutları çalıştırmadan önce değişkenleri kendi değişkenlerinizle değiştirebilirsiniz.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Sanal ağı, VPN ağ geçidini ve yerel ağ geçidini oluşturma

Aşağıdaki örnekler üç alt ağ ile TestVNet1 sanal ağını ve VPN ağ geçidini oluşturur. Kendi değerlerinizi yerleştirirken ağ geçidi alt ağınızı özellikle GatewaySubnet olarak adlandırmanız önem taşır. Başka bir ad kullanırsanız ağ geçidi oluşturma işleminiz başarısız olur. Sanal ağ geçidinin oluşturulması 45 dakika veya daha uzun sürebilir. Bu süre boyunca Azure Cloud Shell kullanıyorsanız bağlantınız zaman aşımına neden olabilir. Bu, ağ geçidi oluşturma komutunu etkilemez.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Yerel ağ geçidini oluşturun. Azure Cloud Shell zaman aşımına uğradıysa aşağıdaki değişkenleri yeniden bağlamanız ve bildirmeniz gerekebilir.

Değişkenleri bildirin.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Yerel ağ geçidi Sitesi6 oluşturun.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

2. Adım - IPsec/IKE ilkesiyle S2S VPN bağlantısı oluşturma

1. IPsec/IKE ilkesi oluşturma

Aşağıdaki örnek betik, aşağıdaki algoritmalara ve parametrelere sahip bir IPsec/IKE ilkesi oluşturur:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS Yok, SA Yaşam Süresi 14400 saniye ve 102400000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

IPsec için GCMAES kullanıyorsanız, hem IPsec şifrelemesi hem de bütünlüğü için aynı GCMAES algoritmasını ve anahtar uzunluğunu kullanmanız gerekir. Örneğin, GCMAES256 kullanılırken ilgili parametreler "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" olacaktır.

2. IPsec/IKE ilkesiyle S2S VPN bağlantısı oluşturun

S2S VPN bağlantısı oluşturun ve daha önce oluşturulan IPsec/IKE ilkesini uygulayın.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

İsteğe bağlı olarak, Azure VPN ağ geçidinin ilke tabanlı şirket içi VPN cihazlarına bağlanmasını sağlamak için bağlantı oluşturma cmdlet'ine "-UsePolicyBasedTrafficSelectors $True" ekleyebilirsiniz.

Önemli

Bir bağlantıda bir IPsec/IKE ilkesi belirtildiğinde, Azure VPN ağ geçidi yalnızca belirli bir bağlantıda belirtilen şifreleme algoritmaları ve anahtar güçlü yönleriyle IPsec/IKE teklifini gönderir veya kabul eder. Bağlantı için şirket içi VPN cihazınızın tam ilke bileşimini kullandığından veya kabuldiğinden emin olun; aksi takdirde S2S VPN tüneli kurulmayacaktır.

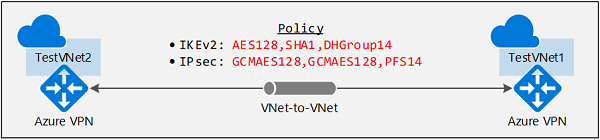

IPsec/IKE ilkesiyle sanal ağdan sanal ağa bağlantı oluşturma

IPsec/IKE ilkesiyle sanal ağdan sanal ağa bağlantı oluşturma adımları, S2S VPN bağlantısına benzer. Aşağıdaki örnek betikler, diyagramda gösterildiği gibi bağlantıyı oluşturur:

Sanal ağdan sanal ağa bağlantı oluşturmaya yönelik daha ayrıntılı adımlar için bkz. Sanal ağdan sanal ağa bağlantı oluşturma.

1. Adım: İkinci sanal ağı ve VPN ağ geçidini oluşturma

1. Değişkenlerinizi bildirme

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. İkinci sanal ağı ve VPN ağ geçidini oluşturma

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

VPN ağ geçidinin oluşturulması yaklaşık 45 dakika veya daha uzun sürebilir.

2. Adım: IPsec/IKE ilkesiyle VNet-VNet bağlantısı oluşturma

S2S VPN bağlantısına benzer şekilde bir IPsec/IKE ilkesi oluşturun ve ilkeyi yeni bağlantıya uygulayın. Azure Cloud Shell kullandıysanız bağlantınız zaman aşımına uğradı. Bu durumda yeniden bağlanın ve gerekli değişkenleri yeniden belirtin.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. IPsec/IKE ilkesini oluşturma

Aşağıdaki örnek betik, şu algoritmalar ve parametreler ile farklı bir IPsec/IKE ilkesi oluşturur:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA Yaşam Süresi 14400 saniye ve 102400000 KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. IPsec/IKE ilkesiyle sanal ağdan sanal ağa bağlantılar oluşturma

Sanal ağdan sanal ağa bağlantı oluşturun ve oluşturduğunuz IPsec/IKE ilkesini uygulayın. Bu örnekte her iki ağ geçidi de aynı aboneliktedir. Bu nedenle, aynı PowerShell oturumunda aynı IPsec/IKE ilkesiyle her iki bağlantıyı da oluşturmak ve yapılandırmak mümkündür.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Önemli

Bir bağlantıda bir IPsec/IKE ilkesi belirtildiğinde, Azure VPN ağ geçidi yalnızca belirli bir bağlantıda belirtilen şifreleme algoritmaları ve anahtar güçlü yönleriyle IPsec/IKE teklifini gönderir veya kabul eder. Her iki bağlantı için de IPsec ilkelerinin aynı olduğundan emin olun, aksi takdirde sanal ağdan sanal ağa bağlantı kurulmayacak.

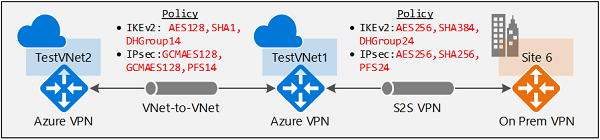

Bu adımları tamamladıktan sonra bağlantı birkaç dakika içinde kurulur ve başlangıçta gösterildiği gibi aşağıdaki ağ topolojisine sahip olursunuz:

Bağlantı için IPsec/IKE ilkesini güncelleştirme

Son bölümde, mevcut bir S2S veya sanal ağdan sanal ağa bağlantı için IPsec/IKE ilkesinin nasıl yönetileceğini gösterir. Aşağıdaki alıştırmada, bir bağlantı üzerinde aşağıdaki işlemlerde size yol gösterilir:

- Bağlantının IPsec/IKE ilkesini gösterme

- IPsec/IKE ilkesini bir bağlantıya ekleme veya güncelleştirme

- Bağlantıdan IPsec/IKE ilkesini kaldırma

Aynı adımlar hem S2S hem de sanal ağdan sanal ağa bağlantılar için geçerlidir.

Önemli

IPsec/IKE ilkesi yalnızca Standart ve HighPerformance rota tabanlı VPN ağ geçitlerinde desteklenir. Temel ağ geçidi SKU'su veya ilke tabanlı VPN ağ geçidi üzerinde çalışmaz.

1. Bağlantı için IPsec/IKE ilkesi gösterme

Aşağıdaki örnekte, bir bağlantıda yapılandırılan IPsec/IKE ilkesinin nasıl alın aldığı gösterilmektedir. Betikler ayrıca yukarıdaki alıştırmalardan devam eder.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Son komut, varsa bağlantıda yapılandırılan geçerli IPsec/IKE ilkesini listeler. Aşağıdaki örnek, bağlantı için örnek bir çıkıştır:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Yapılandırılmış bir IPsec/IKE ilkesi yoksa, komutu (PS> $connection 6. IpsecPolicies) boş bir dönüş alır. Bu, bağlantıda IPsec/IKE'nin yapılandırılmadığı, ancak özel IPsec/IKE ilkesi olmadığı anlamına gelmez. Gerçek bağlantı, şirket içi VPN cihazınızla Azure VPN ağ geçidi arasında belirlenen varsayılan ilkeyi kullanır.

2. Bağlantı için IPsec/IKE ilkesi ekleme veya güncelleştirme

Bir bağlantıda yeni ilke ekleme veya var olan bir ilkeyi güncelleştirme adımları aynıdır: yeni bir ilke oluşturun ve ardından yeni ilkeyi bağlantıya uygulayın.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Şirket içi ilke tabanlı bir VPN cihazına bağlanırken "UsePolicyBasedTrafficSelectors" özelliğini etkinleştirmek için cmdlet'ine "-UsePolicyBaseTrafficSelectors" parametresini ekleyin veya seçeneği devre dışı bırakmak için $False olarak ayarlayın:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

"UsePolicyBasedTrafficSelectors" gibi, DPD zaman aşımını yapılandırmak, uygulanan IPsec ilkesinin dışında gerçekleştirilebilir:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

İsteğe bağlı olarak, İlke tabanlı trafik seçici ve DPD zaman aşımı seçenekleri, özel bir IPsec/IKE ilkesi olmadan Varsayılan ilke ile belirtilebilir.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

İlkenin güncelleştirilip güncelleştirilmediğini denetlemek için bağlantıyı yeniden alabilirsiniz. Güncelleştirilmiş ilkenin bağlantısını denetlemek için aşağıdaki komutu çalıştırın.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Örnek çıkış:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Bağlantıdan IPsec/IKE ilkesini kaldırma

Özel ilkeyi bir bağlantıdan kaldırdığınızda, Azure VPN ağ geçidi varsayılan IPsec/IKE teklifleri listesine geri döner ve şirket içi VPN cihazınızla yeniden görüşür.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

İlkenin bağlantıdan kaldırılıp kaldırılmadığını denetlemek için aynı betiği kullanabilirsiniz.

IPsec/IKE ilkesi hakkında SSS

Sık sorulan soruları görüntülemek için VPN Gateway SSS'nin IPsec/IKE ilkesi bölümüne gidin.

Sonraki adımlar

İlke tabanlı trafik seçicilerle ilgili daha fazla ayrıntı için bkz . Birden çok şirket içi ilke tabanlı VPN cihazı bağlama.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin