Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

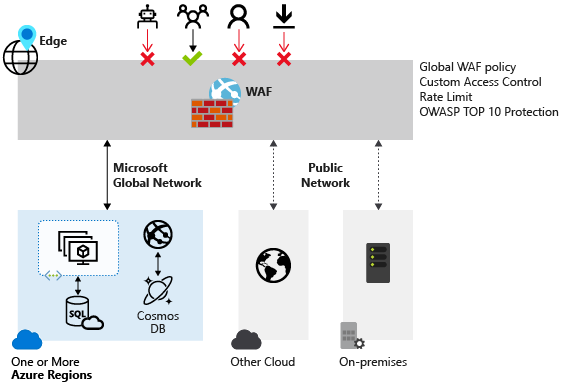

Azure Front Door'daki Azure Web Uygulaması Güvenlik Duvarı, web uygulamalarınız için merkezi koruma sağlar. Web uygulaması güvenlik duvarı (WAF), web hizmetlerinizi yaygın açıklardan yararlanmalara ve güvenlik açıklarına karşı korur. Hizmetinizi kullanıcılarınız için yüksek oranda kullanılabilir tutar ve uyumluluk gereksinimlerini karşılamanıza yardımcı olur.

Azure Front Door'da Azure Web Uygulaması Güvenlik Duvarı küresel ve merkezi bir çözümdür. Dünyanın dört bir yanındaki Azure ağ uç konumlarına dağıtılır. WAF özellikli web uygulamaları, Azure Front Door tarafından gelen her isteği ağ kenarında inceler.

WAF, sanal ağınıza girmeden önce saldırı kaynaklarına yakın kötü amaçlı saldırıları önler. Performansdan ödün vermeden büyük ölçekte küresel koruma elde edersiniz. WAF ilkesi, aboneliğinizdeki herhangi bir Azure Front Door profiline kolayca bağlanır. Yeni kurallar birkaç dakika içinde dağıtılabilir, böylece değişen tehdit desenlerine hızlı bir şekilde yanıt verilmektedir.

Not

Web iş yükleri için, yeni ortaya çıkan DDoS saldırılarına karşı koruma sağlamak için Azure DDoS koruması ve web uygulaması güvenlik duvarı kullanmanızı kesinlikle öneririz. Bir diğer seçenek de Azure Front Door'un yanı sıra bir web uygulaması güvenlik duvarı kullanmaktır. Azure Front Door, ağ düzeyinde DDoS saldırılarına karşı platform düzeyinde koruma sunar. Daha fazla bilgi için bkz . Azure hizmetleri için güvenlik temeli.

Azure Front Door'un iki katmanı vardır:

- Standart

- Üst Düzey

Azure Web Uygulaması Güvenlik Duvarı, tam özelliklere sahip Azure Front Door Premium ile yerel olarak tümleştirilmiştir. Azure Front Door Standard için yalnızca özel kurallar desteklenir.

Koruma

Azure Web Uygulaması Güvenlik Duvarı:

- Arka uç kodunda değişiklik yapılmadan web güvenlik açıklarından ve saldırılarından web uygulamaları.

- IP Saygınlığı Kural Kümesi ile kötü amaçlı botlardan web uygulamaları.

- DDoS saldırılarına karşı uygulamalar. Daha fazla bilgi için bkz . Uygulama DDoS koruması.

WAF ilkesi ve kuralları

Bir WAF ilkesi yapılandırabilir ve bu ilkeyi koruma için bir veya daha fazla Azure Front Door etki alanıyla ilişkilendirebilirsiniz. WAF ilkesi iki tür güvenlik kuralından oluşur:

- Müşterinin oluşturduğu özel kurallar.

- Azure tarafından yönetilen önceden yapılandırılmış kural kümelerinden oluşan bir koleksiyon olan yönetilen kural kümeleri.

Her ikisi de mevcut olduğunda, özel kurallar yönetilen bir kural kümesindeki kurallar işlenmeden önce işlenir. Kural eşleşme koşulundan, öncelikten ve eylemden oluşur. Desteklenen eylem türleri ALLOW, BLOCK, LOG ve REDIRECT'tir. Yönetilen ve özel kuralları birleştirerek belirli uygulama koruma gereksinimlerinizi karşılayan tam olarak özelleştirilmiş bir ilke oluşturabilirsiniz.

İlke içindeki kurallar öncelik sırasına göre işlenir. Öncelik, işlenmek üzere kuralların sırasını tanımlayan benzersiz bir tamsayıdır. Daha küçük bir tamsayı değeri daha yüksek bir önceliği belirtir ve bu kurallar daha yüksek bir tamsayı değerine sahip kurallardan önce değerlendirilir. Bir kural eşleştirildikten sonra, kuralda tanımlanan ilgili eylem isteğe uygulanır. Böyle bir eşleşme işlendikten sonra, düşük önceliğe sahip kurallar daha fazla işlenmez.

Azure Front Door tarafından sunulan bir web uygulamasının aynı anda kendisiyle ilişkilendirilmiş tek bir WAF ilkesi olabilir. Bununla birlikte, kendisiyle ilişkilendirilmiş WAF ilkeleri olmadan bir Azure Front Door yapılandırmanız olabilir. Bir WAF ilkesi varsa, dünya genelinde tutarlı güvenlik ilkeleri sağlamak için bu ilke tüm uç konumlarımıza çoğaltılır.

WAF modları

WAF ilkesini iki modda çalışacak şekilde yapılandırabilirsiniz:

- Algılama: WAF algılama modunda çalıştığında, yalnızca isteği ve eşleşen WAF kuralını WAF günlüklerine izler ve günlüğe kaydeder. Başka bir işlem yapmaz. Azure Front Door için günlüğe kaydetme tanılamasını açabilirsiniz. Portalı kullandığınızda Tanılama bölümüne gidin.

- Önleme: Önleme modunda, bir istek bir kuralla eşleşiyorsa WAF belirtilen eylemi uygular. Eşleşme bulunursa, düşük önceliğe sahip başka kural değerlendirilmez. Eşleşen istekler waf günlüklerine de kaydedilir.

WAF eylemleri

WAF müşterileri, bir istek bir kuralın koşullarıyla eşleştiğinde eylemlerden birini çalıştırmayı seçebilir:

- İzin ver: İstek WAF'dan geçer ve kaynağına iletilir. Daha düşük öncelikli kurallar bu isteği engelleyebilir.

- Engelle: İstek engellenir ve WAF, isteği kaynağına iletmeden istemciye bir yanıt gönderir.

- Günlük: İstek WAF günlüklerine kaydedilir ve WAF düşük öncelikli kuralları değerlendirmeye devam eder.

- Yeniden yönlendirme: WAF, isteği belirtilen URI'ye yönlendirir. Belirtilen URI bir ilke düzeyi ayarıdır. Yapılandırmadan sonra, Yeniden Yönlendirme eylemiyle eşleşen tüm istekler bu URI'ye gönderilir.

- Anomali puanı: Bu eyleme sahip bir kural eşleştirildiğinde toplam anomali puanı artımlı olarak artırılır. Bu varsayılan eylem, Varsayılan Kural Kümesi 2.0 veya üzeri içindir. Bot Yöneticisi Kural Kümesi için geçerli değildir.

WAF kuralları

WAF ilkesi iki tür güvenlik kuralından oluşabilir:

- Müşteri ve yönetilen kural kümeleri tarafından yazılan özel kurallar

- Azure tarafından yönetilen önceden yapılandırılmış kural kümeleri

Özel yazılmış kurallar

WAF için özel kurallar yapılandırmak için aşağıdaki denetimleri kullanın:

- IP izin listesi ve blok listesi: web uygulamalarınıza erişimi istemci IP adresleri veya IP adresi aralıkları listesine göre denetleyebilirsiniz. Hem IPv4 hem de IPv6 adres türleri desteklenir. Bu liste, kaynak IP'nin listedeki bir IP ile eşleştiği istekleri engelleyecek veya izin verecek şekilde yapılandırılabilir.

- Coğrafi tabanlı erişim denetimi: Bir istemcinin IP adresiyle ilişkili ülke koduna göre web uygulamalarınıza erişimi denetleyebilirsiniz.

- HTTP parametreleri tabanlı erişim denetimi: HTTP/HTTPS istek parametrelerindeki dize eşleşmelerine göre kuralları temel alabilirsiniz. Örnek olarak sorgu dizeleri, POST birleştirmeleri, İstek URI'si, İstek Üst Bilgisi ve İstek Gövdesi verilebilir.

- İstek yöntemi tabanlı erişim denetimi: Kuralları isteğin HTTP isteği yöntemine göre temel alırsınız. Örnek olarak GET, PUT veya HEAD verilebilir.

- Boyut kısıtlaması: Sorgu dizesi, Uri veya İstek Gövdesi gibi bir isteğin belirli bölümlerinin uzunluklarını temel alabilirsiniz.

- Hız sınırlama kuralları: Hız sınırlama kuralı, herhangi bir istemci IP adresinden gelen anormal yüksek trafiği sınırlar. Bir dakikalık süre boyunca istemci IP'sinden izin verilen web isteği sayısı için bir eşik yapılandırabilirsiniz. Bu kural, istemci IP'sinden gelen tüm isteklerin tümüne izin veren veya engelleyen IP listesi tabanlı bir izin verme/engelleme özel kuralından farklıdır. Hız sınırları, ayrıntılı hız denetimi için HTTP(S) parametre eşleşmeleri gibi diğer eşleşme koşullarıyla birleştirilebilir.

Azure tarafından yönetilen kural kümeleri

Azure tarafından yönetilen kural kümeleri, yaygın güvenlik tehditlerine karşı koruma dağıtmak için kolay bir yol sağlar. Azure bu kural kümelerini yönettiğinden, kurallar yeni saldırı imzalarına karşı korunmak için gerektiği şekilde güncelleştirilir. Azure tarafından yönetilen Varsayılan Kural Kümesi, aşağıdaki tehdit kategorilerine karşı kurallar içerir:

- Siteler arası betik çalıştırma

- Java saldırıları

- Yerel dosya ekleme

- PHP ekleme saldırıları

- Uzaktan komut yürütme

- Uzak dosya ekleme

- Oturum sabitleme

- SQL ekleme koruması

- Protokol saldırıları

Varsayılan Kural Kümesindeki kurallar değerlendirilmeden önce her zaman özel kurallar uygulanır. bir istek özel bir kuralla eşleşiyorsa, ilgili kural eylemi uygulanır. İstek engellenir veya arka uca geçirilir. Başka hiçbir özel kural veya Varsayılan Kural Kümesindeki kurallar işlenmez. Varsayılan Kural Kümesi'ni WAF ilkelerinizden de kaldırabilirsiniz.

Daha fazla bilgi için bkz. Web Uygulaması Güvenlik Duvarı Varsayılan Kural Kümesi kural grupları ve kuralları.

Bot koruma kuralı kümesi

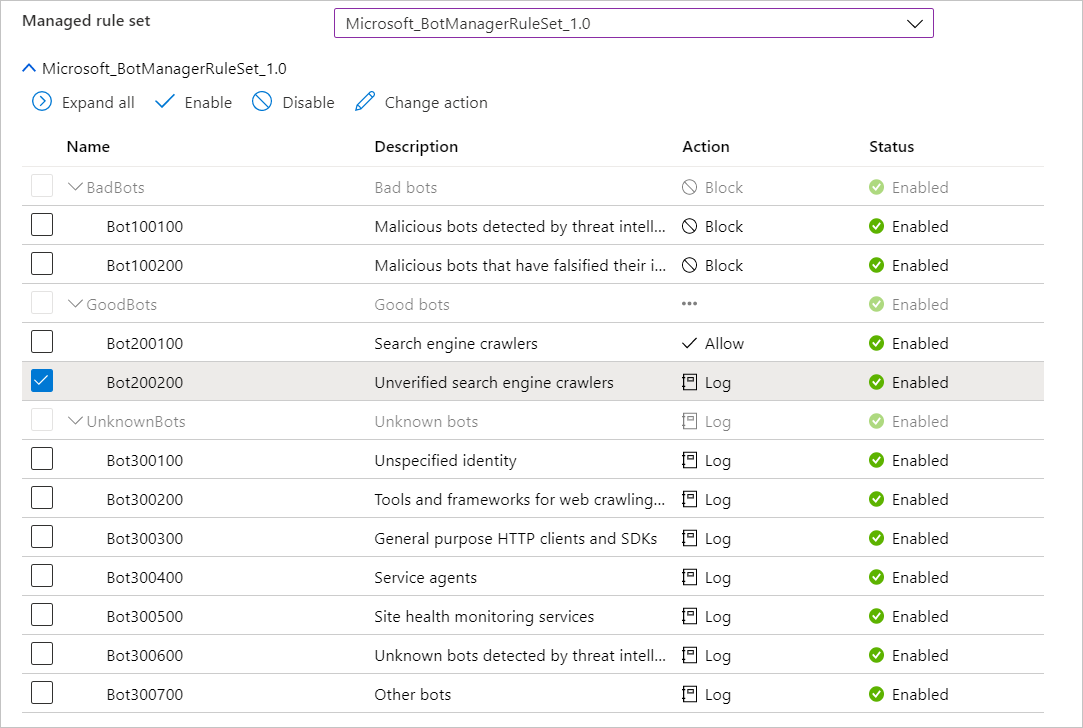

Yönetilen bot koruma kuralı kümesini etkinleştirerek tüm bot kategorilerinden gelen isteklerde özel eylemler gerçekleştirebilirsiniz.

Üç bot kategorisi desteklenir: Kötü, İyi ve Bilinmiyor. WAF platformu bot imzalarını yönetir ve dinamik olarak güncelleştirir.

- Kötü: Kötü botlar, kötü amaçlı IP adreslerine sahip botlar ve kimliklerini bozan botlardır. Hatalı botlar, Microsoft Threat Intelligence akışının yüksek güvenilirlikli Güvenlik Aşılmış IP Göstergeleri ve IP saygınlığı akışlarından alınan kötü amaçlı IP adreslerini içerir. Kötü botlar, kendilerini iyi botlar olarak tanımlayan botları da içerir, ancak IP adresleri meşru bot yayımcılarına ait değildir.

- İyi: İyi Botlar güvenilir kullanıcı aracılarıdır. waf ilkesi yapılandırması üzerinde ayrıntılı denetim sağlamak için iyi bot kuralları birden çok kategoriye ayrılır. Bu kategoriler arasında doğrulanmış arama motoru botları (Googlebot ve Bingbot gibi), doğrulanmış bağlantı denetleyicisi botları, doğrulanmış sosyal medya botları (Facebookbot ve LinkedInBot gibi), doğrulanmış reklam botları, doğrulanmış içerik denetleyicisi botları ve doğrulanmış çeşitli botlar yer alır.

- Bilinmiyor: Bilinmeyen botlar, ek doğrulama gerektirmeden kullanıcı aracılarıdır. Bilinmeyen botlar, Microsoft Threat Intelligence akışının orta düzeyde güvenilirlikte olan GüvenlikTen Ödün Verme IP Göstergelerinden kaynaklanan kötü amaçlı IP adreslerini de içerir.

WAF platformu bot imzalarını yönetir ve dinamik olarak güncelleştirir. Farklı bot türlerini engellemek, izin vermek, günlüğe kaydetmek veya yeniden yönlendirmek için özel eylemler belirleyebilirsiniz.

Bot koruması etkinleştirilirse, bot kurallarıyla eşleşen gelen istekler yapılandırılan eyleme göre engellenir, izin verilir veya günlüğe kaydedilir. Hatalı botlar engellenir, iyi botlara izin verilir ve bilinmeyen botlar varsayılan olarak günlüğe kaydedilir. Farklı bot türlerini engellemek, izin vermek, günlüğe kaydetmek veya JS sınamasını engellemek için özel eylemler ayarlayabilirsiniz. WAF günlüklerine depolama hesabından, olay hub'ından, log analytics'ten erişebilir veya günlükleri bir iş ortağı çözümüne gönderebilirsiniz.

Bot Manager 1.1 kural kümesi Azure Front Door premium sürümünde kullanılabilir.

Daha fazla bilgi için bkz . Azure WAF'nin Bot Yöneticisi 1.1 ve JavaScript Sınaması: Bot Tehdit Arazisinde Gezinme.

Yapılandırma

Azure portalını, REST API'lerini, Azure Resource Manager şablonlarını ve Azure PowerShell'i kullanarak tüm WAF ilkelerini yapılandırabilir ve dağıtabilirsiniz. Ayrıca Güvenlik Duvarı Yöneticisi tümleştirmesi kullanarak Azure WAF ilkelerini büyük ölçekte yapılandırabilir ve yönetebilirsiniz. Daha fazla bilgi için bkz. Azure Web Uygulaması Güvenlik Duvarı ilkelerini yönetmek için Azure Güvenlik Duvarı Yöneticisi'ni kullanma.

İzleme

Azure Front Door'da WAF izleme, uyarıları izlemek ve trafik eğilimlerini kolayca izlemek için Azure İzleyici ile tümleşiktir. Daha fazla bilgi için bkz. Azure Web Uygulaması Güvenlik Duvarı izleme ve günlüğe kaydetme.

Sonraki adımlar

- Azure Uygulaması lication Gateway'de Azure Web Uygulaması Güvenlik Duvarı hakkında bilgi edinin.

- Azure ağ güvenliği hakkında daha fazla bilgi edinin.