Yönetici erişimini yönetme

Bulut için Microsoft Defender Uygulamaları rol tabanlı erişim denetimini destekler. Bu makalede, yöneticileriniz için Bulut için Defender Uygulamalarına erişimi ayarlama yönergeleri sağlanır. Yönetici rolleri atama hakkında daha fazla bilgi için Microsoft Entra Id ve Microsoft 365 makalelerine bakın.

Bulut için Defender Uygulamalarına erişimi olan Microsoft 365 ve Microsoft Entra rolleri

Not

- Microsoft 365 ve Microsoft Entra rolleri, Bulut için Defender Uygulamaları Yönet yönetici erişimini yönet sayfasında listelenmez. Microsoft 365 veya Microsoft Entra Id'de rol atamak için ilgili hizmetin ilgili RBAC ayarlarına gidin.

- Bulut için Defender Apps, kullanıcının dizin düzeyi etkinlik dışı zaman aşımı ayarını belirlemek için Microsoft Entra Id kullanır. Bir kullanıcı Microsoft Entra Id'de etkin olmadığında hiçbir zaman oturumu kapatmayacak şekilde yapılandırıldıysa, aynı ayar Bulut için Defender Uygulamalarında da geçerli olur.

Varsayılan olarak, aşağıdaki Microsoft 365 ve Microsoft Entra ID yönetici rolleri Bulut için Defender Uygulamalarına erişebilir:

Genel yönetici ve Güvenlik yöneticisi: Tam erişime sahip yöneticilerin Bulut için Defender Uygulamalarında tam izinleri vardır. Yöneticiler ekleyebilir, ilke ve ayar ekleyebilir, günlükleri karşıya yükleyebilir ve idare eylemleri gerçekleştirebilir, SIEM aracılarına erişebilir ve bu aracıları yönetebilir.

Bulut Uygulamaları Güvenliği yöneticisi: Bulut için Defender Uygulamalarında tam erişime ve izinlere izin verir. Bu rol, Bulut için Defender Uygulamaları için Microsoft Entra ID Genel yönetici rolü gibi tam izinler verir. Ancak bu rolün kapsamı Bulut için Defender Uygulamalar olarak belirlenmiştir ve diğer Microsoft güvenlik ürünlerine tam izin vermez.

Uyumluluk yöneticisi: Salt okunur izinlere sahiptir ve uyarıları yönetebilir. Bulut platformları için Güvenlik önerilerine erişemiyorum. Dosya ilkeleri oluşturup değiştirebilir, dosya idare eylemlerine izin verebilir ve Veri Yönetimi altındaki tüm yerleşik raporları görüntüleyebilir.

Uyumluluk veri yöneticisi: Salt okunur izinlere sahiptir, dosya ilkeleri oluşturup değiştirebilir, dosya idare eylemlerine izin verebilir ve tüm bulma raporlarını görüntüleyebilir. Bulut platformları için Güvenlik önerilerine erişemiyorum.

Güvenlik işleci: Salt okunur izinlere sahiptir ve uyarıları yönetebilir. Bu yöneticilerin aşağıdaki eylemleri yapması kısıtlanmıştır:

- İlke oluşturma veya mevcut ilkeleri düzenleme ya da değiştirme

- Herhangi bir idare eylem gerçekleştirme

- Bulma günlükleri yükleme

- Üçüncü taraf uygulamaları yasaklama veya onaylama

- IP adresi aralığı ayarları sayfasına erişme ve sayfayı görüntüleme

- Tüm sistem ayarları sayfalarına erişme ve bunları görüntüleme

- Bulma ayarlarına erişme ve bunları görüntüleme

- Uygulama bağlayıcısı s sayfasına erişme ve sayfayı görüntüleme

- İdare günlüğüne erişme ve günlüğü görüntüleme

- Anlık görüntü raporlarını yönet sayfasına erişme ve sayfayı görüntüleme

Güvenlik okuyucusu: Salt okunur izinlere sahiptir ve API erişim belirteçleri oluşturabilir. Bu yöneticilerin aşağıdaki eylemleri yapması kısıtlanmıştır:

- İlke oluşturma veya mevcut ilkeleri düzenleme ya da değiştirme

- Herhangi bir idare eylem gerçekleştirme

- Bulma günlükleri yükleme

- Üçüncü taraf uygulamaları yasaklama veya onaylama

- IP adresi aralığı ayarları sayfasına erişme ve sayfayı görüntüleme

- Tüm sistem ayarları sayfalarına erişme ve bunları görüntüleme

- Bulma ayarlarına erişme ve bunları görüntüleme

- Uygulama bağlayıcısı s sayfasına erişme ve sayfayı görüntüleme

- İdare günlüğüne erişme ve günlüğü görüntüleme

- Anlık görüntü raporlarını yönet sayfasına erişme ve sayfayı görüntüleme

Genel okuyucu: Bulut için Defender Uygulamalarının tüm yönlerine tam salt okunur erişime sahiptir. Hiçbir ayar değiştirilemez veya herhangi bir eylem gerçekleştiremezsiniz.

Not

Uygulama idaresi özellikleri yalnızca Microsoft Entra Id rolleri tarafından denetleniyor. Daha fazla bilgi için bkz . Uygulama idaresi rolleri.

Roller ve izinler

| İzinler | Genel Yönetici | Güvenlik Yöneticisi | Uyumluluk Yöneticisi | Uyumluluk Verileri Yöneticisi | Güvenlik İşleci | Güvenlik Okuyucusu | Genel Okuyucu | PBI Yöneticisi | Bulut Uygulamaları Güvenliği yöneticisi |

|---|---|---|---|---|---|---|---|---|---|

| Uyarıları okuma | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Uyarıları yönetme | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth uygulamalarını okuma | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth uygulama eylemlerini gerçekleştirme | ✔ | ✔ | ✔ | ✔ | |||||

| Bulunan uygulamalara, bulut uygulaması kataloğuna ve diğer bulut bulma verilerine erişme | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API bağlayıcılarını yapılandırma | ✔ | ✔ | ✔ | ✔ | |||||

| Bulut bulma eylemleri gerçekleştirme | ✔ | ✔ | ✔ | ||||||

| Dosya verilerine ve dosya ilkelerine erişme | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Dosya eylemleri gerçekleştirme | ✔ | ✔ | ✔ | ✔ | |||||

| Erişim idare günlüğü | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| İdare günlüğü eylemleri gerçekleştirme | ✔ | ✔ | ✔ | ✔ | |||||

| Kapsamlı bulma idare günlüğüne erişme | ✔ | ✔ | ✔ | ||||||

| İlkeleri okuma | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Tüm ilke eylemlerini gerçekleştirme | ✔ | ✔ | ✔ | ✔ | |||||

| Dosya ilkesi eylemleri gerçekleştirme | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth ilke eylemlerini gerçekleştirme | ✔ | ✔ | ✔ | ✔ | |||||

| Yönetici erişimini yönetmeyi görüntüleme | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Yöneticileri ve etkinlik gizliliğini yönetme | ✔ | ✔ | ✔ |

Bulut için Defender Uygulamalarında yerleşik yönetici rolleri

Aşağıdaki belirli yönetici rolleri Microsoft Defender portalında İzinler > Cloud Apps > Rolleri alanında yapılandırılabilir:

Genel yönetici: Microsoft Entra Genel Yöneticisi rolüne benzer ancak yalnızca Bulut için Defender Uygulamalarına tam erişime sahiptir.

Uyumluluk yöneticisi: Microsoft Entra Compliance yönetici rolüyle aynı izinleri verir, ancak yalnızca Bulut için Defender Uygulamalarına verir.

Güvenlik okuyucusu: Microsoft Entra Security okuyucusu rolüyle aynı izinleri verir ancak yalnızca Bulut için Defender Uygulamalarına verir.

Güvenlik işleci: Microsoft Entra Security işleci rolüyle aynı izinleri verir ancak yalnızca Bulut için Defender Uygulamalarına verir.

Uygulama/örnek yöneticisi: Bulut için Defender Uygulamaları'nda seçilen belirli bir uygulama veya uygulama örneğiyle özel olarak ilgilenen tüm veriler için tam veya salt okunur izinlere sahiptir. Örneğin, Box European örneğine kullanıcı yöneticisi izni verirsiniz. Yönetici yalnızca Box European örneğiyle ilişkili verileri (dosyalar, etkinlikler, ilkeler veya uyarılar) görür:

- Etkinlikler sayfası - Yalnızca belirli uygulamayla ilgili etkinlikler

- Uyarılar - Yalnızca belirli uygulamayla ilgili uyarılar. Bazı durumlarda, veriler belirli bir uygulamayla ilişkiliyse başka bir uygulamayla ilgili uyarı verileri. Başka bir uygulamayla ilgili uyarı verilerinin görünürlüğü sınırlıdır ve daha fazla ayrıntı için detaya gitme erişimi yoktur

- İlkeler - Tüm ilkeleri görüntüleyebilir ve atanan tam izinler yalnızca uygulama/örnekle özel olarak ilgilenen ilkeleri düzenleyebilir veya oluşturabilir

- Hesaplar sayfası - Yalnızca belirli bir uygulamaya/örneğe yönelik hesaplar

- Uygulama izinleri - Yalnızca belirli uygulama/örnek için izinler

- Dosyalar sayfası - Yalnızca belirli uygulama/örnekteki dosyalar

- Koşullu Erişim Uygulama Denetimi - İzin yok

- Cloud Discovery etkinliği - İzin yok

- Güvenlik uzantıları - Yalnızca kullanıcı izinlerine sahip API belirtecinin izinleri

- İdare eylemleri - Yalnızca belirli uygulama/örnek için

- Bulut platformları için güvenlik önerileri - İzin yok

- IP aralıkları - İzin yok

Kullanıcı grubu yöneticisi: Bulut için Defender Uygulamalarında yalnızca kendilerine atanan belirli gruplarla ilgilenen tüm veriler için tam veya salt okunur izinlere sahiptir. Örneğin, "Almanya - tüm kullanıcılar" grubuna kullanıcı yöneticisi izinleri atarsanız, yönetici yalnızca bu kullanıcı grubu için Bulut için Defender Uygulamalarında bilgileri görüntüleyebilir ve düzenleyebilir. Kullanıcı grubu yöneticisi aşağıdaki erişime sahiptir:

Etkinlikler sayfası - Yalnızca gruptaki kullanıcılarla ilgili etkinlikler

Uyarılar - Yalnızca gruptaki kullanıcılarla ilgili uyarılar. Bazı durumlarda, veriler gruptaki kullanıcılarla bağıntılıysa, başka bir kullanıcıyla ilgili uyarı verileri. Başka kullanıcılarla ilgili uyarı verilerinin görünürlüğü sınırlıdır ve daha fazla ayrıntı için detaya gitme erişimi yoktur.

İlkeler - Tüm ilkeleri görüntüleyebilir ve atanan tam izinler yalnızca gruptaki kullanıcılarla özel olarak ilgilenen ilkeleri düzenleyebilir veya oluşturabilir

Hesaplar sayfası - Yalnızca gruptaki belirli kullanıcılara yönelik hesaplar

Uygulama izinleri – İzin yok

Dosyalar sayfası – İzin yok

Koşullu Erişim Uygulama Denetimi - İzin yok

Cloud Discovery etkinliği - İzin yok

Güvenlik uzantıları - Yalnızca gruptaki kullanıcılarla API belirteci izinleri

İdare eylemleri - Yalnızca gruptaki belirli kullanıcılar için

Bulut platformları için güvenlik önerileri - İzin yok

IP aralıkları - İzin yok

Not

- Kullanıcı grubu yöneticilerine grup atamak için, önce bağlı uygulamalardan kullanıcı gruplarını içeri aktarmanız gerekir.

- İçeri aktarılan Microsoft Entra gruplarına yalnızca kullanıcı grubu yöneticileri izinleri atayabilirsiniz.

Cloud Discovery genel yöneticisi: Tüm Cloud Discovery ayarlarını ve verilerini görüntüleme ve düzenleme iznine sahiptir. Genel Bulma yöneticisi aşağıdaki erişime sahiptir:

- Ayarlar

- Sistem ayarları - Yalnızca görüntüleme

- Cloud Discovery ayarları - Tümünü görüntüleme ve düzenleme (anonimleştirme izinleri rol ataması sırasında izin verilip verilmediğine bağlıdır)

- Cloud Discovery etkinliği - tam izinler

- Uyarılar - yalnızca ilgili Cloud Discovery raporuyla ilgili uyarıları görüntüleme ve yönetme

- İlkeler - Tüm ilkeleri görüntüleyebilir ve yalnızca Cloud Discovery ilkelerini düzenleyebilir veya oluşturabilir

- Etkinlikler sayfası - İzin yok

- Hesaplar sayfası - İzin yok

- Uygulama izinleri – İzin yok

- Dosyalar sayfası – İzin yok

- Koşullu Erişim Uygulama Denetimi - İzin yok

- Güvenlik uzantıları - Kendi API belirteçlerini oluşturma ve silme

- İdare eylemleri - Yalnızca Cloud Discovery ile ilgili eylemler

- Bulut platformları için güvenlik önerileri - İzin yok

- IP aralıkları - İzin yok

- Ayarlar

Cloud Discovery rapor yöneticisi:

- Ayarlar

- Sistem ayarları - Yalnızca görüntüleme

- Cloud Discovery ayarları - Tümünü görüntüle (anonimleştirme izinleri rol ataması sırasında izin verilip verilmediğine bağlıdır)

- Cloud Discovery etkinliği - yalnızca okuma izinleri

- Uyarılar – yalnızca ilgili Cloud Discovery raporuyla ilgili uyarıları görüntüleme

- İlkeler - Tüm ilkeleri görüntüleyebilir ve uygulamayı idare etme olanağı olmadan (etiketleme, tasdik ve tasdiksiz) yalnızca Cloud Discovery ilkeleri oluşturabilir

- Etkinlikler sayfası - İzin yok

- Hesaplar sayfası - İzin yok

- Uygulama izinleri – İzin yok

- Dosyalar sayfası – İzin yok

- Koşullu Erişim Uygulama Denetimi - İzin yok

- Güvenlik uzantıları - Kendi API belirteçlerini oluşturma ve silme

- İdare eylemleri – yalnızca ilgili Cloud Discovery raporuyla ilgili eylemleri görüntüleyin

- Bulut platformları için güvenlik önerileri - İzin yok

- IP aralıkları - İzin yok

- Ayarlar

Not

Yerleşik Bulut için Defender Apps yönetici rolleri yalnızca Bulut için Defender Uygulamalarına erişim izinleri sağlar.

Yönetici izinlerini geçersiz kılma

Microsoft Entra ID veya Microsoft 365'ten bir yöneticinin iznini geçersiz kılmak istiyorsanız, kullanıcıyı Bulut için Defender Uygulamalarına el ile ekleyerek ve kullanıcı izinlerini atayarak bunu yapabilirsiniz. Örneğin, Microsoft Entra Id'de Güvenlik okuyucusu olan Stephanie'yi Bulut için Defender Uygulamaları'nda Tam erişime sahip olacak şekilde atamak istiyorsanız, onu Bulut için Defender Uygulamaları'na el ile ekleyebilir ve rolünü geçersiz kılmak ve Bulut için Defender Uygulamalarında gerekli izinlere izin vermek için Ona Tam erişim atayabilirsiniz. Tam erişim veren Microsoft Entra rollerini geçersiz kılmanın mümkün olmadığını unutmayın (Genel yönetici, Güvenlik yöneticisi ve Bulut Uygulamaları Güvenliği yöneticisi).

Ek yönetici ekleme

Microsoft Entra yönetim rollerine kullanıcı eklemeden Bulut için Defender Uygulamalarına ek yöneticiler ekleyebilirsiniz. Ek yöneticiler eklemek için aşağıdaki adımları uygulayın:

Önemli

- Yönetici erişimini yönet sayfasına Genel Yöneticiler, Güvenlik Yöneticileri, Uyumluluk Yöneticileri, Uyumluluk Verileri Yöneticileri, Güvenlik İşleçleri, Güvenlik Okuyucuları ve Genel Okuyucular gruplarının üyeleri erişebilir.

- Yönetici erişimini yönet sayfasını yalnızca Microsoft Entra Genel Yöneticileri veya Güvenlik Yöneticileri düzenleyebilir ve diğer kullanıcılara Bulut için Defender Uygulamalarına erişim verebilir.

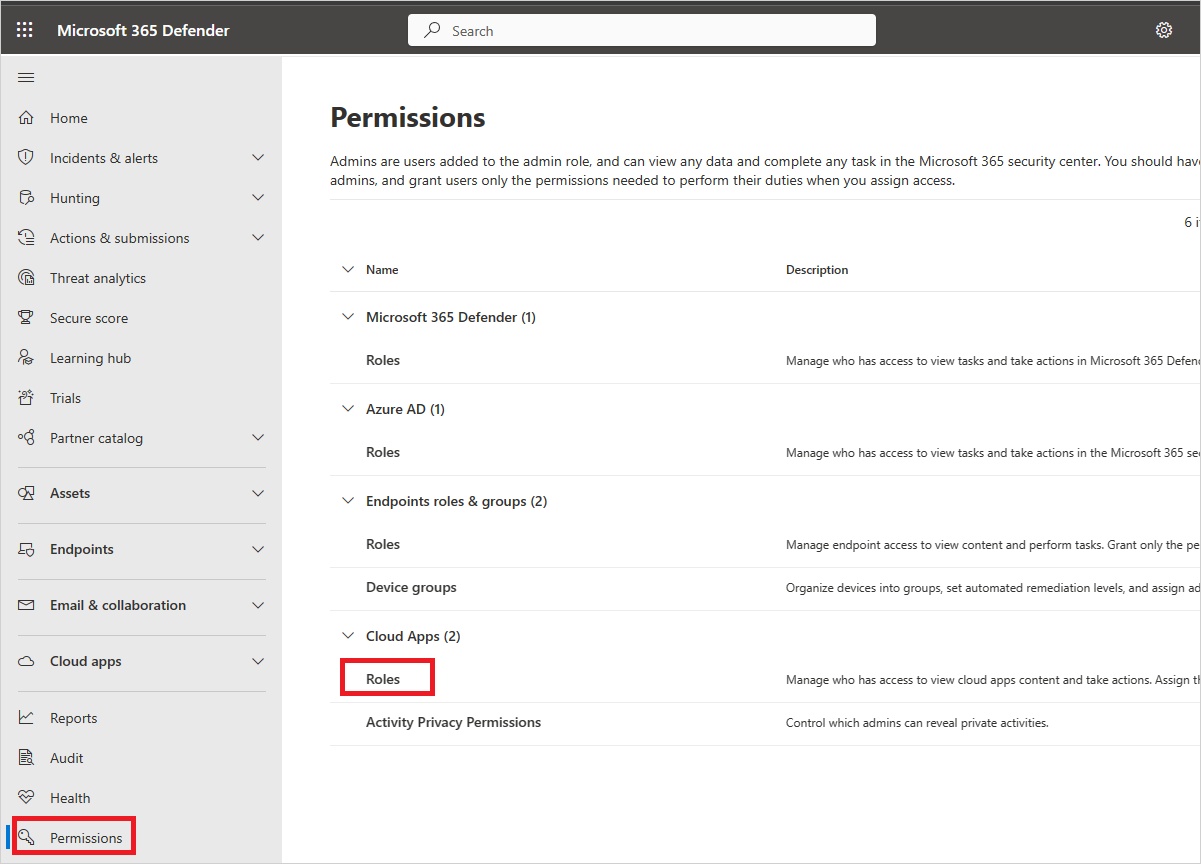

Microsoft Defender Portalı'nın sol tarafındaki menüde İzinler'i seçin.

Cloud Apps'in altında Roller'i seçin.

Bulut için Defender Uygulamalarına erişimi olması gereken yöneticileri eklemek için +Kullanıcı ekle'yi seçin. Kuruluşunuzun içinden bir kullanıcının e-posta adresini sağlayın.

Not

dış Yönetilen Güvenlik Hizmeti Sağlayıcıları'nı (MSSP) Bulut için Defender Uygulamaları için yönetici olarak eklemek istiyorsanız, önce bunları kuruluşunuza konuk olarak davet ettiğinizden emin olun.

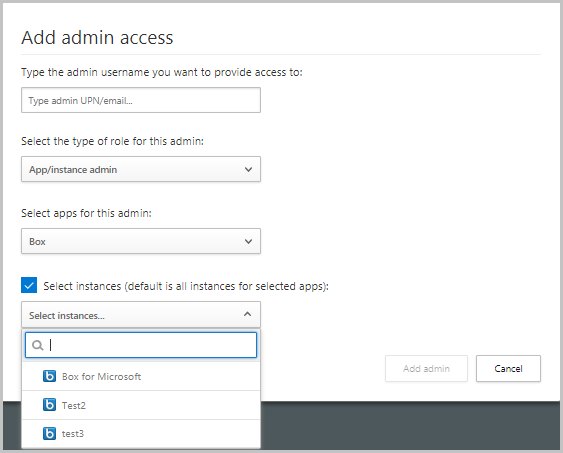

Ardından yöneticinin ne tür bir rolü olduğunu, Genel yönetici, Güvenlik okuyucusu, Uyumluluk yöneticisi, Uygulama/Örnek yöneticisi, Kullanıcı grubu yöneticisi, Cloud Discovery genel yöneticisi veya Cloud Discovery rapor yöneticisini ayarlamak için açılan listeyi seçin. Uygulama/Örnek yöneticisi'ni seçerseniz, yöneticinin izinlere sahip olması için uygulamayı ve örneği seçin.

Not

Erişimi sınırlı olan, kısıtlı bir sayfaya erişmeye veya kısıtlanmış bir eylem gerçekleştirmeye çalışan herhangi bir yönetici, sayfaya erişme veya eylemi gerçekleştirme iznine sahip olmadığı bir hata alır.

Yönetici ekle'yi seçin.

Dış yöneticileri davet etme

Bulut için Defender Apps, kuruluşunuzun (MSSP müşterisi) Bulut için Defender Apps hizmetinin yöneticileri olarak dış yöneticileri (MSSP) davet etmenizi sağlar. MSSP'leri eklemek için, MSSP kiracısında Bulut için Defender Uygulamalar'ın etkinleştirildiğinden emin olun ve bunları MSSP müşterileri Azure portalında Microsoft Entra B2B işbirliği kullanıcıları olarak ekleyin. Eklendikten sonra, MSSP'ler yönetici olarak yapılandırılabilir ve Bulut için Defender Uygulamalarında kullanılabilen rollerden herhangi birine atanabilir.

MSSP müşterisi Bulut için Defender Apps hizmetine MSSP eklemek için

- Dizine konuk kullanıcı ekleme altındaki adımları kullanarak MSSP müşteri dizinine MSSP'leri konuk olarak ekleyin.

- MSSP ekleyin ve Ek yönetici ekleme altındaki adımları kullanarak MSSP müşteri Bulut için Defender Uygulamaları portalında bir yönetici rolü atayın. BUNLARı MSSP müşteri dizinine konuk olarak eklerken kullanılan dış e-posta adresini sağlayın.

MSSP müşterisi Bulut için Defender Apps hizmetine MSSP erişimi

Varsayılan olarak, MSSP'ler Bulut için Defender Apps kiracılarına şu URL aracılığıyla erişilir: https://security.microsoft.com.

Ancak MSSP'lerin kiracıya özgü bir URL kullanarak MSSP müşterisi Microsoft Defender Portalı'na şu biçimde erişmesi gerekir: https://security.microsoft.com/?tid=<tenant_id>.

MSSP'ler, MSSP müşteri portalı kiracı kimliğini almak için aşağıdaki adımları kullanabilir ve ardından kiracıya özgü URL'ye erişmek için kimliği kullanabilir:

MSSP olarak kimlik bilgilerinizle Microsoft Entra Id'de oturum açın.

Dizini MSSP müşterisinin kiracısına geçirin.

Microsoft Entra ID>Özellikleri'ni seçin. MSSP müşteri kiracı kimliğini Kiracı Kimliği alanında bulabilirsiniz.

Aşağıdaki URL'deki değeri değiştirerek MSSP müşteri portalına

customer_tenant_iderişin:https://security.microsoft.com/?tid=<tenant_id>.

Yönetici etkinliği denetimi

Bulut için Defender Uygulamaları, yönetici oturum açma etkinliklerinin günlüğünü ve araştırma kapsamında gerçekleştirilen belirli bir kullanıcının veya uyarıların görünümlerini denetlemenizi sağlar.

Günlüğü dışarı aktarmak için aşağıdaki adımları uygulayın:

Microsoft Defender Portalı'nın sol tarafındaki menüde İzinler'i seçin.

Cloud Apps'in altında Roller'i seçin.

Yönetici rolleri sayfasının sağ üst köşesinde Yönetici etkinliklerini dışarı aktar'ı seçin.

Gerekli zaman aralığını belirtin.

Dışa aktar'ı seçin.

Sonraki adımlar

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin