Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, Microsoft Defender for Cloud Apps yöneticilerine son kullanıcılar tarafından karşılaşılan yaygın erişim ve oturum denetimi sorunlarını araştırma ve çözme yönergeleri sağlanır.

En düşük gereksinimleri denetleme

Sorun gidermeye başlamadan önce, ortamınızın erişim ve oturum denetimleri için aşağıdaki minimum genel gereksinimleri karşıladığından emin olun.

| Gereksinim | Açıklama |

|---|---|

| Lisanslama | Microsoft Defender for Cloud Apps için geçerli bir lisansınız olduğundan emin olun. |

| Tek Sign-On (SSO) | Uygulamalar desteklenen çoklu oturum açma (SSO) çözümlerinden biriyle yapılandırılmalıdır: - SAML 2.0 veya OpenID Connect 2.0 kullanarak Microsoft Entra kimliği - SAML 2.0 kullanan Microsoft dışı IdP |

| Tarayıcı desteği | Oturum denetimleri, aşağıdaki tarayıcıların en son sürümlerinde tarayıcı tabanlı oturumlar için kullanılabilir: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Microsoft Edge için tarayıcı içi koruma, iş profiliyle oturum açan kullanıcı da dahil olmak üzere belirli gereksinimlere de sahiptir. Daha fazla bilgi için bkz. Tarayıcı içi koruma gereksinimleri. |

| Kesinti | Defender for Cloud Apps, bir bileşenin düzgün çalışmaması gibi bir hizmet kesintisi olduğunda uygulanacak varsayılan davranışı tanımlamanızı sağlar. Örneğin, normal ilke denetimleri zorunlu kılınamayınca kullanıcıların hassas olabilecek içerik üzerinde eylem gerçekleştirmesini sağlamlaştırmayı (engellemeyi) veya atlamayı (izin vermeyi) seçebilirsiniz. Sistem kapalı kalma süresi sırasında varsayılan davranışı yapılandırmak için, Microsoft Defender XDR Ayarlar>Koşullu Erişim Uygulama Denetimi>Varsayılan davranış>Erişime izin ver veya Erişimi engelle'ye gidin. |

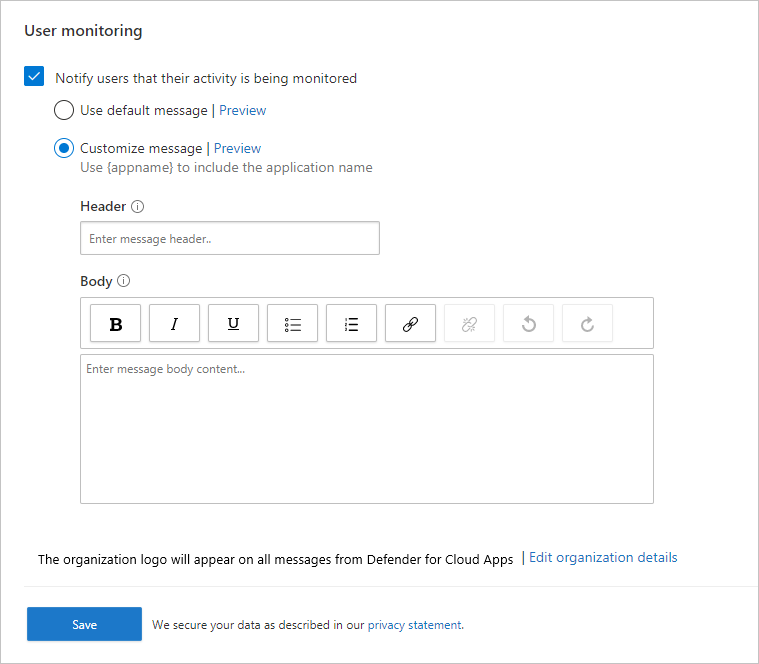

Kullanıcı izleme sayfası görünmüyor

Bir kullanıcıyı Defender for Cloud Apps yönlendirirken, kullanıcıya oturumunun izlendiğini bildirebilirsiniz. Varsayılan olarak, kullanıcı izleme sayfası etkindir.

Bu bölümde, kullanıcı izleme sayfası etkinse ancak beklendiği gibi görünmüyorsa izlemenizi önerdiğimiz sorun giderme adımları açıklanmaktadır.

Önerilen adımlar

Microsoft Defender Portalı'nda Ayarlar>Cloud Apps'i seçin.

Koşullu erişim uygulama denetimi altında Kullanıcı izleme'yi seçin. Bu sayfada, Defender for Cloud Apps'de kullanılabilen kullanıcı izleme seçenekleri gösterilir. Örneğin:

Kullanıcılara etkinliklerinin izlendiğini bildir seçeneğinin belirlendiğini doğrulayın.

Varsayılan iletiyi kullanmak mı yoksa özel ileti mi sağlamak istediğinizi seçin:

İleti türü Ayrıntılar Varsayılan Üst Bilgi:

[Uygulama Adı Burada Görünecek] erişimi izleniyor

Gövde:

Gelişmiş güvenlik için, kuruluşunuz izleme modunda [Uygulama Adı Burada Görünecek] erişimine izin verir. Erişim yalnızca bir web tarayıcısından kullanılabilir.Özel Üst Bilgi:

Kullanıcılara izlendiklerini bildiren özel bir başlık sağlamak için bu kutuyu kullanın.

Gövde:

Kullanıcıya sorularla kimlerin iletişim kuracakları gibi diğer özel bilgileri eklemek için bu kutuyu kullanın ve şu girişleri destekler: düz metin, zengin metin, köprüler.Bir uygulamaya erişmeden önce görüntülenen kullanıcı izleme sayfasını doğrulamak için Önizleme'yi seçin.

Kaydet'i seçin.

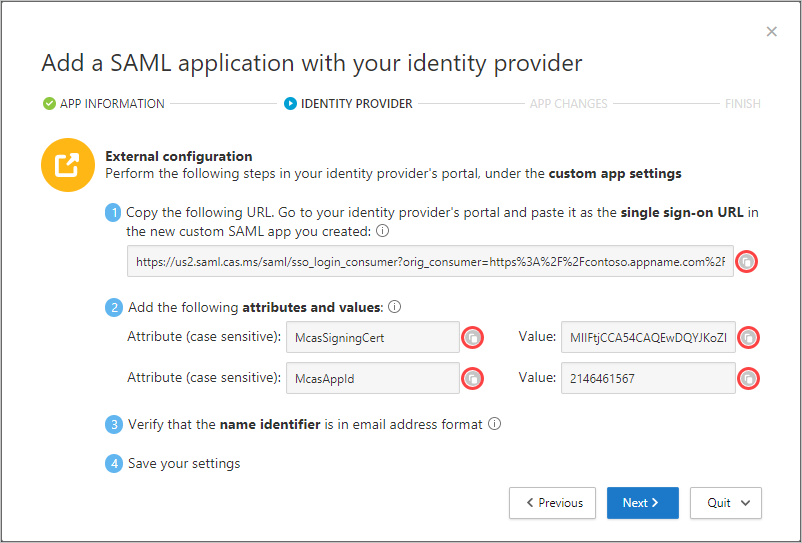

Microsoft dışı bir Kimlik Sağlayıcısından uygulamaya erişilemedi

Son kullanıcı Microsoft dışı bir Kimlik Sağlayıcısından bir uygulamada oturum açtıktan sonra genel bir hata alıyorsa, Microsoft dışı IdP yapılandırmasını doğrulayın.

Önerilen adımlar

Microsoft Defender Portalı'nda Ayarlar>Cloud Apps'i seçin.

Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

Uygulama listesinde, erişemezseniz uygulamanın görüntülendiği satırda, satırın sonundaki üç noktayı seçin ve ardından Uygulamayı düzenle'yi seçin.

Karşıya yüklenen SAML sertifikasının doğru olduğunu doğrulayın.

Uygulama yapılandırmasında geçerli SSO URL'lerinin sağlandığını doğrulayın.

Özel uygulamadaki özniteliklerin ve değerlerin kimlik sağlayıcısı ayarlarına yansıtıldığını doğrulayın.

Örneğin:

.

.Uygulamaya hala erişemiyorsanız bir destek bileti açın.

Bir Sorun Oluştu sayfası görüntülenir

Bazen bir prxied oturumu sırasında Bir Sorun Oluştu sayfası görünebilir. Bu durum şu durumlarda oluşabilir:

- Kullanıcı bir süre boşta kaldığında oturum açar

- Tarayıcıyı yenileme ve sayfa yükü beklenenden uzun sürüyor

- Microsoft dışı IdP uygulaması doğru yapılandırılmamış

Önerilen adımlar

Son kullanıcı Microsoft dışı bir IdP kullanarak yapılandırılmış bir uygulamaya erişmeye çalışıyorsa bkz. Microsoft dışı bir IdP'den uygulamaya erişemiyor ve Uygulama durumu: Kuruluma Devam Et.

Son kullanıcı beklenmedik bir şekilde bu sayfaya ulaştıysa aşağıdakileri yapın:

- Tarayıcı oturumunuzu yeniden başlatın.

- Tarayıcıdan geçmişi, tanımlama bilgilerini ve önbelleği temizleyin.

Pano eylemleri veya dosya denetimleri engellenmiyor

Veri sızdırma ve sızma senaryolarını önlemek için kesme, kopyalama, yapıştırma gibi pano eylemlerini ve indirme, karşıya yükleme ve yazdırma gibi dosya denetimlerini engelleme özelliği gereklidir.

Bu özellik, şirketlerin son kullanıcılar için güvenlik ve üretkenlik dengelemesine olanak tanır. Bu özelliklerle ilgili sorun yaşıyorsanız, sorunu araştırmak için aşağıdaki adımları kullanın.

Önerilen adımlar

Oturumda proksit yapılıyorsa, ilkeyi doğrulamak için aşağıdaki adımları kullanın:

Microsoft Defender Portalı'ndaki Cloud Apps'in altında Etkinlik günlüğü'nü seçin.

Gelişmiş filtreyi kullanın, Uygulanan eylem'i seçin ve değerini Engellendi olarak ayarlayın.

Engellenen dosya etkinlikleri olduğunu doğrulayın:

Etkinlik varsa, etkinliğe tıklayarak etkinlik çekmecesini genişletin.

Uyguladığınız ilkenin mevcut olduğunu doğrulamak için etkinlik çekmecesinin Genel sekmesinde eşleşen ilkeler bağlantısını seçin.

İlkenizi görmüyorsanız bkz. Erişim ve oturum ilkeleri oluştururken karşılaşılan sorunlar.

Varsayılan Davranış nedeniyle Erişim engellendi/izin verildi ifadesini görürseniz bu, sistemin kapalı olduğunu ve varsayılan davranışın uygulandığını gösterir.

Varsayılan davranışı değiştirmek için Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Ardından Koşullu Erişim Uygulama Denetimi'nin altında Varsayılan Davranış'ı seçin ve varsayılan davranışı Erişime İzin Ver veya Engelle olarak ayarlayın.

Microsoft 365 yönetim portalına gidin ve sistem kapalı kalma süresiyle ilgili bildirimleri izleyin.

Engellenen etkinliği hala göremiyorsanız bir destek bileti açın.

İndirmeler korunmuyor

Son kullanıcı olarak, hassas verilerin yönetilmeyen bir cihaza indirilmesi gerekebilir. Bu senaryolarda belgeleri Microsoft Purview Bilgi Koruması ile koruyabilirsiniz.

Son kullanıcı belgeyi başarıyla şifreleyemiyorsa, sorunu araştırmak için aşağıdaki adımları kullanın.

Önerilen adımlar

Microsoft Defender Portalı'ndaki Cloud Apps'in altında Etkinlik günlüğü'nü seçin.

Gelişmiş filtreyi kullanın, Uygulanan eylem'i seçin ve değerini Korumalı olarak ayarlayın.

Engellenen dosya etkinlikleri olduğunu doğrulayın:

Etkinlik varsa, etkinliğe tıklayarak etkinlik çekmecesini genişletin

Uyguladığınız ilkenin mevcut olduğunu doğrulamak için etkinlik çekmecesinin Genel sekmesinde eşleşen ilkeler bağlantısını seçin.

İlkenizi görmüyorsanız bkz. Erişim ve oturum ilkeleri oluştururken karşılaşılan sorunlar.

Varsayılan Davranış nedeniyle Erişim engellendi/izin verildi ifadesini görürseniz bu, sistemin kapalı olduğunu ve varsayılan davranışın uygulandığını gösterir.

Varsayılan davranışı değiştirmek için Microsoft Defender Portalı'nda Ayarlar'ı seçin. Ardından Cloud Apps'i seçin. Ardından Koşullu Erişim Uygulama Denetimi'nin altında Varsayılan Davranış'ı seçin ve varsayılan davranışı Erişime İzin Ver veya Engelle olarak ayarlayın.

Microsoft 365 Hizmet Durumu Panosu'na gidin ve sistem kapalı kalma süresiyle ilgili bildirimleri izleyin.

Dosyayı duyarlılık etiketi veya özel izinlerle koruyorsanız, Etkinlik açıklamasında dosya uzantısının aşağıdaki desteklenen dosya türlerinden biri olduğundan emin olun:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Birleştirilmiş Etiketleme etkinse PDF

Dosya türü desteklenmiyorsa, oturum ilkesinde Yerel koruma tarafından desteklenmeyen veya yerel korumanın başarısız olduğu herhangi bir dosyanın indirilmesini engelle'yi seçebilirsiniz.

Engellenen etkinliği hala göremiyorsanız bir destek bileti açın.

Son ekli uygulamanın belirli bir URL'sine gitme ve genel bir sayfaya giriş

Bazı senaryolarda, bir bağlantıya gitmek, kullanıcının bağlantının tam yolu yerine uygulamanın giriş sayfasına girişine neden olabilir.

İpucu

Defender for Cloud Apps bağlam kaybı olduğu bilinen uygulamaların listesini tutar. Daha fazla bilgi için bkz. Bağlam kaybı sınırlamaları.

Önerilen adımlar

Microsoft Edge dışında bir tarayıcı kullanıyorsanız ve kullanıcı bağlantının tam yolu yerine uygulamanın giriş sayfasına geliyorsa, özgün URL'ye ekleyerek .mcas.ms sorunu çözün.

Örneğin, özgün URL şuysa:

https://www.github.com/organization/threads/threadnumberögesini olarak değiştirin https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge kullanıcıları tarayıcı içi korumadan yararlanılır, ters ara sunucuya yönlendirilmediğinden son ekin .mcas.ms eklenmesine gerek yoktur. Bağlam kaybı yaşayan uygulamalar için bir destek bileti açın.

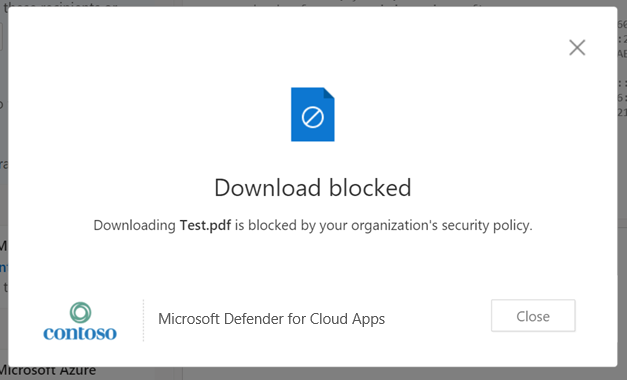

İndirmelerin engellenmesi PDF önizlemelerinin engellenmesine neden oluyor

Bazen, PDF dosyalarının önizlemesini veya yazdırmasını yaptığınızda, uygulamalar dosyanın indirilmesini başlatır. Bu, indirmenin engellendiğinden ve verilerin ortamınızdan sızmadığından emin olmak için Defender for Cloud Apps müdahale etmelerine neden olur.

Örneğin, Outlook Web Access 'e (OWA) yönelik indirmeleri engellemek için bir oturum ilkesi oluşturduysanız, PDF dosyalarının önizlemesi veya yazdırılması aşağıdaki gibi bir iletiyle engellenebilir:

Önizlemeye izin vermek için Exchange yöneticisi aşağıdaki adımları gerçekleştirmelidir:

Exchange Online PowerShell Modülünü indirin.

Modüle bağlanın. Yönergeler için bkz. Exchange Online PowerShell'e bağlanma.

Exchange Online PowerShell'e bağlandıktan sonra, ilkedeki parametreleri güncelleştirmek için Set-OwaMailboxPolicy cmdlet'ini kullanın:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseNot

OwaMailboxPolicy-Default ilkesi, Exchange Online varsayılan OWA ilke adıdır. Bazı müşteriler başka bir adla ek dağıtmış veya özel bir OWA ilkesi oluşturmuş olabilir. Birden çok OWA ilkeniz varsa, bunlar belirli kullanıcılara uygulanabilir. Bu nedenle, eksiksiz bir kapsama sahip olmak için bunları da güncelleştirmeniz gerekir.

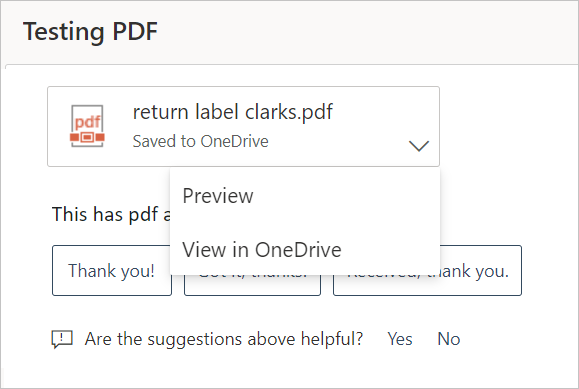

Bu parametreler ayarlandıktan sonra, PDF dosyası ve indirmeleri engellemek için yapılandırılmış bir oturum ilkesiyle OWA'da bir test çalıştırın. İndir seçeneği açılan listeden kaldırılmalıdır ve dosyanın önizlemesini görüntüleyebilirsiniz. Örneğin:

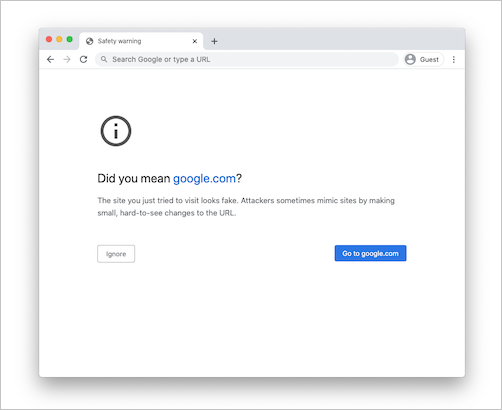

Benzer site uyarısı görüntülenir

Kötü amaçlı aktörler, diğer sitelerin URL'lerine benzer URL'ler oluşturabilir ve kullanıcıları başka bir siteye göz atacaklarına inandırmak için kandırabilir. Bazı tarayıcılar bu davranışı algılamaya çalışır ve URL'ye erişmeden veya erişimi engellemeden önce kullanıcıları uyarır.

Bazı nadir durumlarda, oturum denetimi altındaki kullanıcılar tarayıcıdan şüpheli site erişimini belirten bir ileti alır. Bunun nedeni, tarayıcının son ekli etki alanını (örneğin: .mcas.ms) şüpheli olarak kabul ediyor olmasıdır.

Bu ileti yalnızca Chrome kullanıcıları için görünür çünkü Microsoft Edge kullanıcıları tarayıcı içi korumadan yararlanarak ters ara sunucu mimarisini kullanmaz. Örneğin:

Böyle bir ileti alırsanız ilgili tarayıcı satıcısıyla iletişime geçmek için Microsoft'un desteğine başvurun.

Kullanıcılar mcas.ms bağlantılara tıkladıktan sonra Entra ID Oturum Açma ile karşılaşır

Saldırganlar, güvenilen etki alanlarına yönlendiren ancak aslında kullanıcıları kötü amaçlı sitelere yönlendiren URL'ler oluşturabilir. Oturum/sonek tabanlı çözüm tarafından korunan kullanıcılar için, saldırgan kötü amaçlı bir URL'ye mcas.ms sonekini ekleyerek denetimleri atlama girişiminde bulunarak bu TÜR URL'lerin güvenli olduğu varsayımını kötüye kullanmaya çalışabilir.

Bunu azaltmak için Microsoft Defender for Cloud Apps, geçerli oturum bağlamı olmayan mcas.ms URL'leri kimlik doğrulaması için Entra ID yönlendirerek bu tür açıklardan yararlanmaları etkili bir şekilde engeller.

Bununla birlikte, bağlamı olmayan meşru mcas.ms URL'leri olabilir, örneğin bir kullanıcı eski bir tarayıcı yer işaretine tıklarsa. Bu gibi durumlarda, kullanıcı önce Entra ID yönlendirilir. Kimlik sağlayıcıları (IdP) Entra ID değilse, devam etmek için mcas.ms sonekini el ile kaldırmaları gerekir.

Sorun giderme uygulamalarında dikkat edilmesi gereken diğer noktalar

Uygulamalarla ilgili sorunları giderirken dikkate alınması gereken bazı noktalar daha vardır:

Modern tarayıcılar için oturum denetimleri desteği Defender for Cloud Apps oturum denetimleri artık Chromium tabanlı yeni Microsoft Edge tarayıcısı için destek içerir. Internet Explorer'ın en son sürümlerini ve Microsoft Edge'in eski sürümünü desteklemeye devam etsek de, destek sınırlıdır ve yeni Microsoft Edge tarayıcısını kullanmanızı öneririz.

Oturum denetimleri koruma sınırlaması Co-Auth "koru" eylemi altındaki etiketleme Defender for Cloud Apps oturum denetimleri tarafından desteklenmez. Daha fazla bilgi için bkz. Duyarlılık etiketleriyle şifrelenmiş dosyalar için birlikte yazmayı etkinleştirme.