Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, yöneticiler tarafından karşılaşılan yaygın erişim ve oturum denetimi sorunlarını araştırmak ve çözmek için Microsoft Defender for Cloud Apps yöneticilerine rehberlik sağlanır.

Not

Proxy işlevselliğiyle ilgili tüm sorun giderme işlemleri yalnızca Microsoft Edge ile tarayıcı içi koruma için yapılandırılmamış oturumlarla ilgilidir.

En düşük gereksinimleri denetleme

Sorun gidermeye başlamadan önce, ortamınızın erişim ve oturum denetimleri için aşağıdaki minimum genel gereksinimleri karşıladığından emin olun.

| Gereksinim | Açıklama |

|---|---|

| Lisanslama | Microsoft Defender for Cloud Apps için geçerli bir lisansınız olduğundan emin olun. |

| Tek Sign-On (SSO) | Uygulamalar desteklenen SSO çözümlerinden biriyle yapılandırılmalıdır: - SAML 2.0 veya OpenID Connect 2.0 kullanarak Microsoft Entra kimliği - SAML 2.0 kullanan Microsoft dışı IdP |

| Tarayıcı desteği | Oturum denetimleri, aşağıdaki tarayıcıların en son sürümlerinde tarayıcı tabanlı oturumlar için kullanılabilir: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Microsoft Edge için tarayıcı içi koruma, iş profiliyle oturum açan kullanıcı da dahil olmak üzere belirli gereksinimlere de sahiptir. Daha fazla bilgi için bkz. Tarayıcı içi koruma gereksinimleri. |

| Kesinti | Defender for Cloud Apps, bir bileşenin düzgün çalışmaması gibi bir hizmet kesintisi olduğunda uygulanacak varsayılan davranışı tanımlamanızı sağlar. Örneğin, normal ilke denetimleri uygulanamazsa, kullanıcıların hassas olabilecek içerik üzerinde eylem gerçekleştirmesini sağlamlaştırmayı (engellemeyi) veya atlamayı (izin vermeyi) seçebilirsiniz. Sistem kapalı kalma süresi sırasında varsayılan davranışı yapılandırmak için, Microsoft Defender XDR Ayarlar>Koşullu Erişim Uygulama Denetimi>Varsayılan davranış>Erişime izin ver veya Erişimi engelle'ye gidin. |

Tarayıcı içi koruma gereksinimleri

Microsoft Edge ile tarayıcı içi koruma kullanıyorsanız ve hala ters ara sunucu tarafından servis ediliyorsa, aşağıdaki ek gereksinimleri karşıladığınızdan emin olun:

Özellik, Defender XDR ayarlarınızda açıktır. Daha fazla bilgi için bkz. Tarayıcı içi koruma ayarlarını yapılandırma.

Kullanıcının kapsadığı tüm ilkeler İş için Microsoft Edge için desteklenir. Bir kullanıcıya İş için Microsoft Edge tarafından desteklenmeyen başka bir ilke tarafından sunulursa, her zaman ters ara sunucu tarafından sunulur. Daha fazla bilgi için bkz. Tarayıcı içi koruma gereksinimleri.

Desteklenen bir işletim sistemi, kimlik platformu ve Edge sürümü de dahil olmak üzere desteklenen bir platform kullanıyorsunuz. Daha fazla bilgi için bkz. Tarayıcı içi koruma gereksinimleri.

Yöneticiler için sorun giderme başvurusu

Gidermeye çalıştığınız sorunu bulmak için aşağıdaki tabloyu kullanın:

Ağ durumu sorunları

Karşılaşabileceğiniz yaygın ağ koşulu sorunları şunlardır:

Tarayıcı sayfasına ilerlerken ağ hataları

Bir uygulama için Defender for Cloud Apps erişim ve oturum denetimlerini ilk kez ayarlarken, ortaya çıkabilecek yaygın ağ hataları şunlardır: Bu site güvenli değil ve İnternet bağlantısı yok. Bu iletiler genel ağ yapılandırma hatasını gösterebilir.

Önerilen adımlar

Güvenlik duvarınızı, ortamınızla ilgili Azure IP adreslerini ve DNS adlarını kullanarak Defender for Cloud Apps ile çalışacak şekilde yapılandırın.

- Defender for Cloud Apps veri merkeziniz için aşağıdaki IP adresleri ve DNS adları için 443 numaralı giden bağlantı noktasını ekleyin.

- Cihazınızı ve tarayıcı oturumunuzu yeniden başlatın

- Oturum açma işleminin beklendiği gibi çalıştığını doğrulayın

Tarayıcınızın internet seçeneklerinde TLS 1.2'yi etkinleştirin. Örneğin:

Tarayıcı Adımlar Microsoft Internet Explorer 1. Internet Explorer'ı açın

2. Araçlar>İnternet Seçenekleri>Gelişmiş sekmesini seçin

3. Güvenlik bölümünde TLS 1.2'yi seçin

4. Uygula'yı ve ardından Tamam'ı seçin

5. Tarayıcınızı yeniden başlatın ve uygulamaya erişebildiğinizden emin olunMicrosoft Edge / Edge Chromium 1. Görev çubuğundan aramayı açın ve "İnternet Seçenekleri" için arama yapın

2. İnternet Seçenekleri'ni seçin

3. Güvenlik bölümünde TLS 1.2'yi seçin

4. Uygula'yı ve ardından Tamam'ı seçin

5. Tarayıcınızı yeniden başlatın ve uygulamaya erişebildiğinizden emin olunGoogle Chrome 1. Google Chrome'un açılması

2. Sağ üst kısımda Diğer (3 dikey nokta) >Ayarlar'ı seçin

3. Alt kısımda Gelişmiş'i seçin

4. Sistem'in altında Ara sunucu ayarlarını aç'ı seçin

5. Gelişmiş sekmesinde, Güvenlik'in altında TLS 1.2'yi seçin

6. Tamam'ı seçin

7. Tarayıcınızı yeniden başlatın ve uygulamaya erişebildiğinizden emin olunMozilla Firefox 1. Mozilla Firefox'ı açın

2. Adres çubuğunda "about:config" ifadesini arayın

3. Arama kutusunda "TLS" araması yapın

4. security.tls.version.min girdisine çift tıklayın

5. TLS 1.2'yi gerekli en düşük sürüm olarak zorlamak için tamsayı değerini 3 olarak ayarlayın

6. Kaydet'i seçin (değer kutusunun sağındaki onay işareti)

7. Tarayıcınızı yeniden başlatın ve uygulamaya erişebildiğinizden emin olunSafari Safari sürüm 7 veya üzerini kullanıyorsanız TLS 1.2 otomatik olarak etkinleştirilir

Defender for Cloud Apps, sınıfının en iyisi şifrelemeyi sağlamak için Aktarım Katmanı Güvenliği (TLS) protokolleri 1.2+ kullanır:

- TLS 1.2+ desteği olmayan yerel istemci uygulamalarına ve tarayıcılara oturum denetimiyle yapılandırıldığında erişilemez.

- TLS 1.1 veya daha düşük bir sürüm kullanan SaaS uygulamaları, Defender for Cloud Apps ile yapılandırıldığında TLS 1.2+ kullanılırken tarayıcıda görünür.

İpucu

Oturum denetimleri herhangi bir işletim sistemindeki herhangi bir büyük platformda herhangi bir tarayıcıyla çalışacak şekilde oluşturulmuş olsa da, Microsoft Edge, Google Chrome, Mozilla Firefox veya Apple Safari'nin en son sürümlerini destekliyoruz. Özellikle mobil veya masaüstü uygulamalarına erişimi engellemek veya erişime izin vermek isteyebilirsiniz.

Yavaş oturum açma işlemleri

Proxy zincirleme ve nonce işleme, oturum açma performansının yavaşlamasına neden olabilecek yaygın sorunlardan bazılarıdır.

Önerilen adımlar

Oturum açma sırasında yavaşlığa neden olabilecek tüm faktörleri kaldırmak için ortamınızı yapılandırın. Örneğin, hedeflenen sayfaya gitmek için iki veya daha fazla ara sunucuyu bağlayan güvenlik duvarlarınız veya iletme proxy zincirlemeniz yapılandırılmış olabilir. Yavaşlığı etkileyen başka dış faktörleriniz de olabilir.

- Ortamınızda proxy zincirlemenin gerçekleşip gerçekleşmediğini belirleyin.

- Mümkün olduğunda ileriye dönük proxy'leri kaldırın.

Bazı uygulamalar, yeniden yürütme saldırılarını önlemek için kimlik doğrulaması sırasında bir nonce karması kullanır. Varsayılan olarak, Defender for Cloud Apps bir uygulamanın bir nonce kullandığını varsayar. Çalıştığınız uygulama nonce kullanmıyorsa, Defender for Cloud Apps bu uygulama için nonce işlemeyi devre dışı bırakın:

- Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin.

- Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

- Uygulama listesinde, yapılandırdığınız uygulamanın görüntülendiği satırda satırın sonundaki üç noktayı seçin ve ardından uygulamanız için Düzenle'yi seçin.

- Nonce işleme'yi seçerek bölümü genişletin ve ardından Nonce işlemeyi etkinleştir'i temizleyin.

- Uygulamanın oturumunu kapatın ve tüm tarayıcı oturumlarını kapatın.

- Tarayıcınızı yeniden başlatın ve uygulamada yeniden oturum açın. Oturum açma işleminin beklendiği gibi çalıştığını doğrulayın.

Ağ koşullarıyla ilgili dikkat edilmesi gereken diğer noktalar

Ağ koşullarıyla ilgili sorunları giderirken, Defender for Cloud Apps ara sunucusu hakkında aşağıdaki notları da göz önünde bulundurun:

Oturumunuzun başka bir veri merkezine yönlendirilip yönlendirilmediğini doğrulayın: Defender for Cloud Apps coğrafi konum aracılığıyla performansı iyileştirmek için dünyanın dört bir yanındaki Azure Veri Merkezleri'ni kullanır.

Bu, bir kullanıcının oturumunun trafik desenlerine ve konumuna bağlı olarak bir bölgenin dışında barındırılacağı anlamına gelir. Ancak gizliliğinizi korumak için bu veri merkezlerinde hiçbir oturum verisi depolanmaz.

Ara sunucu performansı: Performans temeli türetilmesi, Defender for Cloud Apps ara sunucusunun dışındaki birçok faktöre bağlıdır, örneğin:

- Bu ara sunucuyla seri olarak bulunan diğer proxy'ler veya ağ geçitleri

- Kullanıcının geldiği yer

- Hedeflenen kaynağın bulunduğu yer

- Sayfadaki belirli istekler

Genel olarak, herhangi bir ara sunucu gecikme süresi ekler. Defender for Cloud Apps ara sunucusunun avantajları şunlardır:

Kullanıcıları en yakın düğüme coğrafi olarak ayırmak ve gidiş dönüş mesafelerini azaltmak için Azure etki alanı denetleyicilerinin genel kullanılabilirliğini kullanma. Azure etki alanı denetleyicileri, dünya çapındaki birkaç hizmetin sahip olduğu ölçekte coğrafi olarak yer değiştirebilir.

Microsoft Entra Koşullu Erişim ile tümleştirmeyi kullanarak, her durumdaki tüm kullanıcılar yerine yalnızca ara sunucu olarak kullanmak istediğiniz oturumları hizmetimize yönlendirin.

Cihaz tanımlama sorunları

Defender for Cloud Apps, bir cihazın yönetim durumunu tanımlamak için aşağıdaki seçenekleri sağlar.

- Microsoft Intune uyumluluğu

- Karma Microsoft Entra Etki Alanına katılmış

- İstemci sertifikaları

Daha fazla bilgi için bkz. Koşullu Erişim uygulama denetimi ile kimlikle yönetilen cihazlar.

Karşılaşabileceğiniz yaygın cihaz tanımlama sorunları şunlardır:

- Yanlış Tanımlanmış Intune Uyumlu veya karma birleştirilmiş cihazlar Microsoft Entra

- İstemci sertifikaları ne zaman beklendiğini sormuyor

- İstemci sertifikaları her oturum açmada soruyor

- Ek dikkat edilmesi gerekenler

Yanlış Tanımlanmış Intune Uyumlu veya karma birleştirilmiş cihazlar Microsoft Entra

Microsoft Entra Koşullu Erişim, Intune uyumlu ve Microsoft Entra karma birleştirilmiş cihaz bilgilerinin doğrudan Defender for Cloud Apps geçirilmesini sağlar. Defender for Cloud Apps erişim veya oturum ilkeleri için cihaz durumunu filtre olarak kullanın.

Daha fazla bilgi için bkz. Microsoft Entra kimliğinde cihaz yönetimine giriş.

Önerilen adımlar

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin.

Koşullu Erişim Uygulama Denetimi'nin altında Cihaz kimliği'ni seçin. Bu sayfada, Defender for Cloud Apps'de kullanılabilen cihaz tanımlama seçenekleri gösterilir.

Sırasıyla Intune uyumlu cihaz tanımlaması ve karma birleştirilmiş kimlik Microsoft Entra için Yapılandırmayı görüntüle'yi seçin ve hizmetlerin ayarlandığını doğrulayın. Hizmetler sırasıyla Microsoft Entra Kimliği ve Intune'dan otomatik olarak eşitlenir.

Cihaz Etiketi filtresi karma Azure AD katılmış, Intune uyumlu veya her ikisine eşit bir erişim veya oturum ilkesi oluşturun.

Tarayıcıda, ilke filtrenize bağlı olarak karma Microsoft Entra katılmış veya Intune uyumlu bir cihazda oturum açın.

Bu cihazlardaki etkinliklerin günlüğü doldurduğunu doğrulayın. Defender for Cloud Apps'da, Etkinlik günlüğü sayfasında Karma Azure AD katılmış, Intune uyumlu veya ilke filtrelerinize göre her ikisine de eşit cihaz etiketine göre filtreleyin.

etkinlikler Defender for Cloud Apps etkinlik günlüğünde doldurulmuyorsa, Microsoft Entra Kimliği'ne gidin ve aşağıdaki adımları uygulayın:

Oturum Açma İşlemleriniİzleme> altında, günlüklerde oturum açma etkinlikleri olduğunu doğrulayın.

Oturum açtığınız cihaz için ilgili günlük girişini seçin.

Ayrıntılar bölmesindeki Cihaz bilgileri sekmesinde, cihazın Yönetilen (Karma Azure AD katılmış) veya Uyumlu (Intune uyumlu) olduğunu doğrulayın.

Her iki durumu da doğrulayamazsanız, başka bir günlük girdisi deneyin veya cihaz verilerinizin Microsoft Entra kimliğinde doğru yapılandırıldığından emin olun.

Koşullu Erişim için bazı tarayıcılar uzantı yükleme gibi ek yapılandırmalar gerektirebilir. Daha fazla bilgi için bkz . Koşullu Erişim tarayıcı desteği.

Oturum açma işlemleri sayfasında cihaz bilgilerini hala görmüyorsanız Microsoft Entra kimliği için bir destek bileti açın.

İstemci sertifikaları ne zaman beklendiğini sormuyor

Cihaz tanımlama mekanizması, istemci sertifikalarını kullanarak ilgili cihazlardan kimlik doğrulaması isteyebilir. PEM sertifika biçiminde biçimlendirilmiş bir X.509 kök veya ara sertifika yetkilisi (CA) sertifikasını karşıya yükleyebilirsiniz.

Sertifikalar CA'nın ortak anahtarını içermelidir. Bu anahtar, oturum sırasında sunulan istemci sertifikalarını imzalamak için kullanılır. Daha fazla bilgi için bkz. Microsoft Entra olmadan cihaz yönetimini denetleme.

Önerilen adımlar

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin.

Koşullu Erişim Uygulama Denetimi'nin altında Cihaz kimliği'ni seçin. Bu sayfada, Defender for Cloud Apps ile kullanılabilen cihaz tanımlama seçenekleri gösterilir.

X.509 kök veya ara CA sertifikası yüklediğinizi doğrulayın. Sertifika yetkiliniz için imzalamak için kullanılan CA sertifikasını karşıya yüklemeniz gerekir.

Cihaz Etiketi filtresi Geçerli istemci sertifikasına eşit bir erişim veya oturum ilkesi oluşturun.

İstemci sertifikanızın şu olduğundan emin olun:

- GENELLIKLE .p12 veya .pfx dosya uzantısı olan PKCS #12 dosya biçimi kullanılarak dağıtılır

- Test için kullandığınız cihazın cihaz deposuna değil kullanıcı deposuna yüklenir

Tarayıcı oturumunuzu yeniden başlatın.

Korumalı uygulamada oturum açarken:

- Aşağıdaki URL söz dizimine yeniden yönlendirildiğinizi doğrulayın:

<https://*.managed.access-control.cas.ms/aad_login> - iOS kullanıyorsanız Safari tarayıcısını kullandığınızdan emin olun.

- Firefox kullanıyorsanız , sertifikayı Firefox'un kendi sertifika deposuna da eklemeniz gerekir. Diğer tüm tarayıcılar aynı varsayılan sertifika deposunu kullanır.

- Aşağıdaki URL söz dizimine yeniden yönlendirildiğinizi doğrulayın:

tarayıcınızda istemci sertifikasının istendiğini doğrulayın.

Görünmüyorsa farklı bir tarayıcı deneyin. Çoğu ana tarayıcı, istemci sertifika denetimi gerçekleştirmeyi destekler. Ancak, mobil ve masaüstü uygulamaları genellikle bu denetimi desteklemeyebilecek ve bu nedenle bu uygulamalar için kimlik doğrulamasını etkileyebilecek yerleşik tarayıcılar kullanır.

Bu cihazlardaki etkinliklerin günlüğü doldurduğunu doğrulayın. Defender for Cloud Apps Etkinlik günlüğü sayfasında, Cihaz EtiketineGeçerli istemci sertifikasına eşit bir filtre ekleyin.

İstemi hala görmüyorsanız bir destek bileti açın ve aşağıdaki bilgileri ekleyin:

- Sorunla karşılaştığınız tarayıcının veya yerel uygulamanın ayrıntıları

- iOS/Android/Windows 10 gibi işletim sistemi sürümü

- İstemin Microsoft Edge Chromium üzerinde çalışıp çalışmayduğundan bahsedin

İstemci sertifikaları her oturum açmada soruyor

Yeni bir sekme açtıktan sonra istemci sertifikasının açılmasıyla karşılaşıyorsanız, bunun nedeni İnternet Seçenekleri'nde gizlenen ayarlar olabilir. Ayarlarınızı tarayıcınızda doğrulayın. Örneğin:

Microsoft Internet Explorer'da:

- Internet Explorer'ı açın ve Araçlar>İnternet Seçenekleri>Gelişmiş sekmesini seçin.

- Güvenlik'in altında, Yalnızca bir sertifika mevcut> olduğunda İstemci Sertifikası seçimiisteme'yi seçin Tamam Uygula'yı> seçin.

- Tarayıcınızı yeniden başlatın ve ek istemler olmadan uygulamaya erişebildiğinizden emin olun.

Microsoft Edge /Edge Chromium:

- Görev çubuğundan aramayı açın ve İnternet Seçenekleri'ni arayın.

- İnternet Seçenekleri>Güvenlik>Yerel intranet>Özel düzeyi'ni seçin.

- Çeşitli> Yalnızcabir sertifika mevcut olduğunda İstemci Sertifikası seçimi isteme'nin altında Devre Dışı Bırak'ı seçin.

- TamamTamamUygula'yı>> seçin.

- Tarayıcınızı yeniden başlatın ve ek istemler olmadan uygulamaya erişebildiğinizden emin olun.

Cihaz belirleme konusunda dikkat edilmesi gereken diğer noktalar

Cihaz tanımlama sorunlarını giderirken, İstemci Sertifikaları için sertifika iptali gerektirebilirsiniz.

CA tarafından iptal edilen sertifikalara artık güvenilmez. Bu seçeneğin seçilmesi, tüm sertifikaların CRL protokolünü geçirmesini gerektirir. İstemci sertifikanız CRL uç noktası içermiyorsa yönetilen cihazdan bağlanamazsınız.

Uygulama ekleme sorunları

Microsoft Entra Kimlik uygulamaları, Koşullu Erişim ve oturum denetimleri için Defender for Cloud Apps otomatik olarak eklenir. Hem katalog hem de özel uygulamalar da dahil olmak üzere Microsoft dışı IdP uygulamalarını el ile eklemeniz gerekir.

Daha fazla bilgi için bkz.:

- Microsoft dışı IDP'ler ile katalog uygulamaları için Koşullu Erişim uygulama denetimini dağıtma

- Microsoft dışı IDP'lere sahip özel uygulamalar için Koşullu Erişim uygulama denetimini dağıtma

Bir uygulamayı eklerken karşılaşabileceğiniz yaygın senaryolar şunlardır:

- Uygulama Koşullu Erişim Uygulama Denetimi uygulamaları sayfasında görünmüyor

- Uygulama durumu: Kuruluma Devam Et

- Yerleşik uygulamalar için denetimler yapılandırılamıyor

- Oturum denetimi isteme seçeneği görüntülenir

Uygulama koşullu erişim uygulama denetimi uygulamaları sayfasında görünmüyor

Koşullu erişim uygulama denetimine Microsoft dışı bir IdP uygulaması eklerken, son dağıtım adımı son kullanıcının uygulamaya gitmelerini sağlamaktır. Uygulama Ayarlar > Bulut uygulamaları Bağlı uygulamalar > Koşullu Erişim Uygulama Denetimi uygulamaları > sayfasında görünmüyorsa bu bölümdeki adımları uygulayın.

Önerilen adımlar

Uygulamanızın aşağıdaki Koşullu Erişim uygulama denetimi önkoşullarını karşıladığından emin olun:

- Geçerli bir Defender for Cloud Apps lisansınız olduğundan emin olun.

- Yinelenen bir uygulama oluşturun.

- Uygulamanın SAML protokolunu kullandığından emin olun.

- Uygulamayı tamamen eklediğinizi ve uygulamanın durumunun Bağlı olduğunu doğrulayın.

Yeni bir gizli mod kullanarak veya yeniden oturum açarak yeni bir tarayıcı oturumunda uygulamaya gitmeyi unutmayın.

Not

Entra ID uygulamalar, koşullu erişim uygulama denetimi uygulamaları sayfasında yalnızca en az bir ilkede yapılandırıldıktan sonra veya uygulama belirtimi olmayan bir ilkeniz varsa ve bir kullanıcı uygulamada oturum açtıysa görünür.

Uygulama durumu: Kuruluma Devam Et

Bir uygulamanın durumu değişebilir ve Kuruluma Devam Et, Bağlı veya Etkinlik Yok'u içerebilir.

Microsoft dışı kimlik sağlayıcıları (IdP) aracılığıyla bağlanan uygulamalar için, kurulum tamamlanmazsa uygulamaya erişirken Kuruluma Devam Et durumunu içeren bir sayfa görürsünüz. Kurulumu tamamlamak için aşağıdaki adımları kullanın.

Önerilen adımlar

Kuruluma Devam Et'i seçin.

Aşağıdaki makaleleri gözden geçirin ve gerekli tüm adımları tamamladığınızdan emin olun:

- Microsoft dışı IDP'ler ile katalog uygulamaları için Koşullu Erişim uygulama denetimini dağıtma

- Microsoft dışı IDP'lere sahip özel uygulamalar için Koşullu Erişim uygulama denetimini dağıtma

Aşağıdaki adımlara özellikle dikkat edin:

- Yeni bir özel SAML uygulaması oluşturduğunuzdan emin olun. Galeri uygulamalarında kullanılamayabilecek URL'leri ve SAML özniteliklerini değiştirmek için bu uygulamaya ihtiyacınız vardır.

- Kimlik sağlayıcınız Varlık Kimliği veya Hedef Kitle olarak da bilinen aynı tanımlayıcının yeniden kullanılmasına izin vermiyorsa, özgün uygulamanın tanımlayıcısını değiştirin.

Yerleşik uygulamalar için denetimler yapılandırılamıyor

Yerleşik uygulamalar buluşsal olarak algılanabilir ve bunları izlemek veya engellemek için erişim ilkelerini kullanabilirsiniz. Yerel uygulamalar için denetimleri yapılandırmak için aşağıdaki adımları kullanın.

Önerilen adımlar

Erişim ilkesinde bir İstemci uygulaması filtresi ekleyin ve bunu Mobil ve masaüstü olarak ayarlayın.

Eylemler'in altında Engelle'yi seçin.

İsteğe bağlı olarak, kullanıcılarınızın dosyaları indiremediğinde aldıkları engelleyici iletiyi özelleştirin. Örneğin, bu iletiyi bu uygulamaya erişmek için bir web tarayıcısı kullanmanız gerekir olarak özelleştirin.

Denetimin beklendiği gibi çalıştığını test edin ve doğrulayın.

Uygulama tanınmıyor sayfası görüntüleniyor

Defender for Cloud Apps, bulut uygulaması kataloğu aracılığıyla 31.000'den fazla uygulamayı tanıyabilir.

Microsoft Entra SSO aracılığıyla yapılandırılmış özel bir uygulama kullanıyorsanız ve desteklenen uygulamalardan biri değilse, Uygulama tanınmıyor sayfasıyla karşılaşırsınız. Sorunu çözmek için uygulamayı Koşullu Erişim uygulama denetimiyle yapılandırmanız gerekir.

Önerilen adımlar

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

Başlıkta Yeni uygulamaları görüntüle'yi seçin.

Yeni uygulamalar listesinde, eklediğiniz uygulamayı bulun, işareti seçin + ve ardından Ekle'yi seçin.

- Uygulamanın özel mi yoksa standart bir uygulama mı olduğunu seçin.

- Sihirbaz aracılığıyla devam edin, yapılandırdığınız uygulama için belirtilen Kullanıcı tanımlı etki alanlarının doğru olduğundan emin olun.

Uygulamanın Koşullu Erişim Uygulama Denetimi uygulamaları sayfasında göründüğünü doğrulayın.

Oturum denetimi isteme seçeneği görüntülenir

Microsoft dışı bir IdP uygulaması ekledikten sonra Oturum denetimi isteme seçeneğini görebilirsiniz. Bunun nedeni, yalnızca katalog uygulamalarının kullanıma yönelik olmayan oturum denetimleri olmasıdır. Diğer tüm uygulamalar için kendi kendine ekleme işlemi gerçekleştirmeniz gerekir.

Microsoft dışı IDP'lere sahip özel uygulamalar için Koşullu Erişim uygulama denetimini dağıtma başlığındaki yönergeleri izleyin.

Önerilen adımlar

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin.

Koşullu Erişim UygulamaDenetimi'nin altında Uygulama ekleme/bakım'ı seçin.

Uygulamayı ekleyecek kullanıcı için asıl adı veya e-postayı girin ve kaydet'i seçin.

Dağıttığınız uygulamaya gidin. Gördüğünüz sayfa, uygulamanın tanınıp tanınmadığına bağlıdır. Gördüğünüz sayfaya bağlı olarak aşağıdakilerden birini yapın:

Tanınmadı. Uygulamanızı yapılandırmanızı isteyen tanınmayan bir Uygulama sayfası görürsünüz. Aşağıdaki adımları uygulayın:

- Koşullu Erişim uygulama denetimi için uygulamayı ekleme.

- Uygulamanın etki alanlarını ekleyin.

- Uygulamanın sertifikalarını yükleyin.

Tanındı. Uygulamanız tanındıysa, uygulama yapılandırma işlemine devam etmek isteyip istemediğinizi soran bir ekleme sayfası görürsünüz.

Uygulamanın düzgün çalışması için gereken tüm etki alanlarıyla yapılandırıldığından emin olun ve ardından uygulama sayfasına dönün.

Uygulama ekleme konusunda dikkat edilmesi gereken diğer noktalar

Uygulama ekleme sorunlarını giderirken dikkate alınması gereken bazı ek noktalar vardır.

Microsoft Entra Koşullu Erişim ilkesi ayarları arasındaki farkı anlayın: "Yalnızca izleme", "İndirmeleri engelle" ve "Özel ilke kullan"

Koşullu Erişim ilkeleri Microsoft Entra aşağıdaki yerleşik Defender for Cloud Apps denetimlerini yapılandırabilirsiniz: Yalnızca izleme ve İndirmeleri engelleme. Bu ayarlar, Microsoft Entra kimliğinde yapılandırılan bulut uygulamaları ve koşulları için Defender for Cloud Apps ara sunucu özelliğini uygular ve uygular.

Daha karmaşık ilkeler için, Defender for Cloud Apps'de erişim ve oturum ilkelerini yapılandırmanıza olanak tanıyan Özel ilke kullan'ı seçin.

Erişim ilkelerindeki "Mobil ve masaüstü" istemci uygulaması filtre seçeneğini anlama

Defender for Cloud Apps erişim ilkelerinde, İstemci uygulaması filtresi Mobil ve masaüstü olarak ayarlanmadığı sürece, sonuçta elde edilen erişim ilkesi tarayıcı oturumları için geçerlidir.

Bunun nedeni, kullanıcı oturumlarının yanlışlıkla ara sunucu olarak kullanılmasını önlemektir. Bu, bu filtrenin kullanılmasına neden olabilir.

Erişim ve oturum ilkeleri oluştururken karşılaşılan sorunlar

Defender for Cloud Apps aşağıdaki yapılandırılabilir ilkeleri sağlar:

- Erişim ilkeleri: Tarayıcı, mobil ve/veya masaüstü uygulamalarına erişimi izlemek veya engellemek için kullanılır.

- Oturum ilkeleri. Tarayıcıda veri sızıntısı ve sızdırma senaryolarını önlemek için belirli eylemleri izlemek, engellemek ve gerçekleştirmek için kullanılır.

Bu ilkeleri Defender for Cloud Apps kullanmak için, önce Microsoft Entra Koşullu Erişim'de oturum denetimlerini genişletmek için bir ilke yapılandırmanız gerekir:

Microsoft Entra ilkesindeki Erişim denetimleri'nin altında Oturum>Koşullu Erişim Uygulama Denetimi Kullan'ı seçin.

Yerleşik bir ilke seçin (Yalnızca izleme veya İndirmeleri engelleme) veya Defender for Cloud Apps gelişmiş ilke ayarlamak için özel ilke kullan'ı seçin.

Devam etmek için Seç'i seçin.

Bu ilkeleri yapılandırırken karşılaşabileceğiniz yaygın senaryolar şunlardır:

- Koşullu Erişim ilkeleri'nde koşullu erişim uygulama denetimi seçeneğini göremezsiniz

- İlke oluştururken hata iletisi: Koşullu erişim uygulama denetimiyle dağıtılan uygulamanız yok

- Uygulama için oturum ilkeleri oluşturulamıyor

- İnceleme Yöntemi seçemiyorum: Veri Sınıflandırma Hizmeti

- Eylem: Koru'yu seçemiyorum

Koşullu Erişim ilkeleri'nde koşullu erişim uygulama denetimi seçeneğini göremezsiniz

Oturumları Defender for Cloud Apps yönlendirmek için Microsoft Entra Koşullu Erişim ilkelerinin koşullu erişim uygulama denetimi oturum denetimlerini içerecek şekilde yapılandırılması gerekir.

Önerilen adımlar

Koşullu Erişim ilkenizde Koşullu Erişim Uygulama Denetimi seçeneğini görmüyorsanız, Microsoft Entra Kimliği P1 için geçerli bir lisansınız ve geçerli bir Defender for Cloud Apps lisansınız olduğundan emin olun.

İlke oluştururken hata iletisi: Koşullu erişim uygulama denetimiyle dağıtılan uygulamanız yok

Erişim veya oturum ilkesi oluştururken şu hata iletisini görebilirsiniz: Koşullu erişim uygulama denetimiyle dağıtılan uygulamanız yok. Bu hata, uygulamanın Koşullu Erişim uygulama denetimi için eklenmemiş, Microsoft dışı bir IdP uygulaması olduğunu gösterir.

Önerilen adımlar

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin. Bağlı uygulamalar'ın altında Koşullu Erişim Uygulama Denetimi uygulamaları'nı seçin.

Hiçbir uygulama bağlı değil iletisini görürseniz, uygulamaları dağıtmak için aşağıdaki kılavuzları kullanın:

Uygulamayı dağıtırken herhangi bir sorunla karşılaşırsanız bkz. Uygulamayı eklerken karşılaşılan sorunlar.

Uygulama için oturum ilkeleri oluşturulamıyor

Koşullu Erişim uygulama denetimi için Microsoft dışı bir IdP uygulaması ekledikten sonra, Koşullu Erişim Uygulama Denetimi uygulamaları sayfasında şu seçeneği görebilirsiniz: Oturum denetimi isteme.

Not

Katalog uygulamalarının kullanıma ait olmayan oturum denetimleri vardır. Microsoft dışı tüm IdP uygulamaları için kendi kendine ekleme işlemi gerçekleştirmeniz gerekir. Önerilen adımlar

Uygulamanızı oturum denetimine dağıtın. Daha fazla bilgi için bkz . Koşullu Erişim uygulama denetimi için Microsoft dışı IdP özel uygulamaları ekleme.

Oturum ilkesi oluşturun ve Uygulama filtresini seçin.

Uygulamanızın artık açılan listede listelendiğinden emin olun.

İnceleme Yöntemi seçemiyorum: Veri Sınıflandırma Hizmeti

Oturum ilkelerinde, Denetim dosyası indirme (inceleme ile) oturum denetim türünü kullanırken, dosyalarınızı gerçek zamanlı olarak taramak ve yapılandırdığınız ölçütlerle eşleşen hassas içeriği algılamak için Veri Sınıflandırma Hizmeti inceleme yöntemini kullanabilirsiniz.

Veri Sınıflandırma Hizmeti inceleme yöntemi kullanılamıyorsa, sorunu araştırmak için aşağıdaki adımları kullanın.

Önerilen adımlar

Oturum denetim türününDenetim dosyası indirme (inceleme ile) olarak ayarlandığını doğrulayın.

Not

Veri Sınıflandırma Hizmeti inceleme yöntemi yalnızca Denetim dosyası indirme (inceleme ile) seçeneği için kullanılabilir.

Veri Sınıflandırma Hizmeti özelliğinin bölgenizde kullanılabilir olup olmadığını belirleyin:

- Özellik bölgenizde kullanılamıyorsa Yerleşik DLP inceleme yöntemini kullanın.

- Bu özellik bölgenizde kullanılabiliyorsa ancak Yine de Veri Sınıflandırma Hizmeti inceleme yöntemini göremiyorsanız bir destek bileti açın.

Eylem: Koru'yu seçemiyorum

Oturum ilkelerinde, İzleme ve Engelleme eylemlerine ek olarak Denetim dosyası indirme (inceleme ile) oturum denetim türünü kullanırken Koru eylemini belirtebilirsiniz. Bu eylem, dosya indirmelerine, koşullara, içerik incelemesine veya her ikisine bağlı olarak dosyayı şifreleme veya dosyaya izin uygulama seçeneğiyle izin vermenizi sağlar.

Koru eylemi kullanılamıyorsa, sorunu araştırmak için aşağıdaki adımları kullanın.

Önerilen adımlar

Koru eylemi kullanılamıyorsa veya griyse, Microsoft Purview lisansına sahip olduğunuzu doğrulayın. Daha fazla bilgi için bkz. Microsoft Purview Bilgi Koruması tümleştirme.

Koru eylemi kullanılabilir ancak uygun etiketleri görmüyorsa.

Defender for Cloud Apps menü çubuğunda Microsoft Information Protection ayarlar simgesini > seçin ve tümleştirmenin etkinleştirildiğini doğrulayın.

Office etiketleri için Microsoft Purview portalında Birleşik Etiketleme'nin seçili olduğundan emin olun.

Yönetici Görünümü araç çubuğuyla tanılama ve sorun giderme

Yönetici Görünümü araç çubuğu, ekranınızın en altında yer alır ve yönetici kullanıcıların koşullu erişim uygulama denetimiyle ilgili sorunları tanılaması ve gidermesi için araçlar sağlar.

Yönetici Görünüm araç çubuğunu görüntülemek için, Microsoft Defender XDR ayarlarındaki Uygulama ekleme/bakım listesine belirli yönetici kullanıcı hesaplarını eklediğinizden emin olmanız gerekir.

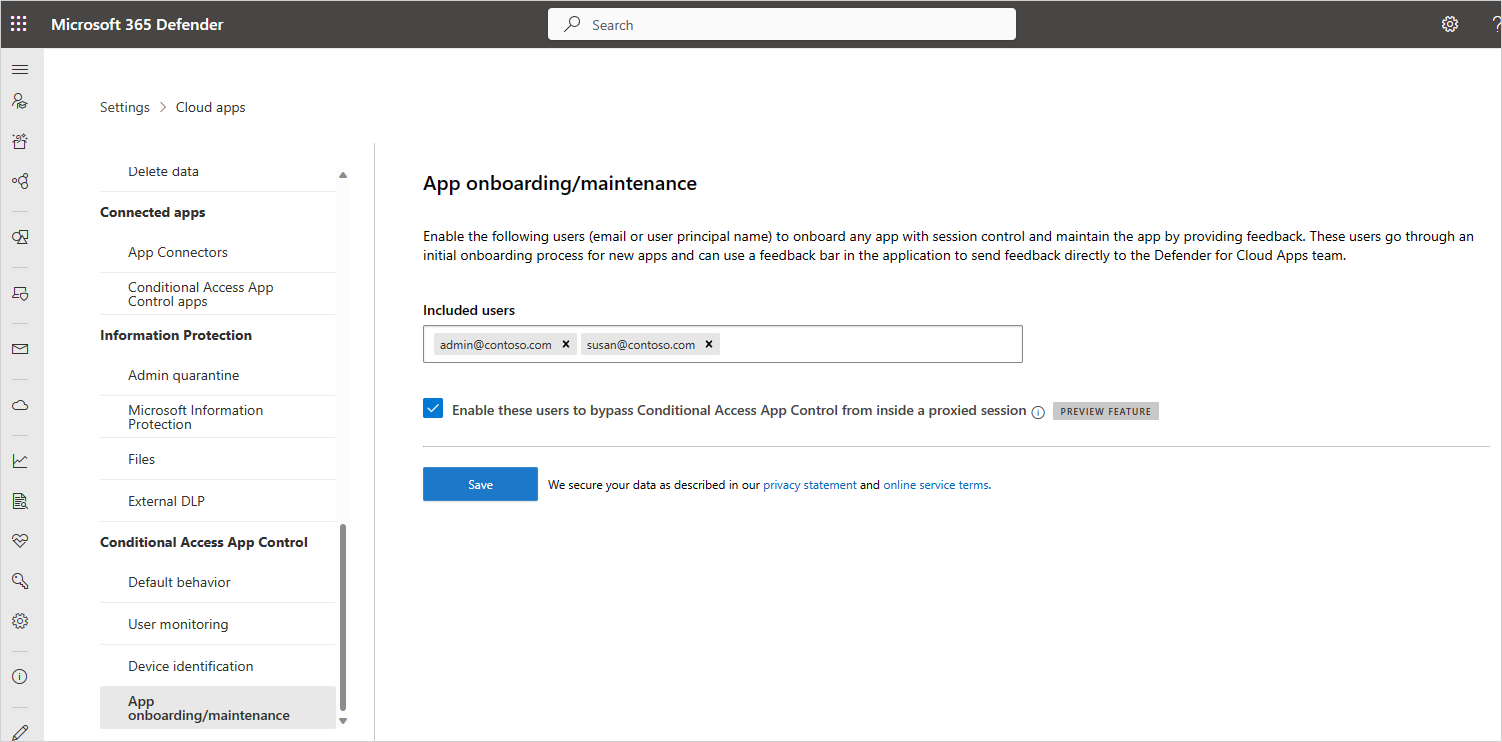

Uygulama ekleme /bakım listesine kullanıcı eklemek için:

Microsoft Defender XDR'da Ayarlar>Cloud Apps'i seçin.

Ekranı aşağı kaydırın ve Koşullu Erişim Uygulama Denetimi'nin altında Uygulama ekleme/bakım'ı seçin.

Eklemek istediğiniz yönetici kullanıcının asıl adını veya e-posta adresini girin.

Bu kullanıcıların koşullu erişim uygulama denetimini proksied oturumun içinden atlamasına izin ver seçeneğini ve ardından Kaydet'i seçin.

Örneğin:

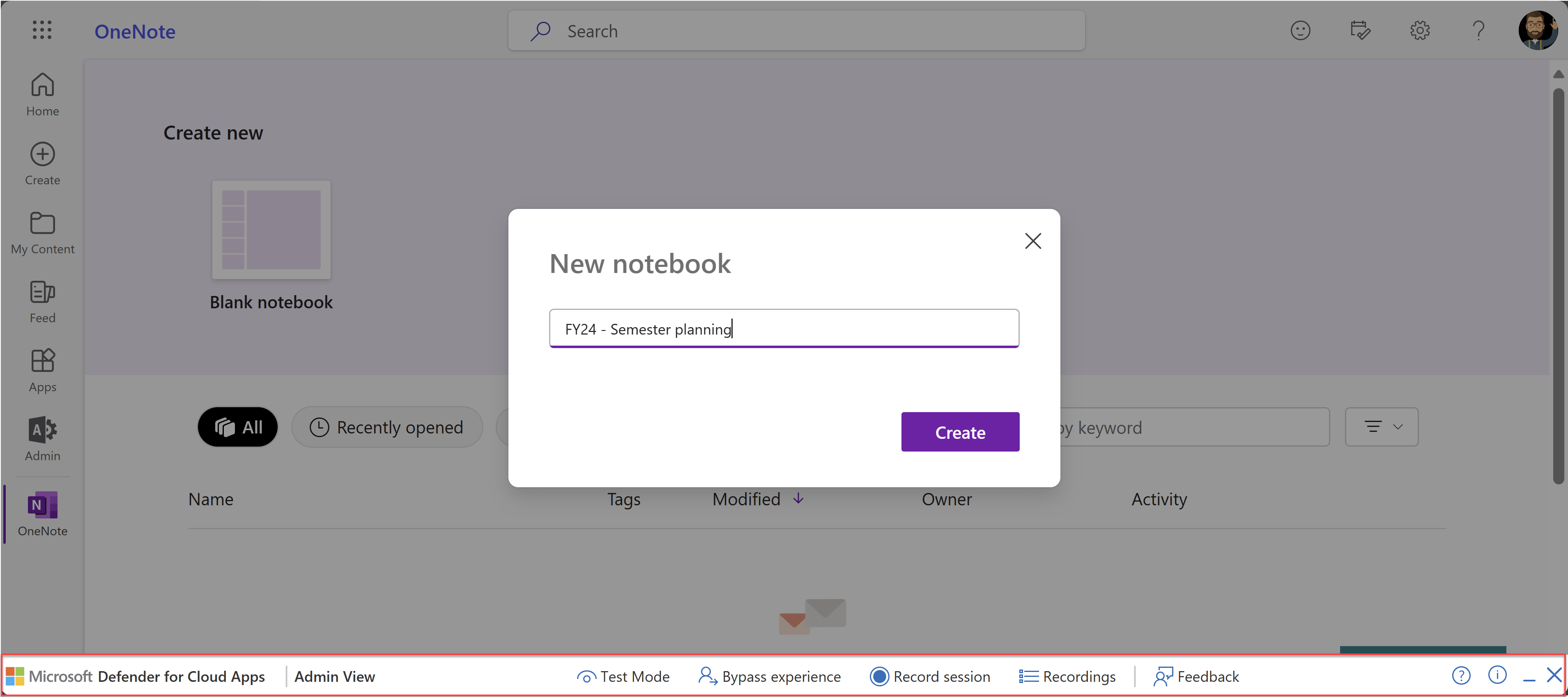

Listelenen kullanıcılardan biri, yönetici oldukları desteklenen bir uygulamada yeni bir oturum başlattığında, tarayıcının en altında Yönetici Görünüm araç çubuğu gösterilir.

Örneğin aşağıdaki resimde, tarayıcıda OneNote kullanılırken tarayıcı penceresinin en altında gösterilen Yönetici Görünümü araç çubuğu gösterilmektedir:

Aşağıdaki bölümlerde test etmek ve sorun gidermek için Yönetici Görünümü araç çubuğunun nasıl kullanılacağı açıklanmaktadır.

Test modu

Yönetici kullanıcı olarak, en son sürüm tüm kiracılara tam olarak sunulmadan önce yaklaşan ara sunucu hata düzeltmelerini test etmek isteyebilirsiniz. Sürüm döngülerini hızlandırmaya yardımcı olmak için Microsoft destek ekibine hata düzeltmesi hakkındaki geri bildiriminizi sağlayın.

Test modundayken, hata düzeltmelerinde sağlanan değişiklikler yalnızca yönetici kullanıcılara sunulur. Diğer kullanıcılar üzerinde hiçbir etkisi yoktur.

- Test modunu açmak için Yönetici Görünüm araç çubuğunda Test Modu'nu seçin.

- Testinizi bitirdiğinizde, normal işlevselliğe dönmek için Test Modunu Sonlandır'ı seçin.

Ara sunucu oturumlarını atlama

Edge dışı bir tarayıcı kullanıyorsanız ve uygulamanıza erişirken veya uygulamanıza yüklemede güçlük çekiyorsanız, uygulamayı ara sunucu olmadan çalıştırarak sorunun Koşullu Erişim ara sunucusuyla ilgili olup olmadığını doğrulamak isteyebilirsiniz.

Ara sunucuyu atlamak için Yönetici Görünüm araç çubuğunda Deneyimi atla'yı seçin. URL'nin son eklenmediğini belirterek oturumun atlandığını onaylayın.

Koşullu Erişim proxy'si bir sonraki oturumunuzda yeniden kullanılır.

Daha fazla bilgi için bkz. koşullu erişim uygulama denetimi ve İş için Microsoft Edge ile tarayıcı içi koruma (Önizleme) Microsoft Defender for Cloud Apps.

İkinci oturum açma ('ikinci oturum açma' olarak da bilinir)

Bazı uygulamaların oturum açmak için birden fazla ayrıntılı bağlantısı vardır. Uygulama ayarlarında oturum açma bağlantılarını tanımlamadığınız sürece, kullanıcılar oturum açtıklarında tanınmayan bir sayfaya yönlendirilebilir ve erişimleri engellenebilir.

Microsoft Entra Kimliği gibi IDP'ler arasındaki tümleştirme, bir uygulama oturum açma işlemini kesmeyi ve yeniden yönlendirmeyi temel alır. Bu, tarayıcı oturum açma işlemleri ikinci bir oturum açma tetiklemeden doğrudan denetlenemez anlamına gelir. İkinci bir oturum açmayı tetikleyebilmek için, özellikle bu amaçla ikinci bir oturum açma URL'si kullanmamız gerekir.

Uygulama bir nonce kullanıyorsa, ikinci oturum açma kullanıcılar için saydam olabilir veya yeniden oturum açmaları istenir.

Son kullanıcı için saydam değilse, ikinci oturum açma URL'sini uygulama ayarlarına ekleyin:

Ayarlar > Bulut uygulamaları Bağlı uygulamalar >> Koşullu Erişim Uygulama Denetimi Uygulamaları'na gidin

İlgili uygulamayı seçin ve ardından üç noktayı seçin.

Uygulamayı düzenle\Gelişmiş oturum açma yapılandırması'nı seçin.

Hata sayfasında belirtildiği gibi ikinci oturum açma URL'sini ekleyin.

Uygulamanın bir nonce kullanmadığından eminseniz, Yavaş oturum açmalar bölümünde açıklandığı gibi uygulama ayarlarını düzenleyerek bunu devre dışı bırakabilirsiniz.

Oturumu kaydetme

Microsoft destek mühendislerine oturum kaydı göndererek sorunun kök neden analizine yardımcı olmak isteyebilirsiniz. Oturumunuzu kaydetmek için Yönetici Görünümü araç çubuğunu kullanın.

Not

Tüm kişisel veriler kayıtlardan kaldırılır.

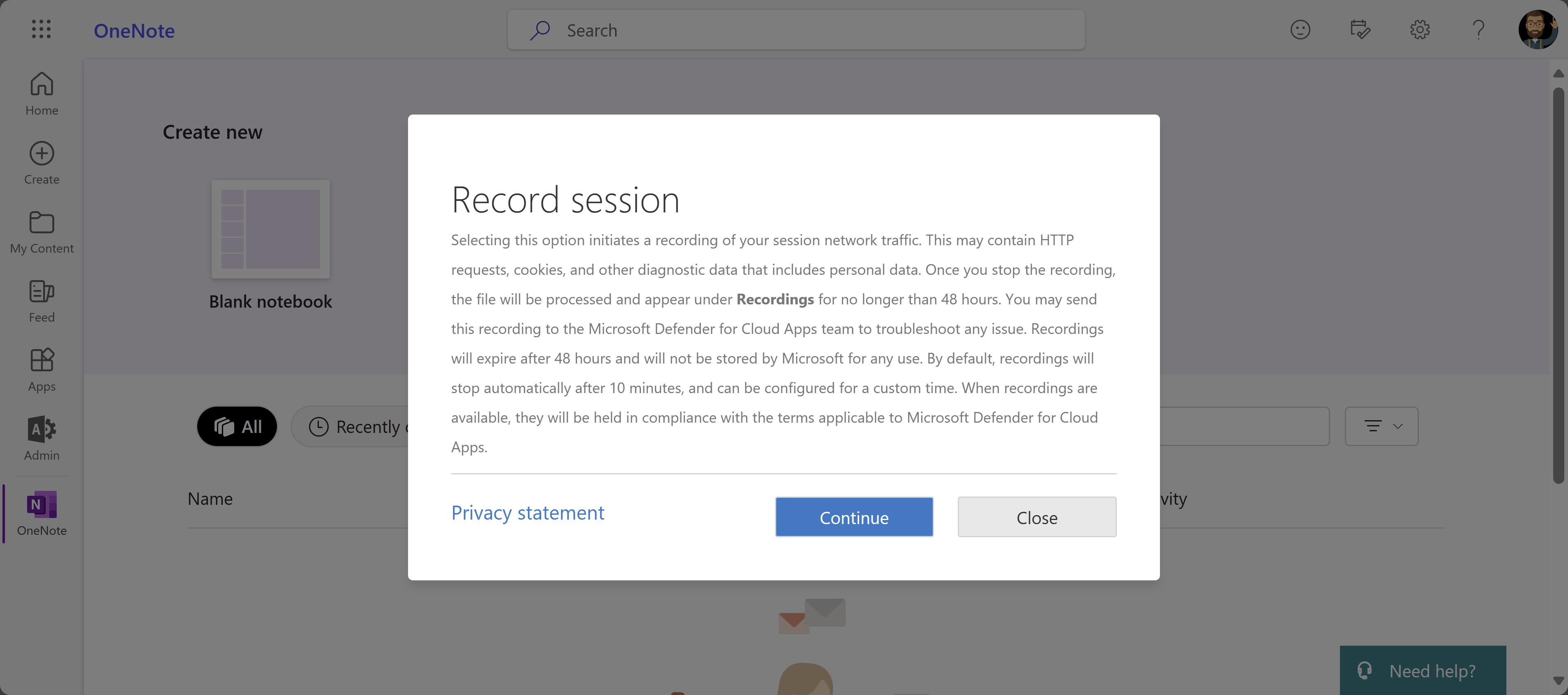

Oturumu kaydetmek için:

Yönetici Görünüm araç çubuğunda Oturumu kaydet'i seçin. İstendiğinde, koşulları kabul etmek için Devam'ı seçin. Örneğin:

Oturumun simülasyonunu yapmaya başlamak için gerekirse uygulamanızda oturum açın.

Senaryoyu kaydetmeyi bitirdiğinizde, Yönetici Görünüm araç çubuğunda Kaydı durdur'u seçtiğinizden emin olun.

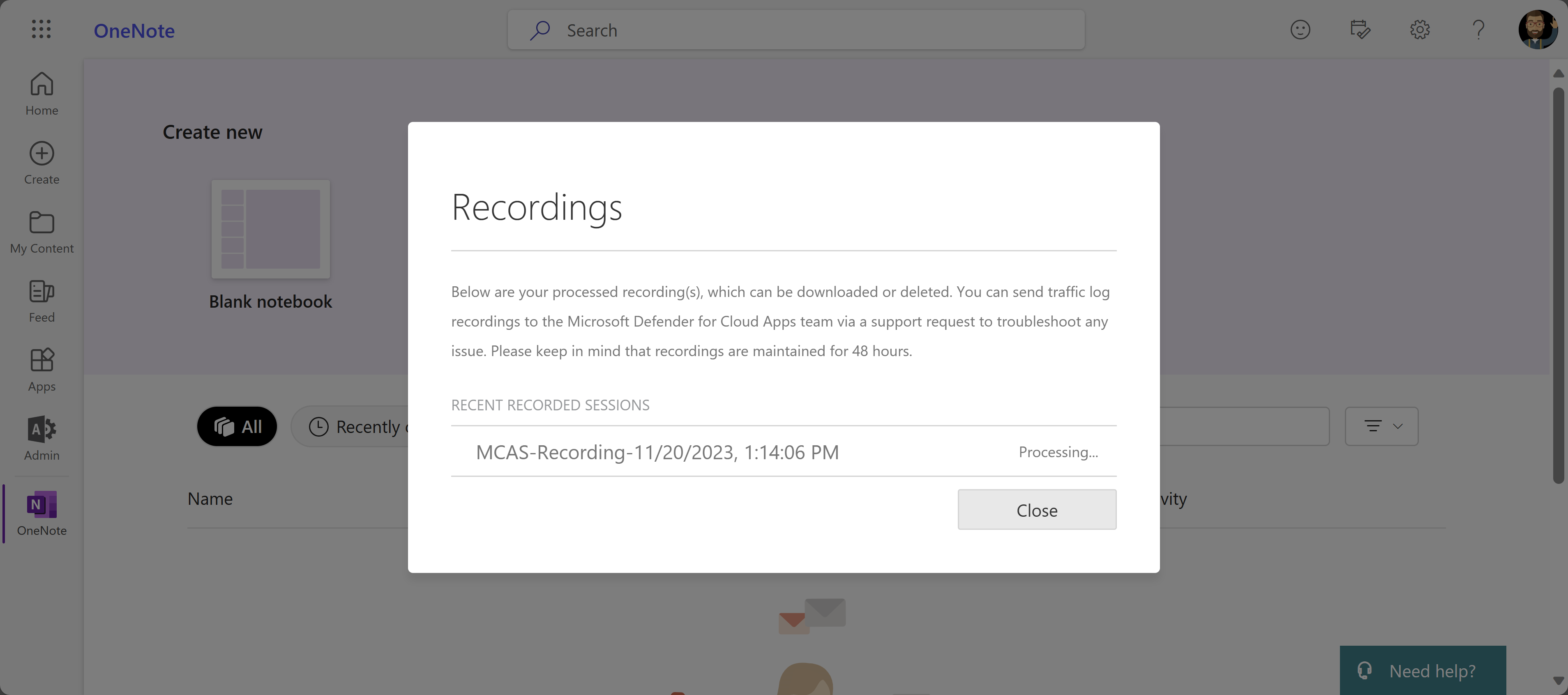

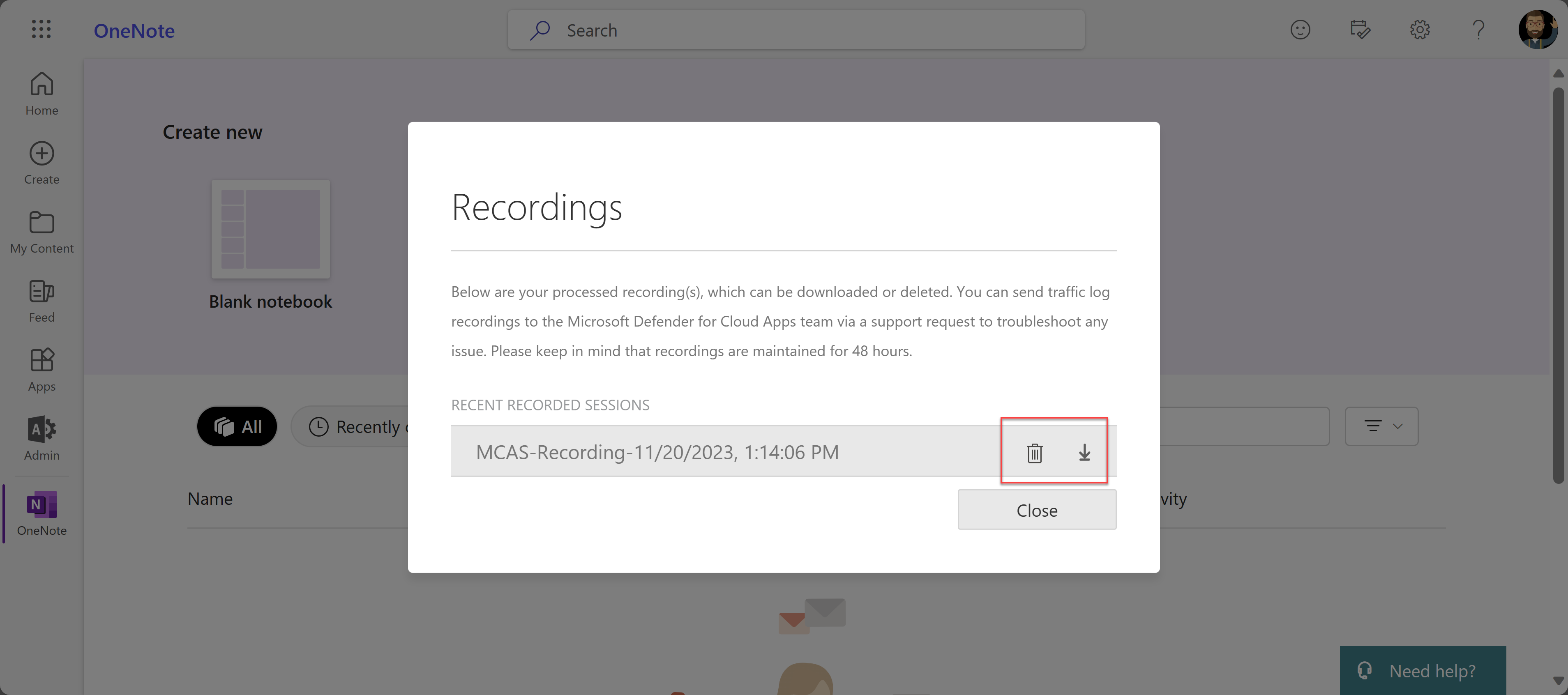

Kayıtlı oturumlarınızı görüntülemek için:

Kaydı tamamladıktan sonra, Yönetici Görünüm araç çubuğunda Oturum kayıtları'nı seçerek kaydedilen oturumları görüntüleyin. Son 48 saat içinde kaydedilen oturumların listesi görüntülenir. Örneğin:

Kayıtlarınızı yönetmek için bir dosya seçin ve ardından Sil veya İndir'i seçin. Örneğin:

Uygulamanız için etki alanları ekleme

Doğru etki alanlarını bir uygulamayla ilişkilendirmek, Defender for Cloud Apps ilkeleri ve denetim etkinliklerini zorlamasına olanak tanır.

Örneğin, ilişkili bir etki alanı için dosya indirmeyi engelleyen bir ilke yapılandırdıysanız, uygulama tarafından bu etki alanından dosya indirmeleri engellenir. Ancak uygulama tarafından uygulamayla ilişkilendirilmiş olmayan etki alanlarından dosya indirme işlemleri engellenmez ve eylem etkinlik günlüğünde denetlenemez.

Bir yönetici, proksied bir uygulamaya tanınmayan bir etki alanına göz atarsa, bu Defender for Cloud Apps aynı uygulamanın veya başka bir uygulamanın bir parçası olarak dikkate almaz, Tanınmayan etki alanı iletisi görüntülenir ve yöneticiden etki alanını bir sonraki sefere korunması için eklemesini ister. Bu gibi durumlarda, yönetici etki alanını eklemek istemezse hiçbir eylem gerekmez.

Not

Defender for Cloud Apps, sorunsuz bir kullanıcı deneyimi sağlamak için uygulamayla ilişkilendirilmiş olmayan etki alanlarına yine de bir sonek ekler.

Uygulamanız için etki alanları eklemek için:

Defender for Cloud Apps Yönetici Görünüm araç çubuğunun ekranınızda göründüğü bir tarayıcıda uygulamanızı açın.

Yönetici Görünüm araç çubuğundaBulunan etki alanları'nı seçin.

Bulunan etki alanları bölmesinde, listelenen etki alanı adlarını not edin veya listeyi .csv dosyası olarak dışarı aktarın.

Bulunan etki alanları bölmesi, uygulamayla ilişkilendirilmiş olmayan tüm etki alanlarının listesini gösterir. Etki alanı adları tam olarak nitelenir.

Microsoft Defender XDR AyarlarCloud Apps>Bağlı uygulamalar>Koşullu Erişim Uygulama Denetimi uygulamaları'nıseçin>.

Tabloda uygulamanızı bulun. Sağ taraftaki seçenekler menüsünü ve ardından Uygulamayı düzenle'yi seçin.

Kullanıcı tanımlı etki alanları alanına, bu uygulamayla ilişkilendirmek istediğiniz etki alanlarını girin.

Uygulamada zaten yapılandırılmış etki alanlarının listesini görüntülemek için Uygulama etki alanlarını görüntüle bağlantısını seçin.

Etki alanları eklerken, belirli etki alanları eklemek mi yoksa yıldız işareti mi kullanmak istediğinizi düşünün (***** bir kerede birden çok etki alanı kullanmak için joker karakter kullanın.

Örneğin,

sub1.contoso.comsub2.contoso.combelirli etki alanlarına örnek olarak verilebilir. Bu etki alanlarının ikisini aynı anda ve diğer eşdüzey etki alanlarını eklemek için kullanın*.contoso.com.

Daha fazla bilgi için bkz. Microsoft Defender for Cloud Apps Koşullu Erişim uygulama denetimiyle uygulamaları koruma.