Saldırı yüzeyini azaltma Windows'un bir parçası mı?

Saldırı yüzeyi azaltma, başlangıçta Microsoft Defender Virüsten Koruma'nın Windows 10 sürüm 1709'da önemli bir güncelleştirme olarak sunulan exploit guard özellikleri paketinin bir özelliğiydi. Microsoft Defender Virüsten Koruma, Windows'un yerel kötü amaçlı yazılımdan koruma bileşenidir. Ancak tam saldırı yüzeyi azaltma özellik kümesi yalnızca Windows kurumsal lisansıyla kullanılabilir. Ayrıca bazı Microsoft Defender Virüsten Koruma dışlamalarının saldırı yüzeyi azaltma kuralı dışlamaları için geçerli olduğunu unutmayın. Bkz. Saldırı yüzeyi azaltma kuralları başvurusu - virüsten koruma dışlamaları ve saldırı yüzeyi azaltma kuralları Microsoft Defender.

Saldırı yüzeyi azaltma kurallarını çalıştırmak için kurumsal lisansa sahip olmak gerekiyor mu?

Saldırı yüzeyi azaltma kurallarının ve özelliklerinin tamamı yalnızca Windows 10 veya Windows 11 için kurumsal lisansınız varsa desteklenir. Kurumsal lisans olmadan sınırlı sayıda kural çalışabilir. Microsoft 365 İş'iniz varsa, birincil güvenlik çözümünüz olarak virüsten koruma Microsoft Defender ayarlayın ve PowerShell aracılığıyla kuralları etkinleştirin. Kurumsal lisans olmadan saldırı yüzeyi azaltmanın kullanılması resmi olarak desteklenmez ve saldırı yüzeyini azaltmanın tüm özelliklerini kullanamazsınız.

Windows lisanslama hakkında daha fazla bilgi edinmek için bkz. lisanslama Windows 10 ve Windows 10 için Toplu Lisanslama kılavuzunu edinin.

E3 lisansım varsa saldırı yüzeyini azaltma desteklenir mi?

Evet. Saldırı yüzeyini azaltma, Windows Enterprise E3 ve üzeri için desteklenir.

E5 lisansı ile hangi özellikler desteklenir?

E3 ile desteklenen tüm kurallar E5 ile de desteklenir.

E5, Uç Nokta için Defender ile daha fazla tümleştirme ekler. E5 ile uyarıları gerçek zamanlı olarak görüntüleyebilir, kural dışlamalarında ince ayar yapabilir, saldırı yüzeyi azaltma kurallarını yapılandırabilir ve olay raporlarının listelerini görüntüleyebilirsiniz.

Şu anda desteklenen saldırı yüzeyi azaltma kuralları nelerdir?

Saldırı yüzeyi azaltma, aşağıdaki kuralların tümünü destekler.

Hangi kuralları etkinleştirebilirsiniz? Tümü veya tek tek kuralları açabilir miyim?

Ortamınız için en iyi olanı anlamanıza yardımcı olmak için , denetim modunda saldırı yüzeyi azaltma kurallarını etkinleştirmenizi öneririz. Bu yaklaşımla kuruluşunuz üzerindeki olası etkiyi belirleyebilirsiniz. Örneğin, iş kolu uygulamalarınız.

Saldırı yüzeyi azaltma kuralları dışlamaları nasıl çalışır?

Saldırı yüzeyi azaltma kuralları için, bir dışlama eklerseniz, her saldırı yüzeyi azaltma kuralını etkiler.

Saldırı yüzeyi azaltma kuralları dışlamaları joker karakterleri, yolları ve çevresel değişkenleri destekler. Saldırı yüzeyi azaltma kurallarında joker karakterlerin nasıl kullanılacağı hakkında daha fazla bilgi için bkz. Dosya uzantısına ve klasör konumuna göre dışlamaları yapılandırma ve doğrulama.

Saldırı yüzeyi azaltma kuralları dışlamaları (joker karakterler ve env. değişkenler dahil) hakkında aşağıdaki öğelere dikkat edin:

- Çoğu saldırı yüzeyi azaltma kuralı dışlamaları Microsoft Defender Virüsten Koruma dışlamalarından bağımsızdır. Ancak Microsoft Defender Virüsten Koruma dışlamaları bazı saldırı yüzeyi azaltma kuralları için geçerlidir. Bkz. Saldırı yüzeyi azaltma kuralları başvurusu - virüsten koruma dışlamaları ve saldırı yüzeyi azaltma kuralları Microsoft Defender.

- Joker karakterler sürücü harfi tanımlamak için kullanılamaz.

- Birden fazla klasörü dışlamak istiyorsanız, bir yolda birden çok iç içe klasör belirtmek için birden çok örneğini

\*\kullanın (örneğin,c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Manager joker karakterleri (* veya? ) destekler.

- Rastgele karakterler içeren bir dosyayı dışlamak istiyorsanız (otomatik dosya oluşturma), '?' simgesini kullanabilirsiniz (örneğin,

C:\Folder\fileversion?.docx) - grup ilkesi saldırı yüzeyi azaltma dışlamaları teklifleri desteklemez (altyapı uzun yolu, boşlukları vb. yerel olarak işler, bu nedenle tırnakları kullanmanız gerekmez).

- Saldırı yüzeyi azaltma kuralları NT AUTHORITY\SYSTEM hesabı altında çalıştırıldığından ortam değişkenleri makine değişkenleriyle sınırlıdır.

Nasıl yaparım? neleri dışlamam gerektiğini biliyor musunuz?

Farklı saldırı yüzeyi azaltma kuralları farklı koruma akışlarına sahiptir. Her zaman yapılandırdığınız saldırı yüzeyi azaltma kuralının nelere karşı koruma yaptığını ve gerçek yürütme akışının nasıl kaydırılıp kaydırılıp kaydırıladığınızı düşünün.

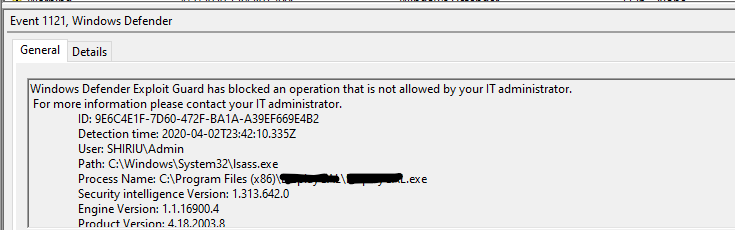

Örnek: Windows yerel güvenlik yetkilisi alt sisteminden kimlik bilgilerinin çalınmasını engelleme Doğrudan Yerel Güvenlik Yetkilisi Alt Sistemi (LSASS) işleminden okuma, şirket kimlik bilgilerini açığa çıkarabileceği için bir güvenlik riski oluşturabilir.

Bu kural, güvenilmeyen işlemlerin LSASS belleğine doğrudan erişmesini engeller. Bir işlem, PROCESS_VM_READ erişim hakkıyla LSASS'ye erişmek için OpenProcess() işlevini kullanmayı denediğinde, kural özellikle bu sağa erişimi engeller.

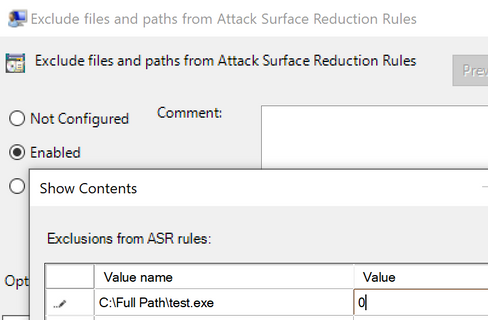

Yukarıdaki örneğe baktığınızda, erişim hakkının engellendiği işlem için gerçekten bir özel durum oluşturmanız gerekiyorsa, dosya adını tam yolla birlikte eklemek, dosya adının engellenmesini ve LSASS işlem belleğine erişmesine izin verildikten sonra dışlanmasını sağlar. 0 değeri, saldırı yüzeyi azaltma kurallarının bu dosyayı/işlemi yoksaydığı ve engellemediği/denetlemediği anlamına gelir.

Kural başına dışlamaları Nasıl yaparım? yapılandırabilirsiniz?

Kural başına dışlamaları yapılandırma hakkında bilgi için bkz . Test saldırısı yüzeyi azaltma kuralları.

Microsoft'un etkinleştirmeyi önerdiği kurallar nelerdir?

Mümkün olan her kuralı etkinleştirmenizi öneririz. Ancak, bir kuralı etkinleştirmemeniz gereken bazı durumlar vardır. Örneğin, uç noktalarınızı yönetmek için Microsoft Endpoint Configuration Manager (veya System Center Configuration Manager - SCCM) kullanıyorsanız PSExec ve WMI komutlarından kaynaklanan İşlem oluşturmalarını engelle kuralını etkinleştirmenizi önermeyiz.

Genel belgelerimizde bulunan her kurala özgü bilgileri ve/veya uyarıları okumanızı kesinlikle öneririz. Office, Kimlik Bilgileri, Betikler, E-Posta gibi birden fazla koruma sütununa yayma. WMI olay aboneliği aracılığıyla kalıcılığı engelleme dışında tüm saldırı yüzeyi azaltma kuralları Windows 1709 ve sonraki sürümlerde desteklenir:

- Güvenlik açığı bulunan imzalı sürücülerin kötüye kullanılması engellendi

- E-posta istemcisinden ve web postasından yürütülebilir içeriği engelleme

- Tüm Office uygulamalarının alt işlemler oluşturmalarını engelleme

- Office uygulamalarının yürütülebilir içerik oluşturmalarını engelleme

- Office uygulamalarının diğer işlemlere kod eklemesini engelleme

- JavaScript veya VBScript'in indirilen yürütülebilir içeriği başlatmasını engelleme

- Karartılmış olabilecek betiklerin yürütülmesini engelleme

- Office makrosundan Win32 API çağrılarını engelleme

- Fidye yazılımına karşı gelişmiş koruma kullanma

- Windows yerel güvenlik yetkilisi alt sisteminden (lsass.exe) kimlik bilgilerinin çalınmalarını engelleme

- PSExec ve WMI komutlarından kaynaklanan işlem oluşturma işlemlerini engelleme

- USB'den çalıştırılan güvenilmeyen ve imzalanmamış işlemleri engelleme

- Yaygınlık, yaş veya güvenilen liste ölçütlerini karşılamadığı sürece yürütülebilir dosyaların çalışmasını engelleme

- Office iletişim uygulamalarının alt işlemler oluşturmalarını engelleme

- Adobe Reader'ın alt işlemler oluşturmalarını engelleme

- WMI olay aboneliği aracılığıyla kalıcılığı engelleme

Yerel güvenlik yetkilisi alt sistemi varsayılan olarak etkin mi?

Saldırı Surface Azaltma kuralının varsayılan durumu "Windows yerel güvenlik yetkilisi alt sisteminden (lsass.exe)kimlik bilgilerinin çalınması engelleniyor", Yapılandırılmadı olarak yapılandırıldı olarak değişir ve varsayılan mod Engelle olarak ayarlanır. Diğer tüm saldırı yüzeyi azaltma kuralları varsayılan durumunda kalır: Yapılandırılmadı. Son kullanıcı bildirimlerini azaltmak için kurala ek filtreleme mantığı zaten dahil edilmiştir. Müşteriler kuralı, varsayılan modu geçersiz kılan Denetim, Uyarı veya Devre Dışı modları olarak yapılandırabilir. Kuralın varsayılan modda yapılandırılması veya Engelleme modunu el ile etkinleştirmeniz fark etmeksizin, bu kuralın işlevselliği aynıdır.

Saldırı yüzeyini azaltmaya başlamak için bazı iyi öneriler nelerdir?

Saldırı yüzeyi azaltma kurallarını kısa bir süre boyunca denetim modunda çalıştırarak saldırı yüzeyi azaltma kurallarını etkinleştirmeden önce kuruluşunuzu nasıl etkilediğini test edin. Kuralları denetim modunda çalıştırırken, yanlışlıkla engellenen iş kolu uygulamalarını tanımlayabilir ve bunları saldırı yüzeyi azaltmanın dışında tutabilirsiniz.

Daha büyük kuruluşlar, cihazların giderek daha geniş bir alt kümesinde kuralları denetleyerek ve etkinleştirerek saldırı yüzeyi azaltma kurallarını "halkalarda" dağıtmayı düşünmelidir. Intune veya grup ilkesi yönetim aracını kullanarak kuruluşunuzun cihazlarını halkalar halinde düzenleyebilirsiniz.

Bir saldırı yüzeyi azaltma kuralını etkinleştirmeden önce denetim modunda ne kadar süreyle test etmeliyim?

Kuralın kuruluşunuz genelinde kullanıma geçtikten sonra nasıl çalıştığına ilişkin iyi bir temel elde etmek için kuralı yaklaşık 30 gün boyunca denetim modunda tutun. Denetim döneminde, kural tarafından engellenmiş olabilecek tüm iş kolu uygulamalarını tanımlayabilir ve kuralı bunları dışlayacak şekilde yapılandırabilirsiniz.

Üçüncü taraf bir güvenlik çözümünden Uç Nokta için Defender'a geçiş yapıyorum. Yüzey azaltmaya saldırmak için başka bir güvenlik çözümünden kuralları dışarı aktarmanın "kolay" bir yolu var mı?

Çoğu durumda, uç nokta için Defender tarafından önerilen temel önerilerle başlamak, kuralları başka bir güvenlik çözümünden içeri aktarmaya çalışmaktan daha kolay ve daha iyidir. Ardından, yeni çözümünüzü benzersiz gereksinimlerinize uyacak şekilde yapılandırmak için denetim modu, izleme ve analiz gibi araçları kullanın.

Çoğu saldırı yüzeyi azaltma kuralı için varsayılan yapılandırma, Uç Nokta için Defender'ın gerçek zamanlı korumasıyla birlikte çok sayıda açıktan yararlanmaya ve güvenlik açığına karşı koruma sağlar.

Uç Nokta için Defender'ın içinden, belirli yazılım davranışlarına izin vermek ve bunları engellemek için savunmalarınızı özel göstergelerle güncelleştirebilirsiniz. Saldırı yüzeyini azaltma, dosya ve klasör dışlamaları biçiminde bazı kuralların özelleştirilmesine de olanak tanır. Genel bir kural olarak, bir kuralı zaman için denetlemek ve engellenmiş olabilecek iş kolu uygulamaları için dışlamaları yapılandırmak en iyisidir.

Saldırı yüzeyi azaltma, yoldaki sistem değişkenlerini ve joker karakterleri içeren dosya veya klasör dışlamalarını destekliyor mu?

Evet. Dosyaları veya klasörleri saldırı yüzeyi azaltma kurallarından dışlama hakkında daha fazla bilgi için bkz. Dosya ve klasörleri saldırı yüzeyi azaltma kurallarından dışlama ve dışlanan dosya yollarında sistem değişkenlerini ve joker karakterleri kullanma hakkında daha fazla bilgi için bkz.Dosya uzantısı ve klasör konumuna göre dışlamaları yapılandırma ve doğrulama.

Saldırı yüzeyi azaltma kuralları varsayılan olarak tüm uygulamaları kapsıyor mu?

Kurala bağlı. Saldırı yüzeyi azaltma kurallarının çoğu Word, Excel, PowerPoint ve OneNote veya Outlook gibi Microsoft Office ürün ve hizmetlerinin davranışını kapsar. Belirsiz olabilecek betiklerin yürütülmesini engelleme gibi bazı saldırı yüzeyi azaltma kuralları kapsam açısından daha geneldir.

Saldırı yüzeyini azaltma üçüncü taraf güvenlik çözümlerini destekliyor mu?

Saldırı yüzeyi azaltma, uygulamaları engellemek için Microsoft Defender Virüsten Koruma kullanır. Şu anda engelleme için başka bir güvenlik çözümü kullanmak üzere saldırı yüzeyi azaltmayı yapılandırmak mümkün değildir.

E5 lisansım var ve Uç Nokta için Defender ile bazı saldırı yüzeyi azaltma kurallarını etkinleştirdim. Bir saldırı yüzeyi azaltma olayının Uç Nokta için Defender'ın olay zaman çizelgesinde hiç görünmemesi mümkün mü?

Saldırı yüzeyi azaltma kuralı tarafından yerel olarak bir bildirim tetiklendiğinde, olayla ilgili bir rapor da Uç Nokta için Defender portalına gönderilir. Olayı bulma konusunda sorun yaşıyorsanız, arama kutusunu kullanarak olay zaman çizelgesini filtreleyebilirsiniz. Saldırı yüzeyi azaltma olaylarını, Bulut için Defender görev çubuğundaki Yapılandırma yönetimi simgesinden Saldırı yüzeyi yönetimine git'i ziyaret ederek de görüntüleyebilirsiniz. Saldırı yüzeyi yönetimi sayfası, Uç Nokta için Defender'a bildirilen saldırı yüzeyi azaltma kuralı olaylarının tam listesini içeren rapor algılamaları için bir sekme içerir.

GPO kullanarak bir kural uyguladım. Artık Microsoft Outlook'ta kural için dizin oluşturma seçeneklerini denetlemeye çalıştığımda "Erişim reddedildi" iletisini alıyorum.

Dizin oluşturma seçeneklerini doğrudan Windows 10 veya Windows 11 açmayı deneyin.

Windows görev çubuğunda Ara simgesini seçin.

Arama kutusuna Dizin oluşturma seçenekleri yazın.

"Yürütülebilir dosyaların bir yaygınlık, yaş veya güvenilir liste ölçütüne uymadığı sürece çalışmasını engelle" kuralı tarafından kullanılan ölçütler yönetici tarafından yapılandırılabilir mi?

Hayır. Bu kural tarafından kullanılan ölçütler, dünyanın dört bir yanından toplanan verilerle güvenilir listeyi sürekli güncel tutmak için Microsoft bulut koruması tarafından korunur. Yerel yöneticilerin bu verileri değiştirmek için yazma erişimi yoktur. Bu kuralı kuruluşunuza göre uyarlamak üzere yapılandırmak istiyorsanız, kuralın tetiklenmesini önlemek için özel durumlar listesine belirli uygulamalar ekleyebilirsiniz.

'Yaygınlık, yaş veya güvenilir liste ölçütüne uymadığı sürece yürütülebilir dosyaların çalışmasını engelle' saldırı yüzeyi azaltma kuralını etkinleştirdim. Bir süre sonra, bir yazılım parçasını güncelleştirdim ve kural daha önce olmasa bile şimdi bunu engelliyor. Bir sorun mu oldu?

Bu kural, yaygınlık, yaş veya güvenilen uygulamalar listesine ekleme ile ölçülen her uygulamanın bilinen bir üne sahip olmasına bağlıdır. Kuralın bir uygulamayı engelleme veya uygulamaya izin verme kararı nihai olarak Microsoft bulut korumasının bu ölçütleri değerlendirmesiyle belirlenir.

Bulut koruması genellikle bir uygulamanın yeni sürümünün, uzun süre yeniden değerlendirmesi gerekmeyen önceki sürümlere yeterince benzer olduğunu belirleyebilir. Ancak, özellikle önemli bir güncelleştirmeden sonra, sürümler değiştirildikten sonra uygulamanın saygınlık oluşturması biraz zaman alabilir. Bu arada, bu kuralın önemli uygulamaları engellemesini önlemek için uygulamayı dışlamalar listesine ekleyebilirsiniz. Sık sık güncelleştirme yapıyor ve uygulamaların yeni sürümleriyle çalışıyorsanız, bunun yerine bu kuralı denetim modunda çalıştırmayı tercih edebilirsiniz.

Yakın zamanda 'Windows yerel güvenlik yetkilisi alt sisteminden kimlik bilgilerinin çalınmalarını engelle' (lsass.exe) saldırı yüzeyi azaltma kuralını etkinleştirdim ve çok sayıda bildirim alıyorum. Ne var ne yok?

Bu kural tarafından oluşturulan bir bildirim mutlaka kötü amaçlı etkinliği göstermez; Ancak, kötü amaçlı yazılımlar genellikle hesaplara yasadışı erişim elde etmek için lsass.exe hedeflediğinden, bu kural kötü amaçlı etkinlikleri engellemek için hala yararlıdır. lsass.exe işlemi, kullanıcı oturum açtıktan sonra kullanıcı kimlik bilgilerini bellekte depolar. Windows, kullanıcıları doğrulamak ve yerel güvenlik ilkelerini uygulamak için bu kimlik bilgilerini kullanır.

Tipik bir gün boyunca birçok meşru işlem kimlik bilgileri için lsass.exe çağırdığı için, bu kural özellikle gürültülü olabilir. Bilinen bir geçerli uygulama bu kuralın aşırı sayıda bildirim oluşturmasına neden oluyorsa, bunu dışlama listesine ekleyebilirsiniz. Diğer saldırı yüzeyi azaltma kurallarının çoğu, buna kıyasla nispeten daha az sayıda bildirim oluşturur, çünkü lsass.exe çağrı yapmak birçok uygulamanın normal çalışmasının tipik bir örneğidir.

LSA korumasının yanı sıra 'Windows yerel güvenlik yetkilisi alt sisteminden kimlik bilgilerinin çalınmasını engelle' (lsass.exe) kuralını etkinleştirmek iyi bir fikir mi?

LSA koruması etkinleştirilmişse bu kuralın etkinleştirilmesi ek koruma sağlamaz. Hem kural hem de LSA koruması çok aynı şekilde çalışır, bu nedenle her ikisinin de aynı anda çalıştırılması yedekli olur. Ancak, bazen LSA korumasını etkinleştiremeyebilirsiniz. Bu gibi durumlarda, lsass.exe hedefleyen kötü amaçlı yazılımlara karşı eşdeğer koruma sağlamak için bu kuralı etkinleştirebilirsiniz.

Ayrıca bkz.

- Saldırı yüzeyini azaltmaya genel bakış

- Saldırı yüzeyi azaltma kurallarını değerlendirme

- Saldırı yüzeyi azaltma kuralları dağıtımı 3. Adım: Saldırı yüzeyi azaltma kurallarını uygulama

- Saldırı yüzeyi azaltma kurallarını etkinleştirme

- Microsoft Defender Virüsten Koruma'nın diğer virüsten koruma/kötü amaçlı yazılımdan koruma yazılımıyla uyumluluğu