Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

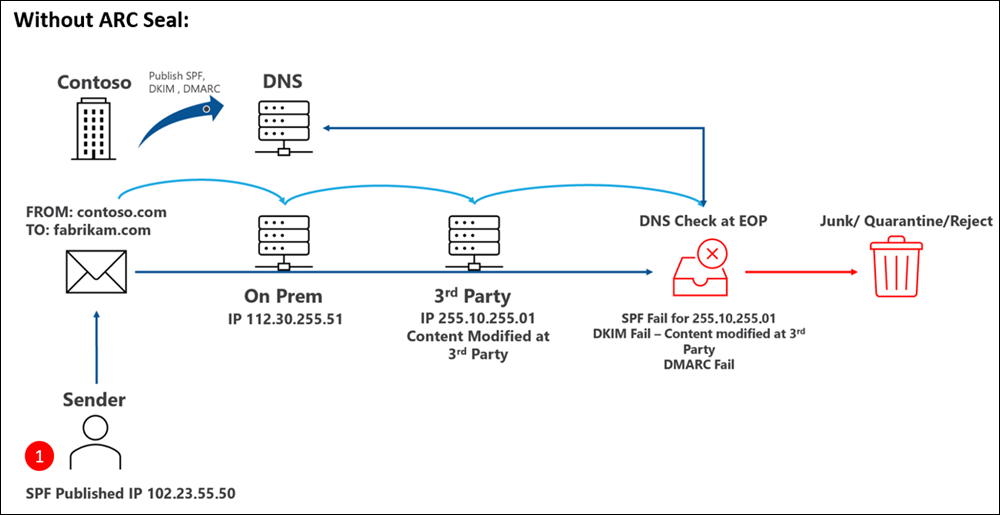

Email kimlik doğrulaması, iş e-posta güvenliğinin aşılması (BEC), fidye yazılımı ve diğer kimlik avı saldırılarında kullanılan sahte gönderenleri önlemek için Microsoft 365 kuruluşunuza gönderilen ve bu kuruluştan gönderilen postaların doğrulanmasını sağlar.

Ancak bazı yasal e-posta hizmetleri, iletileri Microsoft 365 kuruluşunuza teslim etmeden önce değiştirebilir. Aktarımdaki gelen iletilerin değiştirilmesi, Microsoft 365'te aşağıdaki e-posta kimlik doğrulaması hatalarına neden olabilir ve olasıdır:

- YENI ileti kaynağı (IP adresi) nedeniyle SPF başarısız oluyor.

- İçerik değişikliği nedeniyle DKIM başarısız oluyor.

- SPF ve DKIM hataları nedeniyle DMARC başarısız oluyor.

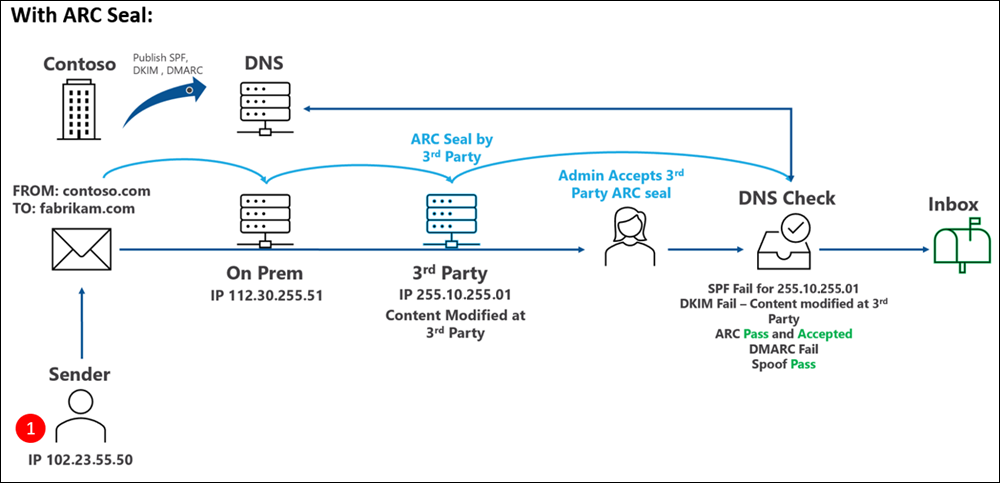

Kimliği Doğrulanmış Alınan Zincir (ARC), geçerli e-posta hizmetleri tarafından ileti değişikliğinden gelen e-posta kimlik doğrulama hatalarını azaltmaya yardımcı olur. ARC, e-posta hizmetinde özgün e-posta kimlik doğrulama bilgilerini korur. Microsoft 365 kuruluşunuzu iletiyi değiştiren hizmete güvenecek ve bu özgün bilgileri e-posta kimlik doğrulaması denetimlerinde kullanacak şekilde yapılandırabilirsiniz.

Güvenilir ARC sızdırmazlıkları ne zaman kullanılır?

Bir Microsoft 365 kuruluşunun güvenilen ARC sızdırmazlık aracılarını belirlemesi için Microsoft 365 alıcılarına gönderilen iletilerin aşağıdaki yollarla düzenli olarak etkilenmesi gerekir:

- Aracı hizmet, ileti üst bilgisini veya e-posta içeriğini değiştirir.

- İleti değişiklikleri kimlik doğrulamasının başka nedenlerle başarısız olmasına neden olur (örneğin, ekleri kaldırarak).

Bir yönetici Defender portalına güvenilir bir ARC sealer ekledikten sonra Microsoft 365, HIZMET aracılığıyla Microsoft 365'e gönderilen iletileri doğrulamak için ARC sealer'ın sağladığı özgün e-posta kimlik doğrulama bilgilerini kullanır.

İpucu

Microsoft 365 kuruluşunuzda güvenilir ARC mühürleyicileri olarak yalnızca meşru, gerekli hizmetleri ekleyin. Bu eylem, etkilenen iletilerin e-posta kimlik doğrulama denetimlerini geçirmesine yardımcı olur ve e-posta kimlik doğrulaması hataları nedeniyle meşru iletilerin Gereksiz Email klasörüne teslim edilmesini, karantinaya alınmasını veya reddedilmesine engel olur.

Başlamadan önce bilmeniz gerekenler

Microsoft Defender portalını adresinde https://security.microsoft.comaçarsınız. Doğrudan Email kimlik doğrulama ayarları sayfasına gitmek için kullanınhttps://security.microsoft.com/authentication.

Exchange Online PowerShell'e bağlanmak için bkz. Exchange Online PowerShell'e bağlanma. Tek başına EOP PowerShell'e bağlanmak için bkz. Exchange Online Protection PowerShell'e bağlanma.

Bu makaledeki yordamları gerçekleştirmeden önce size izinler atanmalıdır. Seçenekleriniz şunlardır:

Microsoft Defender XDR Birleşik rol tabanlı erişim denetimi (RBAC) (İşbirliği Email &>Office 365 için Defender izinleri Etkin olur

. PowerShell'i değil yalnızca Defender portalını etkiler: Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (yönet) veya Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (okuma).

. PowerShell'i değil yalnızca Defender portalını etkiler: Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (yönet) veya Yetkilendirme ve ayarlar/Güvenlik ayarları/Çekirdek Güvenlik ayarları (okuma).Exchange Online izinleri: Kuruluş Yönetimi veya Güvenlik Yöneticisi rol gruplarındaki üyelik.

Microsoft Entra izinleri: Genel Yönetici* veya Güvenlik Yöneticisi rollerindeki üyelik, kullanıcılara Microsoft 365'teki diğer özellikler için gerekli izinleri ve izinleri verir.

Önemli

* Microsoft, rolleri en az izinle kullanmanızı önerir. Daha düşük izinli hesapların kullanılması, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Güvenilir ARC mühürleyicileri eklemek için Microsoft Defender portalını kullanma

konumundaki Microsoft Defender portalındahttps://security.microsoft.com, ARCbölümündeki Kurallar bölümünde >Email & İşbirliği>İlkeleri & Kurallar>Tehdit ilkeleri>Email Kimlik Doğrulama Ayarları'na gidin. Veya doğrudan Email kimlik doğrulama ayarları sayfasına gitmek için kullanınhttps://security.microsoft.com/authentication.

Email kimlik doğrulama ayarları sayfasında ARC sekmesinin seçili olduğunu doğrulayın ve ekle'yi seçin

.

.İpucu

Güvenilir mühürleyicilerARC sekmesinde zaten listeleniyorsa Düzenle'yi seçin

.

.Açılan Güvenilen ARC mühürleyicileri ekle açılır öğesinde, kutuya güvenilir imzalama etki alanını girin (örneğin, fabrikam.com).

Etki alanı adı, etkilenen iletilerde ARC-Seal ve ARC-Message-Signature üst bilgilerinde d değerinde gösterilen etki alanıyla eşleşmelidir. İleti üst bilgisini görüntülemek için aşağıdaki yöntemleri kullanın:

- Outlook'ta internet iletisi üst bilgilerini görüntüleyin.

- konumunda İleti Üst Bilgisi Çözümleyicisi'ni https://mha.azurewebsites.netkullanın.

Bu adımı gerektiği kadar tekrarlayın. Var olan bir girdiyi kaldırmak için girişin yanındaki öğesini seçin

.

.Güvenilir ARC sızdırmazlık elemanları ekle açılır öğesinde işiniz bittiğinde Kaydet'i seçin

Güvenilir ARC sızdırmazlık cihazlarını eklemek için Exchange Online PowerShell kullanma

PowerShell kullanarak güvenilen ARC sızdırmazlık cihazlarını görüntülemeyi, eklemeyi veya kaldırmayı tercih ediyorsanız, aşağıdaki komutları çalıştırmak için Exchange Online PowerShell'e bağlanın.

Mevcut güvenilir ARC sızdırmazlıklarını görüntüleme

Get-ArcConfigHiçbir güvenilir ARC sızdırmazlığı yapılandırılmamışsa, komut hiçbir sonuç döndürmez.

Güvenilir ARC sızdırmazlık elemanları ekleme veya kaldırma

Mevcut ARC mühürleyicilerini belirttiğiniz değerlerle değiştirmek için aşağıdaki söz dizimini kullanın:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"TenantId\ değeri kendi kuruluşunuzda gerekli değildir, yalnızca temsilci olarak atanan kuruluşlarda gereklidir. Bu, Microsoft 365'teki birçok yönetici portalı URL'sinde (değer) görünen bir GUID'tir

tid=. Örneğin, a32d39e2-3702-4ff5-9628-31358774c091.Bu örnekte kuruluştaki tek güvenilir ARC sızdırmazları olarak "cohovineyard.com" ve "tailspintoys.com" yapılandırılır.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Mevcut değerleri korumak için, eklemek istediğiniz yeni ARC sızdırmazlık makineleriyle birlikte tutmak istediğiniz ARC sızdırmazlıklarını da eklediğinizden emin olun.

Diğer girişleri etkilemeden ARC sızdırmazlık makineleri eklemek veya kaldırmak için Set-ArcConfig'deki Örnekler bölümüne bakın.

Güvenilir bir ARC çeviricisini doğrulama

İleti Microsoft 365'e ulaşmadan önce bir hizmetten arc contası varsa, ileti teslim edildikten sonra en son ARC üst bilgileri için ileti üst bilgisine bakın.

Son ARC-Authentication-Results üst bilgisinde ve oda=1öğesini arayınarc=pass. Bu değerler şunları gösterir:

- Önceki ARC doğrulandı.

- Önceki ARC sealer güvenilirdir.

- Önceki geçiş sonucu geçerli DMARC hatasını geçersiz kılmak için kullanılabilir.

Örneğin:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

ARC sonucunun DMARC hatasını geçersiz kılmak için kullanılıp kullanılmadığını denetlemek için compauth=pass son Authentication-Results üst bilgisinde ve reason=130 öğesini arayın. Örneğin:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

Not

Güvenilir bir ARC sealer'dan gelen ARC sonuç geçişi, aktarım sırasında ileti değişikliğinden kaynaklanan SPF, DKIM veya DMARC'deki hataları geçersiz kılabilir. Ancak, son kimlik sahtekarlığı belirlemesi bileşik kimlik doğrulaması (CompAuth) sonucunu temel alır. ARC'ta başarısız olan iletiler SPF, DKIM, DMARC ve bileşik kimlik doğrulama değerlendirmelerini geçerse yine de teslim edilebilir.

Güvenilir ARC sealer posta akışı diyagramları

Bu bölümdeki diyagramlar, posta akışının ve e-posta kimlik doğrulaması sonuçlarının güvenilir bir ARC sealer ile ve olmadan etkilenmesiyle karşıttır. Her iki diyagramda da Microsoft 365 kuruluşu, Microsoft 365'e teslim etmeden önce gelen postayı değiştiren geçerli bir e-posta hizmeti kullanır. Bu değişiklik, kaynak IP'yi değiştirip e-posta iletisi üst bilgisini güncelleştirerek e-posta kimlik doğrulaması hatalarına neden olabilen posta akışını kesintiye uğratır.

Bu diyagram, güvenilir bir ARC sealer olmadan sonucu gösterir:

Bu diyagramda, güvenilir bir ARC sealer ile sonuç gösterilmektedir:

Sonraki adımlar

ADRESINDE İleti Üst Bilgisi Çözümleyicisi https://mha.azurewebsites.netile ARC Üst Bilgilerinizi denetleyin.